ড্রুপালকে সত্যিই নিরাপদ বলে মনে করা হয় এবং এটিই এর জনপ্রিয়তার কারণ ছিল। ড্রুপাল একটি ওপেন সোর্স সিএমএস এবং এটি শক্তিশালী বলে পরিচিত। ওপেন সোর্স হওয়ায় এর সোর্স কোড সর্বজনীনভাবে দৃশ্যমান। এটি বাগ বাউন্টি হান্টারদের জন্য একটি সোনার খনি। সাম্প্রতিক কয়েক মাসে ড্রুপাল কুখ্যাত "ফার্মা হ্যাক" থেকে "কিটি ক্রিপ্টোমিনিং ম্যালওয়্যার" থেকে ভুগছে। ক্রমবর্ধমান আরেকটি সংক্রমণ হল “Drupal হ্যাক রিডাইরেক্ট ” যা আপনার ওয়েবসাইটের দর্শকদের স্প্যামযুক্ত ওয়েব পৃষ্ঠাগুলিতে পুনঃনির্দেশ করে৷

৷ড্রুপাল রিডাইরেক্ট হ্যাক আক্রমণকারী আপনার ওয়েবসাইটের দুর্বলতাকে কাজে লাগানোর পরে এবং ম্যালওয়্যার ইনস্টল করার জন্য সাইটের বিষয়বস্তু পরিবর্তন করার পরে ঘটে। ফলস্বরূপ, আপনার ওয়েবসাইটের দর্শকদের স্প্যামি এবং সন্দেহজনক লিঙ্কগুলিতে পুনঃনির্দেশিত করা হয়। ওয়েবসাইটের মালিকরা অভিযোগ করেছেন যে এই ম্যালওয়্যারটি ব্যবহারকারীদের ফিশিং এবং ভায়াগ্রা বা পর্নো বিক্রি করা প্রাপ্তবয়স্ক পৃষ্ঠাগুলিতে পুনঃনির্দেশ করে৷

ড্রুপাল হ্যাক রিডাইরেক্ট সমস্যা কেমন দেখায়?

এই পুনঃনির্দেশ সংক্রমণের একাধিক প্রকার রয়েছে:

- ওয়েবসাইট দর্শকদের আপনার হোমপেজে ভিজিট করার সময় স্প্যামি পৃষ্ঠাগুলিতে পুনঃনির্দেশিত করা হয়

- যখনই একটি বোতাম/লিঙ্ক ক্লিক করা হয়, পৃষ্ঠাটি ভায়াগ্রা, সিয়ালিস বিক্রি করে এমন নকল ফার্মেসি পৃষ্ঠাগুলিতে পুনঃনির্দেশিত হয়

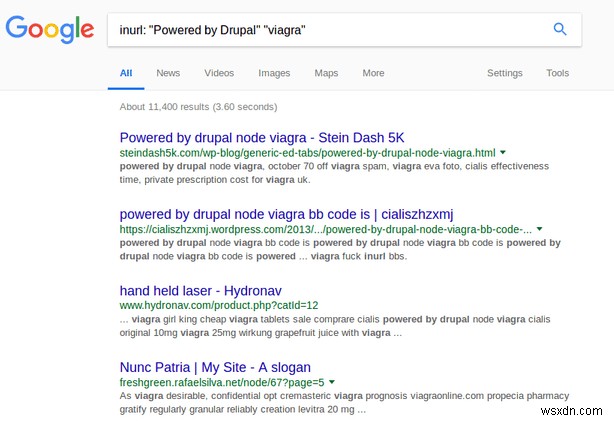

আপনার Drupal সাইটটি দ্বিতীয় বৈকল্পিক দ্বারা সংক্রামিত কিনা তা দেখতে, আপনি একটি Google dork ব্যবহার করতে পারেন। নিম্নোক্ত Google dork আমাদের একটি ভূমিকা দেয় যে আমরা ডুব দিতে যাচ্ছি।

site:your-website.com "viagra"

এখানে, এই ডর্কটি দেখায় যে সমস্ত ড্রুপাল ওয়েবসাইটগুলি ভায়াগ্রা পৃষ্ঠাগুলিতে পুনঃনির্দেশিত হচ্ছে৷ যাইহোক, আপনি ভায়াগ্রা শব্দটিকে অন্যান্য কীওয়ার্ড দিয়ে প্রতিস্থাপন করে আরও পুনঃনির্দেশের জন্য অনুসন্ধান করতে পারেন যেমন:‘poker ', 'অশ্লীল ', 'ঋণ' ইত্যাদি।

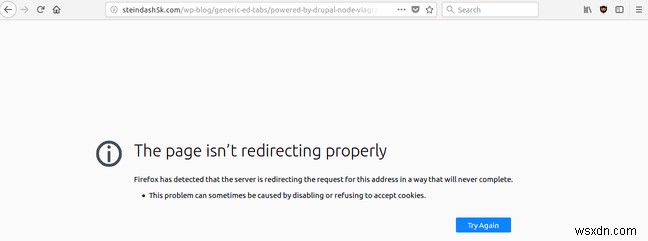

প্রথম ওয়েবসাইটের লিঙ্কে ক্লিক করার পরে নিম্নলিখিত ত্রুটিগুলি তৈরি হয়েছিল৷

৷

এর অর্থ হল আক্রমণকারী ওয়েবসাইটটি ব্যবহার করেছে এবং এটি পুনঃনির্দেশ করছে৷ যাইহোক, অন্যান্য কারণের কারণে, পুনঃনির্দেশ এখন কাজ নাও করতে পারে।

ড্রুপাল হ্যাক রিডাইরেক্টের ধরন (HTTP স্ট্যাটাস কোড) :

- 301 পুনঃনির্দেশ: এটি একটি স্থায়ী পুনর্নির্দেশও বলা যেতে পারে। যখন গুগল বা অন্য কোন সার্চ ইঞ্জিন সেই বিষয়ের জন্য এই ইউআরএলটি দেখুন। এটি বলে যে URLটি একটি নতুন অবস্থানে স্থানান্তরিত হয়েছে তাই পূর্ববর্তী সমস্ত সম্পর্ক আপডেট করুন৷ সরলতার কারণে আক্রমণকারীরা সম্ভবত এই পুনঃনির্দেশটি ব্যবহার করতে পারে।

- 302 পুনঃনির্দেশ: 302 এর ব্যবহার এখন অপ্রয়োজনীয় কারণ এটি 303 দ্বারা প্রতিস্থাপিত হয়েছে। একটি 303 পুনঃনির্দেশ মূলত বলে যে একটি নথি সাময়িকভাবে উপলব্ধ।

- 303 পুনঃনির্দেশ: এটি 302-এর একটি পরিমার্জিত সংস্করণ। একটি 303 পুনঃনির্দেশ একটি অস্থায়ী পৃষ্ঠা সরবরাহ করে যা ভবিষ্যতে একই ঠিকানায় নাও থাকতে পারে। এটি একটি ক্রেডিট কার্ড ডেটা ফর্ম, অস্থায়ী বিবরণ জেনারেটর, ইত্যাদি হতে পারে৷ এটি আক্রমণকারীর কাছ থেকে কম আশা করা যায় যদি না এটি একটি সত্যিই পরিশীলিত আক্রমণ হয়৷

- 307 পুনঃনির্দেশ: এটি কয়েকটি পার্থক্য সহ 303 পুনঃনির্দেশের একটি রূপ। আরও, একটি 308 পুনঃনির্দেশ রয়েছে যা একটি পরীক্ষামূলক পুনঃনির্দেশ। ব্যবহার করার সম্ভাবনা খুবই কম কিন্তু সম্ভাবনাকে উড়িয়ে দেওয়া যায় না।

ড্রুপাল ম্যালওয়্যার পুনঃনির্দেশের লক্ষণ:

- অস্বাভাবিকভাবে উচ্চ ওয়েবসাইট ট্রাফিক

- আপনার Drupal সাইটে অজানা ফাইল যোগ করা হয়েছে

- প্রশাসক অধিকার সহ নতুন ব্যবহারকারী তৈরি হয়েছে

- আপনার ওয়েবসাইটের হোমপেজে লিঙ্কে ক্লিক করে স্প্যামে পুনঃনির্দেশ করুন

- আপনার ওয়েবসাইটে দূষিত বিজ্ঞাপন বা পর্ণ পপ আপ

- নতুন পূর্বে অজানা নোড, ফাইল, ইত্যাদি প্রদর্শিত হতে পারে

- সার্চ ইঞ্জিন স্প্যাম কন্টেন্ট দেখাতে পারে

- Google, Bing, ইত্যাদির মতো সার্চ ইঞ্জিন দ্বারা নিরাপত্তা সতর্কতা বা কালো তালিকাভুক্ত করা।

ড্রুপাল হ্যাক রিডাইরেক্ট সমস্যার কারণ:

ড্রুপাল হ্যাক পুনঃনির্দেশের কারণ খুব বৈচিত্র্যময় হতে পারে এবং একটি নিবন্ধে সংক্ষিপ্ত করা যাবে না। যাইহোক, আমরা সংক্ষেপে প্রধান কারণগুলি দেখতে পারি:

DNS পুনঃনির্দেশ

একটি DNS পুনঃনির্দেশ ঘটে যখন কেউ আপনার DNS সার্ভারের এন্ট্রি পরিবর্তন করে। তাই যখন কেউ আপনার ওয়েবসাইটের জন্য জিজ্ঞাসা করে, DNS সার্ভার ব্যবহারকারীকে সেই এন্ট্রিতে পাঠায়। হিউরিস্টিক পরীক্ষা হিসাবে, আপনি একটি DNS লুকআপ করতে পারেন। উইন্ডোজের ডিফল্ট টুল ট্রেসারউট আছে। কমান্ড লাইন tracert www.your-site.com দিয়ে এটি অ্যাক্সেস করা যেতে পারে একইভাবে, লিনাক্স ব্যবহারকারীরা host www.your-site.com ব্যবহার করতে পারেন . যদি একটি DNS লুকআপ ভুল IP ঠিকানা ফেরত দেয়, তাহলে আপনার সমস্যাটি DNS-এ, আপনার ওয়েবসাইটে নয়। আরো উন্নত ব্যবহারকারীরা দুর্বৃত্ত DNS সার্ভার এন্ট্রি পরীক্ষা করতে পারেন।

ফাইল টেম্পারিং

আক্রমণকারী .htaccess এর সাথে হেরফের করতে পারে এবং index.php নথি পত্র. সম্ভবত তাদের ভিতরে দূষিত কোড খুঁজে বের করতে চান. কোডটি নিম্নলিখিত বিন্যাসের হতে পারে:

data:text/html,<html><meta http-equiv="refresh" content="0; url=http://malicious_site.com/process/route/1673246826.html?refresh=non-ie&bl=0"></html>

এখানে, কোডের এই অংশটি ওয়েবসাইটটিকে http://malicious_site.com ডোমেনে পুনঃনির্দেশিত করছে৷

কোর ইন্টিগ্রিটি

এই ধরনের সমস্ত ফাইলের একটি পুঙ্খানুপুঙ্খ ম্যানুয়াল চেকআপ প্রয়োজন। আপনি ম্যানুয়ালি সমস্ত ওয়েবসাইটের ভিতরে চেক করতে পারবেন না। সুতরাং এই দিকের প্রথম পদক্ষেপটি ইনস্টল করা ফাইলগুলির মূল অখণ্ডতার মান পরীক্ষা করা হচ্ছে। দিয়ে শুরু করুন:

mkdir drupal-8.3.5

cd drupal-8.3.5

wget https://github.com/drupal/core/archive/8.3.5.tar.gz

tar -zxvf core-8.3.5.tar.gz

এখানে কোডের এই অংশটি Drupal-8.3.5 নামে একটি ডিরেক্টরি তৈরি করে এবং তারপর সেই ডিরেক্টরিতে পরিবর্তন করে। এর তৃতীয় লাইনটি গিথুব রিপোজিটরি থেকে আসল ইনস্টলেশন ফাইল ডাউনলোড করে এবং চতুর্থটি সেগুলি বের করে। এখন তাদের তুলনা করার গুরুত্বপূর্ণ অংশ আসে। diff -r core-8.3.5 ./public_html এখানে এই কমান্ডটি আমাদের মূল ইনস্টলেশন v/s ফাইলগুলিতে পরিবর্তনগুলি দেবে। সমস্ত ফাইল চেক করতে এই ফর্ম্যাটে যান৷

অন্যান্য কারণ

- এসকিউএল ইনজেকশনের প্রথম সর্বজনীন আলোচনাটি 1998 সালে লেখা হয়েছিল। এটি আজ অবধি ওয়েবসাইটগুলিকে আতঙ্কিত করার একটি কারণ রয়েছে। একটি এসকিউএল ইনজেকশনের ঘটনাটি অস্বাস্থ্যকর ইনপুটের ফলাফল। কোডিং এ শুধুমাত্র একটি সেমি-কোলন এড়িয়ে গেলে SQL ইনজেকশন দুর্বলতা হতে পারে।

- সম্ভবত

modules/system/wxeboa.phpমত মাছের মডিউল নাম খুঁজতে চান . এগুলি মূল ইনস্টলেশনের অংশ নয়৷ - ড্রুপাল হ্যাক রিডাইরেক্টের কারণ খুঁজতে গিয়ে গুগল ট্রান্সপারেন্সি রিপোর্ট অনেক সাহায্য করতে পারে। এটি আপনাকে আপনার ওয়েবসাইট সম্পর্কে অনেক কিছু বলতে পারে৷ ৷

- দুর্বল FTP বা ওয়েবসাইটের পাসওয়ার্ড ড্রুপাল হ্যাক রিডাইরেক্টের কারণ হতে পারে। আপনি যদি ডিফল্ট কনফিগারেশন ব্যবহার করেন তাহলে এখনই পরিবর্তন করুন!

ড্রুপাল হ্যাক রিডাইরেক্ট ইস্যুর জন্য ক্ষতি নিয়ন্ত্রণ:

রেফারারের উপর ভিত্তি করে যেটিতে কীওয়ার্ড রয়েছে

সাইবার সিকিউরিটির মূল নিয়ম হল যে আপনি কখনই আক্রমণের সম্ভাবনা বাদ দিতে পারবেন না, আপনি কেবল এটি বিলম্ব করতে পারেন। এই দিকে, আরেকটি চতুর কৌশল হল .htaccess ফাইলটি সম্পাদনা করা। ফাইলটি এমনভাবে সম্পাদনা করা যেতে পারে যে ভবিষ্যতে সংক্রমণ ঘটলেও, আপনার ওয়েবসাইট ব্যবহারকারীদের স্প্যাম অ্যাক্সেস করতে বাধা দেয়। এটি ব্যবহারকারীদের মধ্যে আস্থা বাড়াবে। তাই সংক্রমণ হওয়া সত্ত্বেও, সার্চ ইঞ্জিনগুলি আপনাকে কালো তালিকাভুক্ত করবে না কারণ আপনি স্বয়ংক্রিয়ভাবে স্প্যাম ব্লক করবেন। এটি আপনাকে কিছু সময় কিনে দেবে এবং আপনার অনুসন্ধানের র্যাঙ্কিংকে ডুবে যাওয়া থেকে বাঁচাবে। সুতরাং, এটি ক্ষতি নিয়ন্ত্রণ হিসাবে কাজ করে।

<Limit GET>

order allow, deny

allow from all

deny from env = spammer

SetEnvIfNoCase Referer ". * (Poker | credit | money). *" Spammer

</ Limit>

এই টুকরো কোড ব্যবহারকারীদেরকে শনাক্তকারীর (HTTP রেফারার) উপর ভিত্তি করে পোকার, ক্রেডিট ইত্যাদির মতো লিঙ্ক সহ পৃষ্ঠাগুলি অ্যাক্সেস করতে বাধা দেয়। যেহেতু আমাদের ওয়েবসাইটে এগুলোর কোনোটিই নেই, তাই আমরা এই ধরনের শব্দগুলিকে ব্লক করা দূর করতে পারি। এটি ওয়াইল্ডকার্ডের সাথে ফিল্টার হিসাবে কাজ করে।

এর নিজস্ব শনাক্তকারীর উপর ভিত্তি করে

দ্বিতীয় পদ্ধতিটি তার নিজস্ব শনাক্তকারীর (HTTP REFERRERS) উপর ভিত্তি করে অ্যাক্সেস ব্লক করছে

Rewrite Engine On

RewriteBase /

# allow referrals from search engines:

RewriteCond% {HTTP_REFERER}!. * xyz \ .com /.*$ [NC]

RewriteCond% {HTTP_REFERER}! ^ Http: // ([^ /] +) google \ .. * $ [NC]

আপনি অনুমতি দিতে চান এমন সব সার্চ ইঞ্জিন যেমন yahoo, bing ইত্যাদির সাথে google শব্দটি প্রতিস্থাপন চালিয়ে যান৷

# Conditions for don`t wanted referrals

RewriteCond% {HTTP_REFERER} ^. * Loans. * $ [OR]

ভায়াগ্রা, পর্ণ ইত্যাদি আপনি ব্লক করতে চান এমন স্প্যাম শব্দ দিয়ে লোন শব্দটি প্রতিস্থাপন চালিয়ে যান। যাইহোক, এটি এখানে লক্ষণীয় যে এটি কাজ করার জন্য Apache এর ModRwrite চালু করতে হবে। তাছাড়া, আপনি স্প্যামিংয়ের জন্য সর্বজনীনভাবে পরিচিত কিছু আইপি সীমাবদ্ধ করতে পারেন।

ড্রুপাল ম্যালওয়্যার পুনঃনির্দেশ দ্বারা সংক্রামিত ওয়েবসাইট পরিষ্কার করা।

ডাটাবেস ক্লিনআপ:

ব্যবহারকারীদের পরীক্ষা করা হচ্ছে

প্রথমত, আমরা এসকিউএল ইনজেকশনের জন্য অনুসন্ধান শুরু করব। Sqlmap এর মত যেকোন মাছের টেবিলের জন্য দেখুন। Sqlmap নামের এই টেবিলটি একটি ওয়েবসাইটের বিরুদ্ধে স্বয়ংক্রিয় পেন টেস্ট টুল Sqlmap ব্যবহার করার সময় জাঙ্ক কোয়েরির ফলাফল। সমস্ত টেবিল দেখানোর জন্য কেবল কমান্ডটি ব্যবহার করুন। show tables ; . আক্রমণকারী নতুন ব্যবহারকারীর এন্ট্রিও তৈরি করে থাকতে পারে এবং প্রশাসক বিশেষাধিকার লাভ করেছে। এটি পরীক্ষা করতে ব্যবহার করুন:

Select * from users as u

AND u.created > UNIX_TIMESTAMP(STR_TO_DATE('Oct 15 2018', '%M %d %Y '));

এখানে, এটি 15 অক্টোবর 2018 এর পরে তৈরি করা সমস্ত ব্যবহারকারীকে প্রদর্শন করবে। আপনি আপনার পছন্দের তারিখে এই লাইনটি পরিবর্তন করতে পারেন। যদি আপনি একটি দুর্বৃত্ত ব্যবহারকারী বা টেবিল সনাক্ত করেন, আপনি drop database database-name.dbo; ব্যবহার করে এটি মুছে ফেলতে পারেন .

ব্যবহারকারীদের ব্লক করা

উপরন্তু, আপনি ব্যবহারকারীদের ব্লক করতে পারেন বা প্রতিটি ব্যবহারকারীর জন্য পাসওয়ার্ড পরিবর্তন করতে পারেন। নিম্নলিখিত কমান্ড ব্যবহার করুন:

update users set pass = concat('ZZZ', sha(concat(pass, md5(rand()))));

এই SQL স্টেটমেন্টটি MD5 ফরম্যাটে ব্যবহারকারীর পাসওয়ার্ড পরিবর্তন করে। MD5 ফরম্যাট একটি ক্রিপ্টোগ্রাফিক নিরাপত্তা ফাংশন। আপনার পাসওয়ার্ড কখনোই প্লেইন টেক্সট ফরম্যাটে সংরক্ষণ করবেন না। আক্রমণকারীর পক্ষে আপস করা ডাটাবেস থেকে প্লেইন টেক্সট পাসওয়ার্ড বের করা বেশ সহজ। একটি MD5 মান এখনও নিরাপত্তার একটি অতিরিক্ত স্তর দেয়। admin শব্দ হিসেবে এর ফলে হ্যাশ হবে 86fb269d190d2c85f6e0468ceca42a20 . একমুখী ফাংশন হওয়ায় পিছনের দিকে গণনা করা কঠিন।

ফাইল ক্লিনআপ:

- ফাইলের ব্যাকআপ কপিতে রোলব্যাক ইনস্টলেশন।

- বাহ্যিক মডিউলগুলি সংক্রমণের জন্য স্ক্যান করতে ব্যবহার করা যেতে পারে। হ্যাকড মডিউলটি এমন একটি জনপ্রিয় পণ্য।

- সংবেদনশীল ফাইলগুলির বাইরে এবং রুট ডিরেক্টরিতে অ্যাক্সেসের অনুমতি না দিন৷ ৷

- সংবেদনশীল তথ্য ফাঁস প্লাগ ইন করতে ত্রুটি রিপোর্টিং অক্ষম করুন৷

- যদি আপনার ইন্সটলেশন পুরানো হয়ে যায় তাহলে আপডেট করুন! হালনাগাদ! আপডেট করুন!

- পূর্বে ব্যবহৃত সমস্ত API কী এবং FTP পাসওয়ার্ড পুনরায় সেট করুন। নিশ্চিত করুন যে আপনি একটি শক্তিশালী পাসওয়ার্ড ব্যবহার করছেন৷

- নিম্নলিখিত কমান্ড ব্যবহার করে আপনার ক্যাশে সাফ করুন:

drush cache-rebuild(Drupal 8) বাdrush cache-clear all(ড্রুপাল 7)। - ড্রুপাল রিডাইরেক্ট হ্যাকের বিরুদ্ধে অতিরিক্ত নিরাপত্তার স্তর হিসাবে কিছু ধরণের WAF সমাধান ব্যবহার করুন।

যাইহোক, এখনও অনেক কিছু আছে যা ভুল হতে পারে এবং এর ফলে Drupal হ্যাক রিডাইরেক্ট হতে পারে। আপনি যদি এখনও বের করতে না পারেন তবে বিশেষজ্ঞদের সাথে যোগাযোগ করুন। ম্যানুয়ালি পরিষ্কার করা খুব ক্লান্তিকর মনে হলে, তাই স্বয়ংক্রিয় সরঞ্জাম ব্যবহার করুন। আপনার CMS-এ আবিষ্কৃত দুর্বলতা সম্পর্কে ব্লগ, ওয়েবসাইট ইত্যাদি থেকে নিয়মিত আপডেট থাকুন।