একটি হ্যাকড ড্রুপাল ওয়েবসাইট অত্যন্ত বেদনাদায়ক হতে পারে। এখন, হ্যাক করার জন্য অনেক কারণ থাকতে পারে। কিন্তু, সবচেয়ে সাধারণ হল ম্যালওয়্যার, কোড ইনজেকশন, স্প্যাম, ইত্যাদি। আপনি যদি Drupal ম্যালওয়্যার অপসারণের কৌশল খুঁজছেন, আপনি সঠিক জায়গায় পৌঁছেছেন। এই নির্দেশিকাটিতে ড্রুপাল ফাইল এবং হ্যাক করা ওয়েবসাইটের ডাটাবেস পরিষ্কার করার জন্য ধাপে ধাপে নির্দেশাবলী রয়েছে। এছাড়াও উল্লেখ করা হয়েছে ম্যালওয়্যার এবং ব্যাকডোর সনাক্তকরণ৷৷ এই নিবন্ধটি এমনভাবে তৈরি করা হয়েছে যাতে এটি একজন গড় ব্যবহারকারীর দ্বারা সহজে প্রযোজ্য হয়।

বর্তমানে ব্যবহৃত জনপ্রিয় সিএমএসগুলির মধ্যে Drupal হল প্রাচীনতম এবং সবচেয়ে সুরক্ষিত CMS। এটি এক মিলিয়নেরও বেশি ওয়েবসাইট পূরণ করে। যাইহোক, এই বছর ড্রুপালে একাধিক দুর্বলতা উন্মোচিত হয়েছিল। অনেকটা RCE দুর্বলতার একটি সিরিজের মতো যা ড্রুপালগেডন নামে ডাকা হয়। এর ফলে কয়েক মাসের মধ্যে ড্রুপালের একাধিক হ্যাক করা ইনস্টলেশন হয়েছে, যার বেশিরভাগই ক্রিপ্টোকারেন্সি মাইন করতে ব্যবহৃত হয়েছিল। যাইহোক, ড্রুপালের নিরাপত্তা দল প্রয়োজনীয় প্যাচ আপডেট প্রকাশ করতে যথেষ্ট দ্রুত ছিল।

ড্রুপাল হ্যাক:ড্রুপাল হ্যাকের সম্ভাব্য ফলাফল

- সংবেদনশীল তথ্য চুরি করার জন্য ডিজাইন করা ফিশিং পৃষ্ঠাগুলি ওয়েবসাইটে উপস্থিত হয়৷

- গ্রাহকরা ক্ষতিকারক পুনঃনির্দেশ সম্পর্কে অভিযোগ করে৷ ৷

- লগইন, ব্যাঙ্কিংয়ের বিবরণ ইত্যাদির মতো সংবেদনশীল তথ্য ডার্কনেটে বিক্রির জন্য।

- জাপানি কীওয়ার্ড হ্যাক বা ফার্মা হ্যাক ইত্যাদির কারণে সাইটে বিভ্রান্তিকর বিষয়বস্তু প্রদর্শিত হয়।

- 'আপনার অ্যাকাউন্ট স্থগিত করা হয়েছে!' বার্তাটি লগ ইন করার সময় উপস্থিত হয়৷ ৷

- ড্রুপাল সাইট সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত হয়।

- ড্রুপাল ওয়েবসাইটটি খুব ধীর হয়ে যায় এবং ত্রুটি বার্তা দেখায়।

- একাধিক ক্ষতিকারক বিজ্ঞাপন এবং পপ-আপ সাইটে প্রদর্শিত হয়৷ ৷

- আস্থার অভাবের কারণে ব্যবহারকারীরা সাইটটিতে যাওয়া থেকে বিরত থাকেন।

- ব্যবহারকারীর ট্রাফিক এবং রাজস্ব হ্রাস।

- নতুন, দুর্বৃত্ত অ্যাডমিনরা লগইন ডাটাবেসে উপস্থিত হয়৷ ৷

ড্রুপাল হ্যাক:ড্রুপাল হ্যাকের উদাহরণ

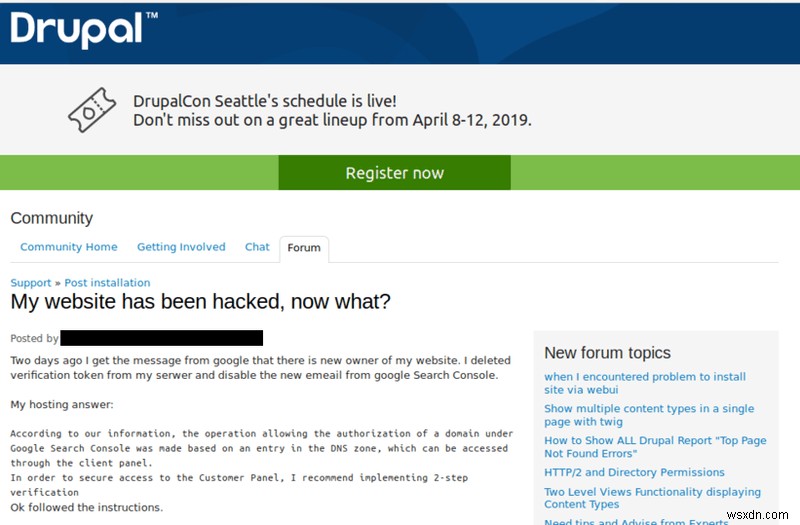

যখন ড্রুপাল সাইটগুলি হ্যাক করা হয়, তখন প্রভাবিত ব্যবহারকারীদের কমিউনিটি ফোরাম থেকে সাহায্য নিতে দেখা যায়। হ্যাকড ড্রুপালের এরকম একটি উদাহরণ নীচের ছবিতে দেওয়া হয়েছে৷

৷

ড্রুপাল হ্যাক হওয়ার সম্ভাব্য কারণ

ড্রুপাল হ্যাকড:ড্রুপাল এসকিউএল ইনজেকশন

Drupal SQLi দুর্বলতাগুলি প্রায়ই খারাপ কোডেড মডিউলগুলির মধ্যে পাওয়া যায়। যাইহোক, মূলের মধ্যে একটি SQLi বেশ বিরল এবং বিপজ্জনক। এই ধরনের একটি বিপজ্জনক ত্রুটি একবার ড্রুপাল কোরের মধ্যে পাওয়া গিয়েছিল এবং একে বলা হয়েছিল 'Drupalgeddon ', যদিও Drupal PDO ব্যবহার করেছে (PHP ডেটা অবজেক্ট) একটি স্ট্যাটিক এসকিউএল অনুরোধ এবং গতিশীল মানগুলির মধ্যে আলাদা করতে।

$query = $db->prepare("SELECT * FROM users WHERE user = :user AND password = :password");

$account = $query->execute(array(':user' => $_POST['user'], ':password' => $_POST['password']));ডাটাবেসে পৌঁছানোর আগে ইনপুটটি সঠিকভাবে স্যানিটাইজ করায় সবকিছু ঠিকঠাক বলে মনে হচ্ছে। যাইহোক, বিতর্কের হাড়টি ড্রুপালের স্থানধারক অ্যারেগুলির মধ্যে ছিল। এগুলোর উদ্দেশ্য ছিল মডিউল ডেভেলপারদের নমনীয়তা দেওয়ার জন্য, কারণ এগুলো ডাটাবেস কোয়েরি গঠনকে গতিশীলভাবে পরিবর্তন করার অনুমতি দেয়।

db_query("SELECT * FROM {node} WHERE nid IN (:nids)", array(':nids' => array(13, 42, 144)));

তারপরে, :nids স্থানধারক প্রদত্ত আর্গুমেন্টের সংখ্যার সাথে মিলবে। এই মত:

SELECT * FROM {node} WHERE nid IN (:nids_0, :nids_1, :nids_2)

এই বৈশিষ্ট্যটি পিএইচপি ইনডেক্সের সাথে মিলিত অ্যারেগুলি প্যারামিটার পাস করতে ব্যবহার করা যেতে পারে যেমন (GET, POST এবং কুকিজ)। ড্রুপাল প্লেসহোল্ডার অ্যারে ডিফল্টরূপে $_POST['user'] ধরে নেবে একটি অ্যারে হতে পরামিতি। তারপরে, এটি নতুন স্থানধারক নাম তৈরি করতে কাঁচা অ্যারে স্ট্রিং সূচক ব্যবহার করবে। ফলস্বরূপ, আক্রমণকারী প্যারামিটার: এর মতো ক্ষতিকারক মান সরবরাহ করতে পারে user[0 #], Value:foo. ফলাফলের প্রশ্নটি হবে:

SELECT * FROM {users} WHERE user = :user_0 #এর ফলে আক্রমণকারী সফলভাবে লগইন প্রমাণীকরণ বাইপাস করে। তাছাড়া, আক্রমণকারী এমনকি প্যারামিটারটিকে user[0; ব্যবহারকারীদের মূল্যবোধে ঢোকান 'MalUser', 'Passw0rd!', 'Administrators'; #] . এটি একটি অত্যন্ত জটিল ত্রুটি ছিল কারণ এটি ড্রুপালের মূলকে প্রভাবিত করেছিল। আরও উদ্বেগজনক বিষয় হল এটিকে কাজে লাগানোর জন্য একটি Metasploit মডিউলও প্রকাশ করা হয়েছিল!

ড্রুপাল হ্যাকড:ড্রুপাল অ্যাক্সেস বাইপাস

একটি ড্রুপাল অ্যাক্সেস বাইপাসের ফলে ব্যবহারকারীরা তাদের উদ্দেশ্যে নয় এমন সংস্থানগুলি অ্যাক্সেস করতে পারে। সর্বশেষ এই ধরনের দুর্বলতাকে SA-CONTRIB-2018-081 হিসাবে ডাব করা হয়েছে। এর কারণ হল JSON:API নামের একটি ড্রুপাল মডিউল Drupal 8.x এর জন্য মডিউল 8.x-1.x। এটি প্রাথমিকভাবে এর জন্য ব্যবহৃত হয়:

- ড্রুপাল বিষয়বস্তু এবং কনফিগারেশন সত্তা অ্যাক্সেস করা।

- ড্রুপাল বিষয়বস্তু এবং কনফিগারেশন সত্ত্বাকে ম্যানিপুলেট করা।

এই ক্ষেত্রে, এটি নির্দিষ্ট অনুরোধে সাড়া দেওয়ার সময় সাবধানে অনুমতিগুলি পরীক্ষা করে না। এটি সংবেদনশীল তথ্য পাওয়ার জন্য অপর্যাপ্ত অনুমতি সহ ক্ষতিকারক অভিনেতাদের অনুমতি দিতে পারে। ফলস্বরূপ, শুধুমাত্র GET এই ধরনের আক্রমণের জন্য অনুরোধগুলি ব্যবহার করা যেতে পারে৷

৷ড্রুপাল হ্যাকড:ড্রুপাল ক্রস-সাইট স্ক্রিপ্টিং

XSS এবং SQLi-এর মতো দুর্বলতাগুলি Drupal মডিউলগুলিতে মোটামুটি সাধারণ। এই সিরিজের সর্বশেষটি হল SA-CONTRIB-2018-080৷ ই-সাইন মডিউলটি XSS-এর জন্য দুর্বল বলে পাওয়া গেছে। ই-সাইন মডিউল মূলত সিগনেচার প্যাডকে ড্রুপালে একীভূত করার অনুমতি দেয়। এই নিবন্ধটি লেখার সময়, প্রায় 875টি সাইট এই মডিউলটি ব্যবহার করছিল। একটি স্বাক্ষর প্রদর্শিত হলে ইনপুট স্যানিটাইজেশনের অভাবের কারণে দুর্বলতা দেখা দেয়। এইভাবে, আক্রমণকারী কোড ব্যবহার করে XSS পরীক্ষা করতে পারে . দুর্বল স্বাক্ষর ক্ষেত্রটি তখন "XSS পাওয়া গেছে!" বার্তাটি থুতু দেবে। এই দুর্বলতা তারপর আক্রমণকারী দ্বারা ব্যবহার করা যেতে পারে:

- ব্যবহারকারীর কুকিজ চুরি।

- ব্যবহারকারীদের পুনঃনির্দেশ করুন।

- ড্রুপাল সাইটে যাওয়ার সময় শেষ ব্যবহারকারীর ডিভাইসে ম্যালওয়্যার ডাউনলোড করুন।

ড্রুপাল হ্যাকড:ড্রুপাল রিমোট কোড এক্সিকিউশন

ড্রুপাল নিরাপত্তা ড্রুপালগেডন বাগগুলির একটি সিরিজ দ্বারা ভূতুড়ে হয়েছে৷ Drupalgeddon 3 এই বছর পাওয়া সর্বশেষ একটি. এটি অপ্রমাণিত ব্যবহারকারীদের ড্রুপাল সাইটগুলিতে কোড চালানোর অনুমতি দেয়। যদিও Drupalgeddon 2 এছাড়াও RCEকে অনুমতি দিয়েছে . যাইহোক, এটি কাজে লাগাতে, আক্রমণকারীর একটি নোড মুছে ফেলার ক্ষমতা প্রয়োজন। সম্পূর্ণ ইউআরএল দেখতে এরকম কিছু ছিল:

POST /?q=node/99/delete&destination=node?q[%2523][]=passthru%26q[%2523type]=markup%26q[%2523markup]=whoami HTTP/1.1 [...] form_id=node_delete_confirm&_triggering_element_name=form_id&form_token=[CSRF-TOKEN]এখানে, একটি নোড মুছে ফেলার অজুহাতে, আক্রমণকারী whoamiকে ইনজেকশন দেয় আদেশ কোডের দ্বিতীয় লাইন হল CSRF টোকেন চেক করা। একটি CSRF টোকেন মূলত চেক করে যে অনুরোধটি একই সার্ভারে তৈরি হয়েছে কিনা। তারপরে, আক্রমণকারী form_build_id পুনরুদ্ধার করে নিচের কোডে দেখা প্রতিক্রিয়া থেকে:

POST /drupal/?q=file/ajax/actions/cancel/%23options/path/[FORM_BUILD_ID] HTTP/1.1 [...] form_build_id=[FORM_BUILD_ID]এটি অবশেষে Whoami-এর শোষণ এবং আউটপুটকে ট্রিগার করে কমান্ড প্রদর্শিত হয়। অতএব, আক্রমণকারী সার্ভারকে ম্যানিপুলেট করার জন্য সব ধরণের কমান্ড চালাতে পারে। যা এই RCE বাগটিকে আরও গুরুতর করে তোলে তা হল এর জন্য শোষণ ইতিমধ্যেই প্রকাশিত হয়েছে!

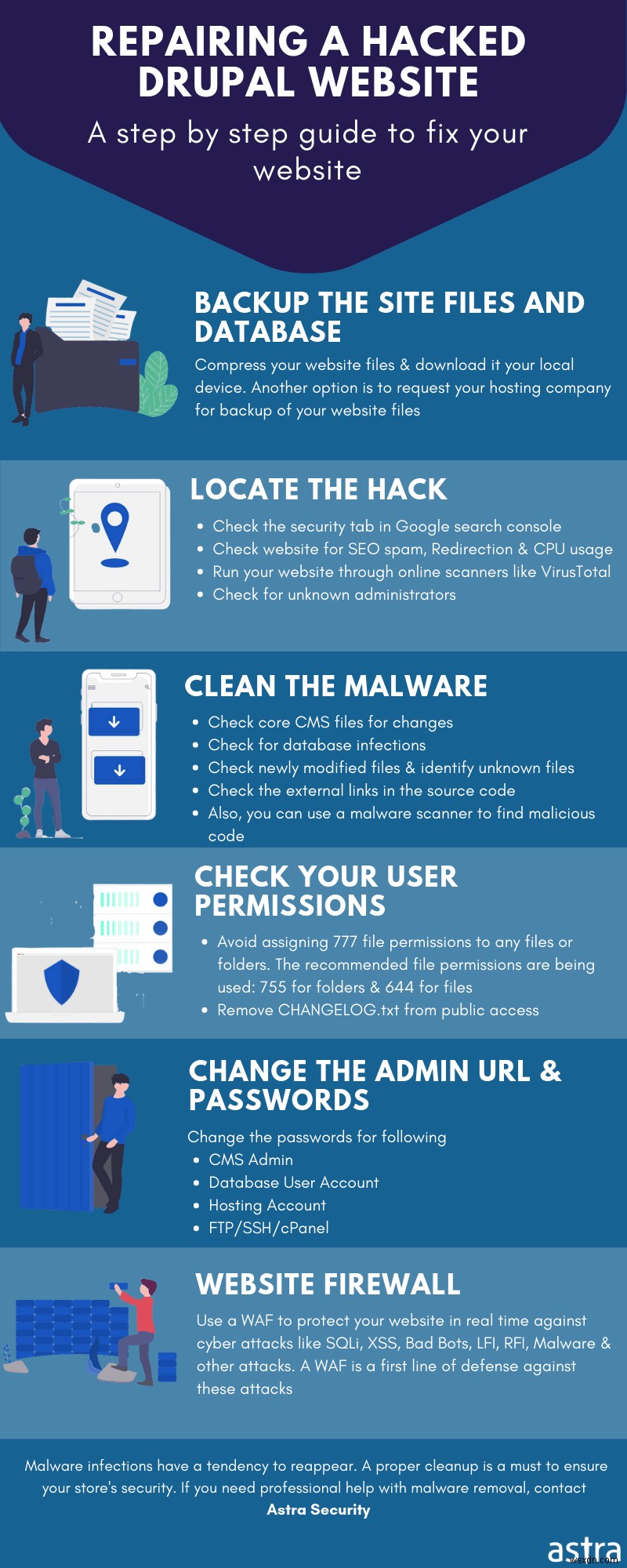

হ্যাক করা ড্রুপাল ওয়েবসাইট পরিষ্কার করা:ড্রুপাল ম্যালওয়্যার পরিষ্কার করার পদক্ষেপগুলি

সংক্রমণ সনাক্ত করুন

৷Google ডায়াগনস্টিকস ব্যবহার করুন

যখন আপনার ড্রুপাল সাইট হ্যাক হয়, প্রায়শই এমন হয় যে গুগলের মতো সার্চ ইঞ্জিন এটিকে কালো তালিকাভুক্ত করে। তাই, সংক্রমণের ধরন ও কারণ শনাক্ত করতে গুগলের ডায়াগনস্টিক টুল ব্যবহার করা যেতে পারে। গুগল ট্রান্সপারেন্সি রিপোর্ট এই ধরনের ক্ষেত্রে সহায়ক। এটি পরীক্ষা করতে:

- নিম্নলিখিত লিঙ্ক থেকে নিরাপদ ব্রাউজিং সাইট স্ট্যাটাস ওয়েবসাইটে যান৷ ৷

- এই পৃষ্ঠায়, 'চেক সাইট স্ট্যাটাস' বিকল্পটি খুঁজুন।

- অবশেষে, এটির নীচে আপনার সাইটের URL লিখুন এবং 'অনুসন্ধান' বোতামে ক্লিক করুন।

- আপনার সাইট সংক্রমিত হলে এটি স্প্যাম রিডাইরেক্ট ইত্যাদি সংক্রান্ত তথ্য দেবে। ড্রুপাল সংক্রমণের কারণ চিহ্নিত করুন এবং এটি অপসারণের দিকে কাজ করুন৷

আপনার সাইট স্ক্যান করুন

সংক্রামিত পৃষ্ঠাগুলি সনাক্ত করার জন্য, আপনার সাইট স্ক্যান করুন। VirusTotal এর মত প্রচুর বিনামূল্যের বিকল্প রয়েছে। অথবা, আপনি সম্পূর্ণ ফাইলটিকে একটি .zip ফাইলে কম্প্রেস করে স্ক্যান করার জন্য আপলোড করতে পারেন। যাইহোক, বিনামূল্যের নিরাপত্তা সমাধান আপনাকে পছন্দসই ফলাফল নাও দিতে পারে, তাই ম্যালওয়্যার অপসারণের জন্য বিশেষজ্ঞদের সাথে যোগাযোগ করার সুপারিশ করা হয়। .

পরিবর্তিত ফাইলগুলি পরীক্ষা করুন

প্রায়শই, আপনার ড্রুপাল সাইটের পিছনের দরজাগুলি ড্রুপালের মূল ফাইলগুলিকে পরিবর্তন করতে পারে। ড্রুপাল সাইটের ফাইল পরিবর্তন নিম্নলিখিত ধাপগুলি দ্বারা চেক করা যেতে পারে:

- SSH এর মাধ্যমে আপনার Drupal সাইটে সংযোগ করুন।

- এই কমান্ডটি ব্যবহার করে একটি নতুন ডিরেক্টরি তৈরি করুন:mkdir drupal-y.x। আপনার ড্রুপাল সিরিজ যেমন 7,8,9 দিয়ে 'y' প্রতিস্থাপন করুন। এবং আপনার ড্রুপাল রিলিজ যেমন 4.7.1, 2.1.3, ইত্যাদির সাথে 'x' প্রতিস্থাপন করুন।

- কমান্ড ব্যবহার করে সেই ডিরেক্টরিতে নেভিগেট করুন:

cd drupal-y.x - কমান্ড দ্বারা আপনার ড্রুপাল সংস্করণের একটি নতুন কপি ডাউনলোড করুন:

wget https://github.com/drupal/core/archive/y.x.tar.gz - এখন, কমান্ডটি ব্যবহার করে tar.gz ফাইলটি বের করুন:

tar -zxvf core-y.x.tar.gz - অবশেষে কমান্ড দ্বারা মূল ফাইলের মধ্যে পার্থক্য তুলনা করুন:

diff -r core-y.x ./public_html

বিকল্পভাবে, এটি SSH এর মাধ্যমে সাইটে লগ ইন করে এবং নিম্নলিখিত কমান্ডটি চালিয়েও করা যেতে পারে:

find ./ -type f -mtime -20

এই কমান্ডটি গত 20 দিনে সংশোধিত সমস্ত ফাইলের তালিকা করবে। ফাইলগুলির পরিবর্তিত তারিখগুলি পরীক্ষা করুন এবং যদি সন্দেহজনক কিছু থাকে তবে সেই ফাইলটি ম্যালওয়ারের জন্য স্ক্যান করুন৷

ব্যবহারকারীর লগ চেক করুন

ব্যবহারকারীর লগ আপনাকে হ্যাকারদের দ্বারা আপনার সাইটে সন্দেহজনক লগিং সনাক্ত করতে সাহায্য করতে পারে। এটি করতে:

- আপনার Drupal সাইটের প্রশাসনিক পৃষ্ঠায় লগইন করুন।

- মেনু থেকে, 'মানুষ' বিকল্পে ক্লিক করুন

- এই তালিকায় উপস্থিত ব্যবহারকারীদের পর্যালোচনা করুন এবং প্রত্যেক ব্যবহারকারীর 'শেষ অ্যাক্সেসের সময়' দেখুন। আপনি যদি কোনো সন্দেহজনক লগইন খুঁজে পান, তাহলে আপনার সাইটে দুর্বলতা খুঁজে পেতে এগিয়ে যান।

সংক্রমিত ফাইলগুলি পরিষ্কার করুন এবং অস্পষ্ট কোড সরান

সংক্রামিত পৃষ্ঠাগুলি সনাক্ত করার পরে, সংক্রমণটি আংশিক (কোর ফাইলের কিছু কোড) বা সম্পূর্ণ ফাইল হতে পারে। যদি ফাইলটিতে অশ্লীল অক্ষর থাকে, তবে এটি এই কারণে হতে পারে যে বেশিরভাগ সময়, আক্রমণকারীরা মানুষের কাছে অপাঠ্য বিন্যাসে কোডটিকে অস্পষ্ট করে। আক্রমণকারীদের মধ্যে Base64 ফরম্যাট খুবই জনপ্রিয়। এই ধরনের কোড সরাতে:

- SSH এর মাধ্যমে আপনার সাইটে লগ ইন করুন।

- তারপর, কমান্ডটি ব্যবহার করে base64 কোড পরীক্ষা করুন:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt.

এই কোডটি base64 এনকোড করা কোডের জন্য স্ক্যান করবে এবং hiddencode.txt-এর মধ্যে সংরক্ষণ করবে। - আরো বিশ্লেষণের জন্য এই লিঙ্কের মতো অনলাইন পরিষেবাগুলিতে hiddencode.txt থেকে পাঠ্যটি আপলোড করুন৷

- এই সাইটের 'ডিকোড' বিকল্পে ক্লিক করুন। এটি মূল কোড প্রদর্শন করবে৷

- অন্যান্য অস্পষ্টতা যেমন FOPOও অনলাইন পরিষেবা ব্যবহার করে ডিকোড করা যেতে পারে।

- যদি সংক্রমণটি একটি সম্পূর্ণ ফাইলে থাকে যা মূল প্যাকেজের অংশ নয়। ফাইলটি মুছুন।

- কোর ফাইলে আংশিক সংক্রমণের ক্ষেত্রে, আপনি যদি দূষিত কোড শনাক্ত করতে সক্ষম হন, তাহলে সেটি মুছুন। অন্যথায়, মন্তব্য করুন এবং সাহায্য পান

ড্রুপাল ব্যাকডোর অক্ষম করুন

ড্রুপাল ব্যাকডোরগুলি ফোল্ডারে লুকানো পাওয়া যায় যেমন:/মডিউল, /থিম, /সাইটস/সব/মডিউল এবং /সাইটস/সব/থিম। তাদের সনাক্ত করা সহজ নয় কারণ প্রায়শই কোডটি অস্পষ্ট হতে পারে। এই ধরনের কোড খুঁজে পেতে, উপরে উল্লিখিত ধাপগুলি অনুসরণ করুন “ক্লিন ইনফ্যাক্টেড ফাইলস এবং রিমুভ ওফসকেটেড কোড”। এছাড়াও, এই ব্যাকডোরগুলি নির্দিষ্ট PHP ফাংশন ব্যবহার করে৷

৷এই ফাংশনগুলি নিষ্ক্রিয় করতে, এই পদক্ষেপগুলি অনুসরণ করুন:

- আপনার সাইটে লগ ইন করুন এবং ফাইল ম্যানেজার খুলুন।

- php.ini ফাইলটি ব্রাউজ করুন এবং খুলুন।

- সেই ফাইলে নিম্নলিখিত কোড যোগ করুন:

disable_functions = “show_source, system, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval”

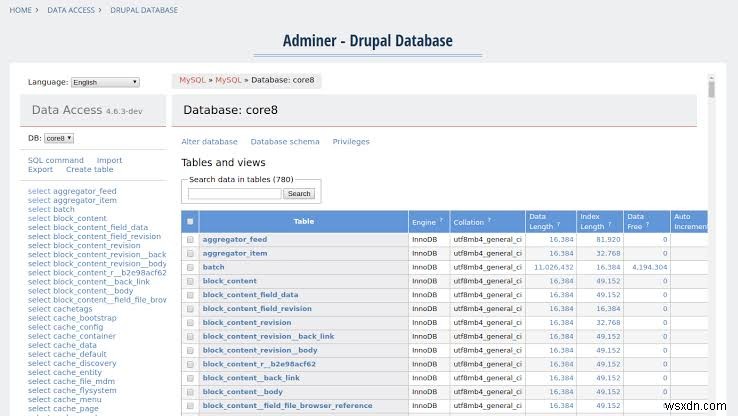

ক্লিন ড্রুপাল ডেটাবেস

Drupal ডাটাবেস প্রায়ই ম্যালওয়্যার দ্বারা লক্ষ্যবস্তু করা হয়. আপনার সংক্রামিত ড্রুপাল সাইটের ডাটাবেস পরিষ্কার করতে, এই পদক্ষেপগুলি অনুসরণ করুন:

- প্রশাসক প্যানেল এর মাধ্যমে আপনার Drupal সাইটে লগ ইন করুন .

- ডেটা অ্যাক্সেস>ড্রুপাল ডাটাবেসে নেভিগেট করুন

- এখানে, অনুসন্ধান বারে, ম্যালওয়্যার স্ক্যানের সময় দৃশ্যমান সন্দেহজনক লিঙ্ক বা বিষয়বস্তু অনুসন্ধান করুন৷

- যে টেবিলটি স্প্যামি বিষয়বস্তু এবং লিঙ্ক রয়েছে সেটি খুলুন। তারপরে, ম্যানুয়ালি বিষয়বস্তু সরিয়ে ফেলুন।

- সমাপ্ত হয়ে গেলে, সাইটটি এখনও কাজ করছে কিনা তা যাচাই করুন এবং অন্য কোনো ডাটাবেস ম্যানেজমেন্ট টুলস সরিয়ে দিন।

ড্রুপাল নিরাপত্তা:আক্রমণকারীদের ব্লক করুন

নিশ্চিত করুন যে কোনও লগ-ইন শংসাপত্রের সাথে আপস করা হয়নি। ম্যালওয়্যার পরিষ্কার করার পরে আপনার Drupal সাইটে পাসওয়ার্ড রিসেট করুন। আপনার পাসওয়ার্ড পরিবর্তন করতে, আপনার Drupal সাইটে লগইন করুন।

phpMyAdmin ব্যবহার করা

- আপনি যদি phpMyAdmin ইন্সটল করা ব্যবহার করেন, তাহলে cPanel>ডাটাবেস বক্স>phpMyAdmin-এ নেভিগেট করুন .

- তারপর, Drupal ডাটাবেস নির্বাচন করুন এবং SQL ট্যাবে ক্লিক করুন।

- এখন, পাঠ্য ক্ষেত্রে নিম্নলিখিত কমান্ডটি লিখুন:

update users set pass=md5(’YOURPASS’) where uid = 1; - আপনি সেট করতে চান এমন পাসওয়ার্ড দিয়ে ‘YOURPASS’ প্রতিস্থাপন করুন এবং অবশেষে Go এ ক্লিক করুন!

ড্রাশ ব্যবহার করা৷

- ড্রাশের মাধ্যমে আপনার সাইট পরিচালনা করতে, নিশ্চিত করুন যে ড্রাশ মডিউল ইনস্টল করা আছে।

- ড্রাশ ব্যবহার করতে, SSH এর মাধ্যমে আপনার সাইটে সংযোগ করুন।

- এখন, Drupal-8 ব্যবহারকারীদের জন্য, নিম্নলিখিত কমান্ডটি চালান:

drush user-password UserName --password="your-new-password". - Drupal-9 এর জন্য, নিম্নলিখিত কমান্ডটি চালান:

drush user:password UserName "your-new-password"

এখানে, আপনার ড্রুপাল সাইটের ব্যবহারকারীর সাথে 'ব্যবহারকারীর নাম' এবং আপনি যে পাসওয়ার্ড সেট করতে চান তার সাথে 'আপনার-নতুন-পাসওয়ার্ড' প্রতিস্থাপন করুন। নিশ্চিত করুন, পাসওয়ার্ডটি সুরক্ষিত এবং এতে বর্ণমালা, সংখ্যা এবং অক্ষরগুলির একটি ভাল সমন্বয় রয়েছে৷

ড্রুপাল নিরাপত্তা:ফাইল পুনরুদ্ধার করা হচ্ছে

ব্যাকআপ থেকে সংক্রামিত পৃষ্ঠাগুলি পুনরুদ্ধার করুন। ব্যাকআপ অনুপলব্ধ হলে একটি তাজা কপি ব্যবহার করুন. ফাইলগুলি পরিষ্কার করার পরে নিম্নলিখিত পদ্ধতিতে আপনার ক্যাশে সাফ করুন:

- SSH এর মাধ্যমে আপনার Drupal সাইটে লগইন করুন।

- টার্মিনাল থেকে, নিম্নলিখিত কমান্ডটি চালান:

drush cache-rebuild(Drupal 8 এর জন্য)

বা

drush cache-clear all(Drupal 7 এর জন্য)।

যদি আপনার Drupal সাইটটি Google বা আপনার হোস্টিং প্রদানকারীর দ্বারা কালো তালিকাভুক্ত হয়, তাহলে পর্যালোচনার জন্য সাইটটি জমা দিন৷

ড্রুপাল হ্যাকড মিটিগেশন

সংবেদনশীল ফোল্ডার রক্ষা করুন

সংবেদনশীল ফোল্ডারগুলিতে অ্যাক্সেস ব্লক করা গুরুত্বপূর্ণ। এটি নিম্নলিখিত পদক্ষেপগুলির মাধ্যমে করা যেতে পারে:

- আপনার সাইটে লগইন করুন এবং ফাইল ম্যানেজার খুলুন।

- আপনি যে ফোল্ডারগুলিকে সুরক্ষিত করতে চান তার ভিতরে .htaccess শিরোনামের একটি নতুন ফাইল তৈরি করুন৷

- এই ফাইলের মধ্যে নিম্নলিখিত কোডটি সন্নিবেশ করান:

Order Deny,Allow

Deny from all

Allow from 22.33.44.55

কোডের এই স্নিপেটটি সেই নির্দিষ্ট ফোল্ডারগুলির দর্শকদের অ্যাক্সেস অস্বীকার করবে। এখানে, কোডের শেষ লাইনটি নির্দিষ্ট করে যে কোন আইপিগুলিকে অনুমতি দিতে হবে। এছাড়াও, পরিবর্তিত .htaccess ফাইলের ভিতরেও দেখুন। যদি এই ধরনের কোনো ফাইল পাওয়া যায় তাহলে প্রথমে এটি পরিষ্কার করার জন্য অগ্রাধিকার দিন।

আপডেট এবং ব্যাকআপ

৷আপনি Drupal এর সর্বশেষ সংস্করণ ব্যবহার করছেন তা নিশ্চিত করুন। ড্রুপাল নিরাপত্তা দল প্রতিটি নতুন আপডেটের সাথে গুরুতর ত্রুটিগুলি আপডেট করে। এটি চেঞ্জলগ ব্যবহার করে যাচাই করা যেতে পারে। অধিকন্তু, অখ্যাত প্লাগইনগুলি ব্যবহার করা এড়িয়ে চলুন কারণ এতে বগি কোড থাকতে পারে। সাইটের একটি অনুলিপি তৈরি করতে ভুলবেন না। আক্রমণের পরে সাইটটি পুনরুদ্ধার করতে এটি কার্যকর হতে পারে। একটি ড্রুপাল সাইট সুরক্ষিত করার জন্য আপডেট এবং ব্যাকআপ হল সবচেয়ে সস্তা এবং সবচেয়ে কার্যকর পদ্ধতি৷

নিরাপত্তা নিরীক্ষা

একটি নিরাপত্তা নিরীক্ষা ড্রুপাল সাইটের মধ্যে গুরুতর ত্রুটিগুলি প্রকাশ করতে পারে। সব ওয়েব অ্যাডমিন নিরাপত্তায় বিশেষজ্ঞ হতে পারে না। তাই Astra এর মতো পরিষেবাগুলি ওয়েব অ্যাডমিনদের নিরাপত্তার যত্ন নিতে পারে। অ্যাস্ট্রা সিকিউরিটি অডিট এবং পেন-টেস্টিং দায়িত্বের সাথে সাইটে গুরুতর হুমকি প্রকাশ করতে পারে।

এটি হ্যাকড ড্রুপাল সাইট রোধ করতে ওয়েব অ্যাডমিনদের সতর্কতামূলক ব্যবস্থা গ্রহণের অনুমতি দিতে পারে। Astra সিকিউরিটি অডিট একটি নিরাপদ পরিবেশের মধ্যে রিয়েল-টাইম আক্রমণকে অনুকরণ করে যাতে সাইটের কোনো ক্ষতি না হয় এবং একই সময়ে, গুরুতর দুর্বলতা খুঁজে পাওয়া যায়। Astra's এর মতো নিরাপত্তা নিরীক্ষাগুলি ড্রুপাল সাইটের মধ্যে OWASP শীর্ষ 10-এর মতো সাধারণ দুর্বলতাগুলি খুঁজে পেতে পারে৷

ড্রুপাল ম্যালওয়্যার স্ক্যানার এবং ফায়ারওয়াল

ড্রুপালে প্রতি মাসে নতুন দুর্বলতা উন্মোচিত হয়। যাইহোক, এটি বোঝায় না যে ড্রুপাল সাইটগুলি অনিরাপদ থাকবে। ড্রুপাল সাইট দুর্বল হলেও ফায়ারওয়াল আক্রমণকারীদের এই ত্রুটিগুলিকে কাজে লাগাতে বাধা দিতে পারে৷ যাইহোক, বাজারে উপলব্ধ একাধিক ফায়ারওয়াল থেকে সঠিক ফায়ারওয়াল বেছে নেওয়া গুরুত্বপূর্ণ। অ্যাস্ট্রা ফায়ারওয়াল হল এমন একটি যা সমস্ত পরামিতিগুলিতে আলাদা। এটি অত্যন্ত শক্তিশালী এবং মাপযোগ্য। এর মানে হল, ছোট ব্লগ হোক বা বড় ই-কমার্স সাইট, Astra সেগুলিকে সুরক্ষিত করতে পারে। তাছাড়া, অ্যাস্ট্রা আক্রমণকারীদের হানিপট করতে পারে এবং সাধারণ আক্রমণগুলিকে ব্লক করতে পারে৷

Astra Drupal ম্যালওয়্যার স্ক্যানার কয়েক মিনিটের মধ্যে হ্যাক হওয়া সাইট থেকে ম্যালওয়্যার শনাক্ত করতে পারে। এটি আপনার জন্য ফাইলের পার্থক্যও আনবে যেগুলি যদি দূষিত হয় তবে আপনি একটি বোতামের একটি সাধারণ ক্লিকে মুছে ফেলতে পারেন৷