জুমলা একটি অত্যন্ত মজবুত সিএমএস যা কিছু দুর্দান্ত সম্প্রদায় সমর্থন সহ। অধিকন্তু, এটি অত্যন্ত কাস্টমাইজযোগ্য কারণ জুমলায় চলমান সাইটগুলি ব্যক্তিগত পৃষ্ঠা থেকে সরকারি সাইটগুলিতে পরিবর্তিত হয়৷ এটির ব্যাপক জনপ্রিয়তা এটি অফার করে এমন 90+ এর বেশি ভাষা সমর্থনের জন্য দায়ী করা যেতে পারে। যাইহোক, জনপ্রিয় হওয়া এটিকে স্প্যামার এবং হ্যাকারদের লক্ষ্য করে তোলে। প্রায়শই ব্যবহারকারীরা তাদের জুমলা হ্যাকড কমিউনিটি ফোরামে স্প্যাম পাঠানোর অভিযোগ করেন। বেশিরভাগ ব্যবহারকারীর কারণে এই আক্রমণগুলি মোটামুটি সাধারণ। প্রায়শই স্প্যাম ইমেলগুলিতে ভায়াগ্রা বিক্রির ফার্মা বিজ্ঞাপন থাকে। জুমলা ওয়েব সিকিউরিটি বই অনুসারে,

সাইন যে জুমলা হ্যাক করে স্প্যাম পাঠাচ্ছে

একটি স্প্যাম ইমেল আক্রমণ আবিষ্কার করতে সাধারণত কয়েক ঘন্টা থেকে কয়েক দিন সময় লাগে। ইমেলগুলি প্রচারে সময় নেয় এই কারণে লেটেন্সি ঘটে। তাই এটি সনাক্ত করা হয় যখন একজন ব্যবহারকারী আপনাকে স্প্যাম ইমেল সম্পর্কে অবহিত করে। যাইহোক, কিছু ক্ষেত্রে, ওয়েব প্রশাসক যদি এটি পাঠানোর আগে স্প্যাম পরীক্ষা করার জন্য অনলাইন পরিষেবাগুলি ব্যবহার করেন তবে তাকে অবহিত করা হয়। এই পরিষেবাগুলি প্রকাশ করতে পারে যে ডোমেনটিকে স্প্যামের জন্য কালো তালিকাভুক্ত করা হয়েছে৷ যদিও নির্দিষ্ট কিছু অনলাইন নিরাপত্তা সমাধান ব্যবহারকারীদের এই ধরনের হুমকির বিষয়ে আগে থেকেই অবহিত করতে পারে।

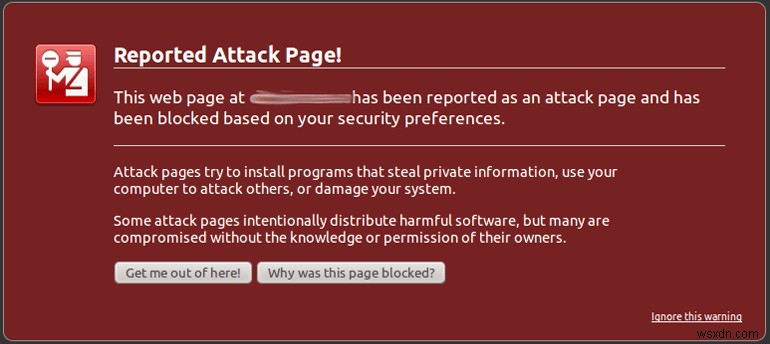

কিছু ক্ষেত্রে, এটা দেখা গেছে যে স্প্যাম আক্রমণ ব্যান্ডউইথকে দম বন্ধ করে দিতে পারে। তারপরে আপনার ISP আপনাকে স্প্যাম ইমেলগুলির বহিঃপ্রবাহ সম্পর্কে অবহিত করতে পারে। ইন্টারনেটে প্রচুর সম্পদ রয়েছে যা অনলাইন স্প্যাম তালিকা বজায় রাখে। আপনার জুমলা হ্যাক করে স্প্যাম পাঠালে, আপনার সার্ভার আইপি কালো তালিকাভুক্ত হবে। একবার একটি পরিষেবা আপনাকে কালো তালিকাভুক্ত করে, এটি এই জাতীয় সমস্ত কালো তালিকার মাধ্যমে প্রচার করে। তারপরে গুগলের মতো সার্চ ইঞ্জিন আপনার সাইটটিকে স্প্যামের জন্য কালো তালিকাভুক্ত করে। সুতরাং, ব্যবহারকারীরা যখন ভিজিট করেন, তখন তাদের এইরকম একটি পৃষ্ঠা দিয়ে অভ্যর্থনা জানানো হতে পারে৷

৷

সাইট থেকে স্প্যাম ইমেলের বড় আকারের বিতরণ লক্ষ্য করার পরে, Google এটিকে একটি আক্রমণ পৃষ্ঠা হিসাবে তালিকাভুক্ত করেছে। এই পৃষ্ঠাটি ব্যবহারকারীদের সাইটে অগ্রসর হওয়ার বিরুদ্ধে সতর্ক করে। যদি আপনার সাইট এই লক্ষণগুলি দেখায় তবে এটি জুমলা হ্যাকড স্প্যাম পাঠানোর কারণে হতে পারে!

জুমলা হ্যাক করা স্প্যাম পাঠানোর উদাহরণ

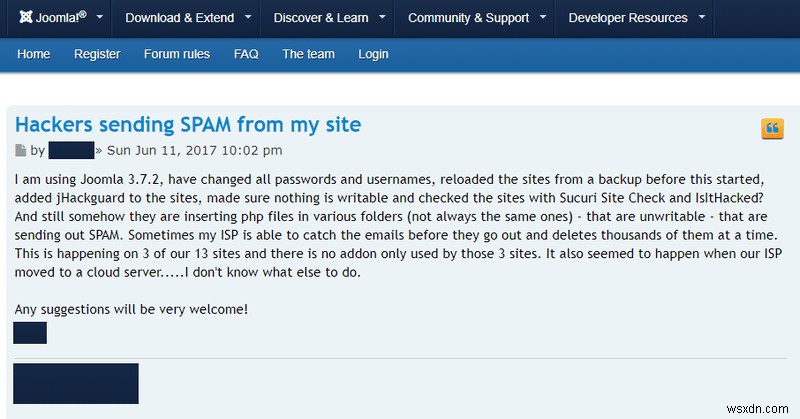

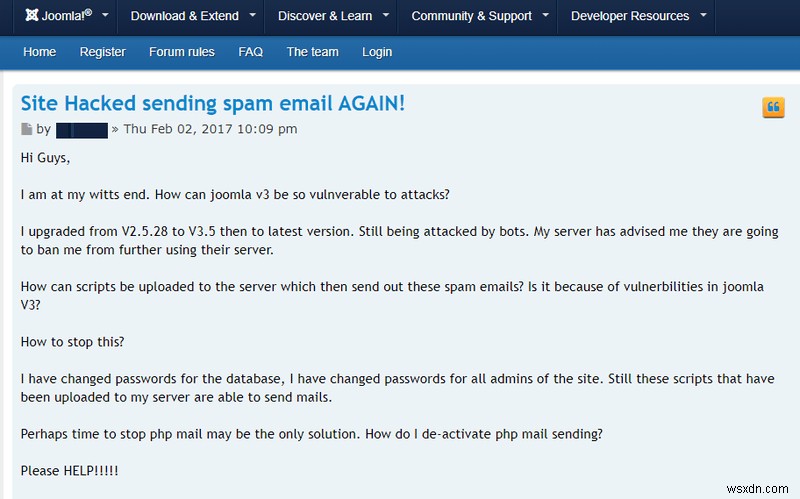

জুমলা হ্যাকড স্প্যাম পাঠানোর বিষয়টি মোটামুটি ব্যাপক। একাধিক ব্যবহারকারী সম্প্রদায় ফোরামে এই সমস্যা সম্পর্কে অভিযোগ. কেউ কেউ আবার সংক্রমিতও হয়! এখানে জুমলা সম্প্রদায় ফোরাম থেকে এরকম কয়েকটি উদাহরণ রয়েছে।

জুমলা হ্যাকড সেন্ডিং স্প্যাম:কারণগুলি

SQL ইনজেকশন

জুমলা ডাটাবেস প্রায়ই টার্গেট করা হয়। এসকিউএল ইনজেকশন ওয়েব জুড়ে মোটামুটি সাধারণ যে সত্য সম্পর্কিত। এইভাবে এটিকে OWASP শীর্ষ 10 দুর্বলতার মধ্যে অন্তর্ভুক্ত করে। একবার আক্রমণকারী ডাটাবেস ধরে ফেললে, সাইনআপ ইমেল ধারণকারী টেবিল নির্ধারণ করতে SQL স্টেটমেন্ট ব্যবহার করা যেতে পারে। তালিকা প্রাপ্ত হওয়ার পরে, আক্রমণকারী এটি ব্যবহার করে বিপুল সংখ্যক ব্যবহারকারীকে স্প্যাম করতে পারে। অতএব, ডাটাবেস সুরক্ষিত রাখা অত্যন্ত গুরুত্বপূর্ণ।

উদাহরণস্বরূপ, জুমলার জিমটাওল নামে একটি এক্সটেনশন রয়েছে . এটি ওয়েবে একটি রেডিও স্টেশন চালানোর জন্য ব্যবহার করা যেতে পারে। যাইহোক, এই উপাদানটি একটি SQLi-এর জন্য দুর্বল পাওয়া গেছে। দুর্বল প্যারামিটারটি ছিলid . সম্পূর্ণ URLটি এরকম দেখাচ্ছে:

কম্পোনেন্টটি অস্বাস্থ্যকর ব্যবহারকারীর ইনপুটকে SQLi-তে নিয়ে যাওয়ার অনুমতি দেয়। এখানে,id এর পরে SQL স্টেটমেন্ট যোগ করে , আক্রমণকারীরা ডাটাবেসের বিষয়বস্তু পড়তে পারে। উদাহরণস্বরূপ, ডাটাবেস সংস্করণ এবং ব্যবহারকারী প্রকাশ করতে, নিম্নলিখিত ক্যোয়ারীটি চালানো যেতে পারে৷

' AND EXTRACTVALUE(66,CONCAT(0x5c,(SELECT (ELT(66=66,1))),CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION())))-- VerAyari

এখানে apostrophe চিহ্ন পূর্ববর্তী বিবৃতির ইনপুট শেষ করে। তারপরে OR ধারা পরবর্তী SQL বিবৃতি কার্যকর করে। এই বিবৃতিটি ব্যবহারকারী এবং ডাটাবেস সংস্করণ নিয়ে আসে। এর জন্য শোষণ ইতিমধ্যে মুক্তি পেয়েছে। অধিকন্তু, আক্রমণকারী আক্রমণের গতি বাড়াতে স্বয়ংক্রিয় সরঞ্জাম ব্যবহার করতে পারে। এখান থেকে আক্রমণকারী ডাটাবেসে সংরক্ষিত সমস্ত ইমেল অনুসন্ধান করতে পারে।

কিছু ক্ষেত্রে যেখানে সাইটটি স্ট্যাক ভিত্তিক SQLi দুর্বল, আক্রমণকারী কমান্ড চালাতে পারে। এই কমান্ডগুলি স্থানীয় সার্ভারে চলমান ডাটাবেস পরিষেবার মাধ্যমে কার্যকর করা হয়। এই কমান্ডগুলি ব্যবহার করে, জুমলা হ্যাক করা স্প্যাম পাঠানোর সমস্যা হতে পারে। তাই স্প্যাম স্থানীয় SMTP সার্ভার থেকেই হতে পারে। জুমলা হ্যাক করা স্প্যাম পাঠানো ছাড়াও, আক্রমণকারী ডাটাবেসের তথ্য ব্যবহার করে সাইটে অন্যান্য আক্রমণ চালাতে পারে!

দুর্বল শংসাপত্র

এটা খুবই সম্ভব যে আক্রমণকারী আপনার SMTP সার্ভারে লগইন করতে বাধ্য করেছে। ডিফল্ট বা দুর্বল পাসওয়ার্ড ব্যবহার করা সাইটটিকে এই ধরনের আক্রমণের জন্য সংবেদনশীল করে তোলে। যখন SMTP সার্ভার আক্রমণকারীর নিয়ন্ত্রণে থাকে, তখন এটি জুমলা হ্যাকড স্প্যাম পাঠাতে পারে৷

ওপেন পোর্ট

খোলা পোর্ট আক্রমণকারীকে সাইটটি দিতে পারে। SMTP ডিফল্ট পোর্ট 25 ব্যবহার করে . যাইহোক, এই পোর্টটি ব্যবহার করা এড়িয়ে চলুন কারণ এটি প্রায়শই স্প্যামারদের দ্বারা লক্ষ্যবস্তু হয়। কিছু ক্ষেত্রে, আইএসপিরা নিজেরাই এই পোর্ট ব্লক করে। পোর্ট 587 একটি ভাল বিকল্প। যেহেতু এই পোর্ট টিএলএস এনক্রিপশন সমর্থন করে। পোর্ট 25 ম্যালওয়্যার এবং স্প্যামের জন্য একটি প্রাথমিক লক্ষ্য। একজন আক্রমণকারী খোলা পোর্টের মধ্য দিয়ে যেতে পারে যা জুমলা হ্যাকড স্প্যাম প্রেরণের দিকে নিয়ে যায়। পোর্ট 25 প্রকাশ করা হচ্ছে ইন্টারনেটে প্রচুর পরিমাণে ইনবাউন্ড স্প্যাম হতে পারে!

স্ক্রিপ্ট আপলোড

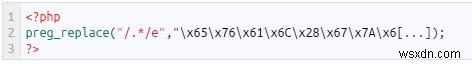

সাধারণত, আক্রমণকারীরা উপরে দেওয়া পরিচিত কৌশলগুলি ব্যবহার করে সার্ভারকে শোষণ করে। তারপরে জুমলা হ্যাকড সেন্ডিং স্প্যাম অপ্টিমাইজ করার জন্য, অটোমেশন ব্যবহার করা হয়। পিএইচপি স্ক্রিপ্ট এই কাজটি খুব দক্ষতার সাথে সম্পন্ন করতে পারে। এই স্ক্রিপ্টগুলি SMTP সার্ভার বা MX সার্ভারে সংযোগ করতে ব্যবহৃত হয়৷ কিছু ক্ষেত্রে একটি সাধারণ স্ক্রিপ্টে এইরকম কোড থাকবে:

স্পষ্টতই, কোড অস্পষ্টকরণ কৌশল ব্যবহার করা হয়েছে। যাইহোক, যখন এই স্ক্রিপ্টটি ডিকোড করা হয়, তখন এটি এমন কিছুতে অনুবাদ করে

কোড থেকে দেখা যায়, স্ক্রিপ্টটি eval() কনস্ট্রাক্ট ব্যবহার করে। এই কমান্ডটি পিএইচপি কোডে একটি ইনপুট স্ট্রিং প্রক্রিয়া করে। নিরাপদ কোডিং অনুশীলনগুলি ইভাল() ব্যবহার এড়ানোর পরামর্শ দেয়। যেহেতু এটি আক্রমণকারীদের সার্ভারে নির্বিচারে কোড চালাতে সহায়তা করে। তাছাড়া, eval() একটি ডাটাবেসে কোড সংরক্ষণ করতে ব্যবহার করা যেতে পারে। এই কোডটি পরে কার্যকর করা হয় এবং জুমলাকে স্প্যাম পাঠাতে হ্যাক করে। এই স্ক্রিপ্ট দুটি উপায়ে ব্যাপক স্প্যাম পাম্প করতে পারে:

- MTA কিউ স্প্যাম৷ :মেসেজ ট্রান্সফার এজেন্ট(MTA) আপনার জুমলা সাইট থেকে প্রাপকের কাছে মেইল পাঠানোর জন্য দায়ী। কখনও কখনও শোষণকারী স্ক্রিপ্টগুলি এমটিএ সারিগুলিতে প্রচুর পরিমাণে স্প্যাম ইমেলগুলি ইনজেক্ট করে৷ এটি "MTA সারিটি খুব বড়! এর মতো সতর্কতা বার্তার দিকে নিয়ে যেতে পারে৷ " একটি নির্দিষ্ট সীমায় পৌঁছানোর পরে, ইমেলগুলি আইএসপিগুলিও ব্লক করে দিতে পারে। তাই স্ক্রিপ্ট কখনও কখনও সরাসরি-টু-এমএক্স সংযোগ করে।

- ডাইরেক্ট টু MX স্প্যামে :ডাইরেক্ট টু MX আমাদেরকে একটি মধ্যম এজেন্ট হিসাবে ISP গুলিকে বাইপাস করতে দেয়৷ ডাইরেক্ট টু এমএক্স হল একটি বৈধ পরিষেবা যা প্রাপক মেল এক্সচেঞ্জ সার্ভারে সরাসরি মেল পাঠানোর অনুমতি দেয়। এটি ISPs SMTP সার্ভারে পৌঁছানো থেকে ইমেলগুলিকে এড়ায়৷ স্ক্রিপ্টগুলি সরাসরি প্রাপকের কাছে স্প্যাম ইনজেক্ট করার জন্য এই বৈশিষ্ট্যটি ব্যবহার করে। এমটিএ সারিতে সনাক্তকরণ এড়াতে এটি করা হয়।

ওয়েবস্পেস শেয়ার করা

প্রায়ই সস্তা হোস্টিং আপনার ভারী খরচ হতে পারে. একাধিক সাইট একই স্থান ভাগ করলে সংক্রমণ দ্রুত ছড়িয়ে পড়ে। তাই জুমলা হ্যাকড সেন্ডিং স্প্যাম অন্য সাইট থেকে সংক্রমণের কারণে হতে পারে। এটি কোন সাইটটি স্প্যাম তৈরি করছে তা সনাক্ত করা কঠিন করে তোলে!

জুমলা হ্যাক করে স্প্যাম পাঠানোর পরে সার্ভার সুরক্ষিত করতে পেশাদার সাহায্যের প্রয়োজন? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। এখন আমার জুমলা স্প্যাম ইমেল ঠিক করুন৷

স্প্যাম ইমেল গ্রহণ

নিবন্ধন স্প্যাম

প্রায়শই জুমলা হ্যাক করে স্প্যাম পাঠানোর দৃশ্য পরিলক্ষিত হয়েছে। কিন্তু কখনও কখনও, সাইটগুলি নিজেরাই স্প্যামের লক্ষ্যে পরিণত হতে পারে। প্রচুর সংখ্যক জাল সাইনআপ আপনার সাইটের দিকে লক্ষ্যবস্তু হতে পারে। জুমলা একটি দুর্বলতার শিকার হয়েছিল যেখানে ব্যবহারকারীরা ফর্মটি নিষ্ক্রিয় থাকা সত্ত্বেও ইমেল জমা দিতে পারে৷ এটি com_contact নামক একটি দুর্বল উপাদানের কারণে ঘটেছে। এই দুর্বলতাকে CVE-2018-17859 হিসাবে ডাব করা হয়েছিল। এটিকে কাজে লাগিয়ে, একজন আক্রমণকারী প্রচুর সংখ্যক স্প্যাম ইমেল জমা দিতে পারে। সেই পরিস্থিতিতে, যদি সঠিক চেক এবং ব্যালেন্স না রাখা হয়, বটগুলি সর্বনাশ করতে পারে। স্বয়ংক্রিয়ভাবে সাইন আপ টেবিল পূরণ. শেষ পর্যন্ত, কোন ইমেলগুলি আসল সাইনআপ এবং কোনটি বট তা পার্থক্য করা কঠিন হবে!

তা ছাড়া, কিছু সাইট প্রতিটি নতুন সাইনআপ সংক্রান্ত বিজ্ঞপ্তি সক্ষম করে। সেই ক্ষেত্রে, সাইনআপ স্প্যাম একাধিক বিজ্ঞপ্তি তৈরি করতে পারে। যদি এই বিজ্ঞপ্তিগুলি একটি নির্দিষ্ট সীমাতে পৌঁছায়, পরিষেবা প্রদানকারী এটিকে স্প্যাম হিসাবে চিহ্নিত করবে। এর ফলে আপনার অ্যাকাউন্ট ব্লক করা এবং নতুন সাইন আপ বিজ্ঞপ্তি প্রতিরোধ করা। সাইন আপ ছাড়াও, সাইটটি আক্রমণের অধীনে থাকলে বিজ্ঞপ্তিগুলিও তৈরি হতে পারে। তাই যখন বিজ্ঞপ্তির সীমা ছাড়িয়ে যাবে, একই পদ্ধতি অনুসরণ করা হবে।

নন-ডেলিভারি রিপোর্ট স্প্যাম

SMTP প্রোটোকল এমনভাবে ডিজাইন করা হয়েছে যে “থেকে ” এবং “প্রতি "ক্ষেত্র যে কেউ দ্বারা কারসাজি করা যেতে পারে. এমনকি সাধারণ ব্যবহারকারীদের দ্বারাও। স্প্যামাররা নিয়মিতভাবে "থেকে আপনার ডোমেনটি রেখে এটিকে শোষণ করে "ক্ষেত্র। এটি নিম্নলিখিত উপায়ে করা হয়:

- ধাপ 1: বটটি জাল ইমেলগুলির একটি তালিকা তৈরি করে (যে ইমেলগুলি বিদ্যমান নেই)।

- ধাপ 2: আপনার ইমেল admin@wsxdn.com "থেকে বিকল্পে প্রেরক হিসাবে ব্যবহার করা হয়েছে ".

- ধাপ 3: বটটি বিদ্যমান নেই এমন অ্যাকাউন্টে ইমেল পাঠায়।

- ধাপ 4: ইমেল বিতরণ ব্যর্থ হয়৷

- ধাপ 5: নন-ডেলিভারি রিপোর্ট ইমেল আপনার অ্যাকাউন্টে ফিরে আসে (admin@wsxdn.com)। এর ফলে প্রচুর পরিমাণে স্প্যাম ইমেইল আসে।

জুমলায় স্প্যাম ইমেলগুলি কীভাবে বন্ধ করবেন:সমাধানগুলি

ইনবাউন্ড স্প্যাম ঠিক করা

প্রেরকের নীতি কাঠামো

SMTP প্রোটোকলের নিজস্ব সীমাবদ্ধতা রয়েছে। যেহেতু “থেকে আপনার ডোমেন ব্যবহার করা থেকে কাউকে আটকানো সম্ভব নয়৷ "বিকল্প। যাইহোক, কিছু নির্দিষ্ট সংশোধন আছে. আপনার ডোমেনের পক্ষ থেকে কোন আইপিগুলিকে মেল পাঠানোর অনুমতি দেওয়া হয়েছে সে সম্পর্কে মেল সার্ভারগুলিকে অবহিত করা যেতে পারে৷ সুতরাং, SPF হল এক ধরনের DNS TXT রেকর্ড যা এই কাজটি সম্পন্ন করে। এসপিএফ বাস্তবায়নের জন্য নিম্নলিখিত পদক্ষেপগুলি নেওয়া যেতে পারে:

- প্রথমে DNS ব্যবস্থাপনা দেখুন পৃষ্ঠা।

- তারপর রেকর্ডস দেখুন অধ্যায়. যোগ করুন ক্লিক করুন৷ এবং TXT নির্বাচন করুন মেনু থেকে।

- এখন নিম্নলিখিত ক্ষেত্রগুলি পূরণ করুন:

- হোস্ট: এই যুক্তি হোস্টনাম প্রয়োজন. উদাহরণস্বরূপ, @ টাইপ করুন রেকর্ডটিকে সরাসরি আপনার ডোমেন নামের সাথে ম্যাপ করতে।

- TXT মান - আপনি যে মান নির্ধারণ করতে চান তা ইনপুট করুন৷

- অবশেষে, সংরক্ষণ করুন এ ক্লিক করুন .

শেষ পর্যন্ত, এটি YourDomain.com. IN TXT “v=spf1 mx ip4:123.123.123.123 -all” এর মত দেখতে হবে .

এটি বলে যেYourDomain.com ইমেইলের মাত্র দুটি বৈধ উৎস আছে। একটি হল মেল এক্সচেঞ্জ সার্ভার। MX সার্ভারগুলি আপনার ইমেলের প্রাপক ডোমেনগুলিকে সংজ্ঞায়িত করে৷ এবং আরেকটি হল 123.123.123.123 এ সার্ভার। বাকি সব ই-মেইল স্প্যাম হিসেবে গণ্য হবে। যাইহোক, এখানে লক্ষণীয় যে robots.txt এর মতই এটি একটি কনভেনশন। বেশিরভাগ মেল সার্ভার এটি অনুসরণ করতে পারে যখন কিছু নাও পারে!

তাত্ক্ষণিক ম্যালওয়্যার পরিষ্কারের জন্য এখনই Astra নিরাপত্তা বিশেষজ্ঞদের সাথে পরামর্শ করুন৷ আমাদের শক্তিশালী ফায়ারওয়াল XSS, LFI, RFI, SQL ইনজেকশন, খারাপ বট, স্বয়ংক্রিয় দুর্বলতা স্ক্যানার এবং 80+ নিরাপত্তা হুমকি থেকে আপনার ওয়েবসাইটকে রক্ষা করে। এখনই আমার জুমলা ওয়েবসাইট সুরক্ষিত করুন।

আউটবাউন্ড স্প্যাম ঠিক করা

স্প্যাম স্ক্রিপ্ট সনাক্ত করুন এবং সরান

ধাপ 1: প্রথমে স্প্যাম তৈরি করে এমন স্ক্রিপ্টগুলি সনাক্ত করা প্রয়োজন৷ তাই অ্যাডমিন অধিকার (SUDO) দিয়ে মেল সার্ভারে লগইন করুন।

ধাপ 2: স্ক্রিপ্ট দ্বারা আউটবাউন্ড ইমেলগুলি ক্যাপচার করার জন্য, নিশ্চিত করুন যে আপনার PHP.ini ফাইলটিতে নিম্নলিখিত কোড রয়েছেmail.add_x_header = On . একবার এটি সম্পন্ন হলে আপনার মেল সারি পরিদর্শন করতে এগিয়ে যান৷

ধাপ 3: এটিmailq কমান্ড দ্বারা করা যেতে পারে . এই কমান্ডটি সারিতে থাকা সমস্ত ইমেল তালিকাভুক্ত করবে। এখান থেকে, ইমেলের আইডি নোট করুন যার উৎস আপনি ট্র্যাক করতে চান।

পদক্ষেপ 4: এখন “grep ” এবং “পোস্টক্যাট ” কমান্ড কাজে আসবে। নিম্নলিখিত কমান্ডটি চালান:postcat -q <ID obtained from mailq> | grep X-PHP-Originating-Script

ধাপ 5: এই কমান্ডটি একটি আউটপুট দেবে যেমন,X-PHP-Originating-Script: 45:SPAMmailer.php . এখানে, 45 হল SPAMmailer.php স্ক্রিপ্টের UID। এই কমান্ডটি সফলভাবে জুমলা হ্যাক করা স্প্যাম স্ক্রিপ্ট পাঠানোর সন্ধান পেয়েছে। এছাড়াও, সার্ভারে এর স্থানীয় আইডি। স্ক্রিপ্টটি সরান এবং ইনস্টলেশন পরিষ্কার করুন।

যাইহোক, ধাপ 4 এর ক্ষেত্রে, যদি এটি কোন আউটপুট না দেয় তবে সম্ভবত অ্যাকাউন্টটি আপস করা হয়েছে। জুমলা হ্যাকড স্প্যাম পাঠানো রোধ করতে একটি সুরক্ষিত পাসওয়ার্ড পরিবর্তন করুন!

অন্যান্য সতর্কতা

- আপনার সাইটটিকে Google দ্বারা কালোতালিকাভুক্ত করা হলে পর্যালোচনার জন্য পরিষ্কার করুন এবং জমা দিন৷ ৷

- প্রয়োজনীয়তা না থাকলে ডাইরেক্ট-টু-MX ব্লক করুন।

- SMTP-এর জন্য পোর্ট 25 ব্যবহার করা এড়িয়ে চলুন। পরিবর্তে, একটি ভাল বিকল্প হল পোর্ট 587।

- ডেডিকেটেড VPS হোস্টিং ব্যবহার করার চেষ্টা করুন। যেহেতু এটি জুমলা হ্যাকড স্প্যাম সংক্রমণ ছড়িয়ে পড়ার সম্ভাবনা হ্রাস করে।

- ফোল্ডারে পড়া, লেখা, এক্সিকিউট করার অনুমতি বুদ্ধিমানের সাথে পরিচালনা করুন। যেহেতু এটি স্প্যাম মেলার স্ক্রিপ্ট আপলোড করা হলেও কোড এক্সিকিউশন প্রতিরোধ করতে পারে৷

- নামিত এক্সটেনশন ইনস্টল করুন। অজানা বা শূন্য এক্সটেনশন ব্যবহার করা এড়িয়ে চলুন।

- SMTP সার্ভারে প্রমাণীকরণ প্রচেষ্টা সীমিত করুন। এটি নৃশংস শক্তির আক্রমণ প্রতিরোধ করতে পারে।

- আপডেট আপডেট আপডেট!

উপসংহার

জুমলা হ্যাকড স্প্যাম পাঠানো আপনার সাইটের সুনামকে মারাত্মকভাবে প্রভাবিত করতে পারে। সর্বোত্তম সম্ভাব্য সতর্কতা হল একটি নিরাপত্তা সমাধান ব্যবহার করা। ফায়ারওয়াল এবং আইডিএস সহ প্রচুর সংখ্যক সুরক্ষা সমাধান আজ অনলাইনে উপলব্ধ। Astra মত নিরাপত্তা সমাধান অত্যন্ত মাপযোগ্য. এটি ব্যক্তিগত ব্লগের পাশাপাশি বড় ব্যবসার চাহিদা পূরণ করে।