ম্যালওয়্যার WP-VCD, nommé d'après le fichier wp-vcd.php, ওয়ার্ডপ্রেস স্পেস-এর ক্ষতি করে। Depuis sa première détection par nos chercheurs en sécurité il y a plus d’un an, ce malware a évolué et est devenu plus sophistiqué. Voici nos recherches sur l’évolution de ce malware notoire et comment réparer et prevenir l’infection de votre site web par le malware WP-VCD৷

ম্যালওয়্যার WP-VCD এর লক্ষণ :

1. Nouveaux utilisateurs de l’administration ajoutés à WordPress Nous avons vu des pirates s’ajouter comme utilisateur dans WordPress avec des privilèges d’administrateur.

২. সম্পদের মূল সংমিশ্রণ : ম্যালওয়্যার ডব্লিউপি-ভিসিডি ভোটার সার্ভারের জন্য সম্পদ ব্যবহার করতে পারে। Nous avons également vu des sociétés d’hébergement suspendre des comptes en invoquant une “forte consommation de ressources”।

3. রেলেন্টিসমেন্ট ডু টেম্পস ডি চার্জমেন্ট ডু সাইট ওয়েব : Souvent, le temps de chargement des sites web infectés par ce malware est impacté de manère negative. Dans certains cas, nous avons vu des sites web dont le chargement prend généralement de 2 à 3 secondes et plus de 30 secondes !

4. কোড Javascript inconnu : Nous avons vu du code Javascript inconnu ajouté soit à certains fichiers WP importants comme functions.php, index.php, soit à presque tous les fichiers WP de base. Le second est generalement un cauchemar à réparer, entraînant souvent la redirection du site vers des domaines malveillants également.

5. কোড PHP malveillant dans les dossiers de base : এই কোড "WP-VCD" ওয়ার্ডপ্রেসের জন্য আলাদা আলাদা। C’est de là que vient le nom du malware. D’après son nom, on pourrait supposer que le fichier fait partie de WordPress, mais l’analyse du code révèle qu’il s’agit d’un malware.

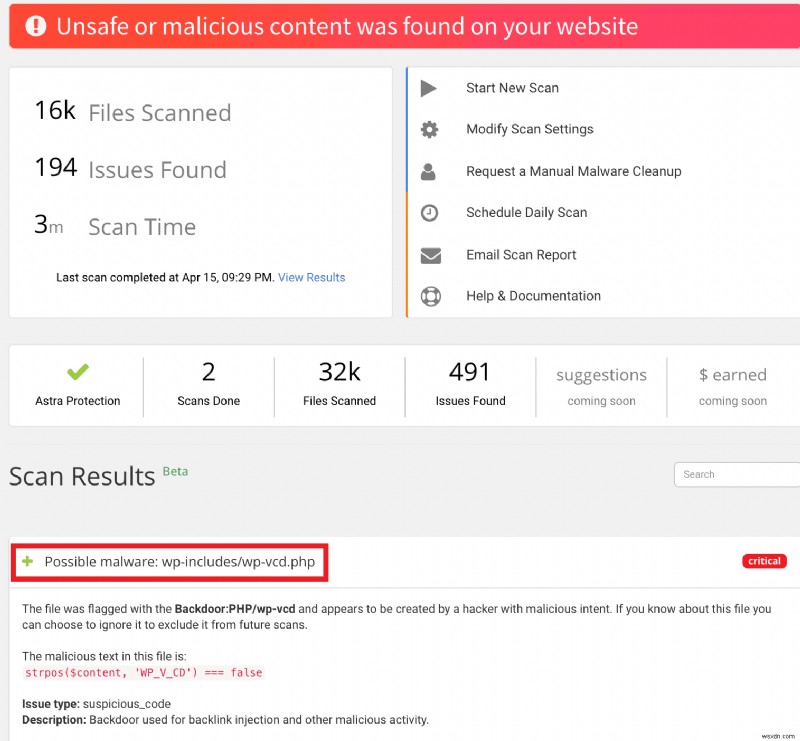

ম্যালওয়্যারের WP-VCD bien caché dans le répertoire wp-includes, ম্যালওয়্যার ডি'অস্ট্রা সিকিউরিটি সিগন্যাল par le স্ক্যানার-এর একটি উদাহরণ।

লেস প্রিন্সিপালস ভাইরাসের সংক্রমণের কারণ WP-VCD:

Une fois infecté, il est essentiel de supprimer l’infection et de s’assurer que votre WordPress est étanche et sécurisé à l’avenir. Dans le meme temps, il est tout aussi important de savoir quelle a pu être la source de l’infection au départ. Voici quelques points d’entrée que nous avons identifies:

- থেমস পাইরেটস এবং অ্যানুলেস : Les logiciels malveillants WP-VCD sont préinstallés avec les versions piratées d’un thème/plugin payant. Ces thèmes et plugins annulés (piratés) contiennent des scripts malveillants qui se déploient lorsque vous les installez.

Après avoir mis le pied sur votre site web par le biais d’un thème annulé, il continue à infecter tous les autres thèmes de votre site. Dans le cas d’un serveur partagé, ce malware se propage ensuite pour infecter chaque site non protégé hébergé sur ce serveur. ম্যালওয়্যার সংক্রামক সাইটগুলি ওয়েব d’un même serveur lorsqu’ils ne sont pas conteneurisés৷

- > C’est l’une des principales কারণ ওয়ার্ডপ্রেসের সংক্রমণের কারণ। Cependant, la mise à jour de tous les thèmes/plugins après l’infection ne signifie pas que l’infection disparaîtra. Le nettoyage de l'infection est toujours necessaire, ce qui garantit une sécurité proactive.

- পাস ডি সিকিউরিটি প্রোঅ্যাক্টিভ sur le সাইট ওয়েব : À vrai dire, les pirates ont fait évoluer leurs কৌশল au fil des ans. Ils gagnent des milliers de ডলার grâce à ces piratages, ce qui signifie qu’ils peuvent dépenser des centaines de dollars pour automatiser ces piratages et infecter des milliers/millions de sites en meme temps.

Pur se protéger contre ces কৌশল ডি পাইরেটেজ évoluées de WordPress, un petit investissement dans un outil de securité peut faire beaucoup de chemin. Cela vous évite des maux de tête dans des moments comme celui-ci et la prévention des pertes de référencement, de marketing et de ventes dues aux temps d’arrêt est un autre avantage supplementaire৷

মন্তব্য fonctionne exactement le logiciel malveillant WP-VCD?

[un peu de jargon কৌশল (mais super important) à venir]

এটা বোঝা সত্যিই গুরুত্বপূর্ণ যে WP-VCD ঠিক কী করে এবং কীভাবে এটি আপনার সার্ভারের সমস্ত মূল্যবান সম্পদ ব্যবহার করে আপনার ওয়েব সাইটকে ধীর করে দিতে সক্ষম৷

Lorsqu’un code malveillant est inséré dans votre site web, il se trouve généralement dans des fichiers de base comme functions.php/index.php. Maintenant, CE code malveillant appelle les fichiers de votre site web. Lorsque votre site web est ouvert à partir du navigateur, il tente d’atteindre les fichiers vers lesquels le logiciel malveillant effectue l’appel. Et ces fichiers peuvent ou non exister sur votre site web, ce qui entraîne une nouvelle execution de functions.php. Il s’agit essentiellement de faire tourner en rond le processus de chargement du site web. Dans le langage de la sécurité, cela s'appelle une “bombe à fourche”।

ইটেপ 1 :ডিপ্লোইমেন্ট ডি স্ক্রিপ্ট ম্যালভিলান্টস

Dans le fichier functions.php de votre thème, vous verrez un code similaire à celui-ci :

<?php if (file_exists(dirname(__FILE__) . '/<b>class.theme-modules.php</b>')) <b>include_once</b>(dirname(__FILE__) . '/<b>class.theme-modules.php</b>'); ?>CE কোড যাচাই করা হয় স্ক্রিপ্ট ডি déploiement sont disponibles et les execute ensuite. Comme vous pouvez le voir dans le code ci-dessus, le fichier qui a été appelé est le fichier class.theme-modules.php . Maintenant, selon l'origine de l'infection (c’est-à-dire le thème ou le plugin), le script malveillant se trouvera dans le fichier class.theme-modules.php ou class.plugin-modules.php সম্মান।

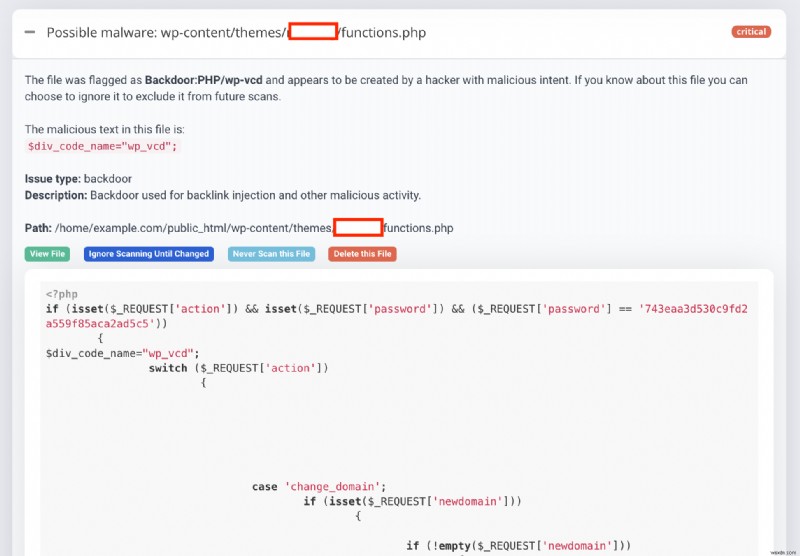

ইটেপ 2 :সৃষ্টি d'une porte dérobee

<?php

//install_code1

error_reporting(0);

ini_set('display_errors', 0);

DEFINE('MAX_LEVEL', 2);

DEFINE('MAX_ITERATION', 50);

DEFINE('P', $_SERVER['DOCUMENT_ROOT']);

$GLOBALS['<b>WP_CD_CODE</b>'] = 'PD9waHANCmVycm9y...(base64-encoded string of PHP code)

...Ce code crée un nouvel utilisateur admin avec un nom similaire à 100010010 . L’objectif de ce compte d’administrateur détourné est de s’assurer que le pirate peut acceder au site web même si vous supprimez le code malveillant, afin que les attaquants puissent attaquer votre web site ultériement.

এটাপ 3 :জলদস্যুদের তথ্যের নির্দেশাবলী

Parfois, les pirates informatiques injectent les URL de leurs serveurs C2. Ces URL sont ensuite appelées pour déployer une action sur les sites infectés en une seule fois. Des domaines tels que www.krilns[.]com/code.php, krilns[.]pw, krilns[.]top প্রভৃতি।

ইটেপ 4 :ইনফেকশন d’autres fichiers et sites

La prochaine que fait le malware WP-VCD est de s’étendre বেছে নিয়েছে৷ Il déploie le script malveillant dans chaque thème et plugin de votre site. Ensuite, il continue à trouver des sites vulnérables sur le même serveur et les infecte également.

Cette প্রচার শুরু par le déploiement d'un script situé à l’Adresse :wp-includes/wp-vcd.php . Elle est suivie par des modifications dans le noyau wp-includes/post.php qui executent enfin le code dans wp-vcd.php sur chaque পৃষ্ঠা।

মন্তব্য réparer et supprimer le malware le malware WP-VCD WordPress?

1. Trouver এবং supprimer un code malveillant : Il existe quelques endroits où la probabilité de trouver le code malveillant est élevée. Cependant, les pirates informatiques essaient souvent d'améliorer leurs moyens de dissimuler les logiciels malveillants de manière plus créative, mais ces fichiers/dossiers sur votre serveur valent la peine de commencer la chasse :

- wp-includes/wp-vcd.php

- wp-includes/wp-tmp.php

- wp-content/themes/*/functions.php (tous les thèmes installés sur le serveur, qu’ils soient actifs ou non)

- class.wp.php

- code1.php

- class.theme-modules.php (à l'intérieur du dossier thématique)

২. Recherche de modèles de chaînes malveillantes : La recherche de modèles de chaînes de caractères trouvés dans les fichiers de logiciels malveillants infectés vous aide à affiner la recherche. Quelques-uns d’entre eux sont referenés ci-dessous :

- tmpcontentx

- ফাংশন wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- স্ট্রিপোস($tmpcontent, $wp_auth_key)

3. বিশ্লেষক les fonctions.php : Ce fichier est l’un des principaux fichiers infectés par les pirates. L’examen du code dans functions.php peut révéler le code de contrôle du malware wp-vcd.

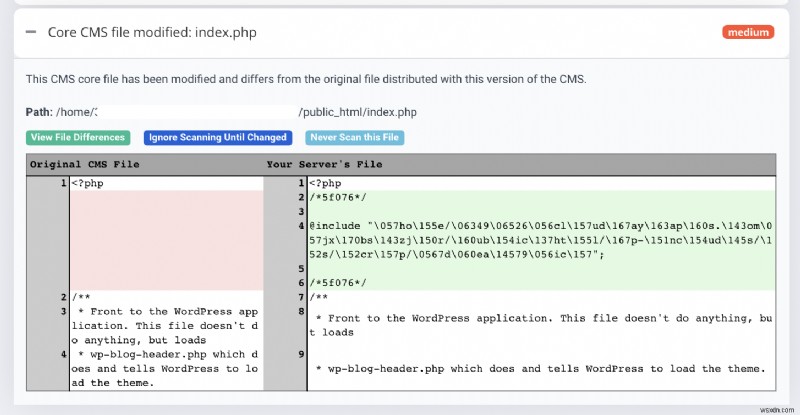

4. Effectuez une verification de la différence pour vous assurer de l’authenticité du code: Effectuez une vérification de la différence entre le sur des fichiers sur votre serveur et les fichiers correspondants dans le dépôt GitHub du noyau de WordPress ou dans le répertoire থিম/প্লাগইন। Vous pouvez utiliser l’une des deux approches (ou les deux) en utilisant SSH ou votre IDE.

- Finding &removing malicious code: There are a few places where probability of finding the malicious code is high. Though, hackers often try to improve their ways to hide the malware more creatively still these files/folders on your server are worth starting the hunt from:

- wp-includes/wp-vcd.php

- wp-includes/wp-tmp.php

- wp-content/themes/*/functions.php (all themes installed on the server whether active or not)

- class.wp.php

- code1.php

- class.theme-modules.php (inside the theme folder)

- Searching malicious string patterns :Searching for string patterns that are found in infected malware files helps you in narrowing down the search. A few of them mentioned below:

- tmpcontentx

- function wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

- Analyze functions.php: This file is one of the top infected files by hackers. Reviewing the code in functions.php can reveal the controlling code of wp-vcd malware.

- Run a diff check to ensure code authenticity: Run a diff check of the file contents on your server with corresponding files in the WordPress core GitHub repository or theme/plugin directory. You can use either of the approaches (or both) using SSH or using your IDE.

(Vérification des différences de fichiers, capture d’écran du scanner de logiciels malveillants d’Astra montrant les logiciels malveillants ajoutés en haut du fichier index.php)

5. Lancez une analyse des logiciels malveillants : Dans de telles situations d’infection par des logiciels malveillants, un scanner de logiciels malveillants peut vous épargner des heures de recherche de logiciels malveillants (ce qui ne garantit toujours pas le succès). Le scanner de logiciels malveillants ne se contente pas d’analyser chaque fichier du serveur, mais il s’assure que chaque différence dans les fichiers principaux de votre WordPress est signalée.

Le malware WP VCD s’installe sur votre site en exploitant les failles des plugins et des thèmes obsolètes. Dans la plupart des cas, les propriétaires de sites web s’infectent eux-mêmes en installant un plugin et des thèmes gratuits ou annulés provenant de sources non autorisées, tandis que dans d’autres cas, cela se produit à la suite d’une contamination par des sites infectés.

Guide connexe – Guide complet sur la sécurité de WordPress

L’une des plus grandes leçons à tirer de ces piratages est de s’assurer que votre site web est sécurisé à l’avenir. Ne pas se retrouver dans une telle situation est totalement possible grâce à Astra Security Suite, qui assure la sécurité de milliers de sites web dans le monde entier, en arrêtant des millions d’attaques et de logiciels malveillants chaque jour!