জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইন, "এলিমেন্টরের জন্য আলটিমেট অ্যাডনস" এবং "বিভার বিল্ডারের জন্য আলটিমেট অ্যাডঅনস"-এ গুরুতর দুর্বলতা পাওয়া গেছে। ব্রেনস্টর্ম ফোর্স টিম দ্বারা তৈরি, আলটিমেট অ্যাডঅন প্লাগইনগুলি ওয়ার্ডপ্রেস সাইটের মালিকদের এলিমেন্টর এবং বিভার বিল্ডারের মতো জনপ্রিয় পৃষ্ঠা নির্মাতাদের অতিরিক্ত উইজেট/কার্যকারিতা ব্যবহার করার অনুমতি দেয়৷

আল্টিমেট অ্যাডঅনস তার ওয়েবসাইটগুলিতে দুর্বলতার প্যাচ সম্পর্কিত একটি পরামর্শ প্রকাশ করেছে, তার ব্যবহারকারীদের প্লাগইনগুলি আপডেট করতে বলেছে। সমস্যাটির উপর আরো আলোকপাত করার জন্য, আমরা দুর্বলতার বিবরণ খুঁজে বের করেছি যা হ্যাক করার অনুমতি দিয়েছে।

ব্রেনস্টর্ম ফোর্স টিমকে 7 ঘন্টারও কম সময়ে দুর্বলতা প্যাচ করার জন্য তাদের তত্পরতার জন্য প্রশংসা করা উচিত!

প্যাচ করা সংস্করণগুলি হল:৷

- 1.20.1 Elementor-এর জন্য Ultimate addons

- বিভার নির্মাতার জন্য চূড়ান্ত অ্যাডঅনগুলির জন্য 1.24.1৷

উপরে উল্লিখিত তুলনায় পুরানো সংস্করণ সহ আপনার প্লাগইনগুলি ইনস্টল করা থাকলে, অনুগ্রহ করে অবিলম্বে প্লাগইনগুলি আপডেট করুন৷

আলটিমেট অ্যাডঅন প্লাগইনগুলি হাজার হাজার সাইটে সক্রিয়ভাবে ইনস্টল করা আছে। অধিকন্তু, দুর্বলতার প্রকৃতির কারণে, হ্যাকার প্লাগইন ইনস্টল সহ যেকোনও ওয়ার্ডপ্রেস সাইট অ্যাক্সেস করতে পারে, যদি তাদের কোনো ব্যবহারকারীর ইমেল আইডিতে অ্যাক্সেস থাকে।

আমরা আপনাকে অবিলম্বে আপডেট করার জন্য অনুরোধ করছি৷৷

অণুবীক্ষণ যন্ত্রের অধীনে দুর্বলতা

'লগইন ফর্ম' উইজেটের অধীনে Google এবং Facebook লগইন বৈশিষ্ট্যে ভাঙা প্রমাণীকরণ এবং সেশন পরিচালনার দুর্বলতা রয়েছে। দুর্বলতা হ্যাকারদের কোনো ব্যবহারকারীর ওয়ার্ডপ্রেস অ্যাডমিন এলাকায় পাসওয়ার্ড ছাড়াই লগইন করতে দেয়, যদি তারা ব্যবহারকারীদের ইমেল ঠিকানা জানে। এই পদ্ধতি ব্যবহার করে, ওয়ার্ডপ্রেসে অ্যাডমিনিস্ট্রেটরদের অ্যাকাউন্টে লগইন করাও সম্ভব।

অন্যান্য তথ্য সংগ্রহের কৌশলগুলি ব্যবহার করে, প্রশাসকের ইমেল ঠিকানা খুঁজে বের করা এবং এই দুর্বলতাকে কাজে লাগানো সম্ভব৷

সম্পর্কিত গাইড – ওয়ার্ডপ্রেস হ্যাক রিমুভাল

অ্যাডমিন অ্যাক্সেস পাওয়া গেলে, হ্যাকার ওয়েবসাইটটিকে আরও অনেক উপায়ে শোষণ করার ক্ষমতা ও নিয়ন্ত্রণ পাবে। যার মধ্যে সবচেয়ে খারাপটি রয়ে গেছে বিকৃতকরণ, পুনঃনির্দেশ, স্প্যাম, ডেটা চুরি (পরিচয় চুরি + আর্থিক তথ্য চুরি), দূষিত পপ-আপ, ডেটাবেস অ্যাক্সেস ইত্যাদি৷

হ্যাকের প্রযুক্তিগত বিবরণ

Google এবং Facebook লগইন মডিউলে দুর্বল বৈধতার কারণে, হ্যাকাররা আল্টিমেট অ্যাডঅন প্লাগইন দ্বারা ব্যবহৃত wp-admin AJAX ফাংশনকে কাজে লাগাতে সক্ষম হয়৷

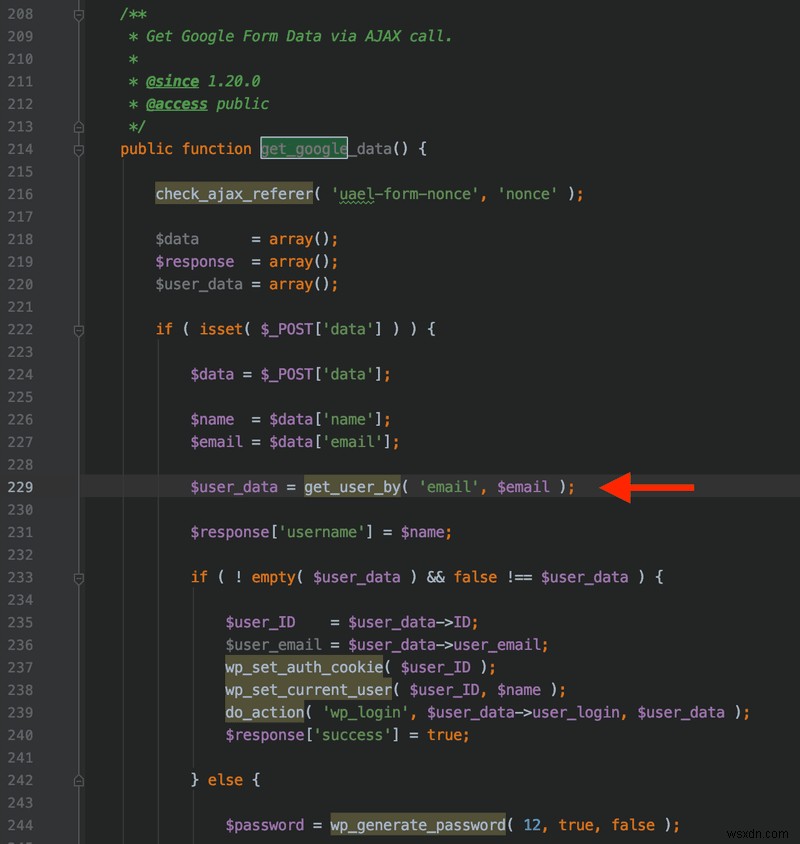

সামাজিক লগইন মডিউল ব্যবহার করা সাইটগুলির জন্য, আক্রমণকারী Google/Facebook-এর মাধ্যমে সফলভাবে লগইন অনুমোদন করার পরে, AJAX ফাংশনের প্রতিক্রিয়া হিসাবে পাঠানো ইমেল আইডিকে টেম্পার/পরিবর্তন করতে পারে৷ প্লাগইনটি ব্যবহারকারীর ইমেল আইডি ক্যাপচার করে এবং Google/Facebook দ্বারা প্রেরিত ডেটার সত্যতা যাচাই না করেই লগইন করে। কোডটি ওয়ার্ডপ্রেস দ্বারা সেট করা ননস টোকেন চেক করে AJAX কল যাচাই করে (একটি CSRF টোকেনের অনুরূপ), দুর্ভাগ্যবশত Google এবং Facebook API একই ইমেল আইডি ফিরিয়ে দিয়েছে কিনা তা নির্ধারণ করার জন্য এটি যথেষ্ট নয়৷

আপনি নীচের স্ক্রিনশটটিতে দেখতে পাচ্ছেন, POST ডেটা সরাসরি ব্যবহারকারীকে বৈধতা ছাড়াই লগইন করতে ব্যবহার করা হয়। Google এবং Facebook OAuth দ্বারা প্রদত্ত ডেটার সত্যতা যাচাই করার সুপারিশ করা হবে, তাদের পরিষেবাতে একটি যাচাইকরণ API কল করে৷

আরও বিশদ বিবরণ:https://developers.google.com/identity/sign-in/web/backend-auth

আপনি কি হ্যাক হয়েছেন? অবিলম্বে সাহায্য পান

আপনি যদি ইতিমধ্যে হ্যাক হয়ে থাকেন, তাহলে Astra দ্বারা অবিলম্বে ম্যালওয়্যার ক্লিনআপের মাধ্যমে আপনি দ্রুত আপনার সাইট পুনরুদ্ধার করতে পারেন। আপনি যদি ইতিমধ্যেই একজন Astra গ্রাহক হয়ে থাকেন, তাহলে আমাদের ভার্চুয়াল প্যাচিং প্রযুক্তি আপনাকে এই ধরনের দুর্বলতা থেকে রক্ষা করবে।

আমি কিভাবে নিশ্চিত করব যে আমি হ্যাক হয়েছি?

আপনি যদি নিম্নলিখিতগুলির মধ্যে কোনটি দেখতে পান তবে আপনি বলতে পারেন যে আপনি হ্যাক হয়েছেন:

- আপনার ওয়ার্ডপ্রেস অ্যাডমিন এলাকায় নতুন অ্যাডমিন ব্যবহারকারী তৈরি হয়েছে

- আপনার ওয়েবসাইটটি দূষিত সাইটগুলিতে পুনঃনির্দেশিত হচ্ছে

- আপনার সার্ভার থেকে স্প্যাম/ফিশিং ইমেল পাঠানো হচ্ছে

- যখন দর্শকরা আপনার ওয়েবসাইট খোলে তখন ক্ষতিকারক পপ-আপগুলি

- ওয়েবসাইট দর্শকদের Google দ্বারা একটি লাল সতর্কতা পৃষ্ঠা দেখানো হয়

আপনি যদি উপরে তালিকাভুক্ত নয় এমন কোনো উপসর্গ লক্ষ্য করেন, আপনি হ্যাকিং লক্ষণগুলির সম্পূর্ণ তালিকা উল্লেখ করতে পারেন।

আপনি কি করতে পারেন?

আপনি যদি আপনার ওয়ার্ডপ্রেস ওয়েবসাইটের নিয়মিত রক্ষণাবেক্ষণকারী হন, এবং হ্যাকটি ঠিক করার চেষ্টা করতে চান এবং এটিকে পুনঃঘটনা থেকে সুরক্ষিত করতে চান, আপনার উচিত:

- ভালনারেবল প্লাগইন, ওয়ার্ডপ্রেস কোর, অন্যান্য প্লাগইন আপডেট করুন

- আপনার ওয়েবসাইটের প্রশাসকদের অডিট করুন এবং দেখুন কোন নতুন অ্যাডমিন অ্যাকাউন্ট যোগ করা হয়েছে কিনা। একবার হ্যাকাররা অ্যাডমিন অ্যাক্সেস পেয়ে গেলে, দুর্বলতা ঠিক করার পরে তারা সাইটে অ্যাক্সেস বজায় রাখতে নতুন অ্যাডমিন ব্যবহারকারী তৈরি করতে পারে।

- FTP/SFTP বা cPanel-এর ফাইল ম্যানেজার মডিউলের মাধ্যমে আপনার সার্ভারে লগইন করুন এবং সাইটের রুটে অজানা ফাইলের নামগুলি পরীক্ষা করুন৷ শোষিত ওয়েবসাইটগুলিতে নিম্নলিখিত ফাইলগুলি পাওয়া গেছে:tmp.zip, wp-xmlrpc.php, adminer.php

- আপনার ওয়ার্ডপ্রেস অ্যাডমিন এলাকার জন্য দ্বি-ফ্যাক্টর প্রমাণীকরণ (2FA) সক্ষম করুন

- wp-admin এলাকায় আইপি সীমাবদ্ধতা সক্ষম করুন, যাতে শুধুমাত্র সাদা তালিকাভুক্ত আইপি প্যানেল অ্যাক্সেস করতে পারে।

সম্পর্কিত :সম্পূর্ণ ওয়ার্ডপ্রেস ম্যালওয়্যার রিমুভাল গাইড

আপডেট করার সঠিক উপায়

এলিমেন্টরের জন্য আলটিমেট অ্যাডঅনগুলি কীভাবে আপডেট করবেন?

To update the Ultimate Addons for Elementor (or UAE as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

How to update the Ultimate Addons for Beaver Builder?

To update the Ultimate Addons for Beaver Builder (or UABB as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

Secure your website with Astra

Phew! You are not hacked. But don’t leave your website security to luck. Not securing your website is only going to cost you in the long run. Don’t be at the mercy of the hackers, hold the reins to your website’s wellbeing.

Opt for a trusted security solution and leverage due security &protection on your website.

Have any questions? Comment below or get in touch with a security expert, we’ll be happy to help 🙂