ওয়ার্ডপ্রেসের ব্যাপক উপস্থিতির কারণে, হ্যাকাররা, প্রকৃতপক্ষে, প্রতিটি জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইনকে অতীত করার জন্য অবিরাম চেষ্টা করে। ফলস্বরূপ, ওয়ার্ডপ্রেস প্লাগইনগুলিতে দুর্বলতার প্রকাশগুলি প্রায় শেষ না হওয়া প্রক্রিয়ার মতো বলে মনে হয়। এইবার জোটাবক্সের এফবি মেসেঞ্জার লাইভ চ্যাট। সুতরাং, Zotabox দ্বারা FB মেসেঞ্জার লাইভ চ্যাটে একটি অবিরাম XSS দুর্বলতা উন্মোচিত হয়েছে৷

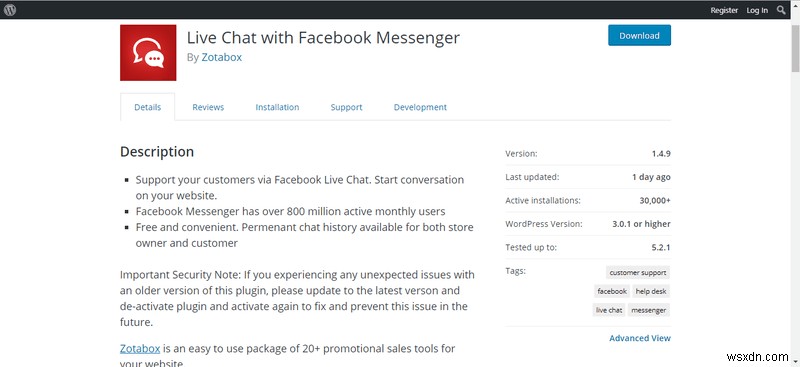

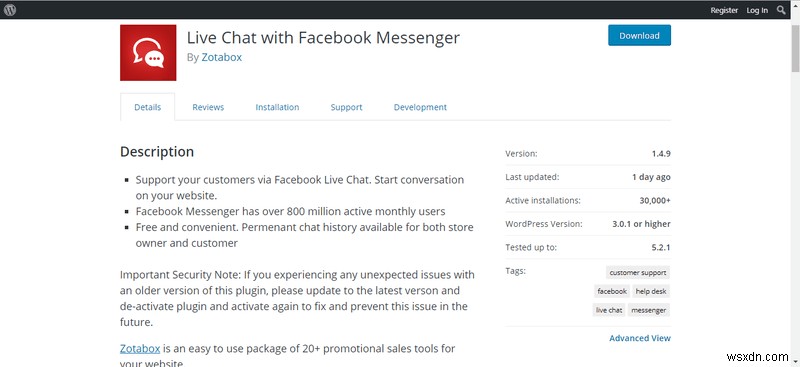

অফিসিয়াল ওয়ার্ডপ্রেস প্লাগইন ডিরেক্টরি অনুযায়ী এই ওয়ার্ডপ্রেস প্লাগইনটিতে 30,000 টিরও বেশি সক্রিয় ইনস্টলেশন রয়েছে। WordPress.org-এর মতে, এটি এক দিন আগে আপডেট করা হয়েছে প্যাচড দুর্বলতার একটি নতুন সংস্করণ 1.4.9 সহ।

XSS দুর্বলতার বিশদ বিবরণ FB মেসেঞ্জার লাইভ চ্যাটে

ওয়ার্ডপ্রেস AJAX কার্যকারিতার মাধ্যমে, যা স্ক্রিপ্টে ডেটা পাঠানোর জন্য দায়ী এবং তারপর পৃষ্ঠাটি পুনরায় লোড করার প্রয়োজন ছাড়াই ডেটা ফিরে পাওয়ার জন্য দায়ী, ফাংশন update_zb_fbc_code যে কেউ অ্যাক্সেসযোগ্য৷

আপনি নিচের কোডের লাইনে দেখতে পাবেন যে wp_ajax_update_zb_fbc_code (প্রমাণিত ব্যবহারকারীদের জন্য) &wp_ajax_nopriv_update_zb_fbc_code (কোন সুবিধাপ্রাপ্ত ব্যবহারকারীর জন্য), উভয়ই একই ফাংশন “update_zb_fbc_code ব্যবহার করে " এইভাবে, যেকোন ব্যবহারকারীকে (লগ ইন বা না) প্লাগইন সেটিংস পরিবর্তন করার অনুমতি দেয়। এটি কতটা গুরুত্বপূর্ণ এবং কোন উপায়ে এটি অপব্যবহার করা যেতে পারে তা আমি যথেষ্ট জোর দিতে পারি না৷

154 add_action("wp_ajax_update_zb_fbc_code", "update_zb_fbc_code");

155 add_action("wp_ajax_nopriv_update_zb_fbc_code", "update_zb_fbc_code");তাছাড়া, আপডেট_zb_fbc_code ফাংশন চেক করে না চেক করার ক্ষমতা রাখে না বা ক্রস-সাইট রিকোয়েস্ট জালিয়াতি (CSRF) প্রতিরোধ করার জন্য একটি চেক নেই প্লাগইন সেটিংস পরিবর্তন করার অনুমতি দেওয়ার আগে। আরও, এই ফাংশন দ্বারা সেটিংস পরিবর্তন করার জন্য ইনপুটটির স্যানিটাইজেশন এবং বৈধতা খুব সীমিত। একমাত্র ফিল্টারিং হল (), যা অপর্যাপ্ত কারণ পরিবর্তিত সেটিংস সামনের প্রান্তে রেন্ডার করা হয়েছে।

157 function update_zb_fbc_code(){

158 header('Access-Control-Allow-Origin: *');

159 header('Access-Control-Allow-Credentials: true');

160 $domain = addslashes($_REQUEST['domain']);

161 $public_key = addslashes($_REQUEST['access']);

162 $id = intval($_REQUEST['customer']);

163 $zbEmail = addslashes($_REQUEST['email']);

164 if(!isset($domain) || empty($domain)){

165 header("Location: ".admin_url()."admin.php?page=zb_fbc");

166 }else{

167 update_option( 'ztb_domainid', $domain );

168 update_option( 'ztb_access_key', $public_key );

169 update_option( 'ztb_id', $id );

170 update_option( 'ztb_email', $zbEmail );

171 update_option( 'ztb_status_disconnect', 2 );

172 wp_send_json( array(

173 'error' => false,

174 'message' => 'Update Zotabox embedded code successful !'

175 )

176 );

177 }

178 }FB মেসেঞ্জার লাইভ চ্যাটে এই XSS দুর্বলতার কারণে, পরবর্তী প্রক্রিয়াগুলিও প্রভাবিত হয়। যখন ওয়ার্ডপ্রেস পৃষ্ঠাগুলি লোড করা হয় তখন প্লাগইন insert_zb_fbc_code() চালানোর জন্য নিবন্ধন করে:

151 add_action( 'wp_head', 'insert_zb_fbc_code' );তারপর এটি print_zb_fbc_code() ফাংশনে প্রেরণ করা হয় এবং আরও অনেক কিছু।

139 function insert_zb_fbc_code(){

140 if(!is_admin()){

141 $domain = get_option( 'ztb_domainid', '' );

142 $ztb_source = get_option('ztb_source','');

143 $ztb_status_disconnect = get_option('ztb_status_disconnect','');

144 $connected = 2;

145 if(!empty($domain) && strlen($domain) > 0 && $ztb_status_disconnect == 146$connected){

147 print_r(html_entity_decode(print_zb_fbc_code($domain)));

148 }

149 }

150 }180 function print_zb_fbc_code($domainSecureID = "", $isHtml = false) {

181

182 $ds1 = substr($domainSecureID, 0, 1);

183 $ds2 = substr($domainSecureID, 1, 1);

184 $baseUrl = '//static.zotabox.com';

185 $code = <<<STRING

186 <script type="text/javascript">

187 (function(d,s,id){var z=d.createElement(s);z.type="text/javascript";z.id=id;z.async=true;z.src=" {$baseUrl}/{$ds1}/{$ds2}/{$domainSecureID}/widgets.js";var sz=d.getElementsByTagName(s)[0];sz.parentNode.insertBefore(z,sz)}(document,"script","zb-embed-code"));

188 </script>

189 STRING;

190 return $code;

191 }নিরাপদ থাকার জন্য আপডেট করুন

সবচেয়ে সুস্পষ্ট অথচ গুরুত্বপূর্ণ নিরাপত্তা ব্যবস্থা হল প্লাগইনের প্যাচ করা সংস্করণে আপডেট করা। FB মেসেঞ্জার লাইভ চ্যাট প্লাগইন 1.4.9 সংস্করণে আপডেট করা হয়েছে . নিশ্চিত করুন যে আপনি যেকোনও শোষণ প্রচেষ্টা প্রশমিত করতে যত তাড়াতাড়ি সম্ভব এই সংস্করণে আপডেট করুন৷

৷আরও, একটি শক্তিশালী স্যানিটাইজিং এবং যাচাইকরণ সিস্টেম আপনার ওয়েবসাইটকে XSS এবং CSRF ইত্যাদির মতো কেস থেকে আটকাতে পারে।

একটি ব্যাপক নিরাপত্তা সমাধান

মঞ্জুর জন্য নিরাপত্তা গ্রহণ এই সময়ে আপনি খুব প্রিয় খরচ হবে. আপনার ওয়েবসাইটের জন্য একটি অবিচ্ছিন্ন এবং ব্যাপক মনিটরিং সিস্টেম থাকা আপনার ওয়েবসাইটকে সুরক্ষিত করতে অনেক দূর এগিয়ে যাবে। ওয়ার্ডপ্রেসের জন্য তৈরি Astra WordPress সিকিউরিটি স্যুটের মতো নিরাপত্তা সমাধান একটি ত্রাণকর্তা হতে পারে। Astra আপনার ওয়েবসাইটের জন্য ফায়ারওয়াল অফার করে, যা XSS, CSRF, খারাপ বট, SQLi এবং 100+ অন্যান্য সম্ভাব্য আক্রমণের বিরুদ্ধে বাধা দেয়। এখনই একটি Astra ডেমো পান বা আমাদের এখানে একটি বার্তা দিন, এবং আমরা সাহায্য করতে পেরে খুশি হব৷

৷