iOS-এ PPTP VPN সমর্থন নিষ্ক্রিয় করার কারণে, আমার একজন ক্লায়েন্ট Windows Server 2012 R2 চলমান VPN সার্ভারটিকে PPTP থেকে L2TP/IPSec-তে পুনরায় কনফিগার করার সিদ্ধান্ত নিয়েছে৷ LAN-এর ভেতর থেকে অভ্যন্তরীণ VPN ক্লায়েন্টরা কোনো সমস্যা ছাড়াই VPN সার্ভারের সাথে সংযোগ করে, তবে L2TP VPN সার্ভারের সাথে সংযোগ স্থাপনের চেষ্টা করার সময় বহিরাগত Windows ক্লায়েন্টরা 809 ত্রুটি পায়:

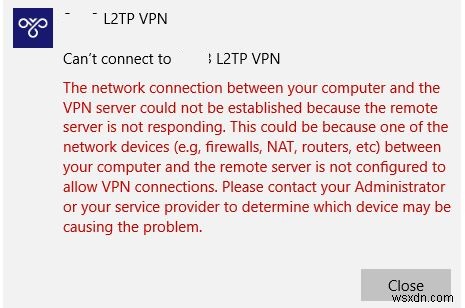

L2TP-IPsec-VPN-Server.hostname এর সাথে সংযোগ করা যাচ্ছে না

আপনার কম্পিউটার এবং VPN সার্ভারের মধ্যে নেটওয়ার্ক সংযোগ স্থাপন করা যায়নি কারণ দূরবর্তী সার্ভার সাড়া দিচ্ছে না৷ এটি হতে পারে কারণ আপনার কম্পিউটার এবং রিমোট সার্ভারের মধ্যে একটি নেটওয়ার্ক ডিভাইস (যেমন ফায়ারওয়াল, NAT, রাউটার ইত্যাদি) VPN সংযোগগুলিকে অনুমতি দেওয়ার জন্য কনফিগার করা হয়নি৷ কোন ডিভাইসটি সমস্যার কারণ হতে পারে তা নির্ধারণ করতে অনুগ্রহ করে আপনার প্রশাসক বা আপনার পরিষেবা প্রদানকারীর সাথে যোগাযোগ করুন৷

৷

অন্যান্য Windows সংস্করণে, সংযোগ ত্রুটি 800 , 794 অথবা 809 একই সমস্যা নির্দেশ করতে পারে।

এটি লক্ষ করা উচিত যে VPN সার্ভারটি NAT এর পিছনে রয়েছে এবং রাউটারটি L2TP পোর্টগুলিকে ফরোয়ার্ড করার জন্য কনফিগার করা হয়েছে:

- UDP 1701 — লেয়ার 2 ফরওয়ার্ডিং প্রোটোকল (L2F) এবং লেয়ার 2 টানেলিং প্রোটোকল (L2TP)

- UDP 500

- UDP 4500 NAT-T – IPSec নেটওয়ার্ক ঠিকানা অনুবাদক ট্রাভার্সাল

- প্রোটোকল 50 ESP

এই পোর্টগুলি ভিপিএন সংযোগের জন্য উইন্ডোজ ফায়ারওয়াল নিয়মে খোলা আছে। যারা, ক্লাসিক কনফিগারেশন ব্যবহার করা হয়. অন্তর্নির্মিত Windows VPN ক্লায়েন্ট সংযোগের জন্য ব্যবহৃত হয়।

আপনি PPTP এর মাধ্যমে একই VPN সার্ভারের সাথে সংযোগ করলে, সংযোগটি সফলভাবে প্রতিষ্ঠিত হয়৷NAT-এর পিছনে Windows-এ L2TP/IPSec-এর জন্য VPN ত্রুটি 809

যেহেতু এটি পরিণত হয়েছে, সমস্যাটি ইতিমধ্যেই পরিচিত এবং বর্ণনা করা হয়েছে https://support.microsoft.com/en-us/kb/926179 নিবন্ধে। উইন্ডোজ বিল্ট-ইন VPN ক্লায়েন্ট NAT এর মাধ্যমে ডিফল্ট L2TP/IPsec সংযোগ সমর্থন করে না। কারণ IPsec ESP ব্যবহার করে (এনক্যাপসুলেটিং সিকিউরিটি পেলোড) প্যাকেটগুলি এনক্রিপ্ট করতে এবং ESP PAT সমর্থন করে না (বন্দর ঠিকানা অনুবাদ)। আপনি যদি যোগাযোগের জন্য IPSec ব্যবহার করতে চান, Microsoft VPN সার্ভারে সর্বজনীন IP ঠিকানাগুলি ব্যবহার করার পরামর্শ দেয়৷

কিন্তু একটি সমাধান আছে. আপনি NAT-T-এর জন্য সমর্থন সক্ষম করে এই ত্রুটিটি ঠিক করতে পারেন৷ প্রোটোকল, যা আপনাকে পোর্ট 4500-এ UDP প্যাকেটে ESP 50 প্যাকেটগুলিকে এনক্যাপসুলেট করতে দেয়৷ NAT-T উইন্ডোজ ছাড়া প্রায় সমস্ত অপারেটিং সিস্টেমে (iOS, Android, Linux) ডিফল্টরূপে সক্রিয় থাকে৷

যদি L2TP/IPsec VPN সার্ভারটি NAT ডিভাইসের পিছনে থাকে, তাহলে NAT-এর মাধ্যমে বহিরাগত ক্লায়েন্টদের সঠিকভাবে সংযোগ করার জন্য, আপনাকে L2TP এবং NAT-T-এর জন্য UDP প্যাকেট এনক্যাপসুলেশনের অনুমতি দেওয়ার জন্য সার্ভার এবং ক্লায়েন্ট উভয় দিকেই রেজিস্ট্রিতে কিছু পরিবর্তন করতে হবে। IPsec-এ সমর্থন।

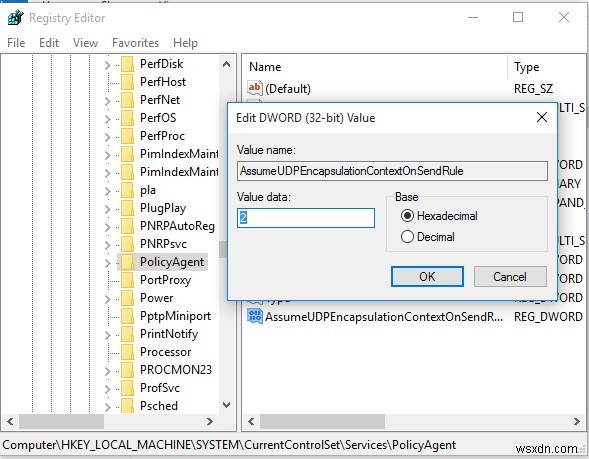

- রেজিস্ট্রি এডিটর খুলুন (

regedit.exe) এবং নিম্নলিখিত রেজিস্ট্রি কী-তে যান:- Windows 10/8.1/Vista এবং Windows Server 2016/2012R2/2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Windows XP/Windows সার্ভার 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- একটি DWORD তৈরি করুন AssumeUDPEncapsulationContextOnSendRule নামের প্যারামিটার এবং মান 2;

নোট . সম্ভাব্য AssumeUDPEncapsulationContextOnSendRule মানগুলি হল:

নোট . সম্ভাব্য AssumeUDPEncapsulationContextOnSendRule মানগুলি হল:- 0 – (একটি ডিফল্ট মান) পরামর্শ দেয় যে সার্ভারটি NAT ছাড়াই ইন্টারনেটের সাথে সংযুক্ত;

- 1 – VPN সার্ভার একটি NAT ডিভাইসের পিছনে রয়েছে;

- 2 — VPN সার্ভার এবং ক্লায়েন্ট উভয়ই একটি NAT এর পিছনে রয়েছে৷

- শুধু আপনার কম্পিউটার পুনরায় চালু করুন এবং নিশ্চিত করুন যে VPN টানেল সফলভাবে প্রতিষ্ঠিত হয়েছে

এছাড়াও, আপনি রেজিস্ট্রিতে পরিবর্তন করতে একটি PowerShell cmdlet ব্যবহার করতে পারেন:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force;

NAT-T সমর্থন সক্রিয় করার পরে, আপনি সফলভাবে NAT (ডবল NAT সহ) এর মাধ্যমে ক্লায়েন্ট থেকে VPN সার্ভারের সাথে সংযোগ করতে সক্ষম হবেন।

কিছু ক্ষেত্রে, VPN সঠিকভাবে কাজ করার জন্য, আপনাকে TCP 1701 এর জন্য একটি অতিরিক্ত ফায়ারওয়াল নিয়ম সক্রিয় করতে হবে (কিছু L2TP বাস্তবায়নে, এই পোর্টটি UDP 1701 এর সাথে ব্যবহার করা হয়)। NAT-T আগের Windows 10 বিল্ডগুলিতে সঠিকভাবে কাজ করেনি, উদাহরণস্বরূপ, 10240, 1511, 1607৷ আপনার যদি একটি পুরানো Windows সংস্করণ থাকে তবে আমরা আপনাকে Windows 10 বিল্ড আপগ্রেড করার পরামর্শ দিই৷একই LAN থেকে একাধিক L2TP VPN সংযোগ

আরেকটি আকর্ষণীয় VPN বাগ আছে। যদি আপনার স্থানীয় নেটওয়ার্কে একাধিক Windows কম্পিউটার থাকে, তাহলে আপনি একটি বহিরাগত L2TP/IPSec VPN সার্ভারের সাথে একাধিক একযোগে সংযোগ স্থাপন করতে পারবেন না। আপনি যদি অন্য কম্পিউটার থেকে একই VPN সার্ভারের সাথে সংযোগ করার চেষ্টা করেন (ভিন্ন ডিভাইস থেকে একটি সক্রিয় VPN টানেল সহ), ত্রুটি কোড 809 বা 789 প্রদর্শিত হবে:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.মজার বিষয় হল, এই সমস্যাটি শুধুমাত্র উইন্ডোজ ডিভাইসেই ঘটে। একই স্থানীয় নেটওয়ার্কে Linux/MacOS/Android ডিভাইসগুলিতে, এই ধরনের কোন সমস্যা নেই। আপনি একই সময়ে একাধিক ডিভাইস থেকে সহজেই VPN L2TP সার্ভারের সাথে সংযোগ করতে পারেন।

TechNet-এর মতে, সমস্যাটি Windows-এ L2TP/IPSec ক্লায়েন্টের ভুল বাস্তবায়নের সাথে সম্পর্কিত (বহু বছর ধরে ঠিক করা হয়নি)।

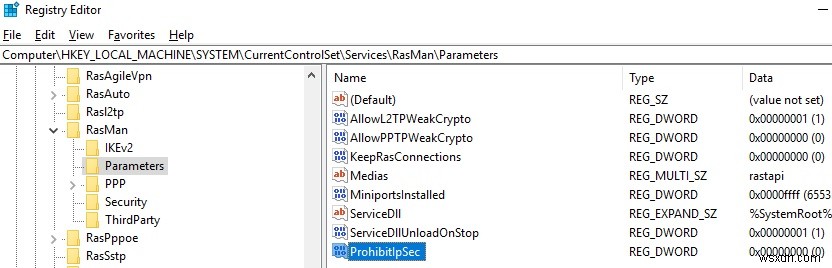

এই বাগটি ঠিক করতে, আপনাকে HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters-এ দুটি রেজিস্ট্রি প্যারামিটার পরিবর্তন করতে হবে রেজিস্ট্রি কী এবং আপনার কম্পিউটার পুনরায় চালু করুন:

- AllowL2TPWeakCrypto - 00000001 এ পরিবর্তন করুন (দুর্বল এনক্রিপশন অ্যালগরিদমকে অনুমতি দেয়, L2TP/IPSec-এর জন্য MD5 এবং DES অ্যালগরিদম ব্যবহার করা হয়);

- PhibitIPSec - 00000000 এ পরিবর্তন করুন (IPsec এনক্রিপশন সক্ষম করে, যা প্রায়শই কিছু VPN ক্লায়েন্ট বা সিস্টেম টুল দ্বারা অক্ষম করা হয়)।

এই রেজিস্ট্রি পরিবর্তনগুলি প্রয়োগ করতে পরিবর্তন করতে নিম্নলিখিত কমান্ডটি চালান:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f নিষিদ্ধ

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

এটি একটি শেয়ার করা পাবলিক আইপি অ্যাড্রেস (Windows XP থেকে Windows 10 পর্যন্ত সমস্ত সংস্করণে কাজ করে) এর মাধ্যমে Windows এ সমসাময়িক L2TP/IPSec VPN সংযোগের জন্য সমর্থন সক্ষম করে।