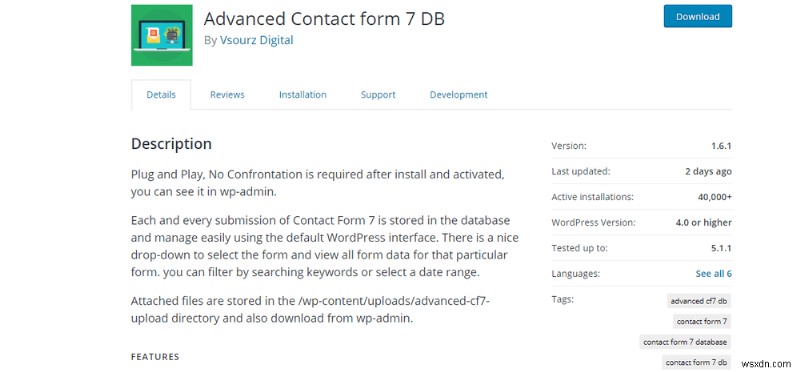

জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইন - অ্যাডভান্স কন্টাক্ট ফর্ম 7 ডিবি-তে একটি অত্যন্ত গুরুতর SQLi দুর্বলতা উন্মোচিত হয়েছে, যার 40,000+ এর বেশি সক্রিয় ইনস্টলেশন রয়েছে। যোগাযোগ ফর্ম 7 দুর্বলতা প্রথম 26শে মার্চ রিপোর্ট করা হয়েছিল, এবং নতুন প্যাচ করা সংস্করণ 1.6.1 দুই দিন আগে 10শে এপ্রিল লাইভ করা হয়েছে৷ যদিও প্যাচ করা সংস্করণটি এখানে রয়েছে, তবে বর্তমান ব্যবহারকারীদের এখনও উদ্বিগ্ন হওয়ার কারণ রয়েছে কারণ এই দুর্বলতাটি এমন লোকেদের দ্বারা কাজে লাগানো যেতে পারে যারা এমনকি গ্রাহকের অ্যাকাউন্ট রয়েছে৷

ঝুঁকির অবস্থা- উন্নত যোগাযোগ ফর্ম 7 দুর্বলতা

এই দুর্বলতার সাথে যুক্ত ঝুঁকিগুলিকে সমালোচনামূলক বিভাগে রাখা যেতে পারে কারণ এটি অসুস্থ অভিপ্রায়ীদের দ্বারা আরও শোষিত হতে পারে। এই দুর্বলতা হ্যাকারদের ডাটাবেসে নোংরা কোড ঢোকাতে এবং মূল্যবান ডেটাতে অ্যাক্সেস পেতে বিনামূল্যে প্রবেশ হিসাবেও কাজ করতে পারে৷

সংক্ষেপে, এগুলি ভুল হতে পারে:

- খারাপ অভিনেতা ডাটাবেসে দূষিত বিষয়বস্তু সন্নিবেশ করতে পারে

- হ্যাকাররা সংবেদনশীল ডেটা ফাঁস করতে পারে

- এটি একটি আপসহীন ওয়ার্ডপ্রেস ইনস্টলেশনের দিকেও নিয়ে যেতে পারে।

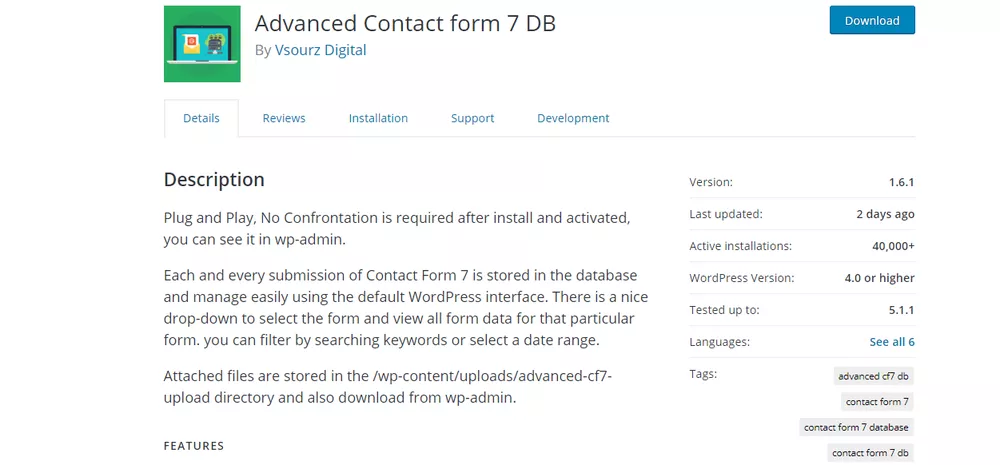

প্লাগইন বিকাশকারীরা প্যাচ করা সংস্করণটি চালু করতে দ্রুত ছিল। ফলস্বরূপ, ওয়ার্ডপ্রেস প্লাগইনটিকে স্থগিত করেনি যেমনটি এটি দ্য ইউজো সম্পর্কিত পোস্ট এর সাথে করেছিল। প্লাগইন মাত্র দুই দিন আগে। নতুন ইনস্টলেশনের জন্য উন্নত যোগাযোগ ফর্ম 7 DB এখনও উপলব্ধ। অ্যাডভান্স কন্টাক্ট ফর্ম 7DB সার্চ করার সময় আমি এটাই পেয়েছি ওয়ার্ডপ্রেস প্লাগইন ডিরেক্টরিতে।

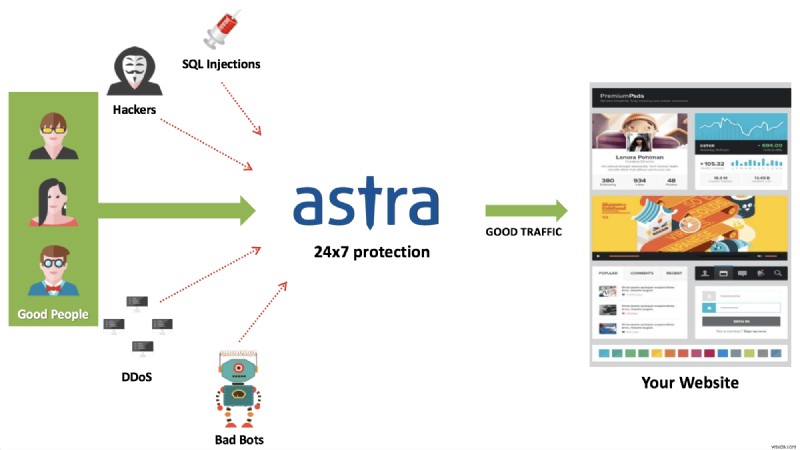

আপনার ওয়ার্ডপ্রেস নিরাপত্তা নিয়ে চিন্তিত? Astra ওয়েবসাইট সিকিউরিটি দেখুন বা চ্যাট উইজেটে একটি বার্তা ড্রপ করুন, এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব৷ এখন আমার ওয়ার্ডপ্রেস ওয়েবসাইট ঠিক করুন।

বিশদ বিবরণ- উন্নত যোগাযোগ ফর্ম 7 দুর্বলতা

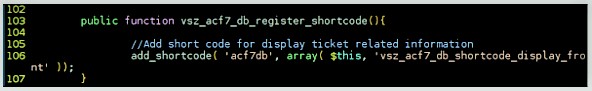

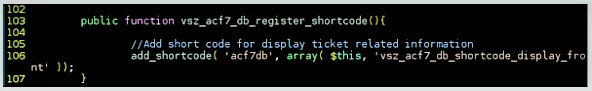

সুতরাং, ওয়ার্ডপ্রেসের মূলত wp-ajax-parse-media-shortcode নামে একটি সুবিধা রয়েছে কোড রাইটারদের জন্য লম্বার পরিবর্তে একটি শর্টকোড ব্যবহার করতে হবে। এটি ব্যবহার করে, প্লাগইন ডেভেলপাররা শর্টকোড acf7db সংজ্ঞায়িত করেছে public/class-advanced-cf7-db-public.ph-এ p ফাইল।

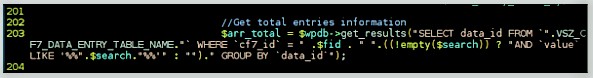

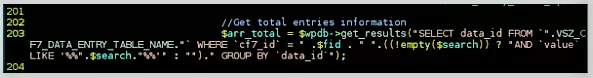

এটি ছাড়াও, প্লাগইন বিকাশকারীরা আরও একটি পিভট বিশদ wpdb::prepare অবহেলা করেছে। wpdb::prepare শুধুমাত্র বৈধ এবং খাঁটি বিষয়গুলির জন্য উপায় তৈরি করতে SQL প্রশ্নগুলিকে স্যানিটাইজ করতে ব্যবহৃত হয়। কোড লেখকরা wpdb->get_results() ব্যবহার করেছেন wpdb::prepare, এর পরিবর্তে যা কোয়েরি সন্নিবেশের জন্য একটি খুব নিরাপদ পদ্ধতি নয়। দুর্বল কোডগুলি নীচের ছবিতে চিত্রিত করা হয়েছে:

$fid ফলস্বরূপ দূষিত কোডগুলিকে প্রশ্ন হিসাবে গ্রহণ করতে পারে এবং গুরুতর দুর্ঘটনার দিকে নিয়ে যেতে পারে৷ যাইহোক, এখানে এটি অবশ্যই ঘোষণা করা উচিত যে এখনও কোনও শোষণের রিপোর্ট করা হয়নি। এটি শুধুমাত্র একটি সতর্কতামূলক ব্যবস্থা যা ব্যবহারকারীদের আগে থেকে সতর্ক করা।

অ্যাকশন প্রয়োজন

এই প্লাগইন আপডেট করুন যত তাড়াতাড়ি সম্ভব আপনার ওয়েবসাইটের কাছাকাছি আসতে পারে এমন যেকোনো হুমকিকে সরিয়ে দিতে। তারপর আপনি থিম আপডেট করুন এ যেতে পারেন এবং পাসওয়ার্ড রিসেট করুন . এই দুর্বলতাকে কাজে লাগালে আক্রমণকারীর কাছে সংবেদনশীল ও গোপনীয় তথ্য ফাঁস হতে পারে।

এই ধরনের অনেক সম্ভাব্য আক্রমণ থেকে আপনার ওয়েবসাইটকে রক্ষা করতে আপনি Astra-এর ম্যালওয়্যার স্ক্যানার ব্যবহার করতে পারেন যা মাত্র $19/মাসে আসে। এছাড়াও, আমাদের VAPT (ভালনারেবিলিটি অ্যাসেসমেন্ট অ্যান্ড পেনিট্রেশন টেস্টিং) অফার দিয়ে, আমাদের প্রকৌশলীরা আপনার ওয়েবসাইটটি পুঙ্খানুপুঙ্খভাবে পরীক্ষা করবেন এবং সম্ভাব্য সমস্ত দুর্বলতা সংশোধন করবেন।

এখন একটি Astra ডেমো নিন!