বিশ্বব্যাপী প্রায় 75 মিলিয়ন ওয়েবসাইটকে শক্তিশালী করে এবং এটিকে সবচেয়ে অনুকূল CMS প্ল্যাটফর্ম হিসাবে বিবেচনা করা হয়, অনলাইন ব্যবসা পরিচালনার ক্ষেত্রে ওয়ার্ডপ্রেস বেশিরভাগ অনলাইন খুচরা বিক্রেতা এবং উদ্যোক্তাদের দ্বারা ব্যাপকভাবে ব্যবহৃত হয়। জনপ্রিয়তা বৃদ্ধি পায় কারণ CMS একটি রেডি-টু-ব্যবহারের, SEO বন্ধুত্বপূর্ণ এবং মোবাইল সামঞ্জস্যপূর্ণ টেমপ্লেট মেনে চলে।

ওয়ার্ডপ্রেস প্লাগইনগুলির আধিক্য আজ উপলব্ধ, যা ওয়েবসাইটের কাজের একটি সিংহভাগ বহন করে। প্লাগইনগুলি ওয়েবসাইটগুলিতে অতিরিক্ত কার্যকারিতা প্রদান করে, ওয়ার্ডপ্রেস এত জনপ্রিয় হওয়ার একটি প্রধান কারণ৷

৷জনপ্রিয়তার এই সীমাটি প্রায়শই সাইবার-অপরাধের ক্ষেত্রে ওয়ার্ডপ্রেসকে সবচেয়ে লক্ষ্যযুক্ত সিএমএসগুলির মধ্যে একটি হিসাবে রাখে। ওয়ার্ডপ্রেস প্লাগইনগুলি দুর্বলতার জন্য প্রবণ, প্রায়ই প্লাগইন সম্বলিত ওয়েবসাইটটিকে সংবেদনশীল তথ্য ফাঁস এবং সার্ভার নিয়ন্ত্রণের একটি বড় বিপদে ফেলে। আপনার সাইটে যোগ করা প্রতিটি প্লাগইন একটি নিরাপত্তা ঝুঁকি বাড়ায়, এবং সেইজন্য, তাদের প্রতিটি নিয়মিত আপডেট করা হয় কিনা তা মূল্যায়ন করা অপরিহার্য হয়ে ওঠে। ওয়ার্ডপ্রেস প্লাগইনগুলির কিছু কুখ্যাতভাবে পরিচিত দুর্বলতাগুলি নীচে তালিকাভুক্ত করা হয়েছে যা অতীতে হাজার হাজার ওয়েবসাইটকে ঝুঁকির মধ্যে রেন্ডার করেছিল৷

1. বিপ্লব স্লাইডার প্লাগইন দুর্বলতা

নভেম্বর 2016-এ আবিষ্কৃত হয়েছে, রেভলিউশন ইমেজ স্লাইডার প্লাগ-ইন-এর আনপ্যাচ করা সংস্করণটি মূলত Revslider-এর সেকেলে সংস্করণ এবং প্রচুর সংখ্যক ওয়ার্ডপ্রেস ওয়েবসাইট দ্বারা ব্যাপকভাবে ব্যবহৃত হয়েছে।

এপ্রিল 2016-এর কুখ্যাতভাবে পরিচিত পানামা পেপারস ফাঁস এই প্লাগ-ইনের সৌজন্যে ঘটেছিল, যার ফলে সেই সময়ের মধ্যে 2.6 TB-এর বেশি ডেটা এবং 11.5+ মিলিয়ন নথিতে বিস্তৃত বিপুল পরিমাণ ব্যক্তিগত ডেটা ফাঁস হয়েছিল৷

এই দুর্বলতা একজন আক্রমণকারীকে সার্ভার থেকে যেকোনো ফাইল ডাউনলোড করতে এবং ডাটাবেস শংসাপত্র চুরি করার অনুমতি দেয়, এইভাবে আক্রমণকারী ওয়েবসাইটটিকে সম্পূর্ণরূপে আপস করতে দেয়। এই ধরনের দুর্বলতা একটি স্থানীয় ফাইল অন্তর্ভুক্তি (LFI) হিসাবে মনোনীত করা হয়েছে আক্রমণ যেখানে একজন আক্রমণকারী সার্ভারে একটি স্থানীয় ফাইল অ্যাক্সেস, পর্যালোচনা এবং ডাউনলোড করতে সক্ষম হয়৷

৷এছাড়া, 2018 সালে শোষিত প্রধান ওয়ার্ডপ্রেস প্লাগইনগুলি দেখুন

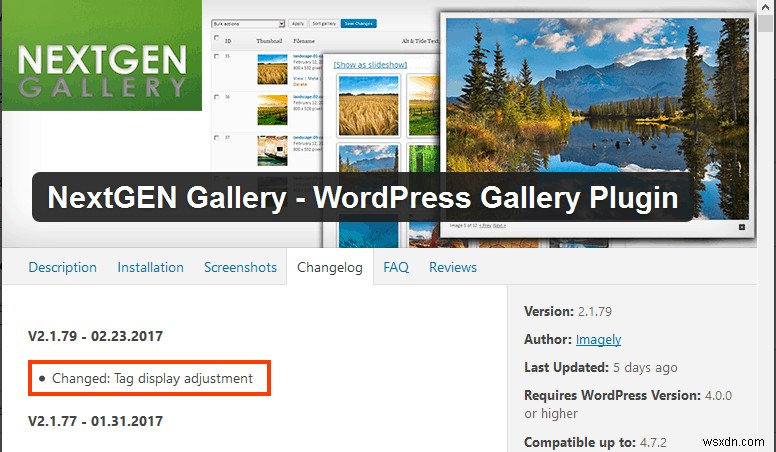

2. NextGEN গ্যালারি প্লাগইন দুর্বলতা

নেক্সটজেন গ্যালারি, ওয়ার্ডপ্রেস সিএমএসের সবচেয়ে জনপ্রিয় গ্যালারি প্লাগইনগুলির মধ্যে একটিকে হ্যাকগুলির জন্য ঝুঁকিপূর্ণ হিসাবে বিবেচনা করা হয়েছিল যা দর্শকদের ডেটাবেস থেকে পাসওয়ার্ড ডেটা এবং গোপন কীগুলি চুরি করতে দেয়৷ 1 মিলিয়নেরও বেশি ইনস্টলেশনের সাথে, ত্রুটিটি একটি এসকিউএল ইনজেকশন বাগ আকারে যা দূষিত প্রকৃতির ইনপুটগুলিকে ওয়ার্ডপ্রেসের তৈরি এসকিউএল কোয়েরিতে ইনজেকশন দেওয়ার অনুমতি দেয়। অধিকন্তু, কিছু শর্তের অধীনে, আক্রমণকারী একটি সার্ভারের ব্যাকএন্ড ডাটাবেসে কমান্ড দিতে পারে৷

এই দুর্বলতার সাথে 2টি আক্রমণের পরিস্থিতি ছিল:

- একজন ওয়ার্ডপ্রেস সাইটের মালিক তার সাইটে NextGEN বেসিক ট্যাগক্লাউড গ্যালারি বিকল্প সক্রিয় করে :এই বৈশিষ্ট্যটি সাইটের মালিকদের ইমেজ গ্যালারীগুলি প্রদর্শন করতে দেয় যা ব্যবহারকারীরা ট্যাগ ব্যবহার করে নেভিগেট করতে পারে, ব্যবহারকারীরা ছবির মাধ্যমে নেভিগেট করার সময় সাইটের URL পরিবর্তন করে৷ যেহেতু URL প্যারামিটারে একটি অনুপযুক্ত ইনপুট স্যানিটাইজেশন রয়েছে, আক্রমণকারী লিঙ্ক প্যারামিটারগুলি সংশোধন করতে পারে এবং SQL কোয়েরিগুলি সন্নিবেশ করতে পারে যা প্লাগইন দ্বারা কার্যকর করা হবে যখন ত্রুটিযুক্ত URL লোড হবে৷

- যখন ওয়েবসাইটের মালিকরা ব্লগ পোস্ট জমা দেওয়ার জন্য তাদের সাইট খোলেন: এই ক্ষেত্রে, আক্রমণকারী দূষিত NextGEN গ্যালারি কোডগুলি সন্নিবেশ করতে পারে কারণ তারা সাইটে অ্যাকাউন্ট তৈরি করতে এবং পর্যালোচনার জন্য একটি ব্লগ পোস্ট/নিবন্ধ জমা দিতে সক্ষম হয়৷ আক্রমণকারীর দক্ষতার উপর নির্ভর করে, দূষিত কোড তাকে অভ্যন্তরীণ ডাটাবেসে অ্যাক্সেস এবং ব্যক্তিগত তথ্য হারানোর অনুমতি দেবে৷

যাইহোক, নেক্সটজেন গ্যালারী সংস্করণ 2.1.79-এ দুর্বলতা সংশোধন করা হয়েছে। ওয়ার্ডপ্রেস প্লাগইন রিপোজিটরিতে নেক্সটজেন গ্যালারি চেঞ্জলগ বলে "পরিবর্তিত:ট্যাগ ডিসপ্লে সামঞ্জস্য"৷

3. নিওসেন্স সংস্করণ 1.7 ত্রুটি

2016 সালে, Neosense ব্যবসায়িক টেমপ্লেট v1.7 একটি ত্রুটির সাথে আবিষ্কৃত হয়েছিল যা একটি আক্রমণকারী এই থিমে চলমান সাইটগুলিতে দূষিত ফাইল আপলোড করতে পারে৷ এইভাবে একজন আক্রমণকারী শুধুমাত্র কার্ল ব্যবহার করে একটি ফাইল আপলোড করার মাধ্যমে ব্যবহারকারীর অনুমোদন ছাড়াই সাইটের নিয়ন্ত্রণ পেতে পারে এবং সেই URL ব্যবহার করে অবিলম্বে এটি চালাতে পারে৷

DynamicPress, ওয়ার্ডপ্রেস থিম প্রকাশক ওপেন সোর্স কোড "qquploader", একটি Ajax-ভিত্তিক ফাইল আপলোডার ব্যবহার করার জন্য এই দুর্বলতাকে সংযুক্ত করে যা কোনো নিরাপত্তা ছাড়াই প্রয়োগ করা হয়েছে। এটিকে কাজে লাগিয়ে, একজন আক্রমণকারী সাইটের ডাউনলোড ডিরেক্টরিতে এক্সটেনশন .php বা .phtml সহ একটি দূষিত PHP স্ক্রিপ্ট আপলোড করতে পারে। এবং আপলোড ডিরেক্টরিতে অ্যাক্সেস পেতে পারে।

তবে, পরবর্তী সংস্করণ Neosense v 1.8

-এ দুর্বলতা সংশোধন করা হয়েছে4. ফ্যান্সিবক্স

ফ্যান্সিবক্স, ছবি, এইচটিএমএল কন্টেন্ট এবং মাল্টিমিডিয়া প্রদর্শনের জন্য হাজার হাজার ওয়েবসাইট দ্বারা ব্যবহৃত সবচেয়ে জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইনগুলির মধ্যে একটি, একটি সমালোচনামূলক শূন্য-দিনের দুর্বলতা আবিষ্কৃত হওয়ার পরে ত্রুটিপূর্ণ বলে মনে করা হয়েছিল। দুর্বলতা আক্রমণকারীদের একটি দূষিত আইফ্রেম (বা কোনো এলোমেলো স্ক্রিপ্ট/কন্টেন্ট) ঝুঁকিপূর্ণ ওয়েবসাইটগুলিতে ইনজেক্ট করার অনুমতি দেয় যা ব্যবহারকারীদের একটি '203koko' ওয়েবসাইটে পুনঃনির্দেশিত করে।

ওয়ার্ডপ্রেস চালিত প্রায় 70 মিলিয়ন ওয়েবসাইটের মধ্যে প্রায় অর্ধেক এই প্লাগইনটি ব্যবহার করে এই দুর্বলতার নাগালের বিচার করা যেতে পারে। যাইহোক, এই ত্রুটি সারানোর জন্য শীঘ্রই প্লাগইনের দুটি সংস্করণ প্রকাশ করা হয়েছে৷

৷5. TimThumb দুর্বলতা

TimThumb নামে একটি ওয়ার্ডপ্রেস ইমেজ রিসাইজিং লাইব্রেরি অসংখ্য ওয়ার্ডপ্রেস প্লাগইনকে দূষিত আক্রমণের ঝুঁকিতে ফেলেছে। এই সমস্যার কারণে ঝুঁকিপূর্ণ জনপ্রিয় প্লাগইনগুলির মধ্যে রয়েছে টিমথাম্ব, ওয়ার্ডথাম্ব, ওয়ার্ডপ্রেস গ্যালারি প্লাগইন এবং আইজিআইটি পোস্ট স্লাইডার।

দুর্বলতা একজন আক্রমণকারীকে দূরবর্তীভাবে প্রভাবিত ওয়েবসাইটে একটি নির্বিচারে পিএইচপি কোড চালানোর অনুমতি দেয়। একবার সম্পূর্ণ হয়ে গেলে, আক্রমণকারী যেকোন উপায়ে ওয়েবসাইটকে আপস করতে পারে।

আপনার সার্ভারে যেকোন ফাইল তৈরি, মুছতে এবং সংশোধন করতে হ্যাকার ব্যবহার করা কমান্ডের উদাহরণ হল:দুর্বলতা পরে একটি আপডেটে প্যাচ করা হয়েছিল৷

৷6. WP মোবাইল ডিটেক্টর

10,000 টিরও বেশি ওয়েবসাইট WP মোবাইল ডিটেক্টর নামে একটি ওয়ার্ডপ্রেস প্লাগ-ইন ব্যবহার করে যেটিতে একটি ত্রুটি রয়েছে৷

resize.php স্ক্রিপ্ট নামে একটি স্ক্রিপ্ট ব্যবহার করে দুর্বলতা কাজে লাগানো যেতে পারে যা দূরবর্তী আক্রমণকারীদের ওয়েব সার্ভারে নির্বিচারে ফাইল আপলোড করতে সক্ষম করে। এই ফাইলগুলি ব্যাকডোর স্ক্রিপ্ট হিসাবে কাজ করতে পারে, যা ওয়েব শেল নামেও পরিচিত, এইভাবে সার্ভারে একটি ব্যাকডোর অ্যাক্সেস এবং বৈধ পৃষ্ঠাগুলিতে কোডের দূষিত টুকরো ইনজেক্ট করার ক্ষমতা প্রদান করে৷

আপনার নতুন ইনস্টল করা ওয়ার্ডপ্রেস সাইট কীভাবে সুরক্ষিত করবেন সে সম্পর্কে আরও জানতে, ওয়ার্ডপ্রেস নিরাপত্তার জন্য আমাদের ব্যাপক নির্দেশিকা দেখুন।

আপনার ওয়ার্ডপ্রেস ওয়েবসাইটে চূড়ান্ত সুরক্ষা প্রদান করতে Astra-এর সাথে যোগাযোগ করুন।