Magento ইন্টারনেটের 1.2% এবং সমস্ত ইকমার্স সাইটের 12% ক্ষমতা রাখে। বিশুদ্ধ সংখ্যায়, 250,00 সক্রিয় সাইট Magento ব্যবহার করে।

যেহেতু ই-কমার্স সাইটটি বিপুল পরিমাণ গ্রাহক ডেটা প্রক্রিয়া করে যা তাদের হ্যাকারদের প্রাথমিক লক্ষ্য করে তোলে। সুতরাং, আমরা আপনাকে এই সংকট থেকে বের করে আনতে ধাপে ধাপে ম্যাজেন্টো হ্যাক অপসারণের কৌশলগুলি একসাথে রেখেছি। এই নির্দেশিকাটি আরও কভার করে আপনার Magento ওয়েবসাইটের লক্ষণ, উদাহরণ, সম্ভাব্য কারণ এবং প্রতিরোধের টিপস৷

যদিও Magento হ্যাকিং ধরনের কোন অভাব নেই, ক্রেডিট কার্ড স্কিমিং এবং পরিচয় চুরি Magento-তে সবচেয়ে সাধারণের জন্য তৈরি করে। তাছাড়া, Magento-এর CVE বিবরণ আক্রমণ ভেক্টরগুলিকে প্রকাশ করে যা Magento-কে সবচেয়ে বেশি হুমকি দেয় –

ভিজ্যুয়ালাইজার দ্বারা চার্টএটি ছাড়াও, সফ্টওয়্যারটিতে কিছু গুরুতর দুর্বলতা রিপোর্ট করা হয়েছিল যার জন্য কোম্পানিকে SUPEE-10266 শিরোনামের নতুন আপডেটগুলির একটি বান্ডিল রোল আউট করতে হয়েছিল। 'ম্যাজেন্টো কিলার' নামে একটি আক্রমণ মাত্র কয়েক মাস আগে ম্যাজেন্টোকে লক্ষ্যবস্তু করেছিল। Magento 1 এর জন্য অফিসিয়াল সমর্থন শীঘ্রই শেষ হবে এবং সেইজন্য যে স্টোরগুলি প্রশমিত হয়নি সেগুলি হ্যাকারদের আমন্ত্রণ জানাবে।

ম্যাজেন্টো হ্যাকড:সম্ভাব্য পরিণতি বা লক্ষণগুলি

আপনার Magento স্টোর হ্যাক করা হতে পারে এমন অনেক আলামত লক্ষণ রয়েছে। খোলা চোখে এগুলি সন্ধান করা আপনার ব্যবসাকে ধ্বংসের হাত থেকে বাঁচাতে পারে। আমি এখানে এই লক্ষণগুলির কয়েকটি তালিকাভুক্ত করেছি:

লক্ষণ

- ক্রেডিট কার্ডের বিশদ চুরির বিষয়ে গ্রাহক অভিযোগ করেন

- চেকআউট পৃষ্ঠায় অতিরিক্ত জাল ফর্ম রয়েছে এবং আপনি বিক্রয়ে অর্থ হারাচ্ছেন

- সার্চ ইঞ্জিনগুলি আপনার Magento স্টোরকে কালো তালিকাভুক্ত করে

- হোস্ট আপনার ওয়েবসাইট স্থগিত করে

- দূষিত পুনঃনির্দেশ আপনার ওয়েবসাইটে উপস্থিত হয়

- লগইন করার পরে অ্যাডমিন প্যানেল বিকৃত বা একটি ফাঁকা স্ক্রীন

- Magento স্টোর ধীর হয়ে যায় এবং ত্রুটি বার্তা দেখায়

- নতুন, দুর্বৃত্ত অ্যাডমিনরা লগইন ডাটাবেসে উপস্থিত হয়

- Google আপনার ওয়েবসাইটের জন্য স্প্যাম কীওয়ার্ড (জাপানি বা ফার্মা) সার্চ ফলাফল দেখাচ্ছে

পরিণাম

- ম্যাজেন্টো স্টোর থেকে ব্যবহারকারীর ট্রাফিক এবং রাজস্ব হ্রাস।

- ওয়েবসাইটের এসইওতে নেতিবাচক প্রভাব।

- আস্থার অভাবের কারণে ব্যবহারকারীরা আপনার Magento স্টোরে যাওয়া থেকে বিরত থাকেন।

- সাইট ডেটা প্রতিযোগীদের কাছে পেঁয়াজের সাইটে বিক্রি করা যেতে পারে।

- ফিশিং পেজ বা জাভাস্ক্রিপ্টের মাধ্যমে স্টোর থেকে সংবেদনশীল ডেটা চুরি।

ম্যাজেন্টো হ্যাকড:উদাহরণ

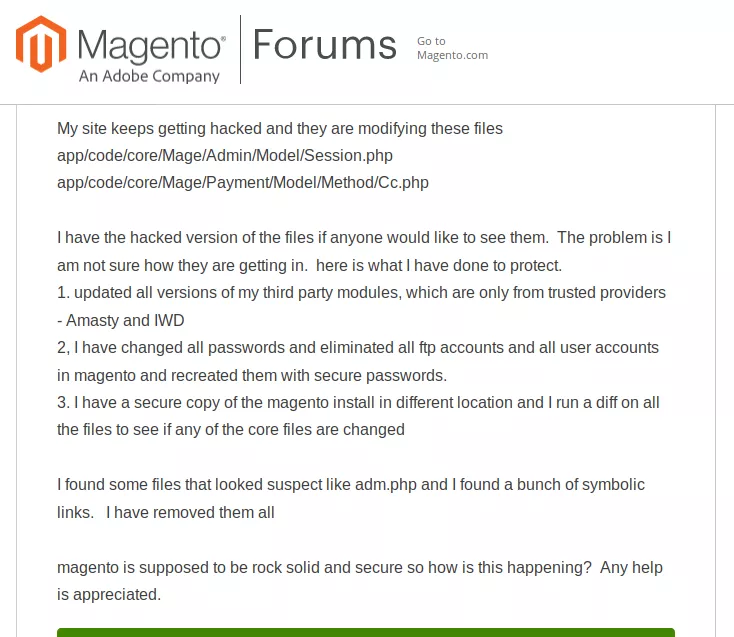

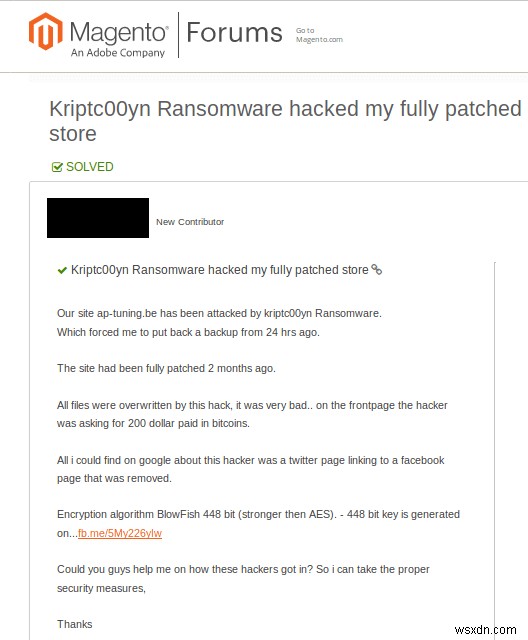

প্রায়ই, একাধিক Magento ব্যবহারকারীরা আক্রমণকারীদের দ্বারা একযোগে লক্ষ্যবস্তু হয়। প্রতিটি সাইট অ্যাডমিন নিরাপত্তা বিশেষজ্ঞ হতে পারে না। তাই, সমস্যাগ্রস্ত ব্যবহারকারীকে সাহায্যের জন্য এবং Magento হ্যাক করা স্টোরগুলি ঠিক করার জন্য কমিউনিটি ফোরামে আশ্রয় নিতে দেখা যেতে পারে৷

একটি Magento (1x এবং 2x) হ্যাকড স্টোর পরিষ্কার করা

ক্ষতি নিয়ন্ত্রণ করুন

ক্ষতি নিয়ন্ত্রণ দিয়ে শুরু করুন। মনে রাখবেন এটি হ্যাক ঠিক করবে না। তবে, এটি অবশ্যই রাগ বন্ধ করবে। এখানে আপনাকে ক্ষতি নিয়ন্ত্রণ হিসাবে বিবেচনা করতে হবে:

- ডিফল্ট এবং সুস্পষ্ট শংসাপত্রগুলিকে কঠিন, এলোমেলো এবং অনন্য কিছুতে পরিবর্তন করুন৷

- সমস্ত আক্রমণকারীদের লক আউট করতে একটি একক SQL স্টেটমেন্ট সহ ব্যবহারকারীর পাসওয়ার্ড আপডেট করুন। এটি নিম্নলিখিত SQL বিবৃতি মাধ্যমে করা যেতে পারে:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - সংবেদনশীল ফোল্ডারগুলিতে অ্যাক্সেস অস্বীকার করুন৷ আপনি একটি .htaccess তৈরি করে এটি করতে পারেন তাদের ভিতরে ফাইল। সেই ফাইলের মধ্যে নিম্নলিখিত কোড যোগ করুন:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

আপনার আইপি ঠিকানা দিয়ে xx.xx.xx.xx সম্পাদনা করুন। আরও আইপি অ্যাড্রেস যোগ করতে, বিভিন্ন আইপির সাথে "অনুমতি দিন..." লাইনটি পুনরাবৃত্তি করুন৷ কোডের এই লাইনগুলি সেই নির্দিষ্ট ফোল্ডারগুলিতে অবাঞ্ছিত অ্যাক্সেস ব্লক করে৷

আপনার সাইটের ব্যাকআপ নিন

আপনি আপনার Magento স্টোর পরিষ্কার করা শুরু করার আগে, প্রথমে একটি ব্যাকআপ নিন। এই ব্যাকআপে মূল ফাইল এবং ডাটাবেস উভয়ই অন্তর্ভুক্ত করা উচিত। যদি অতিরিক্ত ফাইল থাকে যা আপনার স্টোরের কাজ এবং চেহারা নির্ধারণ করে, সেগুলিকেও ব্যাকআপে অন্তর্ভুক্ত করুন। স্পষ্ট করতে, কোর, এক্সটেনশন এবং ডাটাবেসের ব্যাকআপ নিন।

হ্যাক নিশ্চিত করুন

একটি টুল ব্যবহার করে

আপনি ব্যাকআপ নেওয়ার পরে, আপনার স্টোর স্ক্যান করা শুরু করুন। এখন, আপনার ওয়েবসাইট সংক্রমিত হয়েছে কিনা তা পরীক্ষা করে এমন অনেকগুলি বিনামূল্যের সরঞ্জাম উপলব্ধ রয়েছে। Virustotal হল সবথেকে জনপ্রিয় টুল।

Google সার্চ কনসোল চেক করে

একটি টুল ব্যতীত, সার্চ ইঞ্জিনের নিরাপত্তা প্রতিবেদনগুলিও আপনাকে সাহায্য করতে পারে। আপনার ওয়েবমাস্টারেরও (গুগল সার্চ কনসোল, গুগলের ক্ষেত্রে) লগ ইন করে নিরাপত্তা প্রতিবেদনটি পরীক্ষা করুন। এই সহজ পদক্ষেপগুলি অনুসরণ করুন এবং আপনার ওয়েবসাইটটি সংক্রামিত কিনা তা জানুন:

- আপনার Google অনুসন্ধান কনসোলে লগ ইন করুন (ওয়েবমাস্টার টুল)

- 'নিরাপত্তা ট্যাবে' যান

- কোন ফ্ল্যাগিং আছে কিনা তা পরীক্ষা করুন। সাধারণত, একটি হ্যাক করা ওয়েবসাইট প্রায় সাথে সাথে সার্চ ইঞ্জিন দ্বারা পতাকাঙ্কিত হয়। আপনি ইনফেকশনের ধরণ এবং সেগুলির সঠিক ফাইলগুলি সম্পর্কে বিস্তারিত একটি প্রতিবেদন দেখতে পাবেন৷ ৷

এখন আপনি জানেন যে সত্যিই একটি সংক্রমণ আছে। এটি সঠিক জায়গাটি অনুসন্ধান করার সময়। একটি Magento হ্যাক অপসারণ প্রক্রিয়া মনে রাখবেন, বড় অংশ স্ক্যানিং মধ্যে যায়. সুতরাং, আমরা এখন মূল ফাইল, এক্সটেনশন ফাইল, মডিউল ফাইল, ডাটাবেস ইত্যাদিতে সংক্রমণের সন্ধান করব৷

কোর ফাইল স্ক্যান করুন

হ্যাকাররা আপনার ডাটাবেস এবং মূল ফাইলগুলিতে কোড ইনজেক্ট করে আপনার Magento ওয়েবসাইটকে আপস করতে পারে। এইভাবে, আপনাকে এই ফাইলগুলিতে সাম্প্রতিক অপরিচিত পরিবর্তনগুলি পরীক্ষা করতে হবে। এটি করার জন্য, আপনি হয় একটি কমান্ড চালাতে পারেন বা একটি পার্থক্য চেকার টুল ব্যবহার করতে পারেন। আমি, যাইহোক, আপনার সুবিধার জন্য এখানে এই উভয় পদ্ধতির তালিকা করব:

একটি SSH কমান্ড লাইন চালানোর মাধ্যমে:

কমান্ড লাইনগুলি কাজ করার জন্য, আপনাকে প্রথমে আপনার Magento স্টোরের পরিষ্কার এবং খাঁটি সংস্করণ ডাউনলোড করতে হবে। আপনি সহজেই এটি Magento এর অফিসিয়াল সাইট বা Github থেকে ডাউনলোড করতে পারেন। নিম্নোক্ত কমান্ডগুলি এই দুটি অনুলিপিকে কোনো অসঙ্গতির জন্য চেক করবে।

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlদ্রষ্টব্য:এখানে Magento 2.2.5। পরিষ্কার ফাইল হিসাবে ব্যবহার করা হচ্ছে এবং আপনার বর্তমান ইনস্টলেশন public_html ফোল্ডারের সাথে নির্দেশিত হয়েছে৷৷

একটি ভিন্ন কমান্ড লাইন চালানোর মাধ্যমে:

সম্প্রতি পরিবর্তিত ফাইল একটি হ্যাক ক্ষেত্রে সবসময় সন্দেহ করা উচিত. ডিফ কমান্ড একটি নির্দিষ্ট সময়ের জন্য একটি ফাইলে এই সমস্ত পরিবর্তনগুলি প্রকাশ করে। উদাহরণস্বরূপ, এই ক্ষেত্রে, আমরা সময়কাল 10 দিন নির্ধারণ করেছি (এমটাইম -15 দেখুন)।

এখানে আপনি কিভাবে কমান্ড চালাতে পারেন:

- আপনার Magento ওয়েব সার্ভারে লগ ইন করুন।

- এসএসএইচ দিয়ে অ্যাক্সেস করার সময়, নিম্নলিখিত কমান্ডটি চালান। এটি গত 10 দিনের সমস্ত পরিবর্তন তালিকাভুক্ত করবে।

$ find ./ -type f -mtime -10 - SFTP-এর মাধ্যমে অ্যাক্সেস করার সময়, সার্ভারে থাকা সমস্ত ফাইলের সর্বশেষ পরিবর্তিত তারিখের কলামটি পর্যালোচনা করুন।

এর সাথে, আপনি গত 10 দিনে করা সমস্ত পরিবর্তনের তালিকা পাবেন। এরপরে, আপনি ম্যানুয়ালি পরিবর্তনের মধ্য দিয়ে যেতে পারেন।

ব্যবহারকারী লগ পর্যালোচনা করুন

পরবর্তী আপ আপনার ওয়েবসাইটে ব্যবহারকারীদের পরীক্ষা করা হয়. কখনও কখনও, হ্যাকাররা আপনার ওয়েবসাইটে অননুমোদিত অ্যাক্সেস পায়। এবং, তারা নিজেদেরকে ব্যবহারকারী হিসেবে যুক্ত করে। এই কারণে আপনার ব্যবহারকারীর অ্যাকাউন্টগুলি অডিট করা প্রয়োজন৷ অ্যাডমিন টেবিলে দুর্বৃত্ত ব্যবহারকারীদের খুঁজুন এবং সরান। এই অ্যাকাউন্টগুলি সরানো আপনার ওয়েবসাইটের ক্ষতি পরীক্ষা করতে সাহায্য করবে৷

৷ব্যবহারকারীর লগগুলি নিরীক্ষণ করতে, এই পদক্ষেপগুলি অনুসরণ করুন:

- আপনার অ্যাডমিন প্যানেলে লগ ইন করুন

- সিস্টেম>অনুমতি>সকল ব্যবহারকারী-এ নেভিগেট করুন

- এই তালিকাটি মনোযোগ সহকারে পর্যালোচনা করুন

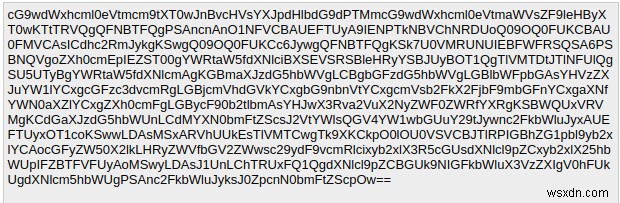

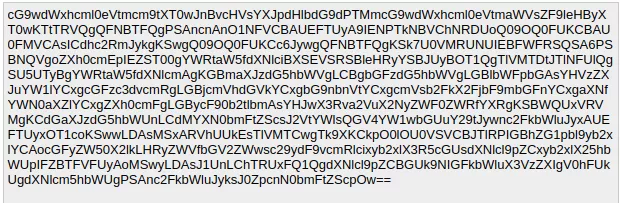

ম্যালওয়্যারের সন্ধান করুন

এসকিউএল ইনজেকশনের ক্ষেত্রে, আক্রমণকারীরা প্রায়ই কোডটিকে এমন একটি বিন্যাসে অস্পষ্ট করে যা মানুষের কাছে অপাঠ্য। এবং, বেস64 ফরম্যাট আক্রমণকারীদের জন্য কাজে আসে। আপনার ফাইলের মধ্যে যেকোনো বেস64 কোড অনুসন্ধান করতে, কমান্ডটি চালান:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

এই কমান্ডটি কোডের base64 eth এনকোডেড লাইনের জন্য স্ক্যান করবে। এবং এটি hiddencode.txt এর ভিতরে সংরক্ষণ করুন . আপনি আরও বিশ্লেষণের জন্য অনলাইন টুল ব্যবহার করে এটি ডিকোড করতে পারেন।

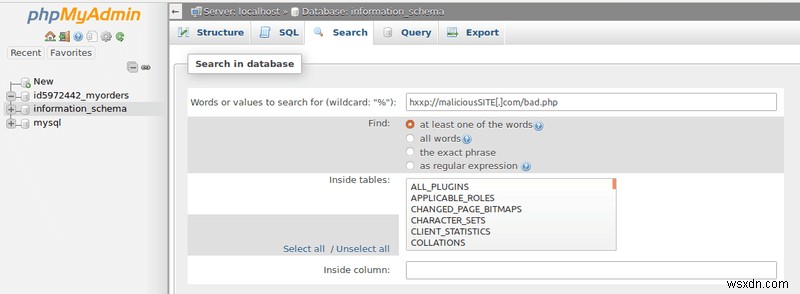

যাইহোক, স্প্যাম আক্রমণের ক্ষেত্রে, phpMyAdmin এর মতো টুলগুলি কাজে আসতে পারে। Magento স্প্যাম আক্রমণের মধ্যে রয়েছে প্রতিটি Magento হ্যাক হওয়া পৃষ্ঠায় ইনজেকশন দেওয়া অশ্লীলতা। বলার অপেক্ষা রাখে না, এটি অনুসন্ধান করা এবং পরিত্রাণ পাওয়া বেশ কঠিন। তাই, আমরা phpMyAdmin ব্যবহার করে একযোগে একাধিক পৃষ্ঠার মধ্যে ক্ষতিকারক কোড অনুসন্ধান করার পরামর্শ দিই৷

ম্যাজেন্টো নিরাপত্তা:ফাইল পুনরুদ্ধার করা হচ্ছে

পরে, দূষিত কোড প্রকাশ করা হয়, Magento হ্যাক করা পৃষ্ঠাগুলি থেকে এটি সরান। আপনি কোন কোড সম্পর্কে অনিশ্চিত হলে, এটি মন্তব্য করুন এবং বিশেষজ্ঞদের সাথে যোগাযোগ করুন. ব্যাকআপ থেকে পৃষ্ঠাগুলি পুনরুদ্ধার করুন। ব্যাকআপ অনুপলব্ধ হলে একটি নতুন কপি ব্যবহার করুন৷

৷ম্যাজেন্টো হ্যাক হওয়ার সম্ভাব্য কারণগুলি

Magento হ্যাক করা হয়েছে:Magento SQL ইনজেকশন

একটি SQL ইনজেকশন ওয়েব অ্যাপে মোটামুটি সাধারণ। এটি একটি Magento স্টোরের ডাটাবেসকে লক্ষ্য করে। ডাটাবেসকে প্রায়ই একটি ওয়েবসাইটের মস্তিষ্ক বলা হয়। এটি একটি Magento স্টোরে অর্ডারের ইতিহাস, লেনদেন ইত্যাদির মতো সমস্ত সংবেদনশীল ডেটা ধারণ করে৷ এটি এটিকে একটি আকর্ষণীয় লক্ষ্য করে তোলে৷

প্রভাবগুলি

কোন সন্দেহ নেই যে একটি SQLi আপনার ওয়েবসাইটের মারাত্মক ক্ষতি করতে পারে। এখানে কী কী ভুল হতে পারে তা আমি তালিকাভুক্ত করেছি৷

৷- আক্রমণকারী একটি ডাটাবেসের বিষয়বস্তু পড়তে পারে।

- তিনি ডাটাবেসের বিষয়বস্তু পরিবর্তন করতে পারেন। এটি, ঘুরে, দোকানের বিষয়বস্তু পরিবর্তন করে।

- অবশ্যই, সে পুরো ডাটাবেস মুছে ফেলতে পারে।

- সে ক্রেডিট কার্ডের বিবরণ চুরি করতে পারে।

- একজন আক্রমণকারী প্রশাসক শংসাপত্র চুরি ও প্রকাশ করতে পারে৷ এটি আরও আক্রমণের পথ দেখাতে পারে৷

- কিছু ক্ষেত্রে তারা একটি বিপরীত শেল পেতে পারে। এটি বিশেষাধিকার বৃদ্ধিতে সাহায্য করতে পারে।

উদাহরণ

কিভাবে একটি SQL ইনজেকশন আক্রমণ সঞ্চালিত হয় তা স্পষ্ট করার জন্য আমি একটি উদাহরণ উদ্ধৃত করেছি। এটি একটি বাস্তব ঘটনা যা 2015 সালে Magento শপলিফ্ট আক্রমণে ঘটেছিল৷

৷এই আক্রমণে, যে টার্গেট ইউআরএলে দূষিত অনুরোধ করা হয়েছিল তা ছিল এরকম কিছু:

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/এটি একটি পার্সিং ত্রুটির কারণে ঘটেছে৷ ফিল্টারে প্রবেশ করা সমস্ত মান কী যেমন ("ফিল্টার":ম্যালিসিয়াস_মান) ভুলভাবে পার্স করা হয়েছে৷ আরও, আক্রমণকারীরা বেস64 ব্যবহার করেছিল সনাক্তকরণ এড়াতে এনকোডিং। আক্রমণকারীরা, মূলত, ফিল্টার-এর মান হিসেবে SQL স্টেটমেন্ট সন্নিবেশিত করে কী এবং এটি পার্স করা হয়েছে।

উপরের অনুরোধটি ডিকোড করার সময়, ফলাফলটি এরকম কিছু দেখায়:

এখানে, প্রথম কয়েকটি SQL স্টেটমেন্ট মূলত আক্রমণকারীর নির্বাচিত লবণ ব্যবহার করে একটি নতুন পাসওয়ার্ড সেট করছে। তারপরে, SQL স্টেটমেন্টের পরবর্তী গ্রুপে একটি নতুন admin_user সন্নিবেশ করা হচ্ছে ডাটাবেসে এবং চূড়ান্ত কয়েকটি এসকিউএল বিবৃতি প্রশাসকের ভূমিকাকে কাজে লাগাচ্ছে। তাই, আক্রমণকারীরা username=”ypwq সহ একটি নতুন ব্যবহারকারী অ্যাডমিন তৈরি করেছে৷ ", পাসওয়ার্ড="123৷ " সম্পূর্ণ শোষণ GitHub-এ সর্বজনীনভাবে উপলব্ধ৷

৷প্রতিরোধ

নিম্নরূপ SQL ইনজেকশন থেকে আপনার ওয়েবসাইট রক্ষা করুন:

- ক্লায়েন্ট-সাইডে বিশেষাধিকার সীমাবদ্ধ করুন

- প্রস্তুত বিবৃতি ব্যবহার করুন

- সুরক্ষা পরামিতি

- একটি ফায়ারওয়াল

আরও বিস্তারিত প্রতিরোধ টিপসের জন্য, এই নিবন্ধটি পড়ুন।

XSS আক্রমণের মাধ্যমে

একটি Magento XSS আক্রমণে, আক্রমণকারীরা Magento স্টোরের জন্য বিভিন্ন ওয়েব পৃষ্ঠায় দূষিত জাভাস্ক্রিপ্ট কোড ইনজেক্ট করে। এটি দুর্বল বা অস্তিত্বহীন স্যানিটাইজেশন এবং বৈধকরণ নিয়ম থেকে উদ্ভূত হয়। এই আক্রমণটি মূলত ব্যবহারকারীদের সংরক্ষিত কুকি এবং সেশনের বিবরণকে লক্ষ্য করে। সাধারণত, এই আক্রমণের পিছনে উদ্দেশ্য হল ব্যবহারকারী বা অ্যাডমিনের সেশনের বিবরণ চুরি করা। যেহেতু সেশনের বিবরণে সেই ব্যবহারকারীর জন্য লগইন শংসাপত্রও রয়েছে, তাই এটি আপনার স্টোরে অননুমোদিতভাবে লগ ইন করতে ব্যবহার করা যেতে পারে৷

প্রভাবগুলি

- কুকি/সেশনের বিবরণ চুরি

- হ্যাকারের অননুমোদিত অ্যাক্সেস

- হ্যাকাররা CSRF টোকেনের মতো গুরুত্বপূর্ণ ডেটা পড়তে পারে

- ব্যবহারকারীর প্রতারক হিসাবে অনুরোধ করুন

উদাহরণ

Magento সংস্করণ 1.9.0.1-এ একটি XSS দুর্বলতা আবিষ্কৃত হয়েছে। দুর্বল উপাদান ধারণকারী ফাইল ছিল:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfXSS এর কারণ হল যে FlashVar প্যারামিটার “bridgeName ” ExternalInterface.call-এ পাঠানো হচ্ছে সঠিক স্যানিটেশন ছাড়া পদ্ধতি। ফলস্বরূপ, bridgeName এর মাধ্যমে একটি দূষিত জাভাস্ক্রিপ্ট কোড পাস করা সম্ভব হয়েছিল প্যারামিটার অতএব, যখনই পৃষ্ঠা লোড হয় তখন এই দূষিত JS কোড চলে। সম্পূর্ণ পেলোডের মত দেখতে:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//প্রতিরোধ

আপনি এই ব্যবস্থাগুলি অনুসরণ করে আপনার ওয়েবসাইট XSS মুক্ত রাখতে পারেন:

- সঠিক স্যানিটাইজেশন এবং বৈধতা নিয়ম সেট করুন

- সুবিধা সীমিত করুন

ম্যাজেন্টো হ্যাকড:ম্যাজেন্টো ক্রস-সাইট অনুরোধ জালিয়াতি

একটি Magento CSRF আক্রমণ মূলত ব্যবহারকারীর অজান্তেই একজন শেষ-ব্যবহারকারীর পক্ষ থেকে জাল অনুরোধ সম্পাদন করছে। সাধারণত, একটি CSRF আক্রমণ সামাজিক প্রকৌশল দ্বারা অনুষঙ্গী হয়। সুতরাং, একজন হ্যাকার মেইলের মাধ্যমে লক্ষ্যযুক্ত ব্যবহারকারীকে (সাধারণত অ্যাডমিন) দূষিত লিঙ্ক পাঠাতে পারে। এই লিঙ্কগুলির পিছনে উদ্দেশ্য হল ব্যবহারকারীর পক্ষে ফাংশনগুলি চালানো৷

৷প্রভাবগুলি

- আক্রমণকারী আপনার অ্যাকাউন্ট মুছে ফেলতে পারে।

- সে আপনার ক্রেডিট কার্ড ব্যবহার করতে পারে

- ব্যাঙ্ক অ্যাকাউন্টের বিবরণ ব্যবহার করে, একজন আক্রমণকারী শিকারের ব্যাঙ্ক অ্যাকাউন্ট থেকে তার নিজের অ্যাকাউন্টে তহবিল স্থানান্তর করতে পারে

- তিনি আপনার Magento স্টোর থেকে অর্থপ্রদান না করে বা মূল্য পরিবর্তন করে অবৈধভাবে অর্ডার করতে পারেন

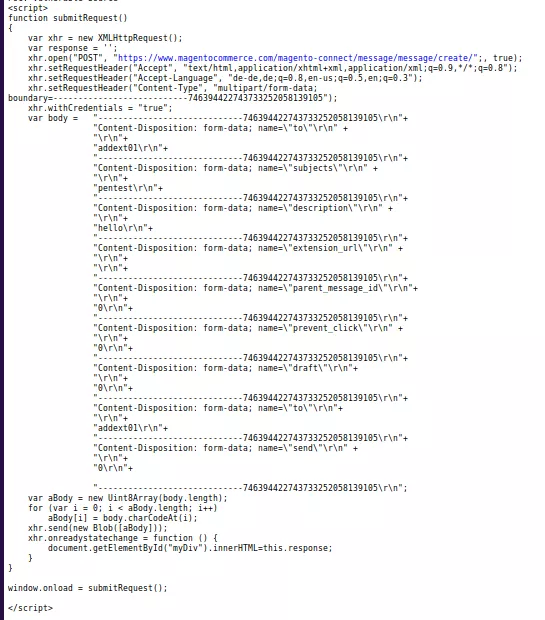

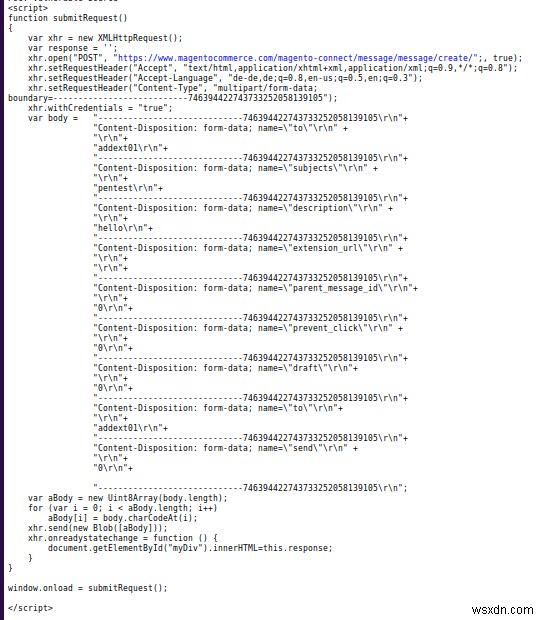

উদাহরণ

- Magento 1-এ একটি গুরুতর CSRF বাগ পাওয়া গেছে যা দূরবর্তী আক্রমণকারীদের কার্যকর করার জন্য প্রভাবিত পরিষেবা মডিউলের অ্যাপ্লিকেশন-সাইডে স্ক্রিপ্ট কোড ইনজেক্ট করার অনুমতি দেয়। এটির জন্য ঝুঁকিপূর্ণ উপাদানটি ছিল ‘ফাইলের নাম ' ইমেজ আপলোড মডিউলের প্যারামিটার। আক্রমণকারীরা সফলভাবে এই আক্রমণ পরিচালনা করতে অ্যাপ্লিকেশন-সাইড থেকে POST অনুরোধগুলি ব্যবহার করেছিল৷ যাইহোক, এটিকে কাজে লাগানোর জন্য, আক্রমণকারীর একটি কম সুবিধাযুক্ত ওয়েব-অ্যাপ্লিকেশন ব্যবহারকারী অ্যাকাউন্ট এবং নিম্ন বা মাঝারি ব্যবহারকারীর ইন্টারঅ্যাকশন প্রয়োজন। দুর্বল স্ক্রিপ্টের কোড স্নিপেট নীচে দেওয়া হয়েছে।

এখানে, আক্রমণকারীরা ‘থেকে ব্যবহার করেছে ' এবং parent_message_id সঠিক চেক এবং ব্যালেন্সের অভাবের কারণে পরামিতি। এগুলি ব্যবহার করে আক্রমণকারী তার সম্মতি ছাড়া অন্য কোনও ব্যবহারকারীকে একটি বার্তা পাঠাতে পারে। অধিকন্তু, এটি একটি আক্রমণকারীকে একটি Magento হ্যাকড স্টোরের সামগ্রী ম্যানিপুলেট করার অন্যান্য ক্ষমতাও দিয়েছে৷

APPSEC-1212: একটি GET অনুরোধের মাধ্যমে মিনি কার্ট থেকে আইটেমগুলি মুছে ফেলার সময় Magento-বিরোধী CSRF টোকেন যাচাই করতে ব্যর্থ হয়েছে৷ অতএব, আক্রমণকারী ফিশিং এবং অন্যান্য কৌশলের মাধ্যমে কার্ট থেকে আইটেমগুলি সরাতে এই দুর্বলতা ব্যবহার করতে পারে।

APPSEC-1433: এটি একটি আরও গুরুতর সিএসআরএফ দুর্বলতা ছিল। এটিকে কাজে লাগিয়ে আক্রমণকারী দোকানের যেকোনো ঠিকানা মুছে ফেলতে পারে কারণ অ্যান্টি-সিএসআরএফ টোকেন বা রেফারার হেডার যাচাইকরণের অভাবের কারণে।

প্রতিরোধ

- সিএসআরএফ আক্রমণ প্রতিরোধ করার সর্বোত্তম উপায় হল টোকেন-ভিত্তিক প্রতিরোধ ব্যবহার করা

- সিএসআরএফ-এর ক্ষেত্রেও একই-অরিজিন নীতি ব্যবহার করা হয়

- অন্য উপায় হল সিঙ্ক্রোনাইজার টোকেন থাকা

- ক্যাপচা ব্যবহার করে।

CSRF সম্পর্কে বিস্তারিত তথ্যের জন্য এখানে যান।

Magento হ্যাক করা হয়েছে:Magento রিমোট কোড এক্সিকিউশন

একটি Magento কোড এক্সিকিউশন হল এক ধরনের আক্রমণ যা একজন আক্রমণকারীকে আপনার ওয়েবসাইটে দূষিত কোড সন্নিবেশ করতে দেয়। এই আক্রমণ করতে পারে

প্রভাব

- আক্রমণকারীরা আপনার ওয়েবসাইট এবং ওয়েব সার্ভারের সাথে আপস করতে পারে।

- He can view, change &delete files and databases.

Examples

Magento CE and EE before 2.0.10/2.1.2 were vulnerable to Remote code execution. This was dubbed as APPSEC-1484 and had a severity rating of 9.8 (critical). The cause of the vulnerability was that some payment methods allowed users to execute malicious PHP code while checking out. The exploit, as well as the Metasploit module for this vulnerability, has already been released.

Prevention

- Set proper parsing methods.

- Set stricter permissions for the users.

Magento Hacked:Other Causes

- Weak or hard-coded credentials.

- LFI, RFI, OWASP top 10, etc.

- Outdated versions.

- Server misconfigurations like open ports etc.

- Poor hosting without subnets.

How To Prevent Magento Store From Hacker

Update and Backup

Migrate to Magento 2. The Magento team updates critical flaws with each new update. This can be verified using the changelog. Moreover, avoid using unreputed extensions as they are likely to contain buggy code. Make sure to create a copy of the site. This could come in handy to restore the site after an attack. Updates and backups are the cheapest and most effective methods of securing a Magento store.

Complete Step by Step Guide to Magento Security (Videos, Extensions, Code &Infographics) (Reduce the risk of getting hacked by 90%)

Security Audit

A security audit can protect the Magento store from attacks. Every Magento user cannot be an expert in security. Therefore use online services like Astra. Apart from this, Astra security audit and pen-testing can uncover severe threats present on the store. These vulnerabilities can be patched before an attacker exploits them!

Astra Security:Magento Malware Scanner and Magento Firewall Plugin

New vulnerabilities are uncovered in the Magento e-commerce solution each month. Though you can still keep your store safe from fraud and malware at as low as $9 per month. Buy a feasible firewall for your store. Astra is an out of box solution deployed on the cloud. This means protecting your store without using any resource-hungry anti-virus solutions. Also, average users can comfortably use Astra through a simple dashboard. Installation of Magento Firewall plugins is pretty easy and if you are still unable to figure out, Astra’s engineers got you covered. Astra firewall is the right choice for you being highly robust and scalable.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra Security. The Astra Security Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.