PHP ভিত্তিক ওয়েবসাইট হ্যাক - PHP দুর্বলতা ও সমাধান

পিএইচপি আজ প্রায় প্রতিটি জনপ্রিয় সিএমএসের মেরুদণ্ড। এর সরলতা এবং লাইসেন্স-মুক্ত প্রকৃতির জন্য ধন্যবাদ, গতিশীল ওয়েবসাইট বিকাশের জন্য PHP হল পছন্দের পছন্দ। যাইহোক, দুর্বল কোডিং মানগুলির কারণে, পিএইচপি সাইটগুলির সাথে আপস করা তুলনামূলকভাবে সহজ হয়ে উঠেছে। ইন্টারনেট সাহায্য থ্রেডে পূর্ণ যেখানে ব্যবহারকারীরা কাস্টম PHP ওয়েবসাইট হ্যাক বা PHP ওয়েবসাইট রিডাইরেক্ট হ্যাক সম্পর্কে অভিযোগ করে। এটি পিএইচপির জন্য অনেক নেতিবাচক প্রচারের দিকে পরিচালিত করেছে যার জন্য কোথাও দোষারোপ করা যায় না।

অতএব, যদি পিএইচপিকে দোষারোপ করা না হয় তাহলে পিএইচপি ওয়েবসাইট রিডাইরেক্ট হ্যাক হওয়ার কারণ কী? এই নিবন্ধটি নিরাপত্তা ত্রুটিগুলি ব্যাখ্যা করবে যা একটি PHP ওয়েবসাইটকে আপস করে এবং কীভাবে সেগুলি প্রতিরোধ করা যায়৷

৷কাস্টম পিএইচপি ওয়েবসাইট হ্যাক হয়েছে:উদাহরণ

বেশিরভাগ সাইটের মালিক শুধুমাত্র উন্নয়ন অংশে ফোকাস করেন এবং নিরাপত্তার দিকে নয়। অতএব, যখন PHP ব্যবহার করে ডিজাইন করা ওয়েবসাইটগুলি হ্যাক করা হয়, তখন সাইটের মালিকদের আর যাওয়ার জায়গা থাকে না কারণ তারা শুধুমাত্র বিকাশের জন্য ডেভেলপারদের অর্থ প্রদান করে। সমস্যাগ্রস্ত ব্যবহারকারীদের অনলাইন ফোরামে সাহায্য খুঁজতে এবং এই ধরনের নিবন্ধ পড়তে পাওয়া যেতে পারে। এখানে এরকম কয়েকটি উদাহরণ দেওয়া হল৷

৷

কাস্টম PHP ওয়েবসাইট হ্যাক হয়েছে:লক্ষণগুলি

- ফিশিং পৃষ্ঠাগুলি আপনার PHP সাইটে প্রদর্শিত হয় যা ব্যবহারকারীদের সংবেদনশীল তথ্য প্রবেশের জন্য প্রতারণা করার চেষ্টা করে৷

- ব্যবহারকারীরা আপনার সাইটের নির্দিষ্ট লিঙ্কগুলিতে ক্লিক করে এবং অন্য ডোমেনে শেষ করে৷ যেটি সম্ভবত একটি ভুল কনফিগারেশন বা PHP ওয়েবসাইট রিডাইরেক্ট হ্যাকের কারণে ঘটেছে।

- অ্যাডব্লকাররা ক্রিপ্টোকারেন্সি মাইনিংয়ের জন্য আপনার সাইটের কিছু উপাদানকে লেবেল এবং ব্লক করে।

- অজানা PHP ফাইল ম্যানেজাররা সাইটে উপস্থিত হয় এবং PHP সাইট দূষিত বিজ্ঞাপন দেখায়৷

- পিএইচপি ফাইলগুলি অজানা কোড দিয়ে সংশোধন করা হয়েছে যার ফলে পুনঃনির্দেশ করা হয়েছে বা ফিশ সাইটগুলির জন্য ব্যাকলিঙ্ক তৈরি করা হয়েছে৷

- কাস্টম পিএইচপি ওয়েবসাইটে বিভ্রান্তিকর বিষয়বস্তু প্রদর্শিত হয় যা জাপানি কীওয়ার্ড হ্যাক বা ফার্মা হ্যাক ইত্যাদির কারণে হতে পারে।

- কাস্টম PHP সাইটগুলির জন্য তৃতীয় পক্ষের হোস্টিং ব্যবহার করার সময় অ্যাকাউন্ট সাসপেনশনের সতর্কতা বার্তাগুলি উপস্থিত হয়৷

- কাস্টম PHP সাইটটি ম্যালওয়্যার স্প্যাম ইত্যাদির জন্য Google এবং অন্যান্য সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত হওয়ার জন্য সতর্কতা বার্তা দেখায়৷

- phpMyAdmin কিছু নতুন এবং অজানা ডাটাবেস প্রশাসক দেখায়।

- আপনার PHP ওয়েবসাইটের ডোমেন থেকে পাঠানো ইমেলগুলিকে স্প্যাম হিসাবে লেবেল করা হয়েছে৷

- সাইট এবং পিএইচপি সাইটে অপ্রত্যাশিত ত্রুটি বার্তা ধীর এবং প্রতিক্রিয়াশীল হয়ে ওঠে।

কাস্টম পিএইচপি ওয়েবসাইট হ্যাক হয়েছে:১৩টি কারণ কেন

সার্ভার ভুল-কনফিগারেশন

1. দুর্বল ফাইল অনুমতি

ফাইলের অনুমতি একটি নির্দিষ্ট ধরনের ব্যবহারকারীকে একটি নির্দিষ্ট পিএইচপি ফাইল পরিবর্তন করার সুবিধা প্রদান করে। তাই, যদি PHP ফাইলের অনুমতিগুলি সঠিকভাবে সেট করা না থাকে, তাহলে এটি আক্রমণকারীদের আপনার PHP ফাইলগুলিকে ম্যালওয়্যার স্প্যাম ইত্যাদি দিয়ে ইনজেক্ট করার অনুমতি দিতে পারে৷

2. ডিফল্ট পাসওয়ার্ড

দুর্বল বা সাধারণভাবে ব্যবহৃত পাসওয়ার্ড ব্যবহার করা কাস্টম পিএইচপি ওয়েবসাইট হ্যাক হওয়ার একটি সাধারণ কারণ। একটি কাস্টমাইজড অভিধান ব্যবহার করা যেতে পারে পাসওয়ার্ডের সব সম্ভাব্য সমন্বয় চেষ্টা করতে। একবার আপস করা হলে, আক্রমণ ভেক্টরের উপর নির্ভর করে যেমন FTP ব্রুট ফোর্স বা cPanel ব্রুট ফোর্স; আক্রমণকারী একটি কাস্টম পিএইচপি সাইটের অ্যাডমিন এলাকায় অ্যাক্সেস করতে পারে। আক্রমণকারী তারপর একটি PHP ম্যালওয়্যার বা ব্যাকডোর আপলোড করতে পারে৷

৷সম্পর্কিত নিবন্ধ – কিভাবে ওয়ার্ডপ্রেস ব্যাকডোর সরাতে?

3. ডিরেক্টরি ইন্ডেক্সিং সক্রিয় করা হয়েছে

ডিরেক্টরি ইন্ডেক্সিং সক্ষম করা আক্রমণকারীদের সংবেদনশীল PHP ফাইলগুলি পড়তে অনুমতি দেয়। এটি আক্রমণকারীদের সার্ভার সম্পর্কিত সংবেদনশীল তথ্য দিতে পারে। আক্রমণকারীরা এই তথ্য ব্যবহার করে আপনার কাস্টম পিএইচপি সাইটে সাইবার আক্রমণ চালাতে পারে।

4. পোর্ট খুলুন

খোলা পোর্টগুলি একটি কাস্টম পিএইচপি ওয়েবসাইট হ্যাক হওয়ার কারণ হতে পারে। তাছাড়া, ওপেন পোর্টগুলি আক্রমণকারীরা আপনার পিএইচপি সাইটের ফিঙ্গারপ্রিন্ট ব্যাকএন্ড পরিষেবাগুলিতে ব্যবহার করতে পারে। সেই তথ্য ব্যবহার করে আক্রমণকারী হয় ব্যাকএন্ড পরিষেবাগুলির সাথে আপস করতে পারে বা শোষণ ব্যবহার করে নিজেরাই খোলা পোর্টগুলিকে আপস করতে পারে৷

5. দুর্বল হোস্টিং

সাধারণত, সস্তা PHP হোস্টিং নিরাপত্তা জন্য একটি ভারী মূল্য সঙ্গে আসে. দরিদ্র হোস্টিংগুলি পরিষেবাটিকে সস্তা করার জন্য সুরক্ষা ক্রিয়াকলাপ হ্রাস করে৷ সুতরাং, একবার এই ধরনের সার্ভারে সংক্রমণ ছড়াতে শুরু করলে, এটি আপনার PHP সাইট সহ একাধিক সাইটকে আপস করতে পারে, যদিও এটি সরাসরি লক্ষ্যবস্তু ছিল না।

ভালনারেবল পিএইচপি কোড

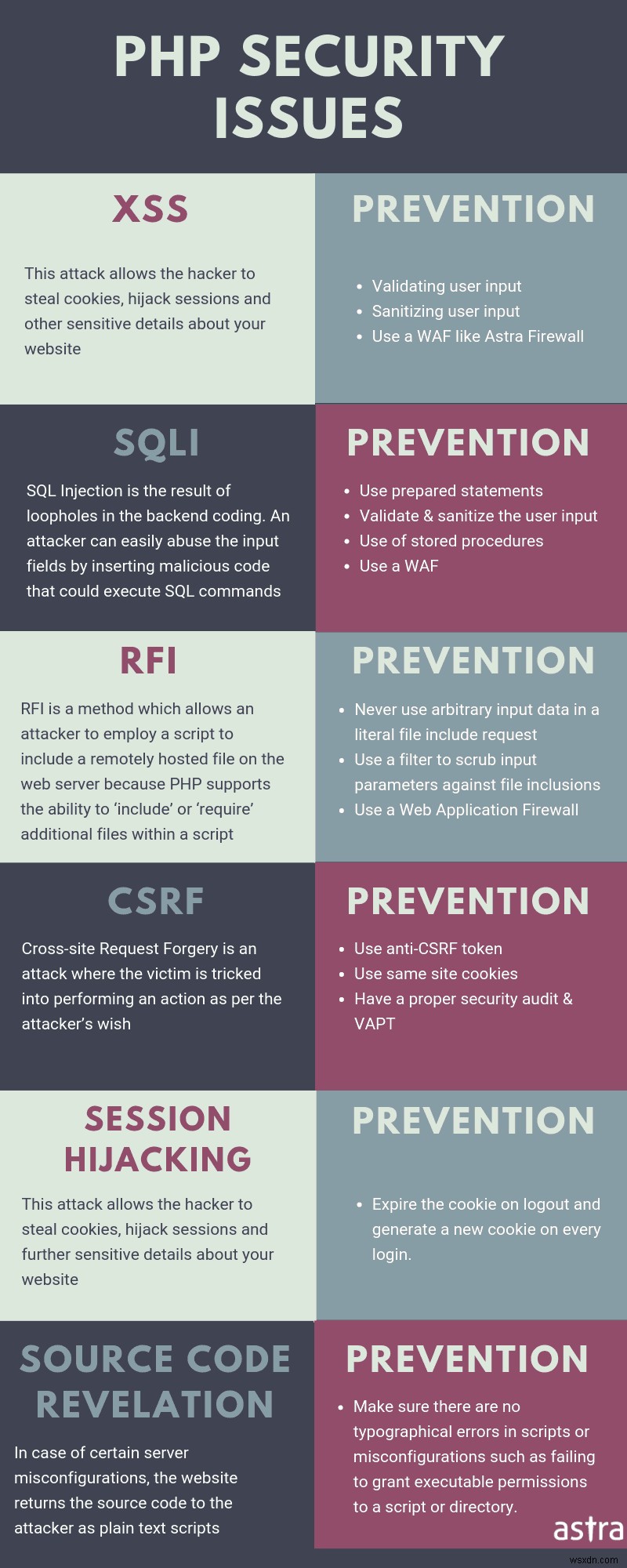

6. পিএইচপি এসকিউএল ইনজেকশন

পিএইচপিতে এসকিউএল ইনজেকশন প্রাথমিকভাবে অস্বাস্থ্যকর ব্যবহারকারী ইনপুটের অভাবের কারণে ঘটে। দুর্বল কোডিং মানগুলির কারণে, অস্বাস্থ্যকর ইনপুট সরাসরি ডাটাবেস সার্ভারে পৌঁছেছে এবং কার্যকর করা হয়েছে। কাস্টম পিএইচপি পৃষ্ঠাগুলিতে SQLi এর কিছু প্রধান কারণ হল:

- স্পেস অক্ষরগুলির জন্য ফিল্টারিংয়ের অভাব।

- উদ্ধৃতি চিহ্ন ব্যবহার করে স্ট্রিং সীমাবদ্ধ করা।

- ডাটাবেসে অস্বাস্থ্যকর ব্যবহারকারীর ইনপুট পাঠানো।

- ইউনিকোড এনকোডিংয়ের অনুপযুক্ত বাস্তবায়ন।

- ডাটার সাথে কোডের আন্তঃমিশ্রণ।

- অনুপযুক্ত প্রকার পরিচালনা।

7. পিএইচপি ক্রস-সাইট স্ক্রিপ্টিং

এসকিউএল ইনজেকশনের পরে কাস্টম পিএইচপি সাইট হ্যাক হওয়ার আরেকটি সাধারণ কারণ হল XSS। এই উভয় আক্রমণই ওয়েবে এতটাই প্রচলিত যে তারা প্রতি বছর OWASP শীর্ষ 10-এ উপস্থিত হয়। ব্যবহারকারীর ইনপুট স্যানিটাইজেশনের অভাবের কারণেও XSS সৃষ্ট হয়। পিএইচপি সাইট এবং সাধারণভাবে, XSS আক্রমণ প্রধানত তিন ধরনের হয়:

- সংরক্ষিত XSS: এই ধরনের XSS একটি নির্দিষ্ট লিঙ্কে ক্লিক করার জন্য ওয়েব অ্যাডমিনের উপর নির্ভর করে যা তারপর কুকিজ চুরি করার জন্য একটি ক্ষতিকারক স্ক্রিপ্ট লোড করে৷

- প্রতিফলিত XSS: এটি একটি বেশ গুরুতর XSS এবং এটি সাধারণত ফোরাম, আলোচনা ইত্যাদি সহ PHP সাইটগুলিতে পাওয়া যায়৷ এই ধরণের XSS থেকে ক্ষতিকারক কোড সার্ভারে সংরক্ষণ করা হয় এবং যখনই কোনও ব্যবহারকারী সেই PHP পৃষ্ঠাটি পরিদর্শন করে তখনই এটি কার্যকর হয়৷

- DOM ভিত্তিক XSS: এই ধরনের XSS উপরে দেওয়া দুটির মধ্যে হতে পারে। কিন্তু, এই ধরনের XSS সনাক্ত করা বেশ কঠিন এবং এমনকি কোড অডিটের পরেও পালাতে পারে৷

XSS-এর জন্য ঝুঁকিপূর্ণ সাইটগুলি সাধারণত PHP ওয়েবসাইট রিডাইরেক্ট হ্যাক বা অ্যাডমিন কুকিজ চুরি করার জন্য লক্ষ্য করা হয়।

8. পিএইচপি ক্রস-সাইট অনুরোধ জালিয়াতি

সিএসআরএফ আক্রমণগুলি পিএইচপি সাইট ব্যবহারকারীদের অবাঞ্ছিত ক্রিয়া সম্পাদনের জন্য প্রতারিত করার উদ্দেশ্যে করা হয়। যদি আপনার কাস্টম PHP সাইটগুলি সাইনআপের অনুমতি দেয়, একটি CSRF লোকেদের এলোমেলো অ্যাকাউন্টগুলি মুছে ফেলার বা অন্যান্য ক্রিয়া সম্পাদন করার অনুমতি দিতে পারে। অ্যাকশনের প্রভাব সরাসরি আক্রমণকারীর কাছে দৃশ্যমান না হলেও, CSRF PHP সাইটের ব্যবহারকারীদের মুছে ফেলতে পারে যার ফলে সাইটের ট্র্যাফিক কমে যায়।

9. পিএইচপি স্থানীয় ফাইল অন্তর্ভুক্তি

ফাইল অন্তর্ভুক্তি দুর্বলতা তখন ঘটে যখন একজন আক্রমণকারী রুট 'www এর বাইরে ফাইল অ্যাক্সেস করতে পারে ' ডিরেক্টরি। এই দুর্বলতার জন্য প্রধান অপরাধী হল দুর্বল কোডেড স্ক্রিপ্ট যা ফাইলের নামগুলিকে প্যারামিটার হিসাবে গ্রহণ করে৷ এই দুর্বলতা একজন আক্রমণকারীকে আপনার কাস্টম পিএইচপি সাইটের সংবেদনশীল কনফিগারেশন এবং পাসওয়ার্ড ফাইল পড়তে দেয়। এই ফাইলগুলি থেকে প্রাপ্ত তথ্য আক্রমণকারীরা অ্যাডমিন অধিকারের সাথে লগ ইন করতে ব্যবহার করতে পারে যার ফলে একটি PHP ওয়েবসাইট হ্যাক হয়ে যায়৷

PHP-এ জিরো-ডে ত্রুটি

10. বগি প্লাগইন বা থিম

পিএইচপি-তে খারাপভাবে কোড করা প্লাগইন বা থিমগুলি আপনার সার্ভারে বসে থাকা দুর্বলতাগুলি কেবল শোষিত হওয়ার অপেক্ষায়। এমন ঘটনা ঘটেছে যখন আক্রমণকারীরা পিএইচপি সাইটগুলিতে ব্যাপক আক্রমণ চালানোর জন্য বিশেষভাবে বগি প্লাগইনগুলিকে লক্ষ্য করে। যদি আপনার PHP ওয়েবসাইট হ্যাক হয়ে থাকে, তাহলে এটি একটি খারাপ কোডেড প্লাগইন বা থিম হতে পারে৷

11. আপস করা পিএইচপি প্যাকেজ

পিএইচপি লাইব্রেরি এবং প্যাকেজগুলি দুর্বল হওয়ার সম্ভাবনাও রয়েছে। অন্য যেকোনো ভাষার ক্ষেত্রেও একই ঘটনা ঘটতে পারে। সম্প্রতি, PHP PEAR প্যাকেজ ম্যানেজার আক্রমণকারীদের দ্বারা আপস করেছে। আক্রমণকারীরা তাদের ইনজেকশনের কোড দিয়ে আসলটি প্রতিস্থাপন করেছিল যা সন্দেহাতীত ব্যবহারকারীদের দ্বারা ডাউনলোড করা হয়েছিল। এই প্যাকেজটি তারা তাদের সাইটে পিএইচপি প্রোগ্রামিং ভাষায় লেখা বিনামূল্যের লাইব্রেরি অনুসন্ধান এবং ডাউনলোড করার জন্য ব্যবহার করেছিল। যদিও এই ধরনের দৃষ্টান্ত বিরল, শূন্য-দিনের ত্রুটির কারণে কাস্টম PHP ওয়েবসাইট হ্যাক হওয়ার সম্ভাবনা সম্পূর্ণরূপে উপেক্ষা করা যায় না।

সোশ্যাল ইঞ্জিনিয়ারিং অ্যাটাকস

৷12. ফিশিং

আপনার কাস্টম পিএইচপি সাইটের প্রশাসক কি সম্প্রতি নাইজেরিয়ান রাজকুমারের কাছ থেকে একটি মেইল পেয়েছেন? এই ধরনের আক্রমণগুলি PHP ওয়েবসাইটের সংবেদনশীল তথ্য দেওয়ার জন্য ওয়েব অ্যাডমিনদের প্রতারণা করার জন্য ডিজাইন করা হয়েছে যার ফলে একটি PHP ওয়েবসাইট হ্যাক হয়ে যায়। তাই, পিএইচপি সাইট ডোমেনে ফিশিং ফিল্টার ইমেল থেকে সুরক্ষিত থাকতে!

13. টেলগেটিং

টেলগেটিং হল ফিশিং আক্রমণের আরেকটি রূপ। এই আক্রমণের অধীনে, একজন আক্রমণকারী প্রথমে একটি নিম্ন-স্তরের ব্যবহারকারীর অ্যাকাউন্টের সাথে আপস করে এবং তারপর এটিকে সুবিধা বৃদ্ধি করতে ব্যবহার করে। আমাদের গবেষকদের একটি কেস স্টাডিতে টেলগেটিং দেখা গেছে এবং এটি সাধারণত সনাক্তকরণ এড়াতে ব্যবহৃত হয়। টেলগেটিং এর ফলাফল তথ্য চুরি থেকে শুরু করে PHP সাইট হ্যাক হওয়া পর্যন্ত পরিবর্তিত হতে পারে।

কাস্টম পিএইচপি ওয়েবসাইট হ্যাক করা হয়েছে:সাইটটি সুরক্ষিত করা

সঠিক অনুমতি সেট করুন

ফাইলের অনুমতি চেক করার জন্য পিএইচপির নিম্নলিখিত তিনটি ফাংশন রয়েছে:

- is_readable(): এই ফাংশনটি সত্যের একটি বুলিয়ান মান প্রদান করে যদি ব্যবহারকারীকে একটি PHP ফাইল পড়ার অনুমতি দেওয়া হয়।

- is_writable(): এই ফাংশনটি সত্যের একটি বুলিয়ান মান প্রদান করে যদি ব্যবহারকারীকে একটি PHP ফাইলে লেখার অনুমতি দেওয়া হয়।

- is_executable(): এই ফাংশনটি সত্যের একটি বুলিয়ান মান প্রদান করে যদি ব্যবহারকারীকে একটি PHP ফাইল চালানোর অনুমতি দেওয়া হয়।

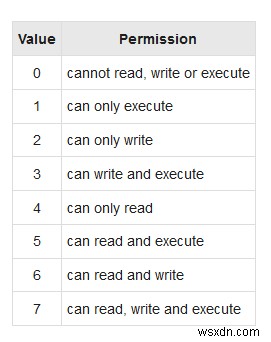

একইভাবে, PHP-এর chmod() ফাংশন ফাইলের অনুমতি সম্পাদনা করতে ব্যবহার করা যেতে পারে। সহজভাবে, অনুমতি সহ একটি ফাইলের নাম ইনপুট করুন। যেমন "chmod($RandomFile, 0644);"। নীচের ছবিতে ফাইলের অনুমতি এবং এটি কী করে তার একটি সম্পূর্ণ তালিকা রয়েছে। তাছাড়া, পিএইচপি ইন্টারপ্রেটার যে ইনপুটটি অক্টাল তা নির্দিষ্ট করার জন্য ফাইলের অনুমতির আগে '0' যুক্ত করা নিশ্চিত করুন৷

একটি সুরক্ষিত পাসওয়ার্ড সেট করুন

নিশ্চিত করুন যে আপনার কাস্টম PHP সাইটে আপনার পাসওয়ার্ডটি একটি নিরাপদ। এটি সংখ্যা, বর্ণমালা এবং প্রতীকগুলির একটি ভাল মিশ্রণ তৈরি করুন। এছাড়াও, একটি পাসওয়ার্ড সেট করার আগে এটি একটি সতর্কতামূলক পদক্ষেপ যেমন Rockyou.txt এর মতো জনপ্রিয় পাসওয়ার্ড অভিধানের মাধ্যমে যান এবং আপনি যে পাসওয়ার্ড সেট করছেন সেটি সেখানে উপস্থিত নেই কিনা তা পরীক্ষা করে দেখুন। লিনাক্স ব্যবহারকারীদের ক্ষেত্রে, গ্রেপ কমান্ডটি এই ধরনের বড় ফাইলগুলিতে অনুসন্ধানের জন্য কার্যকর হতে পারে। সহজভাবে অনুসন্ধান করুন, grep -i ‘*YourNewpass*’ rockyou.txt। এছাড়াও, একটি নতুন পাসওয়ার্ড তৈরির ঝামেলা এড়াতে, নিরাপদ, দীর্ঘ এবং এলোমেলো পাসওয়ার্ড পেতে অন্যান্য অনলাইন সরঞ্জামগুলিও ব্যবহার করা যেতে পারে৷

ডিরেক্টরি ইন্ডেক্সিং অক্ষম করুন

একটি নির্দিষ্ট ডিরেক্টরিতে ইন্ডেক্সিং নিষ্ক্রিয় করতে, তার .htaccess ফাইলে নিম্নলিখিত কোডটি যুক্ত করুন (যদি .htaccess উপস্থিত না থাকে, একটি তৈরি করুন):

বিকল্প - সূচী

নিরাপদ হোস্টিং ব্যবহার করুন

সাধারণত হোস্টিং পরিষেবা খোঁজার সময়, নিশ্চিত করুন যে এটি একটি ফায়ারওয়াল বা নিরাপত্তা সমাধান প্রদান করে যেমন Astra সিকিউরিটি তার সমন্বিত হোস্টিং অংশীদারদের সাথে করে। তাছাড়া, একই সার্ভারে চলমান অন্যান্য সাইট থেকে আপনার সাইটকে আলাদা করতে সাবনেটিং নিশ্চিত করুন।

PHP কোড অডিট

একবার, কাস্টম পিএইচপি সাইট তৈরি হয়ে গেলে, স্ক্র্যাচ থেকে আরেকটি তৈরি করা অর্থনৈতিকভাবে সম্ভব হবে না। অতএব, আক্রমণকারীদের করার আগে PHP ওয়েবসাইটে দুর্বলতা ধরার জন্য কোড অডিটিং হল সর্বোত্তম উপায়। অ্যাস্ট্রা সিকিউরিটি আপনার সাইটের নিরাপত্তা অডিট এবং পেন্টস্ট করার জন্য হ্যাকারদের একটি বড় সম্প্রদায় রয়েছে।