আপনার ওয়ার্ডপ্রেস সাইট হ্যাক হয়েছে এবং অদ্ভুত হ্যাক লক্ষণ দেখাচ্ছে?

আমরা বুঝতে পারি যে এটি সঠিকভাবে একটি হ্যাক খুঁজে বের করা এবং অপসারণ করা কঠিন হতে পারে, তাই আমরা এই বিস্তৃত নির্দেশিকাটি একত্রিত করেছি যা আপনাকে হ্যাক সনাক্ত করতে এবং অপসারণ করতে সাহায্য করবে। এই গাইডটি একটি ওয়ার্ডপ্রেস হ্যাকের লক্ষণ, সনাক্তকরণ এবং অপসারণের প্রক্রিয়া কভার করবে। এই নির্দেশিকাটি হ্যাকের সম্ভাব্য কারণ এবং প্রকারগুলিও কভার করে। আপনি যদি সরাসরি ওয়ার্ডপ্রেস হ্যাক অপসারণের ধাপে যেতে চান, এখানে ক্লিক করুন।

একটি হ্যাকড ওয়ার্ডপ্রেস ওয়েবসাইটের লক্ষণ

যদিও আপনার সাইটের বিকৃতকরণের মতো বিষয়গুলি একটি ওয়ার্ডপ্রেস হ্যাকের স্পষ্ট ইঙ্গিত, অন্যান্য লক্ষণগুলি সূক্ষ্ম হতে পারে৷ এগুলি গড় ব্যবহারকারীদের অলক্ষ্যে যেতে পারে, কিন্তু তারা এখনও অনেক ক্ষতি করে, তাই আপনি খুঁজে বের করার সাথে সাথে সেগুলি সরিয়ে ফেলা একটি ভাল ধারণা। ওয়ার্ডপ্রেস হ্যাকের কিছু সূক্ষ্ম লক্ষণ হল:

1. আপনি সতর্কতা বার্তা পাবেন

- একটি হ্যাকড ওয়ার্ডপ্রেস সাইট সহ বেশিরভাগ ব্যবহারকারীই হোস্টিং প্রদানকারীর কাছ থেকে অ্যাকাউন্ট সাসপেনশন সংক্রান্ত সতর্কতা বার্তা পান৷ আপনি যদি এমন একটি বার্তা দেখতে পান, তাহলে আপনার সাইট হ্যাক হয়ে থাকতে পারে!

- একটি দ্রুত Google অনুসন্ধান আপনার ওয়েবসাইটের নামের নীচে ভয়ঙ্কর Google সতর্কতাগুলির একটি দেখায়৷

- একটি ট্রাফিকের হঠাৎ হ্রাস ওয়ার্ডপ্রেস সাইটেও ইঙ্গিত দেয় যে আপনার ওয়েবসাইট হ্যাক লক্ষণ, স্প্যাম বা ক্ষতিকারক স্ক্রিপ্ট ইত্যাদি দেখানোর জন্য Google এবং অন্যান্য সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত হতে পারে৷

- আপনি যদি একজন Astra সিকিউরিটি গ্রাহক হন, তাহলে আপনার ওয়েবসাইট স্ক্যান করার সময় আমরা পাওয়া কিছু ক্ষতিকারক কোড সম্পর্কে আপনি আমাদের কাছ থেকে একটি সতর্কতা ইমেল পেতে পারেন।

2. আপনার সাইট অদ্ভুতভাবে আচরণ করতে শুরু করে

আপনি যদি নীচে দেওয়া লক্ষণগুলির মধ্যে কোনটি দেখতে পান তবে আপনার ওয়েবসাইটটি ওয়ার্ডপ্রেস হ্যাকের শিকার হওয়ার সম্ভাবনা রয়েছে।

- যদি আপনার ওয়ার্ডপ্রেস সাইট ব্যবহারকারীদের রিডাইরেক্ট করে, এটি একটি হ্যাক একটি স্পষ্ট চিহ্ন. আপনি পুনঃনির্দেশের শিকার হতে পারেন ওয়ার্ডপ্রেস হ্যাক যেমন buyittraffic redirection hack, digestcolect redirection hack, outlook redirection, ইত্যাদি। সাধারণ ক্ষতিকারক ডোমেনের মধ্যে রয়েছে – buyittraffic[.com], cuttraffic[.com], digestcolect[.]com, travelinskydream[.]ga, ইত্যাদি।

- যদি আপনি সাইন ইন করতে সক্ষম না হন আপনার ওয়েবসাইটে, এটা সম্ভব যে হ্যাকার সেটিংস পরিবর্তন করেছে এবং আপনাকে বহিষ্কার করেছে।

- অ্যাডব্লকাররা ব্লক করছে ক্রিপ্টোকারেন্সি মাইনিংয়ের জন্য ওয়ার্ডপ্রেস সাইট।

- অজানা পপ-আপগুলি৷ এবং দূষিত বিজ্ঞাপন আপনার ওয়ার্ডপ্রেস সাইটে উপস্থিত হতে শুরু করুন।

- অশ্লীল পুশ বিজ্ঞপ্তি আপনার ওয়েবসাইটে উপস্থিত হওয়া শুরু করুন। একটি উদাহরণ দেখতে এই নিবন্ধটি দেখুন৷

- আপনি সন্দেহজনক ক্রোন চাকরি খুঁজে পান সার্ভারে সম্পাদিত হওয়ার অপেক্ষায় অথবা সার্ভার লগে সন্দেহজনক কার্যকলাপ দেখতে .

- কিছু জাপানি অক্ষর বা বিবেচনা বিষয়বস্তু প্রদর্শিত হয় আপনার ওয়ার্ডপ্রেস সাইটে। এটি একটি জাপানি কীওয়ার্ড হ্যাক বা ফার্মা হ্যাক, ইত্যাদির দিকে নির্দেশ করে।

- আপনি খুঁজে পান আউটবাউন্ড স্প্যাম ইমেলগুলি আপনার WordPress থেকে ছড়িয়ে পড়ছে ওয়েবসাইটের ডোমেন।

- আপনার ওয়ার্ডপ্রেস ওয়েবসাইট কিছু অপ্রত্যাশিত ত্রুটি বার্তা দেখায় এবং সাইটটি ধীর/অপ্রতিক্রিয়াশীল হয়ে যায় .

- আপনি দেখতে পাচ্ছেন যে সাইটে খুব বেশি ট্রাফিক নেই কিন্তু সার্ভার সর্বদা ভারী প্রক্রিয়াকরণ সংস্থানগুলি গ্রাস করছে৷

3. আপনি ফাইলে পরিবর্তন দেখতে পাচ্ছেন

আপনার ওয়েবসাইট একটি ওয়ার্ডপ্রেস হ্যাক দ্বারা আঘাত করা হয়েছে কিনা তা জানার সবচেয়ে সহজ উপায় হল ফাইল পরিবর্তন। এখানে দেখার জন্য কিছু লক্ষণ রয়েছে:

- আপনি wp-admin-এ নতুন, অজানা ফাইল দেখতে পাচ্ছেন এবং wp-অন্তর্ভুক্ত ডিরেক্টরি এই দুটি ডিরেক্টরিতে খুব কমই নতুন ফাইল যোগ করা হয়েছে।

- আপনি দেখতে পাচ্ছেন যে ওয়ার্ডপ্রেস থিম, শিরোনাম, ফুটার ফাইলগুলি পুনর্নির্দেশ তৈরি করতে পরিবর্তন করা হয়েছে৷

- নতুন এবং অজানা প্রশাসক আপনার ওয়ার্ডপ্রেস ওয়েবসাইটের ডাটাবেস প্রদর্শিত হতে শুরু করে।

- অনুসন্ধান ফলাফল একটি ভুল মেটা বর্ণনা দেখায় আপনার ওয়ার্ডপ্রেস সাইটের।

- আপনি মূল ফাইলগুলিতে ক্ষতিকারক লিঙ্কগুলি খুঁজে পান৷ স্প্যাম লিঙ্ক ইনজেকশন হল ওয়ার্ডপ্রেস ওয়েবসাইটগুলিতে সবচেয়ে সাধারণ আক্রমণগুলির মধ্যে একটি৷ ৷

- এলিয়েন .php ফাইলের সংযোজন . অথবা নামের একটি সামান্য অলক্ষিত পরিবর্তন সহ একটি জনপ্রিয় প্লাগইন এর প্রতিলিপি ফাইল. সাম্প্রতিক 'মনিটাইজেশন' হ্যাক এই উপসর্গের একটি নিখুঁত উদাহরণ হিসেবে কাজ করে।

কিভাবে ওয়ার্ডপ্রেস হ্যাক ঠিক করবেন

আপনি নিশ্চিত হওয়ার পরে যে আপনি প্রকৃতপক্ষে একটি ওয়ার্ডপ্রেস হ্যাকের সম্মুখীন হচ্ছেন, এইভাবে আপনি হ্যাক অপসারণের বিষয়ে যেতে পারেন:

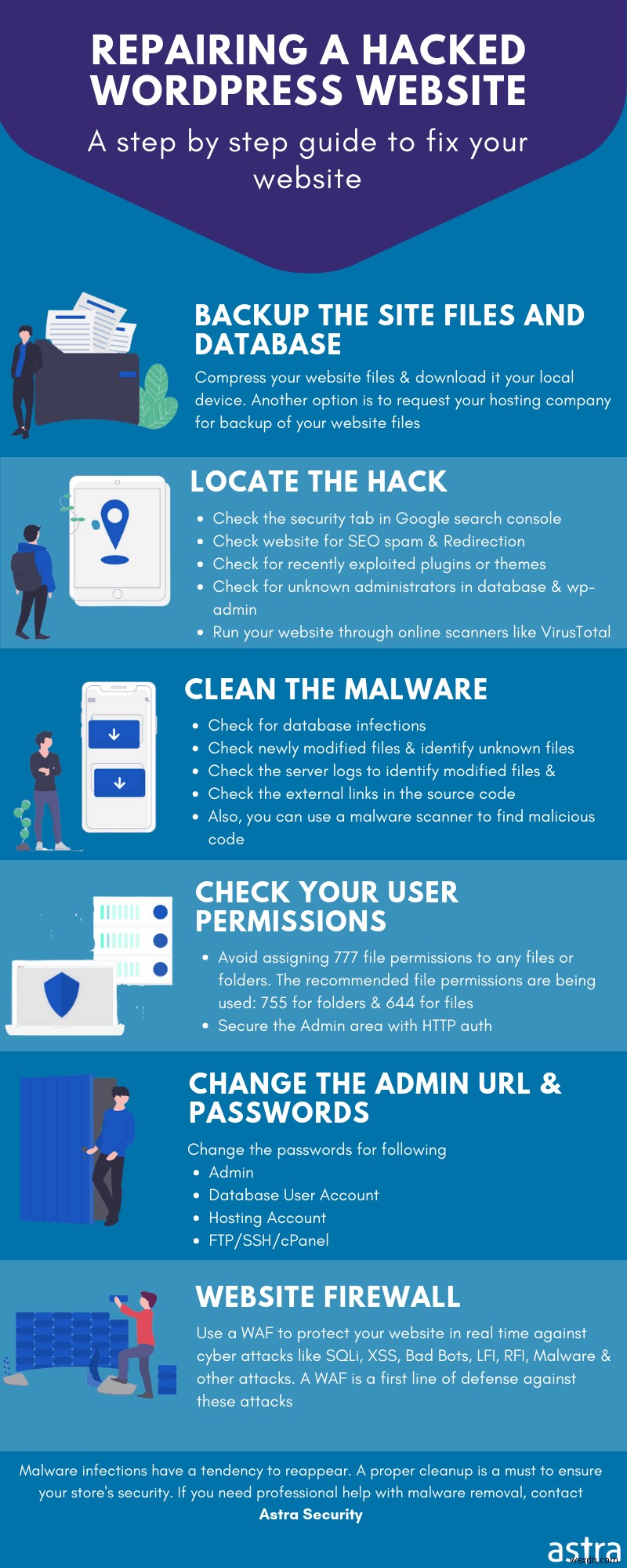

1. আপনার ওয়েবসাইটের ব্যাকআপ নিন

আপনার ওয়েবসাইটের একটি সম্পূর্ণ ব্যাকআপ নিন - এটি সবসময় একটি ভাল ধারণা। যেহেতু একটি ব্যাকআপের উদ্দেশ্য হল কোনও দুর্ঘটনার ক্ষেত্রে ওয়েবসাইটটি পুনরুদ্ধার করা, তাই এটি কার্যকরী কিনা তা নিশ্চিত করুন।

নিশ্চিত করুন যে আপনারব্যাকআপে আপনার WP কোর ফাইল, WP ডাটাবেস, প্লাগইন ফাইল, থিম ফাইল এবং .htaccess ফাইল রয়েছে . বেশিরভাগ হোস্টিং পরিষেবাগুলি ব্যাক-আপ বৈশিষ্ট্যগুলি অফার করে। ব্যাকআপ প্রক্রিয়া শিখতে আপনার হোস্টিং প্রদানকারীর সাথে যোগাযোগ করুন। আপনি ফাইলজিলার মত একটি SFTP ক্লায়েন্টের মাধ্যমে নিজেও ব্যাকআপ নিতে পারেন।

সাইট ব্যাকআপ

আপনার সাইটের ব্যাকআপ নেওয়ার আরও কয়েকটি উপায় নীচে দেওয়া হল:

1. একটি প্লাগইন ব্যবহার করুন

ওয়ার্ডপ্রেসেরও প্রচুর ব্যাকআপ প্লাগইন রয়েছে যেমন UpdraftPlus যা প্রক্রিয়াটিকে সহজ করে। আপনি ফাইল এবং ডাটাবেস সহ আপনার সাইটের সম্পূর্ণ ব্যাক আপ নিতে পারেন।

- প্লাগইনটি ইনস্টল এবং সক্রিয় করুন।

- আপনার ওয়েবসাইট ব্যাকআপ করুন এবং স্থানীয়ভাবে বা ক্লাউডে সঞ্চয় করুন।

2. SSH এর মাধ্যমে ব্যাকআপ

আপনার ফাইলগুলির একটি ব্যাকআপ নিতে, আপনি যা করতে পারেন তা এখানে রয়েছে,

- SSH এর মাধ্যমে আপনার ওয়েবসাইট অ্যাক্সেস করুন।

- এবং কমান্ডটি চালান –

zip -r backup-pre-cleanup.zip

এটি আপনার ওয়েবসাইটের একটি জিপ ফাইল তৈরি করবে যা আপনি আপনার পিসিতে ডাউনলোড করতে পারবেন।

৩. SFTP এর মাধ্যমে ব্যাকআপ

- ফাইলজিলার মত SFTP ক্লায়েন্টের মাধ্যমে আপনার ওয়েবসাইট অ্যাক্সেস করুন।

- আপনার পিসিতে শুধু একটি ব্যাকআপ ফোল্ডার তৈরি করুন এবং সেখানে বিষয়বস্তু অনুলিপি করুন।

যেহেতু এটির জন্য ম্যানুয়ালি প্রচেষ্টার প্রয়োজন, এটি পূর্ববর্তী পদ্ধতিগুলির চেয়ে বেশি সময় নিতে পারে৷

ডেটাবেস ব্যাকআপ

আপনার ডাটাবেসের সম্পূর্ণ ব্যাকআপ নিতে, আপনি নিম্নলিখিতগুলি করতে পারেন:

1. একটি প্লাগইন এর মাধ্যমে ব্যাকআপ করুন৷

আবার, আপনি আপনার ডাটাবেস ব্যাকআপ করতে একই UpdraftPlus প্লাগইন ব্যবহার করতে পারেন।

2. PHPMyAdmin এর মাধ্যমে ব্যাকআপ

এছাড়াও আপনি আপনার ডাটাবেস রপ্তানি করতে পারেন এবং PHPMyAdmin এর মাধ্যমে আপনার পিসিতে সংরক্ষণ করতে পারেন৷

- PhpMyAdmin দ্বারা আপনার ওয়ার্ডপ্রেস ডাটাবেস অ্যাক্সেস করুন।

- সম্পূর্ণ ডাটাবেস সহজে রপ্তানি করুন। উপরের মত একই ফোল্ডারে এটি সংরক্ষণ করুন বা আপনার পছন্দ অনুযায়ী একটি আলাদা করুন৷

3. SSH এর মাধ্যমে ব্যাকআপ

- SSH এর মাধ্যমে আপনার ওয়েবসাইট অ্যাক্সেস করুন।

- এবং নিম্নলিখিত কমান্ডটি চালান:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

ডাটাবেস ব্যাক আপ করার আগে শংসাপত্র (ব্যবহারকারীর নাম, পাসওয়ার্ড, হোস্টনাম, ইত্যাদি) পরিবর্তন করতে ভুলবেন না। এছাড়াও, আপনি স্থানীয়ভাবে সংরক্ষণ করার পরে ফাইল সার্ভার থেকে অনুলিপি মুছে ফেলার কথা মনে রাখবেন।

2. রক্ষণাবেক্ষণ মোড চালু করুন

আপনি যদি আপনার ওয়েবসাইটে ক্ষতিকারক কার্যকলাপ সনাক্ত করে থাকেন তবে এটিকে রক্ষণাবেক্ষণ মোডে রাখাই বুদ্ধিমানের কাজ। এটি নিশ্চিত করবে যে আপনার দর্শকরা হ্যাক দ্বারা প্রভাবিত হবে না।

এছাড়াও, হ্যাক পরিষ্কার করার চেষ্টা করার সময়, পরিবর্তনগুলি আপনার লাইভ সাইটের কর্মক্ষমতাকে বাধাগ্রস্ত করতে পারে যদি না আপনি রক্ষণাবেক্ষণ মোড চালু করেন।

আপনি ওয়ার্ডপ্রেস হ্যাক পরিষ্কার করছেন তা প্রকাশ না করে আপনার সাইটের দর্শকদের উদ্ভট রক্ষণাবেক্ষণ মোড বার্তাগুলি দেখানোর জন্য আপনি শীঘ্রই আসছে প্লাগইন এর মতো একটি ওয়ার্ডপ্রেস প্লাগইন ব্যবহার করতে পারেন।

এই প্লাগইনটি কিভাবে কাজ করে তা এখানে:

- প্লাগইনটি ইনস্টল এবং সক্রিয় করুন। এটি “SeedProd হিসাবে প্রতিফলিত হবে৷ ” (ডেভেলপারের নাম) আপনার অ্যাডমিন প্যানেলের বাম দিকের প্যানেলে।

- রক্ষণাবেক্ষণ মোড সক্রিয় করুন৷ ৷

এমনকি আপনি এই প্লাগইনের সাথে আপনার ব্র্যান্ডের বার্তা এবং লোগো দিয়ে আসন্ন পৃষ্ঠাটিকে কাস্টমাইজ করতে পারেন৷

৷3. যেকোনো বর্তমান পাসওয়ার্ড পরিবর্তন করুন

আপনি যদি এখনও আপনার ওয়েবসাইট অ্যাক্সেস করতে পারেন, হ্যাকারের অ্যাক্সেস বন্ধ করতে সাহায্য করার জন্য অবিলম্বে সমস্ত পাসওয়ার্ড পরিবর্তন করুন। এতে আপনার অ্যাডমিন প্যানেল, হোস্টিং অ্যাকাউন্ট, ডাটাবেস এবং অন্যান্য অ্যাকাউন্টের পাসওয়ার্ড অন্তর্ভুক্ত করা উচিত। আপনার যদি অন্য দলের সদস্যরা অ্যাডমিন প্যানেল ব্যবহার করে থাকে, তাহলে তাদের পাসওয়ার্ড পরিবর্তন করতে বলুন যাতে আপনার সাইটের সাথে আপোস করা না হয়।

আপনি সমস্ত ব্যবহারকারীর অ্যাকাউন্টের পুনরায় প্রমাণীকরণের জন্যও বেছে নিতে পারেন। এটি স্বয়ংক্রিয়ভাবে আপনার ওয়েবসাইট থেকে প্রতিটি ব্যবহারকারীকে লগ আউট করবে এবং তাদের আবার অনুমোদিত হতে হবে। এটি যেকোনো অননুমোদিত ব্যবহারকারীর কাছ থেকে অ্যাক্সেস বাজেয়াপ্ত করার আরেকটি উপায়।

এই প্রতিটি অ্যাকাউন্টের জন্য LastPass বা KeePass-এর মতো পাসওয়ার্ড ম্যানেজমেন্ট টুলের সাহায্যে স্বয়ংক্রিয় নতুন পাসওয়ার্ড তৈরি করা ভালো ধারণা হতে পারে।

দ্রষ্টব্য:আপনি যখন আপনার ডাটাবেস শংসাপত্রগুলি পরিবর্তন করেন, তখন wp-config.php ফাইলে যোগ করতে ভুলবেন না৷

4. কোনো প্লাগইন দুর্বলতা পরীক্ষা করুন

তৃতীয় পক্ষের প্লাগইনগুলির দুর্বলতাগুলি ওয়ার্ডপ্রেস হ্যাকের আরেকটি সাধারণ কারণ। প্রায় 56% ওয়ার্ডপ্রেস হ্যাক প্লাগইন দুর্বলতার ফলাফল।

সুতরাং, পরিষ্কার করার প্রক্রিয়ায় যাওয়ার আগে, নিশ্চিত করুন যে আপনার প্লাগইনগুলির বর্তমান সংস্করণগুলি দুর্বলতা-মুক্ত। এটি নিশ্চিত করতে, আপনি ওয়ার্ডপ্রেস ফোরাম বা আমাদের ব্লগ চেক করতে পারেন। আমরা একটি ব্যাপক প্লাগইন শোষণের ক্ষেত্রে একটি ব্লগ বা একটি পরামর্শ ধাক্কা দিয়ে আমাদের পাঠকদের আপডেট এবং নিরাপদ রাখার জন্য যথাসাধ্য চেষ্টা করি৷

যেহেতু প্লাগইন ক্ষতিকারক প্লাগইন চালানোর সাইটগুলির একটি বড় অংশকে লক্ষ্য করে শোষণ করে, আপনি অনেক লোককে ফোরামে সমাধানের জন্য জিজ্ঞাসা করতে পাবেন। আপনি Google-এ কোনো বিশেষ দুর্বলতা খুঁজে পেতে পারেন এবং কীভাবে দুর্বলতাগুলি প্রশমিত করা যায় তার বিস্তারিত পদক্ষেপগুলি খুঁজে পেতে পারেন৷

5. ফাইলগুলি নির্ণয় করুন

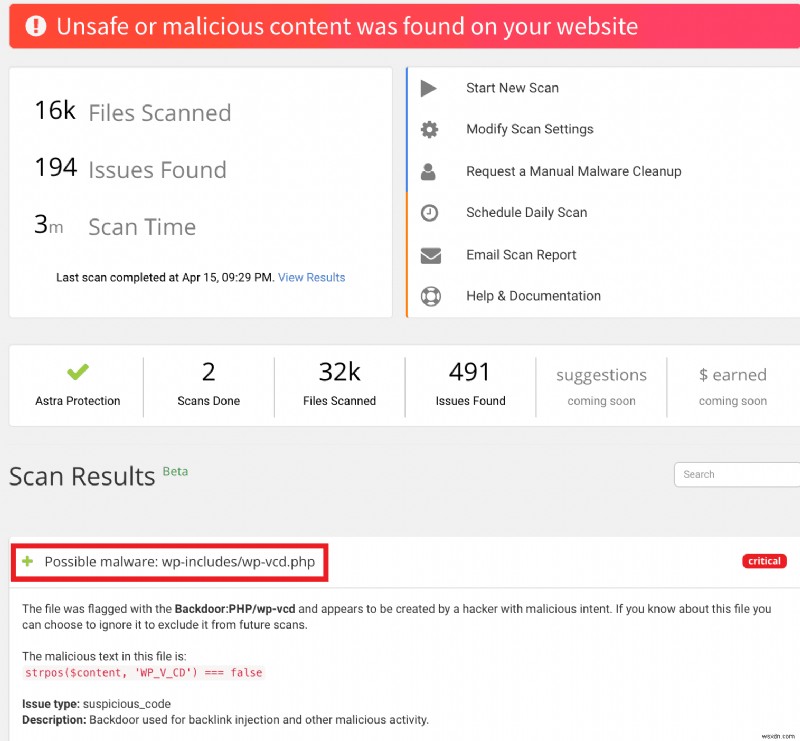

5.1. ক্ষতিকারক কোডগুলি খুঁজে পেতে একটি ম্যালওয়্যার স্ক্যানার ব্যবহার করুন৷

একটি ম্যালওয়্যার স্ক্যানারের মাধ্যমে আপনার সাইট চালান (Astra একটি দুর্দান্ত আছে!) এটি আপনাকে দূষিত সামগ্রী সহ সমস্ত ফাইলের বিবরণ আনবে। এছাড়াও আপনি ম্যালওয়্যার ম্যানুয়ালি স্ক্যান করতে পারেন, কিন্তু এর জন্য অনেক সময় লাগবে।

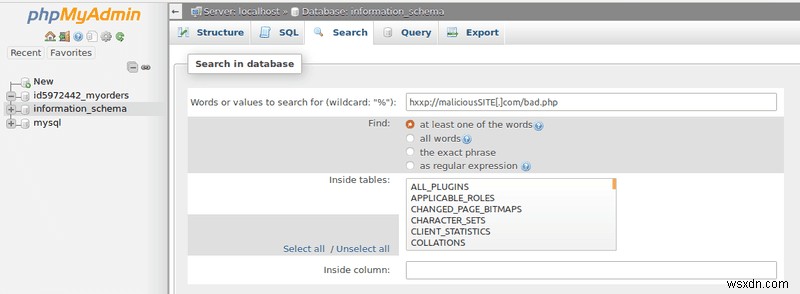

আপনি সন্দেহজনক ফাইল খুঁজে পেলে, আপনি তাদের বিষয়বস্তু ডিক্রিপ্ট করতে অনলাইন টুল ব্যবহার করতে পারেন। নীচে একটি দূষিত ফাইলের উদাহরণ, hiddencode.txt। নীচের ছবিতে দেখানো হিসাবে এটি phpMyAdmin ব্যবহার করেও করা যেতে পারে। শুধু তাই নয়, ওয়ার্ডপ্রেস হ্যাকের ক্ষেত্রে ডাটাবেস পরিষ্কার করার সময় phpMyAdminও কাজে আসতে পারে।

যদি আপনি সন্দেহজনক কিছু খুঁজে পান কিন্তু এটি কী করে তা খুঁজে বের করতে না পারলে, আপনি আমাদের বিশেষজ্ঞদের সাথে যোগাযোগ করতে পারেন। আমরা সাহায্য করতে পেরে খুশি হব!

5.2. সাম্প্রতিক পরিবর্তনগুলি পর্যালোচনা করতে 'find' কমান্ডটি ব্যবহার করুন

আক্রমণকারীদের দ্বারা পরিবর্তিত ওয়ার্ডপ্রেস ফাইলগুলি দেখতে, আপনার সার্ভারে SSH অ্যাক্সেস পান এবং নিম্নলিখিত কমান্ডটি চালান:

find . -mtime -2 -ls

এই কমান্ডটি গত 2 দিনে পরিবর্তিত সমস্ত ওয়ার্ডপ্রেস ফাইল তালিকাভুক্ত করবে। যতক্ষণ না আপনি মাছের মতো কিছু খুঁজে পাচ্ছেন ততক্ষণ পর্যন্ত আপনি দিনের সংখ্যা বাড়াতে পারেন। SSH-এর এই Find কমান্ডটিকে grep -এর সাথে একত্রিত করুন base64 ফরম্যাটে এনকোড করা কোড অনুসন্ধান করার জন্য কমান্ড . কেবল নিম্নলিখিত কমান্ডটি চালান:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

5.3. মূল ওয়ার্ডপ্রেস ফাইলের সাথে তুলনা করুন

আপনি ওয়ার্ডপ্রেস ডিরেক্টরি থেকে নতুন ওয়ার্ডপ্রেস ফাইল ডাউনলোড করতে পারেন এবং এর সাথে আপনার ব্যাকআপ তুলনা করতে পারেন। আপনি ফাইলগুলির মধ্যে পার্থক্য খুঁজে পেতে ডিফ চেকারের মতো অনলাইন সরঞ্জামগুলিও ব্যবহার করতে পারেন। আপনার ওয়ার্ডপ্রেস সংস্করণ অনুযায়ী ফাইল ডাউনলোড করতে ভুলবেন না। আরও বিশ্লেষণের জন্য পার্থক্যগুলি নোট করুন। আপনি যদি কোনো ক্ষতিকারক ইনজেকশনের লিঙ্ক খুঁজে পান, সেগুলি একবারে সরিয়ে ফেলুন। কিছু নির্দিষ্ট কীওয়ার্ড যেমন – eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (/e/ সহ), move_uploaded_file ইত্যাদির জন্য ফাইলগুলি পরীক্ষা করাও একটি ভাল ধারণা।

আপনি কমান্ড ব্যবহার করে এই কীওয়ার্ডগুলির জন্য অনুসন্ধান আরও সহজ করতে পারেন। উদাহরণস্বরূপ, 'base64' কীওয়ার্ড দিয়ে ফাইল অনুসন্ধান করতে, নিম্নলিখিত কমান্ডটি চালান:

sudo grep -ril base64 /

এখন, প্রতিটি কীওয়ার্ডের সাথে 'base64' প্রতিস্থাপন করুন যাতে সেগুলি ধারণকারী ফাইলগুলি আনয়ন করুন এবং তারপর সেগুলি মনোযোগ সহকারে পর্যালোচনা করুন৷

5.4. ডায়াগনস্টিক টুলস দিয়ে চেক করুন

সাধারণত, ওয়েবমাস্টারের টুল হ্যাক শনাক্ত করতে দ্রুত এবং নির্ভুল। আপনি সমস্যা খুঁজে পেতে এই ব্যবহার করতে পারেন. Google অনুসন্ধান কনসোল, উদাহরণস্বরূপ, 'নিরাপত্তা' ট্যাবের অধীনে সমস্যাগুলি তালিকাভুক্ত করে। হ্যাক এবং হ্যাক করা ফাইল/পৃষ্ঠার ধরন নিশ্চিত করার এটি একটি দুর্দান্ত উপায়। একটি ওয়ার্ডপ্রেস হ্যাক দেখতে এবং একটি সঠিক ওয়ার্ডপ্রেস হ্যাক অপসারণের জন্য এই তথ্য পর্যালোচনা করুন৷

6. ওয়ার্ডপ্রেস ফাইলগুলি থেকে ক্ষতিকারক স্ক্রিপ্টগুলি পরিষ্কার করুন

আপনার ওয়ার্ডপ্রেস হ্যাক ব্যাপকভাবে নির্ণয়ের পরে, সমস্ত ফলাফল তালিকাভুক্ত করুন। প্রতিটি ফাইলের পার্থক্য, সাম্প্রতিক পরিবর্তন, জাল ব্যবহারকারী/প্রশাসক, সর্বোচ্চ মনোযোগ দিয়ে পর্যালোচনা করা উচিত। ওয়ার্ডপ্রেসের মূল ফাইলগুলি যেমন wp-config.php, wp-contents/uploads, wp-uploads, প্লাগইন ফাইল, থিম ফাইল, ডাটাবেস ইত্যাদি পরিষ্কার করুন।

এখানে ওয়ার্ডপ্রেস হ্যাক লক্ষণগুলির জন্য নির্দিষ্ট বিস্তৃত গভীরতার ওয়ার্ডপ্রেস হ্যাক রিমুভাল গাইডগুলির একটি তালিকা রয়েছে। আপনি হ্যাকড ওয়ার্ডপ্রেস সনাক্ত করতে এবং ঠিক করতে তাদের অনুসরণ করতে পারেন:

- ওয়ার্ডপ্রেস রিডাইরেক্ট হ্যাক ঠিক করা (যদি আপনার ওয়ার্ডপ্রেস স্প্যাম পৃষ্ঠাগুলিতে পুনঃনির্দেশ করে)

- wp-vcd ম্যালওয়্যার ঠিক করা (ফাংশন.php-এ ক্ষতিকারক পপ-আপ বা wp-vcd স্ক্রিপ্ট)

- জাপানি এসইও স্প্যাম ঠিক করা (জাপানি অক্ষরে Google ফলাফল)

- ফার্মা হ্যাক ফিক্সিং (গুগল আপনার ওয়েবসাইটের জন্য ভায়াগ্রা ফলাফল দেখায় বা আপনার ওয়েবসাইট নকল ফার্মা ওয়েবসাইটগুলিতে পুনঃনির্দেশ করে)

- ওয়ার্ডপ্রেস জাভাস্ক্রিপ্ট ম্যালওয়্যার অপসারণ (ওয়েবসাইট লোডিং স্প্যাম JS বা ব্ল্যাকলিস্ট সতর্কতা)

- গুগল ব্ল্যাকলিস্ট ঠিক করা (গুগল বা সার্চ ইঞ্জিন লাল স্ক্রীন বা ভিজিটরদের সতর্ক বার্তা দেখাচ্ছে)

- ওয়ার্ডপ্রেস অ্যাডমিন হ্যাক ফিক্সিং (ডিফেসড বা আপনি ওয়ার্ডপ্রেস অ্যাডমিন প্যানেলে লগইন করতে পারবেন না)

- ব্যাকডোর সনাক্ত করা এবং অপসারণ করা (ওয়েবসাইট সময়ের সাথে সাথে পুনরায় সংক্রামিত হচ্ছে বা ম্যালওয়্যার অপসারণের পরে প্রাথমিক পরীক্ষা করা হচ্ছে)

- ওয়ার্ডপ্রেস মনিটাইজেশন হ্যাক ফিক্সিং (monit.php নামে অদ্ভুত ফাইল আপনার সার্ভারে প্রদর্শিত হতে শুরু করে)

- পুশ নোটিফিকেশন হ্যাক ঠিক করা (আপনার ওয়েবসাইট দেখার সময় দর্শকরা ক্ষতিকারক/অশ্লীল পুশ নোটিফিকেশন দেখতে পান)

7. সাইটম্যাপ পরিষ্কার করুন

ওয়ার্ডপ্রেস হ্যাকের আরেকটি কারণ হতে পারে যে আপনার সাইটের sitemap.xml-এ দূষিত স্ক্রিপ্টগুলি অবস্থান করছে। একটি XML সাইটম্যাপ হল একটি ফাইল যা Google কে আপনার ওয়েবসাইটের সমস্ত গুরুত্বপূর্ণ পৃষ্ঠা ক্রল করতে সাহায্য করে৷ কখনও কখনও, হ্যাকাররা আপনার সাইটম্যাপে ক্ষতিকারক লিঙ্কগুলি ইনজেক্ট করে। ক্ষতিকারক লিঙ্কগুলির জন্য আপনার সাইটম্যাপ স্ক্যান করুন। আপনি যদি স্বাভাবিক ব্যতীত অন্য কিছু খুঁজে পান তবে তা সরিয়ে ফেলুন।

8. ডাটাবেস পরিষ্কার করুন

ওয়ার্ডপ্রেস ডাটাবেস হল যেখানে আপনার ব্যবহারকারী, সাইটের পৃষ্ঠা, সংবেদনশীল শংসাপত্র ইত্যাদি সম্পর্কিত সমস্ত তথ্য থাকে। এটি একটি নো-ব্রেইনার যা ডাটাবেস একটি পছন্দসই লক্ষ্য তৈরি করে। তাই, হ্যাক খুঁজে বের করার জন্য ডাটাবেস স্ক্যান করা অত্যন্ত গুরুত্বপূর্ণ। আপনার wp_db ফাইলে সংক্রমণ সম্পর্কে আরও সঠিকভাবে জানতে আপনি একটি ম্যালওয়্যার স্ক্যানার ব্যবহার করতে পারেন।

আপনি যদি ম্যানুয়ালি চেক করতে চান তবে হ্যাকটি খুঁজে পেতে আপনাকে 11টি টেবিলের প্রতিটি স্ক্যান করতে হবে। ওয়ার্ডপ্রেস সাইট হ্যাক থেকে পরিত্রাণ পেতে সন্দেহজনক মনে হয় এমন লিঙ্ক/আইফ্রেমগুলির জন্য অনুসন্ধান করুন এবং তাদের সরিয়ে দিন। এখানে ডাটাবেসে ঢোকানো একটি পুনঃনির্দেশ কোডের একটি উদাহরণ:

9. পুনরায় ইনস্টল করুন

যদি সাইটটি খুব বেশি সংক্রামিত হয়, তবে ফাইলগুলি মুছে ফেলা এবং তা নতুন প্রতিস্থাপনের সাথে প্রতিস্থাপন করা ভাল। এটি বলেছে, পুনরায় ইনস্টল করা শুধুমাত্র ফাইলের মধ্যে সীমাবদ্ধ নয়; পরিষ্কার করার পরে প্রতিটি প্লাগইন পুনরায় ইনস্টল করা নিশ্চিত করে। কখনও কখনও সময়ের অভাব বা সতর্কতার অভাবের কারণে আমরা বিলুপ্ত প্লাগইনগুলি সংরক্ষণ করার প্রবণতা রাখি। একজন হ্যাকার এই প্লাগইনগুলি থেকে উপকৃত হয় কারণ তাদের প্রায় সবসময়ই শোষণযোগ্য দুর্বলতা থাকে৷

কিছু ওয়ার্ডপ্রেস ওয়েব মালিকরা বিশ্বাস করেন যে পুরো ওয়েবসাইটটি মুছে ফেলা এবং স্ক্র্যাচ থেকে শুরু করা আরও কার্যকর বিকল্প।

ওয়েল, এটা না।

স্ক্র্যাচ থেকে শুরু করার জন্য সর্বদা একটি ভাল বিকল্প রয়েছে:

10. Astra আপনাকে সাহায্য করতে দিন

আপনি যদি একজন Astra Pro গ্রাহক হন তবে আপনাকে একটু চিন্তা করতে হবে না!

আপনি যদি Astra গ্রাহক না হন তবে আপনি এখনই সাইন আপ করতে পারেন এবং আমাদের ম্যালওয়্যার স্ক্যানার আপনার সাইটের সমস্ত লুকানো ম্যালওয়্যার এবং ব্যাকডোর সনাক্ত করবে৷

ওয়ার্ডপ্রেস হ্যাক হওয়ার সম্ভাব্য কারণ ed

আপনার ওয়েবসাইটের নিরাপত্তা নির্ভর করে আপনি এটিকে সুরক্ষিত করার জন্য কী পদক্ষেপ নেন তার ওপর। সহজ নিরাপত্তা নিয়ম অনুসরণ করা অনলাইনে আপনার ঝুঁকি কমাতে অনেক দূর যেতে পারে। আপনার সাইট প্রভাবিত হতে পারে এমন কয়েকটি কারণ এখানে রয়েছে এবং ওয়ার্ডপ্রেস হ্যাক এড়াতে আপনি কীভাবে আরও ভাল সুরক্ষা অনুশীলনগুলি অনুসরণ করতে পারেন:

1. ওয়ার্ডপ্রেস আপডেট হচ্ছে না

এটি একটি ওয়েবসাইটের জন্য সবচেয়ে মৌলিক নিরাপত্তা ব্যবস্থা। সর্বশেষ সংস্করণে আপডেট করতে ব্যর্থ হওয়া ওয়ার্ডপ্রেস হ্যাক হওয়ার এক নম্বর কারণ। সুতরাং, সর্বদা সর্বশেষ এবং প্যাচ করা সংস্করণে আপডেট করতে দ্রুত হন৷ এটি আপনার ওয়েবসাইটে পরিচিত দুর্বলতাগুলিকে প্যাচ করে৷ ওয়ার্ডপ্রেস সংস্করণ 5.4.2 এই ব্লগটি আপডেট করার সময় সর্বশেষ সংস্করণ (15 ডিসেম্বর 2020)।

2. একটি শেয়ার্ড সার্ভারে হোস্টিং

একটি শেয়ার্ড সার্ভার সস্তা বিকল্প হতে পারে, কিন্তু হ্যাক হলে এটির দাম বেশি হয়। আপনার ওয়েবসাইটটিকে একটি নিরাপদ হোস্টিং-এ নিয়ে যান এবং একটি বিশ্বস্ত হোস্টিং প্রদানকারী বেছে নেওয়ার বিষয়টি নিশ্চিত করুন৷ আপনার প্রদানকারী সর্বোত্তম নিরাপত্তা মান মেনে চলছে কিনা তা নিশ্চিত করুন।

3. দুর্বল পাসওয়ার্ড এবং ব্যবহারকারীর নাম ব্যবহার করা

আপনার ওয়েবসাইটের প্রায় সমস্ত সংবেদনশীল এলাকা পাসওয়ার্ড সুরক্ষিত। আপনার নিজের নাম/আপনার ওয়েবসাইটের নাম দিয়ে তৈরি এবং কোনো সংখ্যা/অক্ষর নেই এমন একটি পাসওয়ার্ড হল দুর্বল পাসওয়ার্ড। নিশ্চিত করুন যে আপনি নিম্নলিখিতগুলির জন্য দুর্বল পাসওয়ার্ড ব্যবহার করবেন না –

- wp-অ্যাডমিন প্যানেল,

- সার্ভার হোস্টিং প্যানেল,

- ডাটাবেস,

- FTP অ্যাকাউন্ট, এবং

- আপনার প্রাথমিক ইমেল অ্যাকাউন্ট।

এছাড়াও, আপনার ডিফল্ট ব্যবহারকারীর নামটি অনন্য কিছুতে পরিবর্তন করুন। অ্যাডমিন এর মত শব্দ , আপনার নিজের নাম , ওয়েবসাইটের নাম , ইত্যাদি আক্রমণকারীর জন্য ক্র্যাক করা খুব সহজ।

4. ভুল ফাইল অনুমতি

সহজ ফাইল অনুমতি আক্রমণকারীদের অ্যাক্সেস, পরিবর্তন বা মুছে দিতে পারে। কিছু ক্ষেত্রে, আক্রমণকারীরা এমনকি মুক্তিপণের জন্য ফাইলও ধরে রেখেছে। প্রস্তাবিত অনুমতিগুলি সেট করুন, এবং সর্বনিম্ন বিশেষাধিকারের নীতি অনুসরণ করা নিশ্চিত করুন৷

৷- ফাইলের জন্য- 644

- ডিরেক্টরির জন্য- 755

সম্পর্কিত: কিভাবে ওয়ার্ডপ্রেস ফাইল পারমিশন ঠিক করবেন

5. wp-admin ডিরেক্টরিতে অরক্ষিত অ্যাক্সেস

wp-admin ডিরেক্টরি হল সেই এলাকা যেখান থেকে আপনি আপনার ওয়েবসাইট নিয়ন্ত্রণ করেন। ওয়ার্ডপ্রেস অ্যাডমিন ডিরেক্টরিতে অরক্ষিত অ্যাক্সেসের অনুমতি দেওয়া আপনার ব্যবহারকারী/টিম সদস্যদের আপনার ওয়েবসাইটে অবাঞ্ছিত ক্রিয়া সম্পাদন করতে দেয়। সুতরাং, ব্যবহারকারীদের বিভিন্ন ভূমিকার জন্য অনুমতি নির্ধারণ করে অ্যাক্সেস সীমাবদ্ধ করুন। এইভাবে কোন ব্যবহারকারীর এটি সব করার ক্ষমতা নেই। আরও, আপনার ওয়ার্ডপ্রেস অ্যাডমিন ডিরেক্টরিতে প্রমাণীকরণের স্তর যুক্ত করাও সাহায্য করে।

6. পুরানো প্লাগইন বা থিম

অনেক ওয়ার্ডপ্রেস ওয়েবসাইট তাদের ওয়েবসাইটে পুরানো প্লাগইন এবং থিম ব্যবহার করে। যেহেতু এই প্লাগইন এবং থিমগুলিতে ইতিমধ্যে পরিচিত দুর্বলতা রয়েছে, তাই হ্যাকারদের পক্ষে সেগুলিকে কাজে লাগানো খুব সহজ৷ তাই, যদি প্লাগইন ডেভেলপার একটি আপডেট পুশ করে, তাহলে আপনাকে দ্রুত অনুসরণ করতে হবে।

7. SFTP/SSH এর পরিবর্তে প্লেইন FTP ব্যবহার করা

FTP অ্যাকাউন্টগুলি একটি FTP ক্লায়েন্ট ব্যবহার করে আপনার ওয়েব সার্ভারে ফাইল আপলোড করতে ব্যবহৃত হয়। প্লেইন FTP আপনার পাসওয়ার্ড এনক্রিপ্ট করে না এবং কেউ এটি হ্যাক করার ঝুঁকি বাড়ায়। অন্যদিকে, SFTP (SSH ফাইল ট্রান্সফার প্রোটোকল), সার্ভারে এনক্রিপ্ট করা ডেটা পাঠায়। তাই, সবসময় FTP-এর পরিবর্তে SFTP বেছে নিন। আপনি প্রতিবার আপনার সার্ভারের সাথে সংযোগ করার সময় প্রোটোকলকে 'SFTP – SSH' এ পরিবর্তন করে এটি করতে পারেন৷

হ্যাকাররা কিভাবে ওয়ার্ডপ্রেস ওয়েবসাইট আক্রমণ করে?

1. ওয়ার্ডপ্রেস এসকিউএল ইনজেকশন

ওয়ার্ডপ্রেস সংস্করণ 4.8.3 এবং পূর্ববর্তী সংস্করণগুলি এসকিউএল ইনজেকশন আক্রমণের জন্য ঝুঁকিপূর্ণ পাওয়া গেছে। বেশ হাস্যকরভাবে, $wpdb->প্রস্তুত করুন() পদ্ধতি যা সাধারণত নিরাপদ প্রশ্ন প্রস্তুত করতে ব্যবহৃত হয় এই সময় নিজেই দুর্বল ছিল। এর মানে হল যে প্লাগইন এবং থিমগুলি যেগুলি এই ফাংশনটি ব্যবহার করে তৈরি করা প্রশ্নগুলি ব্যবহার করে সেগুলিও SQLi আক্রমণের জন্য সম্ভাব্য ঝুঁকিপূর্ণ ছিল৷

একইভাবে, 3,00,000 টিরও বেশি ডাউনলোড সহ ওয়ার্ডপ্রেসের WP পরিসংখ্যান প্লাগইন SQLi-এর জন্য ঝুঁকিপূর্ণ ছিল। সাধারণত, একজন আক্রমণকারী wp_users এর মত সংবেদনশীল টেবিল পড়তে পারে SQLi ব্যবহার করে আপনার ওয়ার্ডপ্রেস সাইটের। যদিও পাসওয়ার্ডগুলি একটি এনক্রিপ্ট করা বিন্যাসে সংরক্ষণ করা হয়, তবুও ডিক্রিপশনের জন্য সরঞ্জামগুলি ব্যবহার করা যেতে পারে। এর মানে হল ওয়ার্ডপ্রেসে অ্যাডমিনের অ্যাকাউন্টে লগ ইন করার জন্য অ্যাডমিনের শংসাপত্র পাওয়া। সবচেয়ে খারাপ পরিস্থিতিতে, আক্রমণকারী এমনকি SQLi ব্যবহার করে একটি বিপরীত শেল আপলোড করতে পারে যার ফলে একটি WordPress সাইট হ্যাক হয়ে যায়।

সম্পর্কিত প্রবন্ধ – ওয়ার্ডপ্রেসে এসকিউএল ইনজেকশন প্রতিরোধ করুন

2. ওয়ার্ডপ্রেস ক্রস-সাইট স্ক্রিপ্টিং

ওয়ার্ডপ্রেস সংস্করণ 5.1.1 এবং পূর্ববর্তী সংস্করণগুলি একটি XSS, CSRF, এবং RCE দুর্বলতার জন্য ঝুঁকিপূর্ণ পাওয়া গেছে। এটি একটি সংরক্ষিত XSS দুর্বলতা ছিল। wp_filter_kses() ফাংশন যা মন্তব্যগুলিকে জীবাণুমুক্ত করতে ব্যবহৃত হয়, মৌলিক HTML ট্যাগ এবং এর মতো বৈশিষ্ট্যগুলিকে অনুমতি দেয় 'href এর সাথে মিলিত ট্যাগ৷ ' বৈশিষ্ট্য। তাই, আক্রমণকারীরা এর মতো ক্ষতিকারক পেলোড সরবরাহ করতে পারে . এটি ডাটাবেসে সংরক্ষিত হবে এবং প্রতিবার ব্যবহারকারী যখন এই পৃষ্ঠাটি ভিজিট করবে তখনই চলবে৷

৷সম্পর্কিত ব্লগ – ওয়ার্ডপ্রেসে ক্রস-সাইট স্ক্রিপ্টিং – উদাহরণ

3. ওয়ার্ডপ্রেস ক্রস-সাইট অনুরোধ জালিয়াতি

CSRF ভ্যালিডেশন টোকেন ওয়ার্ডপ্রেসে প্রয়োগ করা হয়নি এবং ঠিকই তাই কারণ যদি করা হয় তবে এটি ওয়ার্ডপ্রেসের ট্র্যাকব্যাক এবং পিংব্যাক বৈশিষ্ট্যগুলিকে বাধা দেবে। প্রশাসকদের থেকে সাধারণ ব্যবহারকারীদের আলাদা করতে, ওয়ার্ডপ্রেস মন্তব্য ফর্মগুলিতে অ্যাডমিন যাচাইকরণের জন্য অতিরিক্ত ননস ব্যবহার করে৷

সুতরাং, সঠিক নন্স প্রদান করা হলে, মন্তব্যটি স্যানিটাইজেশন ছাড়াই তৈরি করা হয়। আর নন্সটি ভুল হলে স্যানিটাইজেশন দিয়ে মন্তব্য তৈরি করা হয়। সুতরাং যখন একজন প্রশাসক ননস প্রদান করতে ব্যর্থ হন, তখন মন্তব্যটি wp_filter_post_kses() ব্যবহার করে স্যানিটাইজ করা হয় ফাংশনের পরিবর্তে wp_filter_kses() . এইভাবে, ফাংশন wp_filter_post_kses() একজন আক্রমণকারীকে অনুমতির চেয়ে অনেক বেশি HTML ট্যাগ এবং বৈশিষ্ট্য সহ মন্তব্য তৈরি করার অনুমতি দেয় যার ফলে একটি CSRF আক্রমণ পরিচালনা করে।

4. ওয়ার্ডপ্রেস রিমোট কোড এক্সিকিউশন

4.9.9 এর আগে ওয়ার্ডপ্রেস সংস্করণ এবং 5.0.1 এর আগে 5.x RCE এর প্রবণতা পাওয়া গেছে। দুর্বল প্যারামিটারটি ছিল _wp_attached_file()-এর পোস্ট মেটা এন্ট্রি ফাংশন এই পরামিতিটি পছন্দের একটি স্ট্রিং-এ ম্যানিপুলেট করা যেতে পারে যেমন .jpg? দিয়ে শেষ file.php সাবস্ট্রিং।

যাইহোক, এটিকে কাজে লাগানোর জন্য, আক্রমণকারীর লেখকের সুবিধার প্রয়োজন ছিল। লেখক বিশেষাধিকার সহ আক্রমণকারী একটি বিশেষভাবে তৈরি করা ছবি আপলোড করতে পারে৷ এই ছবিতে এক্সিফ মেটাডেটাতে এমবেড করা, এক্সিকিউট করার জন্য পিএইচপি কোড রয়েছে। এই দুর্বলতা কাজে লাগাতে স্ক্রিপ্ট সর্বজনীনভাবে উপলব্ধ এবং একটি Metasploit মডিউলও প্রকাশ করা হয়েছে!

5. ওয়ার্ডপ্রেস ডিরেক্টরি ট্রাভার্সাল

ওয়ার্ডপ্রেস 5.0.3 পাথ ট্রাভার্সাল আক্রমণের জন্য ঝুঁকিপূর্ণ ছিল। এটিকে কাজে লাগানোর জন্য, আক্রমণকারীর লক্ষ্য ওয়ার্ডপ্রেস সাইটে কমপক্ষে লেখকের বিশেষাধিকার প্রয়োজন। দুর্বল উপাদান ছিল ফাংশন wp_crop_image() .

সুতরাং, এই ফাংশনটি চালানো ব্যবহারকারী (একটি ছবি ক্রপ করতে সক্ষম) একটি নির্বিচারী ডিরেক্টরিতে ছবিটি আউটপুট করতে পারে। তাছাড়া, ফাইলের নামটি ডিরেক্টরি আপ চিহ্নের সাথে যুক্ত করা যেতে পারে যেমন '../ ' ফাইলের পথ পেতে একজন আক্রমণকারী যেটি পেতে চায় যেমন .jpg?/../../file.jpg। এই দুর্বলতা প্রতিলিপি করার জন্য শোষণ এবং মেটাসপ্লয়েট মডিউল অনলাইনে উপলব্ধ!

6. বগি প্লাগইন বা থিম

এটাও সম্ভব যে ওয়ার্ডপ্রেস হ্যাক হওয়ার জন্য একটি খারাপ কোডেড প্লাগইন দায়ী। অ-স্বনামধন্য লেখকদের থিমগুলিতে প্রায়ই বগি কোড থাকে। কিছু ক্ষেত্রে, আক্রমণকারীরা নিজেরাই ম্যালওয়্যার-ভর্তি প্লাগইন এবং থিম ছেড়ে দেয় যাতে অনেক সাইট আপস করে। এছাড়াও, পুরানো ওয়ার্ডপ্রেস সফ্টওয়্যার সাইটটিকে দুর্বল করে তুলতে পারে যার ফলে ওয়ার্ডপ্রেস হ্যাক হয়ে যায়।

আপনার ওয়ার্ডপ্রেস ওয়েবসাইট সুরক্ষিত করা

1. নিরাপদ অভ্যাস

- সাধারণ বা ডিফল্ট পাসওয়ার্ড ব্যবহার করা এড়িয়ে চলুন। নিশ্চিত করুন যে ওয়ার্ডপ্রেস লগইনের জন্য একটি নিরাপদ এবং এলোমেলো পাসওয়ার্ড প্রয়োজন৷ ৷

- সাইট থেকে পুরানো ওয়ার্ডপ্রেস ইনস্টলেশনের ফোল্ডারগুলি সরান কারণ সেগুলি সংবেদনশীল তথ্য ফাঁস করতে পারে৷

- অখ্যাত লেখকদের নাল থিম বা প্লাগইন ব্যবহার করবেন না। বিদ্যমান প্লাগইন এবং থিমগুলিকে সাম্প্রতিক প্যাচগুলির সাথে আপ টু ডেট রাখুন৷ ৷

- অন্যান্য সাইটের সাথে ওয়ার্ডপ্রেস হোস্টিং স্পেস শেয়ার করার সময় সাবনেটিং ব্যবহার করুন।

- নিশ্চিত করুন যে ইন্টারনেটে কোনো সংবেদনশীল পোর্ট খোলা নেই।

- . htaccess ব্যবহার করে সংবেদনশীল ওয়ার্ডপ্রেস ফাইলের জন্য ডিরেক্টরি ইন্ডেক্সিং অক্ষম করুন।

- যেসব দেশ থেকে আপনি সাইটে ভারী বট ট্রাফিক শনাক্ত করেন তার উপর ভিত্তি করে আইপি সীমাবদ্ধ করুন।

- আপনি ওয়ার্ডপ্রেসের ডেভেলপার হলে নিরাপদ কোডিং অনুশীলনগুলি অনুসরণ করুন৷ ৷

- আপনার ওয়ার্ডপ্রেস সাইটের জন্য SSL ব্যবহার করুন।

- সর্বদা আলাদাভাবে আপনার ওয়ার্ডপ্রেস সাইটের ব্যাকআপ রাখুন।

- wp-login.php কে একটি অনন্য স্লাগে পুনঃনামকরণ করুন।

- আপনার ওয়ার্ডপ্রেস সাইটে লগ ইন করতে দ্বি-ফ্যাক্টর প্রমাণীকরণ ব্যবহার করুন।

2. একটি নিরাপত্তা সমাধান ব্যবহার করুন

একটি ফায়ারওয়াল আপনার ওয়ার্ডপ্রেস সাইটকে সুরক্ষিত রাখতে সাহায্য করতে পারে যদিও এটি দুর্বল হয়। যাইহোক, ওয়ার্ডপ্রেসের বিভিন্ন চাহিদা অনুযায়ী সঠিক ফায়ারওয়াল খুঁজে পাওয়া কঠিন হতে পারে। Astra can help you in making the right choices from its three plans of Essential, Pro, and Business. No matter you use WordPress to run a small blog or a corporate site, Astra covers every ground for you. Moreover, the Astra security solution scans and patches your vulnerable WordPress site automatically. Just install the Astra plugin and your site is secure again.

Try a demo now!

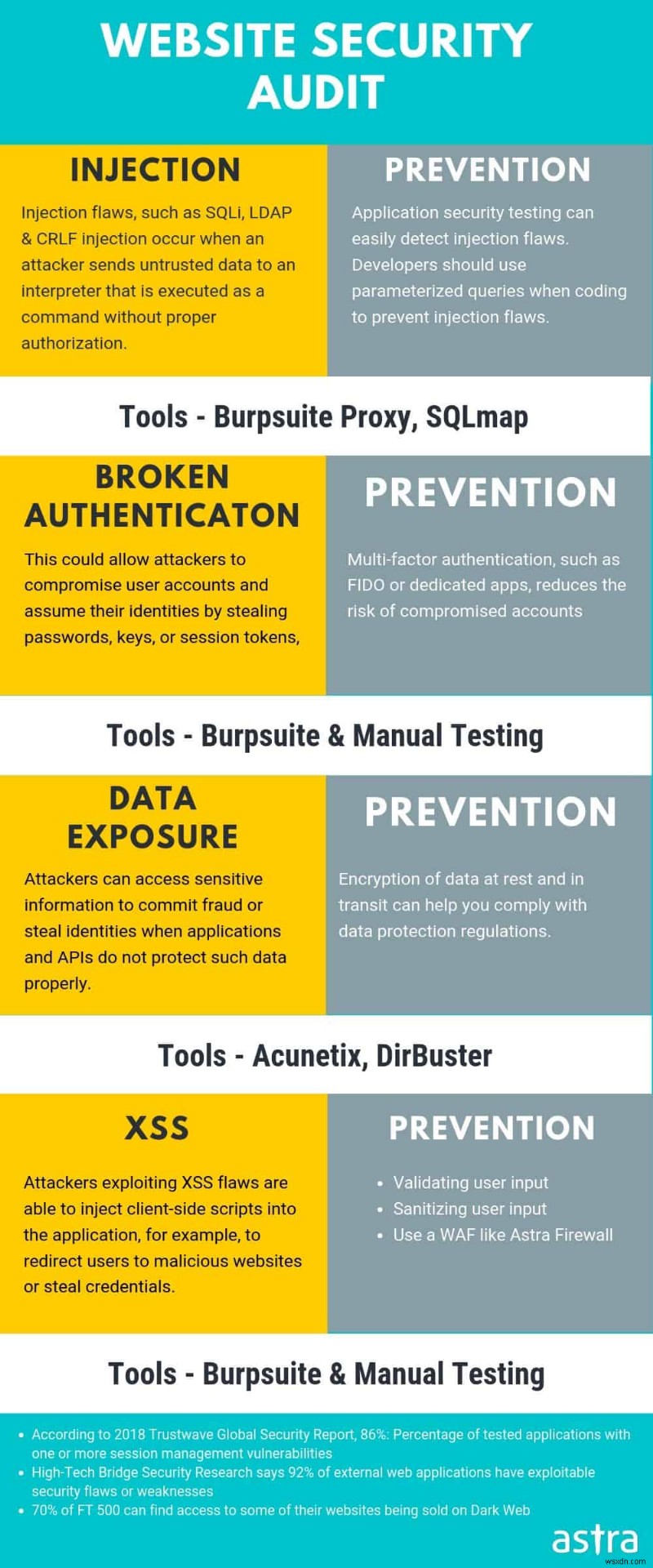

3. Security Audit and Pentesting

As seen in the article, vulnerabilities in WordPress will arise from time to time. Therefore, as a precautionary measure, it is advisable to conduct penetration testing of your website. This will reveal the loopholes to you before the attackers can catch up on your site’s security. Astra provides a comprehensive security audit of the complete WordPress site. With its 120+ active tests, Astra gives you the right mix of automatic and manual testing.