পরিচালিত পরিষেবা অ্যাকাউন্ট৷ (MSA ) হল একটি বিশেষ ধরনের অ্যাক্টিভ ডিরেক্টরি অ্যাকাউন্ট যা নিরাপদে পরিষেবা, অ্যাপ্লিকেশন এবং নির্ধারিত কাজগুলি চালানোর জন্য ব্যবহার করা যেতে পারে। মূল ধারণা হল এই অ্যাকাউন্টগুলির জন্য পাসওয়ার্ড সম্পূর্ণরূপে সক্রিয় ডিরেক্টরি দ্বারা পরিচালিত হয়৷ 240 অক্ষরের দৈর্ঘ্য সহ একটি জটিল পাসওয়ার্ড তাদের জন্য স্বয়ংক্রিয়ভাবে তৈরি হয়, যা স্বয়ংক্রিয়ভাবে পরিবর্তিত হয় (ডিফল্টরূপে, প্রতি 30 দিনে)। প্রমাণীকরণের জন্য শুধুমাত্র Kerberos ব্যবহার করা হয় (কোন NTLM নিরাপত্তা সমস্যা নেই), ইন্টারেক্টিভ লগইন অনুমোদিত নয়, পাসওয়ার্ডটি কারও কাছে জানা নেই এবং স্থানীয় সিস্টেমে সংরক্ষণ করা হয় না (আপনি mimikatz বা অনুরূপ ব্যবহার করে LSASS সিস্টেম প্রক্রিয়া থেকে পাসওয়ার্ড বের করতে পারবেন না সরঞ্জাম)। এইভাবে, একটি পরিষেবা বা অনুপস্থিত কাজ শুরু করতে, আপনাকে AD-তে পৃথক পরিষেবা ব্যবহারকারী তৈরি করতে এবং তাদের পাসওয়ার্ড পরিচালনা করতে হবে না।

পরিচালিত পরিষেবা অ্যাকাউন্টগুলি৷ উইন্ডোজ সার্ভার 2008 R2 (অবজেক্ট টাইপ msDS-ManagedServiceAccount এ প্রবর্তন করা হয়েছিল ) তাদের প্রধান সীমাবদ্ধতা হল যে এই ধরনের একটি অ্যাকাউন্ট শুধুমাত্র একটি সার্ভারে ব্যবহার করা যেতে পারে (এগুলি ক্লাস্টার এবং NLB পরিষেবাগুলিতে ব্যবহার করা যাবে না)। তাই, Windows Server 2012 গ্রুপ ম্যানেজড সার্ভিস অ্যাকাউন্ট/gMSA (টাইপ msDS-GroupManagedServiceAccount চালু করেছে। ) gMSA অ্যাকাউন্টগুলি একাধিক হোস্টে একসাথে ব্যবহার করা যেতে পারে।

আসুন অ্যাক্টিভ ডিরেক্টরিতে সার্ভার এবং ওয়ার্কস্টেশনে পরিষেবা এবং কাজগুলি চালু করতে MSA এবং gMSA ব্যবহারের বৈশিষ্ট্যগুলি বিবেচনা করি৷

MSA/gMSA পরিষেবা অ্যাকাউন্ট ব্যবহার করার জন্য প্রয়োজনীয়তা:

| পরিচালিত পরিষেবা অ্যাকাউন্ট৷ | গ্রুপ ম্যানেজড সার্ভিস অ্যাকাউন্ট | |

| AD ডোমেন এবং ফরেস্ট কার্যকরী স্তর | উইন্ডোজ সার্ভার 2008 R2 বা নতুন | উইন্ডোজ সার্ভার 2012 বা নতুন |

| KDC | Microsoft Key Distribution Service (KdsSvc) সক্ষম সহ ডোমেন কন্ট্রোলার | |

| পাওয়ারশেল | পরিষেবা AD অ্যাকাউন্ট তৈরি এবং পরিচালনা করতে, আপনাকে Windows PowerShell-এর জন্য অ্যাক্টিভ ডিরেক্টরি মডিউল ইনস্টল করতে হবে | |

| . নেট ফ্রেমওয়ার্ক | .NET ফ্রেমওয়ার্ক 3.5 বা নতুন সার্ভারে ইনস্টল করা আবশ্যক | |

| সমর্থিত উইন্ডোজ সংস্করণ | Windows 7/Windows Server 2008 R2 বা নতুন | উইন্ডোজ সার্ভার 2012/উইন্ডোজ 8 বা নতুন |

কী ডিস্ট্রিবিউশন সার্ভিস (KDS) কী তৈরি করুন

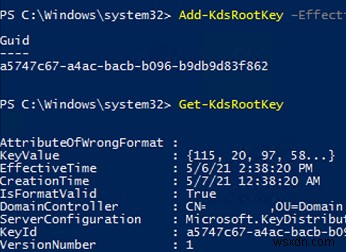

আপনি একটি MSA/gMSA অ্যাকাউন্ট তৈরি করা শুরু করার আগে, আপনাকে অবশ্যই একটি এককালীন অপারেশন করতে হবে এবং একটি KDS রুট কী তৈরি করতে হবে। এটি করতে, ডোমেন কন্ট্রোলারে নিম্নলিখিত পাওয়ারশেল কমান্ডটি চালান (মাইক্রোসফ্ট কী ডিস্ট্রিবিউশন পরিষেবাগুলি ইনস্টল এবং চলমান থাকতে হবে):

Add-KdsRootKey – কার্যকরী অবিলম্বে

এই ক্ষেত্রে কী তৈরি করা হয় এবং AD প্রতিলিপি শেষ হওয়ার 10 ঘন্টা পরে উপলব্ধ হয়৷

টিপ। পরীক্ষার পরিবেশে অবিলম্বে কী ব্যবহার করতে, আপনি এই কমান্ডটি চালাতে পারেন:Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

নিশ্চিত করুন যে KDS রুট কী সফলভাবে তৈরি হয়েছে:Get-KdsRootKey

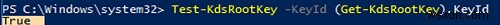

KDS কী চেক করতে কমান্ডটি ব্যবহার করুন:

Test-KdsRootKey -KeyId (Get-KdsRootKey)।KeyId

কিভাবে সক্রিয় ডিরেক্টরিতে একটি পরিচালিত MSA অ্যাকাউন্ট তৈরি করবেন

AD এ একটি নতুন MSA পরিচালিত অ্যাকাউন্ট তৈরি করতে, কমান্ডটি ব্যবহার করুন:

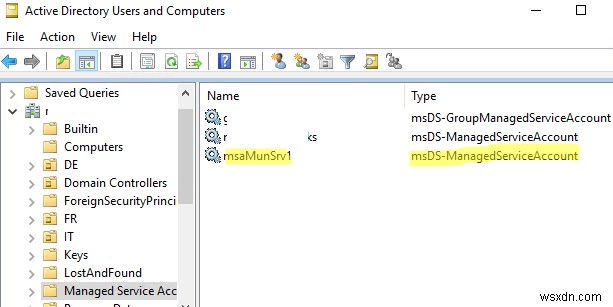

New-ADServiceAccount -Name msaMunSrv1 –RestrictToSingleComputer

ডিফল্টরূপে, MSA এবং gMSA কন্টেইনারে তৈরি করা হয় CN=পরিচালিত পরিষেবা অ্যাকাউন্ট , কিন্তু আপনি পাথ ব্যবহার করে OU পরিবর্তন করতে পারেন প্যারামিটার।

লক্ষ্য কম্পিউটারে আপনার MSA পরিষেবা অ্যাকাউন্ট লিঙ্ক করুন:

$Identity =Get-ADComputer -identity mun-srv01

Add-ADComputerServiceAccount -Identity $identity -ServiceAccount msaMunSrv1

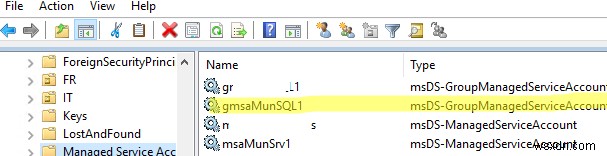

ADUC (Active Directory Users and Computers) কনসোল খুলুন এবং নিশ্চিত করুন যে msDS-ManagedServiceAccount ধরনের একটি নতুন অ্যাকাউন্ট পরিচালিত পরিষেবা অ্যাকাউন্টে উপস্থিত হয়েছে। ধারক (OU)।

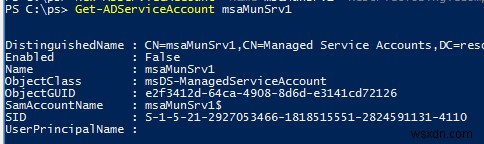

আপনি কমান্ড ব্যবহার করে MSA অ্যাকাউন্টের তথ্য পেতে পারেন:

Get-ADServiceAccount msaMunSrv1

অ্যাক্টিভ ডিরেক্টরিতে একটি গ্রুপ ম্যানেজড সার্ভিস অ্যাকাউন্ট (gMSA) তৈরি করুন

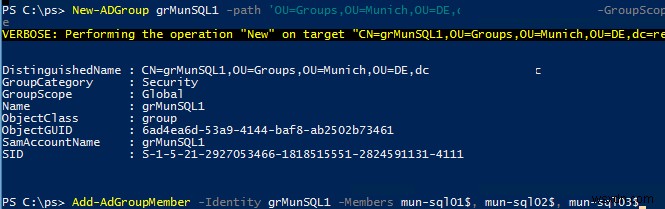

gMSA অ্যাকাউন্ট তৈরি করার আগে, একটি ডোমেন নিরাপত্তা গোষ্ঠী তৈরি করুন এবং এতে সার্ভার যোগ করুন যা এই গ্রুপ পরিষেবা অ্যাকাউন্টের জন্য পাসওয়ার্ড ব্যবহার করার অনুমতি পাবে। একটি গ্রুপ তৈরি এবং পপুলেট করার সবচেয়ে সহজ উপায় হল PowerShell ব্যবহার করা:New-ADGroup grMunSQL1 -path 'OU=Groups,OU=Munich,OU=DE,dc=woshub,DC=com' -GroupScope Global -PassThru –Verbose

Add-AdGroupMember -Identity grMunSQL1 -Members mun-sql01$, mun-sql02$, mun-sql03$

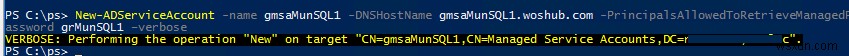

একটি গ্রুপ ম্যানেজড সার্ভিস অ্যাকাউন্ট (gMSA) তৈরি করতে, কমান্ডটি ব্যবহার করুন:

New-ADServiceAccount -name gmsaMunSQL1 -DNSHostName gmsaMunSQL1.woshub.com -PrincipalsAllowedToRetrieveManagedPassword grMunSQL1 –verbose

পরিচালিত পরিষেবা অ্যাকাউন্ট OU-তেও gMSA অ্যাকাউন্টটি ডিফল্টরূপে তৈরি করা হয়।

উইন্ডোজে গ্রুপ ম্যানেজড সার্ভিস অ্যাকাউন্ট ইনস্টল করা হচ্ছে

টার্গেট সার্ভার বা ওয়ার্কস্টেশনে MSA/gMSA পরিষেবা অ্যাকাউন্ট ব্যবহার করতে, আপনাকে প্রথমে Active Directory PowerShell মডিউল ইনস্টল করতে হবে:

Add-Windows Feature RSAT-AD-PowerShell

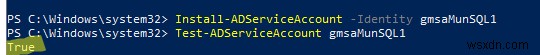

সার্ভারে MSA (gMSA) পরিষেবা অ্যাকাউন্ট ইনস্টল করুন:

ইনস্টল-ADServiceAccount -Identity gmsaMunSQL1

পরিষেবা অ্যাকাউন্টটি সঠিকভাবে ইনস্টল করা আছে কিনা তা পরীক্ষা করুন:

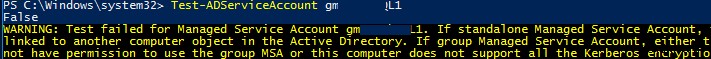

Test-ADServiceAccount gmsaMunSQL1

যদি কমান্ডটি True ফিরে আসে , সবকিছু সঠিকভাবে কনফিগার করা হয়েছে।

False ফেরত দেয় , সম্ভবত MSA অ্যাকাউন্ট সার্ভারে ইনস্টল করা নেই বা এই কম্পিউটারে এটি ব্যবহার করার অনুমতি নেই:

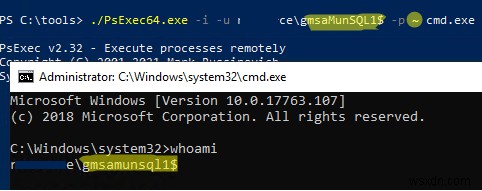

আপনার পরিষেবা এবং স্ক্রিপ্টগুলি MSA পরিষেবা অ্যাকাউন্টের অধীনে চলতে পারে তা যাচাই করতে আপনি স্ট্যান্ডার্ড RunAs ব্যবহার করতে পারবেন না। পরিবর্তে PsExec টুল ব্যবহার করুন (এনটি অথরিটি\সিস্টেমের পক্ষ থেকে কমান্ড প্রম্পট চালানোর জন্য আমরা আপনাকে আগে দেখিয়েছি কিভাবে psexec ব্যবহার করতে হয়)।

- প্রশাসক হিসাবে কমান্ড প্রম্পট খুলুন;

- কমান্ডটি চালান:

PsExec64.exe -i -u woshub\gmsaMunSQL1$ -p ~ cmd.exe~ দিয়ে পাসওয়ার্ড প্রতিস্থাপন করুন . মানে AD থেকে পাসওয়ার্ড নিতে হবে। - খোলে cmd উইন্ডোতে,

whoamiচালান gMSA অ্যাকাউন্টের অধীনে কনসোল চলছে কিনা তা নিশ্চিত করতে কমান্ড;

- পরিচালিত পরিষেবা অ্যাকাউন্টের অধীনে স্ক্রিপ্ট, প্রোগ্রাম বা পরিষেবাগুলি সঠিকভাবে চলছে কিনা তা যাচাই করুন৷

এখন MSA/gMSA ব্যবহারকারী হিসাবে চালানোর জন্য প্রয়োজনীয় Windows পরিষেবা, টাস্ক শিডিউলার টাস্ক, IIS পুল ইত্যাদি কনফিগার করা বাকি আছে৷

একটি পরিচালিত পরিষেবা অ্যাকাউন্টের অধীনে একটি উইন্ডোজ পরিষেবা কীভাবে চালাবেন?

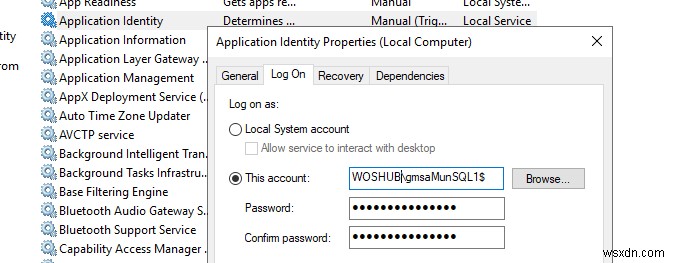

আপনি এখন একটি MSA/gMSA অ্যাকাউন্টের অধীনে চালানোর জন্য প্রয়োজনীয় Windows পরিষেবা কনফিগার করতে পারেন৷

৷- পরিষেবা পরিচালনা কনসোল খুলুন (

services.msc); - প্রয়োজনীয় পরিষেবার বৈশিষ্ট্যগুলি খুলুন এবং “লগ অন-এ যান৷ ” ট্যাব;

- এই অ্যাকাউন্ট নির্বাচন করুন বিকল্প এবং MSA অ্যাকাউন্টের নাম লিখুন। $ যোগ করতে ভুলবেন না অ্যাকাউন্টের নামের শেষে প্রতীক (আপনাকে অ্যাকাউন্টের পাসওয়ার্ড লিখতে হবে না);

- MSA পরিষেবা অ্যাকাউন্ট স্বয়ংক্রিয়ভাবে মঞ্জুর করা হবে একটি পরিষেবা হিসাবে লগ ইন করুন৷ অনুমতি;

- পরিবর্তনগুলি সংরক্ষণ করার পরে, পরিষেবাটি পুনরায় চালু করতে হবে৷ ৷

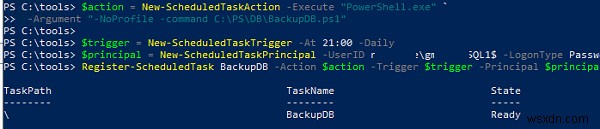

পরিচালিত পরিষেবা অ্যাকাউন্ট/gMSA দিয়ে নির্ধারিত কাজ চালানো

আপনি gMSA পরিষেবা অ্যাকাউন্টের অধীনে কাজ চালানোর জন্য Windows টাস্ক শিডিউলার কনফিগার করতে পারেন। এটি সুবিধাজনক কারণ জিএমএসএ অ্যাকাউন্টের পাসওয়ার্ডগুলি স্ক্রিপ্টগুলিতে সংরক্ষণ করা হয় না, আপনাকে সেগুলি এনক্রিপ্ট বা সুরক্ষিত করতে হবে না। যখন পাসওয়ার্ড পরিবর্তন হয়, আপনাকে টাস্কটি পুনরায় কনফিগার করতে হবে না।

MSA/gMSA অ্যাকাউন্টে অনুমতি দেওয়ার জন্য, এটি প্রয়োজনীয় নিরাপত্তা গোষ্ঠীতে যোগ করাই যথেষ্ট। উদাহরণস্বরূপ, স্থানীয় অ্যাডমিনিস্ট্রেটর গ্রুপ, ডোমেন অ্যাডমিন, ডিএনএস অ্যাডমিন ইত্যাদি।আপনি PowerShell ব্যবহার করে gMSA অ্যাকাউন্ট হিসাবে চালানোর জন্য টাস্কটি কনফিগার করতে পারেন। উদাহরণ স্বরূপ, নিম্নলিখিত স্ক্রিপ্টটি একটি নতুন নির্ধারিত টাস্ক তৈরি করবে যা ডাটাবেস ব্যাকআপ করার জন্য প্রতিদিন রাত 11:00 টায় একটি PowerShell স্ক্রিপ্ট চালায়:

'

আপনি

$action =New-ScheduledTaskAction -Execute powershell.exe -আর্গুমেন্ট "-ফাইল C:\PS\Scripts\DBBackup.ps1 -Executionpolicy বাইপাস -NoProfile"

$trigger =নতুন-নির্ধারিত টাস্কট্রিগার:-At0 -প্রতিদিন

$principal =নতুন-নির্ধারিত টাস্কপ্রিন্সিপাল -UserID woshub\gmsaMunSQL1$ -LogonType Password

Register-ScheduledTask DBBackup –Action $action –Trigger $trigger –প্রিন্সিপাল কোড

-LogonType পাসওয়ার্ড ' যুক্তি নির্দিষ্ট করে যে এই gMSA অ্যাকাউন্টের পাসওয়ার্ড ডোমেন কন্ট্রোলার থেকে পুনরুদ্ধার করা হবে।taskschd.msc ব্যবহার করে পছন্দসই সেটিংস সহ একটি নির্ধারিত কাজ তৈরি করতে পারেন জিইউআই। তারপর আপনি একটি পরিচালিত পরিষেবা অ্যাকাউন্টের অধীনে চালানোর জন্য schtasks.exe টুল ব্যবহার করে এটি পুনরায় কনফিগার করতে পারেন:schtasks /পরিবর্তন /TN BackupDB /RU "woshub\gmsaMunSQL1$" /RP ""