সূক্ষ্ম পাসওয়ার্ড নীতিগুলি৷ (FGPP) আপনাকে নির্দিষ্ট ব্যবহারকারী বা গোষ্ঠীর জন্য একাধিক পাসওয়ার্ড নীতি তৈরি করার অনুমতি দেয়। সক্রিয় ডিরেক্টরির Windows Server 2008 সংস্করণ থেকে শুরু করে একাধিক পাসওয়ার্ড নীতি উপলব্ধ। AD এর পূর্ববর্তী সংস্করণগুলিতে, আপনি প্রতি ডোমেনে শুধুমাত্র একটি পাসওয়ার্ড নীতি তৈরি করতে পারেন (ডিফল্ট ডোমেন নীতি ব্যবহার করে)।

এই নিবন্ধে, আমরা দেখাব কিভাবে একটি অ্যাক্টিভ ডিরেক্টরি ডোমেনে একাধিক পাসওয়ার্ড সেটিং অবজেক্ট তৈরি এবং কনফিগার করতে হয়।

বিষয়বস্তু:

- সূক্ষ্ম-দানাযুক্ত পাসওয়ার্ড নীতি ধারণা

- কিভাবে সক্রিয় ডিরেক্টরিতে পাসওয়ার্ড সেটিং নীতি (PSO) তৈরি করবেন?

- PowerShell ব্যবহার করে ফাইন-গ্রেইনড পাসওয়ার্ড পলিসি (PSOs) কনফিগার করা

সূক্ষ্ম পাসওয়ার্ড নীতির ধারণা

ফাইন-গ্রেইনড পাসওয়ার্ড নীতিগুলি একজন প্রশাসককে একাধিক কাস্টম পাসওয়ার্ড সেটিং অবজেক্ট তৈরি করার অনুমতি দেয় (PSO ) একটি AD ডোমেনে। PSO-তে, আপনি পাসওয়ার্ডের প্রয়োজনীয়তা (দৈর্ঘ্য, জটিলতা, ইতিহাস) এবং অ্যাকাউন্ট লকআউট বিকল্পগুলি সেট করতে পারেন। PSO নীতি নির্দিষ্ট ব্যবহারকারী বা গোষ্ঠীর জন্য বরাদ্দ করা যেতে পারে, কিন্তু অ্যাক্টিভ ডিরেক্টরি কন্টেইনার (OUs) নয়। যদি একটি PSO একজন ব্যবহারকারীকে বরাদ্দ করা হয়, তাহলে ডিফল্ট ডোমেন নীতি GPO থেকে পাসওয়ার্ড নীতি সেটিংস ব্যবহারকারীর জন্য আর প্রয়োগ করা হয় না৷

উদাহরণস্বরূপ, FGPP নীতিগুলি ব্যবহার করে আপনি অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট, পরিষেবা অ্যাকাউন্ট বা ডোমেন সংস্থানগুলিতে বাহ্যিক অ্যাক্সেস থাকা ব্যবহারকারীদের জন্য পাসওয়ার্ডের দৈর্ঘ্য এবং জটিলতার প্রয়োজনীয়তা বাড়াতে পারেন (VPN বা DirectAccess এর মাধ্যমে)।

একটি ডোমেনে একাধিক FGPP পাসওয়ার্ড নীতি ব্যবহার করার জন্য প্রাথমিক প্রয়োজনীয়তা:

- উইন্ডোজ সার্ভার 2008 ডোমেনের ডোমেন কার্যকরী স্তর বা নতুন;

- পাসওয়ার্ড নীতিগুলি ব্যবহারকারীদের বা গ্লোবালকে বরাদ্দ করা যেতে পারে৷ (!) নিরাপত্তা গোষ্ঠী;

- FGPP সম্পূর্ণরূপে প্রয়োগ করা হয় (আপনি GPO-তে কিছু পাসওয়ার্ড সেটিংস সেট করতে পারবেন না, এবং কিছু FGPP-এ)

কিভাবে সক্রিয় ডিরেক্টরিতে পাসওয়ার্ড সেটিং নীতি (PSO) তৈরি করবেন?

Windows Server 2012 এবং পরবর্তীতে, আপনি Active Directory Administration Center (ADAC)-এর গ্রাফিকাল ইন্টারফেস থেকে সূক্ষ্ম-দানাযুক্ত পাসওয়ার্ড নীতিগুলি তৈরি এবং সম্পাদনা করতে পারেন কনসোল।

AD-এর এই সংস্করণে একটি অ্যাক্টিভ ডিরেক্টরি রিসাইকেল বিনও রয়েছে, যা আপনাকে মুছে ফেলা AD বস্তু এবং ম্যানেজড সার্ভিস অ্যাকাউন্টস (gMSA) পুনরুদ্ধার করতে দেয়।এই উদাহরণে, আমরা দেখাব কিভাবে ডোমেন অ্যাডমিনদের জন্য একটি পৃথক পাসওয়ার্ড নীতি তৈরি এবং বরাদ্দ করতে হয় গ্রুপ।

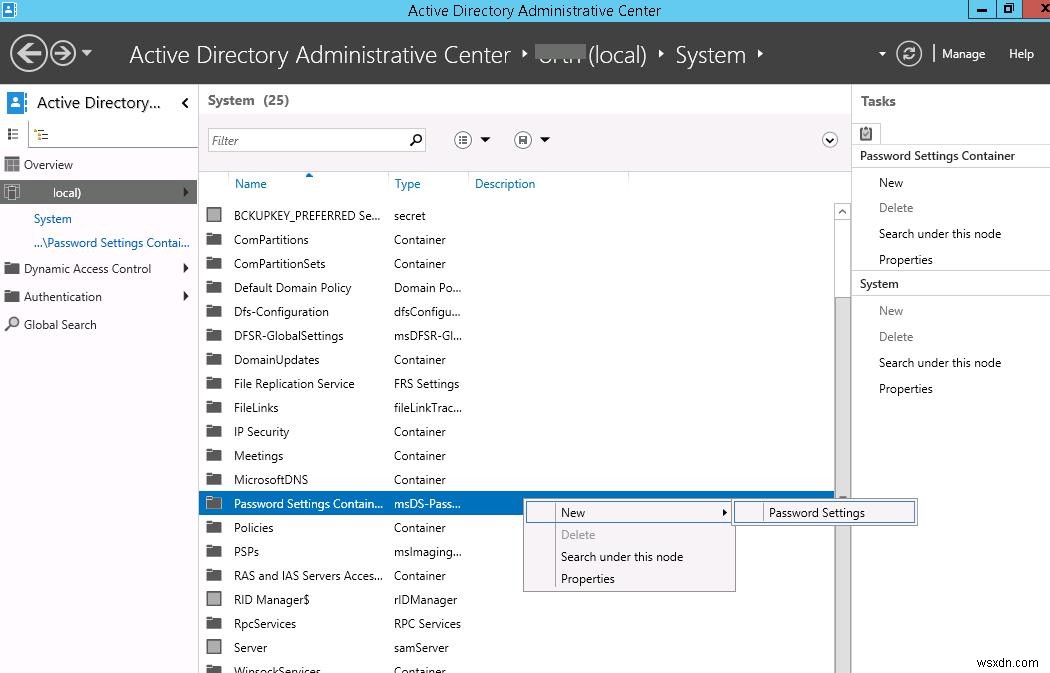

সক্রিয় ডিরেক্টরি প্রশাসনিক কেন্দ্র শুরু করুন (dsac.msc , ট্রি ভিউতে স্যুইচ করুন এবং সিস্টেম প্রসারিত করুন ধারক পাসওয়ার্ড সেটিংস কন্টেইনার খুঁজুন , এটিতে ডান-ক্লিক করুন এবং নতুন নির্বাচন করুন -> পাসওয়ার্ড সেটিংস৷৷

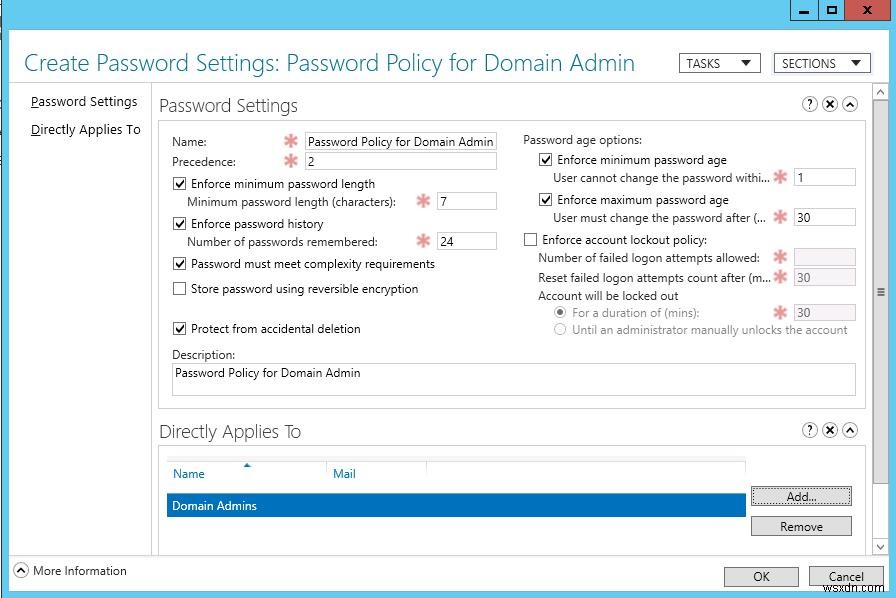

পাসওয়ার্ড নীতির নাম উল্লেখ করুন (আমাদের উদাহরণে এটি হল ডোমেন অ্যাডমিনদের জন্য পাসওয়ার্ড নীতি ) এবং এর সেটিংস কনফিগার করুন (একটি পাসওয়ার্ডের ন্যূনতম দৈর্ঘ্য এবং জটিলতা, ইতিহাসে সংরক্ষিত পাসওয়ার্ডের সংখ্যা, লকআউট সেটিংস, কত ঘন ঘন পাসওয়ার্ড পরিবর্তন করতে হবে ইত্যাদি)।

PSO প্যারামিটারগুলির প্রতিটি (msDS-PasswordSettings ক্লাস) একটি পৃথক AD বৈশিষ্ট্য দ্বারা বর্ণনা করা হয়েছে: - msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-মিনিমাম পাসওয়ার্ড দৈর্ঘ্য

- msDS-PasswordComplexity Enabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversible Encryption Enabled

- msDS-PasswordSettings Precedence

অগ্রাধিকার-এ মনোযোগ দিন বৈশিষ্ট্য এই বৈশিষ্ট্য বর্তমান পাসওয়ার্ড নীতির অগ্রাধিকার নির্ধারণ করে। যদি একটি বস্তুর জন্য একাধিক FGPP নীতি বরাদ্দ থাকে, তাহলে অগ্রাধিকার ক্ষেত্রের সর্বনিম্ন মান সহ নীতি প্রয়োগ করা হবে৷

দ্রষ্টব্য .- যদি একজন ব্যবহারকারীর একই অগ্রাধিকার মানের সাথে দুটি নীতি থাকে, তাহলে নিম্ন GUID সহ নীতি প্রয়োগ করা হবে৷

- যদি একজন ব্যবহারকারীর একাধিক নীতি বরাদ্দ করা থাকে, এবং তাদের মধ্যে একটি AD নিরাপত্তা গোষ্ঠীর মাধ্যমে সক্ষম করা হয়, এবং অন্যটি সরাসরি ব্যবহারকারীর অ্যাকাউন্টে বরাদ্দ করা হয়, তাহলে অ্যাকাউন্টে নির্ধারিত নীতি প্রয়োগ করা হবে৷

তারপর এতে সরাসরি প্রযোজ্য-এ গোষ্ঠী বা ব্যবহারকারীদের যোগ করুন নীতি প্রয়োগ করার জন্য বিভাগ (আমাদের ক্ষেত্রে, এটি ডোমেন অ্যাডমিন)। আমরা সুপারিশ করি যে আপনি পৃথক ব্যবহারকারীদের পরিবর্তে গোষ্ঠীগুলিতে PSO নীতি প্রয়োগ করুন৷ নীতি সংরক্ষণ করুন৷

৷

এর পরে, এই পাসওয়ার্ড নীতিটি ডোমেন অ্যাডমিন গ্রুপের সকল সদস্যের জন্য প্রয়োগ করা হবে।

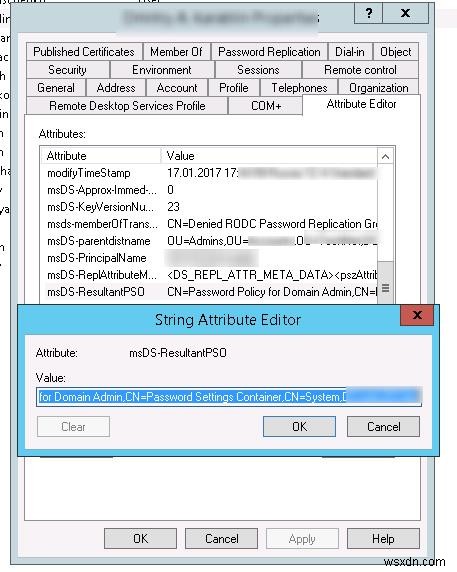

সক্রিয় ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার শুরু করুন (dsa.msc ) কনসোল (উন্নত বৈশিষ্ট্য বিকল্পটি সক্ষম করে) এবং ডোমেন অ্যাডমিন গ্রুপ থেকে যেকোনো ব্যবহারকারীর বৈশিষ্ট্য খুলুন। অ্যাট্রিবিউট এডিটর ট্যাবে যান এবং নির্মিত নির্বাচন করুন ফিল্টার -এ বিকল্প ক্ষেত্র।

msDS-ResultantPSO খুঁজুন ব্যবহারকারীর বৈশিষ্ট্য। এই বৈশিষ্ট্যটি একজন ব্যবহারকারীর জন্য সক্রিয় পাসওয়ার্ড নীতি দেখায় (CN=ডোমেন অ্যাডমিনের জন্য পাসওয়ার্ড নীতি,CN=পাসওয়ার্ড সেটিংস কন্টেনার,CN=System,DC=woshub,DC=com )।

আপনি dsget ব্যবহার করে একজন ব্যবহারকারীর জন্য বর্তমান PSO নীতিও পেতে পারেন টুল:

dsget ব্যবহারকারী "CN=Max,OU=Admins,DC=woshub,DC=com" – কার্যকরীপসো

PowerShell ব্যবহার করে ফাইন-গ্রেইনড পাসওয়ার্ড পলিসি (PSOs) কনফিগার করা

আপনি PowerShell ব্যবহার করে PSO পাসওয়ার্ড নীতিগুলি পরিচালনা করতে পারেন (অ্যাক্টিভ ডিরেক্টরি পাওয়ারশেল মডিউলটি আপনার কম্পিউটারে ইনস্টল করা আবশ্যক)।

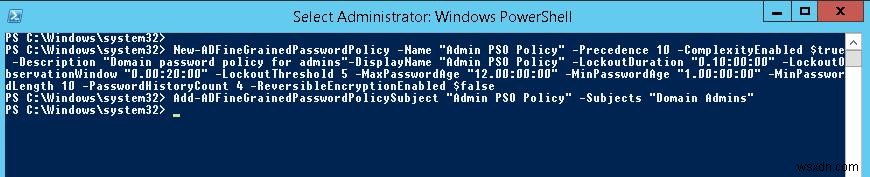

New-ADFineGrainedPasswordPolicy cmdlet একটি নতুন PSO তৈরি করতে ব্যবহৃত হয়:

New-ADFineGrainedPasswordPolicy -নাম "অ্যাডমিন PSO নীতি" -Precedence 10 -ComplexityEnabled $true -Description "প্রশাসকদের জন্য ডোমেন পাসওয়ার্ড নীতি" -DisplayName "Admin PSO Policy" -LockoutDuration "0.20:0Windo" -0Wout:0W 30:00" -লকআউট থ্রেশহোল্ড 6 -ম্যাক্সপাসওয়ার্ডএজ "12.00:00:00" -মিনপাসওয়ার্ডএজ "1.00:00:00" -মিনপাসওয়ার্ড দৈর্ঘ্য 8 -পাসওয়ার্ড হিস্ট্রি কাউন্ট 12 -ReversibleEncryptionEnabled$f

এখন আপনি একটি ব্যবহারকারী গ্রুপে একটি পাসওয়ার্ড নীতি নির্ধারণ করতে পারেন:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"

PSO নীতি সেটিংস পরিবর্তন করতে:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

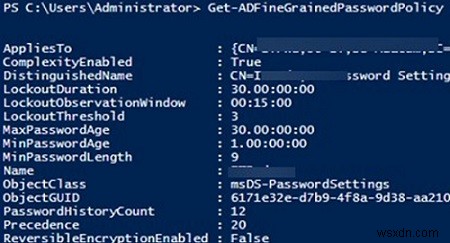

একটি ডোমেনে সমস্ত FGPP নীতি তালিকাভুক্ত করুন:

Get-ADFineGrainedPasswordPolicy -ফিল্টার *

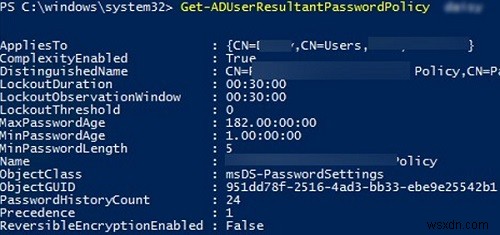

একটি নির্দিষ্ট ব্যবহারকারীর জন্য প্রযোজ্য পাসওয়ার্ড নীতি পেতে Get-ADUserResultantPasswordPolicy কমান্ড ব্যবহার করুন।

Get-ADUserResultantPasswordPolicy -Identity jsmith

ব্যবহারকারীর জন্য প্রযোজ্য PSO-এর নাম নাম-এ উল্লেখ করা আছে ক্ষেত্র।

আপনি Get-ADGroup cmdlet ব্যবহার করে একটি অ্যাক্টিভ ডিরেক্টরি গ্রুপে নির্ধারিত PSO নীতির তালিকা প্রদর্শন করতে পারেন:

Get-ADGroup "ডোমেন অ্যাডমিনস" -properties * | সিলেক্ট-অবজেক্ট msDS-PSOApplied

ডিফল্ট ডোমেন পলিসি GPO থেকে ডিফল্ট পাসওয়ার্ড নীতি সেটিংস দেখাতে, কমান্ডটি চালান:

Get-ADDefaultDomainPasswordPolicy

P@ssw0rd , Pa$$w0rd , ইত্যাদি। আমরা সুপারিশ করি যে আপনি নিয়মিত দুর্বল ব্যবহারকারী পাসওয়ার্ডের জন্য আপনার ডোমেন অডিট করুন।