আপনি ক্লায়েন্ট কম্পিউটার থেকে BitLocker পুনরুদ্ধার কী (পাসওয়ার্ড) নিরাপদে ব্যাকআপ সংরক্ষণ করতে সক্রিয় ডিরেক্টরি ব্যবহার করতে পারেন। আপনার যদি একাধিক ব্যবহারকারী তাদের ডেটা এনক্রিপ্ট করতে BitLocker ব্যবহার করে থাকে তবে এটি খুবই সুবিধাজনক। আপনি আপনার ডোমেনে গ্রুপ নীতিগুলি কনফিগার করতে পারেন যাতে বিটলকারের সাথে যেকোন ড্রাইভ এনক্রিপ্ট করার সময়, কম্পিউটার AD-তে তার কম্পিউটার অবজেক্ট অ্যাকাউন্টে পুনরুদ্ধার কী সংরক্ষণ করবে (যেমন LAPS ব্যবহার করে তৈরি করা একটি স্থানীয় কম্পিউটার প্রশাসক পাসওয়ার্ড সংরক্ষণ করা)।

অ্যাক্টিভ ডিরেক্টরিতে বিটলকার কীগুলি সংরক্ষণ করতে কনফিগার করতে, আপনার অবকাঠামো অবশ্যই নিম্নলিখিত প্রয়োজনীয়তাগুলি পূরণ করবে:

- প্রো এবং এন্টারপ্রাইজ সংস্করণ সহ Windows 10 বা Windows 8.1 চালিত ক্লায়েন্ট কম্পিউটার;

- AD স্কিমা সংস্করণ:Windows Server 2012 বা উচ্চতর;

- আপনার GPO ADMX ফাইলগুলিকে অবশ্যই সর্বশেষ সংস্করণে আপডেট করতে হবে।

বিষয়বস্তু:

- এডিতে বিটলকার পুনরুদ্ধার কী সংরক্ষণ করার জন্য কীভাবে গ্রুপ নীতি কনফিগার করবেন?

- কিভাবে অ্যাক্টিভ ডিরেক্টরিতে বিটলকার রিকভারি কী দেখতে ও পরিচালনা করবেন?

এডিতে বিটলকার রিকভারি কী সঞ্চয় করার জন্য কীভাবে গ্রুপ নীতি কনফিগার করবেন?

অ্যাক্টিভ ডিরেক্টরি ডোমেনে স্বয়ংক্রিয়ভাবে বিটলকার পুনরুদ্ধার কীগুলি সংরক্ষণ (ব্যাকআপ) করতে, আপনাকে একটি বিশেষ GPO কনফিগার করতে হবে৷

- ডোমেন গ্রুপ পলিসি ম্যানেজমেন্ট কনসোল খুলুন (

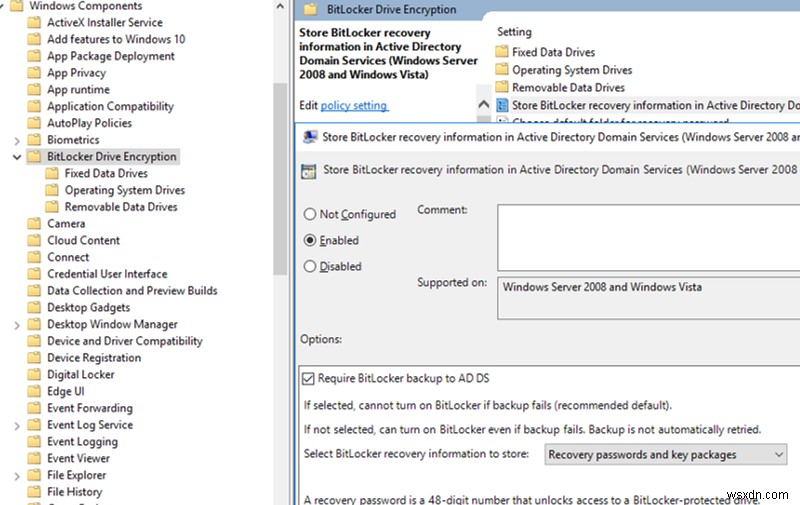

gpmc.msc), একটি নতুন GPO তৈরি করুন এবং AD-তে স্বয়ংক্রিয় BitLocker কী সংরক্ষণ সক্ষম করতে চান এমন কম্পিউটারগুলির সাথে একটি OU এর সাথে লিঙ্ক করুন; - এ যান কম্পিউটার কনফিগারেশন -> প্রশাসনিক টেমপ্লেট -> উইন্ডোজ উপাদান -> বিটলকার ড্রাইভ এনক্রিপশন;

- সক্রিয় ডিরেক্টরি ডোমেন পরিষেবাগুলিতে বিটলকার পুনরুদ্ধারের তথ্য সংরক্ষণ করুন সক্ষম করুন নিম্নলিখিত সেটিংস সহ নীতি:AD DS-এ BitLocker ব্যাকআপ প্রয়োজন এবং সঞ্চয় করার জন্য BitLocker পুনরুদ্ধার তথ্য নির্বাচন করুন:পুনরুদ্ধার পাসওয়ার্ড এবং কী প্যাকেজ;

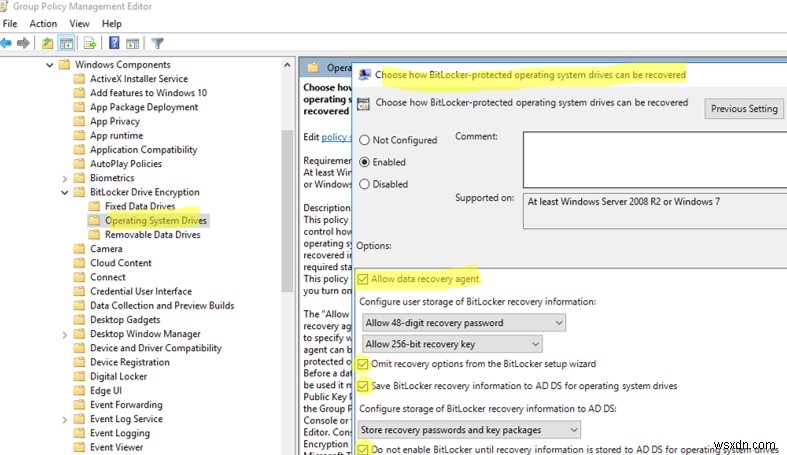

- তারপর কম্পিউটার কনফিগারেশন -> নীতি -> প্রশাসনিক টেমপ্লেট -> উইন্ডোজ উপাদান -> বিটলকার ড্রাইভ এনক্রিপশন -> অপারেটিং সিস্টেম ড্রাইভগুলিতে যান এবং নীতি সক্ষম করুন বিটলকার-সুরক্ষিত অপারেটিং সিস্টেম ড্রাইভগুলি কীভাবে পুনরুদ্ধার করা যায় তা চয়ন করুন> . মনে রাখবেন যে অপারেটিং সিস্টেম ড্রাইভের জন্য AD DS-এ পুনরুদ্ধারের তথ্য সংরক্ষিত না হওয়া পর্যন্ত BitLocker সক্রিয় করবেন না চেক করার পরামর্শ দেওয়া হচ্ছে। . যদি আপনি বিকল্পটি চেক করেন, কম্পিউটার AD এ একটি নতুন পুনরুদ্ধার কী সংরক্ষণ না করা পর্যন্ত BitLocker ড্রাইভ এনক্রিপশন শুরু করবে না (যদি আপনি একজন মোবাইল ব্যবহারকারী হন, তাহলে আপনাকে ডোমেন নেটওয়ার্কের পরবর্তী সংযোগের জন্য অপেক্ষা করতে হবে);

- আমাদের ক্ষেত্রে, অপারেটিং সিস্টেম ড্রাইভের জন্য একটি বিটলকার কী স্বয়ংক্রিয়ভাবে সংরক্ষণ করা সক্ষম। আপনি যদি বাহ্যিক মিডিয়া ডিভাইস বা অন্যান্য ড্রাইভের জন্য BitLocker পুনরুদ্ধার কীগুলি সংরক্ষণ করতে চান তবে এই GPO বিভাগে অনুরূপ নীতি কনফিগার করুন:স্থির ডেটা ড্রাইভগুলি এবং অপসারণযোগ্য ডেটা ড্রাইভ;

- ক্লায়েন্টদের উপর গ্রুপ নীতি সেটিংস আপডেট করুন:

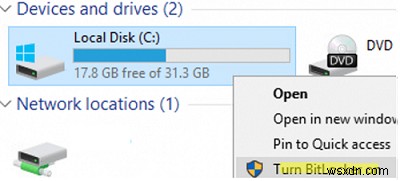

gpupdate /force - বিটলকার ব্যবহার করে Windows 10 প্রো চলমান আপনার কম্পিউটারের সিস্টেম ড্রাইভ এনক্রিপ্ট করুন (বিটলকার চালু করুন );

- Windows 10 অ্যাক্টিভ ডিরেক্টরিতে কম্পিউটারের জন্য BitLocker পুনরুদ্ধার কী সংরক্ষণ করবে এবং ড্রাইভটি এনক্রিপ্ট করবে। আপনার একটি একক কম্পিউটারের জন্য একাধিক BitLocker পুনরুদ্ধার পাসওয়ার্ড থাকতে পারে (উদাহরণস্বরূপ, বিভিন্ন অপসারণযোগ্য ডিভাইসের জন্য)।

যদি একটি কম্পিউটার ডিস্ক ইতিমধ্যেই BitLocker ব্যবহার করে এনক্রিপ্ট করা থাকে, তাহলে আপনি AD এ ম্যানুয়ালি সিঙ্ক করতে পারেন। কমান্ড চালান:

manage-bde -protectors -get c:

সংখ্যাসূচক পাসওয়ার্ড আইডি অনুলিপি করুন মান (উদাহরণস্বরূপ, 22A6A1F0-1234-2D21-AF2B-7123211335047 )।

বর্তমান কম্পিউটারের AD অ্যাকাউন্টে পুনরুদ্ধার কী সংরক্ষণ করতে নীচের কমান্ডটি চালান:

manage-bde -protectors -adbackup C:-id {22A6A1F0-1234-2D21-AF2B-7123211335047}

আপনি এই বার্তাটি দেখতে পাবেন:

Recovery information was successfully backed up to Active Directoryঅথবা আপনি PowerShell ব্যবহার করে সক্রিয় ডিরেক্টরিতে আপনার সিস্টেম ড্রাইভের জন্য BitLocker পুনরুদ্ধার কী ব্যাকআপ করতে পারেন:

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | যেখানে {$_.KeyProtectorType -eqPcode>"Procovery>"পুনরুদ্ধার করুন।

কিভাবে অ্যাক্টিভ ডিরেক্টরিতে বিটলকার রিকভারি কী দেখতে ও পরিচালনা করবেন?

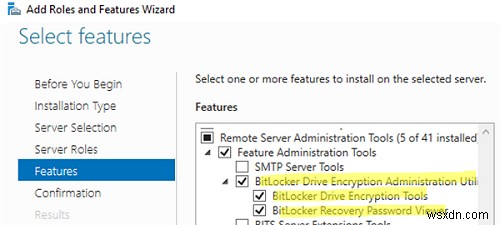

সক্রিয় ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার স্ন্যাপ-ইন (ADUC, dsa.msc থেকে বিটলকার পুনরুদ্ধার কীগুলি পরিচালনা করতে ), আপনাকে অবশ্যই রিমোট সার্ভার অ্যাডমিনিস্ট্রেশন টুলস (RSAT) ইনস্টল করতে হবে।

উইন্ডোজ সার্ভারে, আপনি বিটলকার ড্রাইভ এনক্রিপশন অ্যাডমিনিস্ট্রেশন ইউটিলিটি ইনস্টল করতে পারেন সার্ভার ম্যানেজার ব্যবহার করে বৈশিষ্ট্য (এতে বিটলকার ড্রাইভ এনক্রিপশন টুল এবং বিটলকার রিকভারি পাসওয়ার্ড ভিউয়ার রয়েছে)।

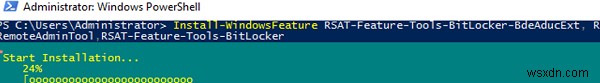

অথবা আপনি PowerShell ব্যবহার করে এই Windows সার্ভার বৈশিষ্ট্যগুলি ইনস্টল করতে পারেন:

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

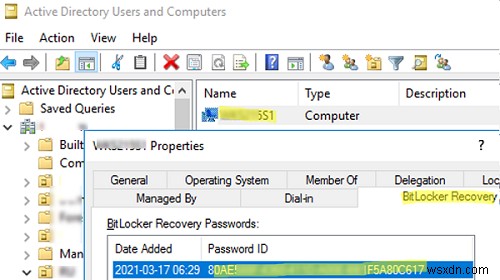

এখন, আপনি যদি ADUC কনসোলে যেকোনো কম্পিউটারের বৈশিষ্ট্যগুলি খোলেন, তাহলে আপনি একটি নতুন BitLocker Recovery দেখতে পাবেন ট্যাব।

এখানে আপনি দেখতে পারবেন কখন একটি পাসওয়ার্ড তৈরি করা হয়েছিল, পাসওয়ার্ড আইডি এবং বিটলকার পুনরুদ্ধার কী পান।

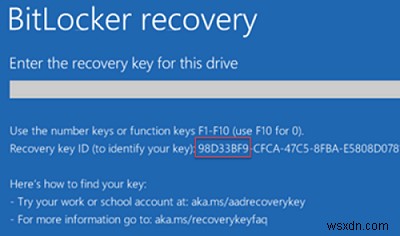

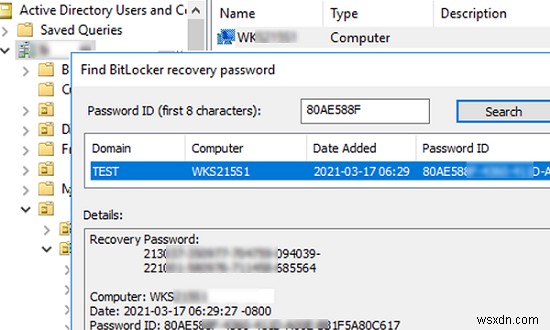

তারপর যদি একজন ব্যবহারকারী তার BitLocker পাসওয়ার্ড ভুলে যান, তাহলে তিনি প্রশাসককে কম্পিউটারের স্ক্রিনে প্রদর্শিত পুনরুদ্ধার কীটির প্রথম 8টি প্রতীক বলতে পারেন এবং প্রশাসক Action — BitLocker রিকভারি পাসওয়ার্ড খুঁজুন এবং ব্যবহারকারীকে বলুন। পুনরুদ্ধারের পাসওয়ার্ড (48-সংখ্যার নম্বর) একটি বিটলকার-সুরক্ষিত ড্রাইভ আনলক করতে সাহায্য করবে৷

ডিফল্টরূপে, শুধুমাত্র ডোমেন প্রশাসকরা BitLocker পুনরুদ্ধার কী দেখতে পারেন। অ্যাক্টিভ ডিরেক্টরিতে, আপনি যেকোন ব্যবহারকারী গোষ্ঠীকে একটি নির্দিষ্ট OU-তে BitLocker পুনরুদ্ধার কী দেখার অনুমতি অর্পণ করতে পারেন। এটি করতে, msFVE-RecoveryInformation দেখার অনুমতি অর্পণ করুন বৈশিষ্ট্য মান।

সুতরাং, এই নিবন্ধে, আমরা দেখিয়েছি কিভাবে অ্যাক্টিভ ডিরেক্টরিতে বিটলকার পুনরুদ্ধার কীগুলির একটি স্বয়ংক্রিয় ব্যাকআপ কনফিগার করা যায়। যদি একজন ব্যবহারকারী BitLocker পাসওয়ার্ড ভুলে যান, আপনি এটি পেতে পারেন এবং ব্যবহারকারীর ডিভাইসে ডেটা অ্যাক্সেস পুনরুদ্ধার করতে পারেন৷

হার্ড ড্রাইভের BitLocker সিস্টেম তথ্য এলাকা ক্ষতিগ্রস্ত হলে, আপনি এই নিবন্ধ অনুযায়ী ডেটা ডিক্রিপ্ট করার চেষ্টা করতে পারেন।