এই নিবন্ধে, আমরা সক্রিয় ডিরেক্টরি ডোমেনে প্রশাসনিক অনুমতিগুলি কীভাবে অর্পণ করতে হয় তা দেখব। ডেলিগেশন আপনাকে সাধারণ ডোমেন (নন-অ্যাডমিন) ব্যবহারকারীদের বিশেষ সুবিধাপ্রাপ্ত ডোমেন গ্রুপের সদস্য না বানিয়ে কিছু AD পরিচালনার কাজ সম্পাদন করার অনুমতি দেয়, যেমন ডোমেন অ্যাডমিন, অ্যাকাউন্ট অপারেটর ইত্যাদি। উদাহরণস্বরূপ, আপনি প্রতিনিধিত্ব ব্যবহার করতে পারেন একটি নির্দিষ্ট AD নিরাপত্তা গোষ্ঠীকে (বলুন, হেল্পডেস্ক) ব্যবহারকারীদের গ্রুপে যুক্ত করার অনুমতি দিন, AD-তে নতুন ব্যবহারকারী তৈরি করুন এবং অ্যাকাউন্টের পাসওয়ার্ড রিসেট করুন।

সক্রিয় ডিরেক্টরি অর্পিত অনুমতি বোঝা

AD-তে অনুমতি অর্পণ করতে, নিয়ন্ত্রণ উইজার্ডের প্রতিনিধি Active Directory Users and Computers এ (DSA.msc) ব্যবহার করা হয়।

আপনি মোটামুটি দানাদার স্তরে AD-তে প্রশাসনিক সুযোগ-সুবিধা অর্পণ করতে পারেন। আপনি একটি গ্রুপকে OU-তে পাসওয়ার্ড রিসেট করার অনুমতি দিতে পারেন, আরেকটিকে - ব্যবহারকারীর অ্যাকাউন্ট তৈরি এবং মুছে ফেলার জন্য, এবং তৃতীয়টি - গ্রুপ সদস্যতা তৈরি এবং পরিবর্তন করতে। আপনি নেস্টেড OU-তে অনুমতি উত্তরাধিকার কনফিগার করতে পারেন। নিম্নলিখিত স্তরগুলিতে সক্রিয় ডিরেক্টরিতে অনুমতিগুলি অর্পণ করা যেতে পারে:

- AD সাইট;

- পুরো ডোমেইন;

- সক্রিয় ডিরেক্টরিতে একটি নির্দিষ্ট সাংগঠনিক ইউনিট (OU);

- একটি নির্দিষ্ট AD অবজেক্ট।

সক্রিয় ডিরেক্টরিতে প্রতিনিধিত্ব নিয়ন্ত্রণের জন্য সর্বোত্তম অনুশীলন:

- নির্দিষ্ট ব্যবহারকারীর অ্যাকাউন্টে সরাসরি অনুমতি অর্পণ (অর্পণ) করার পরামর্শ দেওয়া হয় না। পরিবর্তে AD এ একটি নতুন নিরাপত্তা গোষ্ঠী তৈরি করুন, এতে একজন ব্যবহারকারী যোগ করুন এবং সেই গোষ্ঠীর জন্য একটি OU-তে অনুমতিগুলি অর্পণ করুন৷ আপনি যদি অন্য ব্যবহারকারীকে একই অনুমতি দিতে চান তবে আপনি তাকে এই নিরাপত্তা গোষ্ঠীতে যোগ করতে পারেন;

- অনুমতি অস্বীকার ব্যবহার করা এড়িয়ে চলুন, কারণ তারা অনুমোদিতগুলির চেয়ে অগ্রাধিকার পায়;

- পর্যায়ক্রমে ডোমেনে অর্পিত অনুমতিগুলি অডিট করুন (পাওয়ারশেল ব্যবহার করে OU প্রতি অনুমতিগুলির বর্তমান তালিকা সহ একটি প্রতিবেদন তৈরি করা যেতে পারে);

- প্রশাসক অ্যাকাউন্টগুলির সাথে OU পরিচালনা করার জন্য কাউকে অনুমতি দেবেন না। অন্যথায়, যে কোনো সাপোর্ট স্টাফ সদস্য ডোমেইন অ্যাডমিনিস্ট্রেটর পাসওয়ার্ড রিসেট করতে পারেন। সমস্ত সুবিধাপ্রাপ্ত ব্যবহারকারী এবং গোষ্ঠীকে একটি পৃথক OU তে স্থাপন করা উচিত যা প্রতিনিধিত্বের নিয়মের অধীন নয়৷

এডিতে পাসওয়ার্ড রিসেট এবং আনলক অ্যাকাউন্ট অনুমতিগুলি প্রতিনিধিত্ব করুন

আসুন কল্পনা করুন যে আপনার কাজটি হল হেল্পডেস্ক গ্রুপকে পাসওয়ার্ড রিসেট করার অনুমতি দেওয়া এবং ডোমেনে ব্যবহারকারীর অ্যাকাউন্টগুলি আনলক করা। PowerShell ব্যবহার করে AD এ একটি নতুন নিরাপত্তা গোষ্ঠী তৈরি করা যাক:

New-ADGroup "HelpDesk" -path 'OU=Groups,OU=Paris,OU=Fr,dc=woshub,DC=com' -GroupScope Global

আপনি এই গ্রুপে ব্যবহারকারীদের যোগ করুন:

Add-AdGroupMember -Identity HelpDesk -Members rdroz, jdupont

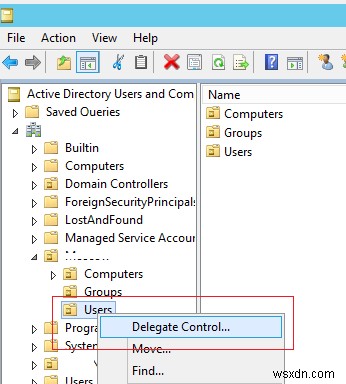

সক্রিয় ডিরেক্টরি ব্যবহারকারী এবং কম্পিউটার চালান mmc স্ন্যাপ-ইন (dsa.msc ), ব্যবহারকারীদের সাথে OU-তে ডান-ক্লিক করুন (আমাদের উদাহরণে এটি 'OU=Users,OU=Paris,OU=Fr,dc=woshub,DC=com'), এবং প্রতিনিধি নিয়ন্ত্রণ নির্বাচন করুন> মেনু আইটেম।

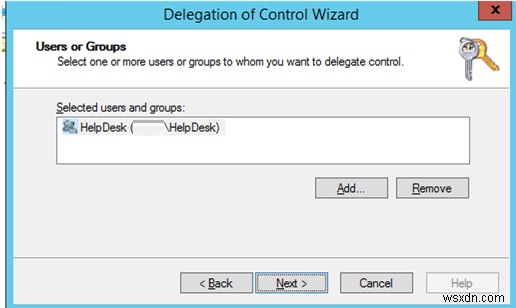

আপনি যে গোষ্ঠীকে প্রশাসনিক সুবিধা দিতে চান সেটি নির্বাচন করুন৷

৷

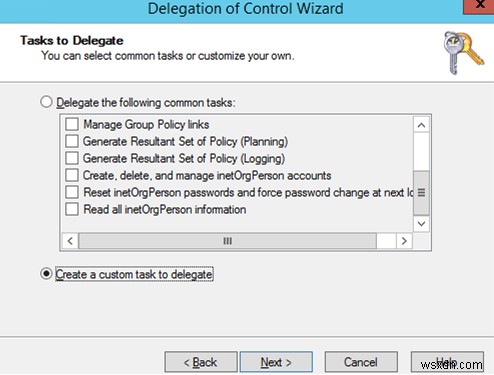

প্রাক কনফিগার করা বিশেষাধিকারগুলির একটি নির্বাচন করুন (নিম্নলিখিত সাধারণ কাজগুলি অর্পণ করুন):

- ব্যবহারকারী অ্যাকাউন্ট তৈরি করুন, মুছুন এবং পরিচালনা করুন;

- ব্যবহারকারীর পাসওয়ার্ড রিসেট করুন এবং পরবর্তী লগঅনে জোর করে পাসওয়ার্ড পরিবর্তন করুন;

- সকল ব্যবহারকারীর তথ্য পড়ুন;

- গোষ্ঠী তৈরি করুন, মুছুন এবং পরিচালনা করুন;

- একটি গোষ্ঠীর সদস্যপদ পরিবর্তন করুন;

- গ্রুপ পলিসি লিঙ্কগুলি পরিচালনা করুন;

- নীতির ফলাফল সেট তৈরি করুন (পরিকল্পনা);

- নীতির ফলাফল সেট তৈরি করুন (লগিং);

- inetOrgPerson অ্যাকাউন্ট তৈরি করুন, মুছুন এবং পরিচালনা করুন;

- inetOrgPerson পাসওয়ার্ড রিসেট করুন এবং পরবর্তী লগঅনে জোর করে পাসওয়ার্ড পরিবর্তন করুন;

- সকল inetOrgPerson তথ্য পড়ুন।

অথবা অর্পণ করার জন্য একটি কাস্টম টাস্ক তৈরি করুন৷ . আমি দ্বিতীয় বিকল্পটি বেছে নিই৷

৷

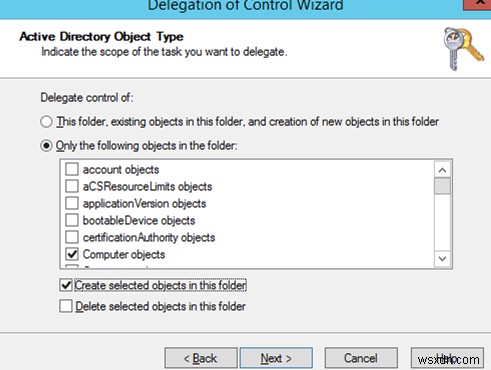

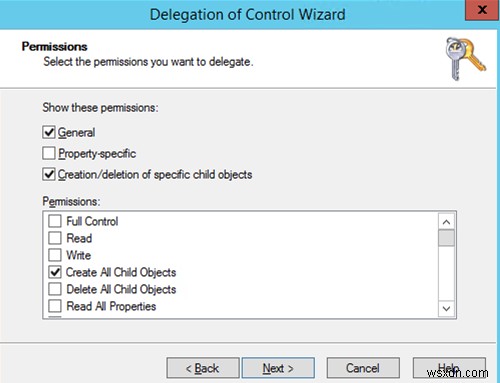

আপনি প্রশাসনিক অনুমতি দিতে চান এমন AD অবজেক্টের ধরন নির্বাচন করুন। যেহেতু আমরা ব্যবহারকারীর অ্যাকাউন্টের উপর নিয়ন্ত্রণ দিতে চাই, তাই ব্যবহারকারী বস্তু নির্বাচন করুন আইটেম আপনি যদি OU-তে ব্যবহারকারীদের তৈরি বা মুছে ফেলার অনুমতি দিতে চান, তাহলে এই ফোল্ডারে নির্বাচিত বস্তু তৈরি করুন/মুছুন বিকল্পগুলি নির্বাচন করুন। . আমাদের উদাহরণে, আমরা এই ধরনের সুযোগ-সুবিধা দিই না।

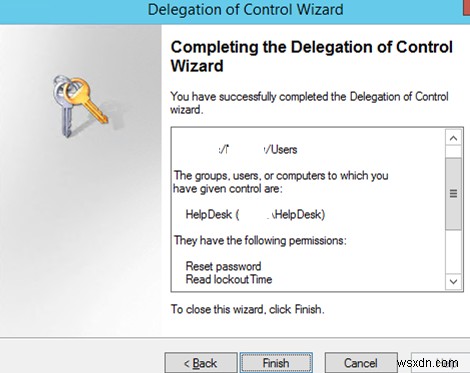

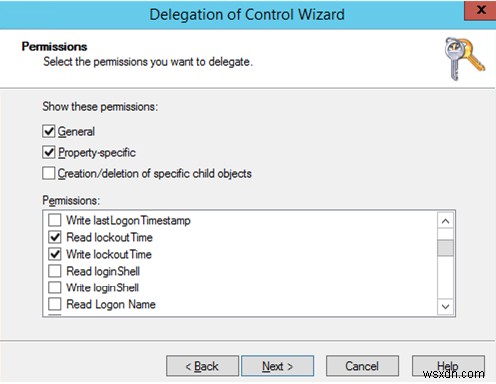

অনুমতির তালিকায়, আপনি যেগুলি অর্পণ করতে চান তা নির্বাচন করুন৷ আমাদের উদাহরণে, আমরা ব্যবহারকারীর অ্যাকাউন্টগুলি আনলক করার বিশেষাধিকারগুলি নির্বাচন করব (লকআউটটাইম পড়ুন এবং লকআউটটাইম লিখুন ) এবং একটি পাসওয়ার্ড পুনরায় সেট করতে (পাসওয়ার্ড পুনরায় সেট করুন )।

হেল্পডেস্ক টিমের জন্য ডোমেনে অ্যাকাউন্ট লকআউটের উত্স সনাক্ত করার জন্য, আপনাকে অবশ্যই তাদের ডোমেন কন্ট্রোলারগুলিতে সুরক্ষা লগগুলি অনুসন্ধান করার অনুমতি দিতে হবে।

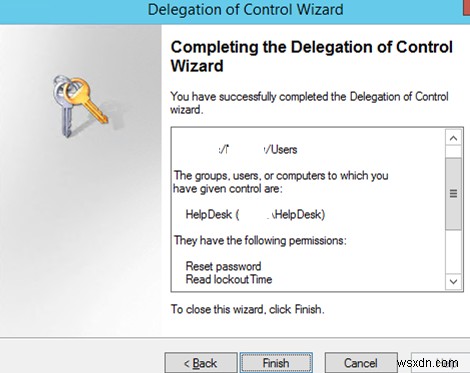

পরবর্তী ক্লিক করুন, এবং শেষ স্ক্রিনে নির্বাচিত অনুমতিগুলির প্রতিনিধিত্ব নিশ্চিত করুন৷

এখন, হেল্পডেস্ক গ্রুপের একটি ব্যবহারকারীর অ্যাকাউন্টের অধীনে PowerShell ব্যবহার করে লক্ষ্য OU থেকে ব্যবহারকারীর একটি পাসওয়ার্ড পুনরায় সেট করার চেষ্টা করুন:

Set-ADAccountPassword gchaufourier -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “P@ssdr0w1” -Force -Verbose) –PassThru

পাসওয়ার্ডটি সফলভাবে পুনরায় সেট করা উচিত (যদি এটি ডোমেন পাসওয়ার্ড নীতির সাথে মেলে)।

এখন New-ADUser cmdlet:

ব্যবহার করে এই OU-তে একজন ব্যবহারকারী তৈরি করার চেষ্টা করুন

New-ADUser -Name gmicheaux -Path 'OU=Users,OU=Paris,OU=FR,DC=woshub,DC=com' -Enabled $true

আপনি নতুন AD অ্যাকাউন্ট তৈরি করার অধিকার অর্পণ না করার কারণে একটি অ্যাক্সেস অস্বীকৃত ত্রুটি উপস্থিত হওয়া উচিত।

আপনি ডোমেন কন্ট্রোলার নিরাপত্তা লগ ব্যবহার করতে পারেন ব্যবহারকারীদের ক্রিয়া নিরীক্ষা করতে যাদের কাছে আপনি প্রশাসনিক অনুমতি অর্পণ করেছেন৷ উদাহরণস্বরূপ, আপনি ট্র্যাক করতে পারেন কে ডোমেনে একটি ব্যবহারকারীর পাসওয়ার্ড রিসেট করেছে, কে AD এ একটি ব্যবহারকারী অ্যাকাউন্ট তৈরি করেছে, বা সংবেদনশীল AD গ্রুপে পরিবর্তনগুলি ট্র্যাক করতে পারে৷

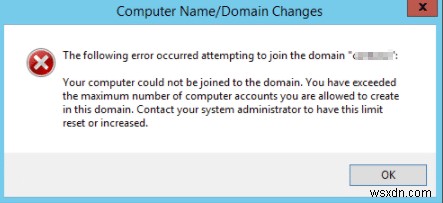

এডি ডোমেনে কম্পিউটারে যোগদানের অনুমতি প্রদান করুন

ডিফল্টরূপে, যেকোনো ডোমেন ব্যবহারকারী 10টি কম্পিউটার পর্যন্ত ডোমেনে যোগ দিতে পারে। 11 th যোগ করার সময় কম্পিউটার, একটি ত্রুটি প্রদর্শিত হবে:

Your computer could not be joined to the domain. You have exceeded the maximum number of computer accounts you are allowed to create in this domain. Contact your system administrator to have this limit reset or increased.

আপনি ms-DS-MachineAccountQuota-এর মান বাড়িয়ে ডোমেন-ওয়াইড লেভেলে এই সীমাবদ্ধতা পরিবর্তন করতে পারেন বৈশিষ্ট্য অথবা (যা আরও সঠিক এবং নিরাপদ) একটি নির্দিষ্ট ইউজার গ্রুপে (হেল্পডেস্ক) কম্পিউটারে যোগদানের অনুমতিগুলি অর্পণ করে। এটি করার জন্য, কম্পিউটার অবজেক্টের বস্তু তৈরি করার অনুমতিগুলি অর্পণ করুন প্রকার নিয়ন্ত্রণ উইজার্ডের অর্পণে, এই ফোল্ডারে নির্বাচিত বস্তু তৈরি করুন নির্বাচন করুন .

সকল চাইল্ড অবজেক্ট তৈরি করুন নির্বাচন করুন অনুমতি বিভাগে।

আপনি যদি AD তে সাংগঠনিক ইউনিটগুলির মধ্যে বস্তুগুলি সরানোর অধিকার অর্পণ করতে চান তবে আপনাকে অবশ্যই নিম্নলিখিত অনুমতিগুলি প্রদান করতে হবে:ব্যবহারকারীর বস্তুগুলি মুছুন, বিশিষ্ট নাম লিখুন, নাম লিখুন (**), ব্যবহারকারী (বা কম্পিউটার) অবজেক্ট তৈরি করুন৷

অ্যাক্টিভ ডিরেক্টরিতে অর্পিত অনুমতিগুলি কীভাবে দেখতে এবং সরাতে হয়?

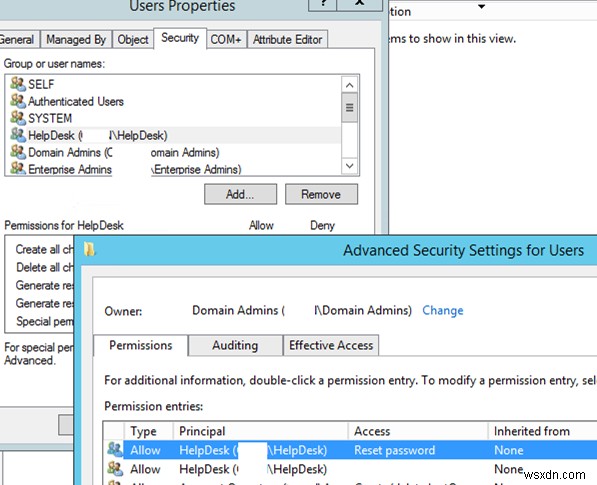

যে কোনো সংখ্যক ডেলিগেশন নিয়ম AD এ একটি OU কে বরাদ্দ করা যেতে পারে। আপনি ADUC কনসোলে OU-এর বৈশিষ্ট্যগুলিতে গোষ্ঠীগুলির একটি তালিকা এবং তাদের কাছে অর্পিত অনুমতিগুলি পেতে পারেন৷ নিরাপত্তা-এ যান ট্যাব।

এটি AD বিষয়গুলির একটি তালিকা রয়েছে যা এই ধারকটির জন্য অনুমতি দেওয়া হয়েছে৷ আপনি উন্নত-এ প্রদত্ত অনুমতিগুলির তালিকা দেখতে পারেন৷ ট্যাব আপনি দেখতে পাচ্ছেন, হেল্পডেস্ক গ্রুপকে পাসওয়ার্ড রিসেট করার অনুমতি দেওয়া হয়েছে।

আপনি প্রতিনিধি দলের মাধ্যমে পূর্বে বরাদ্দ করা প্রশাসনিক অনুমতিগুলির একটি নির্দিষ্ট গ্রুপ প্রত্যাহার করতে পারেন। আপনি যে গোষ্ঠীকে অনুমতি দিয়েছেন তার নাম খুঁজুন এবং সরান ক্লিক করুন .

এছাড়াও, নিরাপত্তা-এ -> উন্নত ট্যাব আপনি ম্যানুয়ালি বিভিন্ন নিরাপত্তা গোষ্ঠীকে অর্পিত অনুমতি বরাদ্দ করতে পারেন।

কিভাবে PowerShell-এর মাধ্যমে অ্যাক্টিভ ডিরেক্টরিতে অনুমতিগুলি অর্পণ করবেন?

আপনি OU-তে অর্পিত অনুমতিগুলির একটি তালিকা পেতে পারেন বা PowerShell ব্যবহার করে বর্তমান অনুমতিগুলি পরিবর্তন করতে পারেন৷ Get-ACL এবং Set-ACL cmdlets ব্যবহার করা হয় অ্যাক্টিভ ডিরেক্টরিতে অনুমতি দেখতে এবং পরিবর্তন করতে (একই PowerShell cmdlets ফাইল এবং ফোল্ডারে NTFS অনুমতিগুলি পরিচালনা করতে ব্যবহৃত হয়)।

নিম্নলিখিত সাধারণ স্ক্রিপ্টটি AD-তে একটি নির্দিষ্ট সাংগঠনিক ইউনিটে অর্পিত সমস্ত অ-মানক অনুমতিগুলির তালিকা করবে:

# get the OU

$OUs = Get-ADOrganizationalUnit -Filter 'DistinguishedName -eq "OU=Users,OU=Paris,DC=woshub,DC=com"'| Select-Object -ExpandProperty DistinguishedName

$schemaIDGUID = @{}

$ErrorActionPreference = 'SilentlyContinue'

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(schemaIDGUID=*)' -Properties name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

Get-ADObject -SearchBase "CN=Extended-Rights,$((Get-ADRootDSE).configurationNamingContext)" -LDAPFilter '(objectClass=controlAccessRight)' -Properties name, rightsGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.rightsGUID,$_.name)}

$ErrorActionPreference = 'Continue'

ForEach ($OU in $OUs) {

$report += Get-Acl -Path "AD:\$OU" |

Select-Object -ExpandProperty Access |

Select-Object @{name='organizationalUnit';expression={$OU}}, `

@{name='objectTypeName';expression={if ($_.objectType.ToString() -eq '00000000-0000-0000-0000-000000000000') {'All'} Else {$schemaIDGUID.Item($_.objectType)}}}, `

@{name='inheritedObjectTypeName';expression={$schemaIDGUID.Item($_.inheritedObjectType)}}, `

*

}

# report with assigned OU permissions

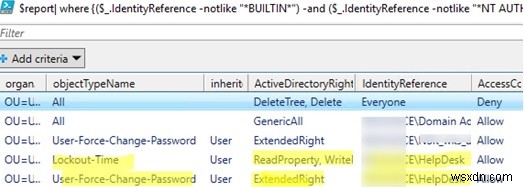

আপনি একটি গ্রাফিকাল আউট-গ্রিডভিউ cmdlet সহ অর্পিত অনুমতি প্রতিবেদন পেতে পারেন:

$report| where {($_.IdentityReference -notlike "*BUILTIN*") -and ($_.IdentityReference -notlike "*NT AUTHORITY*") }| Out-GridView

অথবা এক্সেলে আরও বিশ্লেষণের জন্য একটি CSV ফাইলে অনুমতির তালিকা রপ্তানি করুন ( আপনি পাওয়ারশেল স্ক্রিপ্ট থেকে সরাসরি একটি এক্সেল ফাইলে ডেটা লিখতে পারেন):$report | Export-Csv -Path "C:\reports\AD_OU_Permissions.csv" –NoTypeInformation

ফলাফল রিপোর্ট দেখায় যে হেল্পডেস্ক গ্রুপকে OU-তে ব্যবহারকারীর পাসওয়ার্ড (ObjectTypeName=User-Force-Change-Password) রিসেট করার অনুমতি অর্পণ করা হয়েছে।

আপনি dsacls ব্যবহার করতে পারেন একটি OU কে অধিকার অর্পণ করার টুল। যেমন:

dsacls "ou=users,ou=paris,dc=woshub,dc=com" /I:S /G "WOSHUB\HELPDESK:CA;Reset Password;user" "WOSHUB\HELPDESK:WP;pwdLastSet;user" "WOSHUB\HELPDESK:WP;lockoutTime;user

এছাড়াও আপনি PowerShell ব্যবহার করে সাংগঠনিক ইউনিট কন্টেইনারে অনুমতি প্রদান করতে পারেন (এই উদাহরণে, পাসওয়ার্ড পুনরায় সেট করার অনুমতিগুলি অর্পণ করা হয়):

$ou = "AD:\OU=users,OU=Paris,DC=woshub,DC=com"

$group = Get-ADGroup helpdesk

$sid = new-object System.Security.Principal.SecurityIdentifier $group.SID

$ResetPassword = [GUID]"00299570-246d-11d0-a768-00aa006e0529"

$UserObjectType = "bf967aba-0de6-11d0-a285-00aa003049e2"

$ACL = get-acl $OU

$RuleResetPassword = New-Object System.DirectoryServices.ActiveDirectoryAccessRule ($sid, "ExtendedRight", "Allow", $ResetPassword, "Descendents", $UserObjectType)

$ACL.AddAccessRule($RuleResetPassword)

Set-Acl -Path $OU -AclObject $ACL

একইভাবে, আপনি PowerShell ব্যবহার করে AD সাংগঠনিক পাত্রে অন্যান্য অনুমতি অর্পণ করতে পারেন।