অ্যাক্টিভ ডিরেক্টরি ডোমেনে ব্যবহারকারী অ্যাকাউন্টগুলির জন্য উচ্চ স্তরের নিরাপত্তা নিশ্চিত করতে, একজন প্রশাসককে অবশ্যই একটি ডোমেন পাসওয়ার্ড নীতি কনফিগার এবং প্রয়োগ করতে হবে। পাসওয়ার্ড নীতিতে যথেষ্ট জটিলতা, পাসওয়ার্ডের দৈর্ঘ্য এবং ব্যবহারকারী এবং পরিষেবা অ্যাকাউন্টের পাসওয়ার্ড পরিবর্তনের ফ্রিকোয়েন্সি প্রদান করা উচিত। এইভাবে, আপনি আক্রমণকারীর পক্ষে নেটওয়ার্কের মাধ্যমে পাঠানোর সময় ব্রুট-ফোর্স করা বা ব্যবহারকারীর পাসওয়ার্ড ক্যাপচার করা কঠিন করে তুলতে পারেন।

ডিফল্ট ডোমেন নীতিতে পাসওয়ার্ড নীতি

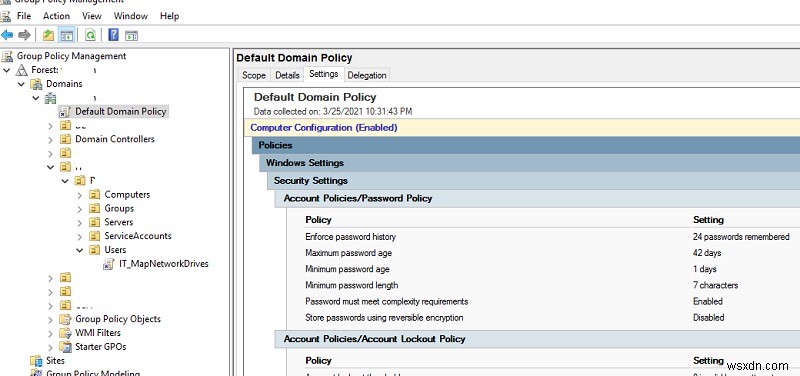

ডিফল্টরূপে, AD ডোমেনে ব্যবহারকারীর পাসওয়ার্ডের জন্য সাধারণ প্রয়োজনীয়তা সেট করতে গ্রুপ নীতি (GPO) সেটিংস ব্যবহার করা হয়। ডোমেন ব্যবহারকারীর অ্যাকাউন্টগুলির পাসওয়ার্ড নীতি ডিফল্ট ডোমেন নীতিতে কনফিগার করা হয়েছে . এই নীতিটি ডোমেনের রুটের সাথে সংযুক্ত এবং PDC এমুলেটর ভূমিকা সহ একটি ডোমেন কন্ট্রোলারে প্রয়োগ করা আবশ্যক৷

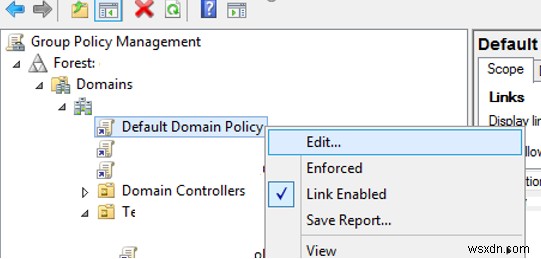

- AD অ্যাকাউন্টের পাসওয়ার্ড নীতি কনফিগার করতে, গ্রুপ পলিসি ম্যানেজমেন্ট খুলুন কনসোল (

gpmc.msc); - আপনার ডোমেন প্রসারিত করুন এবং ডিফল্ট ডোমেন নীতি নামের GPO খুঁজুন . এটিতে ডান ক্লিক করুন এবং সম্পাদনা করুন নির্বাচন করুন৷;

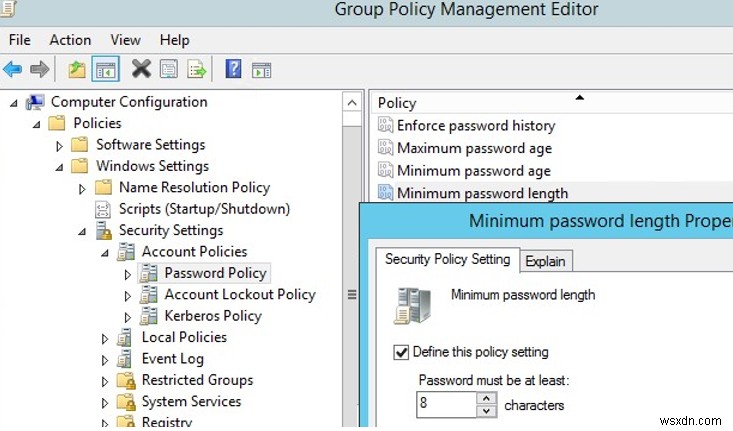

- পাসওয়ার্ড নীতিগুলি নিম্নলিখিত GPO বিভাগে অবস্থিত:কম্পিউটার কনফিগারেশন-> নীতিগুলি-> Windows সেটিংস->নিরাপত্তা সেটিংস -> অ্যাকাউন্ট নীতি -> পাসওয়ার্ড নীতি;

- এটি সম্পাদনা করতে একটি নীতি সেটিংসে ডাবল ক্লিক করুন৷ একটি নির্দিষ্ট নীতি সেটিং সক্ষম করতে, এই নীতি সেটিংস সংজ্ঞায়িত করুন চেক করুন৷ এবং প্রয়োজনীয় মান নির্দিষ্ট করুন (নীচের স্ক্রিনশটে, আমি ন্যূনতম পাসওয়ার্ড দৈর্ঘ্য 8 অক্ষরে সেট করেছি)। পরিবর্তনগুলি সংরক্ষণ করুন;

- নতুন পাসওয়ার্ড নীতি সেটিংস কিছু সময়ের মধ্যে (90 মিনিট) পটভূমিতে থাকা সমস্ত ডোমেন কম্পিউটারে প্রয়োগ করা হবে, কম্পিউটার বুট করার সময়, অথবা আপনি

gpupdate /forceচালিয়ে নীতিটি অবিলম্বে প্রয়োগ করতে পারেন। আদেশ।

আপনি GPO ম্যানেজমেন্ট কনসোল থেকে বা PowerShell cmdlet Set-ADDefaultDomainPasswordPolicy ব্যবহার করে পাসওয়ার্ড নীতি সেটিংস পরিবর্তন করতে পারেন:

Set-ADDefaultDomainPasswordPolicy -Identity woshub.com -MinPasswordLength 10 -LockoutThreshold 3

উইন্ডোজে মৌলিক পাসওয়ার্ড নীতি সেটিংস

আসুন সমস্ত উপলব্ধ উইন্ডোজ পাসওয়ার্ড সেটিংস বিবেচনা করি। জিপিওতে ছয়টি পাসওয়ার্ড সেটিংস রয়েছে:

- পাসওয়ার্ড ইতিহাস প্রয়োগ করুন - AD এ সংরক্ষিত পুরানো পাসওয়ার্ডের সংখ্যা নির্ধারণ করে, এইভাবে ব্যবহারকারীকে একটি পুরানো পাসওয়ার্ড ব্যবহার করা থেকে বিরত রাখে। যাইহোক, যে ডোমেন প্রশাসক বা ব্যবহারকারীকে AD এ পাসওয়ার্ড রিসেট করার অনুমতি দেওয়া হয়েছে তারা ম্যানুয়ালি অ্যাকাউন্টের জন্য পুরানো পাসওয়ার্ড সেট করতে পারেন;

- সর্বোচ্চ পাসওয়ার্ড বয়স - কয়েক দিনের মধ্যে পাসওয়ার্ডের মেয়াদ নির্ধারণ করে। পাসওয়ার্ডের মেয়াদ শেষ হওয়ার পরে, উইন্ডোজ ব্যবহারকারীকে পাসওয়ার্ড পরিবর্তন করতে বলবে। ব্যবহারকারীদের দ্বারা পাসওয়ার্ড পরিবর্তনের নিয়মিততা নিশ্চিত করে; আপনি PowerShell ব্যবহার করে একটি নির্দিষ্ট ব্যবহারকারীর পাসওয়ার্ডের মেয়াদ শেষ হলে জানতে পারেন:

Get-ADUser -Identity j.werder -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - সর্বনিম্ন পাসওয়ার্ড দৈর্ঘ্য – এটি সুপারিশ করা হয় যে পাসওয়ার্ডগুলিতে কমপক্ষে 8টি চিহ্ন থাকা উচিত (যদি আপনি এখানে 0 উল্লেখ করেন তবে পাসওয়ার্ডের প্রয়োজন নেই);

- নূন্যতম পাসওয়ার্ড বয়স - ব্যবহারকারীরা কত ঘন ঘন তাদের পাসওয়ার্ড পরিবর্তন করতে পারে তা সেট করে। এই সেটিং ব্যবহারকারীকে পাসওয়ার্ডের ইতিহাস থেকে একটি সারিতে একাধিকবার পরিবর্তন করার পরে পাসওয়ার্ডের ইতিহাস থেকে অপসারণ করে তাদের পছন্দের একটি পুরানো পাসওয়ার্ডে ফিরে যেতে ঘন ঘন পাসওয়ার্ড পরিবর্তন করার অনুমতি দেবে না। একটি নিয়ম হিসাবে, এখানে 1 দিন সেট করা মূল্যবান যাতে ব্যবহারকারীরা একটি পাসওয়ার্ড আপস করলে তা পরিবর্তন করতে পারেন (অন্যথায় একজন প্রশাসককে এটি পরিবর্তন করতে হবে);

- পাসওয়ার্ড অবশ্যই জটিলতার প্রয়োজনীয়তা পূরণ করবে – যদি নীতিটি সক্ষম করা থাকে, একজন ব্যবহারকারী পাসওয়ার্ডে অ্যাকাউন্টের নাম ব্যবহার করতে পারবেন না (একটি

usernameএর 2টির বেশি প্রতীক নয় অথবাFirstnameএকটি সারিতে), এছাড়াও পাসওয়ার্ডে 3 ধরনের প্রতীক ব্যবহার করতে হবে:সংখ্যা (0-9), বড় হাতের অক্ষর, ছোট হাতের অক্ষর এবং বিশেষ অক্ষর ($, #, %, ইত্যাদি)। এছাড়াও, দুর্বল পাসওয়ার্ড ব্যবহার রোধ করতে (পাসওয়ার্ড অভিধান থেকে), এটি নিয়মিতভাবে AD ডোমেনে ব্যবহারকারীর পাসওয়ার্ড অডিট করার সুপারিশ করা হয়; - প্রত্যাবর্তনযোগ্য এনক্রিপশন ব্যবহার করে পাসওয়ার্ড সংরক্ষণ করুন - ব্যবহারকারীর পাসওয়ার্ডগুলি AD ডাটাবেসে এনক্রিপ্ট করা হয়, তবে কিছু ক্ষেত্রে আপনাকে কিছু অ্যাপে ব্যবহারকারীর পাসওয়ার্ডগুলিতে অ্যাক্সেস দিতে হবে। যদি এই নীতি সেটিং সক্ষম করা থাকে, পাসওয়ার্ডগুলি কম সুরক্ষিত থাকে (প্রায় সাধারণ পাঠ্য)। এটি নিরাপদ নয় (ডিসি আপস করা হলে একজন আক্রমণকারী পাসওয়ার্ড ডাটাবেসে অ্যাক্সেস পেতে পারে; একটি শুধুমাত্র-পঠনযোগ্য ডোমেন কন্ট্রোলার (RODC) সুরক্ষা ব্যবস্থাগুলির মধ্যে একটি হিসাবে ব্যবহার করা যেতে পারে)।

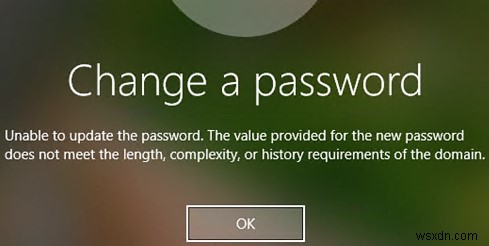

যদি একজন ব্যবহারকারী ডোমেনের পাসওয়ার্ড নীতির সাথে মেলে না এমন একটি পাসওয়ার্ড পরিবর্তন করার চেষ্টা করে, তাহলে ত্রুটি বার্তাটি প্রদর্শিত হবে:

পাসওয়ার্ড আপডেট করতে অক্ষম। নতুন পাসওয়ার্ডের জন্য প্রদত্ত মানটি ডোমেনের দৈর্ঘ্য, জটিলতা বা ইতিহাসের প্রয়োজনীয়তা পূরণ করে না৷

অতিরিক্তভাবে, নিম্নলিখিত পাসওয়ার্ড সেটিংস GPO বিভাগে কনফিগার করা উচিতঅ্যাকাউন্ট লকআউট পাসওয়ার্ড :

- অ্যাকাউন্ট লকআউট থ্রেশহোল্ড - ব্যবহারকারী তার অ্যাকাউন্ট লকআউট করার আগে (ভুল পাসওয়ার্ড সহ) ব্যর্থ সাইন-ইন প্রচেষ্টার সংখ্যা তৈরি করতে পারে;

- অ্যাকাউন্ট লকআউটের সময়কাল – ব্যবহারকারী যদি একাধিকবার ভুল পাসওয়ার্ড দিয়ে থাকেন তাহলে কতক্ষণ অ্যাকাউন্ট লক করা হবে;

- এর পরে অ্যাকাউন্ট লকআউট কাউন্টার পুনরায় সেট করুন৷ – কত মিনিটের পরে অ্যাকাউন্ট লকআউট থ্রেশহোল্ড কাউন্টার রিসেট করা হবে।

AD ডোমেনে পাসওয়ার্ড নীতির ডিফল্ট সেটিংস নীচের সারণীতে তালিকাভুক্ত করা হয়েছে:

| নীতি | ডিফল্ট মান |

| পাসওয়ার্ড ইতিহাস প্রয়োগ করুন | 24 পাসওয়ার্ড |

| সর্বোচ্চ পাসওয়ার্ড বয়স | 42 দিন |

| সর্বনিম্ন পাসওয়ার্ড বয়স | 1 দিন |

| সর্বনিম্ন পাসওয়ার্ড দৈর্ঘ্য | 7 |

| পাসওয়ার্ড অবশ্যই জটিলতার প্রয়োজনীয়তা পূরণ করবে | সক্ষম |

| প্রত্যাবর্তনযোগ্য এনক্রিপশন ব্যবহার করে পাসওয়ার্ড সংরক্ষণ করুন | অক্ষম |

| অ্যাকাউন্ট লকআউটের সময়কাল | সেট করা হয়নি |

| অ্যাকাউন্ট লকআউট থ্রেশহোল্ড | 0 |

| এর পরে অ্যাকাউন্ট লকআউট কাউন্টার পুনরায় সেট করুন | সেট করা হয়নি |

নিরাপত্তা কমপ্লায়েন্স টুলকিটে, Microsoft নিম্নলিখিত পাসওয়ার্ড নীতি সেটিংস ব্যবহার করার পরামর্শ দেয়:

- পাসওয়ার্ড ইতিহাস প্রয়োগ করুন:24

- সর্বোচ্চ পাসওয়ার্ড বয়স:সেট করা হয়নি

- সর্বনিম্ন পাসওয়ার্ড বয়স:সেট করা হয়নি

- সর্বনিম্ন পাসওয়ার্ড দৈর্ঘ্য:14

- পাসওয়ার্ড অবশ্যই জটিলতা পূরণ করবে:সক্রিয়

- প্রত্যাবর্তনযোগ্য এনক্রিপশন ব্যবহার করে পাসওয়ার্ড সংরক্ষণ করুন:নিষ্ক্রিয়

এডি ডোমেনে বর্তমান পাসওয়ার্ড নীতি কীভাবে পরীক্ষা করবেন?

আপনি gpmc.msc-এ ডিফল্ট ডোমেন নীতিতে বর্তমান পাসওয়ার্ড নীতি সেটিংস দেখতে পারেন কনসোল (সেটিংস ট্যাবে)।

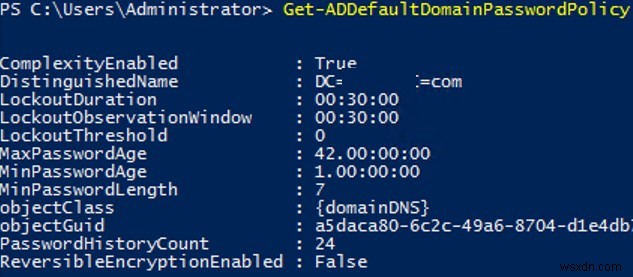

এছাড়াও আপনি PowerShell ব্যবহার করে পাসওয়ার্ড নীতি তথ্য প্রদর্শন করতে পারেন (এডি পাওয়ারশেল মডিউলটি কম্পিউটারে ইনস্টল করা আবশ্যক):

Get-ADDefaultDomainPasswordPolicy

এছাড়াও, আপনি gpresult কমান্ড ব্যবহার করে যেকোনো ডোমেন কম্পিউটারে বর্তমান AD পাসওয়ার্ড নীতি সেটিংস পরীক্ষা করতে পারেন।

একটি সক্রিয় ডিরেক্টরি ডোমেনে একাধিক পাসওয়ার্ড নীতি

ডোমেন কন্ট্রোলার, PDC এমুলেটর FSMO ভূমিকার মালিক, ডোমেন পাসওয়ার্ড নীতি পরিচালনার জন্য দায়ী। ডিফল্ট ডোমেন নীতি সম্পাদনা করতে ডোমেন প্রশাসকের অধিকার প্রয়োজন সেটিংস।

প্রাথমিকভাবে, ডোমেনে শুধুমাত্র একটি পাসওয়ার্ড নীতি থাকতে পারে, যা ডোমেন রুটে প্রয়োগ করা হয় এবং ব্যতিক্রম ছাড়াই সমস্ত ব্যবহারকারীকে প্রভাবিত করে (কিছু সূক্ষ্মতা আছে, তবে আমরা সেগুলি সম্পর্কে পরে কথা বলব)। এমনকি যদি আপনি ভিন্ন পাসওয়ার্ড সেটিংস সহ একটি নতুন GPO তৈরি করেন এবং এনফোর্সড এবং ব্লক ইনহেরিটেন্স প্যারামিটার সহ নির্দিষ্ট OU-তে এটি প্রয়োগ করেন তবে এটি ব্যবহারকারীদের জন্য প্রযোজ্য হবে না৷

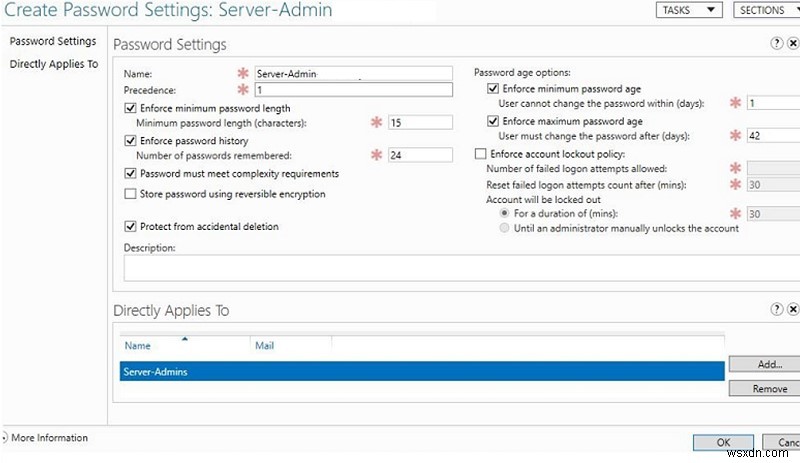

ডোমেন পাসওয়ার্ড নীতি শুধুমাত্র ব্যবহারকারী AD অবজেক্টকে প্রভাবিত করে। ডোমেন বিশ্বাসের সম্পর্ক প্রদানকারী কম্পিউটার পাসওয়ার্ডগুলির নিজস্ব GPO সেটিংস রয়েছে৷উইন্ডোজ সার্ভার 2008-এ সক্রিয় ডিরেক্টরির আগে, প্রতি ডোমেনে শুধুমাত্র একটি পাসওয়ার্ড নীতি কনফিগার করা যেত। AD এর নতুন সংস্করণে, আপনি ফাইন-গ্রেইনড পাসওয়ার্ড পলিসিস (FGPP) ব্যবহার করে বিভিন্ন ব্যবহারকারী বা গোষ্ঠীর জন্য একাধিক পাসওয়ার্ড নীতি তৈরি করতে পারেন। দানাদার পাসওয়ার্ড নীতিগুলি আপনাকে বিভিন্ন পাসওয়ার্ড সেটিংস অবজেক্ট (PSOs) তৈরি এবং প্রয়োগ করতে দেয়। উদাহরণস্বরূপ, আপনি ডোমেন অ্যাডমিন অ্যাকাউন্টগুলির জন্য বর্ধিত পাসওয়ার্ডের দৈর্ঘ্য বা জটিলতা সহ একটি PSO তৈরি করতে পারেন (এডি ডোমেনে প্রশাসক অ্যাকাউন্টগুলি সুরক্ষিত করা নিবন্ধটি দেখুন), বা কিছু অ্যাকাউন্টের পাসওয়ার্ডগুলি আরও সহজ বা এমনকি সম্পূর্ণরূপে অক্ষম করতে পারেন৷