2020 সালের আগস্টে, মাইক্রোসফ্ট অ্যাক্টিভ ডিরেক্টরিতে একটি গুরুত্বপূর্ণ উইন্ডোজ সার্ভারের দুর্বলতা ঠিক করার জন্য একটি আপডেট প্রকাশ করেছে — CVE-2020-1472 (আরো জিরোলোগন নামে পরিচিত ) এই আপডেটটি 4 মাস আগে সমস্ত ডোমেন কন্ট্রোলারে সফলভাবে ইনস্টল করা হয়েছিল৷ যাইহোক, সমস্ত উইন্ডোজ প্রশাসক জানেন না যে ডিসিগুলিতে আপডেট ইনস্টল করা গল্পের শেষ নয়। এই নিবন্ধে, আমরা Zerologon দুর্বলতা সম্পর্কে বলব, কীভাবে এটি থেকে AD ডোমেন কন্ট্রোলারদের রক্ষা করা যায়, কেন আরেকটি Zerologon আপডেট 2021 সালের ফেব্রুয়ারিতে প্রকাশিত হবে এবং এই সমস্ত কিছুর সাথে একজন Windows Server অ্যাডমিনিস্ট্রেটরের কী করা উচিত।

ZeroLogon:Windows Netlogon ভালনারেবিলিটি CVE-2020-1472

সমস্ত Windows সার্ভার সংস্করণে সক্রিয় ডিরেক্টরিতে CVE-2020-1472-এর সমালোচনামূলক দুর্বলতা (2008 R2, 2012, 2016, 2019) একজন অ-প্রমাণিত ব্যবহারকারীকে দূর থেকে ডোমেন প্রশাসক বিশেষাধিকার পেতে দেয়। Netlogon রিমোট প্রোটোকল (MS-NRPC)-এ AES-CFB8 এনক্রিপশন প্রোটোকল বাস্তবায়নে একটি ত্রুটির কারণে , নেটওয়ার্কে একটি ডোমেন কন্ট্রোলারে অ্যাক্সেস থাকা একজন আক্রমণকারী বিশেষাধিকার বাড়াতে পারে এবং AD এ ডোমেন কন্ট্রোলার অ্যাকাউন্টের পাসওয়ার্ড পরিবর্তন করতে পারে। তারপরে একজন আক্রমণকারী সিস্টেমের বিশেষাধিকার সহ একটি DC-তে প্রমাণীকরণ করতে পারে এবং অ্যাক্টিভ ডিরেক্টরির উপর সম্পূর্ণ নিয়ন্ত্রণ পেতে পারে (ডোমেন প্রশাসকের পাসওয়ার্ডগুলি পুনরায় সেট করতে বা AD এ অন্য কোনও কাজ করতে পারে)।

AD ডোমেন নেটওয়ার্কে ব্যবহারকারী এবং কম্পিউটারকে প্রমাণীকরণ করতে Netlogon প্রোটোকল ব্যবহার করা হয়। অ্যাক্টিভ ডিরেক্টরি ডোমেনে কম্পিউটার অ্যাকাউন্ট পাসওয়ার্ড দূরবর্তীভাবে আপডেট করতেও Netlogন ব্যবহার করা হয়।

জিরোলোগন দুর্বলতা বাস্তবায়নের জন্য, আক্রমণকারীকে Netlogon এর উপর একটি সংযোগ স্থাপন করতে হবে (নিম্নলিখিত পোর্টগুলি ব্যবহার করা হয়:RPC লোকেটার TCP/135, RPC ডায়নামিক পোর্ট পরিসর এবং TCP/445 এর উপর SMB প্রোটোকল) দিয়ে শুরু করে নির্দিষ্ট ক্রম ব্যবহার করে শূন্য Netlogঅন দুর্বলতা আপনাকে বৈধ ডোমেন কম্পিউটারের ছদ্মবেশ ধারণ করতে দেয় এবং আপনি আপনার বিশেষাধিকার বৃদ্ধি করার পরে DC অ্যাকাউন্টের পাসওয়ার্ড পরিবর্তন করতে পারেন৷

সর্বোচ্চ সিভিএসএস রেটিং (10 10 পয়েন্ট) দুর্বলতা দেওয়া হয়েছিল।

সমস্ত উইন্ডোজ সার্ভার সংস্করণ প্রভাবিত:

- উইন্ডোজ সার্ভার 2019, উইন্ডোজ সার্ভার 2016;

- উইন্ডোজ সার্ভার 2004, 1909, 1903;

- উইন্ডোজ সার্ভার 2012 R2/2012;

- উইন্ডোজ সার্ভার 2008 R2 SP 1।

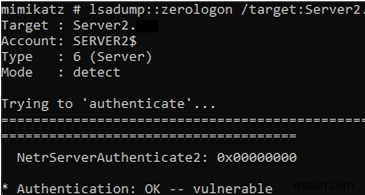

এই মুহুর্তে, বেশ কিছু কার্যকরী জিরোলোগন পাবলিক এক্সপ্লয়েট রয়েছে (মিমিকাটজে একটি জিরোলোগন মডিউলও যোগ করা হয়েছে)।

জিরোলোগন দুর্বলতার জন্য আপনার ডিসি পরীক্ষা করার জন্য একটি পাইথন স্ক্রিপ্ট রয়েছে:https://github.com/SecuraBV/CVE-2020-1472৷

জেরোলোগনের বিরুদ্ধে উইন্ডোজ সার্ভার আপডেট

যেহেতু Microsoft আর Windows Server 2008 R2 সমর্থন করে না, তাই এই OS সংস্করণের জন্য সর্বজনীনভাবে উপলব্ধ কোনো বাগফিক্স নেই। তবে, আপনি যদি একটি এক্সটেন্ডেড সিকিউরিটি আপডেট (ESU) কিনে থাকেন 1 বছরের সাবস্ক্রিপশন, আপনি WS2008R2 এর জন্য 4571729 আপডেট ডাউনলোড এবং ইনস্টল করতে পারেন।

উইন্ডোজ সার্ভার 2008 R2 - 0প্যাচ-এর জন্য একটি অনানুষ্ঠানিক জেরোলোগন প্যাচ রয়েছে (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html)। আপনি আপনার ঝুঁকিতে এটি ব্যবহার করতে পারেন।উইন্ডোজ সার্ভারের অন্যান্য সংস্করণে উইন্ডোজ আপডেট, WSUS-এ আপডেট পাওয়া যায় অথবা আপনি Microsoft Update Catalog থেকে ম্যানুয়ালি আপডেট ডাউনলোড করে MSU আপডেট ফাইল ম্যানুয়ালি ইনস্টল করতে পারেন।

- উইন্ডোজ সার্ভার 2019 (KB4565349), উইন্ডোজ সার্ভার 2016 (KB571694);

- উইন্ডোজ সার্ভার 2004 (4566782), 1909 (KB4565351), 1903 (KB4565351);

- Windows Server 2012 R2 (KB4571723), Windows Server 2012 (KB4571702)।

ZeroLogon থেকে সক্রিয় ডিরেক্টরি ডোমেন কন্ট্রোলার রক্ষা করা

Zerologon দুর্বলতা সংশোধন করার আপডেটগুলি আগস্ট 2020 এ প্রকাশিত হয়েছিল। আপনার অ্যাক্টিভ ডিরেক্টরি রক্ষা করতে, আপনাকে অবশ্যই সমস্ত ডোমেন কন্ট্রোলারে আপনার Windows সার্ভার সংস্করণের জন্য আগস্টের ক্রমবর্ধমান আপডেট (বা পরবর্তী একটি) ইনস্টল করতে হবে।

আসলে, প্যাচটি একটি অস্থায়ী সমাধান।

মাইক্রোসফ্ট জিরোলোগনকে দুটি পর্যায়ে ঠিক করতে যাচ্ছে যা নেটোলঅনে সুরক্ষিত রিমোট প্রসিডিউর কল (RPC) করার জন্য মসৃণ রূপান্তর প্রদানের অনুমতি দেয়:

- প্রথম (প্রয়োগ) পর্যায়। অগাস্ট প্যাচ ডোমেন কন্ট্রোলারদের পরিচিত আক্রমণের দৃশ্য থেকে রক্ষা করার জন্য একটি জরুরি সমাধান। কিন্তু এই আপডেটটি সম্পূর্ণরূপে দুর্বলতাকে ঠিক করে না (অন্যান্য পরিস্থিতিতে DCs কে অ্যাটাক করার জন্য Netlogও সম্ভব)। লিগ্যাসি সিস্টেমগুলি যেগুলি Netlogনের জন্য RPC প্রোটোকলের নতুন সুরক্ষিত সংস্করণ সমর্থন করে না তারা এখনও একটি ডোমেন কন্ট্রোলারের সাথে সংযোগ করতে পারে৷

- দ্বিতীয় (এনফোর্সমেন্ট) ফেজ . পরবর্তী আপডেটটি 9 ফেব্রুয়ারী, 2021-এ প্রকাশিত হবে। আপনি এই আপডেটটি ইনস্টল করার পরে, সমস্ত ডোমেন কন্ট্রোলার সেই সংযোগগুলিকে প্রত্যাখ্যান করবে যেগুলি পুরানো Netlogon প্রোটোকল ব্যবহার করছে (তবে, আপনি GPO ব্যবহার করে লিগ্যাসি ডিভাইসগুলির জন্য বর্জন সেট করতে পারেন, আমরা দেখাব কিভাবে করতে হবে এটি নীচে)।

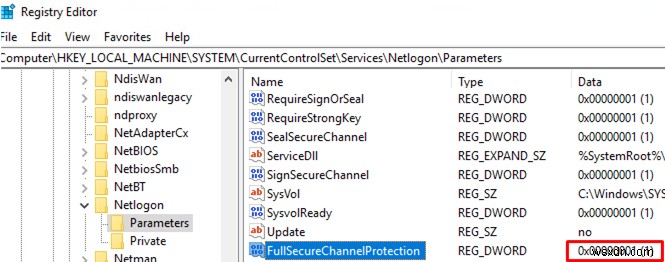

প্রথম প্যাচ ইনস্টল করার পরে, আপনি ডিভাইস সংযোগ ইভেন্টগুলি খুঁজে পেতে পারেন যা ডোমেন কন্ট্রোলার লগগুলিতে Netlogon RPC-এর অনিরাপদ সংস্করণ ব্যবহার করে। এছাড়াও, যদি আপনার নেটওয়ার্কে লিগ্যাসি ডিভাইস না থাকে, তাহলে আপনি 2021 অপেক্ষা না করে (FullSecureChannelProtection ব্যবহার করে আপনার ডোমেন কন্ট্রোলারে পুরানো Netlogon RPC সংস্করণের জন্য সমর্থন অক্ষম করতে পারেন। রেজিস্ট্রি প্যারামিটার)।

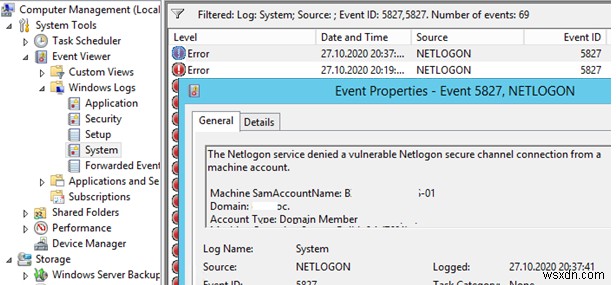

আপনি একটি নিরাপত্তা আপডেট ইন্সটল করার পর, একটি দুর্বল নেটগালঅন সংস্করণ ব্যবহার করে কম্পিউটার সংযোগ করার ঘটনাগুলি ডোমেন কন্ট্রোলার লগগুলিতে নিবন্ধিত হবে৷ আপনাকে NETLOGON থেকে নিম্নলিখিত ইভেন্ট আইডিগুলিতে মনোযোগ দিতে হবে৷ ইভেন্ট ভিউয়ারে -> উইন্ডোজ লগ -> সিস্টেম:

- EventID 5827 এবং 5828 — Netlogঅন পরিষেবাটি একটি কম্পিউটার অ্যাকাউন্ট থেকে একটি দুর্বল Netlogon সুরক্ষিত চ্যানেল সংযোগ অস্বীকার করেছে৷ এই বার্তাটির অর্থ হল এই কম্পিউটারের সংযোগটি একটি দুর্বল Netlogon সংস্করণ ব্যবহার করে অস্বীকার করা হয়েছে (এটি ফেব্রুয়ারি 2021 পর্যন্ত একটি রেফারেন্স বার্তা, সংযোগটি ব্লক করার জন্য কোনও বাস্তব পদক্ষেপ নেওয়া হয়নি)।

আপনি একটি CSV ফাইলে সমস্ত ইভেন্ট সংরক্ষণ করতে পারেন এবং একটি DC-তে সংযোগ করার চেষ্টা করা ডিভাইসগুলির নাম বিশ্লেষণ করতে পারেন৷ নিম্নলিখিত PowerShell কমান্ড ব্যবহার করুন:

আপনি একটি CSV ফাইলে সমস্ত ইভেন্ট সংরক্ষণ করতে পারেন এবং একটি DC-তে সংযোগ করার চেষ্টা করা ডিভাইসগুলির নাম বিশ্লেষণ করতে পারেন৷ নিম্নলিখিত PowerShell কমান্ড ব্যবহার করুন:Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8

- EventID 5829 — একটি দুর্বল Netlogঅন সংস্করণ ব্যবহার করে একটি সংযোগ অনুমোদিত;

- ইভেন্ট আইডি 583, 5831 — একটি দুর্বল নেটগালঅন সংস্করণ ব্যবহার করে একটি সংযোগ অনুমোদিত কারণ ডিভাইসটিকে নীতিতে যোগ করা হয়েছে “ডোমেন কন্ট্রোলার:দুর্বল Netlogঅন সুরক্ষিত চ্যানেল সংযোগের অনুমতি দিন”৷

ফেব্রুয়ারী 2021 পর্যন্ত, সনাক্ত করা সমস্ত ডিভাইসে আপনাকে অবশ্যই সর্বশেষ নিরাপত্তা আপডেটগুলি ইনস্টল করতে হবে। উইন্ডোজে, সর্বশেষ ক্রমবর্ধমান আপডেট ইনস্টল করার জন্য এটি যথেষ্ট। আপনার ডিভাইস/সফ্টওয়্যার বিক্রেতাদের (OEM) কাছে অন্যান্য সমস্ত ডিভাইসের আপডেটের জন্য জিজ্ঞাসা করুন যেগুলি অ্যাক্টিভ ডিরেক্টরিতে সংযোগ করতে Netlogon রিমোট প্রোটোকল ব্যবহার করে৷

ফেব্রুয়ারিতে একটি বিশেষ নিরাপত্তা আপডেট প্রকাশ করা হবে যা ডোমেন কন্ট্রোলারকে এমন একটি মোডে রাখবে যেখানে সমস্ত সংযোগকারী ডিভাইসগুলি অবশ্যই Netlogon প্রোটোকলের সুরক্ষিত সংস্করণ ব্যবহার করবে৷ একই সময়ে, ইভেন্ট 5829-এ নির্দিষ্ট করা ডিভাইসগুলি (যা নিরাপদ Netlogon সংস্করণ সমর্থন করে না) ডোমেনের সাথে সংযোগ করতে সক্ষম হবে না। আপনাকে এই ডিভাইসগুলিকে ম্যানুয়ালি জিপিও এক্সক্লুশনে যোগ করতে হবে।

এর মানে হল যে আর সমর্থিত Windows সংস্করণ (Windows XP/ Windows Server 2003/Vista/2008) আপনার AD ডোমেনে স্বাভাবিকভাবে কাজ করতে পারবে না।Zerologon-এর জন্য গ্রুপ নীতি

যদি আপনার নেটওয়ার্কে এমন কোনো ডিভাইস অবশিষ্ট না থাকে যা শুধুমাত্র অনিরাপদ Netlogon সংস্করণকে সমর্থন করে, তাহলে আপনি DC-কে 9 ফেব্রুয়ারি, 2021 (যখন দ্বিতীয় পর্যায়ের আপডেট প্রকাশ করা হবে, যা সংযোগ অস্বীকার করে) এর আগে একটি সুরক্ষিত Netlogon সংস্করণ ব্যবহার করতে বাধ্য করার জন্য একটি পৃথক GPO তৈরি করতে পারেন একটি অনিরাপদ Netlogন সংস্করণ ব্যবহার করে)। এটি করতে, আপনার সমস্ত DC-তে GPO ব্যবহার করে নিম্নলিখিত রেজিস্ট্রি কী স্থাপন করুন:

- রেজিস্ট্রি কী:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters - প্যারামিটার প্রকার:

DWORD - প্যারামিটারের নাম:

FullSecureChannelProtection

সম্ভাব্য মান:

- 1 — এনফোর্সমেন্ট মোড সক্রিয় করে। DC Netlogঅনের একটি দুর্বল সংস্করণের মাধ্যমে সংযোগ অস্বীকার করবে৷ নীতিতে যোগ করা অ্যাকাউন্টগুলির জন্য প্যারামিটারের কোন প্রভাব নেই "ডোমেন কন্ট্রোলার:দুর্বল Netlogঅন সুরক্ষিত চ্যানেল সংযোগের অনুমতি দিন" (নীচে দেখুন);

- 0 – একটি ডিসিকে নন-উইন্ডোজ থেকে একটি দুর্বল Netlogঅন সংস্করণ ব্যবহার করে সংযোগ গ্রহণ করার অনুমতি দেয় ডিভাইস (এনফোর্সমেন্ট ফেজ রিলিজে এই বিকল্পটি অবমূল্যায়ন করা হবে)।

কিভাবে নন-উইন্ডোজ ডিভাইসগুলিকে Netlogঅন ব্যবহার করে DC-তে সংযোগ করার অনুমতি দেবেন?

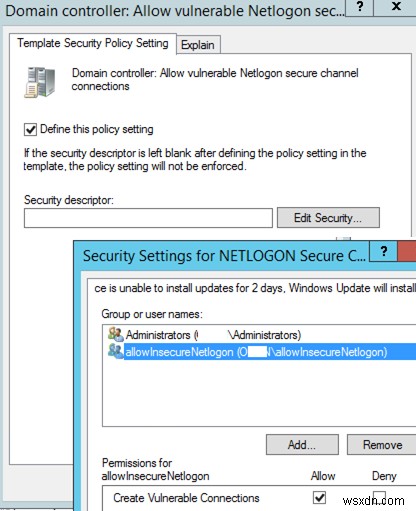

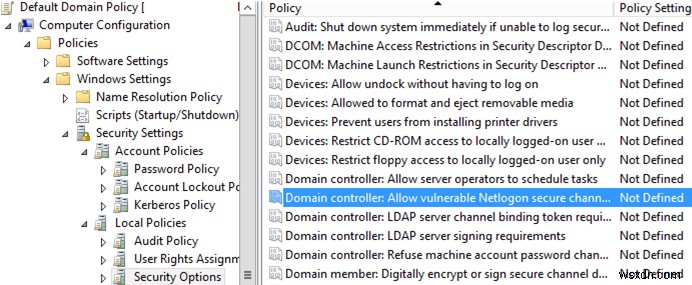

একটি বিশেষ প্যারামিটার যা নির্দিষ্ট ডিভাইস/অ্যাকাউন্টগুলিকে একটি DC-এর সাথে সংযোগ করার জন্য একটি দুর্বল নেটগালঅন সংস্করণ ব্যবহার করার অনুমতি দেয়। নীতিটিকে বলা হয় ডোমেন কন্ট্রোলার:দুর্বল Netlogঅন সুরক্ষিত চ্যানেল সংযোগগুলিকে অনুমতি দিন এবং আপনি এটি কম্পিউটার কনফিগারেশন -> উইন্ডোজ সেটিংস -> নিরাপত্তা সেটিংস -> স্থানীয় নীতি-> নিরাপত্তা বিকল্পগুলির অধীনে খুঁজে পেতে পারেন৷

আপনাকে AD-তে একটি নিরাপত্তা গোষ্ঠী তৈরি করতে হবে এবং এতে অ্যাকাউন্ট/ডিভাইস যোগ করতে হবে লিগ্যাসি Netlogon RPC ব্যবহার করে ডোমেন কন্ট্রোলারের সাথে একটি সুরক্ষিত চ্যানেল স্থাপন করার অনুমতি দেওয়া হবে৷

DC এর জন্য নীতি সক্ষম করুন (ডিফল্ট ডোমেন কন্ট্রোলার নীতি স্তরে), নিরাপত্তা সংজ্ঞায়িত করুন ক্লিক করুন এবং একটি অনিরাপদ Netlogন প্রোটোকল ব্যবহার করার অনুমতিপ্রাপ্ত গ্রুপটি নির্দিষ্ট করুন (ভালনারেবল সংযোগ তৈরি করুন -> অনুমতি দিন৷ )