উইন্ডোজ সার্ভার 2016-এ অ্যাক্টিভ ডিরেক্টরির সংস্করণটি একটি আকর্ষণীয় বৈশিষ্ট্য উপস্থাপন করে যা আপনাকে অস্থায়ীভাবে একটি AD নিরাপত্তা গোষ্ঠীতে একজন ব্যবহারকারীকে যুক্ত করতে দেয়। এই বৈশিষ্ট্যটিকে বলা হয় অস্থায়ী গ্রুপ সদস্যপদ (সময় ভিত্তিক) . এই বৈশিষ্ট্যটি ব্যবহার করা যেতে পারে যখন আপনি সাময়িকভাবে ব্যবহারকারীকে AD নিরাপত্তা গোষ্ঠী সদস্যতার উপর ভিত্তি করে কিছু কর্তৃত্ব প্রদান করতে হবে। নির্দিষ্ট সময় অতিবাহিত হওয়ার পরে, ব্যবহারকারীকে স্বয়ংক্রিয়ভাবে নিরাপত্তা গোষ্ঠী থেকে (প্রশাসকের হস্তক্ষেপ ছাড়াই) সরিয়ে দেওয়া হবে।

অস্থায়ী গ্রুপ মেম্বারশিপ ব্যবহার করার জন্য, আপনাকে প্রিভিলেজড অ্যাক্সেস ম্যানেজমেন্ট ফিচার সক্ষম করতে হবে আপনার সক্রিয় ডিরেক্টরি বনে। AD রিসাইকেল বিনের মতো (যা আপনাকে মুছে ফেলা বস্তুগুলি পুনরুদ্ধার করতে দেয়), আপনি এটি সক্ষম হওয়ার পরে PAM অক্ষম করতে পারবেন না৷

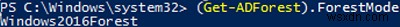

নিশ্চিত করুন যে আপনার AD ফরেস্ট Windows Server 2016 ফরেস্ট ফাংশন লেভেলে চলছে (বা উচ্চতর):

(Get-ADForest).ForestMode

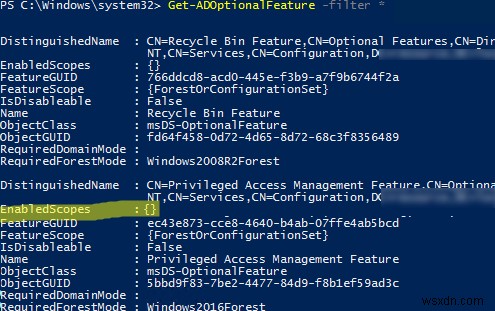

AD PowerShell মডিউল থেকে কমান্ড ব্যবহার করে বর্তমান বনে প্রিভিলেজড অ্যাক্সেস ম্যানেজমেন্ট বৈশিষ্ট্য সক্ষম করা হয়েছে কিনা তা পরীক্ষা করুন:

Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'"

আমাদের EnableScopes এর মান প্রয়োজন প্যারামিটার এটি আমাদের উদাহরণে খালি। এর মানে হল এই বনের জন্য বিশেষাধিকারপ্রাপ্ত অ্যাক্সেস ম্যানেজমেন্ট বৈশিষ্ট্য সক্ষম করা নেই৷

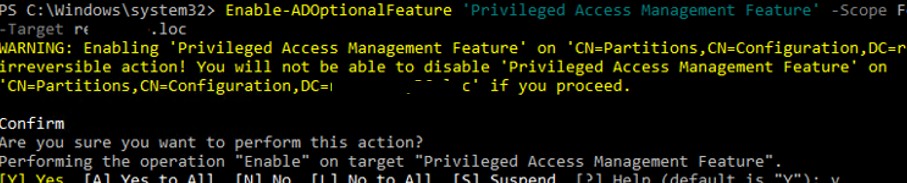

৷এটি সক্রিয় করতে, Enable-ADOPtionalFeature ব্যবহার করুন কমান্ড, এবং আর্গুমেন্টের একটি হিসাবে আপনার বনের নাম উল্লেখ করুন:

Enable-ADOptionalFeature 'Privileged Access Management Feature' -Scope ForestOrConfigurationSet -Target contoso.com

Enable-ADOptionalFeature: The SMO role ownership could not be verified because its directory partition has not replicated successfully with at least one replication partner ” কমান্ড চালানোর সময় উপস্থিত হয়, ডোমেন কন্ট্রোলারের স্থিতি এবং AD প্রতিলিপি এবং FSMO ভূমিকার মালিকদের উপলব্ধতা পরীক্ষা করুন। ম্যানুয়ালি AD প্রতিলিপি জোর করে।

কমান্ড চালান Get-ADOptionalFeature -filter "name -eq 'privileged access management feature'" | select EnabledScopes নির্বাচন করুন এবং পরীক্ষা করুন যে EnableScopes ক্ষেত্রটি খালি নেই।

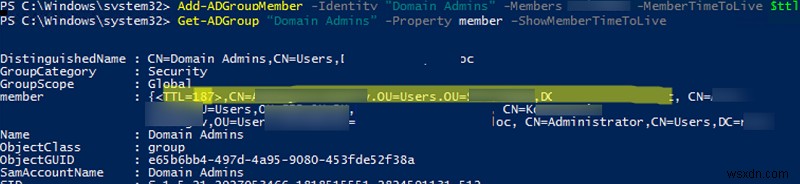

dsa.msc থেকে একটি নিরাপত্তা গোষ্ঠীতে যোগ করা হচ্ছে ) সমর্থিত নয়. PAM সক্ষম হওয়ার পরে, আপনি একটি বিশেষ যুক্তি MemberTimeToLive ব্যবহার করে একটি AD গ্রুপে একজন ব্যবহারকারীকে যুক্ত করার চেষ্টা করতে পারেন অ্যাড-এডিগ্রুপ মেম্বার cmdlet-এর। New-TimeSpan ব্যবহার করে সময় ব্যবধান (TTL) সেট করা সুবিধাজনক cmdlet। ধরা যাক আপনি test1 ব্যবহারকারী যোগ করতে চান ডোমেন অ্যাডমিনদের কাছে 15 মিনিটের জন্য গ্রুপ:

$ttl = New-TimeSpan -Minutes 5

Add-ADGroupMember -Identity "Domain Admins" -Members test1 -MemberTimeToLive $ttl

আপনি Get-ADGroup cmdlet ব্যবহার করে একজন ব্যবহারকারী কত সময় গোষ্ঠীর সদস্য হবেন তা পরীক্ষা করতে পারেন:Get-ADGroup 'Domain Admins' -Property member –ShowMemberTimeToLive

কমান্ডের ফলাফলে আপনি <TTL=187,CN=test1,CN=Users,DC=woshub,DC=loc> গ্রুপের সদস্যদের জন্য। TTL মান সেকেন্ডে প্রদর্শিত হয়। এর মানে এই ব্যবহারকারীকে সাময়িকভাবে ডোমেন অ্যাডমিন গ্রুপে যুক্ত করা হয়েছে। 187 সেকেন্ড পরে, তাকে স্বয়ংক্রিয়ভাবে গ্রুপ থেকে সরিয়ে দেওয়া হবে

ব্যবহারকারী Kerberos টিকিটের মেয়াদও শেষ। এটি বাস্তবায়িত হয়েছে এই কারণে যে KDC AD গ্রুপে অস্থায়ী সদস্যপদ থাকা ব্যবহারকারীদের জন্য TTL মূল্যের সর্বনিম্ন সমান জীবনকালের সাথে একটি টিকিট ইস্যু করে।

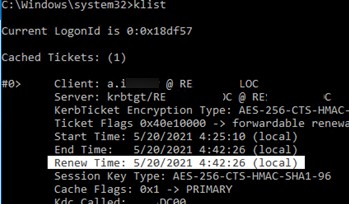

আপনি কমান্ড দিয়ে পরবর্তী Kerberos টিকেট পুনর্নবীকরণ সময় পরীক্ষা করতে পারেন:

klist

TGT টিকিটের পরবর্তী পুনর্নবীকরণের সময় রিনিউ টাইম-এ প্রদর্শিত হয় প্যারামিটার।

এর আগে, আমরা দেখিয়েছি কিভাবে লগ অফ না করে AD গ্রুপ মেম্বারশিপ রিফ্রেশ করতে klist ব্যবহার করতে হয়।

এছাড়াও AD তে (Windows2003Fores ফরেস্ট ফাংশনাল লেভেল বা নতুন সহ), আপনি অস্থায়ী AD গ্রুপ তৈরি করতে পারেন। এই ধরনের গ্রুপের জন্য, ডাইনামিক অবজেক্ট ক্লাস ব্যবহার করা হয়। সক্রিয় ডিরেক্টরি আবর্জনা সংগ্রহ প্রক্রিয়া দ্বারা এই ধরনের গোষ্ঠীগুলির স্বয়ংক্রিয়ভাবে মুছে ফেলা হয়৷

উদাহরণস্বরূপ, একটি অস্থায়ী গ্রুপ তৈরি করতে যা এক মাস পরে স্বয়ংক্রিয়ভাবে মুছে যাবে (2592000 = 31 * 24 * 60 * 60 ), নিম্নলিখিত PowerShell স্ক্রিপ্ট ব্যবহার করুন:

$OU = [adsi]"LDAP://OU=Groups,OU=Munich,OU=DE,DC=woshub,DC=loc"

$Group = $OU.Create("group","cn=MUN-FS01_Public_tmp")

$Group.PutEx(2,"objectClass",@("dynamicObject","group"))

$Group.Put("entryTTL","2678400")

$Group.SetInfo()

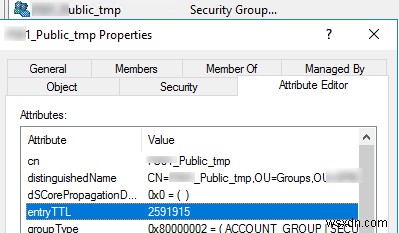

ADUC কনসোলে গ্রুপের বৈশিষ্ট্যগুলি খুলুন। entryTTL-এ মনোযোগ দিন বৈশিষ্ট্য এটি নির্দেশ করে কত সেকেন্ডে এই AD গ্রুপটি সরানো হবে।

এর আগে, একটি অস্থায়ী AD গ্রুপ সদস্যতা বাস্তবায়নের জন্য, আপনাকে গতিশীল বস্তু, বিভিন্ন স্ক্রিপ্ট এবং নির্ধারিত কাজ বা বেশ জটিল সিস্টেম (Microsoft Forefront Identity Manager, ইত্যাদি) ব্যবহার করতে হতো। এখন, উইন্ডোজ সার্ভার 2016/2019-এ, এই সুবিধাজনক বৈশিষ্ট্যটি বাক্সের বাইরে উপলব্ধ৷