যখন একজন ডোমেন ব্যবহারকারী উইন্ডোজে লগ ইন করে, তখন তাদের শংসাপত্রগুলি একটি স্থানীয় কম্পিউটারে ডিফল্টরূপে সংরক্ষিত হয় (ক্যাশেড শংসাপত্র:একটি ব্যবহারকারীর নাম এবং একটি পাসওয়ার্ড হ্যাশ)। এটি ব্যবহারকারীকে কম্পিউটারে লগইন করার অনুমতি দেয় এমনকি যদি AD ডোমেন কন্ট্রোলারগুলি অনুপলব্ধ থাকে, চালিত বন্ধ থাকে বা কম্পিউটার থেকে নেটওয়ার্ক কেবলটি আনপ্লাগ করা থাকে। ডোমেন অ্যাকাউন্ট শংসাপত্র ক্যাশিং ল্যাপটপ ব্যবহারকারীদের জন্য সুবিধাজনক যারা কর্পোরেট নেটওয়ার্ক উপলব্ধ না থাকলে একটি ডিভাইসে তাদের স্থানীয় ডেটা অ্যাক্সেস করতে পারে।

উইন্ডোজে ক্যাশিং ডোমেন ব্যবহারকারীর শংসাপত্র

ক্যাশড শংসাপত্রগুলি Windows এ লগইন করার জন্য ব্যবহার করা যেতে পারে যদি একজন ব্যবহারকারী অন্তত একবার এই কম্পিউটারে প্রমাণীকরণ করে থাকে এবং তারপর থেকে তাদের ডোমেন পাসওয়ার্ড পরিবর্তন করা না হয়। ক্যাশড শংসাপত্রে ব্যবহারকারীর পাসওয়ার্ড কখনই মেয়াদ শেষ হয় না। যদি ডোমেন পাসওয়ার্ড নীতি কোনও ব্যবহারকারীকে পাসওয়ার্ড পরিবর্তন করতে বাধ্য করে, তবে ব্যবহারকারী একটি নতুন পাসওয়ার্ড দিয়ে লগ ইন না করা পর্যন্ত স্থানীয় ক্যাশে সংরক্ষিত পাসওয়ার্ড পরিবর্তন হবে না। যদি AD-তে ব্যবহারকারীর পাসওয়ার্ডটি কম্পিউটারে শেষ লগইন করার পরে পরিবর্তন করা হয় এবং কম্পিউটারটি অফলাইনে থাকে (ডোমেন নেটওয়ার্কে অ্যাক্সেস ছাড়া), ব্যবহারকারী পুরানো পাসওয়ার্ড দিয়ে কম্পিউটারে লগইন করতে সক্ষম হবেন৷

যদি অ্যাক্টিভ ডিরেক্টরি ডোমেনটি উপলভ্য না থাকে, তাহলে Windows চেক করে যে ব্যবহারকারীর নাম এবং পাসওয়ার্ড স্থানীয় ক্যাশের সাথে মেলে এবং কম্পিউটারে স্থানীয় লগইন করার অনুমতি দেয়।

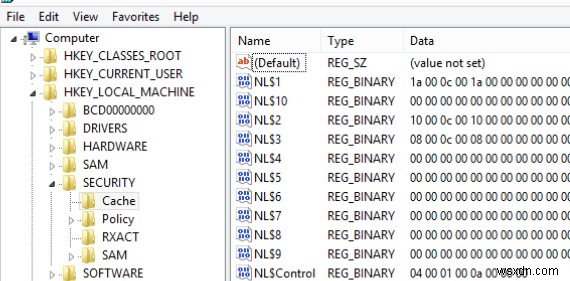

ক্যাশে করা শংসাপত্রগুলি রেজিস্ট্রিতে রেজিস্ট্রি কী HKEY_LOCAL_MACHINE\Security\Cache-এর অধীনে সংরক্ষণ করা হয় (%systemroot%\System32\config\SECURITY ) প্রতিটি সংরক্ষিত হ্যাশ NL$x-এ সংরক্ষণ করা হয় প্যারামিটার (যেখানে x একটি ক্যাশে ডেটা সূচক)। ডিফল্টরূপে, এমনকি একজন প্রশাসকও এই রেজিস্ট্রি কীটির বিষয়বস্তু দেখতে পারে না, তবে প্রয়োজনে আপনি অ্যাক্সেস পেতে পারেন৷

যদি স্থানীয় ক্যাশে কোনো ক্যাশড শংসাপত্র না থাকে, আপনি যখন একটি অফলাইন কম্পিউটারে লগ ইন করার চেষ্টা করবেন তখন আপনি নিম্নলিখিত বার্তাটি দেখতে পাবেন:

There are currently no logon servers available to service the logon request.৷

গ্রুপ নীতির সাথে ক্যাশড শংসাপত্র কনফিগার করা

আপনি অনন্য ব্যবহারকারীর সংখ্যা সেট করতে পারেন, যাদের শংসাপত্রগুলি ডোমেন কম্পিউটারের স্থানীয় ক্যাশে গ্রুপ নীতি বিকল্পের সাথে সংরক্ষিত হতে পারে। ব্যবহারকারীর শংসাপত্র স্থানীয় ক্যাশে সংরক্ষণ করার জন্য, ব্যবহারকারীকে অন্তত একবার কম্পিউটারে লগ ইন করতে হবে।

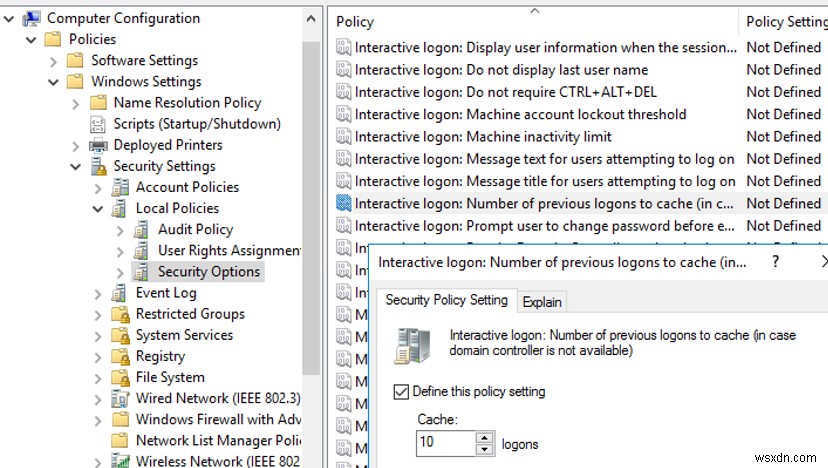

ডিফল্টরূপে, Windows 10 এবং Windows Server 2016 10-এর শংসাপত্র সঞ্চয় করে সম্প্রতি লগ করা ব্যবহারকারীরা। আপনি নিম্নলিখিত GPO বিকল্পের সাথে এই মানটি পরিবর্তন করতে পারেন - ইন্টারেক্টিভ লগন:ক্যাশে পূর্ববর্তী লগনের সংখ্যা (ডোমেন কন্ট্রোলার উপলব্ধ না থাকলে) . আপনি এটি কম্পিউটার কনফিগারেশন -> নীতি -> উইন্ডোজ সেটিংস -> নিরাপত্তা সেটিংস -> স্থানীয় নীতি -> নিরাপত্তা বিকল্পগুলিতে খুঁজে পেতে পারেন। আপনি 0 থেকে যেকোনো মান সেট করতে পারেন 50 এ .

There are currently no logon servers available to service the logon request .

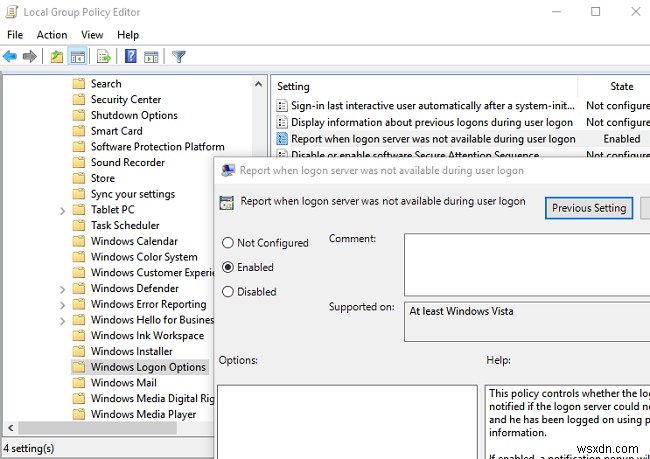

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon-এ REG_SZ রেজিস্ট্রি প্যারামিটার . যদি একজন ব্যবহারকারী সংরক্ষিত শংসাপত্রের সাথে লগ ইন করে, তাহলে তারা দেখতে পাবে না যে ডোমেন কন্ট্রোলার উপলব্ধ নেই। GPO ব্যবহার করে, আপনি লগ ইন করার জন্য ক্যাশড শংসাপত্র ব্যবহার করার একটি বিজ্ঞপ্তি প্রদর্শন করতে পারেন। এটি করতে, GPO বিকল্পটি সক্ষম করুন ব্যবহারকারী লগইন করার সময় যখন লগইন সার্ভার উপলব্ধ ছিল না তখন প্রতিবেদন করুন কম্পিউটার কনফিগারেশনের অধীনে নীতি -> নীতি -> প্রশাসনিক টেমপ্লেট -> উইন্ডোজ উপাদান -> উইন্ডোজ লগঅন বিকল্পগুলি৷

তারপরে ব্যবহারকারী লগইন করার পরে নিম্নলিখিত বিজ্ঞপ্তিটি ট্রেতে উপস্থিত হবে:

A domain controller for your domain could not be contacted. You have been logged on using cached account information. Changes to your profile since you last logged on might not be available.৷ এই বিকল্পটি রেজিস্ট্রির মাধ্যমে সক্রিয় করা যেতে পারে:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/Current Version/Winlogon

- ValueName:

ReportControllerMissing - ডেটা টাইপ:

REG_SZ - মান:

1

ক্যাশ করা উইন্ডোজ শংসাপত্রের নিরাপত্তা ঝুঁকি

স্থানীয় শংসাপত্র ক্যাশে কিছু নিরাপত্তা ঝুঁকি আছে. ক্যাশে করা ডেটা সহ একটি কম্পিউটার/ল্যাপটপে শারীরিক অ্যাক্সেস পাওয়ার পরে, একজন আক্রমণকারী একটি ব্রুট-ফোর্স আক্রমণ ব্যবহার করে আপনার পাসওয়ার্ড হ্যাশ ডিক্রিপ্ট করতে পারে। এটি পাসওয়ার্ডের দৈর্ঘ্য এবং জটিলতার উপর নির্ভর করে। একটি পাসওয়ার্ড জটিল হলে, এটি পাসওয়ার্ড ব্রুট করতে একটি বিশাল পরিমাণ সময় লাগে। তাই স্থানীয় প্রশাসকের অনুমতি (অথবা, ডোমেন অ্যাডমিন অ্যাকাউন্ট) সহ ব্যবহারকারীদের জন্য ক্যাশিং ব্যবহার করার পরামর্শ দেওয়া হয় না।

উইন্ডোজ ডোমেইন নেটওয়ার্কে অ্যাডমিনিস্ট্রেটর অ্যাকাউন্টগুলিকে কীভাবে সুরক্ষিত রাখতে হয় সে সম্পর্কে আরও জানুন।নিরাপত্তা ঝুঁকি কমাতে, আপনি অফিস এবং অ্যাডমিনিস্ট্রেটর কম্পিউটারে শংসাপত্র ক্যাশিং অক্ষম করতে পারেন। মোবাইল ডিভাইসে ক্যাশ করা অ্যাকাউন্টের সংখ্যা 1-এ কমিয়ে আনার সুপারিশ করা হয়। এর মানে হল যে কোনও অ্যাডমিনিস্ট্রেটর যদি কোনও কম্পিউটারে লগ ইন করে থাকে এবং তাদের ডেটা ক্যাশে করা থাকে, ডিভাইস মালিক লগ ইন করার পরে অ্যাডমিনিস্ট্রেটরের পাসওয়ার্ড হ্যাশ ওভাররাইট করা হবে। চালু।

উইন্ডোজ সার্ভার 2012 R2 বা আরও নতুন ফাংশনাল লেভেল সহ AD ডোমেনগুলির জন্য, আপনি সুরক্ষিত ব্যবহারকারীদের সাথে ডোমেন প্রশাসক অ্যাকাউন্ট যোগ করতে পারেন দল এই নিরাপত্তা গোষ্ঠীর জন্য স্থানীয় শংসাপত্র ক্যাশিং নিষিদ্ধ৷

৷আপনি আপনার ডোমেনে আলাদা GPO তৈরি করতে পারেন যাতে বিভিন্ন ডিভাইস এবং ব্যবহারকারীর ক্যাটাগরির জন্য ক্যাশ করা শংসাপত্রের ব্যবহার নিয়ন্ত্রণ করা যায় (উদাহরণস্বরূপ, GPO নিরাপত্তা ফিল্টার, WMI ফিল্টার ব্যবহার করা, অথবা GPP আইটেম স্তরের টার্গেটিং ব্যবহার করে CashedLogonsCount রেজিস্ট্রি প্যারামিটার স্থাপন করা)।

- মোবাইল (ল্যাপটপ) ব্যবহারকারীদের জন্য:

CashedLogonsCount = 1 - অফিস ডেস্কটপের জন্য:

CashedLogonsCount = 0

এই ধরনের নীতিগুলি ডোমেনে যুক্ত হওয়া ডিভাইসগুলি থেকে বিশেষ সুবিধাপ্রাপ্ত ব্যবহারকারীর হ্যাশ পাওয়ার সম্ভাবনা কমিয়ে দেবে