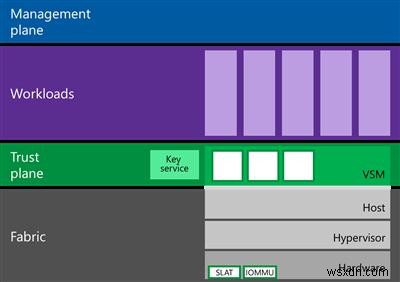

Windows 10 এন্টারপ্রাইজে (শুধুমাত্র এই সংস্করণে), একটি নতুন হাইপার-ভি উপাদান উপস্থিত হয়েছে –ভার্চুয়াল নিরাপদ মোড (VSM) . VSM হল একটি সুরক্ষিত কন্টেইনার (ভার্চুয়াল মেশিন) যা হাইপারভাইজারে চালিত হয় এবং হোস্ট Windows 10 হোস্ট এবং এর কার্নেল থেকে আলাদা। এই সুরক্ষিত ভার্চুয়াল কন্টেইনারের ভিতরে সিস্টেমের উপাদানগুলি চালিত নিরাপত্তা দৃষ্টিকোণ থেকে গুরুত্বপূর্ণ। VSM-এ কোনো তৃতীয় পক্ষের কোড কার্যকর করা যাবে না, এবং কোডের অখণ্ডতা পরিবর্তনের জন্য ক্রমাগত পরীক্ষা করা হয়। হোস্ট Widows 10-এর কার্নেল আপস করা হলেও এই আর্কিটেকচারটি VSM-এ ডেটা সুরক্ষিত করতে দেয়, কারণ এমনকি কার্নেল VSM-এ সরাসরি অ্যাক্সেস করতে পারে না।

ভিএসএম কন্টেইনার নেটওয়ার্কের সাথে সংযুক্ত হতে পারে না এবং কেউ এতে প্রশাসনিক সুবিধা পেতে পারে না। এনক্রিপশন কী, ব্যবহারকারীর প্রমাণীকরণ ডেটা এবং আপস দৃষ্টিকোণ থেকে অন্যান্য গুরুত্বপূর্ণ তথ্য ভার্চুয়াল সিকিউর মোড কন্টেইনারে সংরক্ষণ করা যেতে পারে। এইভাবে, একজন হ্যাকার ডোমেন ব্যবহারকারী অ্যাকাউন্টের স্থানীয়ভাবে ক্যাশে করা ডেটা ব্যবহার করে কর্পোরেট কাঠামোতে প্রবেশ করতে পারবে না।

নিম্নলিখিত সিস্টেম উপাদানগুলি VSM-এর ভিতরে কাজ করতে পারে:

- LSASS (স্থানীয় নিরাপত্তা সাবসিস্টেম পরিষেবা) স্থানীয় ব্যবহারকারীদের প্রমাণীকরণ এবং বিচ্ছিন্নতার জন্য দায়ী একটি উপাদান। (সুতরাং, সিস্টেমটি "পাস দ্য হ্যাশ" টাইপ এবং এই জাতীয় সরঞ্জামগুলির আক্রমণ থেকে সুরক্ষিত, যেমন mimikatz –link1, link2।) এর মানে হল যে সিস্টেমে নিবন্ধিত ব্যবহারকারীর পাসওয়ার্ড (এবং/বা হ্যাশ) এমনকি উপলব্ধ হতে পারে না। স্থানীয় প্রশাসকের বিশেষাধিকার সহ ব্যবহারকারীর জন্য।

- ভার্চুয়াল TPM (vTPM) ডিস্ক বিষয়বস্তু এনক্রিপশনের জন্য প্রয়োজনীয় গেস্ট মেশিনের জন্য একটি সিন্থেটিক TPM ডিভাইস

- মনিটরিং এর জন্য সিস্টেম OS কোড অখণ্ডতা কোডটিকে পরিবর্তনের বিরুদ্ধে রক্ষা করে

VSM ব্যবহার করতে, পরিবেশকে নিম্নলিখিত হার্ডওয়্যার প্রয়োজনীয়তাগুলি পূরণ করতে হবে:

- নিরাপদ কী স্টোরেজের জন্য UEFI, সিকিউর বুট এবং ট্রাস্টেড প্ল্যাটফর্ম মডিউল (TPM) সমর্থন

- হার্ডওয়্যার ভার্চুয়ালাইজেশন সমর্থন (VT-x, AMD-V বা পরবর্তী)

Windows 10-এ ভার্চুয়াল সিকিউর মোড (VSM) কীভাবে সক্ষম করবেন

চলুন দেখি কিভাবে ভার্চুয়াল সিকিউর মোড Windows 10 সক্ষম করবেন।

- UEFI সিকিউর বুট অবশ্যই সক্রিয় করতে হবে।

- উইন্ডোজ 10কে ডোমেনে অন্তর্ভুক্ত করতে হবে। (ভিএসএম শুধুমাত্র ডোমেন ব্যবহারকারীর অ্যাকাউন্টগুলিকে রক্ষা করে, স্থানীয় অ্যাকাউন্টগুলি নয়৷) ৷

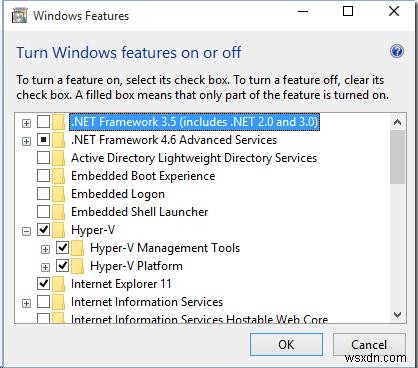

- উইন্ডোজ 10-এ হাইপার-ভি ভূমিকা ইনস্টল করতে হবে। (আমাদের ক্ষেত্রে, আমাদের প্রথমে হাইপার-ভি প্ল্যাটফর্ম ইনস্টল করতে হয়েছিল, এবং তারপরে আমরা হাইপার-ভি ম্যানেজমেন্ট টুল ইনস্টল করেছি)

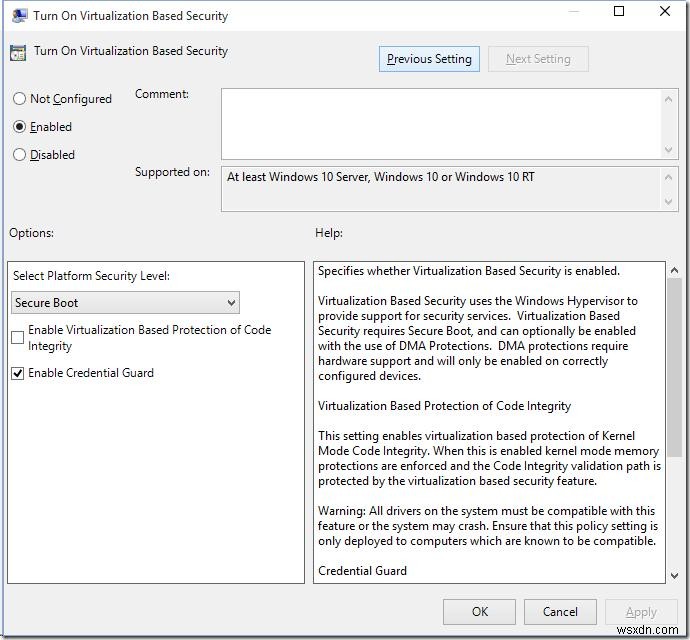

- ভার্চুয়াল সিকিউর মোড (ভিএসএম) গ্রুপ পলিসি এডিটর (gpedit.msc) এর একটি বিশেষ নীতিতে সক্রিয় করতে হবে:কম্পিউটার কনফিগারেশন -> প্রশাসনিক টেমপ্লেট -> সিস্টেম -> ডিভাইস গার্ড -> ভার্চুয়ালাইজেশন ভিত্তিক চালু করুন নিরাপত্তা . সক্ষম করুন৷ এই নীতি এবং নিরাপদ বুট নির্বাচন করুন প্ল্যাটফর্ম নিরাপত্তা স্তর নির্বাচন করুন বিকল্পে . এছাড়াও ক্রিডেনশিয়াল গার্ড সক্ষম করুন চেক করুন (LSA বিচ্ছিন্নতা) এখানে।

- এবং শেষ কাজটি হল VSM-এ Windows 10 চালু করতে BCD কনফিগার করা:

bcdedit /set vsmlaunchtype auto

bcdedit /set vsmlaunchtype auto

- আপনার কম্পিউটার পুনরায় চালু করুন

ভিএসএম চালু আছে কিনা তা কিভাবে নিশ্চিত করবেন

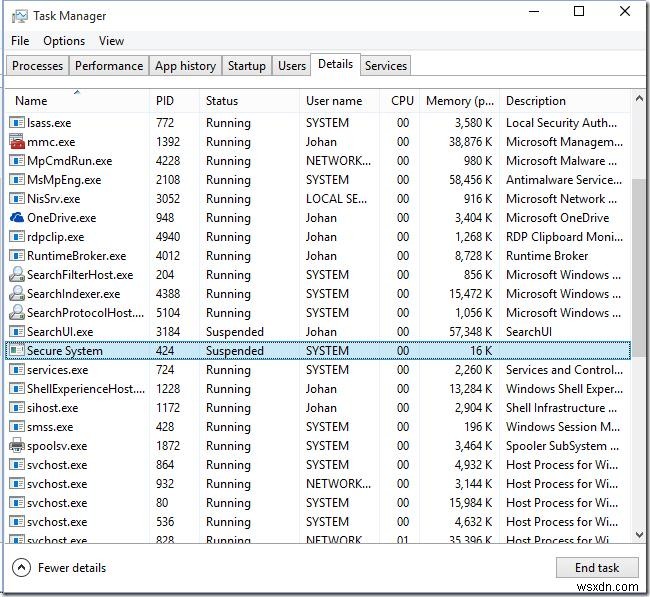

আপনি নিশ্চিত করতে পারেন যে VSM সক্রিয় আছে যদি সুরক্ষিত সিস্টেম প্রক্রিয়া টাস্ক ম্যানেজারে উপস্থিত থাকে।

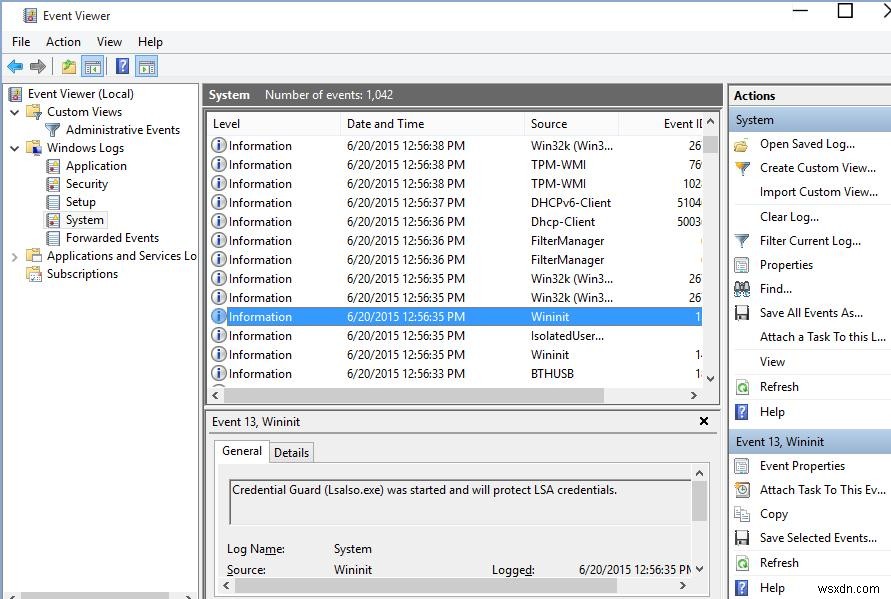

অথবা যদি ইভেন্ট হয় “ক্রেডেনশিয়াল গার্ড (Lsalso.exe) শুরু হয়েছিল এবং LSA শংসাপত্র রক্ষা করবে " সিস্টেম লগে৷

৷

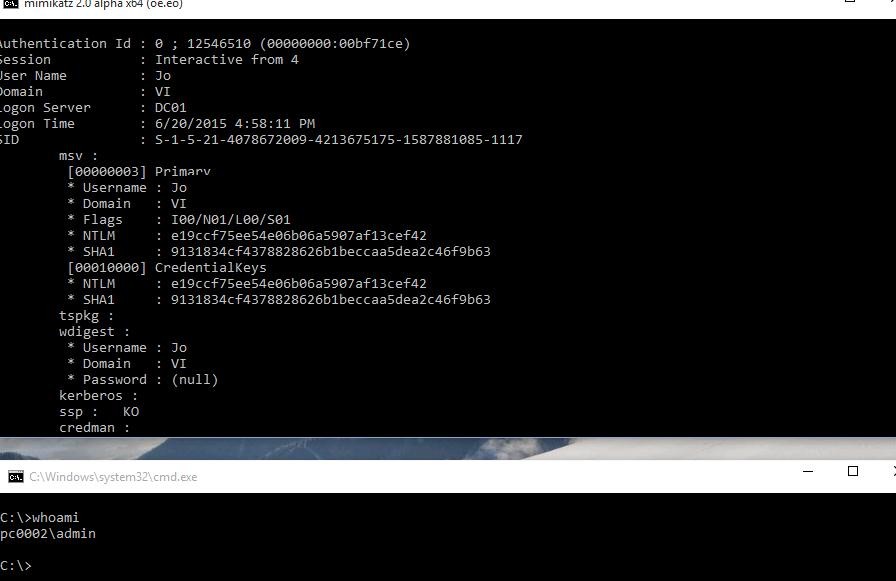

ভিএসএম নিরাপত্তা কীভাবে পরীক্ষা করবেন

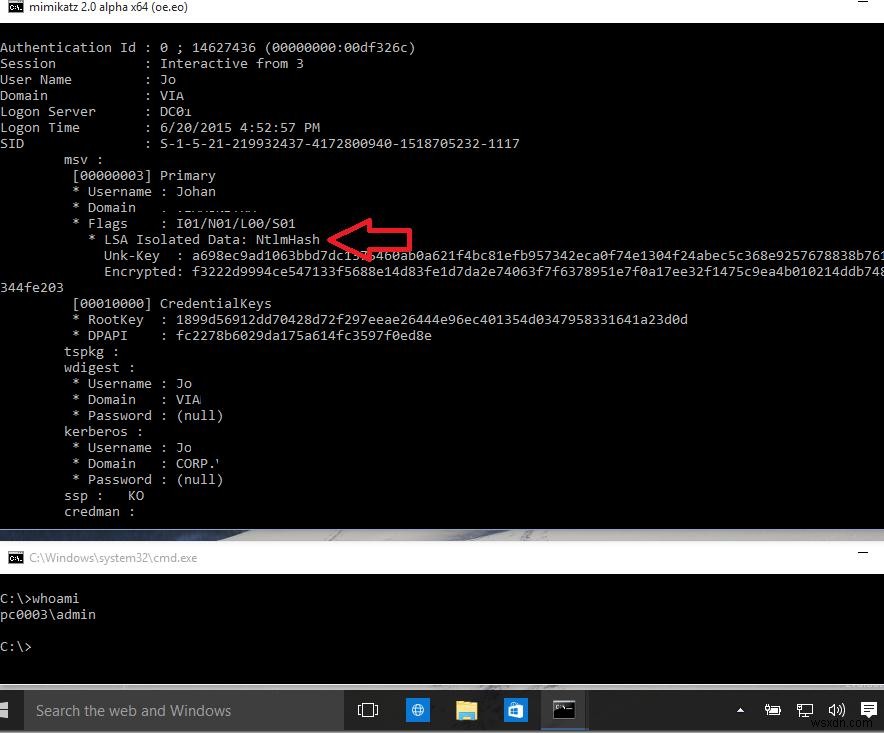

VSM সক্ষম থাকা মেশিনগুলিতে একটি ডোমেন অ্যাকাউন্টের সাথে লগ ইন করুন এবং স্থানীয় প্রশাসকের বিশেষাধিকারগুলির সাথে নিম্নলিখিত mimikatz কমান্ডটি চালান:

mimikatz.exe privilege::debug sekurlsa::logonpasswords exit |

mimikatz.exe privilege::debug sekurlsa::logonpasswords প্রস্থান

আমরা দেখতে পাচ্ছি যে LSA একটি বিচ্ছিন্ন পরিবেশে চলছে এবং ব্যবহারকারীর পাসওয়ার্ড হ্যাশগুলি পাওয়া যাবে না৷

আপনি যদি VSM অক্ষম থাকা একটি মেশিনে একই কাজ করেন, আমরা একটি ব্যবহারকারীর পাসওয়ার্ডের NTLM হ্যাশ পেতে পারি, যা পাস-দ্য-হ্যাশ আক্রমণে ব্যবহার করা যেতে পারে।

রেফারেন্স:Windows 10 এন্টারপ্রাইজ বিল্ড 10130 এ ভার্চুয়াল সিকিউর মোড (ভিএসএম) সক্ষম করা