ওয়ার্ডপ্রেস ব্যাকডোর কি?

একটি ওয়ার্ডপ্রেস ব্যাকডোর হল এমন একটি কোড যা আক্রমণকারীকে সার্ভারে অননুমোদিত এবং অবিরাম অ্যাক্সেসের অনুমতি দেয়। প্রায়শই এটি কোথাও লুকানো একটি দূষিত ফাইল। অথবা অনেক সময় এটি একটি সংক্রামিত প্লাগইন হতে পারে। ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক এর নতুন রূপ প্রতি মাসে পাওয়া যাবে।

হ্যাকাররা সবসময় ওয়ার্ডপ্রেস ব্যাকডোরে ইনজেক্ট করার চেষ্টা করে থাকে। কয়েক বছর ধরে সংক্রমণ ছড়াতে ব্যবহৃত একাধিক প্লাগইন রয়েছে। তাই হুমকি যে কোনো জায়গা থেকে হতে পারে। পরবর্তীতে, ওয়ার্ডপ্রেসের পিছনের দরজাগুলি সরিয়ে ফেলার জন্য এটি একটি সময় এবং সম্পদ গ্রহণকারী প্রক্রিয়া হতে পারে। তবে প্রতিরোধমূলক ব্যবস্থা সর্বদা ক্ষতি নিয়ন্ত্রণ করতে পারে। একটি নিরাপদ ওয়ার্ডপ্রেস সাইট আক্রমণ ঠেকাতে না পারলে বিলম্ব করতে পারে। আমরা এই ব্লগে একটি ওয়ার্ডপ্রেস ব্যাকডোর খোঁজা এবং ঠিক করার বিষয়ে আরও কিছু দেখতে পাব৷

৷কিসের ফলে ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক হয়?

একটি ওয়ার্ডপ্রেস সাইট সেট আপ করা যুক্তিসঙ্গতভাবে আরামদায়ক। কিন্তু একাধিক ফাঁকফোকর একটি ওয়ার্ডপ্রেস ব্যাকডোর জন্য পথ প্রশস্ত করতে পারে. সুতরাং, সরলতার জন্য, আমরা এটিকে প্রধান কয়েকটিতে সংকুচিত করতে পারি। এগুলো হল:

- কখনও কখনও এটি একটি বগি প্লাগইন বা একটি থিমের কারণে হতে পারে৷ ৷

- আপনার সাইটে লগইন শংসাপত্র দুর্বল বা ডিফল্ট হতে পারে।

- সংবেদনশীল ফাইল প্রকাশ করার জন্য ফাইলের অনুমতি দুর্বল হতে পারে।

- ফায়ারওয়াল বা কোনো ধরনের নিরাপত্তা সমাধান ব্যবহার না করা।

- ইনস্টলেশন পুরানো হতে পারে।

- অন্যান্য ওয়েবসাইটের সাথে একটি সংক্রমিত সার্ভার শেয়ার করা। সাবনেট করার জন্য আপনার পরিষেবা প্রদানকারীকে জিজ্ঞাসা করুন৷

সম্পর্কিত নির্দেশিকা – ওয়ার্ডপ্রেস নিরাপত্তার জন্য ধাপে ধাপে সম্পূর্ণ নির্দেশিকা (হ্যাক হওয়ার ঝুঁকি 90% কমিয়ে দিন)

ওয়ার্ডপ্রেস ব্যাকডোর খোঁজা

থিমগুলিতে ওয়ার্ডপ্রেস ব্যাকডোর সনাক্ত করা

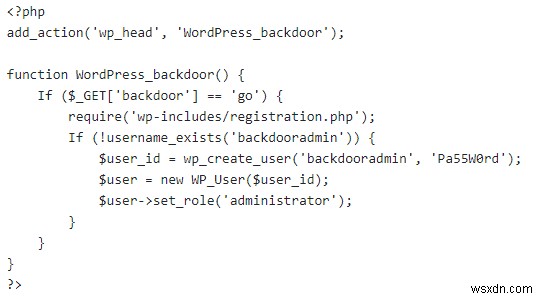

নিষ্ক্রিয় থিমগুলি একটি ওয়ার্ডপ্রেসের ব্যাকডোর লুকানোর সেরা জায়গা। হ্যাকাররা এই সত্যটি সম্পর্কে সচেতন এবং প্রায়শই আপনার সাইটে এই জাতীয় থিমগুলি সন্ধান করে৷ এটি নিষ্ক্রিয় হওয়ায় আপনার সেখানে পরীক্ষা করার সম্ভাবনা কম। WP থিমগুলিতে functions.php নামে একটি জটিল ফাইল রয়েছে . এই ফাইলটি নেটিভ পিএইচপি, ওয়ার্ডপ্রেস এবং অন্যান্য ফাংশন কল করার জন্য দায়ী। তাই সহজ কথায়, এটি যে কোনো ধরনের অপারেশন করতে ব্যবহার করা যেতে পারে। প্রায়শই আক্রমণকারীরা একটি ওয়ার্ডপ্রেস ব্যাকডোর পাওয়ার জন্য এই ফাইলটি ইনজেক্ট করার চেষ্টা করে। এরকম একটি উদাহরণ নিচের ছবিতে দেওয়া হয়েছে৷

এই দূষিত কোডটি functions.php ফাইলে রয়েছে . আক্রমণকারী URL এ গেলে এটি ট্রিগার হয়:www.yoursite.com/wp-includes/registration.php সুতরাং, তারপর এই ফাংশনটি

id: backdooradmin

password: Pa55W0rd.

সুতরাং, আপনি ব্যবহারকারীকে মুছে ফেললেও এই URL-এ গিয়ে এটি আবার তৈরি করা যেতে পারে। এটি একটি ওয়ার্ডপ্রেস ব্যাকডোরের একটি সাধারণ উদাহরণ। যাইহোক, এই কোডটি প্রথমে সার্ভারে অ্যাক্সেস পাওয়ার মাধ্যমে ইনজেকশন করা যেতে পারে। এটি একটি খোলা এফটিপি পোর্ট বা অন্যান্য লুপহোল ব্যবহার করতে পারে।

প্লাগইনগুলিতে ওয়ার্ডপ্রেস ব্যাকডোর সনাক্ত করা

একটি ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক প্রায়ই বগি প্লাগইনগুলির কারণে হয়। একাধিক প্লাগইন কয়েক বছর ধরে বগি পাওয়া গেছে। এই বছর সর্বশেষটি ছিল যোগাযোগ ফর্ম 7। এই প্লাগইনটির 5 মিলিয়নেরও বেশি সক্রিয় ব্যবহারকারী রয়েছে। বিপরীতে, বাগটি একটি বিশেষাধিকার বৃদ্ধির দিকে পরিচালিত করেছিল। যখন প্লাগইন ফাইলগুলি পরিবর্তন করা হয়, তখন এটি ড্যাশবোর্ডে দৃশ্যমান নাও হতে পারে৷ যাইহোক, একটি FTP অনুসন্ধান এই ধরনের ফাইল প্রকাশ করতে পারে। আরও এটিকে বৈধ দেখাতে, ব্যাকডোর ফাইলগুলিকে হেল্প ফাইল হিসাবে নামকরণ করা হয়েছে। প্লাগইনগুলিতে ব্যাকডোর পাওয়া যাওয়ার কারণগুলি হল:

- অব্যবহৃত প্লাগইনগুলি সংক্রামিত হওয়ার সম্ভাবনা বেশি। শুধুমাত্র কারণ তারা দীর্ঘ সময়ের জন্য পিছনের দরজা লুকিয়ে রাখতে পারে৷

- অবিশ্বস্ত এবং অজনপ্রিয় প্লাগইনগুলি প্রায়ই খারাপভাবে কোড করা হয়। এইভাবে ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক হওয়ার সম্ভাবনা বেড়ে যায়।

- সেকেলে প্লাগইনগুলি লক্ষ্য হওয়ার সম্ভাবনা বেশি৷ শুধু কারণ অনেকেই এখনও আপডেট না করেই চালাচ্ছেন৷ ৷

- এই বগি প্লাগইনগুলি অন্যান্য মূল ফাইলগুলিকে সংশোধন করতে সাহায্য করতে পারে৷

অতএব কোনো অজানা প্লাগইন সন্ধান করুন। সমস্ত অব্যবহৃত প্লাগইনগুলি পরিষ্কার করুন!৷

ইনস্টলেশন ফাইলগুলিতে ওয়ার্ডপ্রেস ব্যাকডোর সনাক্ত করা

প্লাগইন সংক্রামিত হওয়ার পরে মূল ফাইলগুলি পরিবর্তন করা হয়। বেস ফাইলে দুর্বৃত্ত কোড থাকতে পারে বা নতুন ফাইল প্রদর্শিত হতে পারে। মাঝে মাঝে পিছনের দরজাটি এখানে এইরকম অস্বস্তিকর মনে হতে পারে:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

এই কোডটি পরিচিত কৌশল ব্যবহার করে অস্পষ্ট করা হয়েছে। এইভাবে মানুষের ব্যবহারকারীদের পড়া কঠিন করে তোলে। সুতরাং, এই জাতীয় মাছের চেহারার কোডটি সন্ধান করুন এবং এতে থাকা ফাইলগুলি সরিয়ে ফেলুন। অনেক সময় ব্যাকডোর নিজেকে একটি বৈধ ফাইল হিসাবে উপস্থাপন করতে পারে যেমন xml.php, media.php, plugin.php, ইত্যাদি। তাই বৈধ মনে হলেও কোনো ফাইল এড়িয়ে যাবেন না। তাছাড়া, কোড পড়া কঠিন করার জন্য অন্যান্য কৌশল রয়েছে।

এছাড়াও, FilesMan কীওয়ার্ডের জন্য দেখুন আপনার ফাইলে। উদাহরণস্বরূপ, এটি কুখ্যাত ব্যাকডোরের ডাম্প ফাইলসম্যান:02 . এই ব্যাকডোর সনাক্ত করা কঠিন এবং লগগুলিতে দৃশ্যমান নয়৷ এটি পাসওয়ার্ড এবং অন্যান্য বিবরণ চুরি করতে ব্যবহৃত হয়৷

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

উদাহরণস্বরূপ, 6 তম লাইনের কোডটি হেক্স আকারে রয়েছে। রূপান্তরিত হলে এটি এমন কিছু দেখাবে:preg_replace("/.*/e","eval(gzinfla\ . হেক্স অক্ষর ডিকোড করার জন্য অনলাইনে টুল উপলব্ধ আছে। তাদের ব্যাবহার করুন! এছাড়াও, আক্রমণকারী base64 এনকোডিং ব্যবহার করে কোড লুকাতে পারে। তাই একইভাবে আচরণ করুন। এখানে কীওয়ার্ড FilesMan ৪র্থ লাইনে উপস্থিত। এই সংক্রমণের এই ধরনের বৈকল্পিক এই কীওয়ার্ড আছে. অনেক সময় এটা সম্ভব যে কোডটি .htaccess এর মত সংবেদনশীল ফাইলগুলির সাথে টেম্পারিং হতে পারে . তাই এগুলোর মাধ্যমে ভালো করে দেখে নেওয়া নিশ্চিত করুন!

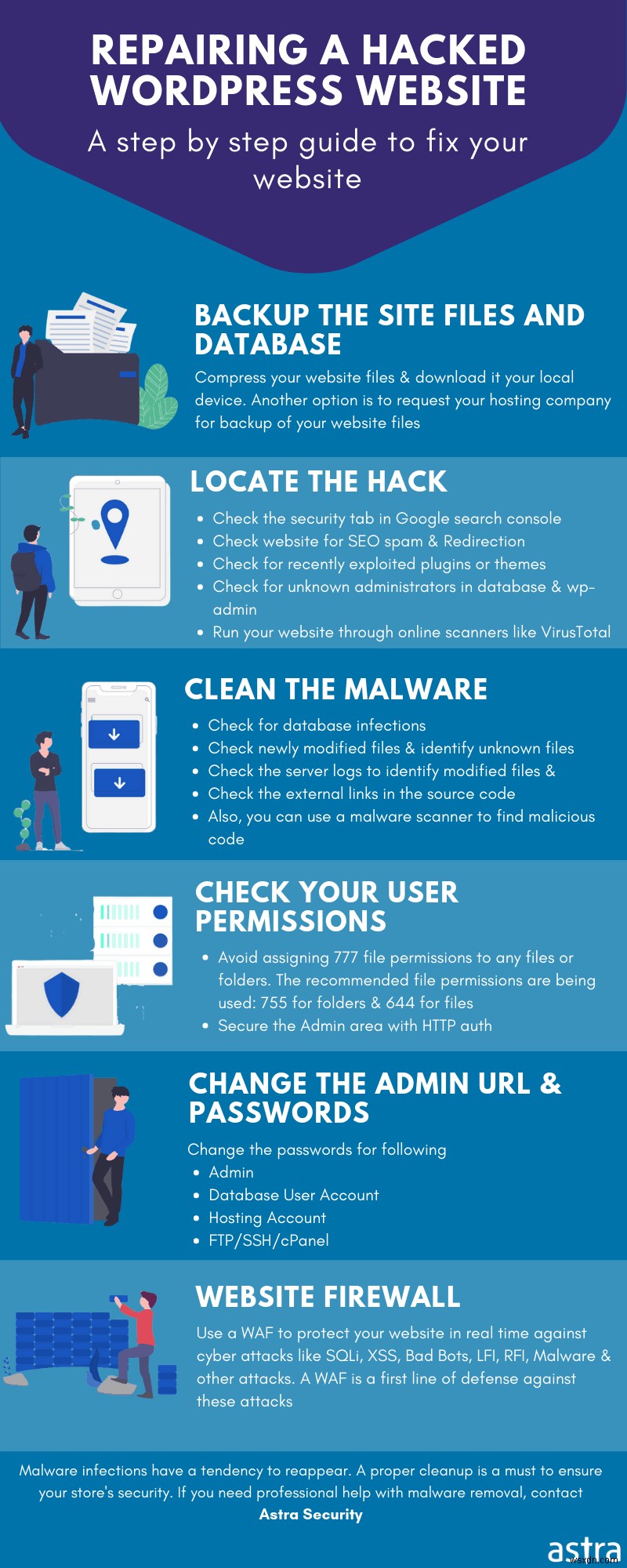

কিভাবে ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক ঠিক করবেন?

চেকসাম তুলনা করা

প্রথম ধাপ হল চেকসাম তুলনা করা। এটি ফাইলের অখণ্ডতার একটি হিউরিস্টিক সংকল্প। ম্যানুয়াল পরিদর্শন করা যেতে পারে। তাছাড়া, এই উদ্দেশ্যে বিনামূল্যে পাওয়া যায় স্বয়ংক্রিয় টুল। শুধুমাত্র মূল ফাইলের জন্য নয়, চেকসামগুলি প্লাগইন এবং থিমের জন্যও উপলব্ধ। তাছাড়া, আপনি একটি ব্যক্তিগত কালো তালিকা বজায় রাখতে পারেন। পাবলিক ডোমেনে উপলব্ধ তালিকা ব্যবহার করে এটি করা যেতে পারে। চেকসামগুলি না মেলে ম্যানুয়ালি ওয়ার্ডপ্রেসের পিছনের দরজাগুলি সরাতে এগিয়ে যান৷

৷কোর ফাইল ইন্টিগ্রিটি

দ্বিতীয়ত, ফাইলগুলি দেখানোর পরে বিভিন্ন চেকসাম মানগুলি ম্যানুয়ালি পরিদর্শন করে। এটা খুব সম্ভব যে ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক ফাইল টেম্পারড হতে পারে. সুতরাং, ইনস্টলেশন ফাইলের অখণ্ডতা যাচাই করা যেতে পারে। ওয়ার্ডপ্রেসের একটি নতুন কপি ডাউনলোড করে শুরু করুন।

$ mkdir WordPress

$ cd WordPress

এই কমান্ডটি WordPress নামে একটি ডিরেক্টরি তৈরি করেছে এবং এটিতে সুইচ ওভার করে।

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

এখন কোডের প্রথম লাইন ব্যবহার করে ওয়ার্ডপ্রেসের সর্বশেষ সংস্করণ (এই ক্ষেত্রে 4.9.8) ডাউনলোড করুন। দ্বিতীয় লাইন তারপর এটি নিষ্কাশন. এই কাজগুলি সম্পন্ন করার পরে, গুরুত্বপূর্ণ পদক্ষেপ আসে। $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . এই কোড দুটি ফাইলের মধ্যে পার্থক্য তুলনা. যেহেতু ওয়ার্ডপ্রেস ব্যাকডোর আপনার ফাইলগুলিকে সম্পাদনা করবে, এটি পরিবর্তনগুলি দেখাবে। যাইহোক, কয়েকটি ফাইল xmlrpc.php এর মত গতিশীল . এই ফাইলটি ব্যবহারকারীদের এবং পরিষেবাগুলিকে RPC এর মাধ্যমে সাইটের সাথে ইন্টারঅ্যাক্ট করতে সাহায্য করে৷ হ্যাকাররা এটা জানে এবং প্রায়ই এখানে ব্যাকডোর লুকানোর চেষ্টা করে। তাই ওয়ার্ডপ্রেসের পিছনের দরজাগুলি খুঁজে বের করতে এবং সরাতে এটি পুঙ্খানুপুঙ্খভাবে পরীক্ষা করুন।

এনকোডিং

অনেক সময় ফাইলগুলি পরিবর্তিত দেখাতে পারে কিন্তু আপনার কাছে অপঠনযোগ্য হতে পারে। তারপর, আপনি base64 খোঁজার মাধ্যমে ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক ক্লিনআপ শুরু করতে পারেন এনকোডিং এখানেই grep আদেশ বিস্ময়কর কাজ করতে পারে. নিম্নলিখিত কমান্ড ব্যবহার করুন:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

এই কমান্ডটি output.txt-এ সমস্ত base64 সনাক্তকরণকে সুন্দরভাবে তালিকাভুক্ত করবে। এখান থেকে আপনি অনলাইন টুলস ব্যবহার করে প্লেইনটেক্সটে ডিকোড করতে পারেন। এছাড়াও, আপনি যদি .php ছাড়া অন্য ফাইলগুলিতে অনুসন্ধান করতে চান শুধু *.php শব্দটি প্রতিস্থাপন করুন কোডে তাছাড়া, দূষিত কোডটি হেক্স ফরম্যাটেও হতে পারে। তাই আপনি grep -Pr "[\x01\x02\x03]" ব্যবহার করতে পারেন . অন্যান্য অনুরূপ এনকোডিংয়ের জন্য এই পদক্ষেপটি পুনরাবৃত্তি করুন। ওয়ার্ডপ্রেসের ব্যাকডোরগুলি সরাতে এই ফাইলগুলি বা ক্ষতিকারক কোডের লাইনগুলি মুছুন৷

সার্ভার লগ ব্যবহার করা

সার্ভার লগগুলি ওয়ার্ডপ্রেসের পিছনের দরজাগুলি সরাতে সাহায্য করতে পারে। প্রথমত, আপনাকে একটি নির্দিষ্ট তারিখের পরে কোন ফাইলগুলি সম্পাদনা করা হয়েছে তা দেখতে হবে। এছাড়াও, আপনার সার্ভারের সাথে সংযোগ করতে ব্যবহৃত আইপিগুলি দেখতে FTP লগগুলি দিয়ে যান৷ সম্প্রতি সম্পাদিত ফাইলগুলির উপর একটি ট্যাব রাখুন। তাছাড়া ইমেজ ফোল্ডারের জন্য সন্ধান করুন. কেউ ইমেজ ফোল্ডারে এক্সিকিউটেবল উপস্থিত থাকার আশা করে না। উপরন্তু, ইমেজ ফোল্ডার লিখনযোগ্য হতে পারে. এজন্য হ্যাকাররা সেখানে পিছনের দরজা লুকিয়ে রাখতে পছন্দ করে। এছাড়াও, নিশ্চিত করুন যে অনুমতিগুলি সংবেদনশীল ফাইলগুলির জন্য উপযুক্ত৷ এইভাবে আপনার ফাইল অনুমতি 444 (r–r–r–) সেট করুন অথবা হয়ত 440 (r–r—–) . ইমেজ ফোল্ডারে কোন পরিবর্তনের জন্য বিশেষভাবে দেখুন।

আপডেট এবং ব্যাকআপ

৷আপনার ওয়ার্ডপ্রেস ওয়েবসাইট আপডেট করার গুরুত্ব বারবার জোর দেওয়া হয়েছে। একটি পুরানো ইনস্টলেশন একটি সংক্রামিত একটি হিসাবে ভাল.

আপনি যদি ওয়ার্ডপ্রেস ব্যাকডোর হ্যাকের কারণ খুঁজে বের করতে অক্ষম হন, তবে বর্তমান সাইট ব্যাকআপ নেওয়ার পরেই এটিকে ব্যাকআপ থেকে পুনরুদ্ধার করুন এবং তারপরে দুটির তুলনা করুন৷

আপনার যদি বিদ্যমান ব্যাকআপ না থাকে এবং মূল ওয়ার্ডপ্রেস ফাইলগুলিকে নতুনগুলির সাথে প্রতিস্থাপন করতে চান। এর জন্য, বর্তমান সাইট ব্যাকআপ নেওয়ার পরে আপনাকে আপনার ওয়ার্ডপ্রেস ওয়েবসাইটটি ম্যানুয়ালি আপডেট করতে হবে।

অধিকন্তু, আপনি যে প্লাগইনগুলি ব্যবহার করেন তার সাথে যদি কোনো দুর্বলতা রিপোর্ট করা হয়, তাহলে অবিলম্বে সেগুলি আপডেট করার পরামর্শ দেওয়া হয়৷ যদি প্যাচটি খুব বেশি সময় নেয় তবে এটি বিকল্পগুলির সাথে প্রতিস্থাপন করুন। তাড়াতাড়ি প্যাচ পেতে অফিসিয়াল ব্লগগুলির সাথে আপডেট থাকার পরামর্শ দেওয়া হয়৷

৷ওয়ার্ডপ্রেস ব্যাকডোর স্ক্যানার ব্যবহার করুন

মানুষ ভুল প্রবণ হয়. ম্যানুয়ালি পরিদর্শন করা ক্লান্তিকর এবং ত্রুটির প্রবণ। এটি ওয়ার্ডপ্রেস ব্যাকডোর হ্যাক পুনরায় ঘটতে পারে। তাই এর সমাধান হল অটোমেশন। বাজারে আজ বেশ উন্নত সরঞ্জাম উপলব্ধ আছে. এই স্ক্যানারগুলি লুকানো ওয়ার্ডপ্রেস ব্যাকডোর অবস্থান সনাক্ত করতে পারে এবং সেই ব্যাকডোর অপসারণের পদক্ষেপগুলি প্রদান করতে পারে।