অনলি-পঠনযোগ্য ডোমেন কন্ট্রোলার (RODC) বৈশিষ্ট্যটি প্রথম উইন্ডোজ সার্ভার 2008-এ চালু করা হয়েছিল। RODC-এর মূল উদ্দেশ্য হল দূরবর্তী শাখা এবং অফিসগুলিতে নিজস্ব ডোমেন কন্ট্রোলারের নিরাপদ ইনস্টলেশন যেখানে একটি ADDS ভূমিকা সার্ভারকে শারীরিকভাবে সুরক্ষিত করা কঠিন। RODC-তে সক্রিয় ডিরেক্টরি ডাটাবেসের একটি পঠনযোগ্য কপি রয়েছে। এর মানে হল যে কেউ AD-তে ডেটা পরিবর্তন করতে পারবে না (ডোমেন অ্যাডমিন পাসওয়ার্ড রিসেট সহ) এমনকি ডোমেন কন্ট্রোলার হোস্টে শারীরিক অ্যাক্সেস থাকা সত্ত্বেও।

এই নিবন্ধে, আমরা Windows Server 2022/2019-এর উপর ভিত্তি করে কীভাবে একটি নতুন শুধুমাত্র-পঠনযোগ্য ডোমেন কন্ট্রোলার ইনস্টল করতে হয় এবং কীভাবে এটি পরিচালনা করতে হয় তা দেখব।

অ্যাকটিভ ডিরেক্টরিতে একটি রিড-অনলি ডোমেন কন্ট্রোলার (RODC) কী?

এখানে সাধারণ পঠনযোগ্য ডোমেন কন্ট্রোলারের (RWDC থেকে RODC-এর প্রধান পার্থক্য রয়েছে )

- RODC AD ডাটাবেসের একটি পঠনযোগ্য কপি বজায় রাখে। তাই এই ডোমেন কন্ট্রোলারের ক্লায়েন্টরা এতে পরিবর্তন করতে পারবে না;

- RODC AD ডেটা এবং SYSVOL ফোল্ডারকে অন্য ডোমেন কন্ট্রোলারের (RWDC) প্রতিলিপি করে না, একমুখী প্রতিলিপি ব্যবহার করা হয়;

- RODC AD অবজেক্টের পাসওয়ার্ড হ্যাশ এবং সংবেদনশীল তথ্য সম্বলিত কিছু অন্যান্য বৈশিষ্ট্য ব্যতীত AD ডাটাবেসের একটি সম্পূর্ণ অনুলিপি বজায় রাখে। বৈশিষ্ট্যের এই সেটটিকে বলা হয় ফিল্টারড অ্যাট্রিবিউট সেট (FAS) . ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys ইত্যাদির মত গুণাবলী এতে অন্তর্ভুক্ত করা হয়েছে। আপনি এই সেটে অন্যান্য বৈশিষ্ট্য যোগ করতে পারেন, যেমন LAPS ব্যবহার করার সময় ms-MCS-AdmPwd অ্যাট্রিবিউটে ক্লিয়ারটেক্সটে সংরক্ষিত কম্পিউটার পাসওয়ার্ড;

- যদি RODC কোনো ব্যবহারকারীর কাছ থেকে একটি প্রমাণীকরণের অনুরোধ পায়, তাহলে এটি অনুরোধটি RWDC-তে ফরোয়ার্ড করে;

- আরওডিসি কিছু ব্যবহারকারীর শংসাপত্র ক্যাশ করতে পারে (এটি প্রমাণীকরণের গতি বাড়ায় এবং ব্যবহারকারীদের ডোমেন কন্ট্রোলারে প্রমাণীকরণ করার অনুমতি দেয়, এমনকি RWDC এর সাথে কোনো সংযোগ না থাকলেও);

- আপনি অ-প্রশাসক ব্যবহারকারীদের (উদাহরণস্বরূপ, SysOps শাখার জন্য) RODC-তে প্রশাসনিক এবং RDP অ্যাক্সেস প্রদান করতে পারেন;

- RODC-তে DNS পরিষেবা শুধুমাত্র-পঠন মোডে রয়েছে৷ ৷

শুধুমাত্র-পঠন ডোমেন কন্ট্রোলার স্থাপনের প্রয়োজনীয়তা।

- সার্ভারে একটি স্ট্যাটিক আইপি বরাদ্দ করতে হবে;

- ডিসি এবং ক্লায়েন্টদের মধ্যে ট্রাফিক পাস করার জন্য উইন্ডোজ ফায়ারওয়ালকে অক্ষম বা সঠিকভাবে কনফিগার করতে হবে;

- নিকটতম RWDC অবশ্যই DNS সার্ভার হিসাবে নির্দিষ্ট করতে হবে;

- আপনি উইন্ডোজ সার্ভার ফুল জিইউআই এবং উইন্ডোজ সার্ভার কোর সংস্করণ উভয়েই RODC ইনস্টল করতে পারেন;

- আরডব্লিউডিসি-এর মতো একই AD সাইটে আপনার RODC স্থাপন করা উচিত নয়।

সার্ভার ম্যানেজার GUI ব্যবহার করে RODC ইনস্টল করা হচ্ছে

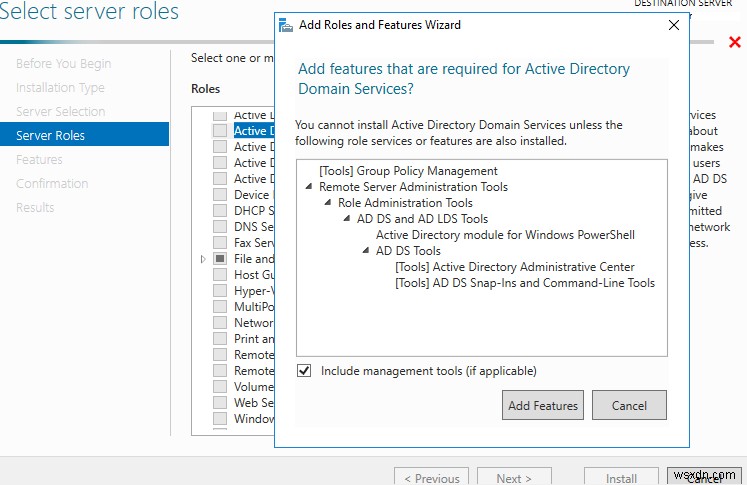

সার্ভার ম্যানেজার কনসোল খুলুন এবং অ্যাক্টিভ ডিরেক্টরি ডোমেন পরিষেবাগুলি যোগ করুন ভূমিকা (সমস্ত অতিরিক্ত উপাদান এবং ব্যবস্থাপনা সরঞ্জাম ইনস্টল করতে সম্মত)।

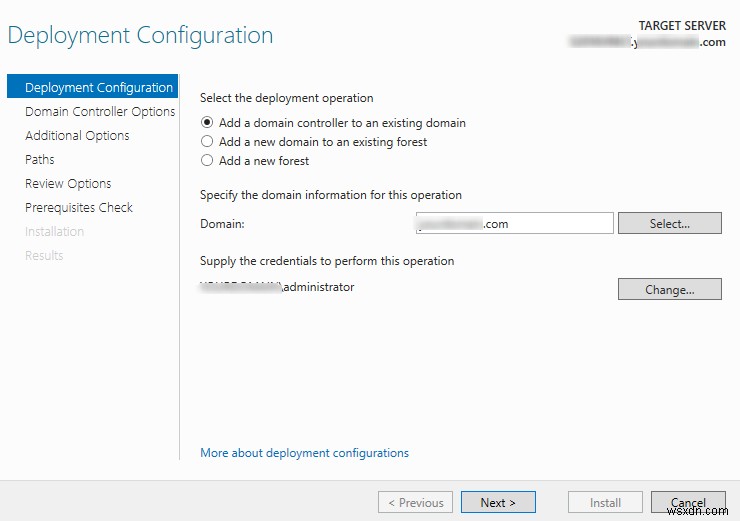

আপনি যখন নতুন DC-এর জন্য সেটিংস নির্দিষ্ট করেন, তখন একটি বিদ্যমান ডোমেনে একটি ডোমেন কন্ট্রোলার যোগ করুন চেক করুন। বিকল্পে, প্রয়োজনে ডোমেন প্রশাসকের বিশেষাধিকারের সাথে ডোমেন নাম এবং ব্যবহারকারীর অ্যাকাউন্টের শংসাপত্রগুলি নির্দিষ্ট করুন৷

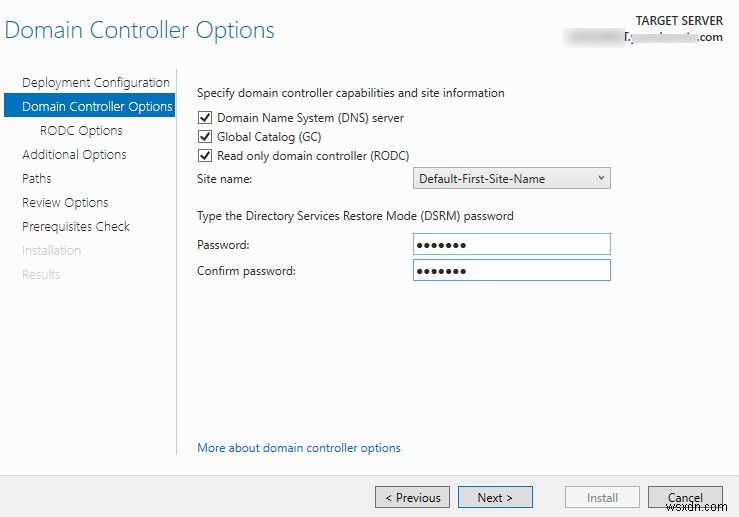

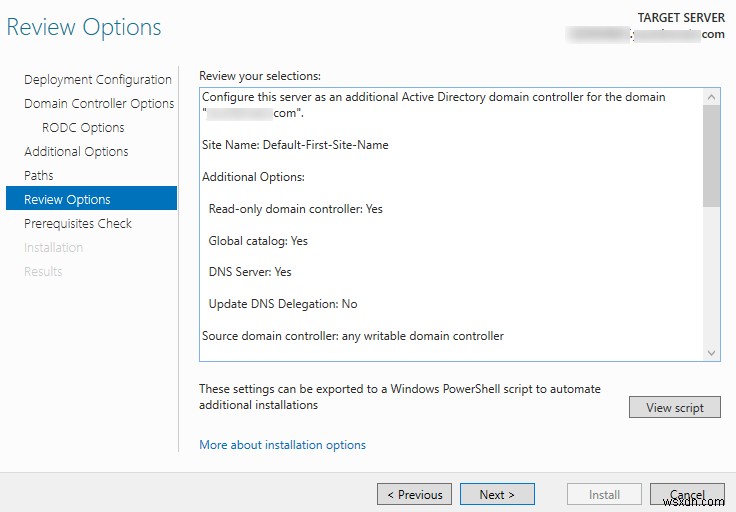

উল্লেখ করুন যে DNS সার্ভার, গ্লোবাল ক্যাটালগ (GC), এবং RODC ক্ষমতা ইনস্টল করা আবশ্যক। তারপরে একটি সাইট নির্বাচন করুন, যেখানে নতুন কন্ট্রোলারটি অবস্থিত হবে এবং এটি DSRM মোডে অ্যাক্সেস করার জন্য পাসওয়ার্ড।

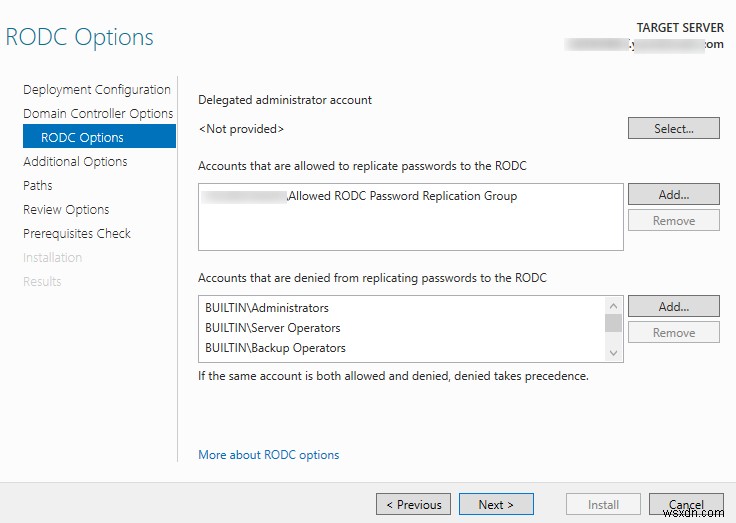

এর পরে, আপনাকে সেই ব্যবহারকারীকে নির্দিষ্ট করতে হবে যাকে আপনি ডোমেন কন্ট্রোলারে প্রশাসনিক অ্যাক্সেস অর্পণ করতে চান এবং অ্যাকাউন্ট/গ্রুপগুলির তালিকা, যাদের পাসওয়ার্ডগুলি RODC-তে প্রতিলিপি করা থেকে অনুমোদিত বা অস্বীকার করা হয়েছে (আপনি এটি পরে করতে পারেন)।

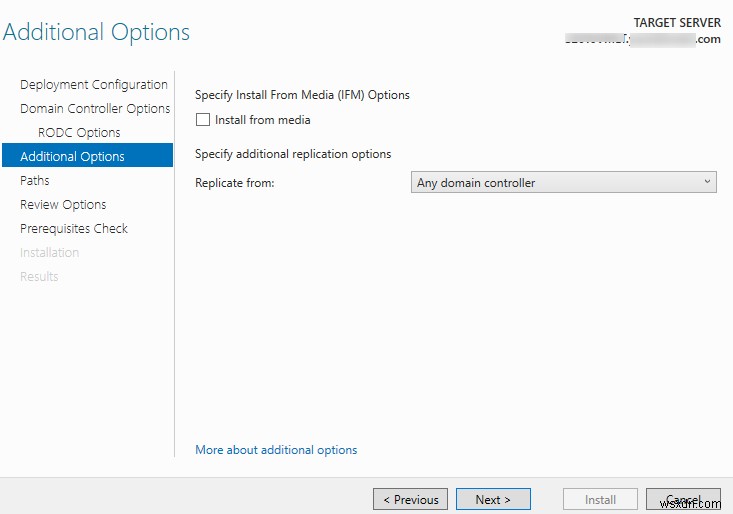

উল্লেখ করুন যে AD ডাটাবেস ডেটা যেকোনো DC থেকে প্রতিলিপি করা যেতে পারে।

-> যেকোন ডোমেন কন্ট্রোলার থেকে প্রতিলিপি

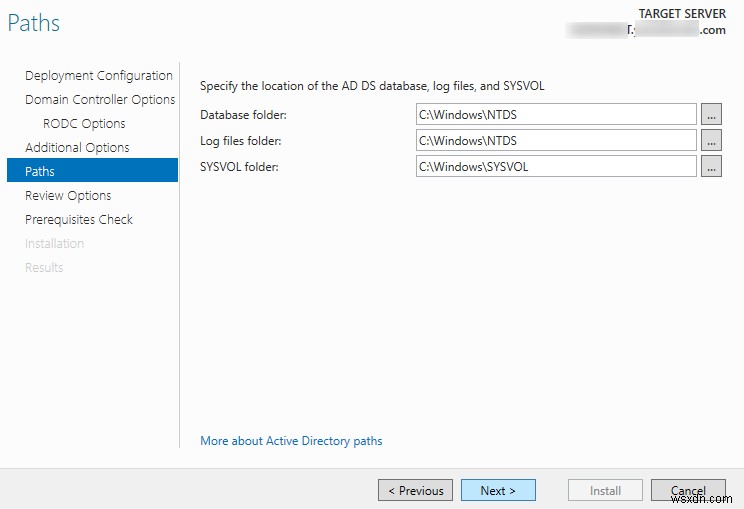

তারপরে NTDS ডাটাবেস, লগ এবং SYSVOL ফোল্ডারের পাথগুলি নির্দিষ্ট করুন (যদি প্রয়োজন হয় তবে আপনি সেগুলিকে পরে অন্য ড্রাইভে নিয়ে যেতে পারেন)।

আপনি সমস্ত বিকল্প চেক করার পরে, আপনি ADDS ভূমিকা ইনস্টল করতে পারেন৷

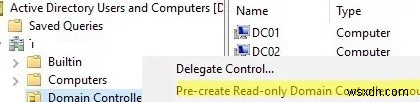

বিকল্পভাবে, আপনি মঞ্চিত ব্যবহার করে RODC স্থাপন করতে পারেন বৈশিষ্ট্য এটি ADUC কনসোলে RODC কম্পিউটার অ্যাকাউন্ট পূর্ব-তৈরি করা এবং মৌলিক সেটআপ নিয়ে গঠিত। এটি করতে, ডোমেন কন্ট্রোলার-এ ডান-ক্লিক করুন ধারক এবং একটি পঠনযোগ্য ডোমেন কন্ট্রোলার অ্যাকাউন্ট প্রাক-তৈরি করুন নির্বাচন করুন .

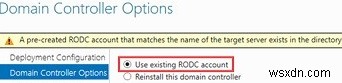

একই নামের সার্ভারে ADDS ভূমিকা ইনস্টল করার সময়, নিম্নলিখিত বার্তাটি উপস্থিত হবে:

A Pre-created RODC account that matches the name of the target server exists in the directory. Choose whether to use this existing RODC account or reinstall this domain controller.৷

বিদ্যমান RODC অ্যাকাউন্ট ব্যবহার করুন নির্বাচন করুন৷ পূর্ব-নির্মিত RODC অবজেক্ট ব্যবহার করার বিকল্প।

ভূমিকা ইনস্টলেশন সম্পূর্ণ করার পরে এবং সার্ভার পুনরায় চালু করার পরে, আপনি একটি RODC কন্ট্রোলার পাবেন। আপনি ডোমেন কন্ট্রোলারের স্বাস্থ্য পরীক্ষা করতে পারেন।

যখন ADUC স্ন্যাপ-ইন (dsa.msc ) RODC এর সাথে সংযোগ করে, সমস্ত নতুন AD অবজেক্ট তৈরির বোতামগুলি ধূসর হয়ে গেছে। এছাড়াও, আপনি শুধুমাত্র পঠনযোগ্য ডোমেন কন্ট্রোলারে AD বস্তুর বৈশিষ্ট্য পরিবর্তন করতে পারবেন না। অ্যাক্টিভ ডিরেক্টরি কনসোলে সার্চ সহ অন্যান্য সমস্ত কাজ যথারীতি কাজ করে৷

PowerShell এর সাথে একটি উইন্ডোজ সার্ভার রিড-অনলি ডিসি স্থাপন করা হচ্ছে

PowerShell ব্যবহার করে একটি নতুন RODC স্থাপন করতে, আপনাকে ADDS ভূমিকা এবং PowerShell ADDS মডিউল ইনস্টল করতে হবে:

Add-Windows Feature AD-Domain-Services,RSAT-AD-AdminCenter,RSAT-ADDS-Tools

এখন আপনি RODC ইনস্টল করতে পারেন:

ইনস্টল-ADDSDomainController -ReadOnlyReplica -DomainName woshub.com -SiteName MUN_Branch1_RO_Site -InstallDns:$true -NoGlobalCatalog:$false

ইনস্টলেশন শেষ হওয়ার পরে, cmdlet আপনাকে আপনার সার্ভার পুনরায় চালু করতে অনুরোধ করবে৷

Active Directory PowerShell মডিউল থেকে Get-ADDomainController cmdlet ব্যবহার করে আপনার ডোমেনে DC গুলি তালিকাভুক্ত করুন:

Get-ADDomainController -ফিল্টার * | অবজেক্টের নাম নির্বাচন করুন,IsReadOnly

শুধুমাত্র পঠনযোগ্য ডোমেন কন্ট্রোলারের জন্য IsReadOnly অ্যাট্রিবিউট মান অবশ্যই সত্য হতে হবে।

আপনার ডোমেনে সমস্ত RODC তালিকাভুক্ত করতে, চালান:

Get-ADDomainController –ফিল্টার {IsReadOnly –eq $true}

আপনি যদি প্রথমে একটি ডোমেন RODC অ্যাকাউন্ট প্রাক-তৈরি করতে চান (পর্যায়ে স্থাপনা), এই কমান্ডটি ব্যবহার করুন:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName MUN-RODC01 -DomainName woshub.com -DelegatedAdministratorAccountName "woshub\mbak" -SiteName MUN_Branch1_RO_Site

একটি ডিসিতে একটি উইন্ডোজ সার্ভার হোস্টের প্রচার করার সময়, কমান্ডটি ব্যবহার করুন:

ইনস্টল-ADDSDomainController -DomainName woshub.com -Credential (Get-credential) -LogPath "C:\Windows\NTDS" -SYSVOLPath "C:\Windows\SYSVOL" -প্রতিলিপি উৎস ডিসি "MUN-com.com. ExistingAccount ব্যবহার করুন

RODC পাসওয়ার্ড প্রতিলিপি নীতি এবং শংসাপত্র ক্যাশিং

প্রতিটি RODC-তে আপনি ব্যবহারকারী, কম্পিউটার এবং সার্ভারগুলির একটি তালিকা নির্দিষ্ট করতে পারেন, যাদের পাসওয়ার্ড হ্যাশগুলি এই ডোমেন কন্ট্রোলারে প্রতিলিপি করা থেকে অনুমোদিত বা অস্বীকার করা হয়েছে৷

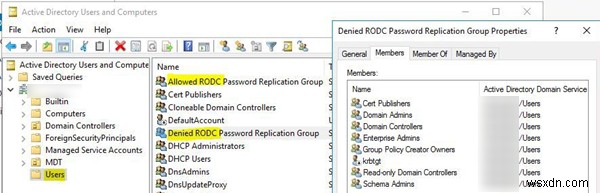

সমস্ত কম্পিউটার, ব্যবহারকারী এবং সার্ভার যাদের পাসওয়ার্ড RODC ক্যাশে সংরক্ষিত আছে তারা এই ডোমেন কন্ট্রোলারে প্রমাণীকরণ করতে সক্ষম হবে, এমনকি RWDC-এর সাথে কোনো সংযোগ না থাকলেও৷ডিফল্টরূপে, ডোমেনে দুটি নতুন গ্লোবাল গ্রুপ তৈরি করা হয়:

- অনুমতিপ্রাপ্ত RODC পাসওয়ার্ড রেপ্লিকেশন গ্রুপ

- অস্বীকৃত RODC পাসওয়ার্ড প্রতিলিপি গ্রুপ

ডিফল্টরূপে, প্রথম গ্রুপটি খালি থাকে, এবং দ্বিতীয়টিতে বিশেষ সুবিধাপ্রাপ্ত নিরাপত্তা গোষ্ঠী রয়েছে, যাদের পাসওয়ার্ড RODC-তে প্রতিলিপি করা বা ক্যাশ করা যাবে না যাতে তাদের আপোস করা না হয়। ডিফল্টরূপে, নিম্নলিখিত গোষ্ঠীগুলি এখানে অন্তর্ভুক্ত করা হয়েছে:

- গ্রুপ পলিসি ক্রিয়েটর মালিক

- ডোমেন অ্যাডমিনস

- শংসাপত্র প্রকাশক

- এন্টারপ্রাইজ অ্যাডমিনস

- স্কিমা অ্যাডমিনস

- অ্যাকাউন্ট krbtgt

- অ্যাকাউন্ট অপারেটর

- সার্ভার অপারেটর

- ব্যাকআপ অপারেটর

RODC পাসওয়ার্ড প্রতিলিপি অনুমোদিত গ্রুপে সাধারণত শাখা অফিসের ব্যবহারকারীদের অন্তর্ভুক্ত করে যেখানে RODC অবস্থিত।

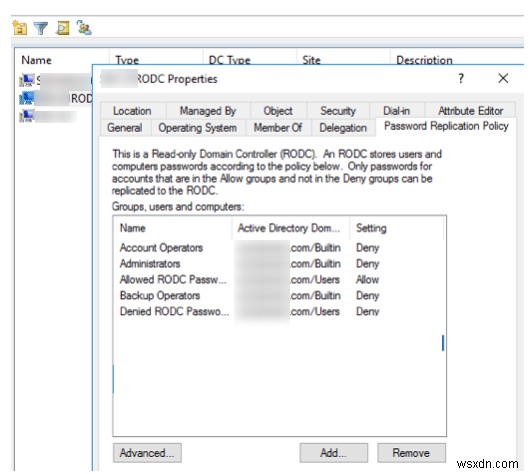

আপনি যদি একটি ডোমেনে একাধিক RODC মোতায়েন করেন, তাহলে প্রতিটি RODC-এর জন্য এই ধরনের গ্রুপ তৈরি করা ভাল। আপনি পাসওয়ার্ড রেপ্লিকেশন নীতিতে গ্রুপগুলিকে RODC-তে আবদ্ধ করতে পারেন ADUC কনসোলে সার্ভার বৈশিষ্ট্য বিভাগের ট্যাব।

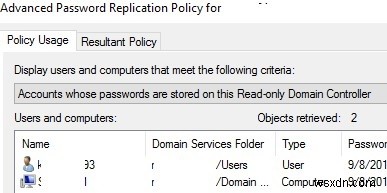

RODC_name-এর জন্য উন্নত পাসওয়ার্ড প্রতিলিপি নীতিতে , আপনি দেখতে পারেন:

- যেসব অ্যাকাউন্টের পাসওয়ার্ড এই রিড-অনলি ডোমেন কন্ট্রোলারে সংরক্ষিত আছে – ব্যবহারকারী এবং কম্পিউটারের একটি তালিকা যাদের পাসওয়ার্ড এই RODC এ ক্যাশ করা হয়েছে

- অ্যাকাউন্ট যেগুলি এই রিড-ওনলি ডিসি-তে প্রমাণীকৃত হয়েছে – এই শুধুমাত্র পঠনযোগ্য ডোমেন কন্ট্রোলারের সাথে বর্তমানে প্রমাণীকৃত ব্যবহারকারী এবং কম্পিউটারের একটি তালিকা

ফলাফল নীতিতে ট্যাবে, আপনি একটি ব্যবহারকারীর অ্যাকাউন্ট নির্বাচন করতে পারেন এবং এর পাসওয়ার্ডটি RODC-তে ক্যাশে করা হবে কিনা তা পরীক্ষা করতে পারেন৷

আপনি PowerShell ব্যবহার করে RODC গ্রুপ পরিচালনা করতে পারেন। একটি AD গ্রুপে ব্যবহারকারীদের তালিকা করুন:

Get-ADGroupMember -Identity "অস্বীকৃত RODC পাসওয়ার্ড প্রতিলিপি গ্রুপ" | ft নাম, অবজেক্টক্লাস

RODC গ্রুপে একটি নির্দিষ্ট অ্যাক্টিভ ডিরেক্টরি অর্গানাইজেশনাল ইউনিট (OU) থেকে সমস্ত সক্ষম ব্যবহারকারীদের যোগ করুন:

Get-ADUser -SearchBase 'OU=MUN_Branch1,DC=woshub,DC=com' -ফিল্টার {সক্ষম -eq "True"} | প্রতিটি বস্তুর জন্য {Add-ADGroupMember -Identity 'Allowed RODC Password Replication Group' -Members $_ -Confirm:$false }

OU থেকে RODC-তে ব্যবহারকারীর পাসওয়ার্ড ক্যাশে প্রাক-পপুলেট করতে, নিম্নলিখিত PowerShell স্ক্রিপ্টটি ব্যবহার করুন:

$usrs =Get-ADUser -SearchBase 'OU=MUN_Branch1,DC=woshub,DC=com' -ফিল্টার {সক্ষম -eq "True"

foreach ($usr এ $usr) {

Get-ADObject -identity $usr | সিঙ্ক-ADObject -উত্স MUN-DC01 ‑গন্তব্য MUN-RODC1 -পাসওয়ার্ড শুধুমাত্র

}

আপনি ব্যবহারকারী এবং কম্পিউটারের তালিকা করতে পারেন যাদের পাসওয়ার্ড RODC ক্যাশে রয়েছে:

Get-ADDomainControllerPassword ReplicationPolicyUsage -Identity MUN-RODC1 ‑Revealed Accounts

আপনি RODC ক্যাশে থেকে একটি নির্দিষ্ট ব্যবহারকারীর জন্য পাসওয়ার্ড সরাতে পারবেন না। যাইহোক, আপনি ADUC স্ন্যাপ-ইন বা Set-ADAccountPassword PowerShell cmdlet-এর মাধ্যমে ব্যবহারকারীর পাসওয়ার্ড রিসেট করে এই ক্যাশেটি বাতিল করতে পারেন৷