ফার্মা হ্যাক নতুন নয়। অতীতে আমরা দেখেছি, অনেক জনপ্রিয় CMS-কে ফার্মা ম্যালওয়্যার দ্বারা লক্ষ্যবস্তু করা হচ্ছে। কিন্তু, সম্প্রতি আমরা তাদের .su &.eu সাইটগুলিতে পুনঃনির্দেশিত হতে দেখেছি।

আমরা ইতিমধ্যেই জানি, ফার্মা ম্যালওয়্যার তার উদ্দেশ্যের উপর ভিত্তি করে পরিবর্তিত হতে পারে। কিছু ডেটা চুরি করার জন্য ডিজাইন করা হয়েছে যখন অন্যরা ব্ল্যাকহ্যাট এসইও উদ্দেশ্যে একটি ওয়েবসাইটে স্প্যামি লিঙ্ক ইনজেকশন করার জন্য ডিজাইন করা হয়েছে। আসলে, ব্ল্যাক হ্যাট এসইও সংক্রমণের জন্য ফার্মা হ্যাক মোটামুটি সাধারণ।

এটি আপনার সাইটের ট্র্যাফিককে ভুয়া সাইটগুলিতে পুনঃনির্দেশ করে যা ভায়াগ্রা, সিয়ালিস বা অন্যান্য ফার্মা ওষুধ বিক্রি করার দাবি করে। সম্প্রতি এরকম বেশ কিছু সাইট .eu এবং .su এর মত TLD নিয়ে এসেছে। তাছাড়া, এই ধরনের সংক্রমণ শনাক্ত করা কঠিন কারণ ম্যালওয়্যার তার উপস্থিতি লুকানোর জন্য বিভিন্ন সামগ্রী পরিবেশন করে৷

এই নিবন্ধটির মাধ্যমে, আপনি কীভাবে এই ম্যালওয়্যার কাজ করে তার একটি অন্তর্দৃষ্টি পাবেন৷

৷আপনি কি হ্যাক হয়েছেন? Astra এর সাথে একটি তাত্ক্ষণিক ম্যালওয়্যার ক্লিনআপ অনুরোধ উত্থাপন করুন৷

ফার্মা হ্যাক রিডাইরেক্ট

কারণ

এমন অনেকগুলি জিনিস রয়েছে যা ভুল হতে পারে এবং এর মতো সংক্রমণ হতে পারে। আমি এখানে কিছু সাধারণের তালিকা করছি:

- XSS বা SQL ইনজেকশন দুর্বলতা বা অন্য কোন ইনজেকশন দুর্বলতা।

- দুর্বল FTP পাসওয়ার্ড বা ডিফল্ট শংসাপত্র।

- আপডেট প্লাগইন বা আনপ্যাচড CMS দুর্বলতা।

- অনুপযুক্ত কনফিগারেশন।

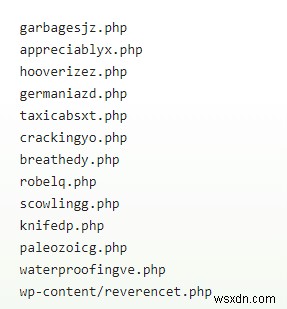

এই সংক্রমণ এই (বা তার বেশি) দুর্বলতাগুলির যেকোনো একটিকে কাজে লাগিয়ে আপনার ওয়েবসাইটে প্রবেশ করতে পারে। এটি ক্ষতিকারক ফাইল তৈরি করে এবং তাদের ভিতরে লুকিয়ে রাখে। এই ফাইলগুলি সাধারণত এলোমেলোভাবে নামকরণ করা হয়। এরকম কিছু সংক্রামিত PHP ফাইল যা ব্যবহারকারীদের নকল ফার্মা সাইটগুলিতে পুনঃনির্দেশিত করে তাদের নাম নিম্নরূপ:

ফার্মা হ্যাকের সমস্ত রূপ নয় যা ম্যালওয়্যার পুনঃনির্দেশিত করে পিএইচপি ফাইল ব্যবহার করে। কিছু এইচটিএমএল ফাইলের উপর নির্ভর করে যা আবার, এলোমেলোভাবে নামকরণ করা হয়। সংক্রমিত HTML ফাইলের নামের তালিকা:

সনাক্তকরণ এড়াতে, ম্যালওয়্যার কিছু ধূর্ত কৌশল ব্যবহার করে। এরকম একটি কৌশল এখানে উল্লেখ করা হয়েছে।

ব্যবহৃত ফাঁকি কৌশল

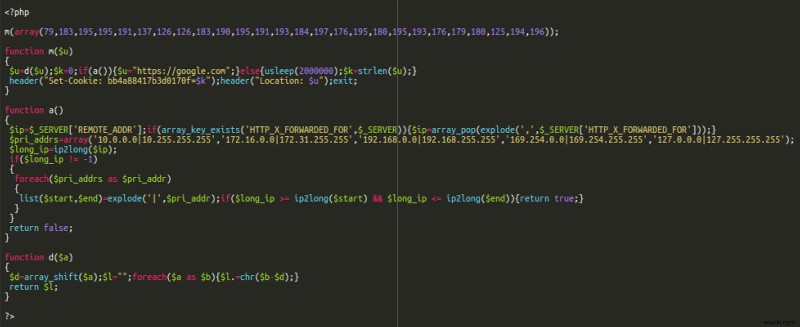

নিচের কোডটি দেখুন:

কোডের শীর্ষে থাকা অ্যারেটিতে পুনঃনির্দেশিত URLগুলির জন্য এনকোড করা ডোমেন নাম রয়েছে৷ যাইহোক, ইউআরএলটি চতুরতার সাথে লুকানো থাকে এবং এটি ফাংশন m() ব্যবহার করে ম্যালওয়্যার দ্বারা নিষ্কাশন করা হয় এবং ফাংশন d() উপরের কোডের।

এখানে, ফাংশন m()-এ একটি অ্যারে পাস করা হয় কোডের প্রথম লাইনে। ফাংশন m() পরিবর্তে এটি ফাংশন d()-এ পাস করে . ফাংশন d() “array_shift ব্যবহার করে অ্যারের প্রথম উপাদান প্রাপ্ত করার পদ্ধতি। এই ক্ষেত্রে, এটি 79।

তারপরে এটি “foreach ব্যবহার করে অ্যারের প্রতিটি উপাদানের উপর লুপ করে PHP এর ফাংশন। তারপর একে একে, এটি অ্যারের প্রতিটি উপাদান থেকে প্রথম উপাদান 79 বিয়োগ করে। তাই প্রাপ্ত নম্বরটি PHP-এর "chr" ফাংশন ব্যবহার করে এর ASCII কোড থেকে সংশ্লিষ্ট অক্ষরে রূপান্তরিত হয়৷

উদাহরণস্বরূপ, অ্যারের দ্বিতীয় উপাদান হল 183। সুতরাং, 183-79=104 যা ASCII-এর 'h' অক্ষরের মানচিত্র। অতএব, এটি অবশেষে যে ডোমেনটিতে পুনঃনির্দেশ করে তা হল (http:// hotprivatetrade[dot]su)

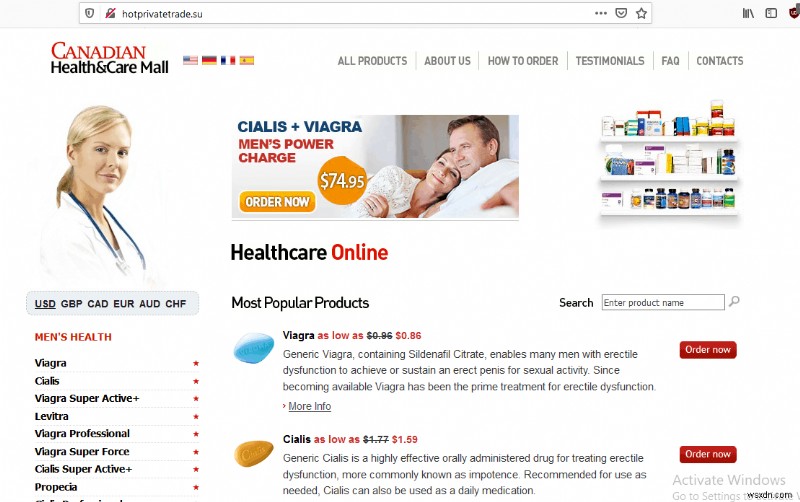

এই ডোমেনের একটি দ্রুত অনুসন্ধান প্রকাশ করে যে এটি ভায়াগ্রা, সিয়ালিস এবং অন্যান্য পণ্য বিক্রি করে একটি জাল ফার্মা স্টোর। জাল সাইটে একটি সম্পূর্ণ ক্যাটালগ এবং এমনকি একটি কার্ট রয়েছে যাতে ব্যবহারকারীদের ক্রেডিট কার্ডের তথ্য দেওয়ার জন্য প্রতারণা করা হয়।

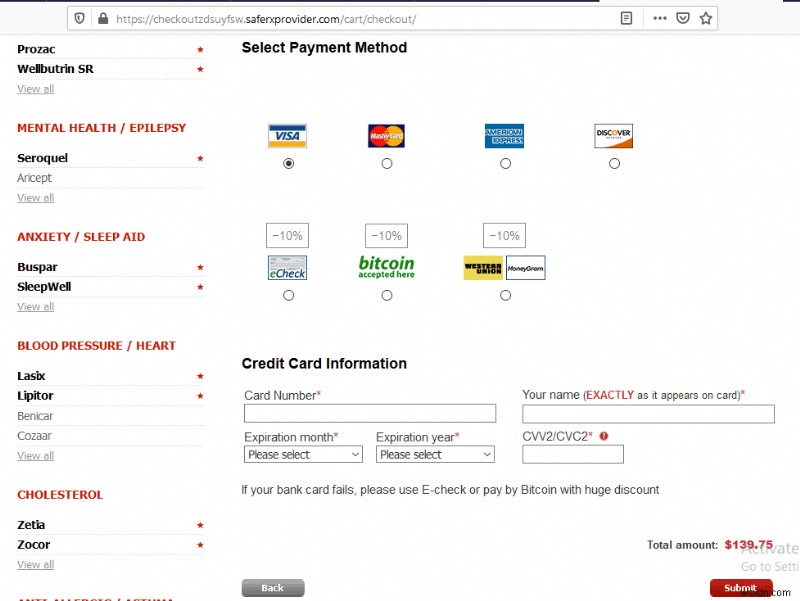

একজন ব্যবহারকারী চেক আউট করার পরে, ক্রেডিট কার্ড ফিশিং পৃষ্ঠাটি এমনকী একটি SSL শংসাপত্র সহ অন্য ক্ষতিকারক ডোমেনে হোস্ট করা হয়৷ উদাহরণস্বরূপ, https://checkoutzdsuyfsw[dot]saferxprovider[dot]com/cart/checkout/।

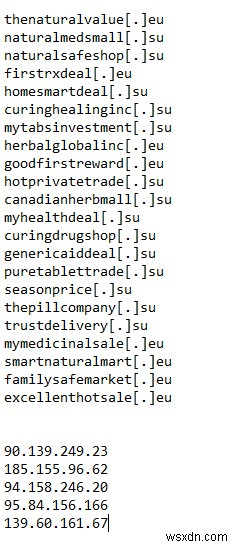

ম্যালওয়্যারটি নীচের ছবিতে দেওয়া অন্যান্য ওয়েবসাইটেও পুনঃনির্দেশ করে৷ এই ওয়েবসাইটগুলি ছবির শেষে দেওয়া আইপি-তে হোস্ট করা হয়৷

৷

ভেরিয়েন্ট

404.php

404.php নামে পরিচিত পিএইচপি ফাইলগুলি আপনার সাইটে কাস্টম ত্রুটি বার্তা দেখানোর জন্য ব্যবহৃত হয়। নিচের কোডে দেখানো ওয়ার্ডপ্রেস থিমের ভিতরে ম্যালওয়্যার এনকোড করা 404.php ফাইল তৈরি করলে একটি বৈকল্পিক।

কোডে দেখা যায়, এই ম্যালওয়্যারটি HTML এর

মেটা ট্যাগ

একই ম্যালওয়্যারের আরেকটি প্রকার ব্যবহার করে ব্যবহারকারীদের রিডাইরেক্ট করার জন্য HTML এর ট্যাগ। “http-equiv ” বৈশিষ্ট্য একটি HTTP হেডার প্রতিক্রিয়া অনুকরণ করতে সাহায্য করে। যদিও content=5 বিকল্পগুলি 5 সেকেন্ডের মধ্যে পৃষ্ঠাটি রিফ্রেশ করে যার পরে ব্যবহারকারীকে "url" বিকল্পে নির্দিষ্ট অবস্থানে পুনঃনির্দেশিত করা হয়। এছাড়াও, ব্যবহারকারীকে পুনঃনির্দেশ করার সময় নিম্নলিখিত বার্তাটি প্রদর্শিত হয়:“দয়া করে ৫ সেকেন্ড অপেক্ষা করুন! সাইটে পুনঃনির্দেশ করা হচ্ছে।"

জাভাস্ক্রিপ্ট পুনঃনির্দেশ

একই ম্যালওয়্যারের আরও একটি রূপ window.location.href এর সাথে মিলিত একটি মেটা রিফ্রেশ ব্যবহার করে পুনর্নির্দেশ window.location অবজেক্টটি সাধারণত ব্যবহারকারীদের একটি নতুন পৃষ্ঠায় পুনঃনির্দেশিত করতে এবং বর্তমান পৃষ্ঠার ঠিকানা পেতে ব্যবহৃত হয়। এখানে, যদি মেটা ট্যাগ কিছু ব্যবহারকারীর জন্য ব্যবহারকারীদের পুনঃনির্দেশ করতে অক্ষম হয়, তাহলে window.location.href হবে।

সুরক্ষা

এই ধরনের ফার্মা স্প্যাম আপনার সাইটে বিধ্বংসী প্রভাব ফেলতে পারে। এটি শুধুমাত্র আপনার বাউন্স রেট বাড়াতে পারে না, এটি আপনার ওয়েবসাইটের খ্যাতির উপর দীর্ঘমেয়াদী প্রভাব ফেলতে পারে। ফার্মা হ্যাক রিডাইরেক্ট ম্যালওয়্যার থেকে সংক্রমিত হওয়া এড়াতে আপনি নিম্নলিখিত জিনিসগুলি করতে পারেন:

- আপনার ওয়েবসাইটে দুর্বল কনফিগারেশন পরীক্ষা করুন এবং র্যান্ডম শক্তিশালী পাসওয়ার্ড ব্যবহার করুন।

- বিলুপ্ত প্লাগইন এবং থিম ব্যবহার করা এড়িয়ে চলুন। এই ধরনের সন্দেহজনক প্লাগইন সরান।

- আপনার CMS সংস্করণ, প্লাগইন এবং থিম আপডেট রাখুন।

- নিয়মিত নিরাপত্তা অডিট পরিচালনা করুন এবং একটি ফায়ারওয়াল ব্যবহার করুন৷

যদি আপনার ওয়েবসাইট এই ধরনের ম্যালওয়্যার দ্বারা সংক্রামিত হয়, Astra-এর সাথে একটি ম্যালওয়্যার ক্লিনআপ অনুরোধ উত্থাপন করুন৷ অ্যাস্ট্রা শুধুমাত্র আপনার সাইটকে পরিষ্কার করবে না বরং এই ধরনের কোনো সংক্রমণ যেন আর না হয় তাও নিশ্চিত করবে। প্রতিযোগীতামূলক মূল্যের সাথে, Astra নিরাপত্তা সমাধান অন্যান্য দুর্দান্ত নিরাপত্তা বৈশিষ্ট্যের সাথে লোড হয়।

এখনো আশ্বস্ত না? এখন একটি ডেমো নিন এবং নিজের জন্য দেখুন!