ওপেনকার্ট ই-কমার্স স্টার্টআপদের জন্য একটি আশীর্বাদ যা একটি বিনামূল্যে এবং ওপেন সোর্স সমাধান খুঁজছে। এর ব্যাপক জনপ্রিয়তাকে দায়ী করা যেতে পারে যে ওপেনকার্ট অত্যন্ত কাস্টমাইজযোগ্য এবং বিস্তৃত এক্সটেনশন এবং মডিউল অফার করে। যাইহোক, OpenCart-এ একাধিক দুর্বলতা উন্মোচিত হয়েছে, যার মধ্যে কয়েকটি এমনকি OpenCart কোরকেও প্রভাবিত করে। এই কারণে, বিশ্বজুড়ে ওপেনকার্ট ইনস্টলেশনগুলি ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক হতে দেখেছে। এটি বিভিন্ন কারণে হতে পারে যা আমরা এই নিবন্ধে আরও আলোচনা করব। বই অনুসারে, হ্যাক প্রুফিং আপনার ই-কমার্স সাইট ,

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক করা হয়েছে:উদাহরণ

অ্যাডমিন প্যানেল হল OpenCart স্টোরের একটি সম্পদ-সমৃদ্ধ এলাকা। OpenCart ড্যাশবোর্ড থেকে সবকিছু পরিচালনা করা যেতে পারে। তাই, ওপেনকার্ট অ্যাডমিন প্যানেল থেকে যখন ওপেনকার্ট স্টোরগুলি হ্যাক করা হয়, তখন ব্যবহারকারীরা কমিউনিটি ফোরামে যান। সাহায্যের জন্য জিজ্ঞাসা করা এই ধরনের থ্রেডের একাধিক উদাহরণ নীচে দেওয়া হয়েছে৷

৷

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক হয়েছে:লক্ষণগুলি

- অজানা আইপি অবস্থান থেকে অ্যাডমিন প্যানেলে লগইন করে।

- একাধিক অ্যাডমিন অ্যাকাউন্ট ওপেনকার্ট ড্যাশবোর্ডে প্রদর্শিত হয় যা আপনি তৈরি করেননি।

- ব্যবহারকারীরা ওপেনকার্ট স্টোরে ব্যবহৃত আপোসকৃত ক্রেডিট কার্ড সম্পর্কে অভিযোগ করে।

- স্টোর থেকে একাধিক বিনামূল্যের অর্ডার নিশ্চিত করা হয়েছে।

- আপনার সার্ভার শত শত স্প্যাম ইমেল পাঠাচ্ছে

- স্প্যামি রিডাইরেক্ট তৈরি করে সার্ভারে দুর্বৃত্ত ফাইল দেখা যায়।

- ওপেনকার্ট স্টোর সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত।

- pp_pro এর মত ফাইলের মধ্যে ক্ষতিকারক কোড ইনজেক্ট করা হয়েছে , authorize.net ইত্যাদি।

- ওপেনকার্ট স্টোরের ইনডেক্স ফাইল একটি এলোমেলো বার্তা দিয়ে বিকৃত করা হয়েছে।

- এফটিপি লগ অন্যান্য দেশের অজানা আইপি থেকে একটি সংযোগ দেখায়।

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক হয়েছে:কারণগুলি

ওপেনকার্ট ম্যালওয়্যার এবং ব্যাকডোর

প্রায়শই, খারাপ অভিনেতারা একাধিক সার্ভারকে সংক্রামিত করার অভিপ্রায়ে ম্যালওয়্যার লেখে যা পরে DDOS আক্রমণ, স্প্যাম প্রচার, জাল দৃশ্য ইত্যাদির জন্য ব্যবহার করা হয়৷ এই ধরনের একাধিক ম্যালওয়্যার সংক্রমণ Astra-এর গবেষকরা যেমন pub2srv ম্যালওয়্যার দ্বারা পর্যবেক্ষণ করেন৷ যা বিশেষভাবে OpenCart ব্যবহারকারীদের লক্ষ্য করে। এছাড়াও, অন্য একটি রূপ যা ওপেনকার্ট ব্যবহারকারীদের ক্রেডিট কার্ড চুরি করার লক্ষ্যে ছিল Astra টিম দ্বারা উন্মোচিত হয়েছিল। এই ম্যালওয়্যারটি এমনকি একটি ব্যাকডোর তৈরি করেছিল যা সাইটে বিনামূল্যে সাইনআপ ব্যবহার করে৷ ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক এই ক্রেডিট কার্ড দ্বারা ম্যালওয়্যার চুরি করা ম্যালওয়্যারকে ক্ষতিকারক কোড ইনজেকশন দিয়ে করা হয়েছিল যা লগইন শংসাপত্রগুলিকে admin@wsxdn.com-এ সরিয়ে দেয় ।

আপনার OpenCart অ্যাডমিন প্যানেল কি আপোস করা হয়েছে? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। OpenCart অ্যাডমিন প্যানেল হ্যাক এখনই ঠিক করুন।

ওপেনকার্ট রিমোট কোড এক্সিকিউশন

OpenCart সংস্করণ 2.1.0.2<2.2.0.0 একটি PHP RCE দুর্বলতার জন্য ঝুঁকিপূর্ণ পাওয়া গেছে। JSON ডিকোড ফাংশন ওপেনকার্ট স্টোরগুলিকে RCE আক্রমণের জন্য ঝুঁকিপূর্ণ করে তুলেছে। যাইহোক, যাদের PHP JSON ইন্সটল নেই তারা দুর্বল ছিল না। এটিকে কাজে লাগানোর জন্য, আক্রমণকারীরা প্রশাসককে অ্যাডমিন ড্যাশবোর্ডে গিয়ে একটি অতিরিক্ত ফোন নম্বরের মতো কাস্টম ব্যবহারকারীর তথ্যের জন্য একটি কাস্টম ক্ষেত্র যোগ করার জন্য প্রতারণা করেছিল৷ এই দুর্বলতার জন্য শোষণ প্রকাশ করা হয়েছে৷

৷ওপেনকার্ট ক্রস-সাইট অনুরোধ জালিয়াতি

একটি CSRF আক্রমণ মূলত একটি OpenCart অ্যাডমিনকে দোকানে অবাঞ্ছিত ক্রিয়াকলাপের জন্য প্রতারণা করতে পারে। এটি পাসওয়ার্ড মুছে ফেলা থেকে শুরু করে পুরো ডাটাবেস ড্রপ করা পর্যন্ত যে কোনো জায়গায় হতে পারে! এরকম একটি CSRF দুর্বলতাকে CVE-2018-13067 নামে ডাকা হয়েছে OpenCart এ উন্মোচিত হয়েছিল। পাসওয়ার্ড পরিবর্তন করার সময় সঠিক টোকেন যাচাইকরণের অভাব ছিল। ফাইলটি দুর্বল ছিল /upload/catalog/controller/account/password.php . এই দুর্বলতাকে কাজে লাগিয়ে, আক্রমণকারীরা অ্যাডমিন সহ যেকোনো পাসওয়ার্ড পরিবর্তন করতে পারে, এইভাবে একটি OpenCart অ্যাডমিন প্যানেল হ্যাক করে। এর জন্য শোষণ সর্বজনীনভাবে উপলব্ধ!

ওপেনকার্ট এসকিউএল ইনজেকশন

এসকিউএল ইনজেকশন আক্রমণগুলি XSS এর মতো ওয়েব সার্ভারে ব্যাপকভাবে প্রচলিত। এই উভয় দুর্বলতাই প্রতি বছর OWASP শীর্ষ 10-এ দুর্বলতা এবং বৈশিষ্ট্যগুলির একটি বড় অংশ তৈরি করে। OpenCart 1.3.2 SQLi-এর জন্য দুর্বল ছিল যাকে CVE-2010-0956 হিসাবে ডাব করা হয়েছিল . দুর্বল উপাদানটি ছিল ‘পৃষ্ঠা ' প্যারামিটার এবং দুর্বল URL দেখতে index.php?route=product%2Fspecial&path=20&page=এর মতো। এখানে, আক্রমণকারী পৃষ্ঠা প্যারামিটারের মাধ্যমে SQL স্টেটমেন্ট চালাতে পারে। এর জন্য শোষণ ছেড়ে দেওয়া হয়েছে। তাছাড়া, OpenCart 1.5.1.2এ একটি অন্ধ SQLi দুর্বলতা আবিষ্কৃত হয়েছে৷

ওপেনকার্ট ক্রস-সাইট স্ক্রিপ্টিং

2.1.0.2 এর আগে ওপেনকার্ট একটি XSS আক্রমণের জন্য ঝুঁকিপূর্ণ পাওয়া গেছে। এই দুর্বলতাটিকে CVE-2015-4671 হিসাবে ডাব করা হয়েছিল . index.php ফাইলটি XSS এর জন্য দুর্বল ছিল এবং zone_id এর মাধ্যমে একটি ওয়েব স্ক্রিপ্ট বা HTML কোড ইনজেক্ট করা সম্ভব ছিল প্যারামিটার এটিকে সফলভাবে কাজে লাগালে একজন আক্রমণকারী অ্যাডমিনকে পাসওয়ার্ড দেওয়ার জন্য প্রতারণা করতে পারে, এইভাবে একটি OpenCart অ্যাডমিন প্যানেল হ্যাক করে৷

ওপেনকার্ট পাসওয়ার্ড আপস করা হয়েছে

একটি দুর্বল পাসওয়ার্ড থাকলে ওপেনকার্ট অ্যাডমিন প্যানেলকে ব্রুট ফোর্স আক্রমণের জন্য ঝুঁকিপূর্ণ করে তুলতে পারে। বিশেষভাবে ডিজাইন করা সফ্টওয়্যার রয়েছে যা ব্রুট ফোর্স আক্রমণ পরিচালনা করে, যা হয় অভিধান আক্রমণ বা একটি হাইব্রিড হতে পারে। দুর্বল পাসওয়ার্ডের কারণে OpenCart অ্যাডমিন প্যানেল হ্যাক সফল হয়েছে।

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক হয়েছে:ক্লিনআপ

ওপেনকার্ট অ্যাডমিন প্যানেল পাসওয়ার্ডকে শক্তিশালী পাসওয়ার্ডে পরিবর্তন করে ক্ষতি নিয়ন্ত্রণ শুরু করুন। তারপরে OpenCart ডাটাবেস সুরক্ষিত করার জন্য এগিয়ে যান। এটি করার ফলে অ্যাডমিন প্যানেলের পাসওয়ার্ড সম্পর্কে সচেতন সমস্ত আক্রমণকারীকে ব্লক করা হবে। ডাটাবেস পাসওয়ার্ড নিচে দেওয়া SQL স্টেটমেন্ট দ্বারা পরিবর্তন করা যেতে পারে:

আপডেট ব্যবহারকারীরা সেট পাস =concat('ZZZ', sha(concat(pass, md5(rand())));

এখানে উল্লেখ করা দরকার যে কিছু ধরণের সংক্রমণে, একটি ম্যালওয়্যার বা ব্যাকডোর স্ক্রিপ্ট ইনস্টল থাকতে পারে। এই স্ক্রিপ্টটি আক্রমণকারীকে ইন্টারনেটের মাধ্যমে অ্যাডমিন পাসওয়ার্ড পাঠাবে। অতএব, এই ধরনের পরিস্থিতিতে পাসওয়ার্ড পরিবর্তন নিরর্থক হতে পারে। এটি যদি হয় তা সনাক্ত করতে, বহির্গামী ডেটা দেখতে Wireshark এর মতো একটি প্যাকেট মনিটরিং টুল ব্যবহার করুন। যদি এটি নিশ্চিত করে যে একটি স্ক্রিপ্ট আক্রমণকারীকে পাসওয়ার্ড পাঠাচ্ছে, সাইটটি অফলাইনে নিয়ে যান এবং দূষিত কোডটি সরান৷ বেশিরভাগ সময়, আক্রমণকারীরা দূষিত কোড base64-এ সঞ্চয় করার প্রবণতা দেখায়। বিন্যাস এই সাধারণ কমান্ড ব্যবহার করে এই ধরনের কোড উন্মোচন করা যেতে পারে:

অনুসন্ধান . -নাম “*.php” -exec grep “base64″‘{}’; -প্রিন্ট &> hiddencode.txt

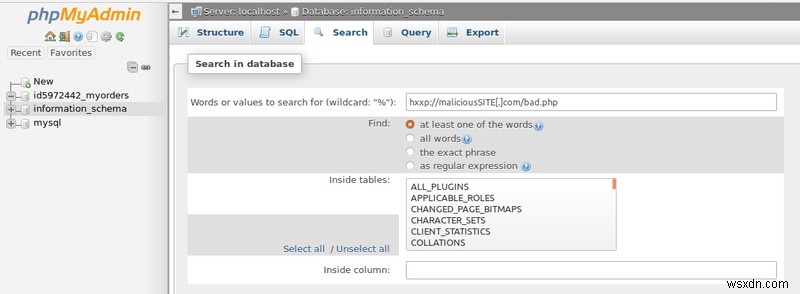

এটি base64-এর সমস্ত দৃষ্টান্ত সংরক্ষণ করবে hiddencode.txt ফাইলে এনকোড করা কোড যা পরে ম্যানুয়াল পরিদর্শনের জন্য অনলাইন টুল ব্যবহার করে ডিকোড করা যেতে পারে। তারপরে, phpMyAdmin টুল ব্যবহার করে সেই নির্দিষ্ট স্ক্রিপ্ট বা দূষিত কোড লুকানো আছে এমন সমস্ত অবস্থানগুলি একবারে অনুসন্ধান করা যেতে পারে। আরও সাহায্যের জন্য নীচের ছবিটি পড়ুন৷

বেস64 এনকোডিং ছাড়াও, আক্রমণকারীরা অন্য ধরনের এনকোডিং বা অস্পষ্টকরণ কৌশল যেমন FOPO ব্যবহার করেছে . যার সবগুলোই একজন গড় ওয়েব অ্যাডমিনের পক্ষে বোঝা সম্ভব নাও হতে পারে। তাই মনে রাখবেন যে কোডটি আপনি বুঝতে অক্ষম তা মুছে ফেলবেন না, কেবল '#' অক্ষর ব্যবহার করে মন্তব্য করুন। তারপরে, OpenCart অ্যাডমিন প্যানেল হ্যাক ম্যালওয়্যার অপসারণের জন্য বিশেষজ্ঞদের সাথে যোগাযোগ করুন।

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক হওয়ার পরে পরিষ্কার করার জন্য পেশাদার সহায়তা প্রয়োজন? চ্যাট উইজেটে আমাদের একটি বার্তা দিন এবং আমরা আপনাকে সাহায্য করতে পেরে খুশি হব। এখন আমার Opencart স্টোর পরিষ্কার করুন৷৷

ওপেনকার্ট অ্যাডমিন প্যানেল হ্যাক করা হয়েছে:প্রশমন

আপডেট এবং ব্যাকআপ

আপনি যদি মূল ফাইলগুলি পরিবর্তন করতে চান, তাহলে সুবিধা অনুযায়ী vQmod বা OCMOD ব্যবহার করুন। এটি নতুন আপডেটে পরিবর্তনগুলিকে মুছে ফেলা থেকে রক্ষা করবে। নিশ্চিত করুন যে সমস্ত এক্সটেনশন এবং মডিউলগুলি আপ টু ডেট কারণ আপডেটগুলিতে গুরুত্বপূর্ণ নিরাপত্তা প্যাচ রয়েছে৷ এছাড়াও, OpenCart স্টোরের একটি ব্যাকআপ রাখুন কারণ এটি আক্রমণ থেকে সাইটটিকে পুনরুদ্ধার করতে সাহায্য করবে৷

ইন্সটল ফোল্ডারটি সরান

ইনস্টল ফোল্ডারে কিছু সংবেদনশীল মূল ফাইল থাকে। যদি ইনস্টলেশন ফোল্ডারটি সার্ভারে ছেড়ে দেওয়া হয়, বিশেষায়িত স্ক্যানারগুলি এর উপস্থিতি সনাক্ত করতে পারে, আক্রমণকারীদের জন্য পথ তৈরি করে। শোডানের মতো সার্চ ইঞ্জিনগুলি ওয়েব সার্ভারে এই ধরনের ফাইলগুলির জন্য ক্রমাগত খোঁজে থাকে৷ অতএব, OpenCart ইনস্টলেশন সম্পূর্ণ হলে ইনস্টল ফোল্ডারটি মুছে ফেলা নিরাপদ হবে। যাইহোক, এখানে উল্লেখ করা গুরুত্বপূর্ণ যে অন্যান্য ইনস্টল ফোল্ডারের মত, vQmod ইনস্টল ফোল্ডার মুছে ফেলবেন না!

ওপেনকার্ট অ্যাডমিন প্যানেল সুরক্ষিত করুন

অ্যাডমিন URL পুনঃনামকরণ করুন

অ্যাডমিন URL-এর নাম পরিবর্তন করা এটি একটি মানক নিরাপত্তা অনুশীলন। এটি OpenCart অ্যাডমিন প্যানেলের অনেক সাধারণ আক্রমণ এড়াতে পারে। এটিকে একটি র্যান্ডম কীওয়ার্ডে পরিবর্তন করুন যা আপনি ভবিষ্যতে মনে রাখবেন। OpenCart 1.5 এবং vQmod-এর জন্য বিস্তারিত নির্দেশাবলী এখানে পাওয়া যাবে।

অ্যাক্সেস সীমাবদ্ধ করুন

OpenCart অ্যাডমিন প্যানেলটি সাধারণত শুধুমাত্র আপনার দ্বারা অ্যাক্সেস করা হবে, তাই অন্য সমস্ত আইপি ব্লক করা একটি বুদ্ধিমানের সিদ্ধান্ত হবে। এটি একটি .htaccess ফাইল ব্যবহার করে সম্পন্ন করা যেতে পারে যা ফোল্ডার এবং এর সাব-ফোল্ডারগুলিতে অ্যাক্সেস সীমাবদ্ধ করে। অ্যাডমিন ফোল্ডারে .htaccess ফাইলে নিচের কোডটি যোগ করুন।

<Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

অ্যাডমিন প্যানেল ফাইলের অনুমতি পরিচালনা করুন

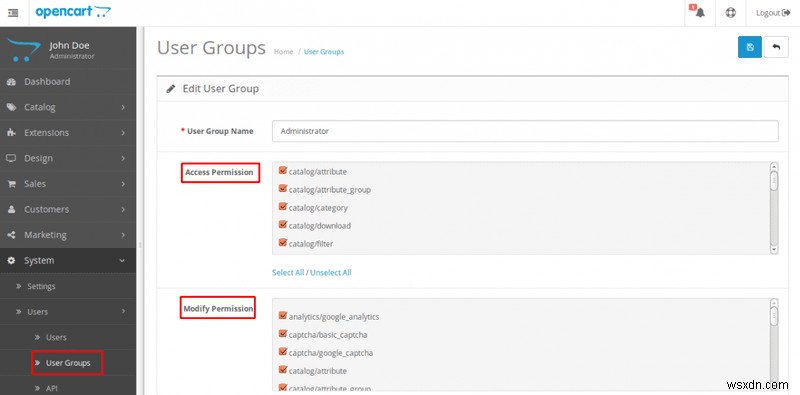

গুরুত্বপূর্ণ ফাইল যেমন admin/index.php, admin/config.php বারবার পরিবর্তন করার দরকার নেই। তাই ফাইল পরিবর্তন এড়াতে নিম্নলিখিত ফাইল অনুমতি 644 বা 44 সেট করুন। ব্যবহারকারী>ব্যবহারকারী গোষ্ঠী পরিদর্শন করে এটি পরিচালনা করা যেতে পারে , আরও তথ্যের জন্য অনুগ্রহ করে নীচে দেওয়া ছবিটি পড়ুন।

একটি নিরাপত্তা সমাধান ব্যবহার করুন

OpenCart স্টোরগুলি প্রতিদিনের ভিত্তিতে সংবেদনশীল লেনদেন করে। অতএব, দোকানের নিরাপত্তা অবশ্যই শক্ত হতে হবে। প্রতিরক্ষার প্রথম লাইন যখন একজন আক্রমণকারী একটি OpenCart স্টোরের সাথে আপস করার চেষ্টা করে তা হল একটি রক-সলিড ফায়ারওয়াল। একটি ফায়ারওয়াল ব্যবহার করে ওপেনকার্ট অ্যাডমিন প্যানেলে সাইবার আক্রমণের ঝুঁকি উল্লেখযোগ্যভাবে কমাতে পারে। যাইহোক, আপনার দোকানের জন্য সঠিক একটি নির্বাচন করা অত্যন্ত গুরুত্বপূর্ণ। ফায়ারওয়াল অর্থনৈতিক, সম্পদ-বান্ধব এবং নমনীয় হওয়া উচিত। Astra ফায়ারওয়াল একটি OpenCart স্টোরের জন্য সমস্ত মানদণ্ড পূরণ করে বলে মনে হচ্ছে। এমনকি OpenCart Astra সুপারিশ করে। Astra হল একটি সম্পূর্ণ এক নিরাপত্তা সমাধান যা বাক্সের বাইরে কাজ করে। যার মানে কোন ইন্সটলেশন ঝামেলা! আপনার সার্ভারের কোন প্রসেসিং পাওয়ার প্রয়োজন নেই!