ইন্টারনেটে গোপনীয়তা একটি ক্রমাগত বিকশিত যুদ্ধক্ষেত্র। এবং সঙ্গত কারণে। সরকারি গুপ্তচরবৃত্তির কর্মসূচী, প্রায় প্রতিদিনের ডেটা লঙ্ঘন এবং স্বচ্ছ কর্পোরেশন সম্পর্কিত প্রকাশগুলি হল de rigueur . টিনের ফয়েল টুপি প্রচুর; বিশ্বজুড়ে আরও বেশি সংখ্যক নাগরিক তাদের গোপনীয়তার বিষয়ে নোট নিচ্ছেন... এবং এটি কোথায় যাচ্ছে।

এডওয়ার্ড স্নোডেন যখন PRISM (NSA) এবং Tempora (GCHQ) গ্লোবাল সার্ভিলেন্স প্রোগ্রামগুলি প্রকাশ করেছিলেন, তখন হতবাক উদাসীনতার সাথে দেখা হয়েছিল। যারা এই স্তরের নজরদারি সম্পর্কে সন্দেহ করেছিল তারা তাদের সন্দেহ প্রমাণিত হয়েছে। কিন্তু রাস্তায় গড়পড়তা নারী না পুরুষ? অনেকে চিন্তার জন্যও বিরতি দেননি। গোপনীয়তার এই ধরণের আক্রমণ অনেক লোককে খুব নার্ভাস করে তোলে; তারা শুধু অপরাধী, ভিন্নমতাবলম্বী এবং সন্ত্রাসী নয়। এই স্তরের নজরদারি সরাসরি সবাইকে প্রভাবিত করে৷ .

আপনি এবং আমার মতো নিয়মিত নাগরিকদের গোপনীয়তা রক্ষার উপর ফোকাস করার জন্য অনেকগুলি সরঞ্জাম রয়েছে। আমাদের নিষ্পত্তির সবচেয়ে শক্তিশালী সরঞ্জামগুলির মধ্যে একটি হল টর

1. আসুন টর সম্পর্কে কথা বলি

Tor সত্যিই বেনামী এবং খুঁজে পাওয়া যায় না এমন ব্রাউজিং এবং মেসেজিং প্রদান করে। উপরন্তু, টর তার নিজস্ব পেঁয়াজের সাইটগুলিতে অ্যাক্সেস প্রদান করে এবং তথাকথিত "ডিপ ওয়েব" -- খুঁজে পাওয়া যায় না এমন একটি নেটওয়ার্ক, লুকানো ওয়েবসাইট যা হার্ড ড্রাগস থেকে সেন্সর করা উপকরণ এবং এর মধ্যে আপাতদৃষ্টিতে সবকিছু সরবরাহ করে৷

টর হিসাবে স্থিতিস্থাপক এবং সর্বাঙ্গীণ হিসাবে কয়েকটি অনলাইন গোপনীয়তা পদ্ধতি রয়েছে। যতক্ষণ না এফবিআই ম্যালওয়্যার দিয়ে (তাদের ব্যবহারকারী এবং পরিষেবার মালিকদের উন্মুক্ত করে) দিয়ে বেশ কয়েকটি টর পরিষেবা সংক্রামিত করে, ততক্ষণ পরিষেবাটি আপাতদৃষ্টিতে দুর্ভেদ্য ছিল। পেঁয়াজ রাউটিং প্রোটোকলের সাথে মিলিত সামরিক-গ্রেড এনক্রিপশন, স্বতন্ত্র ব্যবহারকারীদের ট্রেস করা অবিশ্বাস্যভাবে কঠিন করে তুলেছে। আরও ভাল, টর ব্যবহার করা অবিশ্বাস্যভাবে সহজ, প্রযুক্তিগত ব্যাকগ্রাউন্ড ছাড়াই ব্যবহার করা যথেষ্ট সহজ। আপনি যদি একটি প্রোগ্রাম ডাউনলোড এবং ইনস্টল করতে পারেন, আপনি Tor ব্যবহার করতে সক্ষম হবেন৷

৷সংক্ষেপে, Tor হল একটি শক্তিশালী, সহজে ব্যবহারযোগ্য সফটওয়্যার যা আপনাকে আপনার অনলাইন জীবনকে ব্যক্তিগত রাখতে দেয়। এই নির্দেশিকা টর ইনস্টল, কনফিগার এবং ব্যবহার করার জন্য একটি ধাপে ধাপে নির্দেশিকা প্রদান করবে।

2. কিভাবে টর কাজ করে

Tor প্রাথমিকভাবে ব্যক্তিদের দ্বারা তৈরি করা হয়েছিল "DARPA এবং U.S. Naval Research Laboratory's Center for High Assurance Computer Systems থেকে চুক্তিতে।" প্রকৃতপক্ষে, টরের জন্য বেশিরভাগ তহবিল ইউএস সরকারের কাছ থেকে এসেছে কোনো না কোনোভাবে।

টর একটি সংক্ষিপ্ত রূপ। এটি পেঁয়াজ রাউটারকে বোঝায়।

টরের প্রধান শক্তিগুলির মধ্যে একটি হল অ্যাক্সেসযোগ্যতা। এটি ব্যবহার করতে এবং এটি থেকে উপকৃত হওয়ার জন্য প্রযুক্তিটি বোঝার প্রয়োজন নেই। যাইহোক, আমি এই বিভাগে এটি কিভাবে কাজ করে তা ব্যাখ্যা করতে যাচ্ছি কারণ এটি আসলে বেশ আকর্ষণীয়। আপনি যদি প্রযুক্তিগত বিবরণে আগ্রহী না হন, তাহলে নির্দ্বিধায় পরবর্তী বিভাগে চলে যান TOR ব্রাউজার বান্ডেল ইনস্টল করা .

2.1 সংক্ষেপে আধুনিক ক্রিপ্টোগ্রাফি

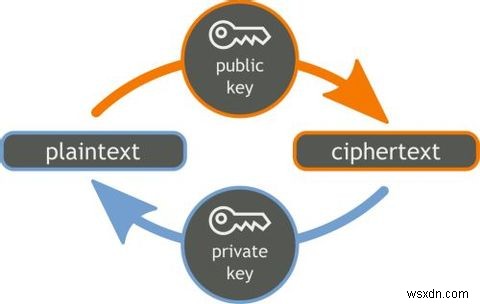

বেশিরভাগ আধুনিক ক্রিপ্টোগ্রাফিক টুল অসিমেট্রিক এনক্রিপশন ব্যবহার করে . অ্যাসিমেট্রিক এনক্রিপশন আপনাকে তথ্য এনকোড এবং ডিকোড করতে দুটি ভিন্ন "কী" ব্যবহার করতে দেয়। এখানে একটি চতুর বিট:এনকোডিং এবং ডিকোডিং কী লিঙ্ক করা হয়েছে তাই তারা শুধুমাত্র একে অপরের সাথে কাজ করে। যাইহোক, একটি চাবি অন্যটি দিয়ে উন্মোচন করার কোন কার্যকর উপায় নেই।

ফলস্বরূপ, আপনি আপনার এনকোড কী বিতরণ করতে পারেন -- যা সাধারণত একটি "পাবলিক" কী হিসাবে উল্লেখ করা হয় -- যখন মিলিত ডিকোড কী -- "ব্যক্তিগত" কী -- গোপন রাখুন৷ পরিবর্তে, এর অর্থ হল যে কেউ আপনার সাথে গোপনে যোগাযোগ করতে চান তিনি আপনার পাবলিক কী ব্যবহার করতে পারেন এনকোড করতে একটি বার্তা. যখন বার্তাটি আসে, আপনি আপনার ব্যক্তিগত কী ব্যবহার করেন ডিকোড করতে এটা।

টর ব্যবহার করে সংঘটিত যেকোনো যোগাযোগ HTTPS ব্যবহার করে। অনুশীলনে, এর অর্থ হল আপনি এবং আপনি যে ব্যক্তি/সাইট/পরিষেবার সাথে যোগাযোগ করছেন প্রাথমিকভাবে আপনার পাবলিক কীগুলি বিনিময় করুন; এটি আপনাকে উভয়কে নিরাপদে অন্যের সাথে কথা বলতে দেয় (এমনকি একটি ট্যাপ করা লাইনের উপরেও)। একটি তৃতীয় পক্ষের শ্রবণ সর্বজনীন কী বিনিময় দেখতে পাবে। কিন্তু তার পরের সবকিছুই হবে অস্পষ্ট শব্দ যা তারা ডিকোড করতে পারবে না।

ভাল শোনাচ্ছে, তাই না? উপরে আলোচিত পেঁয়াজ রাউটিং প্রোটোকল ব্যবহার করে টর এটিকে আরও এগিয়ে নিয়ে যায়।

2.2 পেঁয়াজ রাউটিং:শুধু সবজির জন্য নয়

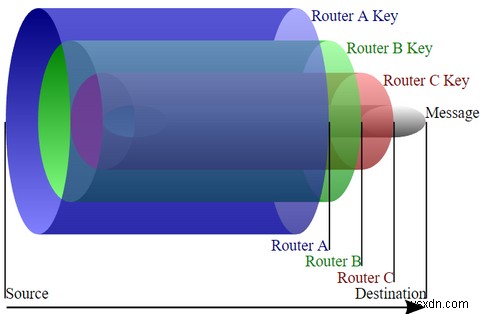

এমনকি যদি দু'জন ব্যক্তি এমন একটি ভাষায় কথা বলে যা আপনি বোঝেন না, তবুও কে কার সাথে কথা বলে তা দেখে আপনি অনেক কিছু অনুমান করতে পারেন। সেখানেই পেঁয়াজের রাউটিং ধাপে ধাপে। পেঁয়াজের রাউটিং যেমন শোনাচ্ছে তেমনই:পেঁয়াজের মতো অনেক স্তরের মধ্য দিয়ে রাউটিং করা। এই প্রক্রিয়াটি বার্তার বিষয়বস্তুকে অস্পষ্ট করে, সেইসাথে বার্তাটি কোথায় ছিল এবং যাচ্ছে৷

৷টর কীভাবে আপনার পরিচয় গোপন রাখে তা বোঝার জন্য, কয়েকটি অন্তর্নিহিত নীতি বুঝতে হবে।

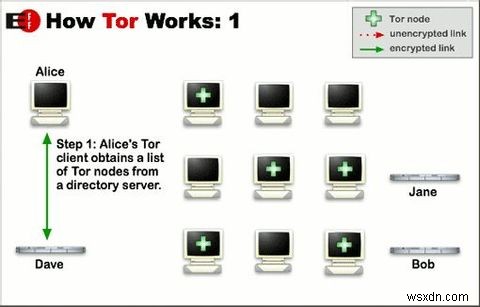

- সমস্ত টর ব্যবহারকারী একটি সমন্বিত পিয়ার-টু-পিয়ার নেটওয়ার্ক ব্যবহার করে তাদের সর্বজনীন কী এবং আইপি ঠিকানার একটি অনুলিপি বিতরণ করে।

- টর নেটওয়ার্ক বেনামী একটি রিলে সিস্টেম ব্যবহার করে, নোড নামেও পরিচিত। যত বেশি নোড চলছে, টর নেটওয়ার্ক তত বেশি শক্তিশালী।

- ট্রান্সমিশনে ডিক্রিপ্ট করা ডেটার একমাত্র অংশ হল ফরওয়ার্ডিং আইপি ঠিকানা।

- প্রাপ্ত ডেটা "এক্সিট নোড" এর IP ঠিকানা বহন করে -- এনক্রিপশন চেইনের চূড়ান্ত লিঙ্ক

- যদিও টর একটি চমৎকার বেনামী টুল, প্রস্থান নোড আপস করা যেতে পারে .

এই বিষয়গুলি মাথায় রেখে, টর-এ একটি ব্যক্তিগত এবং এনক্রিপ্ট করা বার্তা পাঠানো আসলে কীভাবে কাজ করে তার একটি বিমূর্ত উদাহরণ নিম্নলিখিত।

- আপনি আপনার টর-সক্ষম ব্রাউজার (ক্লায়েন্ট) খুলুন। ক্লায়েন্ট আপনার কম্পিউটার থেকে পাঠানো সমস্ত ডেটা প্যাকেট এনক্রিপ্ট করে।

- আপনার কম্পিউটার নোড এ একটি ডাটা প্যাকেট পাঠায়।

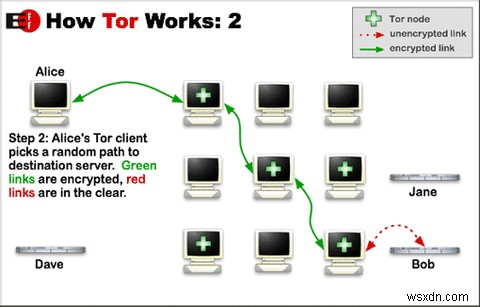

- নোড A ইতিমধ্যেই এনক্রিপ্ট করা ডেটা প্যাকেটকে এনক্রিপ্ট করে এবং নোড বি-তে পাঠায়৷

- নোড বি ইতিমধ্যেই এনক্রিপ্ট করা ডেটা প্যাকেট এনক্রিপ্ট করে, এবং নোড সি-তে পাঠায়।

- এই চক্রটি চলতে থাকে যতক্ষণ না ডেটা প্যাকেট নোড জেড -- "প্রস্থান নোড"-এ পৌঁছায়।

- নোড জেড ডেটা প্যাকেটে এনক্রিপশনের সমস্ত স্তর ডিক্রিপ্ট করে, এবং এটিকে তার চূড়ান্ত গন্তব্যে পৌঁছে দেয়।

এবং যখন কেউ আপনার বার্তা ফেরত দেয়, এটি একই প্রক্রিয়া অনুসরণ করে, যদিও ভিন্ন রুটের মাধ্যমে। এনক্রিপশনের একাধিক স্তর ইন্টারসেপ্টেড (স্নিফড) ডেটা প্যাকেটগুলিকে ডিক্রিপ্ট করা অত্যন্ত কঠিন করে তোলে। ডেটা ভল্টের মধ্যে একটি ভল্টের মধ্যে একটি ভল্টের মধ্যে একটি ভল্টের মধ্যে একটি ভল্টের মধ্যে প্রেরণ করে এবং আরও অনেক কিছু৷

3. TOR ব্রাউজার ইনস্টল করা

টর ব্রাউজার ইনস্টল করা সহজ। এটি উইন্ডোজ, ম্যাক এবং লিনাক্সের জন্য উপলব্ধ, তবে আমরা উইন্ডোজের জন্য প্রক্রিয়াটি করব৷ প্রথমে, https://www.torproject.org/-এ যান। 'http'-এর পরে 's' গুরুত্বপূর্ণ, কারণ এর অর্থ (অন্যান্য জিনিসগুলির মধ্যে) আপনার কম্পিউটার যাচাই করছে যে আপনি যে ওয়েবসাইটটির সাথে কথা বলছেন সেটি যা দাবি করছে। তারপরে, বড় টর ডাউনলোড করুন ক্লিক করুন বোতাম, এবং, ওয়েবসাইট নতুন পৃষ্ঠা লোড হলে, বড় ডাউনলোড টর ব্রাউজার বোতামে ক্লিক করুন। (টর একমাত্র ব্রাউজার নয় যা গোপনীয়তার উপর দৃষ্টি নিবদ্ধ করে... এটি অন্যদের চেয়ে অনেক বেশি করে।)

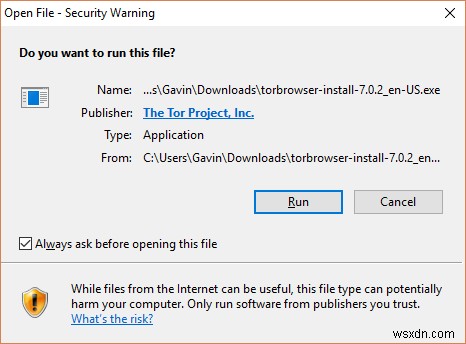

ডাউনলোড শুরু হবে। সম্পূর্ণ হলে, আপনার ডাউনলোড ফোল্ডারে যান এবং ইনস্টলার চালান। যদি একটি নিরাপত্তা সতর্কতা উপস্থিত হয়, তাহলে চালান নির্বাচন করুন .

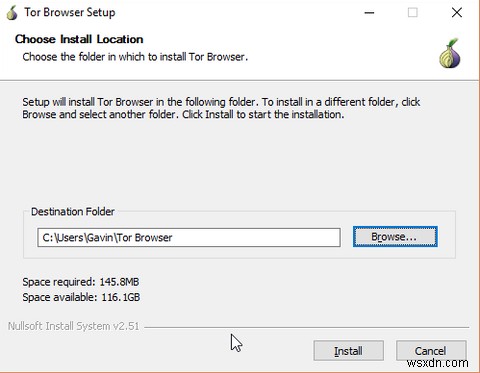

আপনি যে ভাষাটি চান তা নির্বাচন করুন, তারপরে আপনি টর ব্রাউজারটি ইনস্টল করতে চান এমন ডিরেক্টরিটি অনুসরণ করুন। ইনস্টল করুন নির্বাচন করুন। ব্রাউজার এখন নিষ্কাশন এবং ইনস্টল করা হবে. সম্পূর্ণ হলে, আপনার কাছে দুটি বিকল্প থাকবে: টর ব্রাউজার চালান , এবং স্টার্ট মেনু এবং ডেস্কটপ শর্টকাট যোগ করুন . নিশ্চিত করুন যে এই দুটিই চেক করা হয়েছে এবং সমাপ্ত নির্বাচন করুন৷ .

3.1. টর ব্রাউজার নেটওয়ার্ক সেটিংস

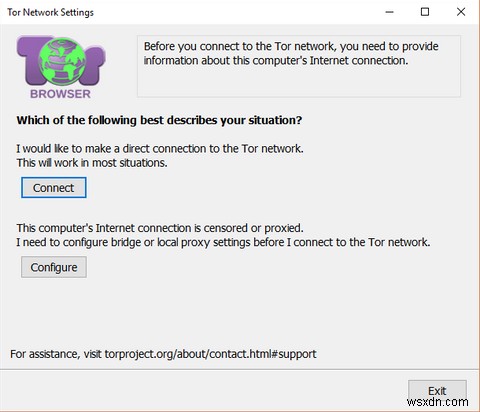

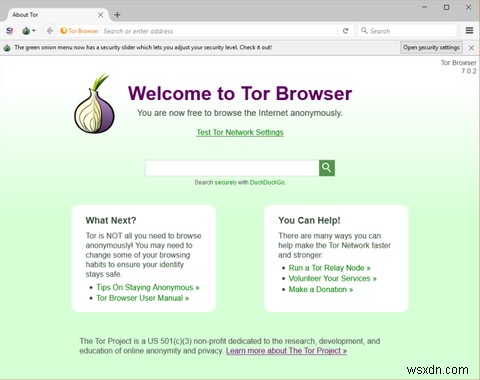

আপনি যখন প্রথমবার টর ব্রাউজার খুলবেন, তখন আপনাকে আপনার নেটওয়ার্ক সেটিংস নির্বাচন করতে হবে। এই উদাহরণে, সংযোগ করুন নির্বাচন করুন . (আমরা কনফিগার অন্বেষণ করব কিছুক্ষণের মধ্যে বোতাম।) আপনি একটি ছোট লোডিং বার দেখতে পাবেন। এটি সম্পূর্ণ হলে আপনি টর ব্রাউজারে স্বাগতম পৃষ্ঠায় পৌঁছাবেন।

যদি ক্লায়েন্টের একটি আপডেটের প্রয়োজন হয়, তবে এগিয়ে যাওয়ার আগে তা করুন। এই অত্যন্ত গুরুত্বপূর্ণ. যদি না হয়, অনুগ্রহ করে টিউটোরিয়ালের পরবর্তী বিভাগে যান।

4. টর নিরাপদে ব্যবহার করা

আপনি অবিলম্বে যে জিনিসগুলি লক্ষ্য করবেন তা হল মজিলা ফায়ারফক্সের সাথে টর ব্রাউজারের মিল। টর ব্রাউজারটি ফায়ারফক্সের উপর ভিত্তি করে তৈরি করা হয়েছে, তবে এতে TorLauncher, TorProxy এবং TorButton এর পাশাপাশি NoScript এবং HTTPS এভরিওয়ের ফায়ারফক্স এক্সটেনশন রয়েছে।

বেশিরভাগ অংশের জন্য, এটি একটি সম্পূর্ণ স্বাভাবিক ব্রাউজার। এটি বলেছিল, আপনি ব্রাউজ করার পদ্ধতিতে আপনাকে সামান্য পরিবর্তন করতে হবে এবং আপনি আপনার সর্বাধিক ব্যবহৃত কিছু বৈশিষ্ট্য "ভাঙা" দেখতে পাবেন। (এটি ট্র্যাকার এবং স্ক্রিপ্টের সীমাবদ্ধতার কারণে)। টর আপনার গোপনীয়তাকে বাক্সের বাইরে রক্ষা করে।

নিরাপদ ব্রাউজিংয়ের জন্য 4.1 টিপস

টর গোপনীয়তার ফ্রন্টে প্রচুর পরিমাণে লেগ-ওয়ার্ক করে। কিন্তু আপনি যদি এটি সম্পূর্ণভাবে কার্যকরী হতে চান, তাহলে আপনাকে ইন্টারনেট ব্যবহার করার পদ্ধতি সামঞ্জস্য করতে হবে।

একটি ভালো শুরু হল সীমাবদ্ধতা সম্পর্কে সচেতন হওয়া টর এবং টর ব্রাউজার।

- Tor একটি VPN নয় . Tor একটি প্রক্সি৷৷ এটি শুধুমাত্র টর ব্রাউজারের মাধ্যমে রুট করা ট্রাফিককে রক্ষা করে। তাহলে আপনার কি ভিপিএন এর সাথে টর ব্যবহার করা উচিত? ভাল প্রশ্ন!

- টর আপনাকে রক্ষা করতে পারে না যদি আপনি যার সাথে যোগাযোগ করছেন তিনি একটি শারীরিক লগ নিচ্ছেন। এটি আপনার আইপি ঠিকানাকে সুরক্ষিত করতে পারে এবং আপনি যদি বেনামী যোগাযোগের জন্য একটি ছদ্মনাম ব্যবহার করেন তবে আপনার পরিচয়ও সুরক্ষিত থাকবে।

- Tor তৃতীয় পক্ষের ব্রাউজার এক্সটেনশনের ক্রিয়াকলাপ নিয়ন্ত্রণ করতে পারে না, তাই তাদের অত্যন্ত জোরালো পরামর্শ যে আপনি বেস ইনস্টলেশনে কোনো যোগ করবেন না (যদি না আপনি সত্যিই জানেন আপনি কী করছেন)। দূষিত এবং অ-দূষিত এক্সটেনশন উভয়ই আপনি উপলব্ধি না করেই আপনার পরিচয় প্রকাশ করতে পারে৷

- Tor কঠোরভাবে HTTPS প্রয়োগ করতে পারে না। HTTPS Everywhere এক্সটেনশন প্রতিটি সাইটে HTTPS সমর্থন জোরদার করার চেষ্টা করে, এবং অনেক সাইট ডিফল্টরূপে স্ট্যান্ডার্ড সমর্থন করে, Tor যারা করে না তাদের জন্য হিসাব নিতে পারে না।

উপরন্তু, টর ডিফল্টরূপে Google-এর সাথে সংযোগ করে না। Google এটি ব্যবহার করে করা সমস্ত অনুসন্ধানে ব্যাপক লগ রাখে, সেইসাথে আপনার ইন-ব্রাউজার ইন্টারনেট কার্যকলাপ ট্র্যাক করে। গুগল ট্র্যাকিং এর বিরুদ্ধে যুক্তি আছে, এবং অবশ্যই, এর জন্য আর্গুমেন্ট। যাই হোক না কেন, টর স্বাগত পৃষ্ঠাটি ডিফল্টরূপে বেনামী ফোকাসড ইন্টারনেট অনুসন্ধান টুল, DuckDuckGo ব্যবহার করে। DDG অনুসন্ধান ফলাফল "400 টিরও বেশি উত্স" এর সংকলন। কিছু ব্যবহারকারী DDG অনুসন্ধান ফলাফল পছন্দ করেন না, পরিবর্তে স্টার্টপেজ ব্যবহার করতে পছন্দ করেন (স্টার্টপেজ একটি বেনামী প্রক্সি হিসাবে কাজ করে যা প্রকৃত Google অনুসন্ধান ফলাফল সরবরাহ করে)।

এই গোপনীয়তা ব্যবস্থাগুলির একটি পার্শ্ব-প্রতিক্রিয়া হল যে কিছু সাইট কাজ করবে না, অন্যদের অতিরিক্ত সাইন-ইন যাচাইকরণের প্রয়োজন হবে৷ উল্লেখযোগ্য সাইটগুলির মধ্যে রয়েছে YouTube, কিছু এয়ারলাইন সাইট (তারা ভালোবাসি আপনাকে ট্র্যাকিং!), অনলাইন ব্যাঙ্কিং পোর্টাল এবং আরও অনেক কিছু। তদুপরি, ফ্ল্যাশের উপর নির্ভরশীল যেকোন সাইট কাজ করা বন্ধ করে দেবে, কারণ টর সেই নিরাপত্তা এবং গোপনীয়তার দুঃস্বপ্ন থেকে ভালভাবে পরিষ্কার করে। (এই সমস্যাটি ধীরে ধীরে প্রশমিত হচ্ছে কারণ আরও সাইটগুলি অনেক বেশি নিরাপদ HTML5-এ স্যুইচ করছে)।

অবশেষে, এমন অনেকগুলি নথির ধরন রয়েছে যেগুলিতে সংস্থান থাকতে পারে যা টরকে ফাঁকি দেয়। এই ফাইলগুলি -- উদাহরণস্বরূপ, একটি .exe, PDF, বা .doc -- আপনার ব্রাউজিং কার্যকলাপ সম্পর্কে নির্দোষভাবে প্রকাশ করতে পারে৷ বেশিরভাগ আধুনিক ব্রাউজারগুলির মতো, যখন আপনি একটি সম্ভাব্য নিরাপত্তা ঝুঁকি ডাউনলোড করেন তখন Tor একটি সতর্কতা প্রদান করবে। এই ক্ষেত্রে, মনোযোগ দেওয়া বুদ্ধিমানের কাজ।

5. টর কনফিগার করা

পূর্ববর্তী বিভাগে যেমন বলা হয়েছে, টর আপনার গোপনীয়তাকে বাক্সের বাইরে রক্ষা করে। বেনামে ইন্টারনেট ব্রাউজিং শুরু করার জন্য আপনাকে নিরাপত্তা সেটিংসের সাথে বাহাদুরি করতে হবে না বা অতিরিক্ত এক্সটেনশন ডাউনলোড করতে হবে না। Tor একবার সমস্ত ব্যবহারকারীদের নিরাপত্তা এবং গোপনীয়তা সেটিংসে তাদের অ্যাক্সেসের ক্ষেত্রে অধিকতর স্বায়ত্তশাসনের অনুমতি দিয়েছে। দুর্ভাগ্যবশত, এর অর্থ হল অনেক কৌতূহলী (এবং ভাল-অর্থের) ব্যক্তিরা আসলে ইন্টারনেটে নিজেদের খুলে দিয়েছে, টরের উদ্দেশ্যকে পরাজিত করেছে। এর পরিবর্তে এখন একটি একক নিরাপত্তা সেটিংস স্লাইডার রয়েছে, জিনিসগুলিকে অত্যন্ত সহজ রেখে৷

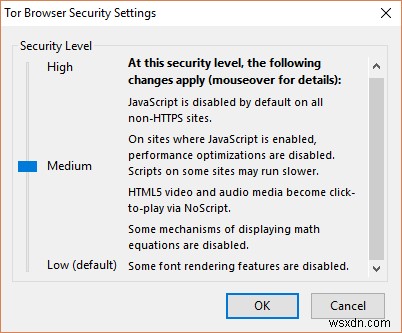

৷নিরাপত্তা স্তর পরিবর্তন করতে, পেঁয়াজ নির্বাচন করুন ঠিকানা বারের পাশে আইকন। এটি একটি ড্রপডাউন মেনু খুলবে; নিরাপত্তা সেটিংস নির্বাচন করুন . তারপরে আপনি নিম্ন, মাঝারি বা উচ্চ নিরাপত্তা নির্বাচন করতে পারেন।

নিম্ন নিরাপত্তা (ডিফল্ট সেটিং) সমস্ত ব্রাউজার বৈশিষ্ট্য সক্ষম করে, যখন এখনও ট্র্যাফিক রাউটিং এবং এনক্রিপ্ট করা হয়।

মাঝারি নিরাপত্তা নন-HTTPS সাইটগুলিতে জাভাস্ক্রিপ্ট অক্ষম করে, সমস্ত HTML5 মিডিয়াকে ক্লিক-টু-প্লেতে পরিণত করে (অটোপ্লে না করে), এবং কিছু অন্যান্য স্ক্রিপ্ট নিষ্ক্রিয় করে৷

উচ্চ নিরাপত্তা সমস্ত সাইটে জাভাস্ক্রিপ্ট নিষ্ক্রিয় করে, সমস্ত HTML5 মিডিয়াকে ক্লিক-টু-প্লেতে পরিণত করে এবং উল্লেখযোগ্য সংখ্যক স্ক্রিপ্ট নিষ্ক্রিয় করে। যেমন, কিছু ফন্ট রেন্ডারিং বৈশিষ্ট্যগুলি ব্যর্থ হবে, সেইসাথে ছবি এবং আইকনগুলি৷

৷আপনার প্রয়োজনীয় নিরাপত্তার স্তর অবশ্যই বিষয়ভিত্তিক। আপনি যদি শুধু আপনার ব্রাউজিং ট্র্যাফিক এনক্রিপ্ট করতে চান এবং ইন্টারনেটে ডেটা শনাক্ত করার ক্ষেত্রে একটু কম আসন্ন হন, তাহলে মাঝারি বেছে নিন। এটি একটি বিস্তৃত ইন্টারনেট অভিজ্ঞতা এবং পরিচয় গোপন রাখার মধ্যে একটি সুখী ভারসাম্য বজায় রাখে।

5.1 একটি সীমাবদ্ধ দেশে টর ব্যবহার করা

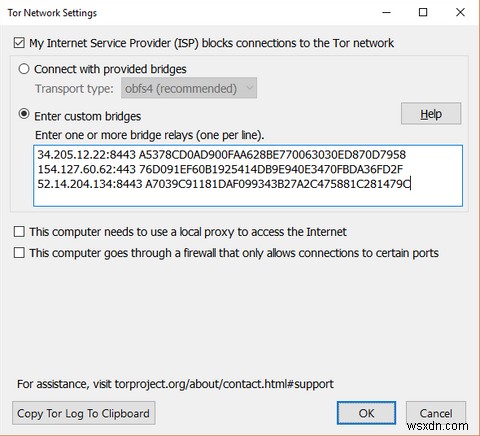

অবশ্যই, Tor এর একটি প্রধান সুবিধা হল আপনার ইন্টারনেট ব্রাউজিংকে একটি নিপীড়ক সরকারী শাসন থেকে (বা অন্যথায়) ব্যক্তিগত রাখা। দুর্ভাগ্যবশত, সেন্সর টর ব্লক করার উপায় খুঁজে পেয়েছে। এই ক্ষেত্রে, সীমাবদ্ধ ব্যবহারকারীরা একটি ব্রিজ ব্যবহার করতে পারেন . একটি সেতু টর নেটওয়ার্কে একটি অস্পষ্ট রিলে তৈরি করে যা মূল ডিরেক্টরিতে তালিকাভুক্ত নয়। আশা করা যায় যে আপনার আইএসপি সমস্ত পরিচিত TOR রিলে নিরীক্ষণ করলেও, তারা সমস্ত অস্পষ্ট সেতুগুলিকে ব্লক করতে পারে না, যার ফলে প্রয়োজনে তাদের কাছে একটি অতিরিক্ত সংযোগের বিকল্প সরবরাহ করে৷

একটি সেতু ব্যবহার করতে, ঠিকানা বারের পাশে পেঁয়াজ আইকন নির্বাচন করুন, এবং টোর নেটওয়ার্ক সেটিংস নির্বাচন করুন। তারপর, চেক করুন আমার ইন্টারনেট পরিষেবা প্রদানকারী টর নেটওয়ার্কের সাথে সংযোগগুলি ব্লক করে। একটি নতুন প্যানেল প্রদর্শিত হবে। আপনার কাছে এখন কয়েকটি বিকল্প রয়েছে:

- প্রদত্ত সেতুগুলির সাথে সংযোগ করুন . প্রি-কনফিগার করা টর ব্রিজগুলি ব্যবহার করা সহজ, এবং বেশিরভাগ সময়, আপনাকে টর নেটওয়ার্কের সাথে সংযোগ করার অনুমতি দেবে। যাইহোক, যেহেতু সেগুলি সহজেই অ্যাক্সেসযোগ্য, সেগুলি ইতিমধ্যেই সেন্সর হওয়ার সম্ভাবনা রয়েছে৷ obfs4 বর্তমান প্রস্তাবিত সেতু, কিন্তু আপনার অবস্থানের উপর নির্ভর করে, অন্য বিকল্প ভাল কাজ করতে পারে।

- কাস্টম সেতুতে প্রবেশ করুন . আপনি যদি একটি টর ব্রিজের ঠিকানা জানেন যার সাথে আপনি বিশেষভাবে সংযোগ করতে চান তবে এটি এখানে লিখুন (প্রতি লাইনে একটি)। আপনি যদি টর ব্রিজের ঠিকানা খুঁজে পেতে না জানেন তবে আপনি নিশ্চিত যে আপনার একটি প্রয়োজন (অটোব্রিজ সেটিংস কাজ করে না), bridges.torproject.org এ যান এবং নির্দেশাবলী অনুসরণ করুন।

5.2 একটি নোড হয়ে উঠুন

ডিফল্টরূপে, টর ক্লায়েন্ট মোডে চলবে, টর নেটওয়ার্ক ব্যবহার করে, কিন্তু সক্রিয়ভাবে এর অপারেশনে অবদান রাখবে না। এর মানে আপনার গোপনীয়তা বজায় রাখা হয়েছে, কিন্তু অন্য ব্যবহারকারীরা আপনাকে নোড হিসেবে ব্যবহার করতে পারবে না। যা অনেকের জন্যই উপযুক্ত। আপনার যদি আরামদায়ক ইন্টারনেট সংযোগ থাকে তবে, আপনি টর নেটওয়ার্কে অল্প পরিমাণ ব্যান্ডউইথ দেওয়ার কথা বিবেচনা করতে পারেন। এটি নেটওয়ার্ককে সচল রাখতে সাহায্য করবে৷

৷টর রিলে হওয়াটা আগের চেয়ে একটু বেশি কঠিন। পূর্বে (আমি এখন অনেক টর ব্রাউজার পুনরাবৃত্তির কথা বলছি), ক্লায়েন্ট এবং রিলে মোডের মধ্যে স্যুইচ করার জন্য একটি সহজ টগল ছিল। যাইহোক, আমরা আপনাকে দেখাব কিভাবে এটি ম্যানুয়ালি করতে হয়। প্রথমত, এটি একটি আপ-টু-ডেট লিনাক্স ডিস্ট্রিবিউশন ব্যবহার করে সবচেয়ে ভালো কাজ করে। আমি উবুন্টু 17.04 32-বিট ব্যবহার করব।

নিম্নলিখিত কমান্ডটি ব্যবহার করে লিনাক্সের জন্য টর ব্রাউজারের সর্বশেষ সংস্করণ ইনস্টল করে শুরু করুন:

sudo apt install tor

একবার ইনস্টল হয়ে গেলে, টর কনফিগারেশন ফাইলটি খুলতে একটি পাঠ্য সম্পাদক ব্যবহার করুন। আমি ভিম ব্যবহার করছি।

sudo vim /etc/tor/torrc

টরক টর কনফিগারেশন ফাইল। কনফিগারেশন ফাইল সম্ভাব্য কমান্ডগুলি মন্তব্য করতে "#" ব্যবহার করে। "#" মুছে দিলে কমান্ড টগল হয়। আমাদের নিম্নলিখিত কমান্ডগুলি সক্রিয় করতে হবে:

- #লগ নোটিশ ফাইল /var/log/tor/notices.log -- আপনার টর রিলে র জন্য লগিং চালু করে

- #ORPort 9001 -- টর রিলে পোর্ট সেট করে। এটিকে আপনার পছন্দের একটি পোর্টে পরিবর্তন করুন, তবে আপনার ফায়ারওয়াল এবং রাউটার আপডেট করতে ভুলবেন না

- #ডাকনাম -- আপনার টর রিলে র জন্য একটি ডাকনাম যোগ করুন

- #RelayBandwidthRate xxxx Kbytes -- নন-পিক সময়ে আপনার টর রিলে ডেটা রেট সেট করে

- #RelayBandwidthBurst xxxx Kbyte s -- পিক "বার্স্টস" -এর জন্য ডেটা রেট সেট করে

- #AccountingMax xx Gbytes -- টর নেটওয়ার্ক আপনি যে পরিমাণ ডেটা দিতে পারেন। Mbytes-এ স্যুইচ করুন অথবা Kbytes যদি প্রয়োজন. থ্রেশহোল্ড ইনকামিং এবং এর ক্ষেত্রে প্রযোজ্য বহির্গামী যেমন আপনি 5 Gbytes সেট করলে, 10GB পর্যন্ত পাওয়া যায়

যখন আপনি আপনার ডেটা রেট সেট করেন, তখন ":x ব্যবহার করে কনফিগারেশনটি সংরক্ষণ করুন৷ " কমান্ড। আমি প্রক্রিয়ার বিস্তারিত একটি ছোট ভিডিও তৈরি করেছি, বিষয়গুলি স্পষ্ট করতে।

আপনি globe.rndm.de

-এ সেরা 10 রিলে সহ বিশ্বব্যাপী টর রিলে পরিসংখ্যান পরীক্ষা করতে পারেন।5.3 প্রস্থান নোড

যারা বেশি উচ্চাভিলাষী তারা টর এক্সিট নোড চালানো বেছে নিতে পারেন। প্রস্থান নোড হল টর নেটওয়ার্ক এবং আপনার কম্পিউটারের মধ্যে চূড়ান্ত হপ -- আপনি প্রতিবার টর ব্যবহার করার সময় একটি ব্যবহার করেন। টর নেটওয়ার্কের অপারেশনের জন্য এক্সিট নোডগুলি একেবারেই গুরুত্বপূর্ণ কিন্তু দুর্ভাগ্যবশত, একটি চালানোর ক্ষেত্রে কিছু ঝুঁকি রয়েছে৷

কিছু বিচারব্যবস্থা তাদের নোডের ডেটা ট্রানজিট করার জন্য একটি এক্সিট নোড অপারেটরকে দায়ী করার চেষ্টা করবে। দুর্ভাগ্যবশত, এর মধ্যে জলদস্যুতা, অবৈধ কালোবাজারি লেনদেন এবং আরও অনেক কিছুর মতো অবৈধ কার্যকলাপ অন্তর্ভুক্ত থাকতে পারে। আমি একটি প্রস্থান নোড চালানোর পরামর্শ দিতে যাচ্ছি না যদি না আপনি এটি করার গুরুতর পরিণতির জন্য সত্যিকারের প্রস্তুত না হন। আপনি যদি টর এক্সিট নোড চালাতে চান, তবে এগিয়ে যাওয়ার আগে অনুগ্রহ করে নিম্নলিখিত নথিগুলি পড়ুন:

- একটি এক্সিট নোড চালানোর জন্য টিপস

- নোড অপব্যবহারের সমস্যা থেকে প্রস্থান করুন

- সাধারণ প্রস্থান নোড অপব্যবহার

একটি প্রস্থান সংযোগ চালানো একটি ভয়ঙ্কর অগ্নিপরীক্ষা নয়. তবে এর জন্য অতিরিক্ত সতর্কতা প্রয়োজন।

6. গভীর ওয়েব

আমরা এই নিবন্ধে কয়েকবার ডিপ ওয়েবকে স্পর্শ করেছি, এবং আপনি সম্ভবত খবরেও এটি সম্পর্কে শুনেছেন। এটি অবিলম্বে বিপদে পূর্ণ নয় যতটা কিছু প্রকাশনা আপনাকে বিশ্বাস করতে পরিচালিত করবে। তাতে বলা হয়েছে, কিছু সতর্কতা প্রয়োজনীয়, এবং এর একটি অংশ হল টর লুকানো পরিষেবাগুলি কীভাবে খুঁজে বের করা যায় এবং ব্যবহার করা যায় তা বোঝা।

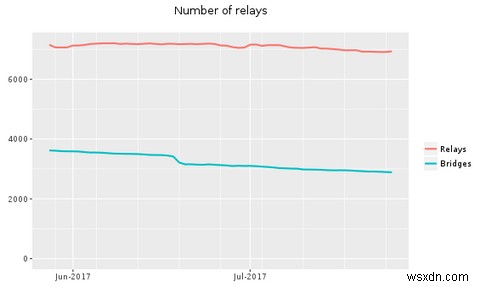

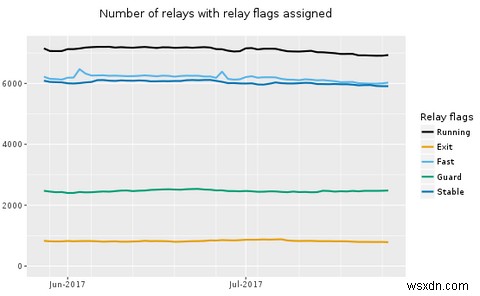

লুকানো পরিষেবাগুলি কেন গুরুত্বপূর্ণ তা বোঝার জন্য, টরের প্রধান দুর্বলতাগুলির মধ্যে একটি সম্পর্কে আমাদের কথা বলা উচিত:প্রস্থান নোডগুলি৷ লেখার সময়, সেখানে মাত্র 7,000 সক্রিয় রিলে ছিল।

এই 7,000 রিলেগুলির মধ্যে, 1,000 এর নিচে প্রস্থান নোড।

অধিকন্তু, 2 মিলিয়নেরও বেশি টর ব্যবহারকারী রয়েছে, যারা এই প্রস্থান নোডগুলির মাধ্যমে ট্র্যাফিক পাঠাচ্ছেন। সেই ট্রাফিক "বাইরে" ইন্টারনেটে ফিরে যায়। এবং যদিও HTTPS Everywhere আপনার ডেটা এনক্রিপ্ট করে, এটি Tor নেটওয়ার্ক থেকে বেরিয়ে গেলে, এটি বাধার জন্য উন্মুক্ত। যদি একটি একক উত্স নেটওয়ার্কের মাধ্যমে ট্র্যাফিকের প্রবাহ সম্পর্কে যথেষ্ট তথ্য সংগ্রহ করতে পারে, তবে ব্যক্তিদের আচরণ এবং টর প্রস্থান নোডগুলির আচরণের সময় বিশ্লেষণ সম্পূর্ণ করে সনাক্তকরণ তথ্য নির্ণয় করা সম্ভব হতে পারে৷

শীর্ষ-স্তরের (কখনও কখনও "ক্লিয়ারনেট" বা "সারফেস ওয়েব" হিসাবে উল্লেখ করা হয়) ইন্টারনেট একটি নির্দিষ্ট ওয়েবসাইট সার্ভারের প্রকৃত অবস্থান এবং মালিকানা উভয়ই গোপন করা খুব কঠিন করে তোলে। টর এটি পরিবর্তন করে না। দর্শক নিরাপদে বেনামী, কিন্তু প্রদানকারী নয়। এখানেই একটি টর লুকানো পরিষেবা প্রবেশ করে৷

৷একটি লুকানো পরিষেবা টর নেটওয়ার্কে একটি রিলে হিসাবে কাজ করে, তবে ব্যক্তিগত, বেনামী সার্ভারগুলির প্রবর্তনের অনুমতি দেয়। আপনি যখন একটি লুকানো পরিষেবা অ্যাক্সেস করেন, তখন আপনি এবং সার্ভার উভয়ই টর নেটওয়ার্কে বেনামী নোড। আপনার মধ্যে ট্র্যাফিক কখনই টর নেটওয়ার্ক ছেড়ে যায় না এবং তাই কখনই চোখ ধাঁধানো চোখে পড়ে না। উপরন্তু, একটি লুকানো পরিষেবার প্রকৃত অবস্থান বোঝা সমান কঠিন (যদিও অসম্ভব নয়)। সার্ভারের নাম প্রকাশ না করার কারণে সাবপোনা প্রদান করা, ব্লক করা বা এমনকি কোনো পরিষেবা সরানোকে অত্যন্ত কঠিন করে তোলে। এই কারণেই কিছু সন্দেহজনক এবং কুখ্যাত টর লুকানো পরিষেবা রয়েছে।

6.1 ডিপ ওয়েব, ডার্ক ওয়েব, নাকি ডার্কনেট?

ডিপ ওয়েব বিশাল। কিন্তু এর অধিকাংশই অকেজো। অথবা, বরং, আপনার এবং আমার কাছে অকেজো, লক্ষ লক্ষ আর্কাইভ, ওয়েব-সার্ভিস ব্যাক-এন্ড, ডেটাবেস, বট এবং আরও অনেক কিছু দিয়ে ভরা। বেশ কিছু বিশেষজ্ঞ সার্চ ইঞ্জিন আছে যেগুলো গভীর ওয়েবে প্রবেশ করতে পারে। ডিপ ওয়েব পরিভাষাকে ঘিরে একটু বিভ্রান্তি রয়েছে।

- ডিপ ওয়েব। ডিপ ওয়েব, যেমন উপরে উল্লিখিত হয়েছে, একটি স্থান যা সূচীহীন ডাটাবেস, ব্যক্তিগত নেটওয়ার্ক, সার্চ ইঞ্জিন ক্রলার, বটনেট কমান্ড এবং কন্ট্রোল সার্ভার এবং আরও অনেক কিছুতে পূর্ণ।

- ডার্কনেট। একটি ডার্কনেট হল টরের মতো কিছু:বিদ্যমান ইন্টারনেটের উপরে তৈরি একটি এনক্রিপ্ট করা নেটওয়ার্ক, শুধুমাত্র বিশেষ সফ্টওয়্যার ব্যবহার করে অ্যাক্সেসযোগ্য। অন্যান্য ডার্কনেট উদাহরণের মধ্যে রয়েছে I2P, Riffle এবং Freenet।

- ডার্ক ওয়েব। ডার্ক ওয়েব মূলত ডার্কনেটের "WWW"।

এই পদগুলি ক্রমবর্ধমানভাবে সঠিক প্রসঙ্গে ব্যবহার করা হচ্ছে, কিন্তু বড় প্রকাশনাগুলি এখনও মাঝে মাঝে ডিপ ওয়েব, ডার্কনেট এবং ডার্ক ওয়েবকে বিনিময়যোগ্যভাবে ব্যবহার করে।

6.2 Tor লুকানো পরিষেবা

এটা বলার অপেক্ষা রাখে না যে টরের প্রকৃতির কারণে এবং লুকানো পরিষেবাগুলিতে দেওয়া সুরক্ষার কারণে, কিছু অত্যন্ত অসাধু ব্যক্তি এবং গোষ্ঠী সেখানে লুকিয়ে আছে। যেকোন সংখ্যক জিনিসের মধ্যে হোঁচট খাওয়া সহজ:মাদক ব্যবসায়ী, পেডোফাইল, সন্ত্রাসী, ভিন্নমতাবলম্বী, হার্ডকোর ফ্যাসিস্ট (এবং এন্টিফা)... তালিকাটি মূলত অন্তহীন।

শুধু এই ক্ষেত্রে: লেখক এবং makeuseof.com পাঠকের দ্বারা সংঘটিত কোনো বেআইনি কার্যকলাপকে সমর্থন করে না, যে কোনো ধরনের . এটি বেনামী এবং গোপনীয়তার শিক্ষা।

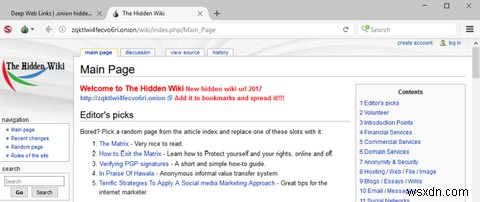

টর লুকানো পরিষেবা ঠিকানাগুলি নিম্নলিখিত ফর্ম্যাট ব্যবহার করে: https://[16-ক্যারেক্টার হ্যাশ].onion . উদাহরণস্বরূপ, এটি হল বর্তমান হিডেন উইকির লিঙ্ক (আনসেন্সরবিহীন!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

মনে রাখবেন এই পরিষেবাটি HTTPS ব্যবহার করছে না। টেকনিক্যালি, এটা কোন ব্যাপার না কারণ দ্য হিডেন উইকি হল অন্যান্য .onion লিঙ্কগুলির জন্য একটি ভান্ডার। আপনি কোনো ব্যক্তিগতভাবে সনাক্তকারী তথ্য প্রবেশ বা ছেড়ে যাবেন না৷

.onion প্রত্যয় হল একটি বিশেষ শীর্ষ-স্তরের ডোমেইন যা একটি বেনামী লুকানো পরিষেবাকে নির্দেশ করে৷ 16-অক্ষরের হ্যাশ ঠিকানাটি স্বয়ংক্রিয়ভাবে তৈরি হয়, যখন পরিষেবাটি কনফিগার করা হয় তখন তৈরি করা একটি পাবলিক কী-এর উপর ভিত্তি করে। এটা .onion ঠিকানার ট্র্যাক রাখা একটু কঠিন হতে পারে, তাই আমরা আপনার পছন্দের বুকমার্ক করার পরামর্শ দিই।

6.3 দরকারী .onion প্রারম্ভিক পয়েন্ট

লুকানো উইকি আপনার টর অভিজ্ঞতা শুরু করার জন্য একটি সুন্দর সহজ জায়গা। পরিষেবাটি বছরের পর বছর ধরে বিভিন্ন ছদ্মবেশের মধ্য দিয়ে গেছে, অন্তত একটি সময়ে এটি আপস করা হয়েছিল এবং ব্যবহারকারীদের একটি দূষিত সাইটে পুনঃনির্দেশিত করা হয়েছিল। উপরে দেওয়া লিঙ্ক নিরাপদ. কিন্তু সেবার ধরণ অনুযায়ী সেটি পরিবর্তন হতে পারে। যাই হোক না কেন, হিডেন উইকি আর্কাইভ করে এবং জনপ্রিয় .onion লিঙ্কগুলিকে কেন্দ্রীভূত করে। শিশুদের বেআইনি ছবিগুলির মতো কিছু সত্যিই ভয়ঙ্কর জিনিসগুলি সরিয়ে ফেলার জন্য এটি কিছুটা পরিমিত, কিন্তু আপনি দ্রুত কিছু সুন্দর অন্ধকার জিনিস খুঁজে পেতে পারেন৷

যেমন, আপনি কি ক্লিক করতে চলেছেন তার বিবরণ পড়ুন৷

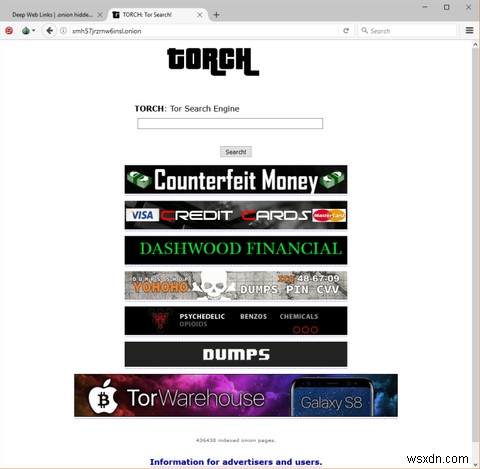

৷আরেকটি অত্যন্ত দরকারী সাইট হল টর্চ। টর্চ 1 মিলিয়নেরও বেশি সূচী ফলাফল সহ বৃহত্তম লুকানো পরিষেবা সার্চ ইঞ্জিন বলে দাবি করে৷

7. বেনামী পরিষেবাগুলি

বাক্সের বাইরে, টর আপনাকে বেনামে ইন্টারনেট ব্রাউজ করার অনুমতি দেয়। একা, এটি বিশ্বব্যাপী ব্যবহারকারীদের জন্য অত্যন্ত শক্তিশালী। তবে গোপনীয়তা এবং বেনামীতে তাত্ক্ষণিক বুস্টের বাইরে, টর কিছু সুন্দর পরিষেবাও হোস্ট করে। এখানে তিনটি পরিষেবা রয়েছে যা আপনি সরাসরি ব্যবহার করতে পারেন৷

৷7.1 বেনামী মেসেজিং

বেশিরভাগ বিশ্বব্যাপী ইন্টারনেট কার্যকলাপ নিরীক্ষণ এবং লগ ইন করার সাথে সাথে, ক্রমবর্ধমান সংখ্যক লোক এনক্রিপ্ট করা মেসেজিং পরিষেবাগুলির দিকে ঝুঁকছে। এখন, চ্যাট করার জন্য টর ব্যবহার করা আগের মতো গুরুত্বপূর্ণ নয়।

হোয়াটসঅ্যাপ, টেলিগ্রাম, সাইলেন্ট এবং সিগন্যালের মতো এন্ড-টু-এন্ড এনক্রিপশন সমন্বিত মোবাইল অ্যাপ্লিকেশানগুলির আবির্ভাব, আরও "নিয়মিত" ব্যবহারকারীদের অতিরিক্ত গোপনীয়তার সুবিধা নিতে দেখেছে (কখনও কখনও বুঝতে না পেরেও!)।

বিটমেসেজ একটি বেনামী P2P মেসেজিং পরিষেবা যা সর্বজনীন কী ক্রিপ্টোগ্রাফি ব্যবহার করে। অধিকন্তু, তারা শেষ ব্যবহারকারীর কাছে পুনরায় বিতরণ করার আগে (বিটকয়েন টাম্বলিং এর বিপরীতে নয়) পাঠানোর প্রক্রিয়া চলাকালীন এনক্রিপ্ট করা বার্তাগুলিকে একত্রিত করে। এটি একটি একক বার্তার উত্স এবং গন্তব্যের পাঠোদ্ধার করা অত্যন্ত কঠিন করে তোলে। টরের জন্য বিটমেসেজ ডাউনলোড, ইনস্টল এবং কনফিগার করার বিষয়ে তাদের বিস্তারিত টিউটোরিয়াল রয়েছে।

7.2 বেনামী ইমেল

সবচেয়ে দরকারী লুকানো পরিষেবাগুলির মধ্যে একটি হল সম্পূর্ণ বেনামী ইমেল। শুধুমাত্র কিছু প্রদানকারী আছে যা ব্যবহার করার জন্য প্রকৃতপক্ষে মূল্যবান, তাদের পরিষেবাটি সামঞ্জস্যপূর্ণ এবং কার্যত কার্যকারিতা।

একটি বিকল্প হল প্রোটনমেইল, যারা একটি টর লগইন পোর্টাল পরিচালনা করে, শক্তিশালী এন্ড-টু-এন্ড এনক্রিপশন অফার করে। তবে তাদের সার্ভার সুইজারল্যান্ডে। এবং যদিও সুইজারল্যান্ড ব্যক্তিদের জন্য বিশ্বের সবচেয়ে শক্তিশালী গোপনীয়তা সুরক্ষা প্রদান করে, সেগুলি মুক্ত হয় না। উপরন্তু, Protonmail এর জন্য JavaScript প্রয়োজন।

এছাড়াও রয়েছে Secmail.pro। SquirrelMail ব্যবহার করে Secmail হল আরেকটি লুকানো ইমেল পরিষেবা। পরিষেবাটি তুলনামূলকভাবে তরুণ (লেখার সময় প্রায় সাত মাস বয়সী), এবং সেই হিসেবে, এখনও কিছু দাঁতের সমস্যার সম্মুখীন হচ্ছে৷

অবশেষে, TorBox আছে। TorBox শুধুমাত্র Tor এর মাধ্যমে উপলব্ধ, এবং শুধুমাত্র TorBox পরিষেবার মধ্যে অন্যান্য ব্যবহারকারীদের বার্তা পাঠাতে পারে। সেই অর্থে, এটি সমস্ত TorBox মেল এবং ব্যবহারকারীদের অত্যন্ত সুরক্ষিত রাখে৷

৷

7.3 বিটকয়েন

বিটকয়েন এবং ক্রিপ্টোকারেন্সি সাম্প্রতিক বছরগুলিতে বিকাশ লাভ করেছে। এটি তাদের নাম প্রকাশ না করার কারণে ছোট অংশে নয়। যেমন, আপনার বিটকয়েন ওয়ালেটকে ডুপ্লিকেট, প্রসারিত এবং এমবিগেন করার জন্য অসংখ্য টর পরিষেবা রয়েছে। অধিকাংশই কেলেঙ্কারী . কেলেঙ্কারীর মধ্যে, যাইহোক, কিছু দরকারী পরিষেবা রয়েছে। উদাহরণস্বরূপ, বিটকয়েনগুলিকে মূলত সম্পূর্ণ বেনামী হিসাবে চিহ্নিত করা হয়। কিন্তু বাস্তবে, ব্লকচেইন রেকর্ডের কারণে, একটি পৃথক লেনদেনের সাথে জড়িত ব্যবহারকারীদের ট্রেস করা সম্পূর্ণরূপে সম্ভব।

আপনি যদি সত্যিকার অর্থে বেনামী বিটকয়েন (এবং অন্যান্য ক্রিপ্টোকারেন্সি) চান তবে তাদের টম্বলিং করতে হবে। টাম্বলিং হল অর্থ পাচারের ক্রিপ্টো-সমতুল্য। এটি কাজ করে (মোটামুটি) এভাবে:আপনি আপনার বিটকয়েনকে অন্য ব্যবহারকারীদের সাথে একটি ভাগ করা "পাত্র"-এ রাখেন। টাম্বলার ব্যবহারকারীদের একই পরিমাণ বিটকয়েন বরাদ্দ করে, কিন্তু অন্য প্রাথমিক ব্যবহারকারীর কাছ থেকে, প্রক্রিয়ায় বিটকয়েনগুলিকে ভেঙে বা একত্রিত করে। প্রত্যেকে একই পরিমাণে শেষ করে যেভাবে তারা শুরু করেছিল৷

মূলত, প্রত্যেকেই কয়েন পরিবর্তন করে, এবং প্রত্যেকেই বিজয়ী।

অনেক বিটকয়েন ব্যবহারকারী TumbleBit-এ স্যুইচ করছেন, একটি নতুন, ওপেন সোর্স টাম্বলার। TumbleBit 2017 সালে সম্পূর্ণ টর সমর্থন চালু করতে সেট করা হয়েছে এবং ইতিমধ্যেই হিডেন ওয়ালেট ইন্টিগ্রেশন রয়েছে। যা আমাকে সুন্দরভাবে নিয়ে যায়...

লুকানো ওয়ালেট। হিডেন ওয়ালেট বোঝে যে গোপনীয়তা এবং পরিচয় গোপন করে বিটকয়েন বৈশিষ্ট্য। যেমন, তারা তাদের অভ্যন্তরীণ পরিষেবা ব্যবহার করে আপনার বিটকয়েন টম্বল করার সময় কোল্ড স্টোরেজ নিরাপত্তা প্রদান করে। তাদের বর্তমান টাম্বলিং চার্জ হল 0.001 BTC৷

৷8. সমর্থন এবং সমস্যা

কখনও কখনও, সফ্টওয়্যার কাজ করে না. টর যদি আপনাকে সমস্যা দেয় তবে এর একটি কারণ রয়েছে। প্রথম জিনিসগুলির মধ্যে একটি হল নিশ্চিত করুন যে আপনি Tor ক্লায়েন্টের সবচেয়ে আপ টু ডেট সংস্করণ ব্যবহার করছেন। টর ব্রাউজার আপনি এটি খুললে আপডেটগুলি পরীক্ষা করে। যদি একটি আপডেট উপলব্ধ থাকে, এটি ইনস্টল করুন৷

৷এরপরে, আপনার ফায়ারওয়াল বা রাউটার টরকে ব্লক করছে না তা পরীক্ষা করুন। আপনাকে পোর্ট ফরওয়ার্ডিং সেটআপ করতে হতে পারে, অথবা একটি ফায়ারওয়াল ব্যতিক্রম তৈরি করতে হবে। আপনি যদি এখনও লড়াই করে থাকেন, তাহলে টর সফ্টওয়্যারটি পুনরায় ইনস্টল করার কথা বিবেচনা করুন।

Tor এর রয়েছে ব্যাপক ডকুমেন্টেশন এবং একটি খুব সক্রিয় সম্প্রদায়। অন্য সব ব্যর্থ হলে, আপনি সরাসরি help@rt.torproject.org-এ একজন ডেভেলপারকে ইমেল করতে পারেন। দয়া করে মনে রাখবেন যে টর বাণিজ্যিক সফ্টওয়্যার নয়। সুতরাং, একটি সক্রিয় এবং সহায়ক সম্প্রদায় থাকাকালীন, প্রত্যেকে গোপনীয়তা এবং পরিচয় গোপন রাখার জন্য বিনামূল্যে কাজ করছে। যেমন, অ-সমালোচনা হিসাবে দেখা কিছুর (অন্তত তাদের কাছে) প্রতিক্রিয়া জানাতে তাদের কিছুটা সময় লাগতে পারে। বিকল্পভাবে, .onions subreddit এর কিছু সহায়ক ব্যক্তি আছে। TOR এর ক্ষেত্রেও একই কথা।

9. টরের ভবিষ্যত

আপনার এবং আমার মতো নিয়মিত ইন্টারনেট ব্যবহারকারীদের জন্য গোপনীয়তা এবং পরিচয় গোপন রাখার জন্য Tor অবিশ্বাস্যভাবে গুরুত্বপূর্ণ। গত কয়েক বছরে টর ব্যবহারকারীর সংখ্যা উল্লেখযোগ্যভাবে প্রসারিত হয়েছে। সরকার এবং কর্পোরেশনগুলির দ্বারা আক্রমণাত্মক নজরদারি অনুশীলন সম্পর্কিত অবিরাম জল্পনা এবং উদ্ঘাটন টর নেটওয়ার্ককে একইভাবে ফুলিয়ে তোলে। অধিকন্তু, অনুপ্রবেশকারী নজরদারি এবং Tor এর ক্রমবর্ধমান ব্যবহারের প্রতিক্রিয়া দেখায় যে পরিষেবাটি মাদক ব্যবসা এবং ভিন্নমতের যোগাযোগের চেয়ে অনেক বেশি। এটা খুবই সম্ভব যে টর নেটওয়ার্ক বাড়তে থাকবে।

কিন্তু এর মানে এই নয় যে টর পরিষ্কার পালতোলা। আমি এইমাত্র তালিকাভুক্ত করেছি একই কারণে, পরিষেবাটি অবিরাম আক্রমণের প্রাপক। একই প্রতিষ্ঠান যারা টরকে প্রাণবন্ত করতে সাহায্য করেছে -- বিশেষ করে মার্কিন সরকার -- গোপনীয়তার বিপদ বুঝতে পারে। বিশেষ করে, এনক্রিপ্ট করা পরিষেবাগুলি চপিং ব্লকে রয়েছে, বিশ্বের অনেক সরকার এনক্রিপ্ট করা পরিষেবাগুলিতে বিশেষ পিছনের দরজা খুঁজছে। ব্যায়াম করার জন্য প্রতিভা লাগে না যে একজন ব্যক্তির জন্য পিছনের দরজা কখনই সেভাবে থাকবে না।

প্রকৃতপক্ষে, 2017 সালে, The Shadow Brokers নামের হ্যাকিং গ্রুপটি বেশ কয়েকটি অত্যন্ত শক্তিশালী NSA হ্যাকিং টুল এবং পূর্বে অবাস্তব শূন্য-দিনের শোষণকে "মুক্ত করেছে"। তারা প্রাথমিকভাবে শত শত মিলিয়ন ডলার মূল্যের বিটকয়েনের জন্য জিজ্ঞাসা করে বিক্রয়ের জন্য তাদের ট্র্যাভ জমা করে। Nobody stumped up the astronomical figure, so The Shadow Brokers did the next best thing:released the entire repository, for free.

Edward Snowden commented that the "Leak of Top Secret NSA tools reveals it's nowhere near the full library." Still, the damage was plain to see:the WannaCryptor ransomware that surged around the globe was a direct result of the exploits making their way into the wild. What is clear is that Tor is the tool needed to keep discourse open when those oppressors would have it dismantled.

In its current guise, Tor will remain an extraordinarily important mouthpiece against all regimes for decades to come.

Guide First Published:November 2013