মার্কিন প্রেসিডেন্ট নির্বাচনে রাশিয়ান হ্যাকারদের প্রভাব পড়ার খবরে, মিডিয়ার অনেকেই ভাবছেন যে আমরা কীভাবে হ্যাকারদের শনাক্ত করব। সাইবার-নিরাপত্তা বিশেষজ্ঞরা হ্যাক হওয়ার পেছনের উৎস খুঁজে বের করতে পারেন এমন অনেক উপায় রয়েছে।

আইপি ঠিকানাগুলি

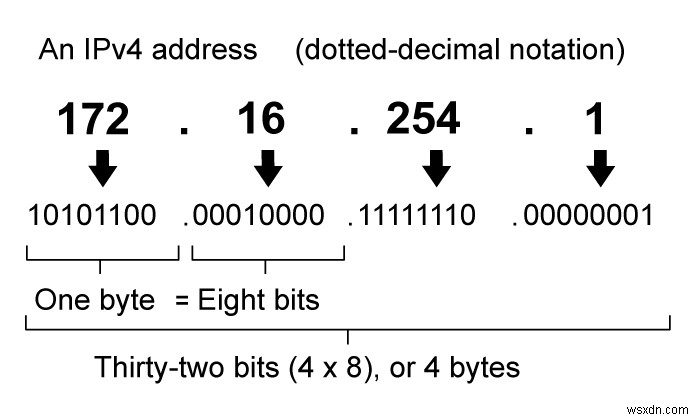

হ্যাকারকে ট্র্যাক করার প্রথম এবং সবচেয়ে সুস্পষ্ট উপায় হল তাদের আইপি ঠিকানা। এখন, তাদের লবণের মূল্য যেকোন হ্যাকার একটি আইপি ঠিকানা ব্যবহার করবে যার অর্থপূর্ণ তথ্য নেই। তারা টর, একটি ভিপিএন বা এমনকি পাবলিক স্পেসেও কাজ করবে। তবে ধরা যাক যে হ্যাকারকে আমরা ট্র্যাক করতে চাই সে ব্যতিক্রমীভাবে অনভিজ্ঞ, অথবা তারা ভুলবশত তাদের আইপি ঠিকানা প্রকাশ করেছে। তাদের আইপি দ্বারা তাদের সন্ধান করা এইরকম কাজ করতে পারে:

1. হ্যাকার সফলভাবে তাদের উদ্দেশ্য অর্জন করে (সেটি যাই হোক না কেন) কিন্তু একটি নির্দিষ্ট IP ঠিকানা থেকে নেটওয়ার্ক অ্যাক্সেস দেখানো লগগুলি পিছনে ফেলে যায়৷

2. যে কোম্পানি বা ব্যক্তিকে হ্যাক করা হয়েছে সেগুলি আইন প্রয়োগকারী সংস্থার কাছে পাঠায়৷

3. আইন প্রয়োগকারী কর্মকর্তারা আইএসপি-কে সাবপোন করেন যে আইপি ঠিকানাটির মালিক কে বা কারা আক্রমণের সময় এটি ব্যবহার করেছিল। তদন্তকারীরা তারপর এই আইপি ঠিকানাটিকে একটি শারীরিক অবস্থানের সাথে যুক্ত করতে পারেন৷

৷4. ওয়ারেন্ট পাওয়ার পর, তদন্তকারীরা IP ঠিকানা দ্বারা নির্দেশিত প্রকৃত অবস্থানে যান এবং তাদের তদন্ত শুরু করেন৷

5. যদি আমাদের হ্যাকার সত্যিই বোবা হয়, তদন্তকারীরা সব জায়গায় হ্যাকের প্রমাণ খুঁজে পাবে। যদি তাই হয়, হ্যাকারকে তার অপরাধের জন্য জেলে পাঠানোর আগে এটি একটি সংক্ষিপ্ত বিচার হবে৷

অবশ্যই, বেশিরভাগ হ্যাকাররা প্রক্সির পিছনে কাজ করে, আইন প্রয়োগকারীর দ্বারা প্রাপ্ত আইপি ঠিকানাগুলি তাদের দরকারী কোথাও নির্দেশ করবে না। এর মানে তাদের অন্য কৌশল ব্যবহার করতে হবে বা হ্যাকারদের ভুল করার জন্য অপেক্ষা করতে হবে।

ব্রেডক্রাম্বস অনুসরণ করা

একজন দক্ষ হ্যাকারকে তদন্ত করার সময়, কম্পিউটার ফরেনসিক সামান্য ভুল এবং পরিস্থিতিগত প্রমাণ খুঁজতে নেমে আসে। আপনার আক্রমণকারীর বাড়িতে একটি বড় লাল তীর নির্দেশ করে এমন একটি IP ঠিকানা থাকবে না। পরিবর্তে, আপনার কাছে একগুচ্ছ ছোট ব্রেডক্রাম্ব থাকবে যা আপনাকে সম্ভাব্য অপরাধীদের সম্পর্কে ভাল অনুমান করতে সাহায্য করতে পারে।

একটি হ্যাকের জটিলতা সম্ভাব্য অপরাধীদের উচ্চ-দক্ষ অপারেটিভদের মধ্যে সীমাবদ্ধ করতে পারে। মার্কিন গোয়েন্দা সংস্থাগুলি পূর্ববর্তী আক্রমণগুলির রেকর্ড রাখে এবং নির্দিষ্ট হ্যাকারদের সাথে সম্পর্কযুক্ত করে, এমনকি যদি তারা তাদের নাম না জানে।

উদাহরণস্বরূপ, আমেরিকান আইন প্রয়োগকারীকে DNC হ্যাকার APT 29, বা Advanced Persistent Threat 29 বলা হয়। আমরা হয়তো তার নাম এবং ঠিকানা জানি না, কিন্তু তারপরও আমরা তার শৈলী, পদ্ধতি এবং পদ্ধতির উপর ভিত্তি করে তাকে হ্যাক করার জন্য দায়ী করতে পারি। সফ্টওয়্যার প্যাকেজ।

হ্যাকটিতে ব্যবহৃত সফ্টওয়্যার প্যাকেজের ধরণ একটি "স্বাক্ষর" প্যাটার্ন অফার করতে পারে। উদাহরণস্বরূপ, অনেক হ্যাকার উচ্চ কাস্টমাইজড সফটওয়্যার প্যাকেজ ব্যবহার করে। কেউ কেউ আবার রাষ্ট্রীয় গোয়েন্দা সংস্থার কাছেও খুঁজে পাওয়া যেতে পারে। DNC হ্যাক করার ক্ষেত্রে, ফরেনসিক তদন্তকারীরা দেখেছেন যে হ্যাকটিতে ব্যবহৃত SSL সার্টিফিকেটটি 2015 সালে জার্মান পার্লামেন্ট হ্যাক করার সময় রাশিয়ান মিলিটারি ইন্টেলিজেন্স দ্বারা ব্যবহৃত একটি শংসাপত্রের অনুরূপ।

কখনও কখনও এটি সত্যিই ছোট জিনিস। হতে পারে এটি একটি অদ্ভুত বাক্যাংশ যা এলোমেলো যোগাযোগে পুনরাবৃত্তি হয় যা হ্যাকটিকে একটি নির্দিষ্ট ব্যক্তির সাথে সংযুক্ত করে। অথবা হয়ত তাদের সফ্টওয়্যার প্যাকেজ থেকে সামান্য ব্রেডক্রাম্ব বাকি আছে।

DNC হ্যাকগুলি রাশিয়ার সাথে যুক্ত হওয়ার এটি একটি উপায়। শোষণের তদন্তকারীরা লক্ষ্য করেছেন যে হ্যাক দ্বারা প্রকাশিত কিছু Word নথিতে Word এর রাশিয়ান স্থানীয়করণ এবং একটি সিরিলিক ব্যবহারকারীর নাম সহ ব্যবহারকারীর দ্বারা সংশোধন করা হয়েছে। বগি টুল এমনকি হ্যাকারের অবস্থান প্রকাশ করতে পারে। জনপ্রিয় DDoS ইউটিলিটি Low Orbital Ion Cannon-এ একবার একটি বাগ ছিল যা ব্যবহারকারীর অবস্থান প্রকাশ করবে।

পুরানো ধাঁচের পুলিশের কাজ হ্যাকারদেরও খুঁজে পেতে সাহায্য করে। নির্দিষ্ট লক্ষ্য অপরাধী সনাক্ত করতে সাহায্য করতে পারে। যদি আইন প্রয়োগকারীরা হামলার পিছনে প্রেরণা নির্ধারণ করে, তাহলে রাজনৈতিক উদ্দেশ্যকে দায়ী করা সম্ভব হতে পারে। যদি হ্যাকটি সন্দেহজনকভাবে একটি গোষ্ঠী বা ব্যক্তির জন্য উপকারী হয়, তাহলে কোথায় দেখতে হবে তা স্পষ্ট। হ্যাকাররা হয়ত একটি ব্যাঙ্ক অ্যাকাউন্টে টাকা ঢালাচ্ছে, এবং সেটি খুঁজে পাওয়া যেতে পারে। এবং হ্যাকাররা তাদের নিজেদের ত্বক বাঁচাতে একে অপরকে "রেটিং" থেকে রক্ষা করে না।

অবশেষে, কখনও কখনও হ্যাকাররা আপনাকে বলে। টুইটার বা আইআরসি-তে হ্যাকারদের তাদের সাম্প্রতিক শোষণ নিয়ে বড়াই করতে দেখা অস্বাভাবিক কিছু নয়।

তদন্তকারীরা যদি পর্যাপ্ত ব্রেডক্রাম্ব ট্র্যাক করতে পারে, তাহলে তারা আরও সম্পূর্ণ ছবি তৈরি করতে শুরু করতে পারে এবং একটি অর্থপূর্ণ আইপি অ্যাড্রেস নিয়ে তাদের হাত পেতে চেষ্টা করতে পারে।

হ্যাকারদের গ্রেফতার করা

একজন হ্যাকারের কোড নাম জানা এক জিনিস, কিন্তু আসলে তাদের হাতে ধরা অন্য জিনিস। প্রায়শই, একজন হ্যাকারকে গ্রেপ্তার করা একটি ছোট ভুলের জন্য নেমে আসে। উদাহরণস্বরূপ, লুলজসেক নেতা সাবু ধরা পড়েছিলেন যখন তিনি আইআরসিতে লগ ইন করতে টর ব্যবহার করতে অবহেলা করেছিলেন। তিনি শুধুমাত্র একবার ভুল করেছিলেন, কিন্তু তার প্রকৃত শারীরিক অবস্থান নির্ণয় করার জন্য জরিপকারী সংস্থাগুলির পক্ষে এটি যথেষ্ট ছিল৷

উপসংহার

আইন প্রয়োগকারীরা আশ্চর্যজনক বিভিন্ন উপায়ে হ্যাকারদের খুঁজে বের করে। এটি প্রায়শই অপরাধীর দ্বারা করা একটি ছোট কিন্তু গুরুতর ভুলের দিকে নেমে আসে৷