কৃমি, ভাইরাস, ম্যালওয়্যার এবং ভয়ঙ্কর রুটকিট প্রতিটি সার্ভার প্রশাসকের অস্তিত্বের খুব ক্ষতিকর। স্থাপত্যের উপর নির্ভর করে, সংক্রামিত সিস্টেমে অন্বেষণ করার জন্য, সংবেদনশীল তথ্য সংগ্রহ করতে এবং/অথবা প্রতিষ্ঠানগুলিকে প্রক্রিয়ায় প্রচুর অর্থ ব্যয় করার জন্য কোড নেয়ার-ডু-ওয়েলসের জন্য অনেকগুলি বিকল্প থাকতে পারে।

সৌভাগ্যক্রমে, আপনাকে এই ধরনের সাইবার-শত্রুদের মুখে পরাজয়ের পতাকা উড়তে হবে না - আপনার সার্ভারে তাদের সনাক্ত করা সম্ভব, এবং ম্যালওয়্যার এবং রুটকিটের জন্য আপনার লিনাক্স সার্ভার স্ক্যান করতে আপনাকে সাহায্য করার জন্য প্রচুর সরঞ্জাম রয়েছে। সর্বোপরি, এই সরঞ্জামগুলির মধ্যে অনেকগুলি বিনামূল্যে ব্যবহার করা যায়৷

৷1. ক্ল্যাম এভি

এই কমান্ড লাইন অ্যান্টিভাইরাসটি মেল সার্ভারের সাথে ঘনিষ্ঠভাবে একীভূত করার জন্য ডিজাইন করা হয়েছে এবং সুএসই, ফেডোরা এবং উবুন্টুর মতো বিশিষ্ট লিনাক্স ডিস্ট্রো সহ সব ধরণের সিস্টেমের জন্য উপলব্ধ৷

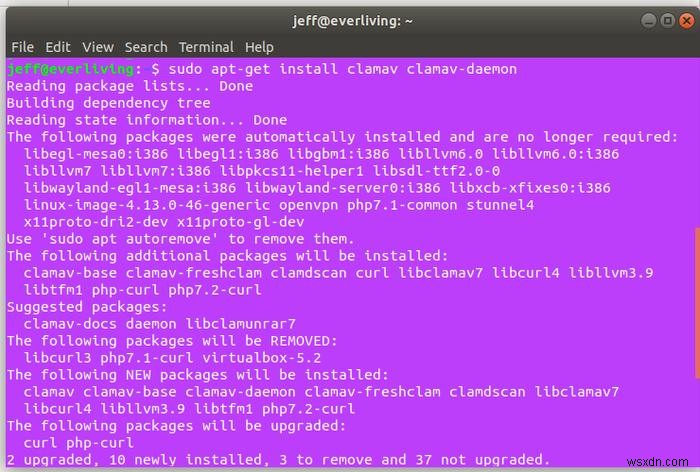

উবুন্টুতে ইনস্টলেশন নিম্নলিখিত কমান্ড চালানোর মতোই সহজ:

sudo apt install clamav clamav-daemon

একবার ইনস্টল করার পরে, ক্ল্যামাভ একটি টার্মিনাল থেকে একটি সূক্ষ্ম-দাঁত চিরুনি দিয়ে পুরো সিস্টেমে যেতে এবং যে কোনও সংক্রামিত ফাইলকে স্যানিটাইজ করতে ব্যবহার করা যেতে পারে। এর পাশাপাশি, Clam AV শক্তিশালী রিয়েল-টাইম স্ক্যানিং এবং রিসোর্স-মনিটরিং ইউটিলিটিও প্রদান করে।

আপনার সার্ভারের ফাইল সিস্টেমের একটি সাধারণ স্ক্যান চালানোর জন্য, রুট ডিরেক্টরি থেকে নিম্নলিখিত কোডটি ব্যবহার করুন:

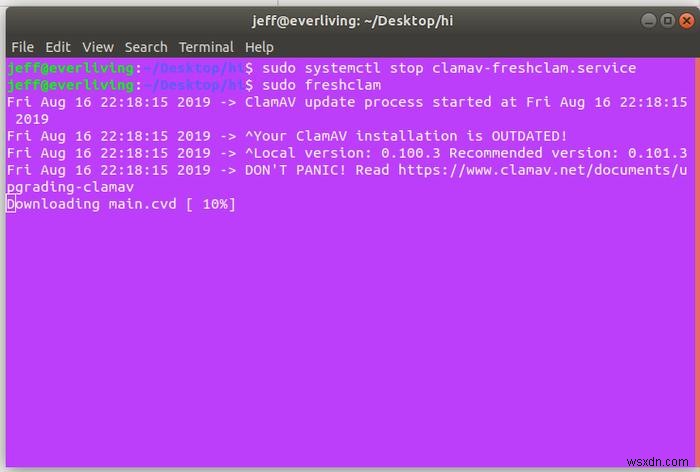

clamscan -r -i

উপরের কমান্ডটি ক্ল্যাম AV কে একটি পুনরাবৃত্ত স্ক্যান (ফাইলের মধ্যে ফাইলগুলি পরীক্ষা করা) সঞ্চালনের নির্দেশ দেবে এবং শুধুমাত্র সংক্রামিত নথিগুলিকে টার্মিনালে প্রিন্ট করবে। মনে রাখবেন যে আপনি এই কোডটি চালানোর আগে আপনার মেশিনে ভাইরাস স্বাক্ষরের ডাটাবেস ইনস্টল করার জন্য Clam AV-কে যথেষ্ট সময় দিতে হবে। এই প্রক্রিয়াটির উপর নজর রাখতে, আপনি পরিষেবাটি বাতিল করতে পারেন এবং নিম্নলিখিত কোড দিয়ে ম্যানুয়ালি এটি পুনরায় চালু করতে পারেন:

sudo systemctl stop clamav-freshclam.service

এর পরে:

sudo freshclam

স্ক্যান করার সময় সিস্টেম থেকে স্বয়ংক্রিয়ভাবে সংক্রামিত ফাইলগুলি সরাতে, নিম্নলিখিত কোডটি ব্যবহার করুন। (এই বিকল্পের সাথে সতর্ক থাকুন!):

clamscan -r -i --remove

2. chkrootkit

এই টুলটি দূষিত লোডযোগ্য কার্নেল মডিউল, কৃমি এবং সম্পূর্ণ-বিকশিত রুটকিট সনাক্ত করতে বেশ কয়েকটি পরীক্ষা চালায়৷

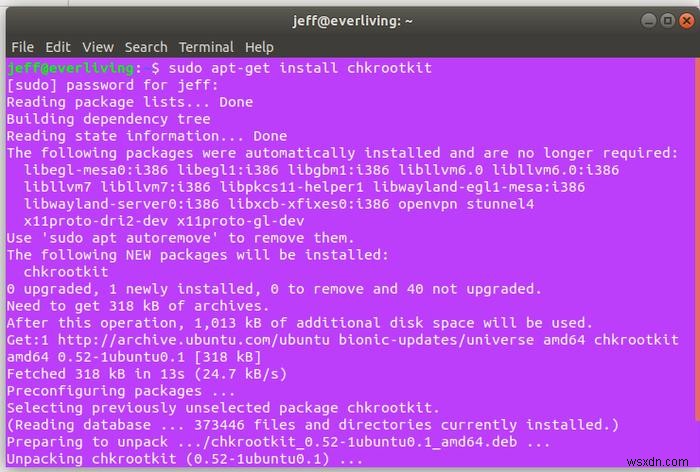

উবুন্টুর জন্য, এই টুলটি অফিসিয়াল রিপোজিটরি থেকে পাওয়া যায়। এটি ইনস্টল করতে নিম্নলিখিত কোডটি ব্যবহার করুন:

sudo apt install chkrootkit

Clam AV-এর বিপরীতে, chkrootkit হল একটি প্যাসিভ টুল এবং কোনো শনাক্ত করা হুমকির বিরুদ্ধে কাজ করার জন্য কার্যকারিতার অভাব রয়েছে। আপনার সার্ভারের ফাইলসিস্টেমে সন্দেহজনক কিছু পাওয়া গেলে তা ম্যানুয়ালি রিসার্চ করতে হবে এবং অপসারণ করতে হবে, তাই পরবর্তী রেফারেন্সের জন্য এর আউটপুটের একটি কপি রাখুন।

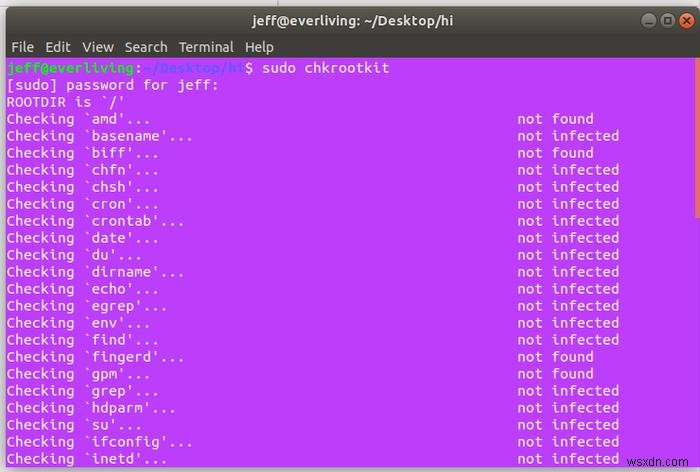

এই টুলটি চালানোর জন্য, নিম্নলিখিত কমান্ডটি ব্যবহার করুন:

sudo chkrootkit

chkrootkit যে তালিকাটি আপনাকে দেয় তা আরও ডায়াগনস্টিকসের জন্য একটি ভাল সূচনা পয়েন্ট।

3.AIDE

এই টুলের নামটি হল একটি সংক্ষিপ্ত রূপ যা "অ্যাডভান্সড ইনট্রুশন ডিটেকশন এনভায়রনমেন্ট" এর জন্য দাঁড়ায় – ট্রিপওয়্যার নামে একটি অনুরূপ টুলের সম্পূর্ণ বিনামূল্যে প্রতিস্থাপন৷

AIDE আপনাকে আপনার সিস্টেমের ফাইলগুলি কখন এবং কীভাবে পরিবর্তন করা হয়েছে বা অন্যথায় অ্যাক্সেস করা হয়েছে তা ট্র্যাক করার জন্য আপনাকে ক্লোজ ট্যাব রাখতে দেয়। এই টুলটি সহজেই উবুন্টুর অফিসিয়াল রিপোজিটরি থেকে অ্যাপটি সহ ইনস্টল করা যায়।

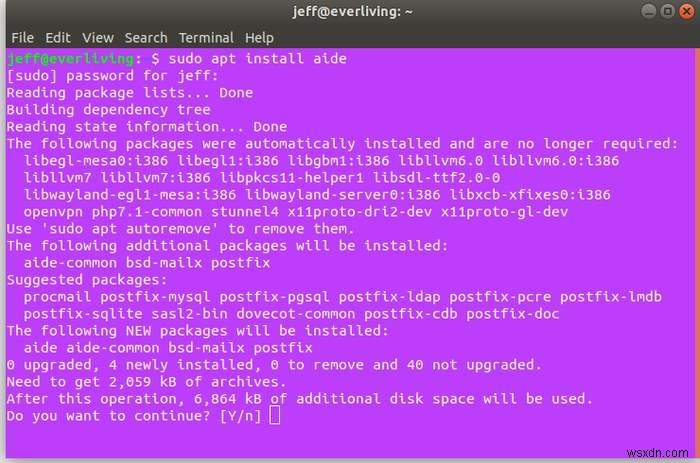

sudo apt install aide

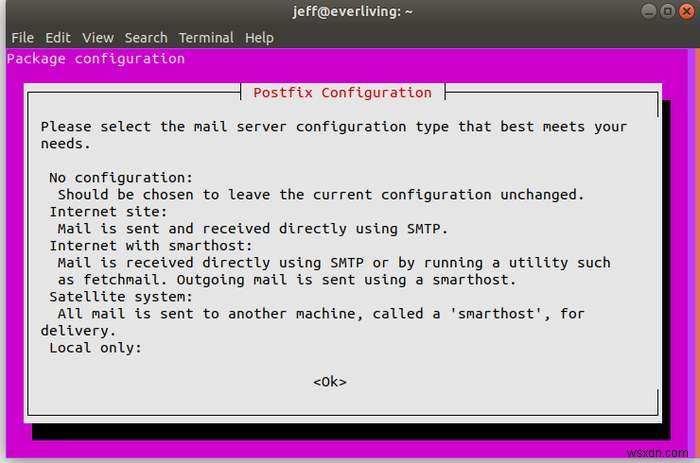

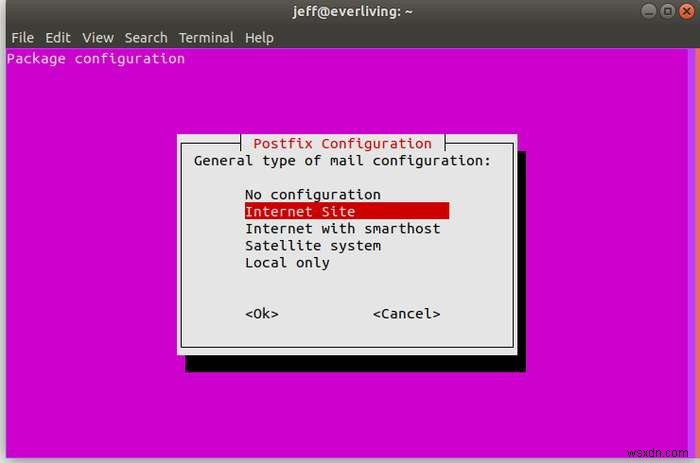

ইনস্টলেশন প্রক্রিয়াটি সম্পূর্ণ করতে, আপনাকে উপস্থাপিত বিকল্পগুলির মাধ্যমে পোস্টফিক্স কনফিগার করতে হবে। এগুলি নেভিগেট করতে, আপনি ট্যাব ব্যবহার করতে পারেন কী বা তীর বোতাম, তারপরে আপনি যে বিকল্পটি চান তাতে এন্টার টিপুন। পোস্টফিক্স ব্যবহার করা হয় আপনার ইমেল ঠিকানায় তথ্য পাঠাতে একটি সময়সূচীতে যা আপনি নিয়ন্ত্রণ করতে পারেন।

AIDE কনফিগার করার জন্য কিছুটা ফাইল ম্যানিপুলেশন প্রয়োজন। আপনাকে নিম্নলিখিত অবস্থানগুলিতে ফাইলগুলি পরিচালনা করতে হবে:

/var/lib/aide /etc/aide

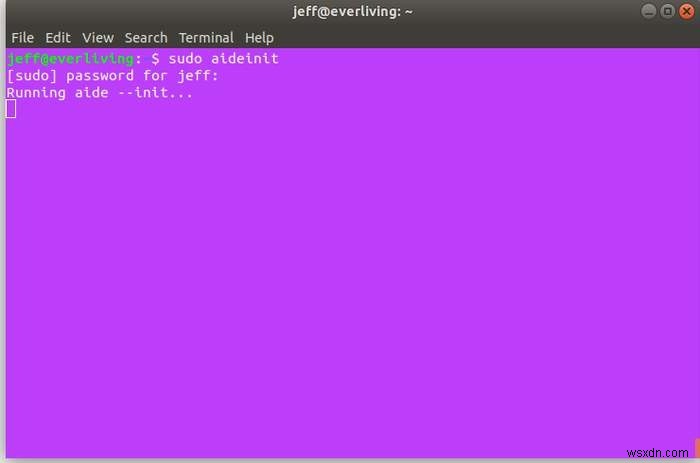

প্রথমে, আমরা নিম্নলিখিত কমান্ডটি চালিয়ে ডাটাবেস এবং কনফিগার ফাইলগুলি তৈরি করব:

sudo aideinit

একবার সম্পন্ন হলে, এই প্রক্রিয়াটি "aide.db.new" এবং "aide.conf.autogenerated" নামে "/var/lib/aide/" এ তৈরি করা ডেটাবেস এবং কনফিগার ফাইলগুলিকে রাখে। সঠিকভাবে কাজ করার জন্য এই দুটিকেই যথাক্রমে “aide.db” এবং “aide.conf” হিসেবে কপি করতে হবে।

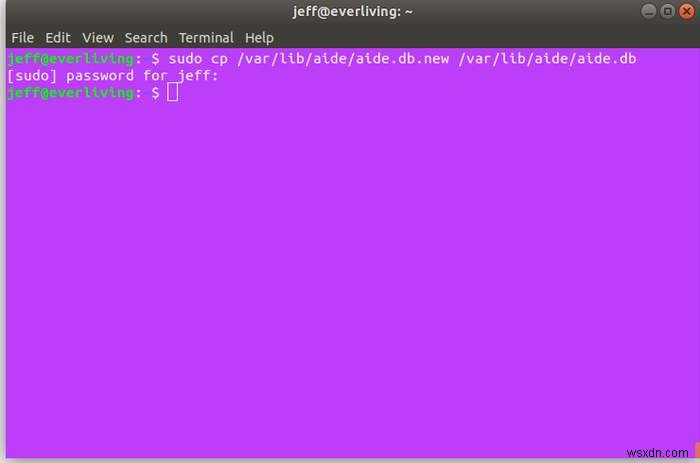

একটি নতুন নামে ডাটাবেস ফাইলের একটি অনুলিপি তৈরি করা নিম্নলিখিত কোডের মাধ্যমে সহজ:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

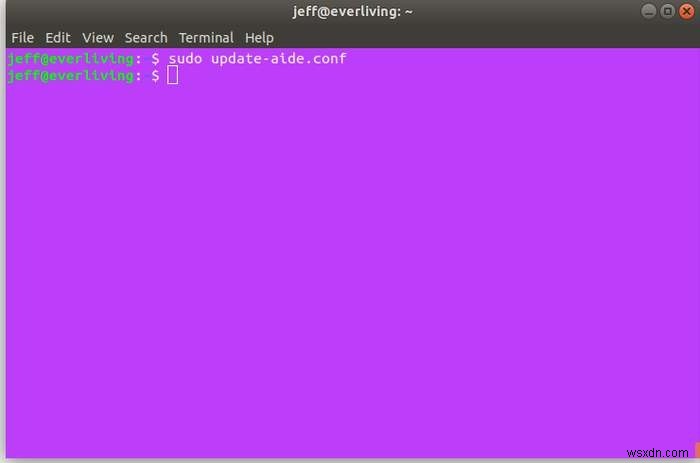

কনফিগার ফাইলটির নাম পরিবর্তন এবং অনুলিপি করার আগে, নিম্নলিখিত কমান্ড দিয়ে এটি আপডেট করুন:

sudo update-aide.conf

একবার আপনি কনফিগার ফাইলটি আপডেট করার পরে, নিম্নলিখিত কমান্ডের সাহায্যে এটিকে সঠিক ফোল্ডারে অনুলিপি করুন:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

এখন AIDE আপনার সার্ভারে কার্যকরী হওয়া উচিত এবং এটি তৈরি করা আপনার ফাইল সিস্টেমের HASHED উপস্থাপনা সক্রিয়ভাবে দেখছে৷

AIDE এর কনফিগার ফাইল পরিবর্তন করে ফোল্ডারগুলি বাদ দিতে, পর্যায়ক্রমে চালানো এবং আরও অনেক কিছু করার জন্য কনফিগার করা যেতে পারে, তবে নিম্নলিখিত কমান্ডটি আপনার সিস্টেমের আউটপুট দেখার জন্য যথেষ্ট:

aide -c /etc/aide/aide.conf -C

AIDE সবচেয়ে কার্যকর যখন এটির কনফিগার শুধুমাত্র পঠনযোগ্য অবস্থান থেকে অ্যাক্সেস করা হয়, কারণ রুটকিট আক্রমণকারীদের ফাইলটি পরিবর্তন করার অনুমতি দিতে পারে। সর্বোত্তম ফলাফলের জন্য এই ধরনের একটি সেটআপ বাস্তবায়ন বিবেচনা করুন।

এই নিবন্ধে কভার করা সরঞ্জামগুলি আপনাকে বিভিন্ন কৌশল ব্যবহার করে ম্যালওয়্যার এবং রুটকিটের জন্য আপনার লিনাক্স সার্ভার স্ক্যান করতে সহায়তা করবে। রুটকিটগুলি মোকাবেলা করার জন্য ডিজিটাল হুমকিগুলির মধ্যে সবচেয়ে জটিল, কিন্তু সঠিক পরিশ্রমের সাথে এগুলিকে আটকানো যেতে পারে৷