এই নিবন্ধে, আমরা বর্ণনা করব কিভাবে Windows এ RDP সংযোগ লগগুলি পেতে এবং নিরীক্ষণ করতে হয়। RDP সংযোগ লগগুলি RDS টার্মিনাল সার্ভার অ্যাডমিনিস্ট্রেটরদের তথ্য পেতে দেয় যে কোন ব্যবহারকারীরা সার্ভারে লগ-ইন করেছে যখন একটি নির্দিষ্ট RDP ব্যবহারকারী লগ-ইন করেছে এবং সেশন শেষ করেছে এবং কোন ডিভাইস থেকে ব্যবহারকারী (DNS নাম বা IP ঠিকানা) লগ অন করেছে।

Windows সার্ভার 2022/2019/2016/2012R2 এবং ডেস্কটপ সংস্করণে (Windows 11, 10, এবং 8.1) উভয়ের জন্য RDP লগ বিশ্লেষণ করার সময় নিবন্ধটি প্রযোজ্য।

উইন্ডোজ ইভেন্ট ভিউয়ারে আরডিপি সংযোগ ইভেন্ট

যখন একজন ব্যবহারকারী রিমোট ডেস্কটপ-সক্ষম বা RDS হোস্টের সাথে সংযোগ করেন, তখন এই ইভেন্টগুলি সম্পর্কে তথ্য ইভেন্ট ভিউয়ার লগগুলিতে সংরক্ষণ করা হয় (eventvwr.msc ) ইভেন্ট ভিউয়ারে RDP সংযোগের প্রধান পর্যায় এবং সম্পর্কিত ইভেন্টগুলি বিবেচনা করুন, যা প্রশাসকের আগ্রহের হতে পারে

- নেটওয়ার্ক সংযোগ;

- প্রমাণিকরণ;

- লগন;

- সেশন সংযোগ বিচ্ছিন্ন/পুনরায় সংযোগ করুন;

- লগঅফ।

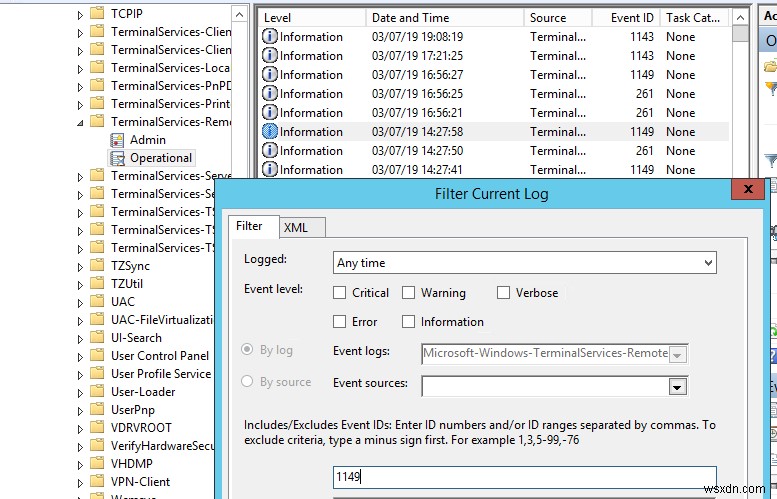

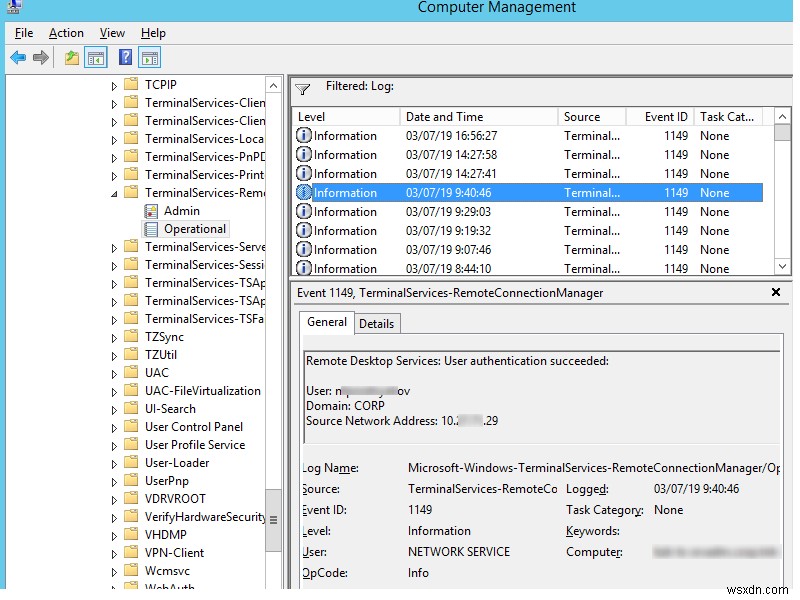

নেটওয়ার্ক সংযোগ - ব্যবহারকারীর RDP ক্লায়েন্ট থেকে একটি সার্ভারে একটি নেটওয়ার্ক সংযোগ স্থাপন করা। এটি EventID 1149 সহ ইভেন্ট (Remote Desktop Services: User authentication succeeded ) যদি এই ইভেন্টটি পাওয়া যায়, তাহলে এর মানে এই নয় যে ব্যবহারকারীর প্রমাণীকরণ সফল হয়েছে। এই লগটি "অ্যাপ্লিকেশন এবং পরিষেবা লগ-> Microsoft -> Windows -> টার্মিনাল-সার্ভিসেস-রিমোট কানেকশন ম্যানেজার-এ অবস্থিত> অপারেশনাল"। এই ইভেন্টের জন্য লগ ফিল্টার সক্ষম করুন (লগটিতে ডান ক্লিক করুন -> বর্তমান লগ ফিল্টার করুন -> EventId 1149 )।

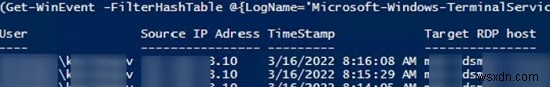

আপনি PowerShell এর সাথে সমস্ত RDP সংযোগ প্রচেষ্টা তালিকাভুক্ত করতে পারেন:

$RDPAuths = Get-WinEvent -LogName 'Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational' -FilterXPath '<QueryList><Query Id="0"><Select>*[System[EventID=1149]]</Select></Query></QueryList>' '

[xml[]]$xml=$RDPAuths|Foreach{$_.ToXml()}

$EventData = Foreach ($event in $xml.Event)

{ New-Object PSObject -Property @{

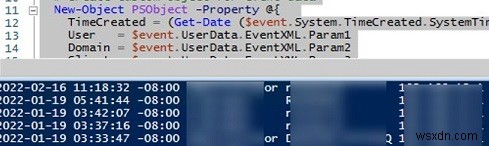

TimeCreated = (Get-Date ($event.System.TimeCreated.SystemTime) -Format 'yyyy-MM-dd hh:mm:ss K')

User = $event.UserData.EventXML.Param1

Domain = $event.UserData.EventXML.Param2

Client = $event.UserData.EventXML.Param3

}

} $EventData | FT

[xml[]]$xml=$RDPAuths|Foreach{$_.ToXml()}

$EventData =Foreach ($xml-এ $event নির্বাচন করুন। ইভেন্ট)

{ নতুন-অবজেক্ট PSObject -প্রপার্টি @{

TimeCreated =(Get-date ($event.System.TimeCreated.SystemTime) -ফর্ম্যাট 'yyyy-MM-dd hh:mm:ss K' )

User =$event.UserData.EventXML.Param1

ডোমেন =$event.UserData.EventXML.Param2

ক্লায়েন্ট =$event.UserData.EventXML.Param3

}

} $EventData | FT

তারপর আপনি এই সার্ভারে সমস্ত RDP সংযোগের ইতিহাস সহ একটি ইভেন্ট তালিকা পাবেন। লগগুলি একটি ব্যবহারকারীর নাম, একটি ডোমেন প্রদান করে (এই ক্ষেত্রে নেটওয়ার্ক স্তরের প্রমাণীকরণ ব্যবহার করা হয়; যদি NLA অক্ষম করা হয়, ইভেন্টের বিবরণ ভিন্নভাবে দেখায়), এবং ব্যবহারকারীর কম্পিউটারের IP ঠিকানা।

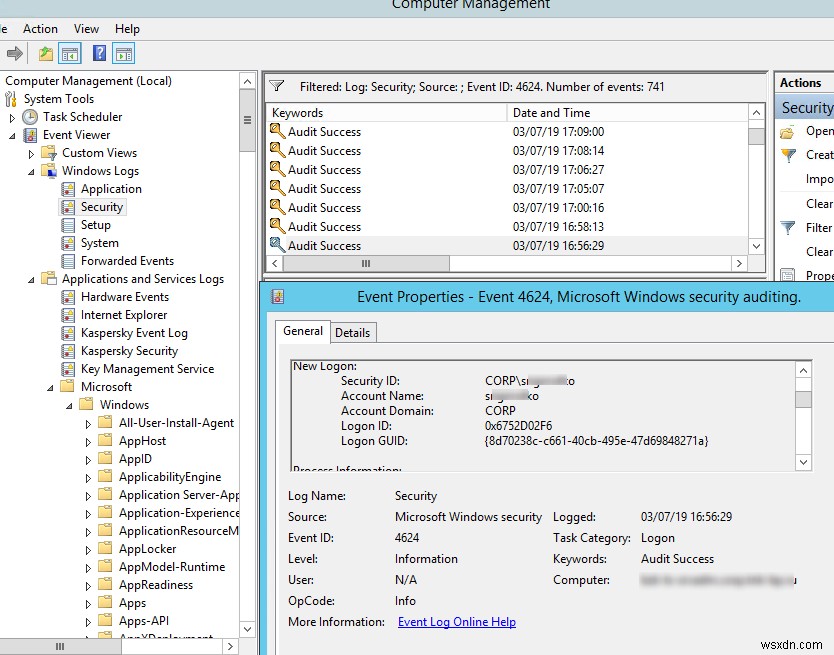

প্রমাণিকরণ একটি RDP ব্যবহারকারী সার্ভারে সফলভাবে প্রমাণীকৃত হয়েছে কিনা তা দেখায়। লগটি Windows -> নিরাপত্তার অধীনে অবস্থিত। সুতরাং, আপনি EventID 4624 সহ ইভেন্টগুলিতে আগ্রহী হতে পারেন৷ (An account was successfully logged on ) অথবা 4625 (An account failed to log on )।

অনুগ্রহ করে, LogonType-এ মনোযোগ দিন ইভেন্টের বিবরণে মান।

- LogonType =10 অথবা3 — যদি রিমোট ডেস্কটপ পরিষেবাটি লগ ইন করার সময় একটি নতুন সেশন তৈরি করতে ব্যবহার করা হয়;

- LogonType =7 , মানে একজন ব্যবহারকারী বিদ্যমান RDP সেশনের সাথে পুনরায় সংযোগ করেছেন;

- LogonType =5 – সার্ভার কনসোলের সাথে RDP সংযোগ (mstsc.exe /admin মোডে)।

এই ক্ষেত্রে, ব্যবহারকারীর নামটি অ্যাকাউন্টের নাম -এ ইভেন্টের বিবরণে রয়েছে। ক্ষেত্রে, ওয়ার্কস্টেশনের নাম-এ কম্পিউটারের নাম , এবং উৎস নেটওয়ার্ক ঠিকানাতে ব্যবহারকারী আইপি .

অনুগ্রহ করে, LogonID -এর মান নোট করুন৷ ক্ষেত্র এটি একটি অনন্য ব্যবহারকারী RDP সেশন শনাক্তকারী যা ব্যবহারকারীর পরবর্তী কার্যকলাপ ট্র্যাক করতে সাহায্য করে। যাইহোক, যদি একটি RDP সেশন সংযোগ বিচ্ছিন্ন হয় এবং একজন ব্যবহারকারী এটিতে পুনরায় সংযোগ করেন, ব্যবহারকারীকে একটি নতুন LogonID বরাদ্দ করা হবে (যদিও RDP সেশন একই থাকে)।আপনি এই PowerShell কমান্ড ব্যবহার করে সফল RDP প্রমাণীকরণ ইভেন্টের (EventID 4624) একটি তালিকা পেতে পারেন:

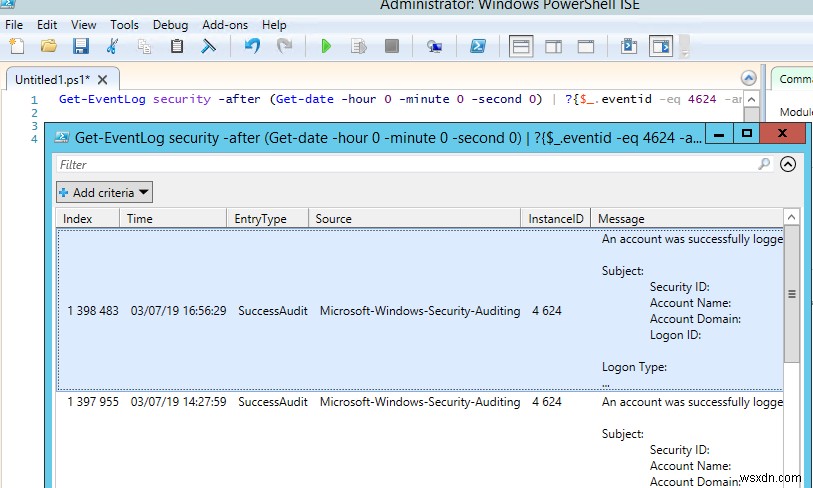

Get-EventLog security -after (Get-date -hour 0 -minute 0 -second 0) | ?{$_.eventid -eq 4624 -and $_.Message -match 'logon type:\s+(10)\s'} | Out-GridView

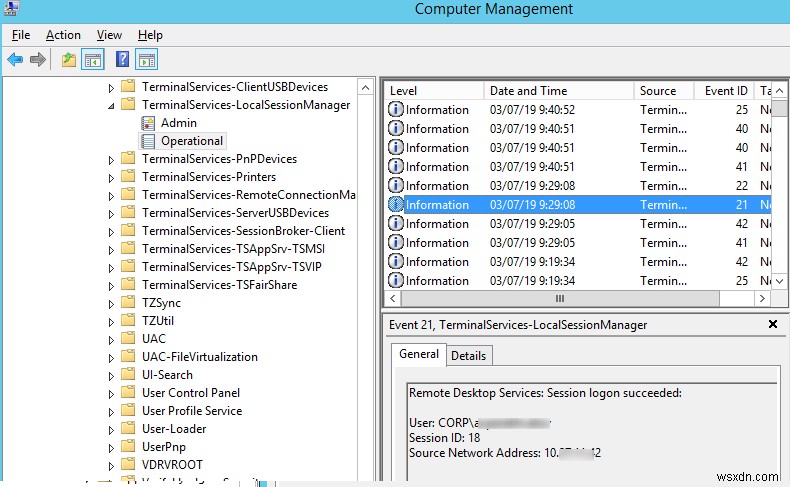

লগইন করুন উইন্ডোজে একটি RDP লগইন বোঝায়। EventID 21 – ব্যবহারকারীর সফলভাবে প্রমাণীকরণ হওয়ার পরে এই ইভেন্টটি উপস্থিত হয় (Remote Desktop Services: Session logon succeeded ) এই ইভেন্টগুলি "অ্যাপ্লিকেশন এবং পরিষেবা লগ -> Microsoft -> Windows -> TerminalServices-LocalSessionManager-এ অবস্থিত -> অপারেশনাল"। আপনি দেখতে পাচ্ছেন, এখানে আপনি একজন ব্যবহারকারী RDP সেশনের আইডি খুঁজে পেতে পারেন — সেশন আইডি .

EventID – 21 (Remote Desktop Services: Shell start notification received ) নির্দেশ করে যে এক্সপ্লোরার শেল সফলভাবে শুরু হয়েছে (উইন্ডোজ ডেস্কটপ ব্যবহারকারীর আরডিপি সেশনে উপস্থিত হয়)।

সেশন সংযোগ বিচ্ছিন্ন/পুনরায় সংযোগ করুন৷ - ব্যবহারকারীর সংযোগ বিচ্ছিন্ন হওয়ার কারণের উপর নির্ভর করে সেশন সংযোগ বিচ্ছিন্ন এবং পুনঃসংযোগ ইভেন্টগুলির বিভিন্ন আইডি রয়েছে (আরডিপি সেশনের জন্য টাইমআউটে সেট করা নিষ্ক্রিয়তার কারণে সংযোগ বিচ্ছিন্ন, সেশনে ব্যবহারকারী দ্বারা সংযোগ বিচ্ছিন্ন বিকল্পটি নির্বাচন করা হয়েছে, আরডিপি সেশন অন্য ব্যবহারকারী বা প্রশাসক দ্বারা শেষ হয়েছে, ইত্যাদি)। আপনি "অ্যাপ্লিকেশন এবং পরিষেবা লগ -> মাইক্রোসফ্ট -> উইন্ডোজ -> TerminalServices-LocalSessionManager -> Operational" এর অধীনে ইভেন্ট ভিউয়ারে এই ইভেন্টগুলি খুঁজে পেতে পারেন৷ আসুন RDP ইভেন্ট আইডিগুলি বিবেচনা করি যা কার্যকর হতে পারে:

- ইভেন্ট আইডি – 24 (

Remote Desktop Services: Session has been disconnected) –একজন ব্যবহারকারী RDP সেশন থেকে সংযোগ বিচ্ছিন্ন করেছেন; - ইভেন্ট আইডি – 25 (

Remote Desktop Services: Session reconnection succeeded) – একজন ব্যবহারকারী সার্ভারে বিদ্যমান RDP সেশনের সাথে পুনরায় সংযোগ করেছেন; - ইভেন্ট আইডি – 39 (

Session <A> has been disconnected by session <B>দ্বারা সংযোগ বিচ্ছিন্ন করা হয়েছে ) – একজন ব্যবহারকারী সংশ্লিষ্ট মেনু বিকল্পটি নির্বাচন করে RDP সেশন থেকে সংযোগ বিচ্ছিন্ন করেছেন (শুধু RDP ক্লায়েন্ট উইন্ডো বন্ধ করার পরিবর্তে)। সেশন আইডি ভিন্ন হলে, একজন ব্যবহারকারী অন্য ব্যবহারকারী (বা প্রশাসক) দ্বারা সংযোগ বিচ্ছিন্ন করা হয়েছে; - ইভেন্ট আইডি – 40 (

Session <A> has been disconnected, reason code <B>) এখানে আপনাকে অবশ্যই ইভেন্টের বিবরণে সংযোগ বিচ্ছিন্নতার কারণ কোডটি পরীক্ষা করতে হবে। যেমন:- কারণ কোড 0 (

No additional information is available) মানে একজন ব্যবহারকারী এইমাত্র RDP ক্লায়েন্ট উইন্ডো বন্ধ করেছে; - কারণ কোড 5 (

The client’s connection was replaced by another connection) মানে একজন ব্যবহারকারী পূর্ববর্তী RDP সেশনের সাথে পুনরায় সংযোগ করেছেন; - কারণ কোড 11 (

User activity has initiated the disconnect) একজন ব্যবহারকারী স্টার্ট মেনুতে সংযোগ বিচ্ছিন্ন বোতামে ক্লিক করেছেন।

- কারণ কোড 0 (

EventID 4778 উইন্ডোজে -> সিকিউরিটি লগ (একটি সেশন একটি উইন্ডো স্টেশনে পুনঃসংযোগ করা হয়েছিল)। একজন ব্যবহারকারী একটি RDP সেশনে পুনরায় সংযোগ করেছেন (একজন ব্যবহারকারীকে একটি নতুন LogonID বরাদ্দ করা হয়েছে)।

EventID 4779৷ "উইন্ডোজ -> নিরাপত্তা" লগে (A session was disconnected from a Window Station ) একজন ব্যবহারকারী একটি RDP সেশন থেকে সংযোগ বিচ্ছিন্ন করা হয়েছে।

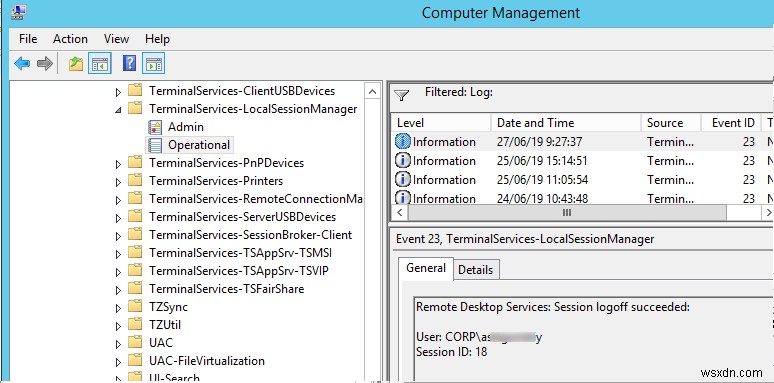

লগঅফ৷ একটি ব্যবহারকারী অধিবেশন শেষ বোঝায়। এটি EventID 23 দিয়ে ইভেন্ট হিসাবে লগ করা হয়েছে৷ (Remote Desktop Services: Session logoff succeeded ) "অ্যাপ্লিকেশন এবং পরিষেবা লগ -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational" এর অধীনে৷

একই সময়ে ইভেন্টআইডি 4634 (An account was logged off ) নিরাপত্তা লগে উপস্থিত হয়৷

ইভেন্টআইডি 9009 (The Desktop Window Manager has exited with code <X> কোড সহ প্রস্থান করেছে সিস্টেম লগে ) এর অর্থ হল যে ব্যবহারকারীর উইন্ডো এবং গ্রাফিক শেল উভয়ের সাথে RDP সেশন থেকে লগঅফ শুরু হয়েছে।

EventID 4647৷ — ব্যবহারকারী-সূচিত লগঅফ

PowerShell এর মাধ্যমে দূরবর্তী ডেস্কটপ লগইন ইতিহাস পাওয়া

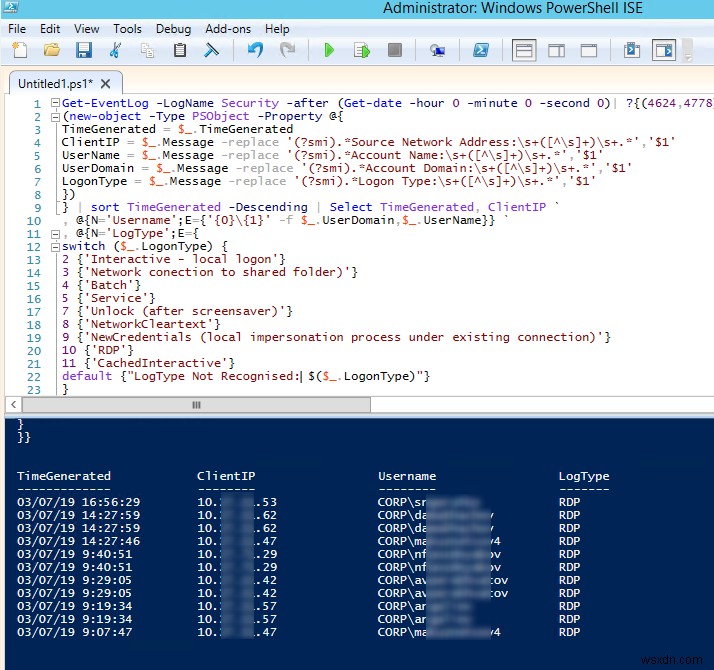

এখানে একটি সংক্ষিপ্ত PowerShell স্ক্রিপ্ট যা টার্মিনাল RDS সার্ভার ইভেন্ট লগ থেকে বর্তমান দিনের জন্য সমস্ত RDP সংযোগের ইতিহাস তালিকাভুক্ত করে। ফলাফলের সারণীটি সংযোগের সময়, ক্লায়েন্টের আইপি ঠিকানা (ডিএনএস কম্পিউটার নাম) এবং দূরবর্তী ব্যবহারকারীর নাম দেখায় (যদি প্রয়োজন হয়, আপনি প্রতিবেদনে অন্যান্য লগন টাইপ অন্তর্ভুক্ত করতে পারেন)।

Get-EventLog -LogName Security -after (Get-date -hour 0 -minute 0 -second 0)| ?{(4624,4778) -contains $_.EventID -and $_.Message -match 'logon type:\s+(10)\s'}| %{

(new-object -Type PSObject -Property @{

TimeGenerated = $_.TimeGenerated

ClientIP = $_.Message -replace '(?smi).*Source Network Address:\s+([^\s]+)\s+.*','$1'

UserName = $_.Message -replace '(?smi).*\s\sAccount Name:\s+([^\s]+)\s+.*','$1'

UserDomain = $_.Message -replace '(?smi).*\s\sAccount Domain:\s+([^\s]+)\s+.*','$1'

LogonType = $_.Message -replace '(?smi).*Logon Type:\s+([^\s]+)\s+.*','$1'

})

} | sort TimeGenerated -Descending | Select TimeGenerated, ClientIP `

, @{N='Username';E={'{0}\{1}' -f $_.UserDomain,$_.UserName}} `

, @{N='LogType';E={

switch ($_.LogonType) {

2 {'Interactive - local logon'}

3 {'Network connection to shared folder)'}

4 {'Batch'}

5 {'Service'}

7 {'Unlock (after screensaver)'}

8 {'NetworkCleartext'}

9 {'NewCredentials (local impersonation process under existing connection)'}

10 {'RDP'}

11 {'CachedInteractive'}

default {"LogType Not Recognised: $($_.LogonType)"}

}

}}

আপনি ইভেন্ট ভিউয়ার থেকে একটি CSV ফাইলে RDP সংযোগ লগ রপ্তানি করতে পারেন (এক্সেল স্প্রেডশীটে আরও বিশ্লেষণের জন্য)। আপনি ইভেন্ট ভিউয়ার GUI থেকে লগ রপ্তানি করতে পারেন (ধরে নিচ্ছি ইভেন্ট ভিউয়ার লগগুলি সাফ করা হয়নি) অথবা কমান্ড প্রম্পটের মাধ্যমে:

WEVTUtil query-events Security > c:\ps\rdp_security_log.txt

অথবা PowerShell এর সাথে:

get-winevent -logname "Microsoft-Windows-TerminalServices-LocalSessionManager/Operational" | Export-Csv c:\ps\rdp_connection_log.txt -Encoding UTF8

আপনার ব্যবহারকারীরা রিমোট ডেস্কটপ গেটওয়ের মাধ্যমে কর্পোরেট RDS হোস্টের সাথে সংযোগ করলে, আপনি Microsoft-Windows-TerminalServices-Gateway-এ ব্যবহারকারী সংযোগ লগগুলি পরীক্ষা করতে পারেন EventID 302 দ্বারা লগ করুন . উদাহরণস্বরূপ, নিম্নলিখিত PowerShell স্ক্রিপ্টটি RD গেটওয়ের মাধ্যমে নির্দিষ্ট ব্যবহারকারীর সংযোগের ইতিহাস প্রদর্শন করবে:

$rdpusername="b.smith"

$properties = @(

@{n='User';e={$_.Properties[0].Value}},

@{n='Source IP Adress';e={$_.Properties[1].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='Target RDP host';e={$_.Properties[3].Value}}

)

(Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-Gateway/Operational';ID='302'} | Select-Object $properties) -match $rdpusername

- 300 — ব্যবহারকারীর NAME, ক্লায়েন্ট কম্পিউটার DEVICE-এ, সম্পদ অনুমোদন নীতির প্রয়োজনীয়তা পূরণ করেছে এবং তাই রিসোর্স RDHOST-এর সাথে সংযোগ করার জন্য অনুমোদিত ছিল;

- 302 — ব্যবহারকারীর নাম, ক্লায়েন্ট কম্পিউটার DEVICE-এ, রিসোর্স RDHOST-এর সাথে সংযুক্ত;

- 303 — ব্যবহারকারীর নাম, ক্লায়েন্ট কম্পিউটার ডিভাইসে, নিম্নলিখিত নেটওয়ার্ক সংস্থান থেকে সংযোগ বিচ্ছিন্ন হয়েছে:RDHOST। ব্যবহারকারীর সংযোগ বিচ্ছিন্ন হওয়ার আগে, ক্লায়েন্ট X বাইট স্থানান্তর করে এবং X বাইট গ্রহণ করে। ক্লায়েন্ট সেশনের সময়কাল ছিল X সেকেন্ড।

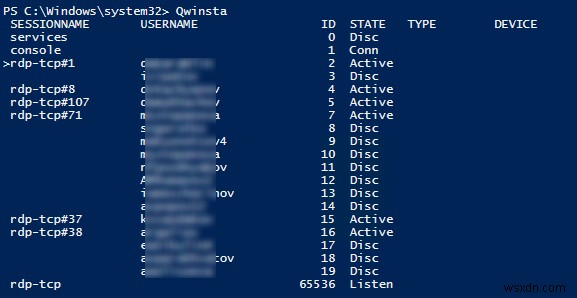

আপনি কমান্ড দিয়ে আপনার RDS হোস্টে বর্তমান দূরবর্তী সেশনের তালিকা প্রদর্শন করতে পারেন:

qwinsta

কমান্ডটি সেশন আইডি, USERNAME এবং সেশন স্টেট (সক্রিয়/বিচ্ছিন্ন) প্রদান করে। শ্যাডো রিমোট ডেস্কটপ সংযোগ ব্যবহার করার সময় ব্যবহারকারীর RDP সেশন আইডি পেতে হলে এই কমান্ডটি কার্যকর।

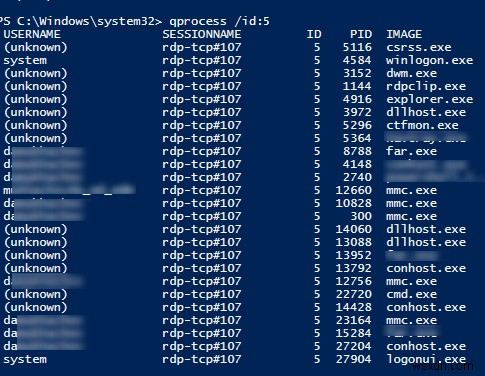

আপনি নির্দিষ্ট RDP সেশনে চলমান প্রক্রিয়াগুলির তালিকা প্রদর্শন করতে পারেন (সেশন আইডি নির্দিষ্ট করা আছে):

qprocess /id:5

উইন্ডোজে আউটগোয়িং RDP সংযোগ লগ

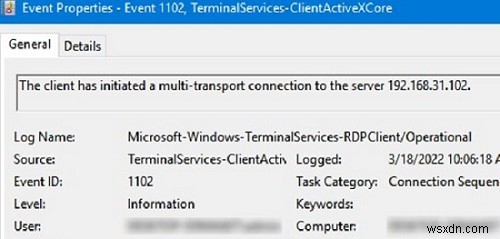

এছাড়াও আপনি ক্লায়েন্ট সাইডে বহির্গামী RDP সংযোগ লগ দেখতে পারেন। এগুলি নিম্নলিখিত ইভেন্ট লগে উপলব্ধ:অ্যাপ্লিকেশন এবং পরিষেবা লগ -> Microsoft -> Windows -> TerminalServices-ClientActiveXCore -> Microsoft-Windows-TerminalServices-RDPClient -> অপারেশনাল৷

উদাহরণস্বরূপ, EventID 1102 তখন ঘটে যখন একজন ব্যবহারকারী দূরবর্তী Windows সার্ভার RDS হোস্ট বা RDP সক্ষম সহ একটি Windows 10/11 কম্পিউটারের সাথে সংযোগ করে (ডেস্কটপ উইন্ডোজ সংস্করণগুলি একাধিক যুগপত RDP সংযোগ সমর্থন করে)।

The client has initiated a multi-transport connection to the server 192.168.13.201.

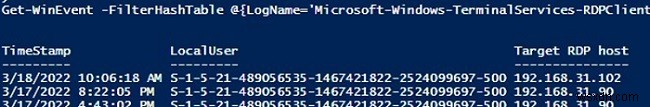

নিম্নলিখিত RDP স্ক্রিপ্ট বর্তমান কম্পিউটারে RDP ক্লায়েন্ট সংযোগের ইতিহাস প্রদর্শন করবে:

$properties = @( নির্বাচন করুন

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LocalUser';e={$_.UserID}}

@{n='Target RDP host';e={$_.Properties[1].Value}}

)

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RDPClient/Operational';ID='1102'} | Select-Object $properties

স্ক্রিপ্টটি ব্যবহারকারীদের এসআইডি প্রদান করে যারা এই কম্পিউটারে আরডিপি সংযোগ শুরু করেছে, সেইসাথে রিমোট ডেস্কটপ হোস্টের DNS নাম/আইপি ঠিকানা যা ব্যবহারকারীরা সংযুক্ত রয়েছে। আপনি SID গুলিকে নিম্নরূপ ব্যবহারকারীর নামগুলিতে রূপান্তর করতে পারেন৷

এছাড়াও, আপনি ব্যবহারকারীর রেজিস্ট্রিতে RDP সংযোগের ইতিহাস পরীক্ষা করতে পারেন।