অনেক ওয়েবসাইটের মালিক আমাদের সাথে যোগাযোগ করেছেন, জাপানি এসইও স্প্যাম বা জাপানি কীওয়ার্ড হ্যাশিং নিয়ে চিন্তিত৷

জাপানি কীওয়ার্ড হ্যাক কি?

একটি কীওয়ার্ড হ্যাক-এ জাপানি, স্বয়ংক্রিয়ভাবে তৈরি জাপানি পাঠ্য আপনার সাইটে প্রদর্শিত হতে শুরু করে। এই Blackhat SEO কৌশলটি শিরোনাম এবং বর্ণনায় জাপানি শব্দ প্রদর্শন করে Google অনুসন্ধান ফলাফল হাইজ্যাক করে সংক্রামিত পৃষ্ঠাগুলি। এটি ঘটে যখন বিভিন্ন ওয়েব পেজ সার্চ ইঞ্জিন এবং সাধারণ দর্শকদের কাছে উপস্থাপন করা হয়। এই আক্রমণটি ” জাপানি কীওয়ার্ড হ্যাক নামেও পরিচিত “, “জাপানি সার্চ স্প্যাম” বা “জাপানি সিম্বল স্প্যাম”।

OpenCart, Magento, Drupal, বা WordPress এর মত কন্টেন্ট ম্যানেজমেন্ট সিস্টেম (CMS) ব্যবহার করার সময়, আপনি জাপানি এসইও স্প্যাম পৃষ্ঠাগুলি স্বয়ংক্রিয়ভাবে তৈরি দেখতে পাবেন। এই পৃষ্ঠাগুলিতে জাল ব্র্যান্ডের পণ্য বিক্রির দোকানগুলির অধিভুক্ত লিঙ্ক রয়েছে৷ এই জাপানি পণ্যগুলি আপনার দোকান থেকে আউটবাউন্ড লিঙ্কগুলি থেকে উপার্জন এবং সুবিধা বাড়াতে "স্প্যাম করা" হয়৷

আপনি কি জাপানি এসইও স্প্যামে আক্রান্ত? চ্যাট উইজেটে আমাদের একটি বার্তা পাঠান এবং আমরা সাহায্য করতে পেরে খুশি হব৷৷

জাপানি কীওয়ার্ড হ্যাশিংয়ের কারণ

আপনার সাইটে জাপানি হ্যাক হওয়ার বিভিন্ন কারণ থাকতে পারে। সবচেয়ে সাধারণ হল:

অপ্রচলিত CMS সংস্করণ

এই হতবাক পরিসংখ্যানগুলি অধ্যয়ন করে, আপনি বুঝতে পারবেন যে আপনার ওয়েবসাইট হ্যাক হওয়ার প্রধান কারণ হল সেকেলে CMS। যদিও সিএমএস ডেভেলপাররা সিকিউরিটি প্যাচ রিলিজ করতে নমনীয়, ওয়েবসাইট মালিকরা প্রায়ই এটি উপেক্ষা করে। এই আনপ্যাচ করা নিরাপত্তা ত্রুটিগুলি পরবর্তীতে জাপানি কীওয়ার্ড হ্যাশিংয়ের একটি কারণ হয়ে ওঠে৷

৷

তৃতীয় পক্ষের প্লাগইন

সব প্লাগইন নিরাপদ নয়। এবং কোন সন্দেহ নেই যে তাদের সংখ্যাগরিষ্ঠ রক্ষণাবেক্ষণ এবং নিয়মিত আপডেট করা হয়. অতএব, আপনি প্লাগইনগুলি ইনস্টল করার আগে চেক করতে চাইতে পারেন। এছাড়াও, তৃতীয় পক্ষের প্লাগইন ব্যবহার সীমিত করুন। এবং, যদি আপনি একটি ব্যবহার করতে বাধ্য হন, তবে এর সর্বশেষ আপডেট, পর্যালোচনা এবং সমর্থন পরীক্ষা করুন। বাগ সহ একটি প্লাগইন জাপানি কীওয়ার্ড হ্যাকের জন্য একটি গডসেন্ড।

ডিরেক্টরি ব্রাউজিং সক্ষম

ডাইরেক্টরি ব্রাউজিং সক্ষম একটি হ্যাকারকে একটি সাধারণ অনলাইন অনুসন্ধানের মাধ্যমে আপনার ডিরেক্টরির বিবরণ পুনরুদ্ধার করতে দেয়। ফলাফল আপনার ওয়েবসাইটের জন্য বিপজ্জনক হতে পারে. হ্যাকার তখন এই ডেটা ব্যবহার করে জাপানি কীওয়ার্ড হ্যাক করতে পারে। তাই সবসময় আপনার ডিরেক্টরি ব্রাউজিং বন্ধ করতে ভুলবেন না।

ভুল ফাইল অনুমতি

ভুল ফাইলের অনুমতি থাকা আরেকটি নিরাপত্তা ত্রুটি। সাধারণত, ফাইলগুলির জন্য 644 এবং ডিরেক্টরিগুলির জন্য 755 এর অনুমতি সেট করা ভাল। এছাড়াও, config.php ফাইল এবং বিষয়বস্তু ফোল্ডারের মতো সংবেদনশীল ফাইলগুলির জন্য প্রস্তাবিত অনুমতিগুলি হল 400৷

জাপানি কীওয়ার্ড হ্যাকিং – এসইও স্প্যাম ফলাফল অনুসন্ধান

-

জাপানি এসইও স্প্যাম:Google অনুসন্ধান ব্যবহার করে সংক্রামিত পৃষ্ঠাগুলি সনাক্ত করুন

আপনি

৷site:[your site root URL] japanঅনুসন্ধান করে এই পৃষ্ঠাগুলি আবিষ্কার করতে পারেন৷ Google অনুসন্ধানে৷

তারপরে আপনি কোন সন্দেহজনক URL খুঁজে পান কিনা তা দেখতে কিছু অনুসন্ধান ফলাফল ব্রাউজ করুন৷ এগুলি হল "জাপান" শব্দ ধারণকারী Google দ্বারা সূচিবদ্ধ পৃষ্ঠাগুলি৷ আপনি যদি শিরোনাম বা বিবরণে জাপানি অক্ষর সহ পৃষ্ঠাগুলি লক্ষ্য করেন, তাহলে আপনার ওয়েবসাইট সংক্রমিত হওয়ার সম্ভাবনা রয়েছে।

-

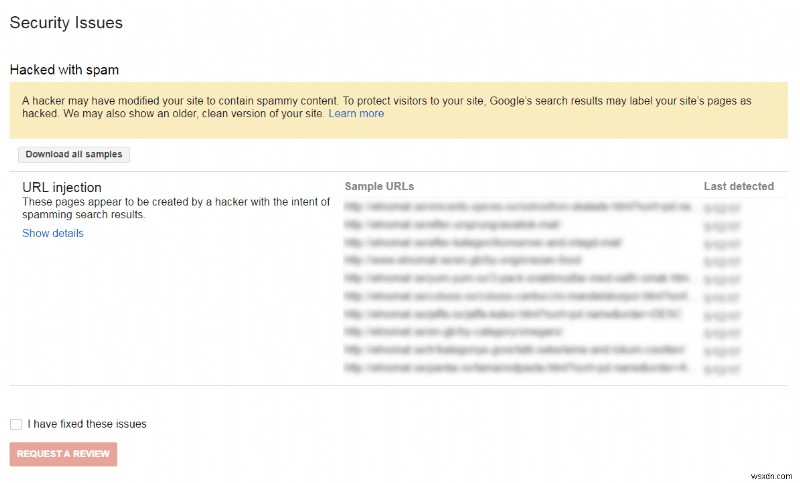

Google সার্চ কনসোলে চেক করুন

আপনার Google অনুসন্ধান কনসোলে (পূর্বে Google Webmaster Tools নামে পরিচিত), বাম সাইডবারে নিরাপত্তা সমস্যা টুলে নেভিগেট করুন। আপনি নিম্নলিখিতগুলির মতো একটি ফলাফল দেখতে পাবেন:

-

জাপানি এসইও স্প্যাম:"ক্লোকিং" চেক করতে Google হিসাবে আনুন

আপনি যখন এই হ্যাক করা পৃষ্ঠাগুলির একটিতে যান, তখন আপনি "404 পৃষ্ঠা খুঁজে পাওয়া যায়নি" বার্তাটি দেখতে পাবেন যে ওয়েবপৃষ্ঠাটি বিদ্যমান নেই। সাবধান, হ্যাকার ক্যামোফ্লেজ নামক একটি কৌশল ব্যবহার করতে পারে। আপনার Google অনুসন্ধান কনসোলে "Google হিসাবে পুনরুদ্ধার করুন" টুল ব্যবহার করে ছদ্মবেশের জন্য পরীক্ষা করুন৷

৷

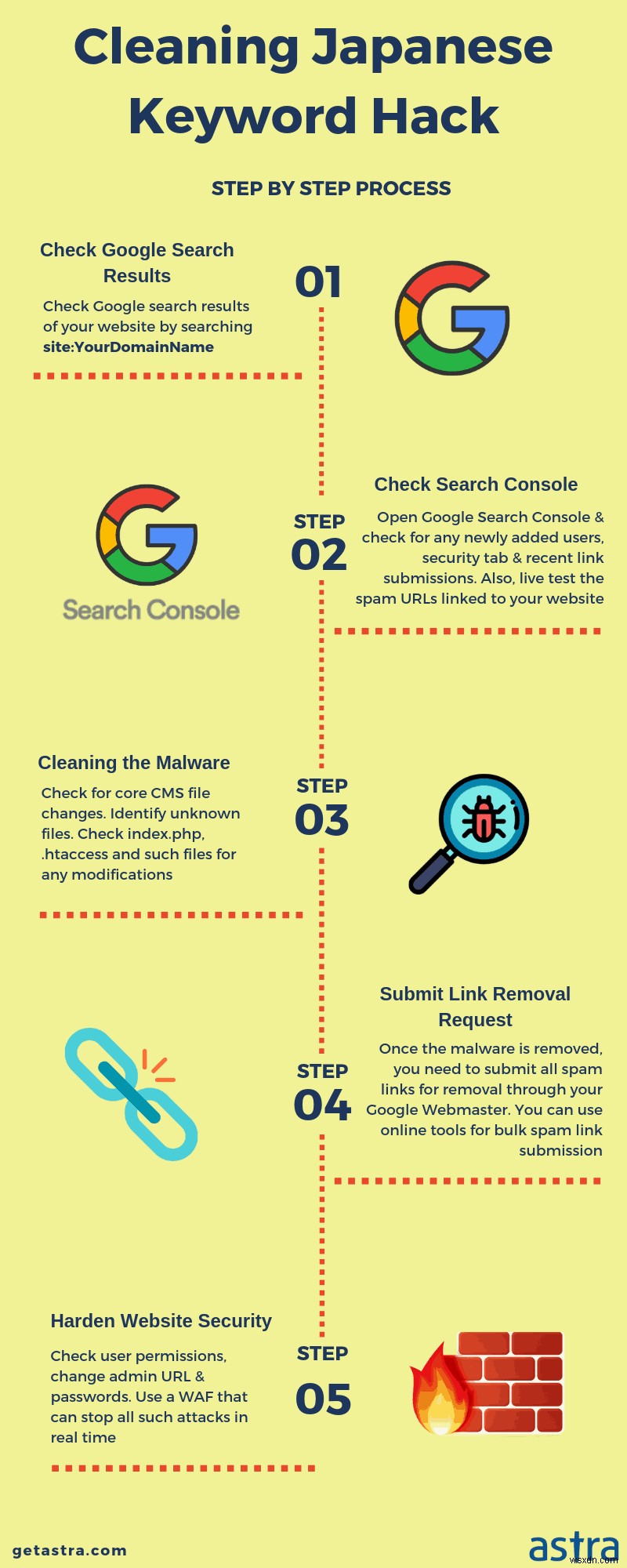

জাপানি কীওয়ার্ড হ্যাশিং কিভাবে ঠিক করবেন

-

পরিষ্কার করার আগে আপনার সাইট ব্যাকআপ করুন

আপনি ম্যালওয়্যার ক্লিনআপ প্রক্রিয়া শুরু করার আগে, আপনার বর্তমান সাইটের একটি ব্যাকআপ নিন। সমস্যার ক্ষেত্রে, আপনি এই সংস্করণটি পুনরুদ্ধার করতে পারেন। ব্যাকআপ ফাইলটিকে একটি জিপ ফাইলের মতো একটি সংকুচিত বিন্যাসে রাখতে ভুলবেন না৷

৷

-

Search Console-এ সব নতুন তৈরি করা ব্যবহারকারী অ্যাকাউন্ট মুছুন

আপনি যদি "ব্যবহারকারী এবং মালিক" ট্যাবে কোনো ব্যবহারকারীকে চিনতে না পারেন, তাহলে অবিলম্বে তাদের অ্যাক্সেস প্রত্যাহার করুন৷ হ্যাকাররা অ্যাডমিনিস্ট্রেটর হিসেবে স্প্যামার Gmail অ্যাকাউন্ট যোগ করে যাতে তারা আপনার সাইটের সেটিংস পরিবর্তন করতে পারে, যেমন সাইটম্যাপ এবং জিও-টার্গেটিং।

-

একটি ম্যালওয়্যার স্ক্যান চালান

ম্যালওয়্যার এবং দূষিত ফাইলের জন্য আপনার ওয়েব সার্ভার স্ক্যান করুন৷ আপনি আপনার ওয়েব হোস্ট দ্বারা প্রদত্ত cPanel-এ "ভাইরাস স্ক্যানার" টুলটি ব্যবহার করতে পারেন অথবা আপনি Astra Pro প্ল্যানের সাথে বিশেষজ্ঞ ম্যালওয়্যার ক্লিনিং পেতে পারেন৷

-

আপনার .htaccess ফাইল চেক করুন

হ্যাকাররা প্রায়ই .htaccess ফাইল ব্যবহার করে ব্যবহারকারীদের এবং সার্চ ইঞ্জিনকে দূষিত পৃষ্ঠাগুলিতে পুনঃনির্দেশ করতে। আপনার ব্যাকআপের সর্বশেষ পরিচিত পরিচ্ছন্ন সংস্করণ থেকে .htaccess ফাইলের বিষয়বস্তু পরীক্ষা করুন। আপনি যদি সেখানে সন্দেহজনক কোড খুঁজে পান তবে নিয়মের সামনে '#' অক্ষরটি রেখে মন্তব্য করুন৷

-

আপনার ওয়ার্ডপ্রেস কনফিগারেশন ডাটাবেস সংযোগ স্ট্রিং কপি করুন

আপনার wp-config ফাইলটি আপনার ওয়েবসাইটের কনফিগারেশন ফাইল এবং স্পষ্টতই হ্যাকারদের দ্বারা সবচেয়ে বেশি চাওয়া হয়। হ্যাক করা হলে, আক্রমণকারী এই ফাইলটিতে ক্ষতিকারক সামগ্রীও সন্নিবেশ করতে পারে। আপনার ওয়েবসাইট থেকে জাপানি এসইও স্প্যাম মুছে ফেলার জন্য আপনাকে এই ফাইলটি সাবধানে বিশ্লেষণ করতে হবে এবং অজানা সামগ্রী মুছে ফেলতে হবে।

যাইহোক, আপনি যদি অজান্তে গুরুত্বপূর্ণ কিছু মুছে ফেলতে পারেন তাহলে wp-config সম্পাদনা একটি বিশৃঙ্খলা তৈরি করতে পারে। সুতরাং, পরিবর্তন সত্ত্বেও, আপনি আপনার ওয়ার্ডপ্রেস ডাটাবেস সংযোগ স্ট্রিংগুলির একটি অনুলিপি নিতে পারেন এবং একটি নতুন ফাইল তৈরি করতে পারেন। তারপর পুরানো সংক্রমিত wp-config ফাইল মুছে ফেলুন।

দ্রষ্টব্য:wp-config ফাইলটি ভুলভাবে সম্পাদনা করলে আপনার ওয়েবসাইট নষ্ট হয়ে যেতে পারে, তাই খুব সতর্ক থাকুন। -

সম্প্রতি পরিবর্তিত ফাইলগুলি পরীক্ষা করুন

আপনি নিম্নলিখিতগুলি করে সম্প্রতি সংশোধিত ফাইলগুলি অনুসন্ধান করতে পারেন:

- SSH এর মাধ্যমে আপনার ওয়েব সার্ভারের সাথে সংযোগ করুন।

- সর্বাধিক পরিবর্তিত ফাইলগুলি খুঁজতে নিম্নলিখিত কমান্ডটি চালান

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

আপনি যদি একজন Astra গ্রাহক হন, তাহলে আপনি ক্ষতিকারক ফাইল পরিবর্তনের বিষয়ে আপনাকে অবহিত করে একটি ইমেল পাবেন৷ -

কোর ফাইল, প্লাগইন ফাইল এবং থিম ফাইল প্রতিস্থাপন করুন

আপনি WordPress.org থেকে সংক্রামিত মূল ফাইলগুলিকে তাদের আসল সংস্করণ দিয়ে প্রতিস্থাপন করতে পারেন। এই ফাইল এবং ডিরেক্টরিগুলির সাম্প্রতিক সংস্করণ এবং আপডেটগুলি ডাউনলোড করার পরে, আপনি পুরানোগুলি মুছে ফেলতে পারেন৷

-

আপনার ডাউনলোড ডিরেক্টরি পরীক্ষা করুন

.php, .js, এবং .ico-এর মতো কালো তালিকাভুক্ত এক্সটেনশন সহ ফাইলগুলির জন্য আপনার wp-content/uploads ডিরেক্টরি পরীক্ষা করুন৷ আপনি যদি এই ধরনের ফাইল খুঁজে পান, তাহলে base64_decode, rot13, eval, strrev, gzinflate, ইত্যাদি অক্ষর খোঁজার মাধ্যমে বিষয়বস্তু পরীক্ষা করুন। এই সমস্ত ফাইল মুছে ফেলুন, কারণ সেগুলি দূষিত বলে মনে করা হয়৷

৷ -

আপনার সাইটম্যাপ চেক করুন

একজন হ্যাকার জাপানি এসইও স্প্যাম পৃষ্ঠাগুলিকে দ্রুত সূচী করার জন্য একটি নতুন সাইটম্যাপ পরিবর্তন বা যোগ করতে পারে। আপনি যদি সাইটম্যাপে সন্দেহজনক লিঙ্কগুলি লক্ষ্য করেন, অবিলম্বে আপনার CMS কোর ফাইলগুলি সর্বশেষ পরিচিত পরিষ্কার ব্যাকআপ থেকে আপডেট করুন৷

-

ওয়েবসাইট ফায়ারওয়াল দিয়ে ভবিষ্যতের আক্রমণ প্রতিরোধ করুন

জাপানি এসইও স্প্যাম সংক্রমণ এড়াতে আরেকটি বিকল্প হল ওয়েবসাইট ফায়ারওয়াল ব্যবহার করা। আমাদের নিরাপত্তা স্যুট স্বয়ংক্রিয়ভাবে আপনার সাইটকে সুরক্ষিত করে এবং আপনার ওয়েবসাইটে পৌঁছানো থেকে দূষিত অনুরোধগুলিকে রোধ করে কার্যত সফ্টওয়্যার ঠিক করে।

ওয়ার্ডপ্রেসে আরেকটি অনুরূপ এসইও স্প্যাম আক্রমণ হল ফার্মা আক্রমণ। এই আক্রমণটি ভায়াগ্রা, সিয়ালিস ইত্যাদির মতো অবাঞ্ছিত ওষুধ দেখায়। আপনার ওয়েবসাইটের এসইও শিরোনাম বা ইউআরএলে।

আপনার ওয়েবসাইট এসইও এবং ট্রাফিকের উপর একটি জাপানি কীওয়ার্ড হ্যাকের প্রভাব?

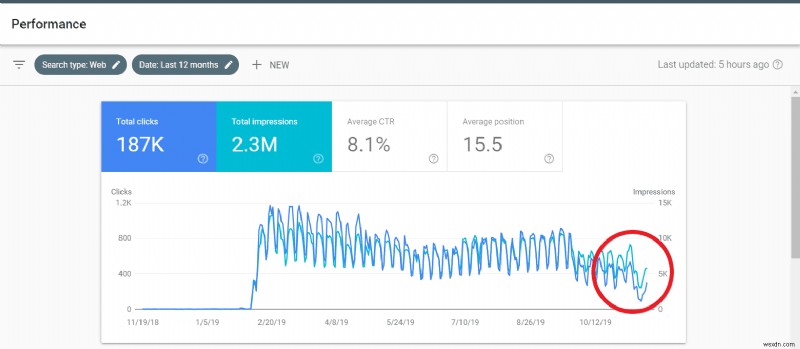

সাইবার হামলা ভয়াবহ। তাদের পরিণতি আরও বেশি। আমরা তাদের ওয়েবসাইটে একটি জাপানি কীওয়ার্ড হ্যাকের প্রভাব দেখতে আমাদের ক্লায়েন্টদের ওয়েবসাইটে একটি ছোট গবেষণা পরিচালনা করেছি৷

আমরা হ্যাক হওয়ার পর কয়েকদিন ধরে ওয়েবসাইটটি পর্যবেক্ষণ করেছি এবং আমরা যা পেয়েছি তা এখানে।

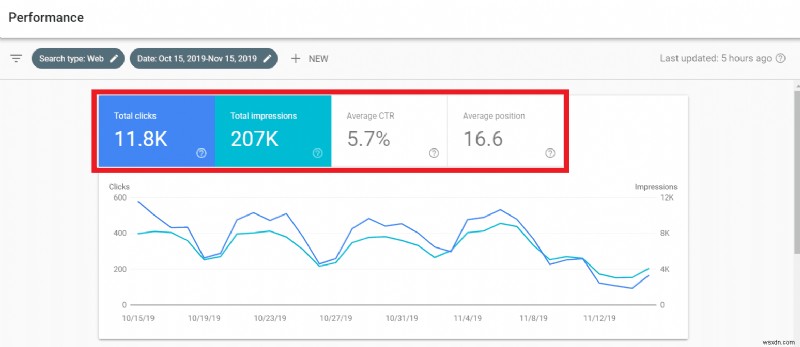

নভেম্বরে হ্যাক হওয়ার সময় ওয়েবসাইট ট্র্যাফিক শেষের দিকে তীব্র হ্রাস দেখায়। উপরের চিত্রের ডেটা এক বছর ব্যাপী এবং ট্রাফিক নভেম্বরের মতো কমেনি।

তারপরে আমরা হ্যাক হওয়া মাসের ডেটাতে আমাদের অনুসন্ধানকে সংকুচিত করতে থাকি যা আমরা আগস্টের সাথে তুলনা করেছি। আমরা আগস্ট বেছে নিয়েছি কারণ সেই মাসে কোনো বড় Google আপডেট প্রকাশিত হয়নি।

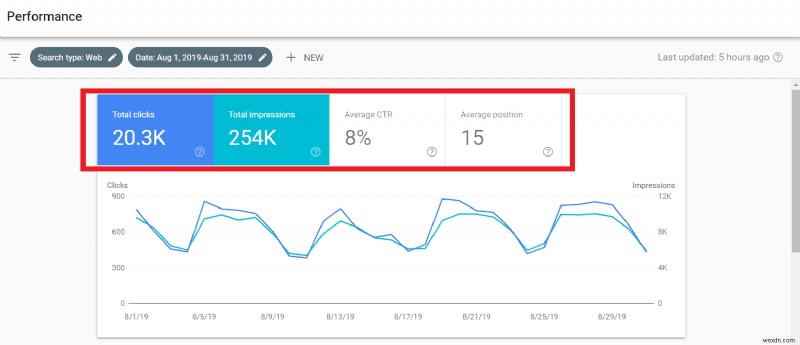

নিম্নলিখিত চিত্রটি 1 আগস্ট, 2019 থেকে 31 আগস্ট, 2019 পর্যন্ত ওয়েবসাইটের ডেটা দেখায়। আপনি দেখতে পাচ্ছেন, মোট ক্লিক =20.3k, ইম্প্রেশন =254k, গড় CTR =8%, এবং গড় অবস্থান =15 আগস্টে। এছাড়াও গ্রাফ তাকান. শিখর এবং খাদগুলি সারা মাস জুড়ে কমবেশি একই আচরণ দেখায়৷

নভেম্বরে ওয়েবসাইটটি হ্যাক হওয়ার পরে, এখানে ডেটা কীভাবে পরিণত হয়েছিল:

স্পষ্টতই, সবকিছু ভেঙ্গে পড়ছে। মোট ক্লিক 11.8k, ইম্প্রেশন 207k, গড় CTR 5.7%, গড় অবস্থান 16.6।

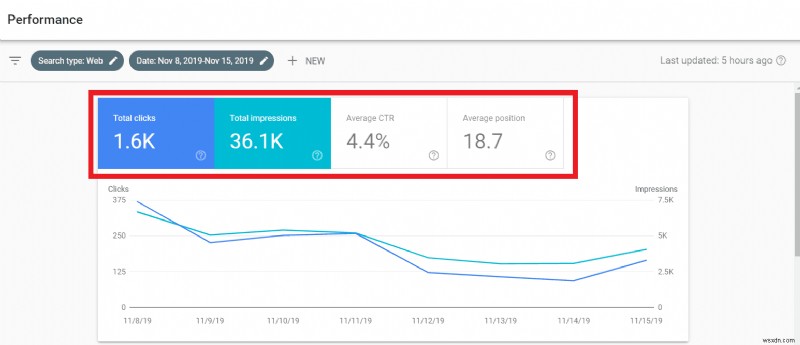

যখন আমরা আমাদের অনুসন্ধানগুলিকে আরও সংকুচিত করেছিলাম শুধুমাত্র সেই দিনগুলি ট্র্যাক করার জন্য যেগুলি সাইটটি হ্যাক হয়েছিল, এখানে আমরা যা পেয়েছি তা হল:

CTR প্রায় 50% হ্রাস দেখায়, যেখানে গড় অবস্থানও 2 স্থান হ্রাস পায়।

জাপানি কীওয়ার্ড হ্যাক ওয়েবসাইটগুলিতে দীর্ঘস্থায়ী প্রভাব ফেলে। এমনকি যদি আপনি দ্রুত আপনার ওয়েবসাইট হ্যাকিং থেকে নিরাময় করেন, তবে এর এসইও একটি হিট লাগে। আমি এটা বলতে হবে? একটি ওয়েবসাইটের এসইও এবং খ্যাতি পুনর্নির্মাণের জন্য যে প্রচেষ্টা যায় তা বিশাল।

আপনি যদি এমন ভাগ্যের মুখোমুখি হতে না চান তবে ভাগ্যের উপর নির্ভর করবেন না। বিনিয়োগ করুন এবং নিজের জন্য জিনিসগুলি সহজ করুন।

সবকিছু দুর্দান্ত এবং ক্ষীণ দেখায় আপনার ওয়েবসাইটকে সক্রিয়ভাবে সুরক্ষিত করতে বিনিয়োগ করুন। আপনার ওয়েবসাইটের জন্য একটি স্ট্যান্ডার্ড নিরাপত্তা রুটিনে নিজেকে ব্যবহার করুন। ফায়ারওয়াল এবং নিরাপত্তা প্লাগইনগুলি পরীক্ষিত সমাধান যা আপনার ওয়েবসাইটগুলিকে সুরক্ষিত করতে অনেক দূর এগিয়ে যায়৷

অস্ট্রা

Astra এ, আমাদের নিরাপত্তা বিশেষজ্ঞদের একটি নিবেদিত দল রয়েছে যারা প্রতিদিন একই ধরনের নিরাপত্তা সংক্রান্ত সমস্যা সমাধান করে। আমরা অস্ট্রা ফায়ারওয়াল স্থাপন করি XSS, SQL ইনজেকশন, খারাপ বট এবং অন্যান্য 80 টিরও বেশি হুমকির বিরুদ্ধে আপনার ওয়েবসাইটকে 24/7 সুরক্ষিত রাখতে।

একটি ডেমো অ্যাস্ট্রা ব্যবহার করে দেখুন এখনই।