আপনি কি এখনও Android 4.4 KitKat-এ আপগ্রেড করতে পারেননি? এখানে এমন কিছু যা আপনাকে স্যুইচ করতে কিছুটা উৎসাহ দিতে পারে:প্রাক-কিটক্যাট ফোনে স্টক ব্রাউজারে একটি গুরুতর সমস্যা আবিষ্কৃত হয়েছে এবং এটি ক্ষতিকারক ওয়েবসাইটগুলিকে অন্যান্য ওয়েবসাইটের ডেটা অ্যাক্সেস করার অনুমতি দিতে পারে৷ ভয়ের শব্দ? আপনার যা জানা দরকার তা এখানে।

সমস্যাটি - যা প্রথম গবেষক রাফায় বালোচ দ্বারা আবিষ্কৃত হয়েছিল - দূষিত ওয়েবসাইটগুলি অন্য ফ্রেমে নির্বিচারে জাভাস্ক্রিপ্ট ইনজেকশন করতে সক্ষম হয়, যা কুকি চুরি হতে পারে, বা ওয়েবসাইটের গঠন এবং মার্কআপ সরাসরি হস্তক্ষেপ করতে পারে৷

নিরাপত্তা গবেষকরা এতে মরিয়া হয়ে উদ্বিগ্ন, Rapid7 - জনপ্রিয় নিরাপত্তা পরীক্ষার কাঠামোর নির্মাতা, Metasploit - এটিকে 'গোপনীয়তা দুঃস্বপ্ন' হিসেবে বর্ণনা করছে। এটি কীভাবে কাজ করে সে সম্পর্কে আগ্রহী, কেন আপনার চিন্তিত হওয়া উচিত এবং আপনি এটি সম্পর্কে কী করতে পারেন? আরো জন্য পড়ুন.

একটি মৌলিক নিরাপত্তা নীতি:বাইপাসড

প্রাথমিক নীতি যা এই আক্রমণটিকে প্রথম স্থানে প্রতিরোধ করা উচিত তাকে একই মূল নীতি বলা হয়। সংক্ষেপে, এর অর্থ হল একটি ওয়েবসাইটে চলমান ক্লায়েন্ট-সাইড জাভাস্ক্রিপ্ট অন্য ওয়েবসাইটে হস্তক্ষেপ করতে সক্ষম হবে না।

এই নীতিটি 1995 সালে নেটস্কেপ ন্যাভিগেটর 2 এর সাথে প্রথম চালু হওয়ার পর থেকেই ওয়েব অ্যাপ্লিকেশন নিরাপত্তার একটি ভিত্তি। প্রতিটি একক ওয়েব ব্রাউজার একটি মৌলিক নিরাপত্তা বৈশিষ্ট্য হিসাবে এই নীতিটি প্রয়োগ করেছে এবং ফলস্বরূপ এটি অবিশ্বাস্যভাবে বিরল। বন্য মধ্যে একটি দুর্বলতা.

http://www.youtube.com/watch?v=WnjZJ38YEB4

SOP কীভাবে কাজ করে সে সম্পর্কে আরও তথ্যের জন্য, আপনি উপরের ভিডিওটি দেখতে চাইতে পারেন। এটি জার্মানিতে একটি OWASP (ওপেন ওয়েব অ্যাপ সিকিউরিটি প্রজেক্ট) ইভেন্টে নেওয়া হয়েছিল এবং এটি এখন পর্যন্ত আমার দেখা প্রোটোকলের সেরা ব্যাখ্যাগুলির মধ্যে একটি৷

যখন একটি ব্রাউজার একটি SOP বাইপাস আক্রমণের জন্য ঝুঁকিপূর্ণ হয়, তখন ক্ষতির জন্য অনেক জায়গা থাকে। একজন আক্রমণকারী সম্ভাব্যভাবে যেকোনো কিছু করতে পারে, যেখানে একজন ভিকটিম কোথায় আছে তা খুঁজে বের করার জন্য HTML5 স্পেকের সাথে প্রবর্তিত অবস্থান API ব্যবহার করে, কুকি চুরি করা পর্যন্ত।

সৌভাগ্যবশত, বেশিরভাগ ব্রাউজার ডেভেলপাররা এই ধরনের আক্রমণকে গুরুত্ব সহকারে নেয়। যা 'বন্যের মধ্যে' এই ধরনের আক্রমণ দেখতে আরও বেশি লক্ষণীয় করে তোলে।

কিভাবে আক্রমণ কাজ করে

সুতরাং, আমরা জানি একই অরিজিন পলিটি গুরুত্বপূর্ণ। এবং আমরা জানি যে স্টক অ্যান্ড্রয়েড ব্রাউজারটির ব্যাপক ব্যর্থতা সম্ভাব্যভাবে আক্রমণকারীদের এই গুরুত্বপূর্ণ নিরাপত্তা ব্যবস্থাকে বাধাগ্রস্ত করতে পারে? কিন্তু এটা কিভাবে কাজ করে?

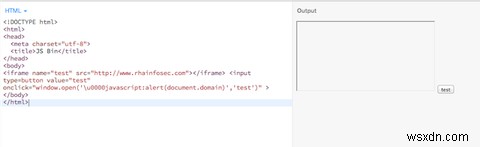

ঠিক আছে, রাফায় বালুচের দেওয়া ধারণার প্রমাণটি দেখতে অনেকটা এরকম:

[আর উপলভ্য নেই]

তাই আমরা এখানে কি আছে? ওয়েল, একটি iFrame আছে. এটি একটি HTML উপাদান যা ওয়েবসাইটগুলিকে অন্য ওয়েব পৃষ্ঠার মধ্যে অন্য একটি ওয়েব পৃষ্ঠা এম্বেড করার অনুমতি দিতে ব্যবহৃত হয়। তারা আগের মত ব্যবহার করা হয় না, মূলত কারণ তারা একটি এসইও দুঃস্বপ্ন। যাইহোক, আপনি এখনও সময়ে সময়ে সেগুলি খুঁজে পান, এবং তারা এখনও HTML স্পেসিফিকেশনের একটি অংশ, এবং এখনও অবমূল্যায়ন করা হয়নি৷

যে একটি ইনপুট বোতাম প্রতিনিধিত্ব একটি HTML ট্যাগ অনুসরণ. এটিতে কিছু বিশেষভাবে তৈরি করা জাভাস্ক্রিপ্ট রয়েছে (উল্লেখ করুন যে '\u0000' ট্রেলিং?) যা ক্লিক করা হলে, বর্তমান ওয়েবসাইটের ডোমেন নাম আউটপুট করে। যাইহোক, অ্যান্ড্রয়েড ব্রাউজারে একটি ত্রুটির কারণে, এটি আইফ্রেমের বৈশিষ্ট্যগুলি অ্যাক্সেস করে এবং জাভাস্ক্রিপ্ট সতর্কতা বাক্স হিসাবে 'rhaininfosec.com' মুদ্রণ করে।

গুগল ক্রোম, ইন্টারনেট এক্সপ্লোরার এবং ফায়ারফক্সে, এই ধরনের আক্রমণ সহজভাবে ভুল হয়ে যাবে। এটি (ব্রাউজারের উপর নির্ভর করে) জাভাস্ক্রিপ্ট কনসোলে একটি লগ তৈরি করবে যাতে জানানো হয় যে ব্রাউজার আক্রমণটি ব্লক করেছে। কিছু কারণ ছাড়া, প্রি-অ্যান্ড্রয়েড 4.4 ডিভাইসের স্টক ব্রাউজার তা করে না।

একটি ডোমেন নাম প্রিন্ট করা ভয়ঙ্করভাবে দর্শনীয় নয়। যাইহোক, কুকিগুলিতে অ্যাক্সেস লাভ করা এবং অন্য ওয়েবসাইটে নির্বিচারে জাভাস্ক্রিপ্ট চালানো বরং উদ্বেগজনক। সৌভাগ্যক্রমে, কিছু করা যেতে পারে।

কি করা যায়?

ব্যবহারকারীদের এখানে কয়েকটি বিকল্প রয়েছে। প্রথমত, স্টক অ্যান্ড্রয়েড ব্রাউজার ব্যবহার করা বন্ধ করুন। এটি পুরানো, এটি অনিরাপদ এবং এই মুহূর্তে বাজারে আরও অনেক বাধ্যতামূলক বিকল্প রয়েছে। গুগল অ্যান্ড্রয়েডের জন্য ক্রোম প্রকাশ করেছে (যদিও, শুধুমাত্র আইসক্রিম স্যান্ডউইচ এবং তার উপরে চলমান ডিভাইসগুলির জন্য), এবং ফায়ারফক্স এবং অপেরার মোবাইল ভেরিয়েন্টও উপলব্ধ রয়েছে৷

ফায়ারফক্স মোবাইল বিশেষভাবে মনোযোগ দিতে মূল্যবান। একটি আশ্চর্যজনক ব্রাউজিং অভিজ্ঞতা প্রদানের পাশাপাশি, এটি আপনাকে Mozilla-এর নিজস্ব মোবাইল অপারেটিং সিস্টেম, Firefox OS-এর জন্য অ্যাপ্লিকেশন চালানোর পাশাপাশি অসাধারন অ্যাড-অন ইনস্টল করার অনুমতি দেয়৷

http://www.youtube.com/watch?v=zCe_1DxBQDc

আপনি যদি বিশেষভাবে প্যারানয়েড হতে চান তবে ফায়ারফক্স মোবাইলের জন্য নোস্ক্রিপ্টের একটি পোর্টিংও রয়েছে। যদিও, এটি লক্ষ করা উচিত যে বেশিরভাগ ওয়েবসাইটগুলি ক্লায়েন্ট-সাইড সুন্দরগুলি রেন্ডার করার জন্য জাভাস্ক্রিপ্টের উপর ব্যাপকভাবে নির্ভরশীল এবং NoScript ব্যবহার করা প্রায় অবশ্যই বেশিরভাগ ওয়েবসাইটগুলিকে ভেঙে দেবে। এটি সম্ভবত ব্যাখ্যা করে যে কেন জেমস ব্রুস এটিকে 'মন্দের ট্রাইফেক্টা'-এর অংশ হিসেবে বর্ণনা করেছেন।

অবশেষে, যদি সম্ভব হয়, আপনাকে Android অপারেটিং সিস্টেমের সর্বশেষ সংস্করণটি ইনস্টল করার পাশাপাশি আপনার Android ব্রাউজারটিকে সর্বশেষ সংস্করণে আপডেট করতে উত্সাহিত করা হবে৷ এটি নিশ্চিত করে যে Google যদি এই বাগটির জন্য আরও নিচের লাইনে একটি ফিক্স প্রকাশ করে, আপনি সুরক্ষিত থাকবেন৷

যদিও, এটা লক্ষণীয় যে এই সমস্যাটি সম্ভাব্যভাবে Android 4.4 KitKat ব্যবহারকারীদের আঘাত করতে পারে এমন গুঞ্জন রয়েছে। যাইহোক, পাঠকদের ব্রাউজার পরিবর্তন করার পরামর্শ দেওয়ার জন্য আমার পক্ষে যথেষ্ট পরিমাণে যথেষ্ট কিছু আবির্ভূত হয়নি।

একটি প্রধান গোপনীয়তা বাগ

কোন ভুল করবেন না, এটি একটি প্রধান স্মার্টফোন নিরাপত্তা সমস্যা। যাইহোক, একটি ভিন্ন ব্রাউজারে স্যুইচ করে, আপনি কার্যত অরক্ষিত হয়ে ওঠেন। যাইহোক, অ্যান্ড্রয়েড অপারেটিং সিস্টেমের সামগ্রিক নিরাপত্তা নিয়ে বেশ কিছু প্রশ্ন থেকে যায়।

আপনি কি একটু বেশি সুরক্ষিত কিছুতে স্যুইচ করবেন, যেমন সুপার-সিকিউর iOS বা (আমার প্রিয়) ব্ল্যাকবেরি 10? অথবা সম্ভবত আপনি অ্যান্ড্রয়েডের প্রতি অনুগত থাকবেন এবং প্যারানয়েড অ্যান্ড্রয়েড বা ওমিরমের মতো একটি সুরক্ষিত রম ইনস্টল করবেন? অথবা সম্ভবত আপনি এতটা চিন্তিত নন।

এর এটি সম্পর্কে চ্যাট করা যাক. কমেন্ট বক্স নিচে দেওয়া হল। আমি আপনার চিন্তা শুনতে অপেক্ষা করতে পারি না.