পূর্ববর্তী নিবন্ধে, আমরা বলেছিলাম যে মিমিকাটজ-এর মতো ইউটিলিটিগুলির বিরুদ্ধে রক্ষা করার একটি উপায় হল ডিবাগ প্রোগ্রাম নীতি ব্যবহার করে সিস্টেম অ্যাডমিনিস্ট্রেটরদের জন্য ডিবাগ সুবিধা অক্ষম করা। যাইহোক, সম্প্রতি দেখা গেল যে ডিবাগ সুবিধা ছাড়া (এটি উইন্ডোজে SeDebugPrivilege), একটি স্থানীয় সার্ভার অ্যাডমিনিস্ট্রেটর Microsoft SQL সার্ভার ইনস্টল বা আপডেট করতে পারে না। ব্যাপারটি হল যখন শুরু হয়, SQL সার্ভার ইনস্টলার পরীক্ষা করে যে সেখানে SeSecurity, SeBackup এবং SeDebug সুবিধা আছে কিনা। এটি SQL সার্ভার প্রক্রিয়া চালানো এবং SQL সার্ভার সফল শুরু সম্পর্কে তথ্য পেতে প্রয়োজন. এখানে এটা কি মত দেখায়.

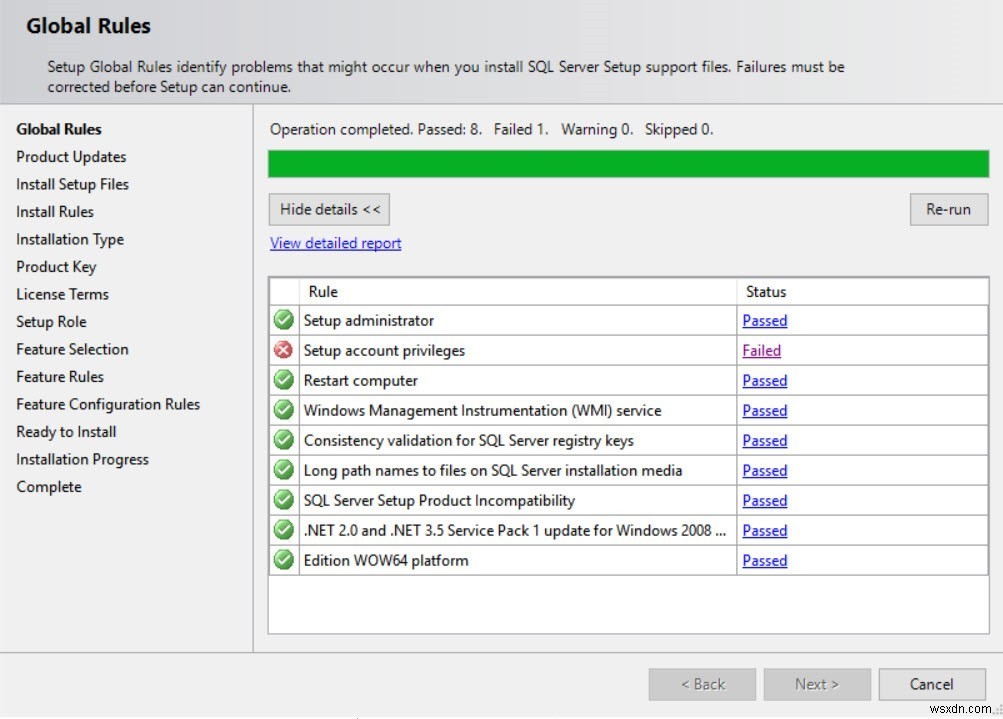

SQL সার্ভার ইনস্টলেশনের সময়, ইনস্টলার প্রাথমিক চেক সম্পাদন করে এবং সেটআপ অ্যাকাউন্ট বিশেষাধিকার এর সাথে কিছু সমস্যা চিহ্নিত করে .

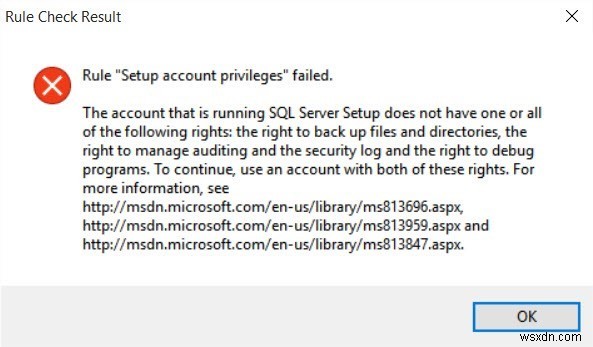

আপনি ব্যর্থ লিঙ্কে ক্লিক করলে, আপনি নিম্নলিখিত বার্তাটি দেখতে পাবেন:

নিয়ম "সেটআপ অ্যাকাউন্ট বিশেষাধিকার" ব্যর্থ হয়েছে৷৷যে অ্যাকাউন্টটি SQL সার্ভার সেটআপ চালাচ্ছে তাতে নিম্নলিখিত একটি বা সমস্ত অধিকার নেই:ফাইল এবং ডিরেক্টরিগুলির ব্যাক আপ করার অধিকার, অডিটিং পরিচালনা করার অধিকার এবং সুরক্ষা লগ এবং প্রোগ্রামগুলি ডিবাগ করার অধিকার৷ চালিয়ে যেতে, এই উভয় অধিকারের সাথে একটি অ্যাকাউন্ট ব্যবহার করুন। আরও তথ্যের জন্য, https://msdn.microsoft.com/en-us/library/ms813696.aspx, https://msdn.microsoft.com/en-us/library/ms813959.aspx এবং https://msdn দেখুন .microsoft.com/en-us/library/ms813847.aspx।

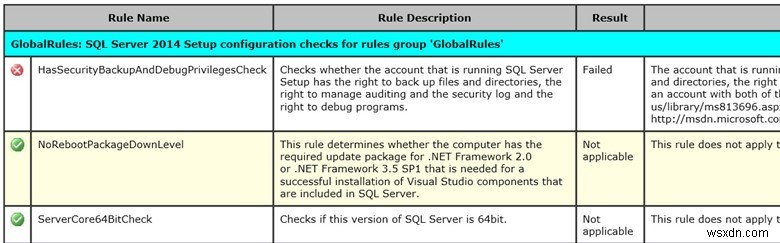

এখন SystemConfigurationCheck_Report.htm খুলুন রিপোর্ট

আপনি দেখতে পাচ্ছেন, HasSecurityBackupAndDebugPrivilegesCheck চেক করার সময় নিয়ম, ইনস্টলার খুঁজে পেয়েছে যে বর্তমান প্রক্রিয়াটি নিম্নলিখিত সুবিধাগুলির মধ্যে একটি পায়নি:

- নিরাপত্তা - অডিট এবং নিরাপত্তা লগগুলি পরিচালনা করা

- SeBackup – ফাইল এবং ফোল্ডার ব্যাকআপ করার অনুমতি

- SeDebug — প্রোগ্রাম ডিবাগ করার বিশেষাধিকার

লগটিতে কিছু বিশদ তথ্য রয়েছে যা দেখায় যে ইনস্টলেশন প্রক্রিয়াটিতে SeDebug পতাকা নেই৷

(09) 2017-12-12 11:15:13 Slp: Initializing rule : Setup account privileges (09) 2017-12-12 11:15:13 Slp: Rule is will be executed : True (09) 2017-12-12 11:15:13 Slp: Init rule target object: Microsoft.SqlServer.Configuration.SetupExtension.FacetPrivilegeCheck (09) 2017-12-12 11:15:13 Slp: Rule ‘HasSecurityBackupAndDebugPrivilegesCheck’ Result: Running process has SeSecurity privilege, has SeBackup privilege and does not have SeDebug privilege. (09) 2017-12-12 11:15:13 Slp: Evaluating rule : HasSecurityBackupAndDebugPrivilegesCheck (09) 2017-12-12 11:15:13 Slp: Rule running on machine: rom-sql10 (09) 2017-12-12 11:15:13 Slp: Rule evaluation done : Failed

আমি ডিবাগ প্রোগ্রাম নীতি পরিবর্তন বা নিষ্ক্রিয় না করেই SeDebugPrivilege পাওয়ার একটি সমাধানের সমাধান খোঁজার সিদ্ধান্ত নিয়েছি। দেখা যাচ্ছে যে আপনার সার্ভারে স্থানীয় প্রশাসকের বিশেষাধিকার থাকলে এই নীতিটি বাইপাস করার একটি সহজ উপায় রয়েছে৷ সেসিডিট টুল যা সার্ভারের স্থানীয় নিরাপত্তা নীতিগুলি পরিচালনা করার অনুমতি দেয় আমাদের সাহায্য করবে৷

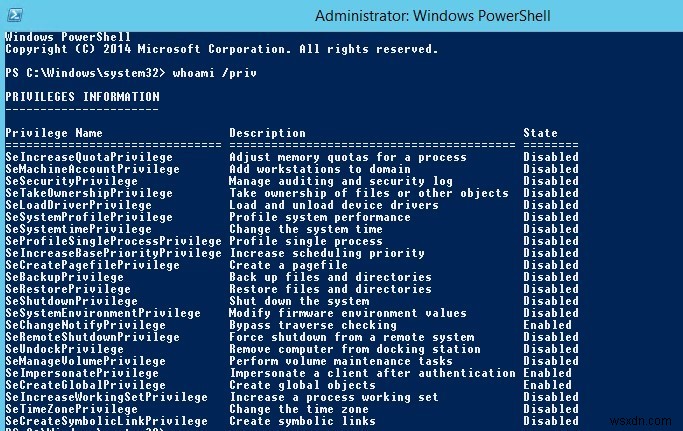

বর্তমান সুবিধাগুলি পরীক্ষা করুন:

whoami /priv

আপনি দেখতে পাচ্ছেন, ব্যবহারকারীর বর্তমান টোকেনে কোনো SeDebugPrivilege নেই।

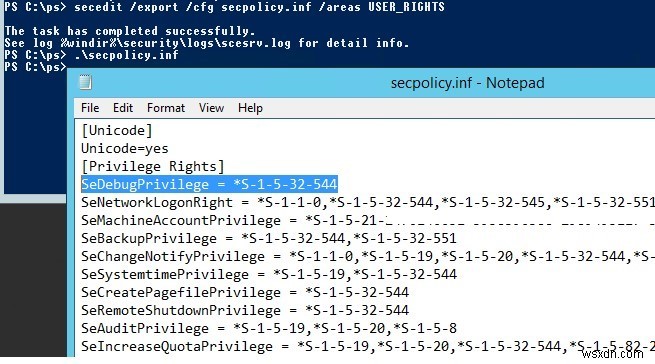

গোষ্ঠী নীতি দ্বারা সেট করা বর্তমান ব্যবহারকারীর অধিকারগুলি একটি পাঠ্য ফাইলে রপ্তানি করুন:

secedit /export /cfg secpolicy.inf /areas USER_RIGHTS

যেকোনো টেক্সট এডিটর ব্যবহার করে, secpolicy.inf খুলুন এবং [প্রিভিলেজ রাইটস] এ একটি স্ট্রিং যোগ করুন বিভাগ যা স্থানীয় প্রশাসকদের গোষ্ঠীর জন্য ডিবাগ প্রোগ্রামের সুবিধাগুলি সক্ষম করে৷

SeDebugPrivilege = *S-1-5-32-544

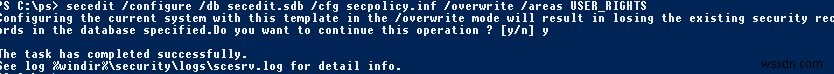

ফাইলটি সংরক্ষণ করুন। এখন নতুন ব্যবহারকারীর অধিকার প্রয়োগ করুন:

secedit /configure /db secedit.sdb /cfg secpolicy.inf /overwrite /areas USER_RIGHTS

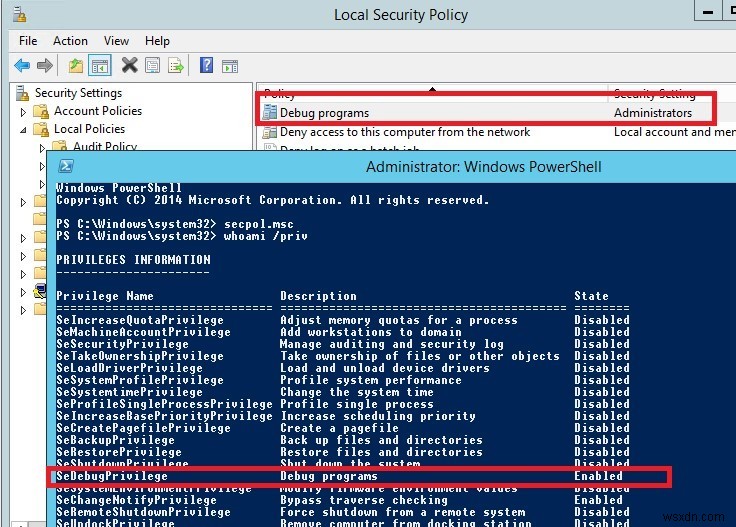

লগ অফ করুন এবং আবার লগ ইন করুন এবং secpol.msc ব্যবহার করে নিশ্চিত করুন যে ডিবাগ প্রোগ্রামের বিশেষাধিকারগুলি স্থানীয় প্রশাসকদের গ্রুপে বরাদ্দ করা হয়েছে। Whoami /priv কমান্ডের ফলাফলে একই রকম দেখানো হয়েছে:

SeDebugPrivilege Debug programs Enabled

এখন আপনি ইনস্টলেশন চালাতে পারেন বা আপনার SQL সার্ভার আপডেট করতে পারেন। তবে মনে রাখবেন যে SeDebugPrivilege সাময়িকভাবে বরাদ্দ করা হয়েছে এবং এটি পরবর্তী GPO আপডেট চক্রে পুনরায় সেট করা হবে (ব্যবহারকারী লগ অফ করার পরে)।

আপনার বোঝা উচিত যে আপনি যদি ডিবাগ প্রোগ্রাম নীতি সক্ষম করেন তবে এটি আপনাকে ক্ষতিকারক সফ্টওয়্যার দ্বারা SeDebugPrivilege পাওয়ার থেকে সম্পূর্ণরূপে রক্ষা করবে না যা ইতিমধ্যেই আপনার সার্ভারে স্থানীয় প্রশাসকের অধিকারের সাথে প্রবেশ করেছে এবং এটি সার্ভারে কাজ করা সমস্ত ব্যবহারকারী/প্রশাসক অ্যাকাউন্টগুলির সাথে আপস করতে পারে৷