ডিফল্টরূপে, শুধুমাত্র ডোমেন অ্যাডমিনদের সদস্য গ্রুপের রিমোট RDP অ্যাক্সেস আছে সক্রিয় ডিরেক্টরিতে ডোমেন কন্ট্রোলার ' ডেস্কটপ. এই নিবন্ধে আমরা দেখাব কিভাবে প্রশাসনিক সুযোগ-সুবিধা না দিয়ে অ-প্রশাসক ব্যবহারকারী অ্যাকাউন্টের জন্য ডোমেন কন্ট্রোলারগুলিতে RDP অ্যাক্সেস দেওয়া যায়।

আপনার মধ্যে অনেকেই বেশ যুক্তিসঙ্গতভাবে জিজ্ঞাসা করতে পারেন:কেন সাধারণ ডোমেন ব্যবহারকারীদের ডিসি ডেস্কটপে অ্যাক্সেস থাকা উচিত? প্রকৃতপক্ষে, ছোট বা মাঝারি আকারের পরিকাঠামোতে, যখন ডোমেইন অ্যাডমিনদের বিশেষাধিকার সহ বেশ কয়েকটি প্রশাসক তাদের বজায় রাখে, তখন আপনার এটির খুব কমই প্রয়োজন হবে। বেশিরভাগ ক্ষেত্রে, অ্যাক্টিভ ডিরেক্টরিতে কিছু প্রশাসনিক অনুমতি অর্পণ করা বা পাওয়ারশেল জাস্ট এনাফ অ্যাডমিনিস্ট্রেশন (জেইএ) ব্যবহার করাই যথেষ্ট৷

যাইহোক, অনেক অ্যাডমিনিস্ট্রেটর দ্বারা রক্ষণাবেক্ষণ করা বড় কর্পোরেট নেটওয়ার্কগুলিতে, বিভিন্ন সার্ভার অ্যাডমিন গ্রুপ, মনিটরিং টিম, অন-ডিউটি অ্যাডমিনিস্ট্রেটর বা অন্যান্য প্রযুক্তিগত কর্মীদের জন্য DC (সাধারণত শাখা অফিস ডিসি বা RODC-তে) RDP অ্যাক্সেস প্রদান করা প্রয়োজন হতে পারে। এছাড়াও, সময়ে সময়ে কিছু তৃতীয় পক্ষের পরিষেবা, যা ডোমেন প্রশাসকদের দ্বারা পরিচালিত হয় না, ডিসি-তে স্থাপন করা হয় এবং এই পরিষেবাগুলি বজায় রাখার প্রয়োজন আছে৷

টিপ। মাইক্রোসফ্ট একটি একক সার্ভারে অ্যাক্টিভ ডিরেক্টরি ডোমেন পরিষেবা এবং রিমোট ডেস্কটপ পরিষেবা ভূমিকা (টার্মিনাল সার্ভার) ইনস্টল করার সুপারিশ করে না। যদি শুধুমাত্র একটি ফিজিক্যাল সার্ভার থাকে, যেখানে আপনি DC এবং RDS উভয়ই স্থাপন করতে চান, তাহলে আপনি ভার্চুয়ালাইজেশন ব্যবহার করতে পারবেন, যেহেতু Microsoft ভার্চুয়ালাইজেশন লাইসেন্সিং নীতি আপনাকে একই Windows Server Standard লাইসেন্সের অধীনে দুটি ভার্চুয়াল সার্ভার চালানোর অনুমতি দেয়।

দূরবর্তীভাবে সাইন ইন করতে, আপনার রিমোট ডেস্কটপ পরিষেবার মাধ্যমে সাইন ইন করার অধিকার প্রয়োজন

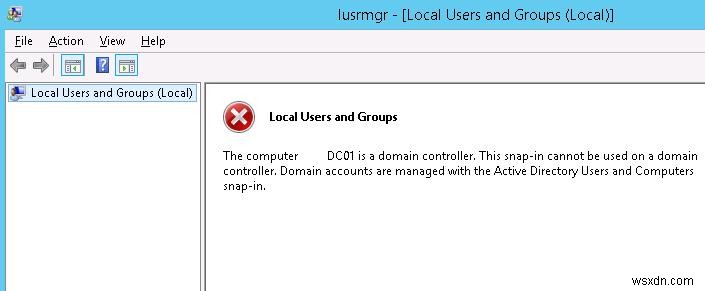

সার্ভারটি ডোমেন কন্ট্রোলারে উন্নীত হওয়ার পরে, আপনি কম্পিউটার ম্যানেজমেন্ট এমএমসি স্ন্যাপ-ইন থেকে স্থানীয় ব্যবহারকারী এবং গ্রুপ পরিচালনা করতে পারবেন না। যখন আপনি স্থানীয় ব্যবহারকারী এবং গোষ্ঠীগুলি খোলার চেষ্টা করেন৷ (lusrmgr.msc ) কনসোল, নিম্নলিখিত ত্রুটি প্রদর্শিত হবে:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

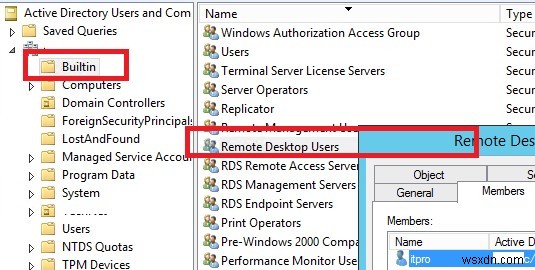

আপনি দেখতে পাচ্ছেন, ডোমেন কন্ট্রোলারে কোনো স্থানীয় গ্রুপ নেই। স্থানীয় গোষ্ঠীর পরিবর্তে রিমোট ডেস্কটপ ব্যবহারকারীদের , DC বিল্ট-ইন ডোমেন গ্রুপ রিমোট ডেস্কটপ ব্যবহারকারীদের ব্যবহার করে (বিল্টিন-এ অবস্থিত পাত্র)। আপনি ADUC কনসোল বা DC-তে কমান্ড প্রম্পট থেকে এই গ্রুপটি পরিচালনা করতে পারেন।

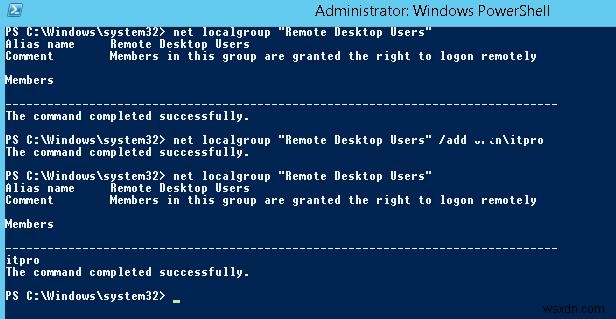

কমান্ডটি ব্যবহার করে ডোমেন কন্ট্রোলারে ডোমেন গ্রুপ রিমোট ডেস্কটপ ব্যবহারকারীদের সদস্যদের প্রদর্শন করুন:

net localgroup "Remote Desktop Users"

আপনি দেখতে পাচ্ছেন, এটি খালি। এটিতে একজন ডোমেন ব্যবহারকারী it-pro যোগ করুন (আমাদের উদাহরণে, এটি-প্রো হল প্রশাসনিক সুবিধা ছাড়াই একজন নিয়মিত ডোমেন ব্যবহারকারী):

net localgroup "Remote Desktop Users" /add corp\it-pro

নিশ্চিত করুন যে ব্যবহারকারীকে এই গ্রুপে যুক্ত করা হয়েছে:

net localgroup "Remote Desktop Users"

আপনি এটিও যাচাই করতে পারেন যে ব্যবহারকারী এখন ADUC (dsa.msc) ব্যবহার করে রিমোট ডেস্কটপ ব্যবহারকারী ডোমেন গ্রুপের সদস্য। ) স্ন্যাপ-ইন।

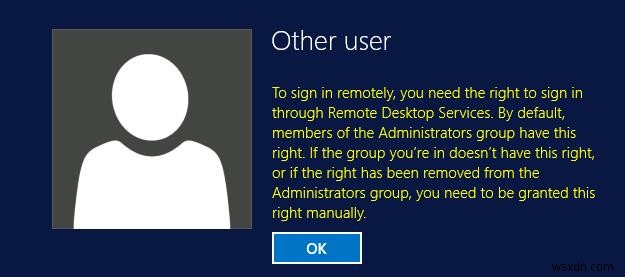

তবে, এর পরেও, একজন ব্যবহারকারী এখনও ত্রুটি সহ দূরবর্তী ডেস্কটপের মাধ্যমে ডিসির সাথে সংযোগ করতে পারবেন না: দূরবর্তীভাবে সাইন ইন করতে, আপনার রিমোট ডেস্কটপ পরিষেবাগুলির মাধ্যমে সাইন ইন করার অধিকার প্রয়োজন৷ প্রশাসক গোষ্ঠীর ডিফল্ট সদস্যদের এই অধিকার রয়েছে। আপনি যে গোষ্ঠীতে আছেন তার যদি অধিকার না থাকে, বা যদি প্রশাসক গোষ্ঠী থেকে অধিকারটি সরানো হয়, তাহলে আপনাকে ম্যানুয়ালি অধিকার দিতে হবে।

তবে, এর পরেও, একজন ব্যবহারকারী এখনও ত্রুটি সহ দূরবর্তী ডেস্কটপের মাধ্যমে ডিসির সাথে সংযোগ করতে পারবেন না: দূরবর্তীভাবে সাইন ইন করতে, আপনার রিমোট ডেস্কটপ পরিষেবাগুলির মাধ্যমে সাইন ইন করার অধিকার প্রয়োজন৷ প্রশাসক গোষ্ঠীর ডিফল্ট সদস্যদের এই অধিকার রয়েছে। আপনি যে গোষ্ঠীতে আছেন তার যদি অধিকার না থাকে, বা যদি প্রশাসক গোষ্ঠী থেকে অধিকারটি সরানো হয়, তাহলে আপনাকে ম্যানুয়ালি অধিকার দিতে হবে।

গ্রুপ নীতি:দূরবর্তী ডেস্কটপ পরিষেবার মাধ্যমে লগ ইন করার অনুমতি দিন

একটি ডোমেন ব্যবহারকারী বা গোষ্ঠীবদ্ধ করার জন্য Windows-এ একটি দূরবর্তী RDP সংযোগের অনুমতি দিতে, আপনাকে অবশ্যই এটি SeRemoteInteractiveLogonRight প্রদান করতে হবে। বিশেষাধিকার ডিফল্টরূপে, শুধুমাত্র প্রশাসক গোষ্ঠীর সদস্যদের এই অধিকার আছে। আপনি রিমোট ডেস্কটপ পরিষেবার মাধ্যমে লগ ইন করার অনুমতি দিন ব্যবহার করে এই অনুমতি দিতে পারেন নীতি।

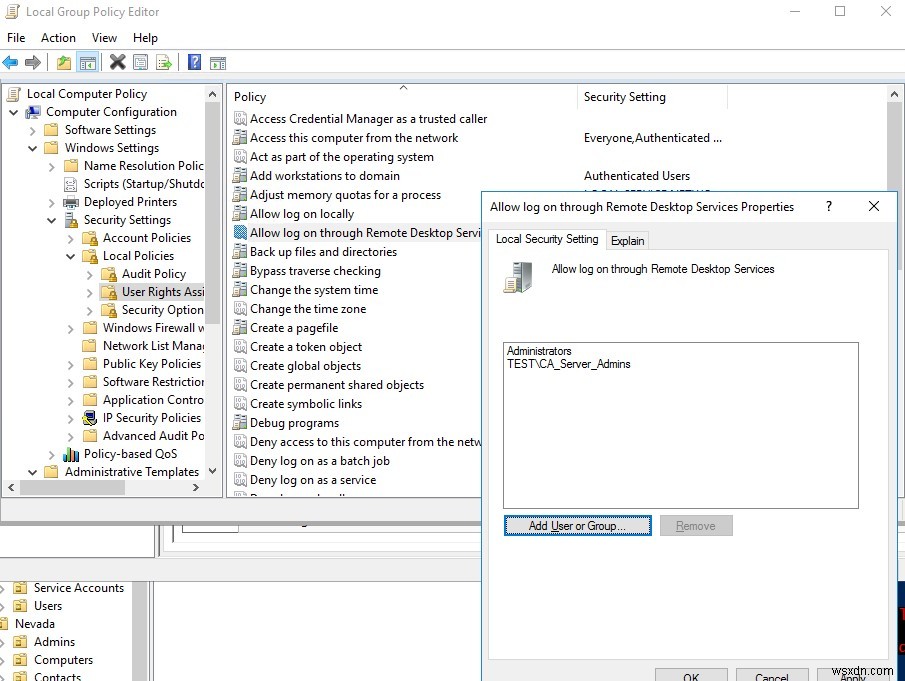

রিমোট ডেস্কটপ ব্যবহারকারী গোষ্ঠীর সদস্যদের জন্য ডোমেন কন্ট্রোলারের সাথে দূরবর্তী সংযোগের অনুমতি দিতে আপনাকে আপনার ডোমেন কন্ট্রোলারে এই নীতির সেটিংস পরিবর্তন করতে হবে:

- লোকাল গ্রুপ পলিসি এডিটর চালু করুন (

gpedit.msc); - GPO বিভাগে যান কম্পিউটার কনফিগারেশন -> উইন্ডোজ সেটিংস -> নিরাপত্তা সেটিংস -> স্থানীয় নীতি -> ব্যবহারকারীর অধিকার নিয়োগ;

- নীতিটি খুঁজুন রিমোট ডেস্কটপ পরিষেবার মাধ্যমে লগ ইন করার অনুমতি দিন; সার্ভার ডিসি-তে উন্নীত হওয়ার পরে, শুধুমাত্র প্রশাসকদের গ্রুপ (এরা ডোমেন অ্যাডমিন) এই স্থানীয় নীতিতে রয়ে গেছে।

- নীতি সম্পাদনা করুন, ডোমেন গ্রুপ রিমোট ডেস্কটপ ব্যবহারকারী যোগ করুন (যেমন:

domainname\Remote Desktop Users), অথবা সরাসরি ডোমেন ব্যবহারকারী, অথবা একটি গোষ্ঠী (domain\CA_Server_Admins) এটা;

- কমান্ডটি ব্যবহার করে DC-তে স্থানীয় গ্রুপ নীতি সেটিংস আপডেট করুন:

gpupdate /force

মনে রাখবেন যে গ্রুপটি আপনি রিমোট ডেস্কটপ পরিষেবার মাধ্যমে লগ ইন করার অনুমতি দিন যোগ করেছেন নীতিটি "রিমোট ডেস্কটপ পরিষেবার মাধ্যমে লগ ইন করতে অস্বীকার করুন-এ উপস্থিত থাকা উচিত নয় ” নীতি , কারণ এটির একটি উচ্চ অগ্রাধিকার রয়েছে (স্থানীয় অ্যাকাউন্টের অধীনে নেটওয়ার্ক অ্যাক্সেস সীমাবদ্ধ করা নিবন্ধটি দেখুন)। উপরন্তু, আপনি যদি কম্পিউটারের তালিকা সীমাবদ্ধ করে থাকেন যেগুলিতে ব্যবহারকারীরা লগ ইন করতে পারে, তাহলে আপনাকে AD অ্যাকাউন্টের বৈশিষ্ট্যগুলিতে DC নাম যোগ করতে হবে (LogonWorkstations user attribute)।

দ্রষ্টব্য . একজন ব্যবহারকারীকে স্থানীয়ভাবে (সার্ভার কনসোলের মাধ্যমে) DC-তে লগ-ইন করার অনুমতি দিতে, আপনাকে অবশ্যই “স্থানীয়ভাবে লগ অন করার অনুমতি দিন” নীতিতে অ্যাকাউন্ট বা গ্রুপ যোগ করতে হবে। . ডিফল্টরূপে, এই অনুমতি নিম্নলিখিত ডোমেন গোষ্ঠীগুলির জন্য অনুমোদিত:- ব্যাকআপ অপারেটর

- প্রশাসক

- প্রিন্ট অপারেটর

- সার্ভার অপারেটর

- অ্যাকাউন্ট অপারেটর

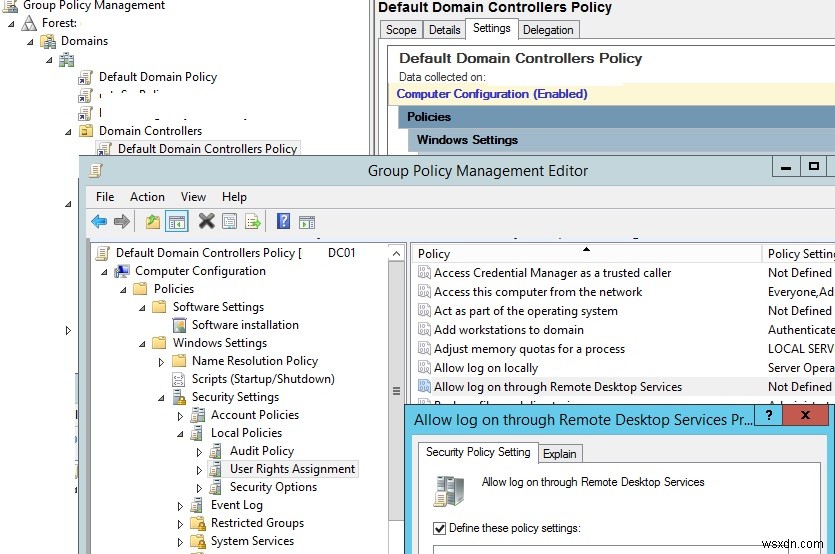

ডোমেনে একটি নতুন নিরাপত্তা গোষ্ঠী তৈরি করা ভাল, উদাহরণস্বরূপ, AllowLogonDC এবং এটিতে ব্যবহারকারীর অ্যাকাউন্টগুলি যুক্ত করুন যেগুলির ডিসিতে দূরবর্তী অ্যাক্সেসের প্রয়োজন। আপনি যদি একবারে সমস্ত AD ডোমেন কন্ট্রোলারে অ্যাক্সেসের অনুমতি দিতে চান, প্রতিটি DC-তে স্থানীয় নীতি সম্পাদনা করার পরিবর্তে, ডিফল্ট ডোমেন কন্ট্রোলার নীতি-এ একটি ব্যবহারকারী গোষ্ঠী যুক্ত করা ভাল। GPMC.msc ব্যবহার করে কনসোল (একই বিভাগে নীতি সেটিংস পরিবর্তন করুন:কম্পিউটার কনফিগারেশন\Windows সেটিংস\Security Settings\Local Policies\User Rights Assignment -> Remote Desktop Services এর মাধ্যমে লগ ইন করার অনুমতি দিন)।

এখন আপনি যে ব্যবহারকারীরা (গোষ্ঠী) নীতিতে যোগ করেছেন তারা RDP এর মাধ্যমে AD ডোমেন কন্ট্রোলারের সাথে সংযোগ করতে সক্ষম হবে।

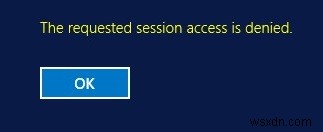

আপনি যদি অ-প্রশাসক ব্যবহারকারীদের একটি DC-তে নির্দিষ্ট পরিষেবাগুলি শুরু/বন্ধ করার অনুমতি দিতে চান তবে নিম্নলিখিত নির্দেশিকাটি ব্যবহার করুন।অনুরোধিত RDP সেশন অ্যাক্সেস অস্বীকৃত হয়েছে

কিছু ক্ষেত্রে, একটি ডোমেন কন্ট্রোলারের সাথে RDP-এর মাধ্যমে সংযোগ করার সময়, একটি ত্রুটি দেখা দিতে পারে:

The requested session access is denied.

আপনি যদি একটি নন-প্রশাসক ব্যবহারকারী অ্যাকাউন্টের অধীনে DC-এর সাথে সংযোগ করেন তবে এটি দুটি সমস্যার কারণে হতে পারে:

- আপনি সার্ভার কনসোলে সংযোগ করার চেষ্টা করছেন (

mstsc /adminব্যবহার করে মোড). এই সংযোগ মোড শুধুমাত্র প্রশাসকদের জন্য অনুমোদিত. সাধারণ RDP মোডে mstsc.exe ক্লায়েন্ট ব্যবহার করে সার্ভারের সাথে সংযোগ করার চেষ্টা করুন (/adminছাড়াই বিকল্প); - সার্ভারে ইতিমধ্যে দুটি সক্রিয় RDP সেশন থাকতে পারে (ডিফল্টরূপে, আপনি RDS ভূমিকা ছাড়া Windows সার্ভারে একসাথে দুটির বেশি RDP সেশন ব্যবহার করতে পারবেন না)। আপনি প্রশাসকের অনুমতি ছাড়া অন্য ব্যবহারকারীদের লগ অফ করতে পারবেন না। আপনাকে প্রশাসকদের সেশনগুলির একটি প্রকাশ করার জন্য অপেক্ষা করতে হবে৷